- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Защита информации на компьютере презентация

Содержание

- 1. Защита информации на компьютере

- 2. Информация Сведения о лицах, предметах, фактах, событиях,

- 3. Законы, регулирующие работу с информацией Конституция РФ

- 4. Законы, регулирующие работу с информацией «О средствах

- 5. Угрозы компьютеру и информации, хранящейся на нем

- 6. Ваш компьютер, что он может рассказать о

- 7. Вся история путешествий по Интернету. Файлы

- 8. Защита «личного» компьютера вне сети Надежное

- 9. Защита «общего» компьютера вне сети Ограничить физический

- 10. Надежное электропитание Защита: Сетевые фильтры Блоки бесперебойного

- 11. Резервное копирование информации Резервное копирование и архивация

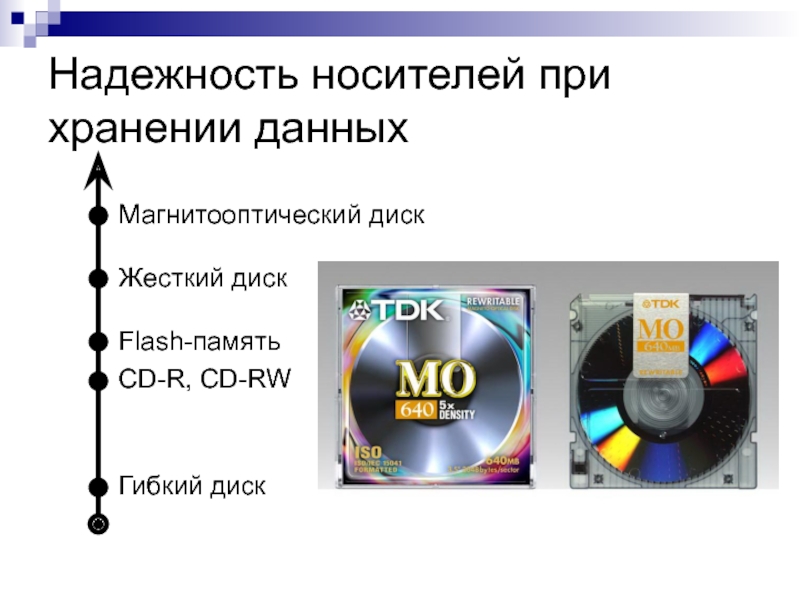

- 12. Надежность носителей при хранении данных

- 13. Защита документов Word При работе с одним

- 14. Компьютерные вирусы Компьютерный вирус – программа, способная

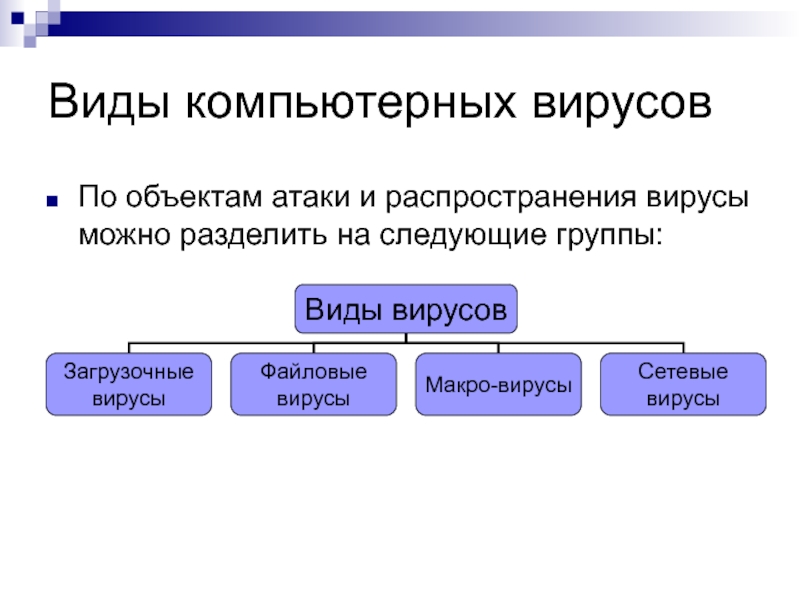

- 15. Виды компьютерных вирусов По объектам атаки и распространения вирусы можно разделить на следующие группы:

- 16. Загрузочный вирус Поражает загрузочный сектор жесткого диска

- 17. Файловый вирус Поражает исполняемые файлы, к

- 18. Макро-вирусы Заражают файлы документов Word и электронных

- 19. Сетевые вирусы Распространяются по компьютерной сети

- 20. Виды вирусов Троянский конь (Троян) – программа,

- 21. Признаки инфицирования Появление необычных системных сообщений Исчезновение

- 23. Полифаги Принцип работы основан на проверке файлов,

- 24. Ревизоры Принцип работы основан на подсчете

- 25. Блокировщики Это программы перехватывающие «вирусоопасные» ситуации.

- 26. Антивирусные программы AVP (лаборатория Касперского) - http://www.kaspersky.ru/

- 27. Антивирусная защита – советы Приобретенные диски перед

- 28. Антивирусная защита – советы Делайте резервное копирование

- 29. Результаты опроса: Как последний раз к

- 30. Угрозы исходящие от Сети Угроза взлома конфиденциальной

- 31. Угрозы электронной почте Вирусные атаки Рассылка

- 32. Защита электронной почты - советы Не открывайте

- 33. Угрозы от World Wide Web Фальсификация Web-сайтов

- 34. Защита при работе с WWW - советы

- 35. Кто такие хакеры? to hack (англ.) –

- 36. Кто такие крэкеры? to crack (англ.) – вор-взломщик Крэкеры – взломщики систем компьютерной безопасности.

Слайд 2Информация

Сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от

формы их представления

Федеральный закон от 20 февраля 1995г. №24-ФЗ «Об информации, информатизации и защите информации»

Федеральный закон от 20 февраля 1995г. №24-ФЗ «Об информации, информатизации и защите информации»

Слайд 3Законы, регулирующие работу с информацией

Конституция РФ (статьи 23, 24, 29)

Гражданский кодекс

РФ

Уголовный кодекс РФ

Статья 272. Неправомерный доступ к компьютерной информации

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ.

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

Уголовный кодекс РФ

Статья 272. Неправомерный доступ к компьютерной информации

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ.

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

Слайд 4Законы, регулирующие работу с информацией

«О средствах массовой информации»

«О связи»

«Об авторском праве

и смежных правах»

«О правовой охране программ для электронных вычислительных машин и баз данных»

«О правовой охране программ для электронных вычислительных машин и баз данных»

Слайд 5Угрозы компьютеру и информации, хранящейся на нем

Несанкционированный доступ

Вирусные атаки

Неисправность оборудования

Чрезвычайные ситуации

Слайд 6Ваш компьютер, что он может рассказать о вас

Набор программ, которые вы

используете во время работы, и интенсивность обращения к этим приложениям.

Предыстория открытия документов за последнее время.

Нелегально приобретенное программное обеспечение.

Электронная корреспонденция

Предыстория открытия документов за последнее время.

Нелегально приобретенное программное обеспечение.

Электронная корреспонденция

Слайд 7Вся история путешествий по Интернету.

Файлы документов, с которыми вы работаете

в настоящий момент.

Точные сведения о дате и времени подготовки конкретных документов.

Целые документы и их фрагменты, которые вы удалили.

Пароли доступа к ресурсам Интернета.

Номера кредитных карточек, используемых для онлайновых покупок.

Точные сведения о дате и времени подготовки конкретных документов.

Целые документы и их фрагменты, которые вы удалили.

Пароли доступа к ресурсам Интернета.

Номера кредитных карточек, используемых для онлайновых покупок.

Ваш компьютер, что он может рассказать о вас

Слайд 8Защита «личного» компьютера

вне сети

Надежное электропитание компьютера

Нестабильность напряжения

Поломки оборудования

Высокочастотные помехи

Стихийные бедствия

Создать личный архив с важными данными на независимом носителе информации

Антивирусная защита

Слайд 9Защита «общего» компьютера вне сети

Ограничить физический доступ к компьютеру – не

устанавливать компьютер в местах, посещаемых случайными людьми

Парольная защита входа в компьютер

Парольная защита входа в компьютер

Слайд 10Надежное электропитание

Защита:

Сетевые фильтры

Блоки бесперебойного питания

(UPS – Uninterruptible Power System)

Надежное заземление

Слайд 11Резервное копирование информации

Резервное копирование и архивация данных позволяет восстанавливать потерянную информацию

и работоспособность системы.

Все важные документы СРАЗУ сохраняются на несколько носителей (жесткий диск, дискета, CD-RW или Flash-память)

При переносе важной информации должно быть НЕСКОЛЬКО КОПИЙ.

Все важные документы СРАЗУ сохраняются на несколько носителей (жесткий диск, дискета, CD-RW или Flash-память)

При переносе важной информации должно быть НЕСКОЛЬКО КОПИЙ.

Слайд 13Защита документов Word

При работе с одним документом в группе используется разноуровневая

защита:

Сервис → Установить защиту

При работе на компьютере, к которому имеют доступ разные люди, используется защита документа паролем: Сервис → Параметры → Безопасность

При работе на компьютере, к которому имеют доступ разные люди, используется защита документа паролем: Сервис → Параметры → Безопасность

Слайд 14Компьютерные вирусы

Компьютерный вирус – программа, способная к созданию собственных копий с

записью их в оперативную память компьютера, на магнитные носители и / или рассылке по сети.

Для вируса главное попасть в среду обитания, то есть в операционную систему, не защищенную от функционирования вирусной программы.

Для вируса главное попасть в среду обитания, то есть в операционную систему, не защищенную от функционирования вирусной программы.

Слайд 15Виды компьютерных вирусов

По объектам атаки и распространения вирусы можно разделить на

следующие группы:

Слайд 16Загрузочный вирус

Поражает загрузочный сектор жесткого диска

и передается с компьютера на

компьютер через

зараженную дискету, если ее забыли вынуть из

дисковода незараженного компьютера и перезагрузили этот компьютер.

зараженную дискету, если ее забыли вынуть из

дисковода незараженного компьютера и перезагрузили этот компьютер.

Слайд 17Файловый вирус

Поражает исполняемые файлы, к которым

относятся файлы с расширениями .exe

и .com,

размножается и чаще всего выполняет

разрушительные действия.

размножается и чаще всего выполняет

разрушительные действия.

Слайд 18Макро-вирусы

Заражают файлы документов Word и электронных таблиц Excel.

После загрузки зараженного

документа в приложение макро-вирусы присутствуют в памяти компьютера и могут заражать другие документы. Угроза заражения прекращается после закрытия приложения.

Слайд 19Сетевые вирусы

Распространяются по компьютерной сети и заражают при получении файлов с

серверов файловых архивов.

Существуют специфичные сетевые вирусы, которые используют для своего распространения электронную почту и Всемирную паутину. «Почтовый» вирус содержится во вложенных в почтовое сообщение файлах.

Заражение компьютера происходит после открытия вложенного файла.

Существуют специфичные сетевые вирусы, которые используют для своего распространения электронную почту и Всемирную паутину. «Почтовый» вирус содержится во вложенных в почтовое сообщение файлах.

Заражение компьютера происходит после открытия вложенного файла.

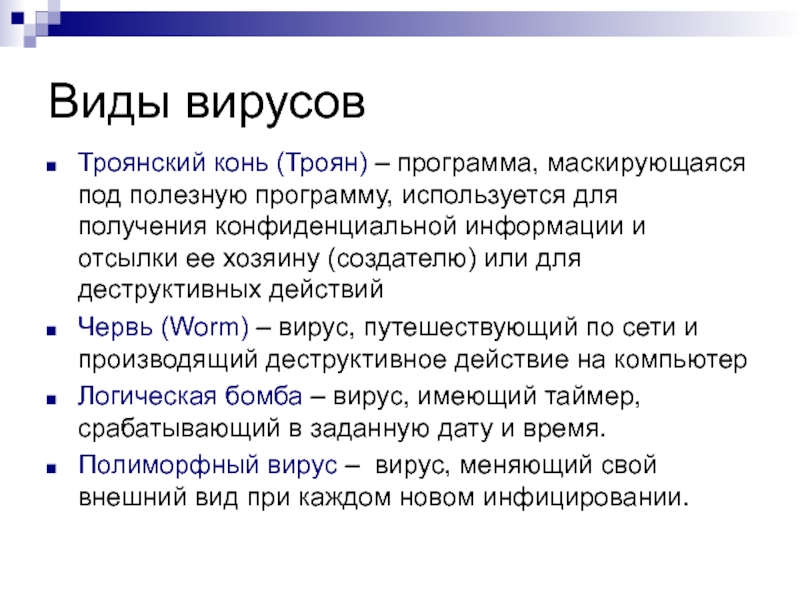

Слайд 20Виды вирусов

Троянский конь (Троян) – программа, маскирующаяся под полезную программу, используется

для получения конфиденциальной информации и отсылки ее хозяину (создателю) или для деструктивных действий

Червь (Worm) – вирус, путешествующий по сети и производящий деструктивное действие на компьютер

Логическая бомба – вирус, имеющий таймер, срабатывающий в заданную дату и время.

Полиморфный вирус – вирус, меняющий свой внешний вид при каждом новом инфицировании.

Червь (Worm) – вирус, путешествующий по сети и производящий деструктивное действие на компьютер

Логическая бомба – вирус, имеющий таймер, срабатывающий в заданную дату и время.

Полиморфный вирус – вирус, меняющий свой внешний вид при каждом новом инфицировании.

Слайд 21Признаки инфицирования

Появление необычных системных сообщений

Исчезновение файлов или увеличение их размеров

Замедление работы

системы

Внезапный недостаток дискового пространства

Недоступность диска

Прекращение работы системы

Внезапный недостаток дискового пространства

Недоступность диска

Прекращение работы системы

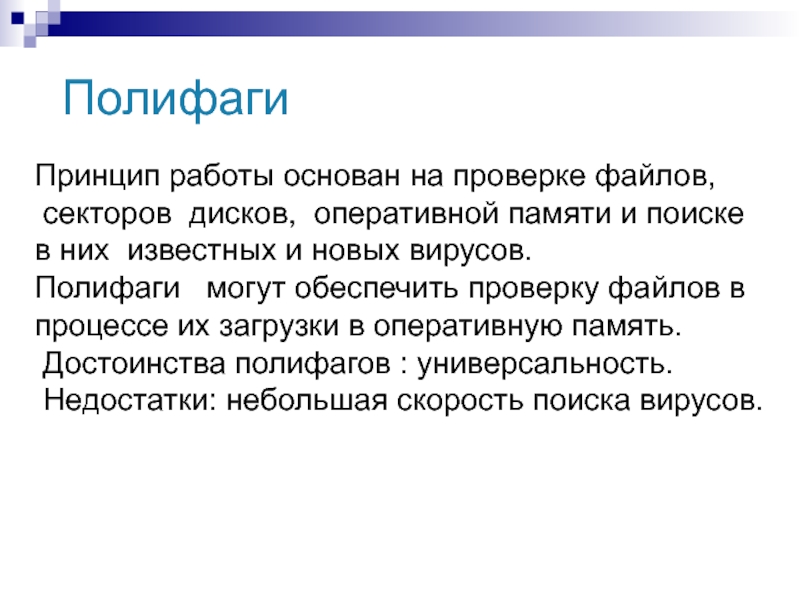

Слайд 23Полифаги

Принцип работы основан на проверке файлов,

секторов дисков, оперативной памяти

и поиске

в них известных и новых вирусов.

Полифаги могут обеспечить проверку файлов в процессе их загрузки в оперативную память.

Достоинства полифагов : универсальность.

Недостатки: небольшая скорость поиска вирусов.

в них известных и новых вирусов.

Полифаги могут обеспечить проверку файлов в процессе их загрузки в оперативную память.

Достоинства полифагов : универсальность.

Недостатки: небольшая скорость поиска вирусов.

Слайд 24Ревизоры

Принцип работы основан на подсчете контрольных

сумм для всех файлов

на диске, которые сохраняются в базе данных антивируса.

При последующем запуске ревизоры сверяют информацию записанную в базе данных с реальным значением, и если оно не совпадает то ревизоры сигнализируют о том, что файл был изменен иди заражен.

Недостаток: ревизор не может обнаружить вирус в

новых файлах.

При последующем запуске ревизоры сверяют информацию записанную в базе данных с реальным значением, и если оно не совпадает то ревизоры сигнализируют о том, что файл был изменен иди заражен.

Недостаток: ревизор не может обнаружить вирус в

новых файлах.

Слайд 25Блокировщики

Это программы перехватывающие «вирусоопасные» ситуации.

Достоинства: способность обнаруживать и

останавливать вирус на самой ранней стадии его

размножения.

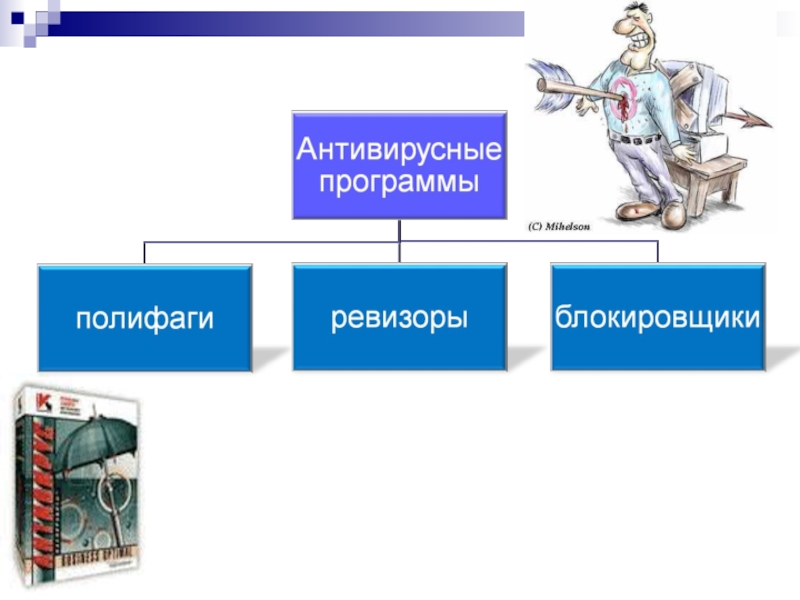

Слайд 26Антивирусные программы

AVP (лаборатория Касперского) - http://www.kaspersky.ru/

http://www.viruslist.com/

Dr. Web (Dr. Web

Spider) (Санкт-Петербургская антивирусная лаборатория И.Данилова)

http://drweb.ru/

Norton Antivirus (компания Symantec) http://www.norton.com/

Norton Antivirus (компания Symantec) http://www.norton.com/

Слайд 27Антивирусная защита – советы

Приобретенные диски перед использованием проверяйте на наличие вирусов

Сразу

после установки ОС установите антивирусную программу

Установите расписание полных проверок (не реже одного раза в неделю)

Настройте программу антивирусного сканирования на режим непрерывной проверки компьютера

Установите расписание полных проверок (не реже одного раза в неделю)

Настройте программу антивирусного сканирования на режим непрерывной проверки компьютера

Слайд 28Антивирусная защита – советы

Делайте резервное копирование данных только после антивирусной проверки

Не

забывайте периодически обновлять антивирусные программы и вирусные базы данных

Следите за поведением системы

Следите за поведением системы

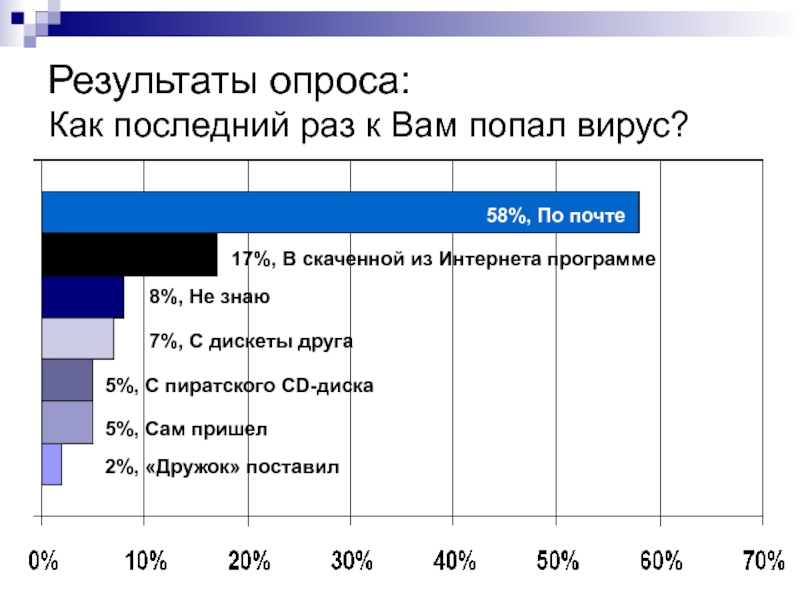

Слайд 29Результаты опроса:

Как последний раз к Вам попал вирус?

2%, «Дружок» поставил

5%,

Сам пришел

5%, С пиратского CD-диска

7%, С дискеты друга

8%, Не знаю

17%, В скаченной из Интернета программе

58%, По почте

Слайд 30Угрозы исходящие от Сети

Угроза взлома конфиденциальной информации:

Кража паролей

Кража секретной информации

Кража банковских

счетов

Нарушение работы системы

Вирусные атаки

Нарушение работы системы

Вирусные атаки

Слайд 31Угрозы

электронной почте

Вирусные атаки

Рассылка спама

Взлом почтового ящика для доступа к письмам

Перехват

паролей, что позволяет пользоваться чужим почтовым ящиком

Слайд 32Защита электронной почты - советы

Не открывайте письма, пришедшие от неизвестных абонентов

и имеющие вложения

Используйте почтовые ящики на бесплатных почтовых серверах, там автоматически идет проверка на вирусы

Настройте антивирусную программу на проверку входящей почты

Регулярно меняйте пароли захода в почтовый ящик

Используйте почтовые ящики на бесплатных почтовых серверах, там автоматически идет проверка на вирусы

Настройте антивирусную программу на проверку входящей почты

Регулярно меняйте пароли захода в почтовый ящик

Слайд 33Угрозы от World Wide Web

Фальсификация Web-сайтов

Переназначение модемного соединения с местного провайдера

на спутниковую телефонную сеть

Запуск программ на локальном компьютере

Открытие доступа к ресурсам файловой системы локального компьютера

Раскрытие конфиденциальности Web-путешествий

Нарушение работы системы

Запуск программ на локальном компьютере

Открытие доступа к ресурсам файловой системы локального компьютера

Раскрытие конфиденциальности Web-путешествий

Нарушение работы системы

Слайд 34Защита при работе с WWW - советы

Используйте повышенные уровни безопасности

Отключите выполнение

встроенных в страницы сайтов программ

Слайд 35Кто такие хакеры?

to hack (англ.) – применительно к компьютерам может иметь

два противоположных значения: взломать систему и починить ее.

Слово «хакер» совмещает в себе по крайней мере два значения: одно окрашенное негативно («взломщик»), другое – нейтрально или даже хвалебное («ас», «мастер»)

Слово «хакер» совмещает в себе по крайней мере два значения: одно окрашенное негативно («взломщик»), другое – нейтрально или даже хвалебное («ас», «мастер»)

Слайд 36Кто такие крэкеры?

to crack (англ.) – вор-взломщик

Крэкеры – взломщики систем компьютерной

безопасности.