- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Защита информации презентация

Содержание

- 1. Защита информации

- 2. Ц е н н о с т

- 3. Почему информация уязвима? Усложнение методов и средств

- 4. От чего защищают информацию?

- 5. Резервное копирование … … или дублирование (англ. backup),

- 6. Т р е б о в а

- 7. П а р а м е т

- 8. У с т р о й с

- 9. С т р и м е р

- 10. К о м п ь ю т

- 11. В и д ы в и

- 12. В и д ы в и

- 13. В и д ы в и

- 14. М е р о п р и

- 15. Виды антивирусных программ Фаги –

- 16. Виды антивирусных программ Ревизоры – подсчитывают контрольные

- 17. Виды антивирусных программ Мониторы - резидентные, перехватывают

- 18. Мероприятия по защите от случайного удаления Аккуратность

- 19. З а щ и т а

- 20. Ф р а г м е н

- 21. И н ф о р м а

- 22. Мероприятия от несанкционированного доступа: идентификация и аутентификация

- 23. Основные понятия информационной безопасности Компьютерная система (КС)

- 24. Основные понятия информационной безопасности Информационная безопасность —

- 25. Основные понятия информационной безопасности Доступ к информации

- 26. Основные понятия информационной безопасности Идентификация — получение

- 27. Основные понятия информационной безопасности Уязвимость КС —

- 28. Модели разграничения доступа Дискреционная — способ

- 29. Классификация угроз По природе возникновения: объективные

- 30. Классификация угроз 4. По степени воздействия на

- 31. Классификация угроз По текущему расположению информации в

- 32. Юридические основы информационной безопасности Распространение КС

- 33. Юридические основы информационной безопасности Уголовный кодекс РФ

- 34. Методы реализации угроз Непосредственное обращение к

- 35. Методы реализации угроз Модификация средств защиты. Получив

- 36. Приемы атак на локальные и удаленные КС

- 37. Приемы атак на локальные и удаленные КС

- 38. Приемы атак на локальные и удаленные КС

- 39. Приемы атак на локальные и удаленные КС

- 40. Приемы атак на локальные и удаленные КС

- 41. Приемы атак на локальные и удаленные КС

- 42. Приемы атак на локальные и удаленные КС

- 43. Приемы атак на локальные и удаленные КС

- 44. Приемы атак на локальные и удаленные КС

- 45. Противодействия нарушению конфиденциальности информации При эксплуатации КС

- 46. Противодействия нарушению конфиденциальности информации При создании защищенных

- 47. Противодействия нарушению конфиденциальности информации Надежная защита КС

- 48. Методы разграничения доступа При организации доступа субъектов

- 49. Методы разграничения доступа Данные, идентифицирующие пользователя, не

- 50. Методы разграничения доступа Пароль - комбинация символов,

- 51. Методы разграничения доступа В КС фиксируется время

- 52. Методы разграничения доступа Не использовать в качестве

- 53. Методы разграничения доступа Съемный носитель, содержащий идентификационную

- 54. Методы разграничения доступа Специальные переносные электронные устройства,

- 55. Методы разграничения доступа Биометрический - использует стабильные

- 56. Модели разграничения доступа Дискреционная модель (избирательное разграничение

- 57. Модели разграничения доступа Полномочная (мандатная) модель характеризуется:

- 58. Методы ограничения доступа Каждый объект КС имеет

- 59. Методы ограничения доступа Владелец объекта — субъект,

- 60. Методы мониторинга несанкционированных действий Политика безопасности предполагает

- 61. Методы мониторинга несанкционированных действий Только аудиторы очищают

- 62. Криптографические методы Наиболее эффективные средства защиты информации

- 63. Требования к криптографическому закрытию информации Требования к

- 64. Шифрование заменой (подстановка) Символы шифруемого текста заменяются

- 65. Шифрование заменой (подстановка) Используя частотный словарь появления

- 66. Методы шифрования, использующие ключи Предполагают знание ключа

- 67. Методы шифрования, использующие ключи Наиболее развитый метод

- 68. Использование хэш-функций Функции хэширования используются для шифрования

- 69. Электронная цифровая подпись При обмене электронными документами

- 70. Электронная цифровая подпись Электронная цифровая подпись -

- 71. Электронная цифровая подпись С помощью хэш-функции, примененной

- 72. Электронная цифровая подпись Очевидно, что любое несанкционированное

Слайд 2Ц е н н о с т ь и н

Информация может представлять большую ценность, быть государственной или коммерческой тайной.

Стоимость интеллектуальной собственности (результатов научных исследований, программ, фильмов и пр.) в мире составляет триллионы долларов в год, несанкционированное копирование которой снижает доходы компаний и авторов.

Поэтому необходима защита информации в процессе сбора, хранения, обработки и передачи.

Слайд 3Почему информация уязвима?

Усложнение методов и средств машинной обработки, использование Интернета делает

возрастающие объемы данных;

накопление и хранение данных в ограниченных местах;

расширение круга пользователей, имеющих доступ к ресурсам, программам и данным;

недостаточный уровень защиты аппаратных и программных средств ПК и коммуникационных систем и т. п.

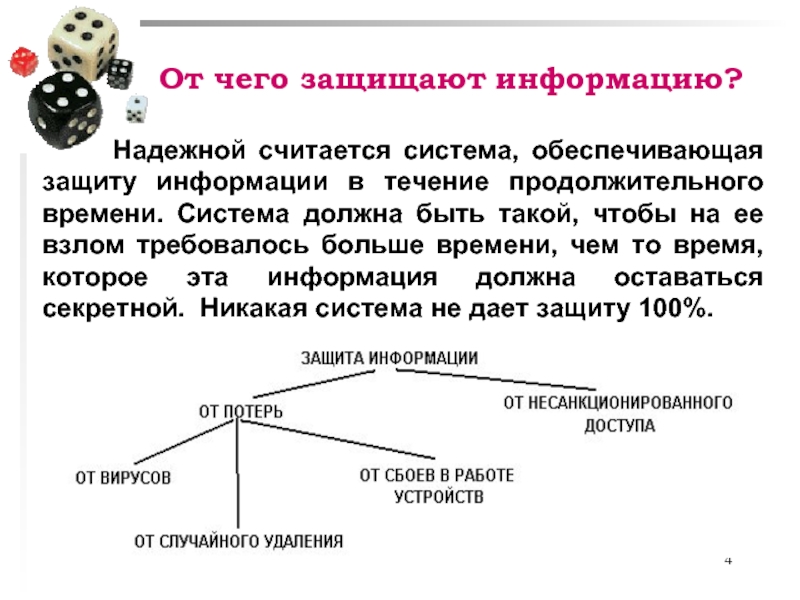

Слайд 4От чего защищают информацию?

Надежной считается система, обеспечивающая защиту

Слайд 5Резервное копирование …

… или дублирование (англ. backup), наиболее простой и универсальный способ

Резервное копирование требует дополнительных устройств хранения информации, а значит материальных затрат. Применяется для наиболее ценной информации, потеря которой приведет к серьезным последствиям. Если вся информация на компьютере особо ценная устанавливают два одинаковых винчестера.

Слайд 6Т р е б о в а н и я

Надежность хранения — необходимо отказоустойчивое оборудование систем хранения, дублирование информации и замена утерянной копии другой в случае уничтожения одной из копий.

Простота эксплуатации — автоматизация (минимизировать участие человека).

Быстрое внедрение -- простая установка и настройка программ, быстрое обучение пользователей.

Слайд 7П а р а м е т р ы резервного копирования

Ключевые параметры резервного копирования:

RPO (Recovery Point Objective ) -- определяет точку отката -- момент времени в прошлом на который будут восстановлены данные;

RTO (Recovery Time Objective) -- определяет время, необходимое для восстановления.

Слайд 8У с т р о й с т в о

резервного копирования

Стример

Основное назначение: запись и воспроизведение информации, архивацияОсновное назначение: запись и воспроизведение информации, архивация и резервное копирование данных.

Слайд 9С т р и м е р

Достоинства: большая ёмкость;

Недостатки: низкая скорость произвольного доступа к данным из-за последовательного доступа (лента должна прокрутиться к нужному месту); сравнительно высокая стоимость накопителя (стримера).

Слайд 10К о м п ь ю т е р н ы

… программа, самостоятельно создающая свои копии и внедряющая их в другие программы, в системные области дисковой памяти, распространяющаяся по каналам связи.

Цель вирусов - нарушение работы программ, порчи файловых систем и компонентов компьютера, нарушение нормальной работы пользователей.

Программа, внутри которой находится вирус, называется зараженной (инфицированной).

Слайд 11В и д ы в и р у с о

Файловые – заражают выполняемые модули с расширениями: .exe, .com, .bin, .ovl, .dll.

Вандалы – маскируются (по имени) под широко используемые и выполняют несанкционированные действия (стирание с диска).

Бутовые (загрузочные) – заражают диски.

Файлово-бутовые – заражает диски и файлы.

Макровирусы – заражают файлы документов, содержащие макросы.

Сетевые (сетевые черви)

Слайд 12В и д ы в и р у с о

Резидентные способны оставлять свои копии в ОЗУ, перехватывать некоторые события (обращение к файлам, дискам) и инициировать процедуры заражение.

Резидентные копии вирусов остаются активными до очередной перезагрузки, даже если на диске уничтожены зараженные файлы.

Часто от них нельзя избавиться восстановлением копий файлов или переформатирование диска.

Нерезидентные вирусы активны только в момент запуска зараженной программы и удаляются из памяти вместе с ней.

Слайд 13В и д ы в и р у с о

Стелс -- вирусы-невидимки, незаметны антивирусам, скрывают свое присутствие в системе одним из способов:

Вирус перехватывает команды чтения сектора, который заражен, и подставляет вместо незараженный оригинал.

Работает против антивирусов, которые напрямую читают сектора через порты контроллера диска. Такие вирусы при запуске любой программы восстанавливают зараженные сектора, а после окончания работы вновь заражают диск.

Слайд 14М е р о п р и я т и я

Недопущение посторонних к компьютеру.

Использование надежного ПО.

Отслеживание любых изменений в работе ПК для более быстрого обнаружения вируса.

Размещение наиболее ценной информации на защищенных от записи дисках, тогда вирус не может приписать себя к файлам, и заражение защищенного диска невозможно.

Периодическая проверка жесткого диска и съемных носителей антивирусными программами.

Помнить - антивирусные программы быстро устаревают, и требуют обновления.

Слайд 15Виды антивирусных программ

Фаги – (сканеры) проверяют файлы, системные области,

Для поиска известных вирусов используют маски (сигнатуры) – некоторый постоянный код, специфический для конкретного вируса. Если вирус не имеет постоянной маски, используют другие методы, например, перебор всех возможных вариантов кода вирусов.

Используются алгоритмы эвристического сканирования: анализ последовательности команд в проверяемом объекте, набор некоторой статистики, выдача решения (заражен, не заражен).

Слайд 16Виды антивирусных программ

Ревизоры – подсчитывают контрольные суммы (КС) для файлов на

Слайд 17Виды антивирусных программ

Мониторы - резидентные, перехватывают и сообщают о вирусоопасных ситуациях.

Вакцины -- подразделяются:

на сообщающие о заражении, записываются в конец файлов и при запуске файла каждый раз проверяют его на наличие изменений;

блокирующие заражение каким-либо типом вируса.

Обычно используются программные комплексы, включают мониторы, сканеры, ревизоры и планировщик, который нужен для координации работы разных компонентов

Слайд 18Мероприятия по защите

от случайного удаления

Аккуратность и внимательность при работе.

Размещение наиболее

Своевременное удаление ненужных файлов и рациональное размещение файлов по каталогам.

Быстрое восстановление ошибочно удаленных файлов при помощи специальных программ.

При удалении файл с диска не стирается, просто помечается удаленным. Если ошибка быстро обнаружена, есть шанс восстановить удаленную информацию.

Слайд 19З а щ и т а от сбоев в работе устройств

проверка исправности оборудования (жесткого диска) спец. программами, которые обнаруживают и помечают, дефектные участки диска, и при записи не используются.

дефрагментация диска для рационального размещения файлов, ускорения работы и уменьшения его износа.

Слайд 20Ф р а г м е н т а ц и

При записи на диск разные части файла могут оказаться в разных, удаленных друг от друга секторах, т.к. информация может быть записана только в свободные сектора. Чтобы объединить фрагменты файлов и, тем уменьшить износ диска и затраты времени на считывание, следует периодически производить оптимизацию (дефрагментацию) диска при помощи соответствующих программ.

Слайд 21И н ф о р м а ц и о н

.... процесс обеспечения конфиденциальности, целостности и доступности информации.

Конфиденциальность -- обеспечение доступа к информации только авторизованным пользователям.

Целостность -- обеспечение достоверности и полноты информации и методов ее обработки, т. е. избежание несанкционированной модификации информации;

Доступность -- обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Слайд 22Мероприятия от несанкционированного доступа:

идентификация и аутентификация пользователей;

мониторинг несанкционированных действий;

разграничение доступа;

криптографические методы

защита при работе в сети.

Слайд 23Основные понятия

информационной безопасности

Компьютерная система (КС) — организационно-техническая система, ее взаимосвязанные компоненты:

технические

методы и алгоритмы обработки в виде ПО;

данные — информация на носителях в процессе обработки;

конечные пользователи — персонал и пользователи, использующие КС;

объект доступа, или объект, — любой элемент КС, доступ к которому можно произвольно ограничить (файлы, устройства, каналы);

субъект доступа, или субъект, — любая сущность, способная инициировать выполнение операций над объектом (пользователи, процессы).

Слайд 24Основные понятия

информационной безопасности

Информационная безопасность — состояние КС, при котором она противостоит

Конфиденциальность — свойство информации быть доступной ограниченному кругу конечных пользователей и иных субъектов доступа, прошедших проверку и допущенных к ее использованию.

Целостность — свойство сохранять свою структуру и содержание в процессе хранения, использования и передачи.

Достоверность — свойство, выражаемое в строгой принадлежности информации субъекту, который является ее источником.

Слайд 25Основные понятия

информационной безопасности

Доступ к информации — возможность субъекта осуществлять определенные действия

Санкционированный доступ к информации — доступ по правилам разграничения доступа к информации.

Несанкционированный доступ (НСД) — доступ с нарушением правил разграничения доступа субъекта к информации, с использованием штатных средств (аппаратного и ПО), предоставляемых КС.

Правила разграничения доступа — регламентация прав доступа субъекта к определенному компоненту системы.

Угроза информационной безопасности КС — возможность воздействия на информацию, обрабатываемую КС, с целью ее искажения, уничтожения, копирования или блокирования, а также возможность воздействия на компоненты КС, приводящие к сбою их функционирования.

Слайд 26Основные понятия

информационной безопасности

Идентификация — получение от субъекта доступа к сведениям (имя,

Аутентификация - получение от субъекта сведений (пароль, биометрические параметры и т.д.), подтверждающих, что идентифицируемый субъект является тем, за кого себя выдает.

Слайд 27Основные понятия

информационной безопасности

Уязвимость КС — любая характеристика, которая может привести к

Атака КС — действия злоумышленника, предпринимаемые с целью обнаружения уязвимости КС и получения несанкционированного доступа к информации.

Безопасная, или защищенная, КС — КС, снабженная средствами защиты для противодействия угрозам.

Комплекс средств защиты — совокупность аппаратного и ПО, обеспечивающих информационную безопасность.

Политика безопасности — совокупность норм и правил, регламентирующих работу средств защиты от заданного множества угроз.

Слайд 28Модели разграничения доступа

Дискреционная — способ разграничения доступа субъектов к объектам,

Полномочная (мандатная) — способ разграничения доступа субъектов к объектам, при котором каждому объекту ставится в соответствие уровень секретности, а каждому субъекту уровень доверия к нему. Субъект может получить доступ к объекту, если его уровень доверия не меньше уровня секретности объекта.

Слайд 29Классификация угроз

По природе возникновения: объективные природные явления, не зависящие от

По степени преднамеренности: ошибки конечного пользователя, персонала; преднамеренного действия, для получения НСД к информации.

По степени зависимости от активности КС: проявляются независимо от активности КС (вскрытие шифров, хищение носителей информации); проявляющиеся в процессе обработки данных (внедрение вирусов, сбор «мусора» в памяти, сохранение и анализ работы клавиатуры и устройств отображения).

Слайд 30Классификация угроз

4. По степени воздействия на КС: пассивные угрозы (сбор данных

5. По способу доступа к ресурсам КС: получение паролей, прав доступа при халатности персонала, несанкционированное использование терминалов пользователей, физического сетевого адреса, аппаратного блока кодирования и др.; обход средств защиты, при загрузке посторонней операционной защиты со сменного носителя; использование недокументированных возможностей ОС.

Слайд 31Классификация угроз

По текущему расположению информации в КС: внешние ЗУ; ОП; сети

АБСОЛЮТНО НАДЕЖНЫХ СИСТЕМ ЗАЩИТЫ НЕ СУЩЕСТВУЕТ. Любая система защиты увеличивает время доступа к информации, поэтому построение защищенных КС не ставит целью надежно защититься от всех классов угроз. Уровень системы защиты — компромисс между убытками от потери конфиденциальности информации, с одной стороны, и убытками от усложнения, удорожания КС и увеличения времени доступа к ресурсам от введения систем защиты, с другой стороны.

Слайд 32Юридические основы информационной безопасности

Распространение КС и сетей в госучреждениях, важность

Конституция гарантирует право на личную и семейную тайну, на тайну переписки, телефонных разговоров, почтовых, телеграфных и иных сообщений; право свободно искать, получать, передавать, производить и распространять информацию любым законным способом; гарантирует право на знание фактов и обстоятельств, создающих угрозу жизни и здоровью людей, право на знание достоверной информации о состоянии окружающей среды.

Слайд 33Юридические основы информационной безопасности

Уголовный кодекс РФ предусматривает наказания за преступления, связанные

Закон «О государственной тайне» определяет гостайну как защищаемые государством сведения в области военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности РФ. В нем описаны средства защиты информации, к которым относятся технические, криптографические, программные и другие средства, предназначенные для защиты сведений, составляющих гостайну.

Слайд 34Методы реализации угроз

Непосредственное обращение к объектам доступа. Попытки войти в

Создание программных и технических средств, которые обращаются к объектам доступа. При этом используется файл паролей и программы, осуществляющие их перебор для расшифровки; программы, просматривающие содержимое жестких дисков, для получения информации о незащищенных каталогах и файлах, имена таких файлов фиксируются; использует в сети со связью по модему программы, выполняющие автодозвон и фиксирующие номера ответивших узлов, а затем программы, прослушивающие сетевые порты для определения открытого порта; в локальной сети применяет программы перехвата и сохранения всего трафика сети.

Слайд 35Методы реализации угроз

Модификация средств защиты. Получив права доступа к подсистеме защиты,

Внедрение в технические средства программных или технических механизмов, нарушающих структуру и функции КС. При разработке или модернизации технических средств КС, внедряется аппаратура, изменяются программы, в ПЗУ КС, которые выполняют некоторые функции НСД к информации (сбор сведений о паролях или считывание, сохранение и передача данных, оставшихся в ОП после завершения приложения); используются недостатки охраны КС и подключаются доп.устройства, (клавиатурные шпионы, перехватывающие пароли и информацию и, сохраняющие в собственной памяти или передающие по радиоканалу).

Слайд 36Приемы атак на локальные

и удаленные КС

1. Сканирование файловой системы. Производится попытка

2. Кража ключевой информации. Пароль можно подсмотреть или снять видеокамерой. Некоторые программы входа в КС удаленного сервера допускают набор пароля в командной строке (отображается на экране) или используют для входа пакетные файлы. Кража такого файла компрометирует пароль.

Слайд 37Приемы атак на локальные

и удаленные КС

3. Сборка мусора. Удаляемая информация не

4. Превышение полномочий. Используя ошибки в системном ПО и/или политики безопасности, пользователь пытается получить превышающие полномочия. Может также войти в систему под именем другого пользователя или заменить динамическую библиотеку, отвечающую за идентификацию пользователя.

Слайд 38Приемы атак на локальные

и удаленные КС

5. Программные закладки. Программы, выполняющие хотя

внесение произвольных искажений в коды программ, находящихся в ОП (программная закладка 1-го типа);

перенос фрагментов информации из одних областей ОП или внешней памяти в другие (прогр. закладка 2-го типа);

искажение информации, выводимой другими программами на внешние устройства или каналы связи (программная закладка 3-го типа).

6. Жадные программы. Преднамеренно захватывают значительную часть ресурсов КС, из-за чего другие программы работают медленнее или не работают вовсе. Запуск такой программы иногда приводит к краху ОС.

Слайд 39Приемы атак на локальные

и удаленные КС

7. Атаки на отказ в обслуживании

Классифицируются по объекту воздействия:

• перегрузка пропускной способности сети — автоматическая генерация, возможно, из нескольких узлов, большого сетевого трафика, которое полностью занимает возможности данного узла;

• перегрузка процессора — посылка вычислительных заданий или запросов, обработка которых превышает возможности процессора узла;

• занятие возможных портов — соединяясь с портами сервисов узла, занимает все допустимое число соединений на данный порт.

Слайд 40Приемы атак на локальные

и удаленные КС

Обнаруживаются и устраняются администратором, выдающим запрет

Вирус активизируется в определенное время, производя DoS-атаку. Такой тип атаки называют - DDoS (Distributed DoS).

Слайд 41Приемы атак на локальные

и удаленные КС

Атаки маскировкой. Общее название класса сетевых

Атаки на маршрутизацию. Для достижения узла жертвы изменяется маршрут доставки пакета. Каждый путь может иметь свои права доступа, узел может по-разному реагировать на пакеты, поступившие различными путями. Поэтому интерес злоумышленника распространяется не только на сам атакуемый узел, но и на промежуточные пункты — маршрутизаторы.

Слайд 42Приемы атак на локальные

и удаленные КС

9. Атаки на маршрутизацию. Для достижения

Слайд 43Приемы атак на локальные

и удаленные КС

9. Атаки на маршрутизацию. Для достижения

Слайд 44Приемы атак на локальные

и удаленные КС

10. Прослушивание сети (sniffing), различают:

межсегментный

внутрисегментный - прослушивание в равноранговой сети с общей шиной (Ethernet), для прослушивания используется одна из КС сети. Программа-сниффер, переводит режим Ethernet-карты в «неразборчивый», когда карта принимает все, проходящие по сети пакеты, а не только свои.

Для борьбы используется сниффер-детектор. Принцип работы - формирование пакета с некорректным сетевым адресом, который должен быть проигнорирован всеми узлами сети. КС, принявшую такой пакет, проверяется на сниффер.

Слайд 45Противодействия нарушению

конфиденциальности информации

При эксплуатации КС основная задача защиты информации - предотвращение

• идентификация и аутентификация пользователей;

• мониторинг несанкционированных действий — аудит;

• разграничение доступа к КС;

• криптографические методы сокрытия информации;

• защита КС при работе в сети.

Слайд 46Противодействия нарушению

конфиденциальности информации

При создании защищенных КС используют:

фрагментарный подход - последовательное включение

Пример. КС снабжается антивирусным пакетом, системами шифрования файлов и регистрации действий пользователей и пр. Недостаток: внедряемые пакеты могут конфликтовать, т. к. произведены разными фирмами. При отключении компонентов защиты остальные продолжают работать, но надежность снижается.

комплексный подход - введение функций защиты в КС при проектировании архитектуры аппаратного и системного ПО. Возможно появления новых классов угроз, поэтому нужно предусмотреть замену модулей, отвечающие за безопасность.

Слайд 47Противодействия нарушению

конфиденциальности информации

Надежная защита КС невозможна без постоянного административного контроля работы

контроль корректности функционирования КС и ее защиты;

регулярный просмотр журналов регистрации событий;

организация и поддержание адекватной политики безопасности;

инструктирование пользователей ОС об изменениях в системе защиты, правильного выбора паролей и т.д.;

регулярное создание и обновление резервных копий программ и данных;

контроль изменений конфигурационных данных и политики безопасности отдельных пользователей, чтобы вовремя выявить взлом защиты КС.

Слайд 48Методы разграничения доступа

При организации доступа субъектов к объектам выполняются действия:

идентификация и

проверка прав доступа субъекта к объекту;

ведение журнала учета действий субъекта.

При входе в КС, субъект должен быть идентифицирован и аутентифицирован. Эти операции обычно выполняются вместе: пользователь сначала сообщает сведения, которые выделяют его из множества субъектов (идентификация), а затем сообщает секретные сведения, подтверждающие, что он тот, за кого себя выдает.

Слайд 49Методы разграничения доступа

Данные, идентифицирующие пользователя, не засекречены, но хранят их в

пароли;

съемные носители информации;

электронные жетоны;

пластиковые карты;

механические ключи.

Слайд 50Методы разграничения доступа

Пароль - комбинация символов, известная только владельцу пароля или,

Пароль вводится со штатной клавиатуры после включения питания, но возможен ввод с пульта управления или специального устройства.

Для парольной защиты нужно выполнять рекомендации:

1. Пароль необходимо запоминать, а не записывать.

2. Длина пароля должна быть не менее девяти символов.

3. Пароли должны периодически меняться.

Слайд 51Методы разграничения доступа

В КС фиксируется время успешного получения доступа. Неверный ввод

Пароли хранятся в КС и доступ к ним должен быть затруднен, что достигается способами:

Пароли хранятся в специальном ЗУ, запись в которое осуществляется в специальном режиме;

Пароли шифруются - криптографическое преобразование.

6. При вводе пароля не выдавать сведений на экран, чтобы затруднить подсчет введенных символов.

Слайд 52Методы разграничения доступа

Не использовать в качестве паролей имена, фамилии, дни рождения

Аппаратура КС поддерживает ввод пароля до начала загрузки ОС. Пароль хранится в энергонезависимой памяти и обеспечивает предотвращение НСД до загрузки любых программных средств. Такой пароль эффективное средство, если злоумышленник не имеет доступа к аппаратуре КС, т.к. отключение внутреннего питания сбрасывает этот пароль.

Слайд 53Методы разграничения доступа

Съемный носитель, содержащий идентификационную информацию — имя пользователя и

Для идентификации и аутентификации часто используется стандартный гибкий диск или флэш-память. Достоинства - не требуется дополнительных аппаратных средств, кроме идентификационного кода на носителе может храниться и другая информация, например, контроля целостности информации, атрибуты шифрования и др.

Слайд 54Методы разграничения доступа

Специальные переносные электронные устройства, подключаемые к стандартным входам КС:

электронный

жетон, имеющий клавиатуру и монитор. При идентификации КС выдает символьную последовательность (случайную), которая набирается на клавиатуре жетона, по ней на мониторе жетона формируется новая последовательность, которая вводится в КС как пароль. Недостаток - возможность потери или хищения.

Слайд 55Методы разграничения доступа

Биометрический - использует стабильные биометрические показатели пользователя (отпечатки пальцев,

Слайд 56Модели разграничения доступа

Дискреционная модель (избирательное разграничение доступа), характеризуется набором правил:

для

владелец может произвольно ограничивать доступ субъектов к данному объекту;

для каждой тройки субъект-объект-метод доступ определен однозначно;

существует хотя бы один привилегированный пользователь (администратор), имеющий возможность обратиться к любому объекту по любому методу доступа.

Определяет права доступа - матрица, где строки - субъекты, а столбцы — объекты. В каждой ячейке - набор прав доступа данного субъекта к данному объекту. Типичный объем матрицы доступа для ОС - десятки мегабайт.

Слайд 57Модели разграничения доступа

Полномочная (мандатная) модель характеризуется:

• каждый объект имеет гриф

• каждый субъект доступа имеет уровень допуска.

Допуск субъекта к объекту разрешен только тогда, если субъект имеет значение уровня допуска не менее, чем значение грифа секретности объекта.

Достоинство: нет необходимости хранить большие объемы информации о разграничении доступа. Каждый субъект хранит только значение своего уровня доступа, а каждый объект — значение своего грифа секретности.

Пример. Windows XP, поддерживает обе модели разграничения доступа.

Слайд 58Методы ограничения доступа

Каждый объект КС имеет некоторые операции, которые над ним

Возможность доступа выясняется на уровне ОС КС и определяется архитектурой ОС и политикой безопасности.

Для описания методов и средств разграничения доступа субъектов к объектам введем понятия:

Метод доступа к объекту — операция, определенная для данного объекта. Ограничение доступа к объекту связано именно с ограничением возможных методов доступа

Слайд 59Методы ограничения доступа

Владелец объекта — субъект, которому принадлежит (создан им) объект

Право доступа к объекту — право на доступ к объекту по одному или группе методов доступа.

Разграничение доступа — совокупность правил, определяющая для каждой тройки субъект—объект—метод наличие или отсутствие права доступа по указанному методу.

Слайд 60Методы мониторинга несанкционированных действий

Политика безопасности предполагает контроль за работой КС и

Периодически журнал просматривается администратором ОС или специальным пользователем – аудитором. Если обнаружится успешная атака, то выясняется, когда и как она была проведена.

К подсистеме аудита предъявляются требования:

Только сама КС может добавлять записи в журнал аудита.

Ни один субъект доступа, в том числе и сама КС, не может редактировать или удалять записи в журнале.

Журнал просматривается только аудиторами, имеющие соответствующую привилегию.

Слайд 61Методы мониторинга несанкционированных действий

Только аудиторы очищают журнал. При этом обязательно вносится

Для ограничения доступа применяются средства защиты, предотвращающие доступ администратора и его привилегии по изменению содержимого любого файла. Страховую копию сохранять на CD, исключающих изменение данных.

Для надежной защиты ОС регистрируются события:

попытки входа/выхода пользователей из системы;

попытки изменения списка пользователей;

попытки изменения политики безопасности, в том числе и политики аудита

Слайд 62Криптографические методы

Наиболее эффективные средства защиты информации в КС, а при передаче

Метод шифрования характеризуется показателями:

надежность криптографического закрытия информации, его определяет стойкость - минимальный объем зашифрованного текста, который можно вскрыть статистическим анализом. Т. е. стойкость шифра определяет допустимый объем информации, зашифровываемый при использовании одного ключа.

трудоемкость метода шифрования определяется числом элементарных операций, необходимых для шифрования одного символа исходного текста.

Слайд 63Требования к криптографическому закрытию информации

Требования к криптографическому закрытию информации:

Сложность и

Надежность закрытия должна быть такой, чтобы секретность не нарушалась даже в случае, когда злоумышленнику становится известен метод шифрования.

Метод закрытия, набор используемых ключей и механизм их распределения не должны быть слишком сложными.

Выполнение процедур прямого и обратного преобразований должно быть формальным. Они не должны зависеть от длины сообщений.

Ошибки, возникающие при преобразования, не должны распространяться по всему тексту.

Вносимая процедурами защиты избыточность должна быть минимальной.

Слайд 64Шифрование заменой

(подстановка)

Символы шифруемого текста заменяются другими символами, взятыми из одного (моноалфавитная

Простейший метод - прямая замена символов шифруемого сообщения другими буквами того же или другого алфавита.

Шифр имеет низкую стойкость. Зашифрованный текст имеет статистические характеристики исходного.

Слайд 65Шифрование заменой

(подстановка)

Используя частотный словарь появления символов языка, на котором написано сообщение,

Полиалфавитные подстановки повышает стойкость шифра. Для замены символов используются несколько алфавитов, смена алфавитов проводится последовательно и циклически: 1-ый символ заменяется соответствующим символом 1-го алфавита, 2-ой - из 2-го алфавита и т.д., пока не будут исчерпаны все алфавиты. Затем алфавиты повторяются.

Слайд 66Методы шифрования, использующие ключи

Предполагают знание ключа при шифровании и дешифровании. Главное

Системы с открытым ключом. Наиболее перспективные. Для шифрования нужен один ключ, а для дешифрования — другой. 1-ый ключ НЕ секретный, можно опубликовать для всех пользователей системы, которые шифруют данные. Для дешифроки получатель использует 2-ой ключ, СЕКРЕТНЫЙ. Ключ дешифрования не может определяться из ключа шифрования.

Слайд 67Методы шифрования, использующие ключи

Наиболее развитый метод защиты с открытым ключом -

Методы, использующие для шифрования и дешифрования один и тот же ключ, называются симметричными.

Методы с открытым ключом называются асимметричными методами.

Слайд 68Использование хэш-функций

Функции хэширования используются для шифрования паролей пользователей КС и при

Получив файл, с паролями, преобразованные хэш-функцией, злоумышленник не может получить по ним пароли, а должен перебирать парольные комбинации символов, применять к ним хэш-функцию и проверять на соответствие полученной строки и строки из файла хэшированных паролей. Неизвестна и длина пароля, по которому хэш-функцией получено отображение.

Слайд 69Электронная цифровая подпись

При обмене электронными документами важным является установление авторства, подлинности

удостоверяет, что подписанный текст исходит от лица, поставившего подпись;

не дает лицу, подписавшему текст, отказаться от обязательств, связанных с подписанным текстом;

гарантирует целостность подписанного текста.

Слайд 70Электронная цифровая подпись

Электронная цифровая подпись - небольшое количество дополнительной информации, передаваемой

На этапе формирования цифровой подписи генерируются два ключа: секретный и открытый. Открытый ключ рассылается всем абонентам, которым направляется документ. Подпись, добавляемая к документу, содержит параметры отправителя: дату подписи, информацию об отправителе письма и имя открытого ключа.

Слайд 71Электронная цифровая подпись

С помощью хэш-функции, примененной ко всему документу, вычисляется небольшое

При проверке цифровая подпись расшифровывается открытым ключом, известным получателю. К полученному открытому документу применяется преобразование хэш-функцией. Результат ее работы сравнивается с присланной электронной подписью. Если оба числа совпадают, то полученный документ — подлинный.