Защита беспилотных летательных аппаратов

от спуфинг атак

Cтудент бакалавриата, направления - «Инфокоммуникационные технологии и системы связи» Прокопьев Т.В.

Кафедра «Телекоммуникации»

Научный руководитель - профессор Гладких А.А.

Ульяновск – 2018

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Защита беспилотных летательных аппаратов от спуфинг атак презентация

Содержание

- 1. Защита беспилотных летательных аппаратов от спуфинг атак

- 2. Сирия. Январь 2018.Атака БПЛА.

- 3. Цель работы: Проведение анализа существующих методов

- 4. Общее описание спуфинг атаки Спуфинг (от англ. spoofing —

- 5. Процесс захвата БПЛА Красные точки –

- 6. Классификация захватов Захват навигационной системы подразумевает, что

- 7. Захват оценщика навигационного состояния

- 8. Управление после захвата БПЛА Цель управления спуфера

- 9. Проблемы возникающие при захвате

- 10. Алгебраическая основа формирования эквивалентных кодов

- 11. Теорема 1. Любая циклическая перестановка столбцов порождающей

- 12. Выводы Развитие беспроводных сенсорных

- 13. СПАСИБО ЗА ВНИМАНИЕ!

Слайд 1МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ Федеральное государственное бюджетное образовательное

Слайд 3 Цель работы: Проведение анализа существующих методов захвата беспилотных летательных аппаратов

Задачи исследования:

1. Рассмотреть стратегии откровенного и скрытого спуфинга, отличающиеся попытками спуфера, избежания обнаружения целевого GPS-приемника и целевой навигационной системы оценщика.

2. Выявить необходимые условия для захвата БПЛА с помощью спуфинга.

3. Проанализировать взаимосвязанную динамику БПЛА и спуфера, и имитации для изучения практических сценариев контроля после захвата.

4. Внедрение метода перестановочного декодирования в систему управления БПЛА.

3

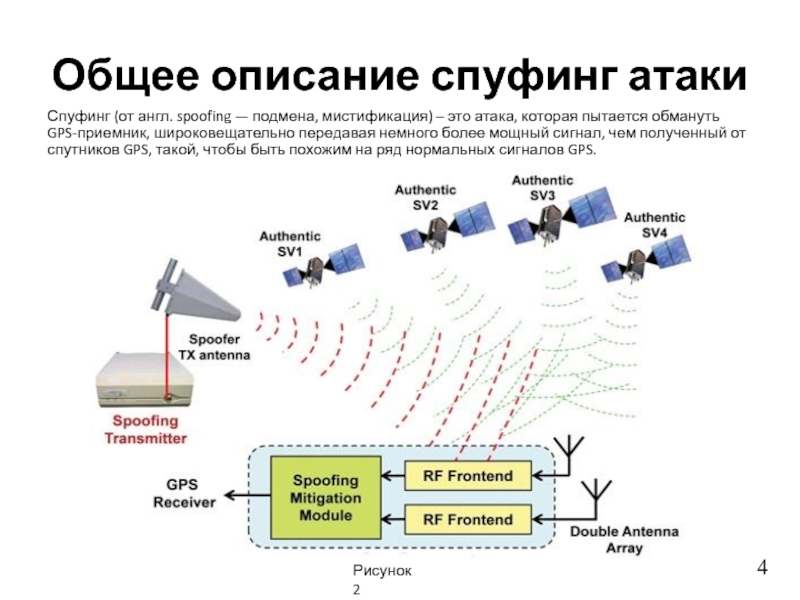

Слайд 4Общее описание спуфинг атаки

Спуфинг (от англ. spoofing — подмена, мистификация) – это атака,

Рисунок 2

4

Рисунок 2

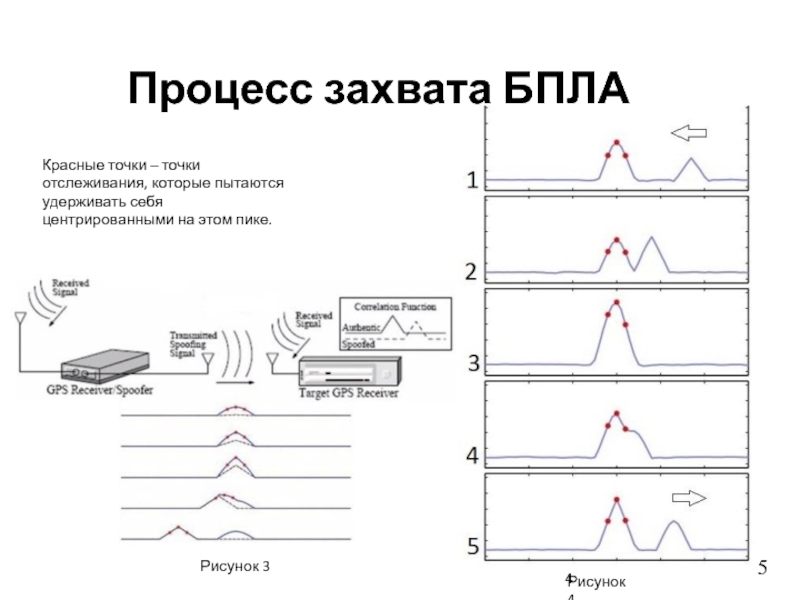

Слайд 5Процесс захвата БПЛА

Красные точки – точки отслеживания, которые пытаются удерживать себя

Рисунок 3

Рисунок 4

5

Рисунок 4

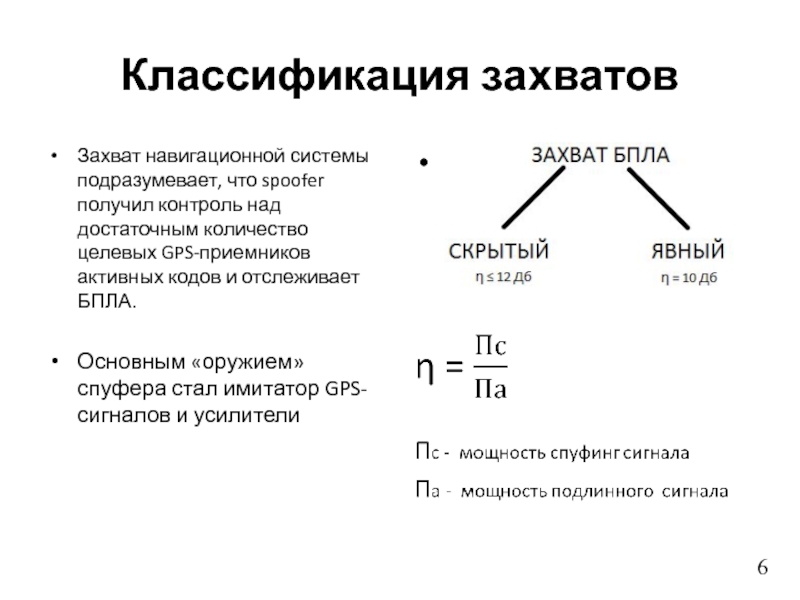

Слайд 6Классификация захватов

Захват навигационной системы подразумевает, что spoofer получил контроль над достаточным

Основным «оружием» спуфера стал имитатор GPS-сигналов и усилители

6

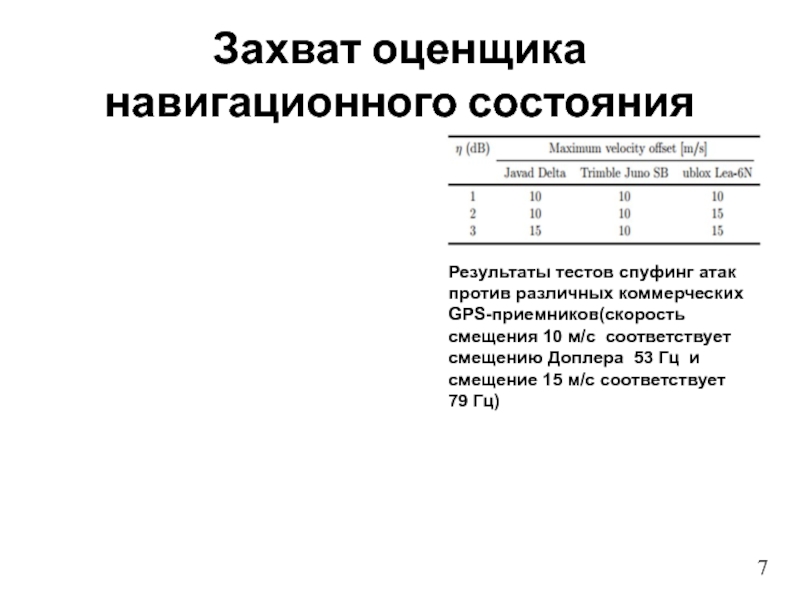

Слайд 7Захват оценщика навигационного состояния

Результаты тестов спуфинг атак против различных коммерческих GPS-приемников(скорость смещения 10 м/с соответствует смещению Доплера 53 Гц и смещение 15 м/с соответствует 79 Гц)

7

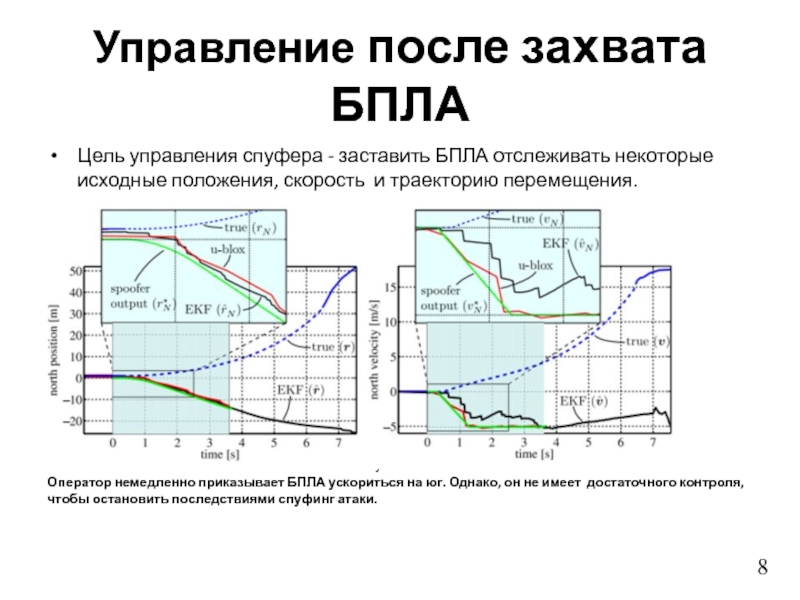

Слайд 8Управление после захвата БПЛА

Цель управления спуфера - заставить БПЛА отслеживать некоторые

Рисунок 5

Оператор немедленно приказывает БПЛА ускориться на юг. Однако, он не имеет достаточного контроля, чтобы остановить последствиями спуфинг атаки.

8

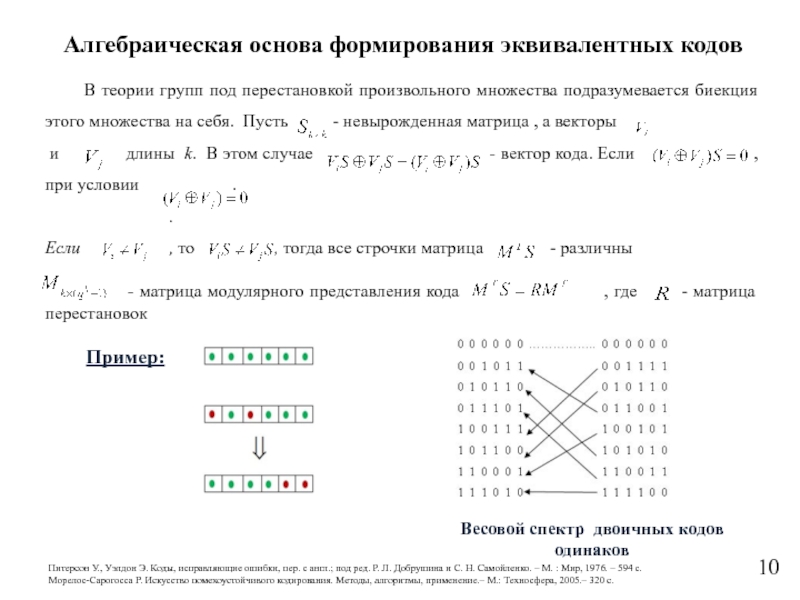

Слайд 10Алгебраическая основа формирования эквивалентных кодов

В теории групп

и длины k. В этом случае - вектор кода. Если , при условии .

.

Если , то , тогда все строчки матрица - различны

- матрица модулярного представления кода , где - матрица перестановок

Пример:

Весовой спектр двоичных кодов одинаков

Питерсон У., Уэлдон Э. Коды, исправляющие ошибки, пер. с англ.; под ред. Р. Л. Добрушина и С. Н. Самойленко. – М. : Мир, 1976. – 594 с.

Морелос-Сарогосса Р. Искусство помехоустойчивого кодирования. Методы, алгоритмы, применение.– М.: Техносфера, 2005.– 320 с.

10

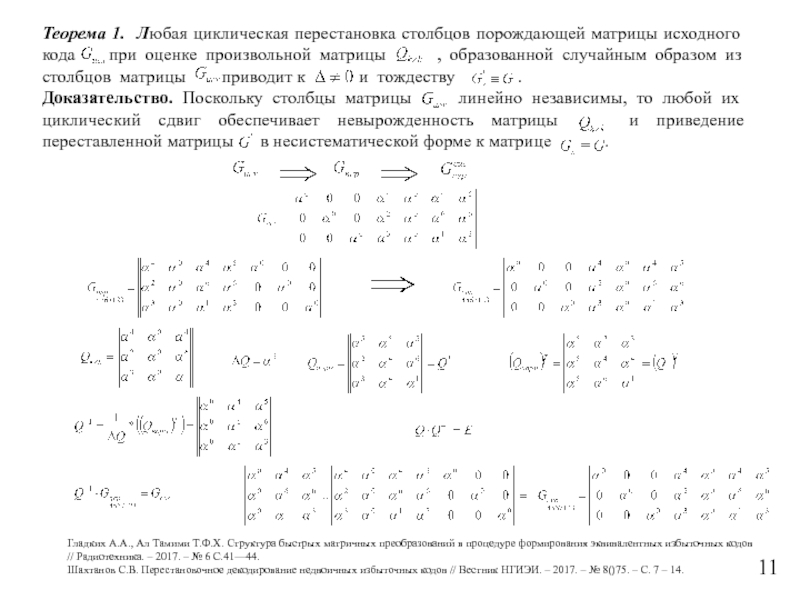

Слайд 11Теорема 1. Любая циклическая перестановка столбцов порождающей матрицы исходного кода

Доказательство. Поскольку столбцы матрицы линейно независимы, то любой их циклический сдвиг обеспечивает невырожденность матрицы и приведение переставленной матрицы в несистематической форме к матрице .

Гладких А.А., Ал Тамими Т.Ф.Х. Структура быстрых матричных преобразований в процедуре формирования эквивалентных избыточных кодов // Радиотехника. – 2017. – № 6 С.41—44.

Шахтанов С.В. Перестановочное декодирование недвоичных избыточных кодов // Вестник НГИЭИ. – 2017. – № 8()75. – С. 7 – 14.

11

Слайд 12Выводы

Развитие беспроводных сенсорных сетей требует предвидения спуфинг атак и разработку методов

В качестве методов борьбы с акциями спуфинга следует рассматривать системы криптографии, которые экономически невыгодны на таких устройствах.

Применение средств помехоустойчивости кодирования с использованием управляемых перестановок, позволяющих на коротком отрезке времени осуществлять маскировку истинной структуры сигнала.

12