- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Средства защиты информации в глобальных компьютерных сетях и ОС. (Лекция 8) презентация

Содержание

- 1. Средства защиты информации в глобальных компьютерных сетях и ОС. (Лекция 8)

- 2. Сканеры уязвимости Основные функции: проверка используемых

- 3. Сканеры уязвимости Работают на основе сценариев проверки,

- 4. Классификация сканеров уязвимости Уровня хоста (анализируют защищенность

- 5. Сканеры уязвимости К их недостаткам относятся: зависимость

- 6. Системы обнаружения атак Уровня хоста (обнаружение

- 7. Системы обнаружения атак Используют базы данных с

- 8. Системы обнаружения атак К основным недостаткам относятся:

- 9. Системы контроля содержания Предотвращаемые угрозы: Увеличение расходов

- 10. Системы контроля содержания Основные функции: Анализ входящего

- 11. Защита от несанкционированной загрузки ОС Защита от

- 12. Защита от загрузки ОС неуполномоченным лицом На

- 13. Защита от загрузки ОС неуполномоченным лицом При

- 14. Защита от загрузки ОС неуполномоченным лицом Достоинства:

- 15. Защита от загрузки другой ОС со съемного

- 16. Защита от загрузки другой ОС со съемного

- 17. Защита от загрузки ОС в нештатном режиме

- 18. Разграничение прав пользователей в ОС Windows Ограничение

- 19. Ограничение прав на уровне отдельного пользователя запрет

- 20. Ограничение прав на уровне отдельного пользователя возможность

- 21. Ограничение прав на уровне компьютера установка дополнительных

- 22. Информация об ограничении прав Для локальных учетных

- 23. Информация об ограничении прав Для глобальных учетных

- 24. Назначение прав пользователям и группам Архивирование и

- 25. Назначение прав пользователям и группам Эти права

- 26. Назначение прав пользователям и группам Информация о

- 27. Общий недостаток механизма разграничения прав пользователей Отсутствие

- 28. Дискреционное разграничение доступа Все субъекты и объекты

- 29. Дискреционное разграничение доступа Последнее свойство определяет невозможность

- 30. Дискреционное разграничение доступа Реализуется обычно в виде

- 31. Дискреционное разграничение доступа К достоинствам относятся: относительно

Слайд 1Лекция 8. Средства защиты информации в глобальных компьютерных сетях и ОС

Средства

Защита от несанкционированной загрузки ОС.

Разграничение прав пользователей в ОС Windows.

Дискреционное разграничение доступа к объектам.

Слайд 2Сканеры уязвимости

Основные функции:

проверка используемых в системе средств идентификации и аутентификации,

контроль целостности системного и прикладного программного обеспечения КС;

проверка наличия известных, но неустраненных уязвимостей в системных и прикладных программах, используемых в КС и др.

Слайд 3Сканеры уязвимости

Работают на основе сценариев проверки, хранящихся в специальных базах данных,

Слайд 4Классификация сканеров уязвимости

Уровня хоста (анализируют защищенность конкретного компьютера «изнутри»).

Уровня сети (анализируют

Слайд 5Сканеры уязвимости

К их недостаткам относятся:

зависимость от конкретных систем;

недостаточная надежность (их применение

малый срок эффективной эксплуатации (не учитываются новые обнаруженные уязвимости, которые и являются наиболее опасными);

возможность использования нарушителями в целях подготовки к атаке на КС.

Слайд 6Системы обнаружения атак

Уровня хоста (обнаружение признаков атак на основе анализа

Уровня сети (инспекция пакетов данных непосредственно в каналах связи), которые могут размещаться последовательно или параллельно с межсетевым экраном, маршрутизатором, коммутатором или концентратором.

Слайд 7Системы обнаружения атак

Используют базы данных с зафиксированными сетевыми событиями и шаблонами

Работают в реальном масштабе времени и реагируют на попытки использования известных уязвимостей КС или несанкционированного исследования защищенной части сети организации.

Ведут журнал регистрации зафиксированных событий для последующего анализа.

Слайд 8Системы обнаружения атак

К основным недостаткам относятся:

неспособность эффективно функционировать в высокоскоростных сетях;

возможность

необходимость постоянного обновления базы данных с шаблонами атак;

сложность определения реакции этих средств на обнаруженные попытки атаки.

Слайд 9Системы контроля содержания

Предотвращаемые угрозы:

Увеличение расходов на оплату личных Интернет-услуг сотрудников организации.

Снижение

Снижение пропускной способности сети организации для деловых нужд.

Утечки конфиденциальной информации.

Репутационный ущерб для организации.

Слайд 10Системы контроля содержания

Основные функции:

Анализ входящего и исходящего трафика.

Контроль утечки конфиденциальной

Поддержка и анализ различных форматов представления данных.

Возможность построения гибкой политики безопасности на уровне отдельных пользователей и групп.

Сбор статистики (при необходимости руководство может получить практически любую информацию: кто и когда посещал какие сайты и Web-страницы, отсылал почту через Web-интерфейс, какие файлы какого объема закачивал и пр.).

Слайд 11Защита от несанкционированной загрузки ОС

Защита от загрузки ОС неуполномоченным лицом.

Защита от

Защита от загрузки ОС в нештатном режиме.

Слайд 12Защита от загрузки ОС неуполномоченным лицом

На основе пароля, устанавливаемого программой BIOS

Максимальная длина пароля, устанавливаемого программой BIOS Setup, равна 8 символам.

Слайд 13Защита от загрузки ОС неуполномоченным лицом

При использовании этой возможности перед загрузкой

Слайд 14Защита от загрузки ОС неуполномоченным лицом

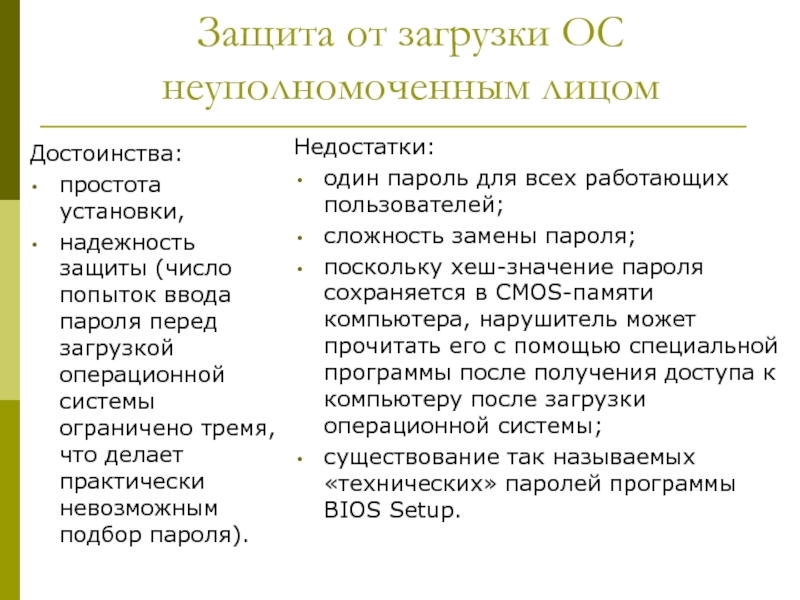

Достоинства:

простота установки,

надежность защиты (число попыток ввода

Недостатки:

один пароль для всех работающих пользователей;

сложность замены пароля;

поскольку хеш-значение пароля сохраняется в CMOS-памяти компьютера, нарушитель может прочитать его с помощью специальной программы после получения доступа к компьютеру после загрузки операционной системы;

существование так называемых «технических» паролей программы BIOS Setup.

Слайд 15Защита от загрузки другой ОС со съемного носителя

Отмена такой возможности с

Функция Advanced BIOS Features (или аналогичная в программах других производителей) позволяет установить порядок применения устройств при загрузке операционной системы.

Для обеспечения наибольшей безопасности загрузка должна всегда начинаться (First Boot Device) с жесткого диска (HDD-0), а при невозможности загрузки с жесткого диска продолжаться (Second Boot Device) с дискеты (Floppy) или компакт-диска (CDROM).

Слайд 16Защита от загрузки другой ОС со съемного носителя

Доступ к изменению настроек,

С помощью функции Set Supervisor Password этой программы (или аналогичной) необходимо установить пароль администратора.

Без ввода этого пароля будет невозможен вызов программы BIOS Setup и изменение ее настроек.

Слайд 17Защита от загрузки ОС в нештатном режиме

Нарушитель может попытаться прервать обычную

Чтобы отменить эту возможность, необходимо изменить в текстовом файле boot.ini в секции [boot loader] значение параметра timeout на 0 (или сделать это в окне Панель управления | Система | Дополнительно | Параметры загрузки).

Слайд 18Разграничение прав пользователей в ОС Windows

Ограничение их прав на использование функций

Назначение им прав на использование возможностей системы в целом, напрямую связанных с безопасностью (оснастка Локальная политика безопасности, secpol.msc).

Слайд 19Ограничение прав на уровне отдельного пользователя

запрет использования средств редактирования реестра;

запрет использования

удаление команд «Выполнить» и «Поиск» из меню Пуск;

запрет на выполнение программ в сеансе командной строки;

запрет блокирования компьютера и завершения работы с операционной системой (в том числе ее перезагрузки);

Слайд 20Ограничение прав на уровне отдельного пользователя

возможность запуска только разрешенных приложений из

запрет на отображение структуры локальной сети;

скрытие дисков в папке «Мой компьютер» и в окне Проводника;

удаление меню «Файл» из Проводника и др.

Слайд 21Ограничение прав на уровне компьютера

установка дополнительных программ или документов, которые Windows

задание обязательного применения дисковых квот и запрещение пользователям изменять этот параметр;

возможность Windows использовать доступ к Интернету для выполнения задач, требующих обращения к ресурсам Интернета и др.

Слайд 22Информация об ограничении прав

Для локальных учетных записей − в локальных профилях

Слайд 23Информация об ограничении прав

Для глобальных учетных записей – в перемещаемых профилях

Слайд 24Назначение прав пользователям и группам

Архивирование и восстановление файлов и папок.

Изменение системного

Доступ к компьютеру из сети.

Овладение файлами или иными объектами.

Управление аудитом и журналом безопасности.

Отладка программ и др.

Слайд 25Назначение прав пользователям и группам

Эти права представляют собой права субъектов на

Слайд 26Назначение прав пользователям и группам

Информация о правах, назначенных пользователям и группам,

Слайд 27Общий недостаток механизма разграничения прав пользователей

Отсутствие возможности разграничения доступа пользователей к

Слайд 28Дискреционное разграничение доступа

Все субъекты и объекты компьютерной системы должны быть однозначно

для любого объекта информационной системы определен пользователь-владелец;

владелец объекта обладает правом определения прав доступа к объекту со стороны любых субъектов информационной системы;

в компьютерной системе существует привилегированный пользователь, обладающий правом полного доступа к любому объекту (или правом становиться владельцем любого объекта).

Слайд 29Дискреционное разграничение доступа

Последнее свойство определяет невозможность существования в компьютерной системе потенциально

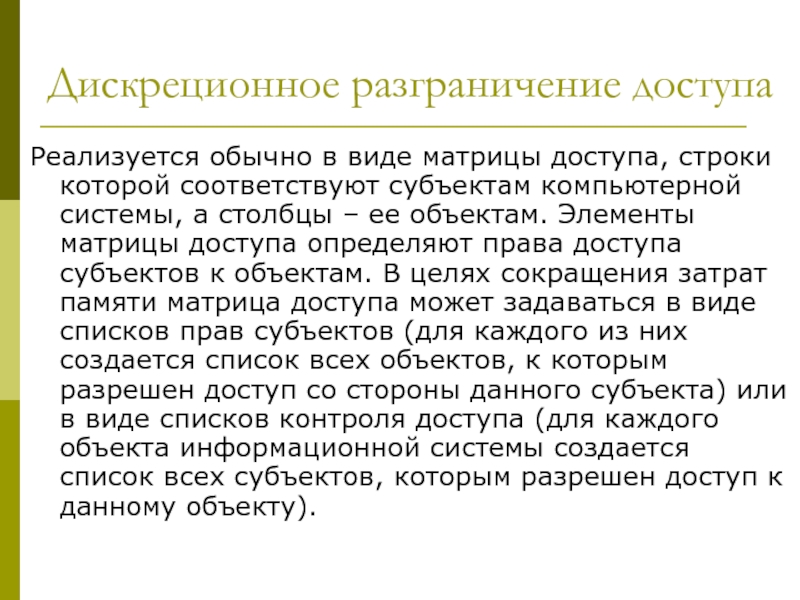

Слайд 30Дискреционное разграничение доступа

Реализуется обычно в виде матрицы доступа, строки которой соответствуют

Слайд 31Дискреционное разграничение доступа

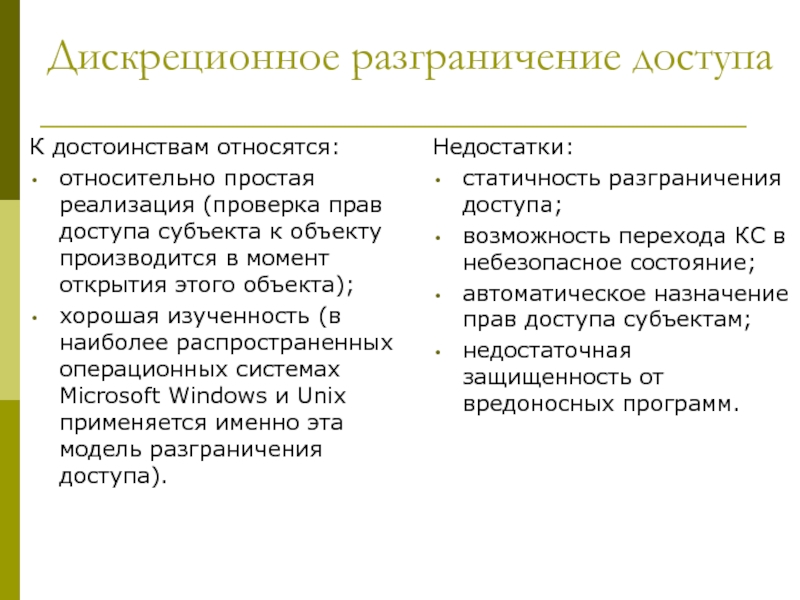

К достоинствам относятся:

относительно простая реализация (проверка прав доступа субъекта

хорошая изученность (в наиболее распространенных операционных системах Microsoft Windows и Unix применяется именно эта модель разграничения доступа).

Недостатки:

статичность разграничения доступа;

возможность перехода КС в небезопасное состояние;

автоматическое назначение прав доступа субъектам;

недостаточная защищенность от вредоносных программ.