- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Шифрование презентация

Содержание

- 1. Шифрование

- 2. Обзор Симметричные алгоритмы шифрования Алгоритм

- 3. Шифрование — это средство обеспечения конфиденциальности данных,

- 4. Симметричные алгоритмы шифрования Существует два класса

- 5. Алгоритм DES Наиболее популярным стандартным симметричным алгоритмом

- 6. Алгоритм DES Вот уже более трех десятков

- 7. Алгоритм DES В симметричных алгоритмах главную проблему

- 8. Несимметричные алгоритмы шифрования В середине 70-х

- 9. Несимметричные алгоритмы шифрования В модели криптосхемы

- 10. Несимметричные алгоритмы шифрования – пример-аналогия Пусть руководитель

- 11. Несимметричные алгоритмы шифрования – пример-аналогия Могут

- 19. Односторонние функции шифрования Помимо обеспечения целостности сообщений,

- 20. Дополнительные материалы для изучения История криптографии Проблема

- 21. Чаще всего шифруются тексты документов, но в

- 22. Дополнительные материалы для изучения Общие требования к

- 23. Дополнительные материалы для изучения Общие требования к

Слайд 2

Обзор

Симметричные алгоритмы шифрования

Алгоритм DES

Несимметричные алгоритмы шифрования

Алгоритм RSA

Односторонние функции шифрования

Слайд 3 Шифрование — это средство обеспечения конфиденциальности данных, хранящихся в памяти компьютера

Шифрование является краеугольным камнем всех служб информационной безопасности, будь то система аутентификации или авторизации, защищенный канал или средства безопасного хранения данных.

Любая процедура шифрования, превращающая информацию из обычного «понятного» вида в «нечитабельный» зашифрованный, естественно должна быть дополнена процедурой дешифрирования, которая, будучи примененной к зашифрованному тексту, снова приводит его в понятный вид.

Пара процедур - шифрование и дешифрирование - называется криптосистемой. Обычно криптосистема предусматривает наличие специального параметра — секретного ключа. Криптосистема считается раскрытой, если найдена процедура, позволяющая подобрать ключ за реальное время. Сложность алгоритма раскрытия является одной из важных характеристик криптосистемы и называется криптостойкостью.

В криптографии принято правило Керкхоффа, заключающееся в том, что стойкость шифра должна определяться только секретностью ключа. Так, все стандартные алгоритмы шифрования (например, AES, DES, PGP) широко известны, их детальное описание содержится в легкодоступных документах, но от этого их эффективность не снижается. Система остается защищенной, если злоумышленнику известно все об алгоритме шифрования, но он не знает секретный ключ.

Симметричные алгоритмы шифрования

Слайд 4Симметричные алгоритмы шифрования

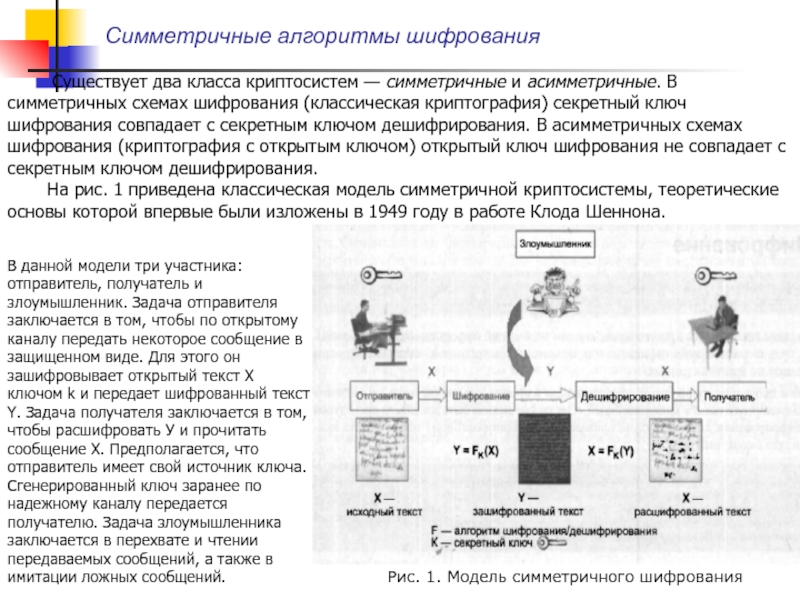

Существует два класса криптосистем — симметричные и асимметричные.

На рис. 1 приведена классическая модель симметричной криптосистемы, теоретические основы которой впервые были изложены в 1949 году в работе Клода Шеннона.

Рис. 1. Модель симметричного шифрования

В данной модели три участника: отправитель, получатель и злоумышленник. Задача отправителя заключается в том, чтобы по открытому каналу передать некоторое сообщение в защищенном виде. Для этого он зашифровывает открытый текст X ключом k и передает шифрованный текст Y. Задача получателя заключается в том, чтобы расшифровать У и прочитать сообщение X. Предполагается, что отправитель имеет свой источник ключа. Сгенерированный ключ заранее по надежному каналу передается получателю. Задача злоумышленника заключается в перехвате и чтении передаваемых сообщений, а также в имитации ложных сообщений.

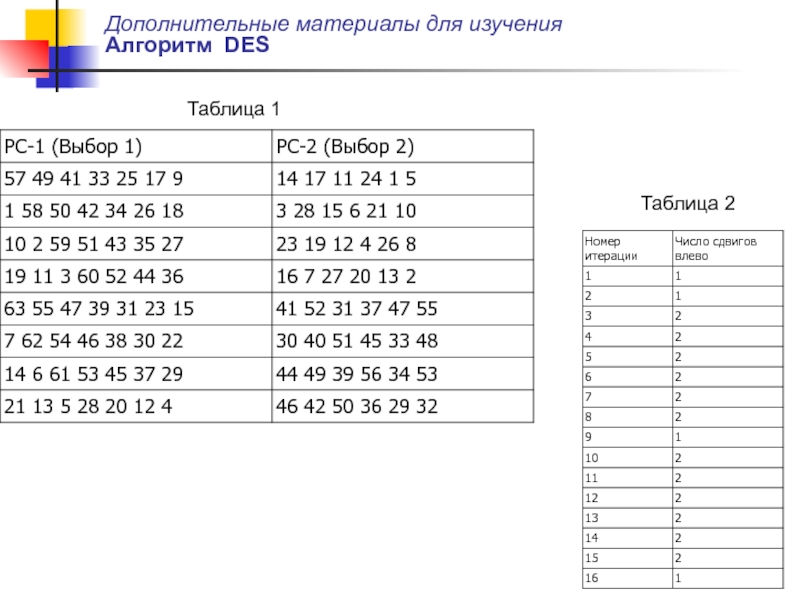

Слайд 5Алгоритм DES

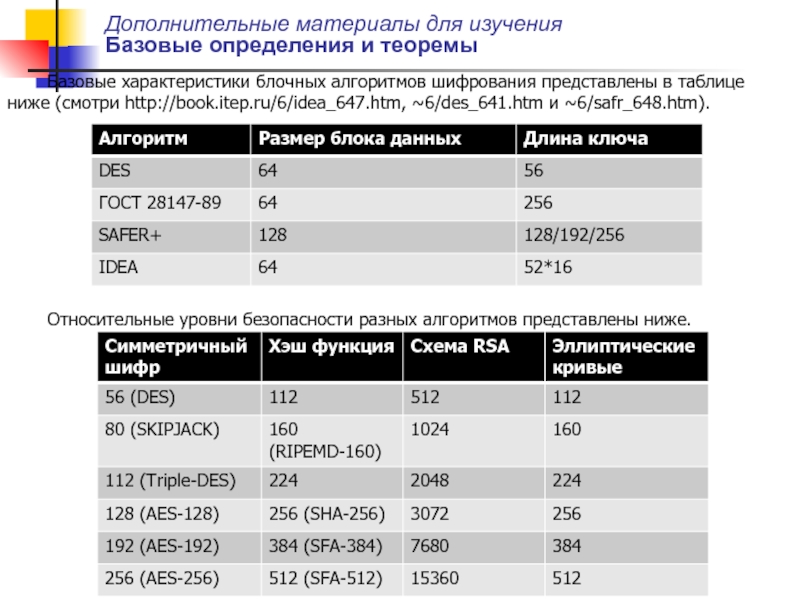

Наиболее популярным стандартным симметричным алгоритмом шифрования данных является DES (Data

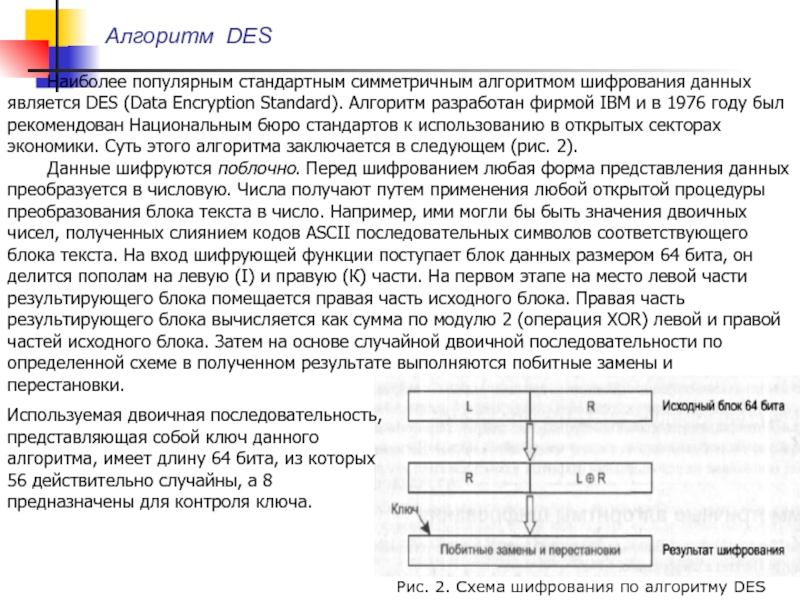

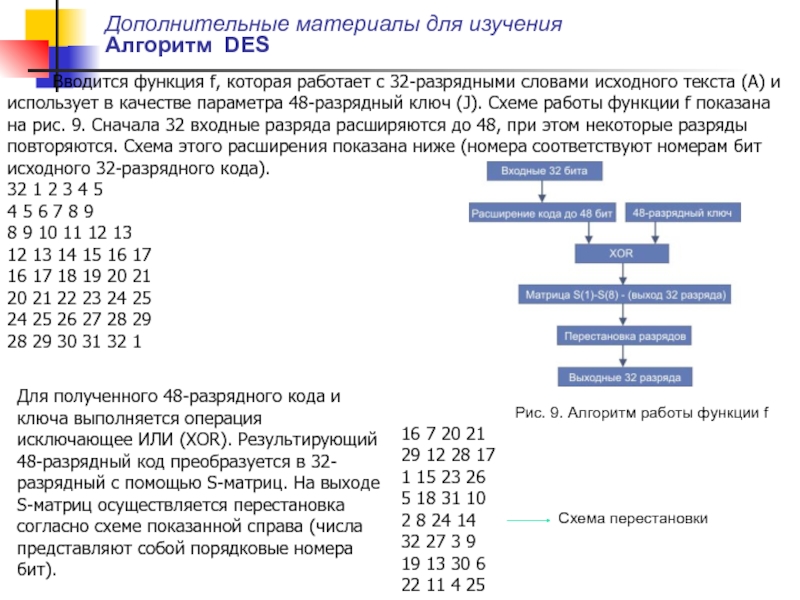

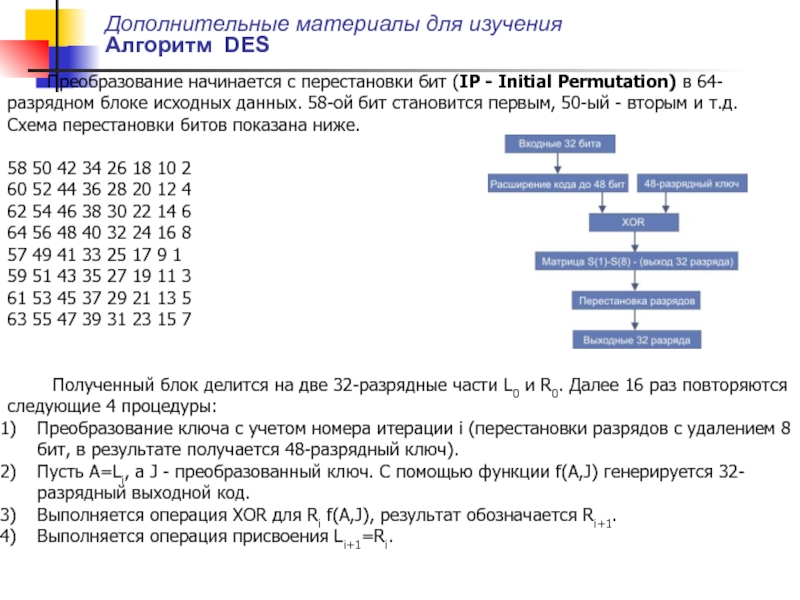

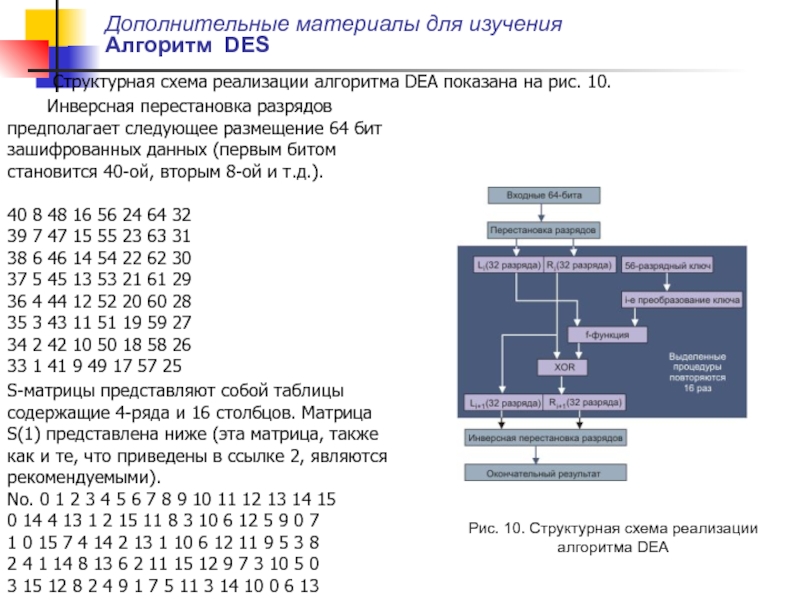

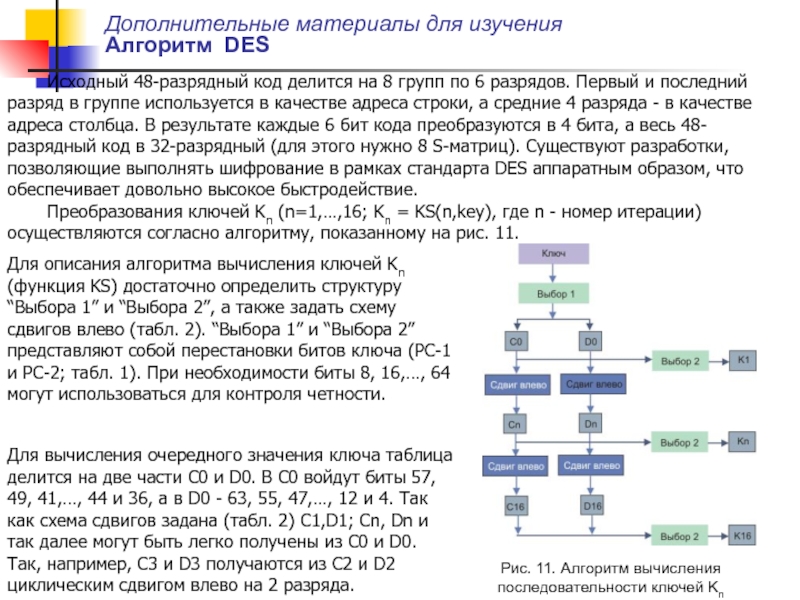

Данные шифруются поблочно. Перед шифрованием любая форма представления данных преобразуется в числовую. Числа получают путем применения любой открытой процедуры преобразования блока текста в число. Например, ими могли бы быть значения двоичных чисел, полученных слиянием кодов ASCII последовательных символов соответствующего блока текста. На вход шифрующей функции поступает блок данных размером 64 бита, он делится пополам на левую (I) и правую (К) части. На первом этапе на место левой части результирующего блока помещается правая часть исходного блока. Правая часть результирующего блока вычисляется как сумма по модулю 2 (операция XOR) левой и правой частей исходного блока. Затем на основе случайной двоичной последовательности по определенной схеме в полученном результате выполняются побитные замены и перестановки.

Рис. 2. Схема шифрования по алгоритму DES

Используемая двоичная последовательность, представляющая собой ключ данного алгоритма, имеет длину 64 бита, из которых 56 действительно случайны, а 8 предназначены для контроля ключа.

Слайд 6Алгоритм DES

Вот уже более трех десятков лет алгоритм DES испытывается на

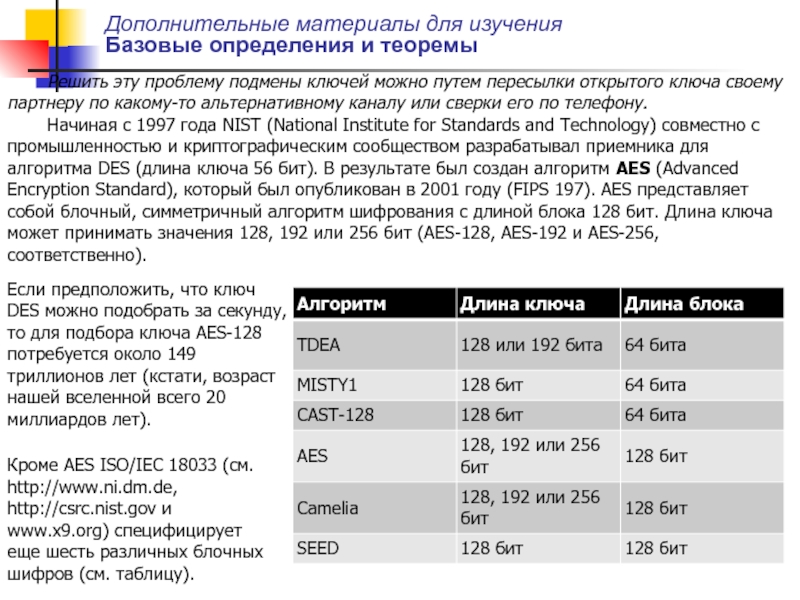

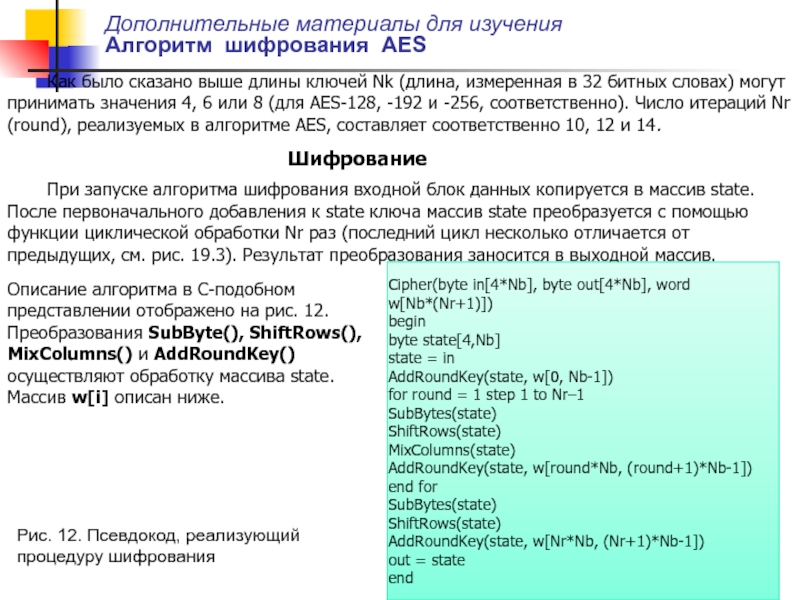

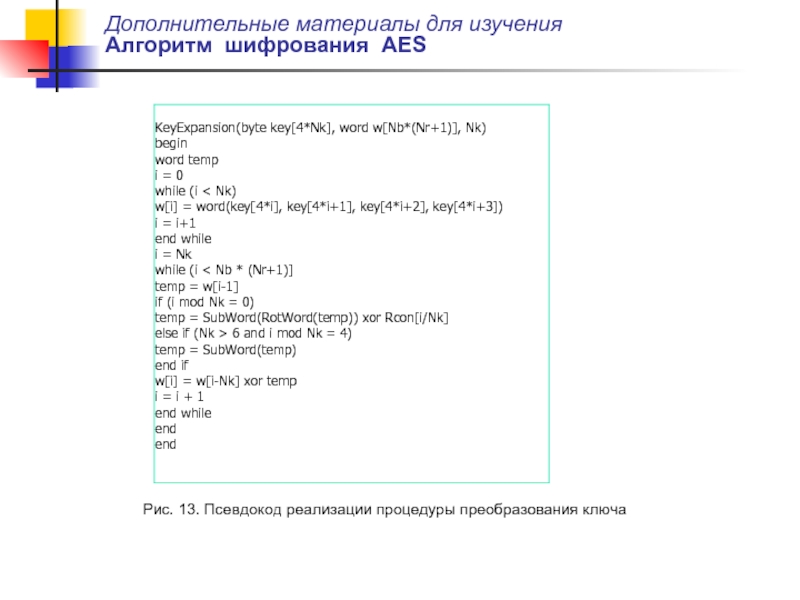

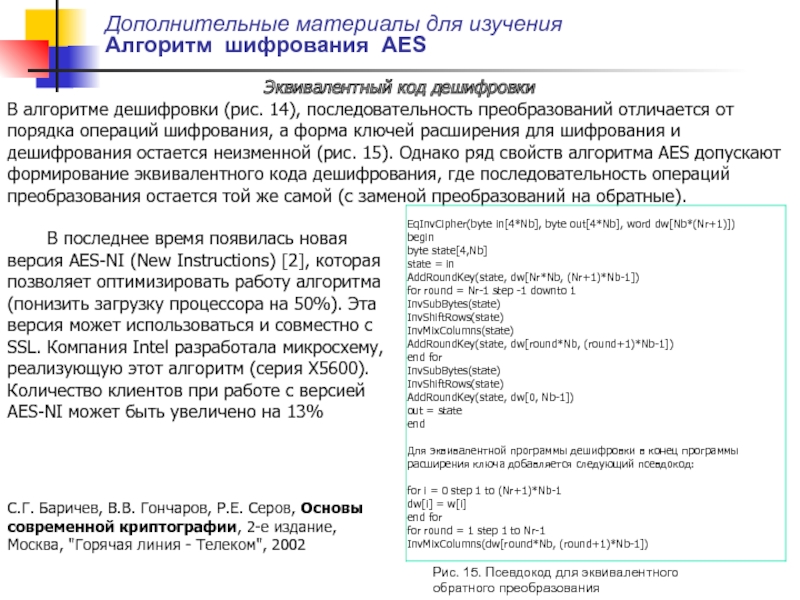

В 2001 году Национальное бюро стандартов США приняло новый стандарт симметричного шифрования, который получил название AES (Advanced Encryption Standard). Стандарт AES был разработан в результате проведения конкурса на разработку симметричного алгоритма шифрования, обладающего лучшим, чем у DES, сочетанием показателей безопасности и скорости работы. Победителем был признан алгоритм Rijndael, который и был положен в основу AES. В результате AES обеспечивает лучшую защиту, так как использует 128-битные ключи (а также может работать со 192- и 256-битными ключами) и имеет более высокую скорость работы, кодируя за один цикл 128-битный блок в отличие от 64-битного блока DES. В настоящее время AES является наиболее распространенным симметричным алгоритмом шифрования.

Слайд 7Алгоритм DES

В симметричных алгоритмах главную проблему представляют ключи. Во-первых, криптостойкость многих

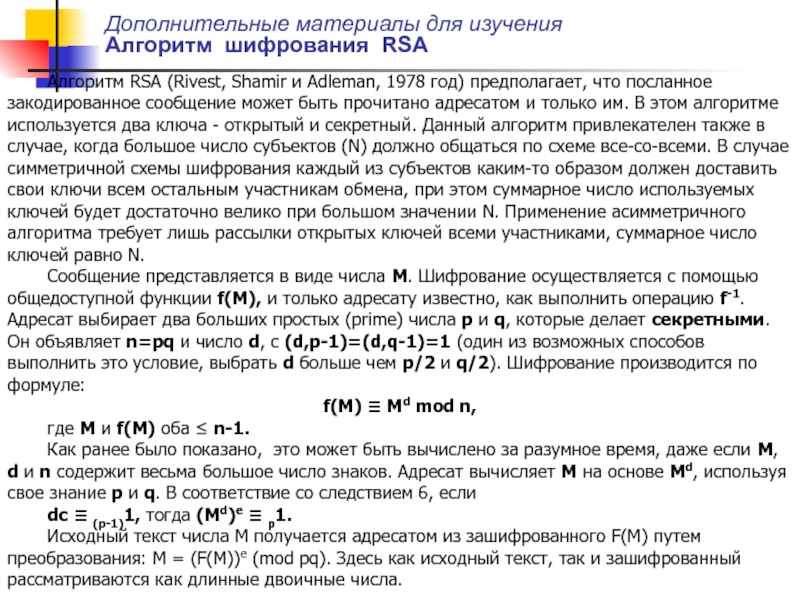

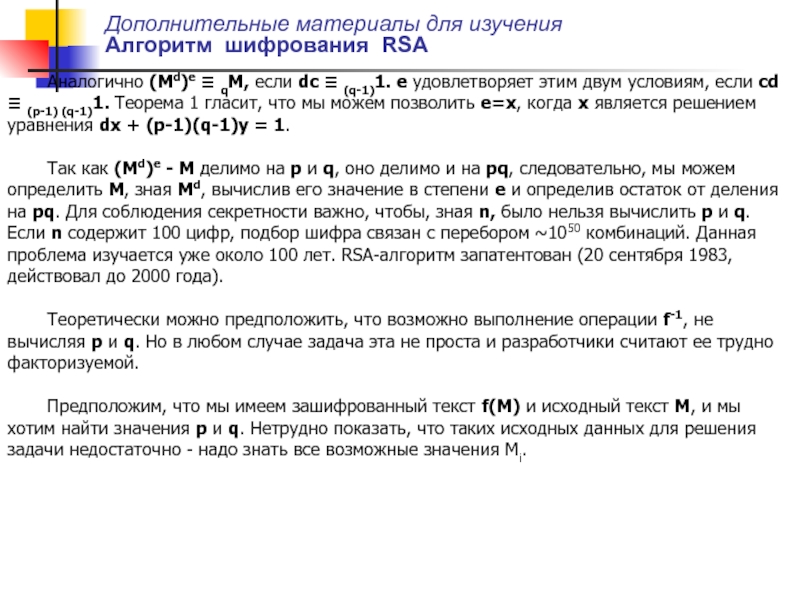

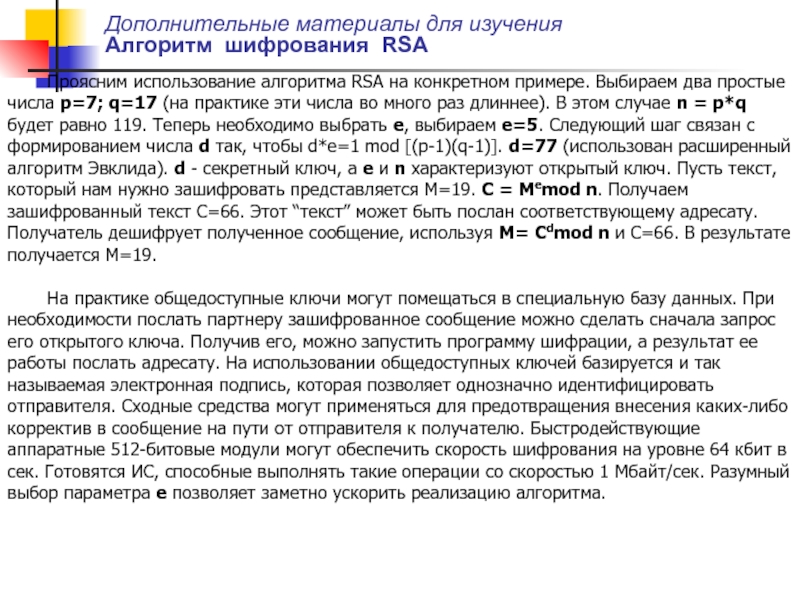

Слайд 8Несимметричные алгоритмы шифрования

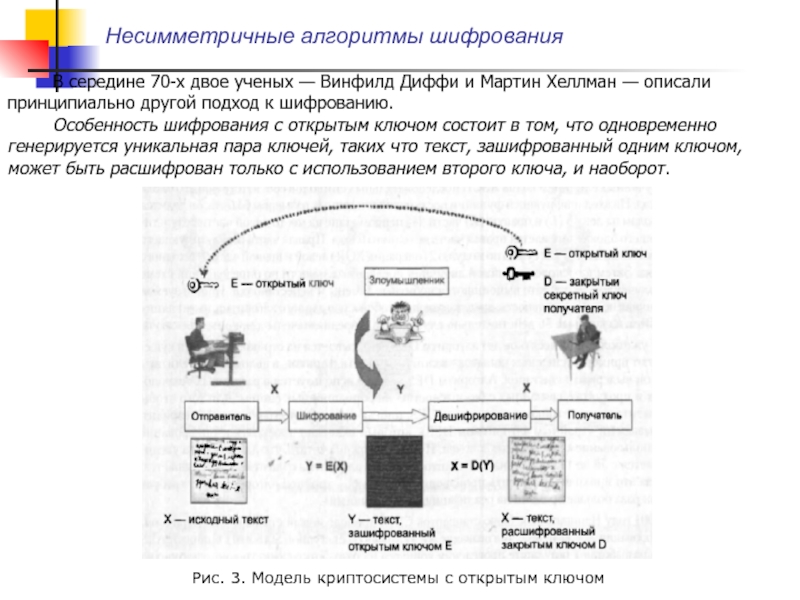

В середине 70-х двое ученых — Винфилд Диффи

Особенность шифрования с открытым ключом состоит в том, что одновременно генерируется уникальная пара ключей, таких что текст, зашифрованный одним ключом, может быть расшифрован только с использованием второго ключа, и наоборот.

Рис. 3. Модель криптосистемы с открытым ключом

Слайд 9Несимметричные алгоритмы шифрования

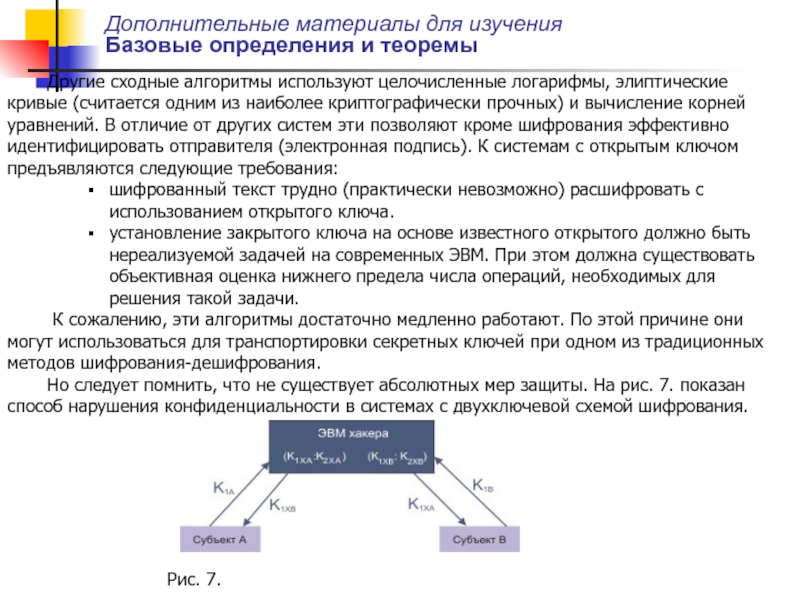

В модели криптосхемы с открытым ключом также три

Задача отправителя заключается в том, чтобы по открытому каналу связи передать некоторое сообщение в защищенном виде. Получатель генерирует на своей стороне два ключа: открытый Е и закрытый D. Закрытый ключ D (часто называемый также личным ключом) абонент должен сохранять в защищенном месте, а открытый ключ Е он может передать всем, с кем хочет поддерживать защищенные отношения. Для шифрования текста служит открытый ключ, но расшифровать этот текст можно только с помощью закрытого ключа. Поэтому открытый ключ передается отправителю в незащищенном виде.

Отправитель, используя открытый ключ получателя, шифрует сообщение X и передает его получателю. Получатель расшифровывает сообщение своим закрытым ключом D. Очевидно, что числа, одно из которых служит для шифрования текста, а другое — для дешифрирования, не могут быть независимыми друг от друга, а значит, есть теоретическая возможность вычисления закрытого ключа по открытому. Однако это связано с огромным объемом вычислений, которые требуют соответственно огромного времени. Поясним принципиальную связь между закрытым и открытым ключами следующей аналогией.

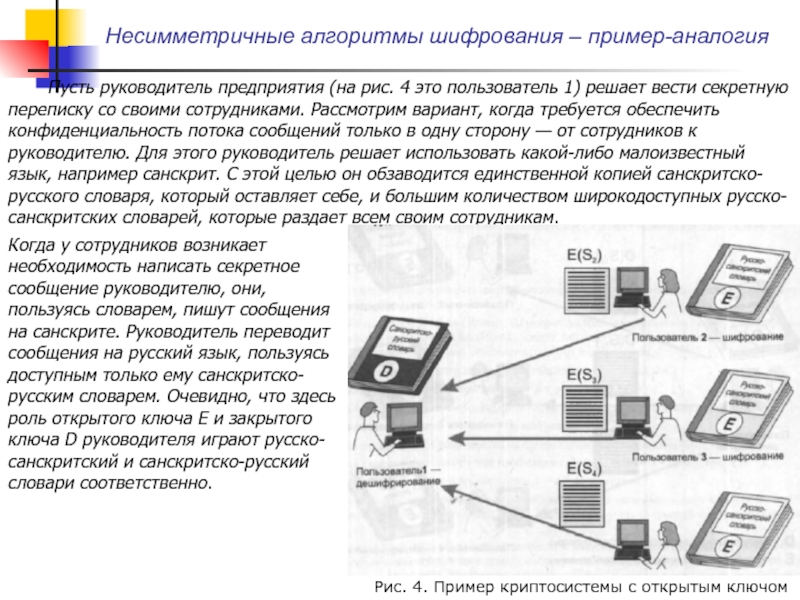

Слайд 10Несимметричные алгоритмы шифрования – пример-аналогия

Пусть руководитель предприятия (на рис. 4 это

Рис. 4. Пример криптосистемы с открытым ключом

Когда у сотрудников возникает необходимость написать секретное сообщение руководителю, они, пользуясь словарем, пишут сообщения на санскрите. Руководитель переводит сообщения на русский язык, пользуясь доступным только ему санскритско-русским словарем. Очевидно, что здесь роль открытого ключа Е и закрытого ключа D руководителя играют русско-санскритский и санскритско-русский словари соответственно.

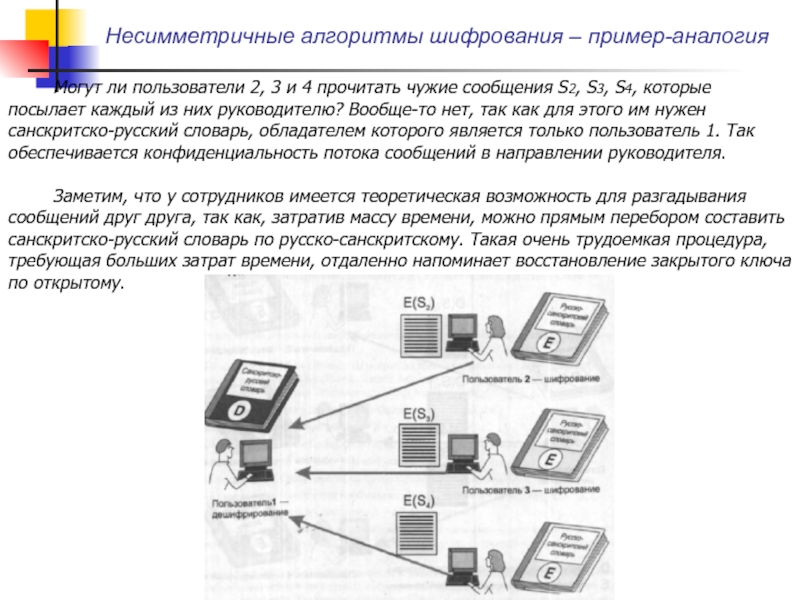

Слайд 11Несимметричные алгоритмы шифрования – пример-аналогия

Могут ли пользователи 2, 3 и

Заметим, что у сотрудников имеется теоретическая возможность для разгадывания сообщений друг друга, так как, затратив массу времени, можно прямым перебором составить санскритско-русский словарь по русско-санскритскому. Такая очень трудоемкая процедура, требующая больших затрат времени, отдаленно напоминает восстановление закрытого ключа по открытому.

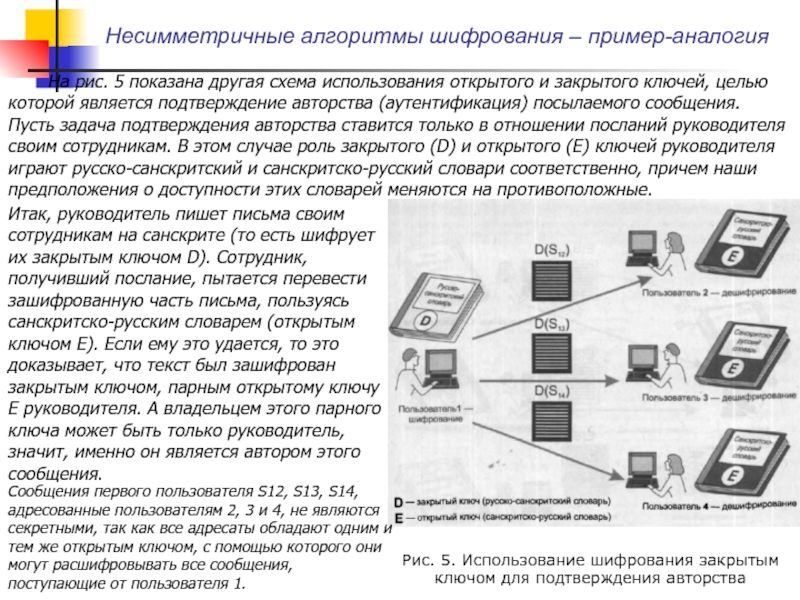

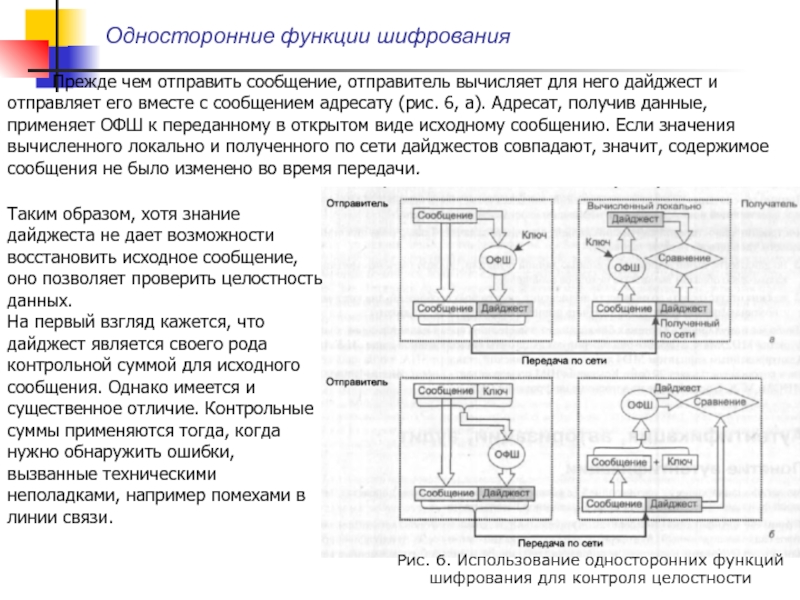

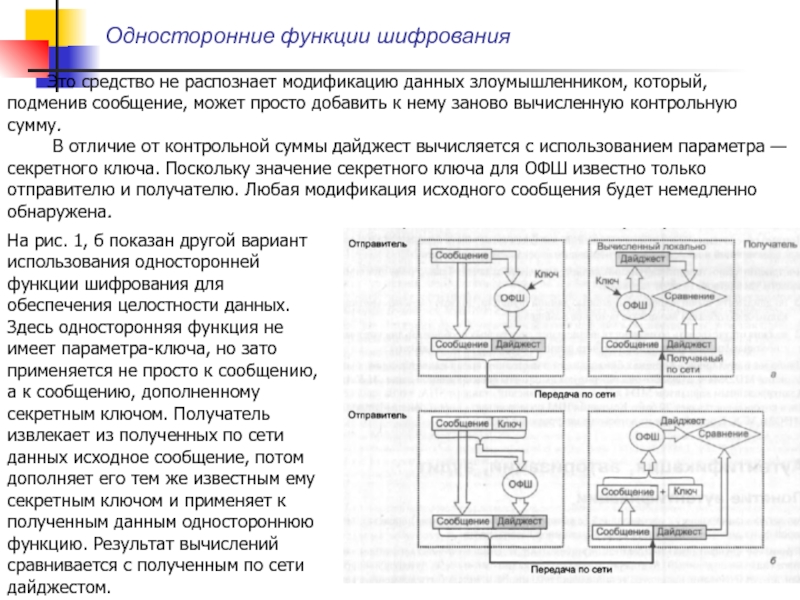

Слайд 19Односторонние функции шифрования

Помимо обеспечения целостности сообщений, дайджест может быть использован в

Построение односторонних функций является трудной задачей. Такого рода функции должны удовлетворять двум условиям:

по дайджесту, вычисленному с помощью данной функции, должно быть невозможно каким-либо образом вычислить исходное сообщение;

должна отсутствовать возможность вычисления двух разных сообщений, для которых с помощью данной функции могли быть вычислены одинаковые дайджесты.

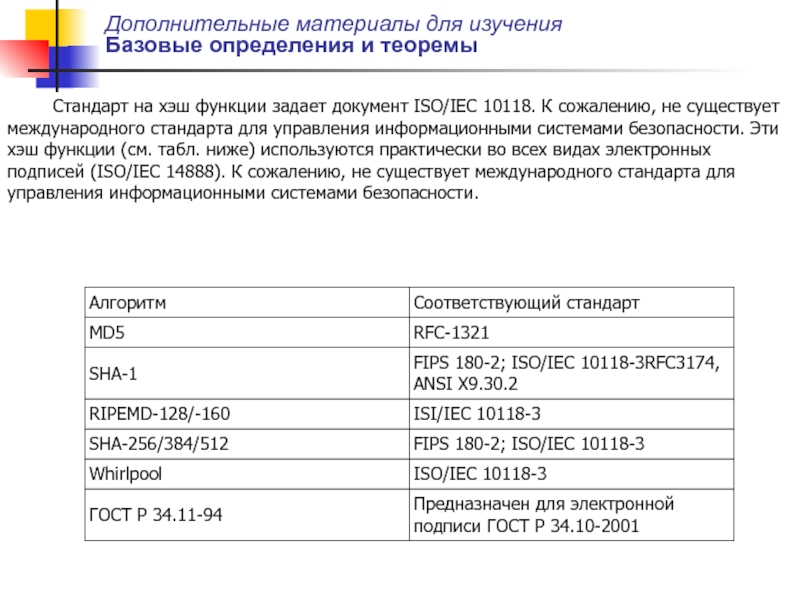

Наиболее популярной в системах безопасности в настоящее время является серия хэш-функций MD2, MD4, MD5. Все они генерируют дайджесты фиксированной длины 16 байт. Адаптированным вариантом MD4 является американский стандарт SHA, длина дайджеста в котором составляет 20 байт. Компания IBM поддерживает односторонние функции MDC2 и MDC4, основанные на алгоритме шифрования DES.

Слайд 20Дополнительные материалы для изучения

История криптографии

Проблема сокрытия содержания послания при его транспортировке

Известно, что еще Цезарь (100-44 годы до нашей эры) при переписке использовал шифр, получивший его имя. В 1518 году Джоанес Тритемиус написал первую книгу по криптографии, где впервые были описаны многоалфавитные подстановочные шифры. Лишь в 1918 году во время первой мировой войны в Германии была применена шифровальная система ADFGVX. Позднее в 1933-45 годах в Германии была разработана и применена первая шифровальная машина Enigma (на этом принципе работает система crypt в UNIX). Мощное развитие криптография получила в период второй мировой войны. С этой шифровальной машиной связан и первый успех в области вскрытия сложных шифров. В 19-ом веке голандец Август Керкхоф сформулировал фундаментальное требование, предъявляемое к криптосистемам и сегодня (принцип Керкхофа): Секретность шифра должна базироваться не на секретности алгоритма, а на секретном ключе.

Если в алгоритм заложена возможность относительно быстрого дешифрования (мечта всех спецслужб мира), то рано или поздно это станет известно, и такой возможностью воспользуются злоумышленники, что может привести к утечке критическо важной информации. Основы современной криптографии были заложены в работе Клода Шеннона “Теория связи в секретных системах” (1949).

Слайд 21 Чаще всего шифруются тексты документов, но в последнее время шифрованию подвергаются

Во время второй мировой войны в Великобритании в Government Code and Cypher School работало более 10000 человек (из них две трети женщин). Код немецкой шифровальной машины Энигма взломал английский математик Алан Тьюринг, но в той или иной степени в этом участвовали и остальные 10000 сотрудников. Ключи настройки машины Энигма изменялись каждые сутки в полночь. В результате были дешифрованы два с половиной миллиона нацистских секретных сообщений. Следует иметь в виду, что тогда не было ЭВМ в современном понимании этого слова и вся работа выполнялась с помощью электромеханических устройств (Colossus - British Tabulating Machine Company). Англичане считают эту машину первым программируемым электронным компьютером. Если бы эти сообщения дешифровались в ручную, то надо было бы перебрать 158x1018 вариантов. Colossus эмулировал работу 36 машин Энигма. Многие сообщения начинались с метеорологических данных, что позволяло проверить настройки дешифровальной машины. Сотрудники, обслуживающие Colossus, работали парами, чтобы исключить случайные ошибочные действия. Работа была посменная, круглосуточная. Работа проходила в условиях глубокой секретности. Более поздняя версия Mark II Colossus была способна дешифровать до 25000 символов в секунду. Машина Colossus поддерживается в рабочем состоянии и сегодня, но уже в качестве музейного экспоната.

Шифрование предполагает преобразование исходного текста Т с использованием ключа К в зашифрованный текст t. Симметричные криптосистемы для шифрования и дешифрования используется один и тот же ключ К. Появившиеся в последние годы системы с открытым ключом, осуществляют шифрование с помощью общедоступного ключа, для дешифрования в этом случае необходим секретный ключ, который порождается совместно с открытым.

Дополнительные материалы для изучения

История криптографии

Слайд 22Дополнительные материалы для изучения

Общие требования к криптосистемам

Знание использованного алгоритма не должно

Длина зашифрованного текста должна быть равна длине исходного открытого текста (это требование относится к числу желательных и выполняется не всегда).

Зашифрованный текст не может быть прочтен без знания ключа.

Каждый ключ из многообразия ключей должен обеспечивать достаточную надежность.

Изменение длины ключа не должно приводить к изменению алгоритма шифрования.

Если известен зашифрованный и открытый текст сообщения, то число операций, необходимых для определения ключа, не должно быть меньше полного числа возможных ключей.

Дешифрование путем перебора всех возможных ключей должно выходить далеко за пределы возможностей современных ЭВМ.

Если при шифровании в текст вводятся дополнительные биты, то алгоритм их внесения должен быть надежно скрыт.

Не должно быть легко устанавливаемой зависимости между последовательно используемыми ключами.

Алгоритм может быть реализован аппаратно.

В симметричных криптосистемах могут использоваться одно- или многоалфавитные подстановки (например, одно-алфавитная подстановка Цезаря), при этом производится замена символов исходного текста на другие с использованием достаточно сложных алгоритмов.

Слайд 23Дополнительные материалы для изучения

Общие требования к криптосистемам

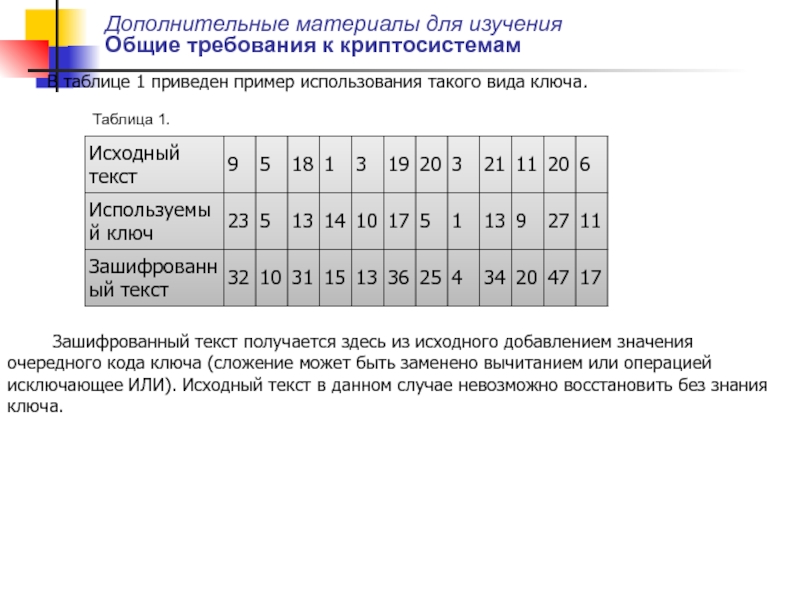

Многоалфавитные подстановки несравненно более

Ключ может быть одноразового и многоразового использования. Одноразовый ключ достаточно большой длины (или бесконечный) может обеспечить сколь угодно высокую надежность, но его использование создает неудобства, связанные с его транспортировкой (ключ должен быть как-то доставлен получателю зашифрованного послания).