- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Проблемы защиты информации презентация

Содержание

- 1. Проблемы защиты информации

- 2. Введение С массовым

- 3. Проблемы в области защиты информации В

- 4. ЗАЩИТА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА [protection from unauthorized

- 5. Термины, связанные с защитой от несанкционированного доступа

- 6. Термины, связанные с защитой Скремблирование

- 7. Виды средств защиты информации. Аутентификация [authentification]

- 8. Виды средств защиты информации. Идентификация [identification] -

- 9. Firewall – межсетевой экран. Программа или

- 10. Антивирусы Сканер- программа проверки файлов на наличие

- 11. Вывод Для предотвращения проникновения злоумышленника к информации применяют

Слайд 1Проблемы защиты информации

Выполнила

Студентка 2 курса

Группы МНС 13-1

Стецура Елена

Проверила

Климова Полина Александровна

Слайд 2Введение

С массовым внедрением компьютеров во все сферы

деятельности человека объем информации, хранящейся в электронном виде, вырос в тысячи раз, а с появлением компьютерных сетей даже отсутствие физического доступа к компьютеру перестало быть гарантией сохранности информационных ресурсов. Все больше и больше стало появляться специализированных средств защиты информации, ориентированных на решение в большинстве своем одной задачи обеспечения безопасности системы (в редком случае, некоторого ограниченного набора задач). Так, организациям, заинтересованным в сохранении каких-либо тайны или предотвращении подделок электронных документов (особенно это относится к финансовым учреждениям) приходится реализовывать целый набор мер, чтобы оградить себя от "компьютерных" преступлений. Расширение применения современных информационных технологий делает возможным распространение различных злоупотреблений, связанных с использованием вычислительной техники. Для противодействия им или хотя бы для уменьшения ущерба необходимо грамотно выбирать меры и средства обеспечения защиты информации от умышленного разрушения, кражи, порчи, несанкционированного доступа, чтения и копирования. Необходимо знание основных законодательных положений в этой области, организационных, экономических и иных мер.

Слайд 3Проблемы в области защиты информации

В области защиты информации и компьютерной безопасности

в целом наиболее актуальными являются три группы проблем :

нарушение конфиденциальности информации;

нарушение целостности информации;

нарушение работоспособности информационно-вычислительных систем.

Приоритетными направлениями проводимых исследований и разработок как у нас в стране, так и за рубежом являются:

защита от несанкционированных действий и разграничение доступа к данным в информационно-вычислительных системах коллективного пользования;

идентификация и аутентификация пользователей и технических средств (в том числе "цифровая" подпись);

обеспечение в системах связи и передачи данных защиты от появления дезинформации;

создание технического и системного программного обеспечения высокого уровня надежности и использование стандартов (международных, национальных и корпоративных) по обеспечению безопасности данных;

защита информации в телекоммуникационных сетях;

разработка правовых аспектов компьютерной безопасности.

нарушение конфиденциальности информации;

нарушение целостности информации;

нарушение работоспособности информационно-вычислительных систем.

Приоритетными направлениями проводимых исследований и разработок как у нас в стране, так и за рубежом являются:

защита от несанкционированных действий и разграничение доступа к данным в информационно-вычислительных системах коллективного пользования;

идентификация и аутентификация пользователей и технических средств (в том числе "цифровая" подпись);

обеспечение в системах связи и передачи данных защиты от появления дезинформации;

создание технического и системного программного обеспечения высокого уровня надежности и использование стандартов (международных, национальных и корпоративных) по обеспечению безопасности данных;

защита информации в телекоммуникационных сетях;

разработка правовых аспектов компьютерной безопасности.

Слайд 4ЗАЩИТА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА [protection from unauthorized access, fetch protection]

Комплекс организационных,

программных и аппаратных мер и средств, предназначенных для предотвращения или существенного затруднения несанкционированного доступа.

Слайд 5Термины, связанные с защитой от несанкционированного доступа

Защита от записи [write protection]

- комплекс программных и аппаратных средств, обеспечивающий защиту данных, записанных на магнитные диски, дискеты и ленты, который позволяет только считывать данные и предотвращает возможность их стирания, изменения или перезаписи.

Защита от копирования [copy protection] - комплекс программных и аппаратных средств, обеспечивающий предотвращение нелегального копирования компьютерных программ и данных. Частными средствами защиты от копирования являются донглы, пароли и др.

Защита от копирования [copy protection] - комплекс программных и аппаратных средств, обеспечивающий предотвращение нелегального копирования компьютерных программ и данных. Частными средствами защиты от копирования являются донглы, пароли и др.

Слайд 6Термины, связанные с защитой

Скремблирование [scrambling] - ограничение возможности чтения данных

нежелательными лицами и организациями путем изменения несущей полосы частот передаваемых сигналов. Ранее этот метод относился к области защиты звуковых сообщений, передаваемых по каналам связи, например радиотелефонных переговоров. В настоящее время используется также для защиты цифровых данных в вычислительных каналах связи.

Система защиты от несанкционированного доступа [system of protection from unauthorized access to information] - комплекс организационных мер и программно-технических (в том числе криптографических) средств защиты от несанкционированного доступа к информации в автоматизированных системах.

Система защиты от несанкционированного доступа [system of protection from unauthorized access to information] - комплекс организационных мер и программно-технических (в том числе криптографических) средств защиты от несанкционированного доступа к информации в автоматизированных системах.

Слайд 7Виды средств защиты информации.

Аутентификация [authentification] - проверка и подтверждение подлинности

принадлежности субъекту доступа предъявленного им идентификатора. Средствами аутентификации служат: цифровые подписи, пароли, смарт-карты, биометрические характеристики аутентифицируемых лиц.

Авторизация [authorization] - выдача разрешения пользователю или компьютеру-клиенту на доступ к конкретной информации или выполнению допустимых действий (обычно выполняется после его аутентификации).

Авторизация [authorization] - выдача разрешения пользователю или компьютеру-клиенту на доступ к конкретной информации или выполнению допустимых действий (обычно выполняется после его аутентификации).

Слайд 8Виды средств защиты информации.

Идентификация [identification] - присвоение субъектам и объектам доступа

идентификатора и/или сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов. Одним из самых современных способов идентификации личности, используемых в различных охранных системах, включая программно-технические средства защиты информации, является использование так называемых биометрических паролей, основанных на сопоставлении изображений сетчатки глаза, его радужной оболочки, отпечатков пальцев, клавиатурного почерка, тембра голоса и др.

Система разграничения доступа [security policy realization] - совокупность реализуемых правил разграничения доступа в средствах вычислительной техники или автоматизированных системах.

Система разграничения доступа [security policy realization] - совокупность реализуемых правил разграничения доступа в средствах вычислительной техники или автоматизированных системах.

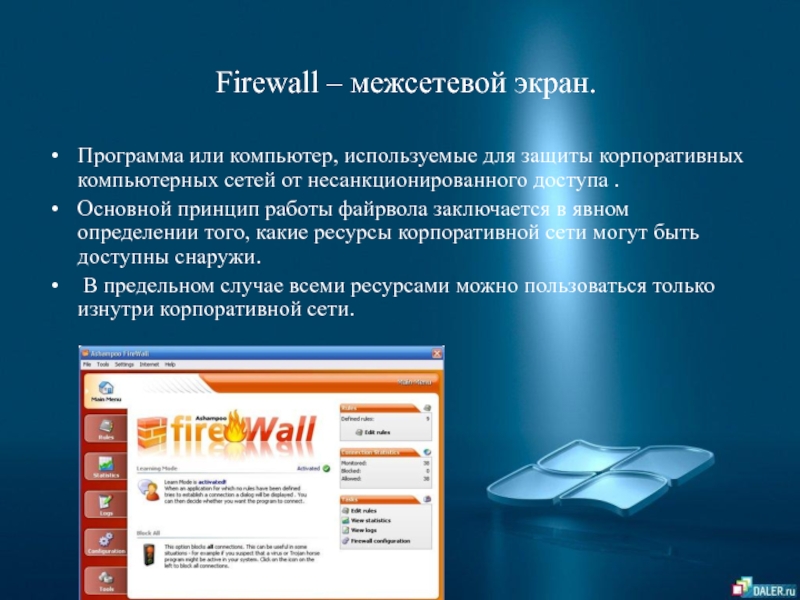

Слайд 9 Firewall – межсетевой экран.

Программа или компьютер, используемые для защиты корпоративных

компьютерных сетей от несанкционированного доступа .

Основной принцип работы файрвола заключается в явном определении того, какие ресурсы корпоративной сети могут быть доступны снаружи.

В предельном случае всеми ресурсами можно пользоваться только изнутри корпоративной сети.

Основной принцип работы файрвола заключается в явном определении того, какие ресурсы корпоративной сети могут быть доступны снаружи.

В предельном случае всеми ресурсами можно пользоваться только изнутри корпоративной сети.

Слайд 10Антивирусы

Сканер- программа проверки файлов на наличие вирусов.

Монитор-это резидентная программа, которая проверяет

все данные «налету» -в оперативной памяти или же в момент чтения/записи на диск.

Слайд 11Вывод

Для предотвращения проникновения злоумышленника к информации применяют различные методы защиты, в том

числе, регулирование использования всех информационных ресурсов, проведение мероприятий по выявлению каналов утечки, физический поиск, визуальный осмотр и другое. Кроме того, технологии применения кодов и разграничения доступа к ресурсам в современных условиях преследуют цели защиты информации, сокращения трудозатрат и обеспечения быстроты ее обработки, экономии компьютерной памяти, формализованного описания данных на основе их систематизации и классификации

![ЗАЩИТА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА [protection from unauthorized access, fetch protection]Комплекс организационных, программных и аппаратных мер](/img/tmb/6/500670/b1f663e9e731c7c9c17011cd718e16aa-800x.jpg)

![Термины, связанные с защитой от несанкционированного доступа Защита от записи [write protection] - комплекс программных](/img/tmb/6/500670/083444582b72eadf6144253a3ba1f22b-800x.jpg)

![Термины, связанные с защитой Скремблирование [scrambling] - ограничение возможности чтения данных нежелательными лицами и организациями](/img/tmb/6/500670/f3231345a497fd84c8efa95f04b2d6f7-800x.jpg)

![Виды средств защиты информации. Аутентификация [authentification] - проверка и подтверждение подлинности принадлежности субъекту доступа предъявленного](/img/tmb/6/500670/a3587c1b9b946e7f099e7f60c7352b86-800x.jpg)

![Виды средств защиты информации.Идентификация [identification] - присвоение субъектам и объектам доступа идентификатора и/или сравнение предъявляемого](/img/tmb/6/500670/b57c12588f3bddf6fd529e9a173462fb-800x.jpg)