- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Поиск информации презентация

Содержание

- 1. Поиск информации

- 2. Канал обратной связи в замкнутой информационной системе

- 3. В журнале успеваемости учащихся со сведениями о

- 4. Какие методы поиска вы знаете? Что

- 5. Защита информации 14.01.2012

- 6. В 1997 году Госстандартом России разработан

- 7. Какая информация называется защищаемой? Защищаемая информация- информация,

- 8. Какая информация цифровой? Цифровая информация- информация, хранение, передача и обработка которой осуществляются средствами ИКТ.

- 9. Какие основные виды угроз существует для цифровой

- 10. Какое определение защиты информации даётся в ГОСТе?

- 11. Какое воздействие называется несанкционированным? Несанкционированное воздействие -

- 12. Какое воздействие называется непреднамеренным? Непреднамеренное воздействие происходит

- 13. Что надо делать, чтобы быть спокойным за

- 14. Какие меры компьютерной безопасности следует использовать в

- 15. Какие меры компьютерной безопасности следует использовать для

- 16. Какие меры компьютерной безопасности следует использовать для

- 17. Криптография и защита информации Самые ранние упоминания

- 18. Криптография и защита информации Во время Второй

- 19. Чем отличается шифрование с закрытым ключом от

- 20. Попробуйте догадаться, в чем секрет одного

- 21. Какая подпись называется цифровой? Цифровая подпись- это

- 22. Что такое цифровой сертификат? Цифровой сертификат- это

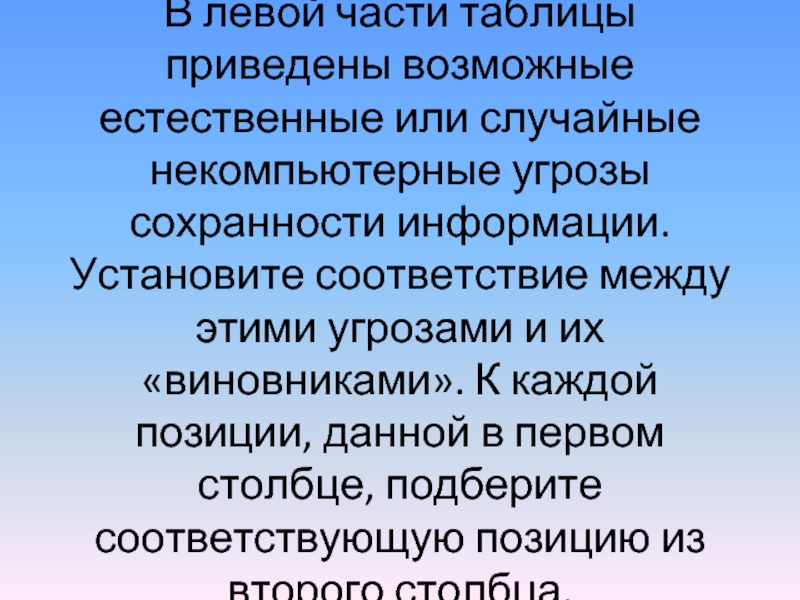

- 23. В левой части таблицы приведены возможные естественные

- 24. БАГААБВГГВГГ

- 25. Учебник. §11. № 9, 10 письменно

- 26. ПРАКТИЧЕСКАЯ РАБОТА «АРХИВИРОВАНИЕ ФАЙЛОВ»

- 27. Ход выполнения 1. Открытие архивов Меню KDE → Служебные →Архиватор (Ark).

- 28. Извлечение из архива Действие → Распаковать... или щёлкнуть правой кнопкой мыши на файле.

- 29. Создание архивов и добавление файлов Действие →

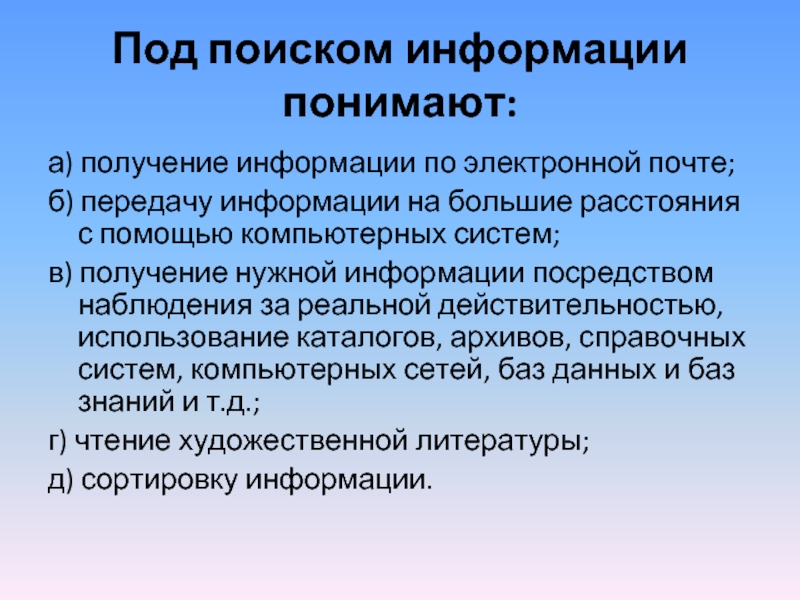

Слайд 1Под поиском информации понимают:

а) получение информации по электронной почте;

б) передачу информации

в) получение нужной информации посредством наблюдения за реальной действительностью, использование каталогов, архивов, справочных систем, компьютерных сетей, баз данных и баз знаний и т.д.;

г) чтение художественной литературы;

д) сортировку информации.

Слайд 2Канал обратной связи в замкнутой информационной системе предназначен:

а) для осуществления объектом

б) для кодирования информации, поступающей в аппаратно-программную часть;

в) для получения информации об окружающей среде;

г) для передачи в аппаратно-программную часть реакции потребителя на полученную им информацию;

д) для организации взаимодействия потребителя информации с окружающей средой.

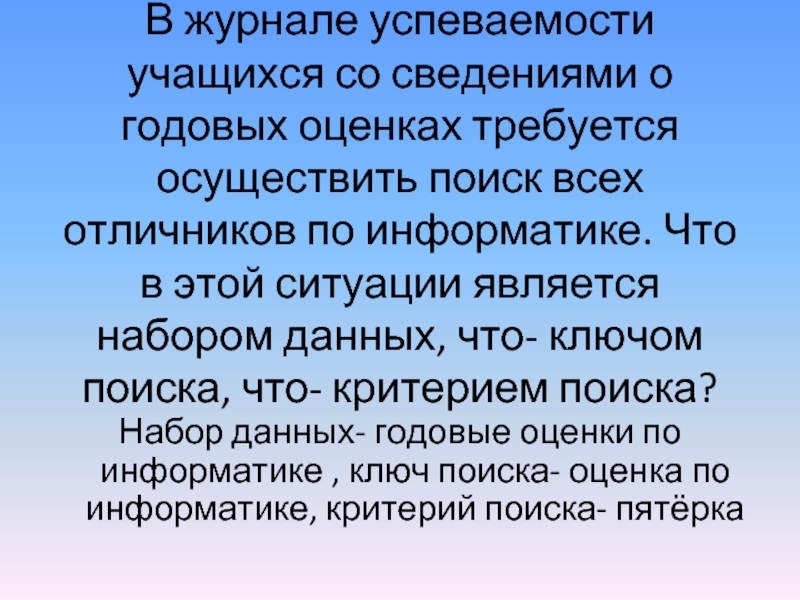

Слайд 3В журнале успеваемости учащихся со сведениями о годовых оценках требуется осуществить

Набор данных- годовые оценки по информатике , ключ поиска- оценка по информатике, критерий поиска- пятёрка

Слайд 4

Какие методы поиска вы знаете?

Что относится к атрибутам поиска?

В журнале успеваемости

Слайд 6

В 1997 году Госстандартом России разработан ГОСТ основных терминов и определений

Слайд 7Какая информация называется защищаемой?

Защищаемая информация- информация, являющаяся предметом собственности и подлежащая

Слайд 8Какая информация цифровой?

Цифровая информация- информация, хранение, передача и обработка которой осуществляются

Слайд 9Какие основные виды угроз существует для цифровой информации?

1) кража или утечка

2) разрушение, уничтожение информации

Слайд 10Какое определение защиты информации даётся в ГОСТе?

Защита информации- деятельность по предотвращению

Слайд 11Какое воздействие называется несанкционированным?

Несанкционированное воздействие - это преднамеренная порча или уничтожение

Слайд 12Какое воздействие называется непреднамеренным?

Непреднамеренное воздействие происходит вследствие ошибок пользователя, а также

Слайд 13Что надо делать, чтобы быть спокойным за информацию в своём личном

периодически осуществлять резервное копирование: файлы с наиболее важными данными дублировать и сохранять на внешних носителях;

регулярно осуществлять антивирусную проверку компьютера;

использовать блок бесперебойного питания.

Слайд 14Какие меры компьютерной безопасности следует использовать в школьном компьютерном классе?

Разграничение доступа

Слайд 15Какие меры компьютерной безопасности следует использовать для защиты компьютеров, подключенных к

брандмауэрами- защитные программы. Критерии подозрительности может определять сам брандмауэр или задавать пользователь. Например, пользователь может запретить прием посланий по электронной почте с определенных адресов или определенного содержания. Брандмауэры могут предотвращать атаки, фильтровать ненужные рекламные рассылки и прочее. Брандмауэры, защищающие сети, подключенные к другим сетям, называются межсетевыми экранами.

Слайд 16Какие меры компьютерной безопасности следует использовать для защиты компьютеров, подключенных к

системы шифрования. Утечка информации может происходить путем перехвата в процессе передачи по каналам связи. Если от этого не удается защититься техническими средствами, то применяют. Методами шифрования занимается криптография.

Слайд 17Криптография и защита информации

Самые ранние упоминания об использовании криптографии (в переводе-

В V веке до н. э. в форме тайнописи распространялась Библия. Древнеримский император Юлий Цезарь придумал шифр, носящий название шифра Цезаря.

Во время гражданской войны в США тайнопись использовалась для передачи секретных донесений как северянами, так и южанами.

Слайд 18Криптография и защита информации

Во время Второй мировой войны польские и британские

С развитием компьютерных коммуникаций, «старая» криптография снова стала актуальной. Существующие методы шифрования делятся на методы с закрытым ключом и методы с открытым ключом. Ключ определяет алгоритм дешифровки.

Слайд 19Чем отличается шифрование с закрытым ключом от шифрования с открытым ключом?

Закрытый

Алгоритмы с открытым ключом, или асимметричные алгоритмы, базируются на использовании отдельных шифровального (открытого) и дешифровального (закрытого) ключей. В алгоритмах с открытым ключом требуется, чтобы закрытый ключ было невозможно вычислить по открытому ключу.

Слайд 20

Попробуйте догадаться, в чем секрет одного из вариантов ключа Цезаря, с

ЛСКРНПДСБФКА

Слайд 21Какая подпись называется цифровой?

Цифровая подпись- это индивидуальный секретный шифр, ключ которого

Слайд 22Что такое цифровой сертификат?

Цифровой сертификат- это сообщение, подписанное полномочным органом сертификации,

Слайд 23В левой части таблицы приведены возможные естественные или случайные некомпьютерные угрозы

Слайд 29Создание архивов и добавление файлов

Действие → Добавить файл.... Удерживая нажатой клавишу

• Другой способ добавления файлов в архив состоит в переносе файлов мышью из Konqueror в главное окно Ark