- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования. (Лекция 2) презентация

Содержание

- 1. Отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования. (Лекция 2)

- 2. Учебные вопросы: Существующая отечественная и зарубежная

- 3. В рамках данной лекции будет проведен обзор

- 4. Нормативную правовую базу, в области информационной безопасности

- 5. – стандарты СССР (ГОСТ, ГОСТ В), не отменённые на

- 6. Следует отметить, что в Российской Федерации отсутствуют

- 7. Среди ведомственных нормативных требований к ТКО следует,

- 8. Для большинства маршрутизаторов и коммутаторов Cisco, сертифицированных

- 9. В связи с отсутствием в ФСТЭК России

- 10. Кроме того, в ФСТЭК России существует практика

- 11. Также, необходимо выделить Руководящий документ Гостехкомиссии России

- 12. Далее будет проведён анализ нормативных документов различных

- 13. Кроме того, проводился поиск мер, направленных на

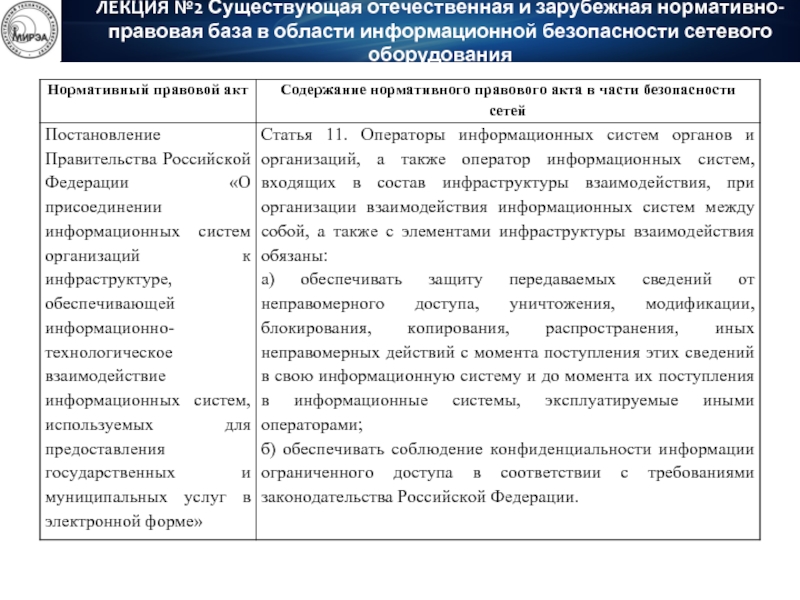

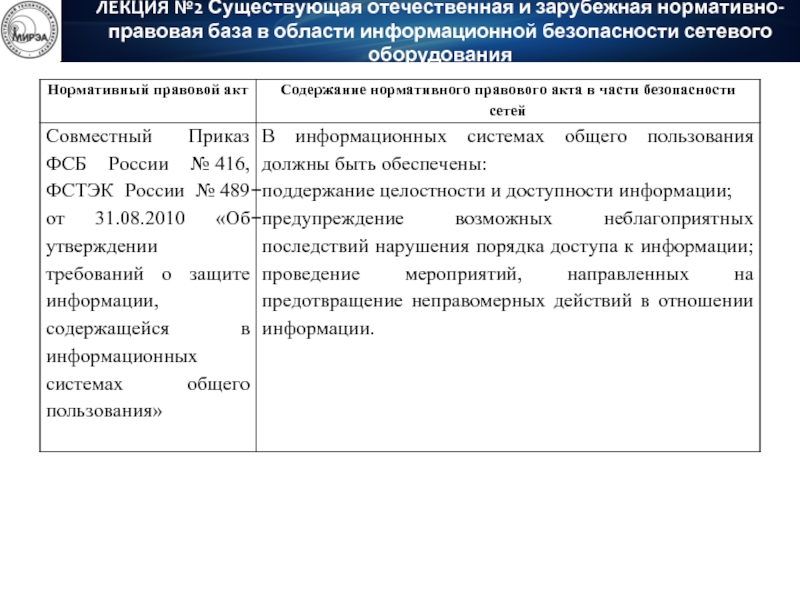

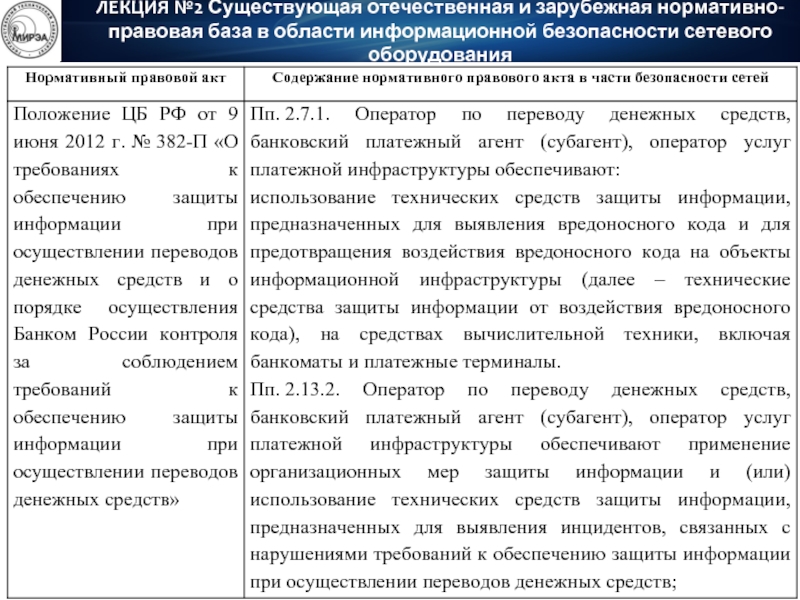

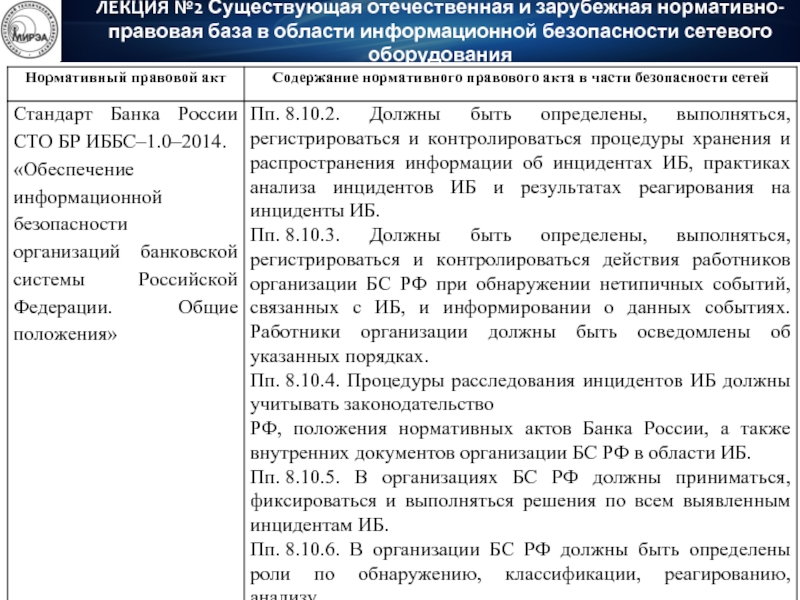

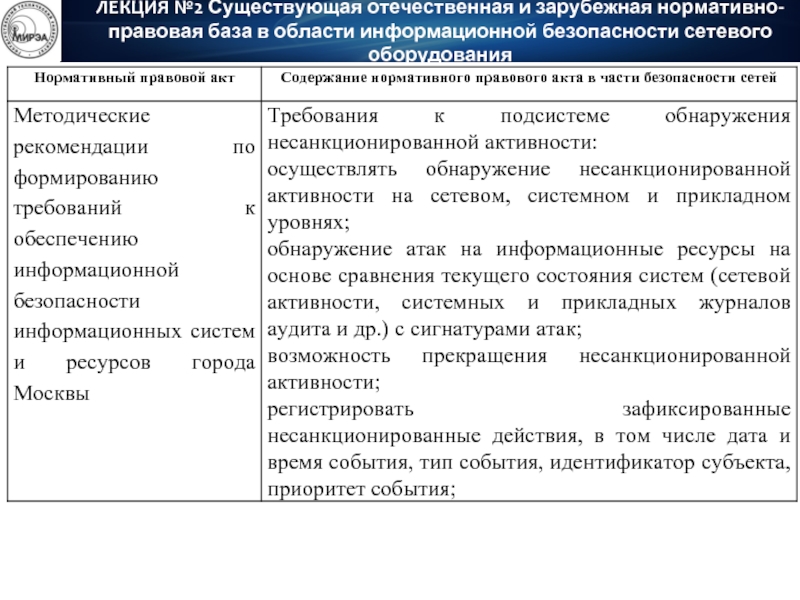

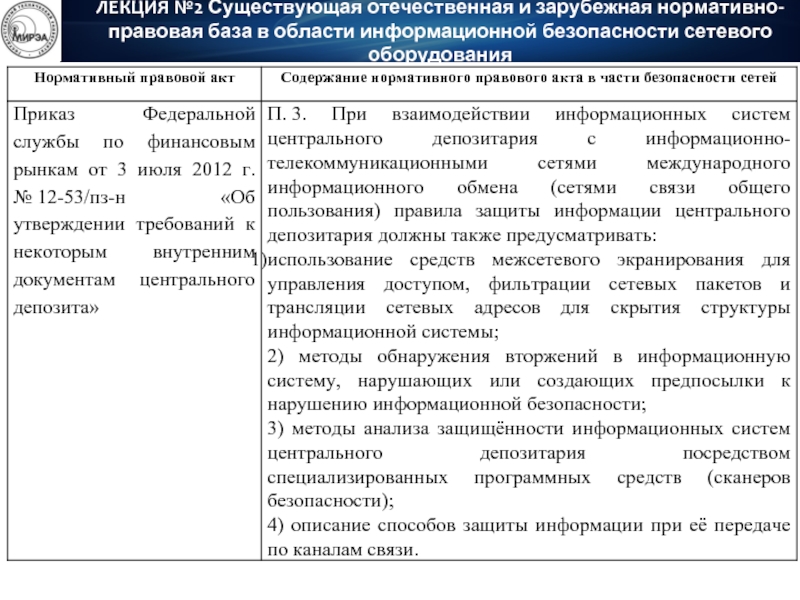

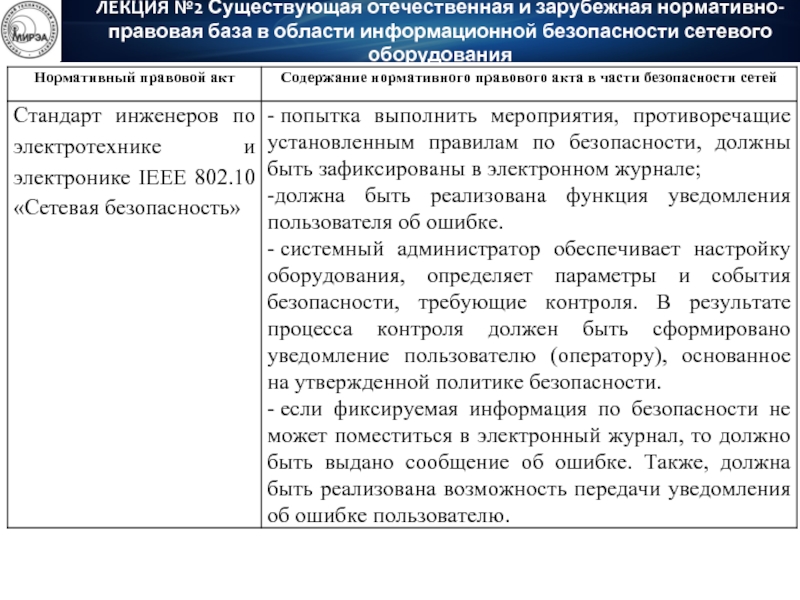

- 14. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

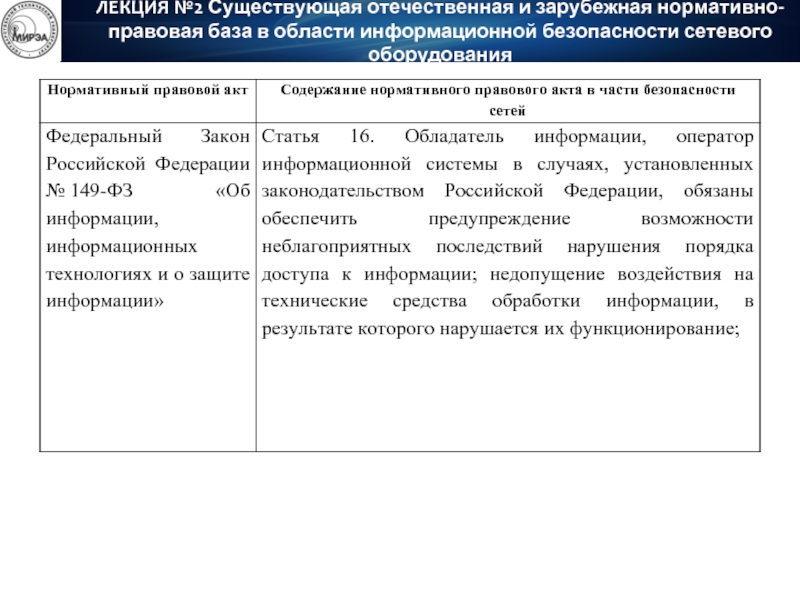

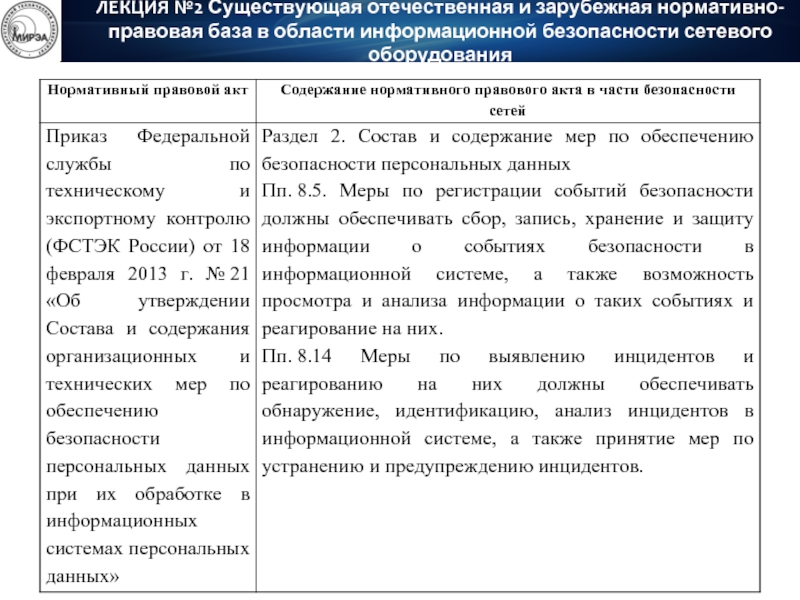

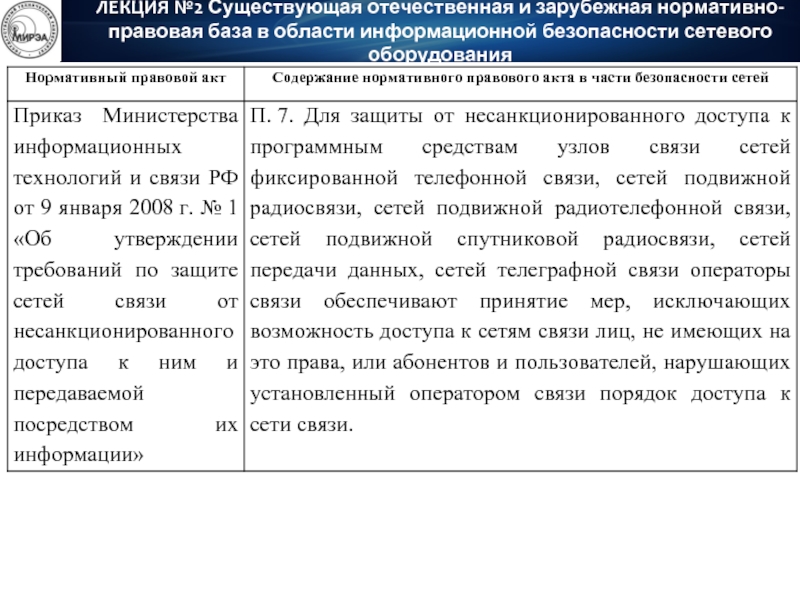

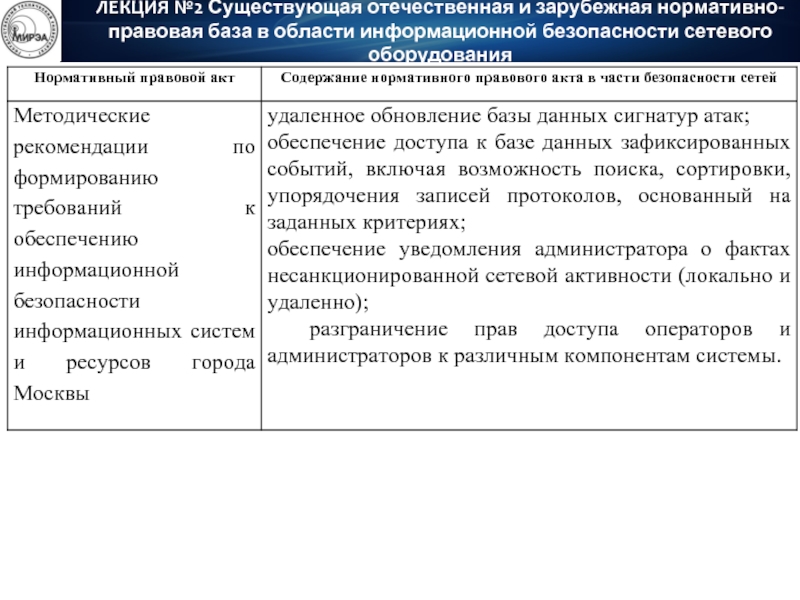

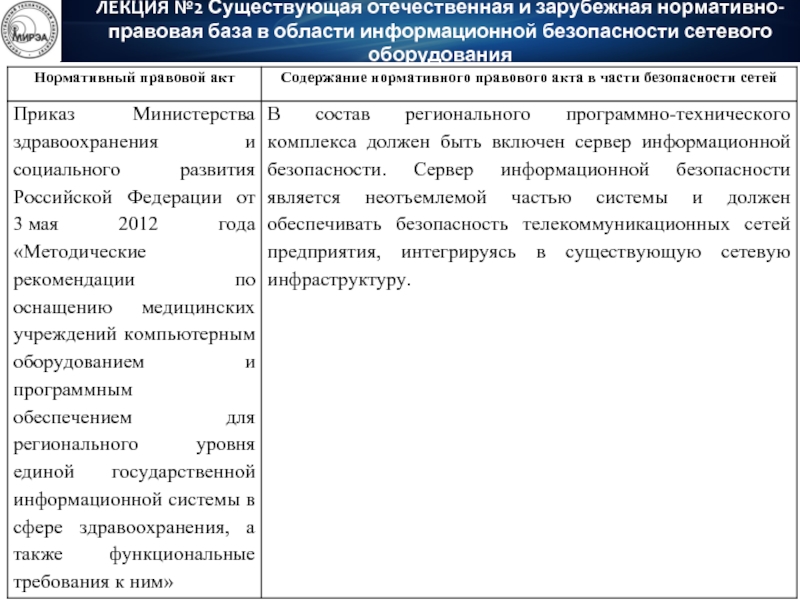

- 15. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

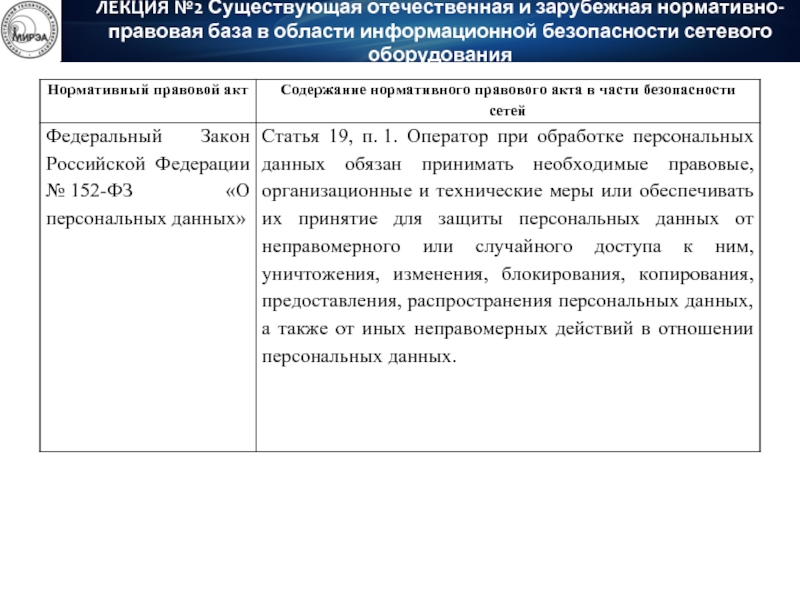

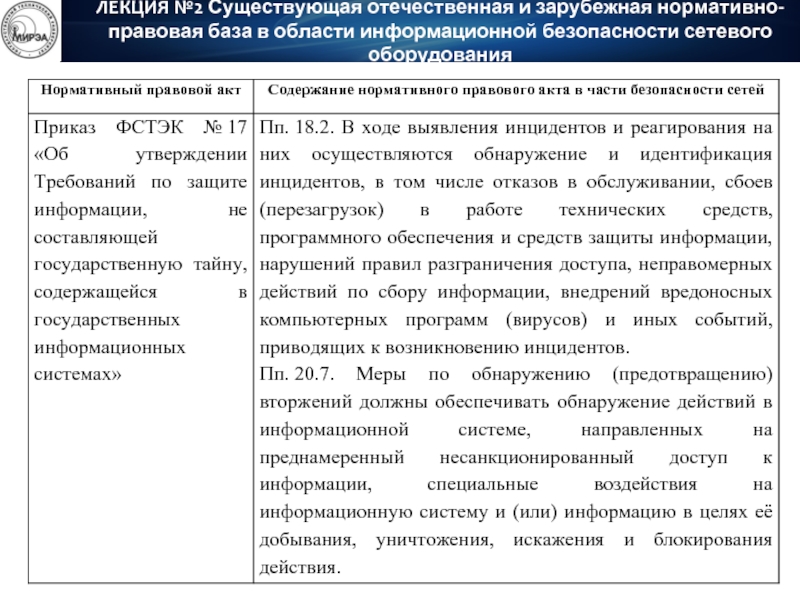

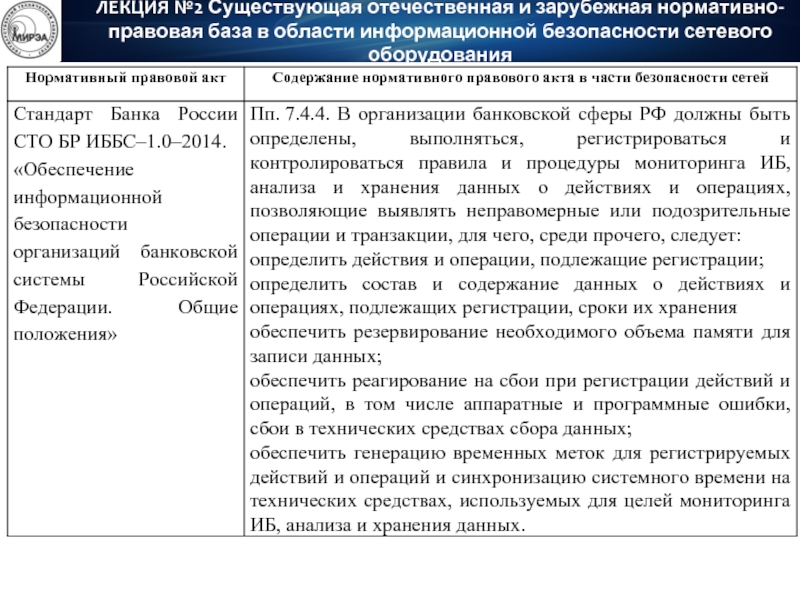

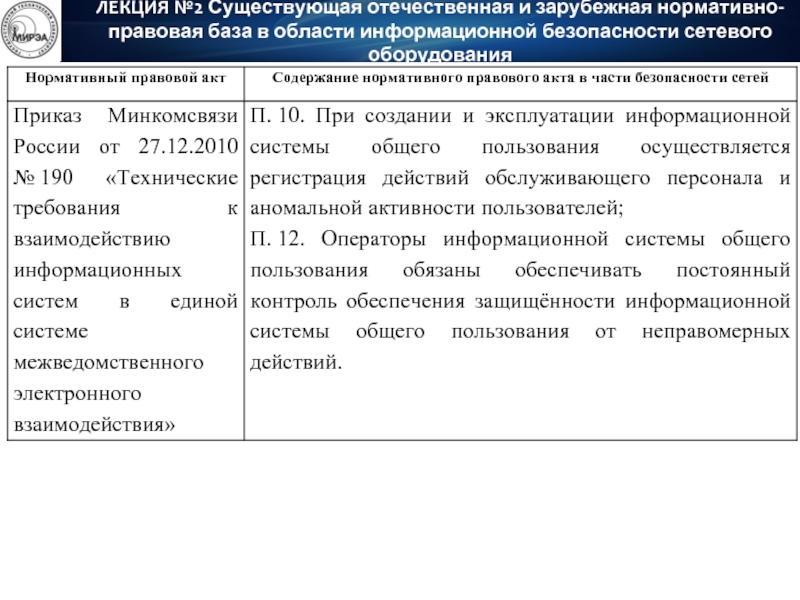

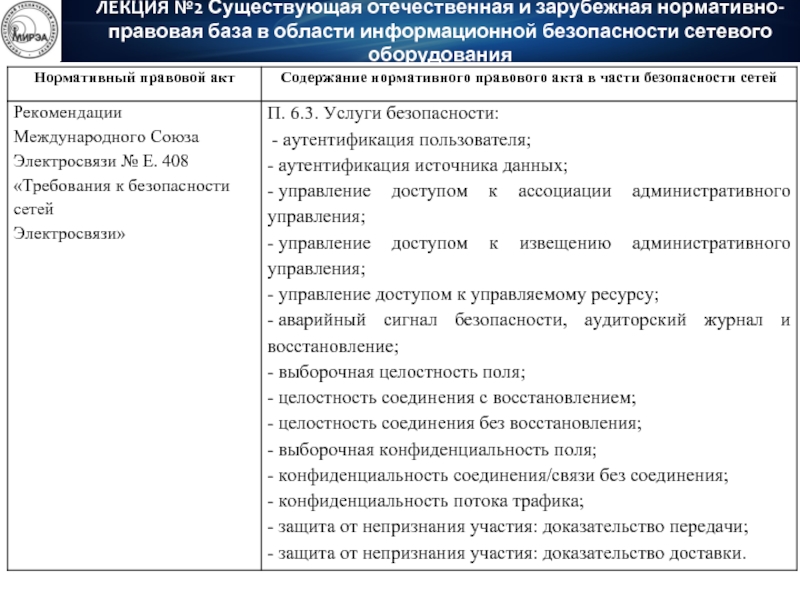

- 16. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

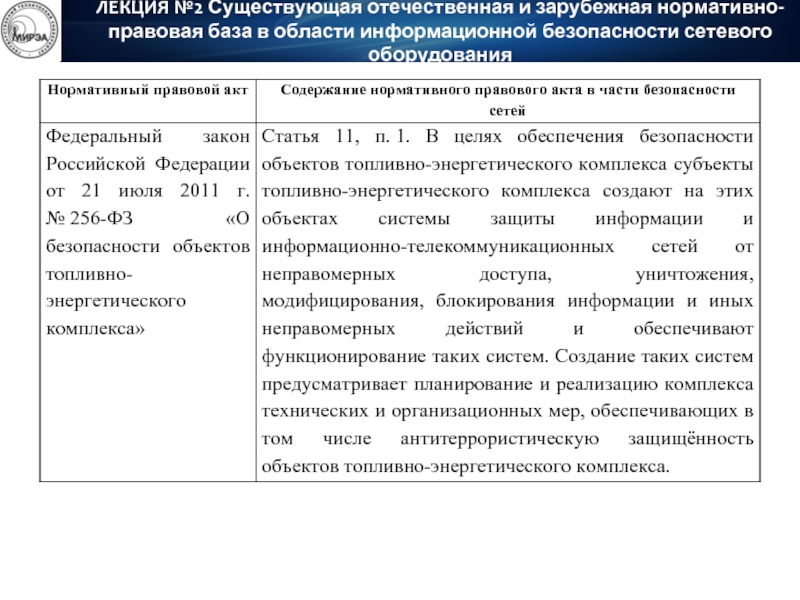

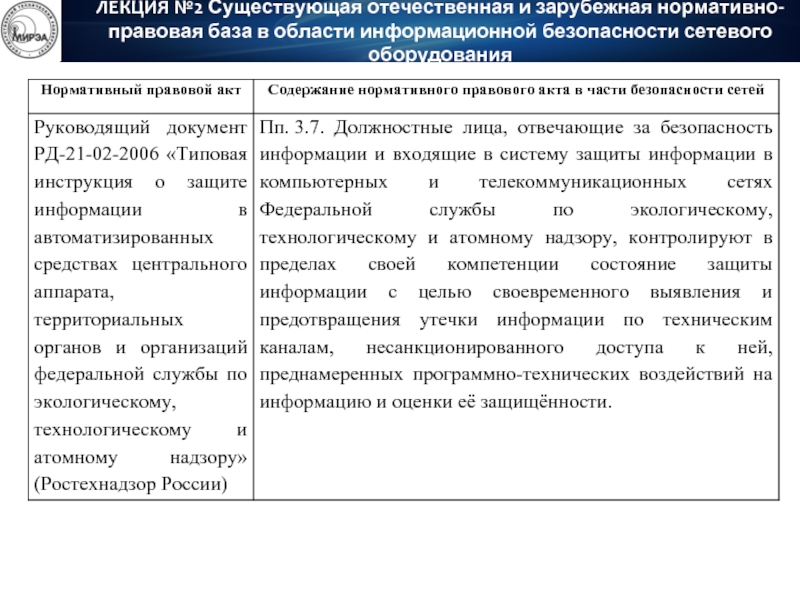

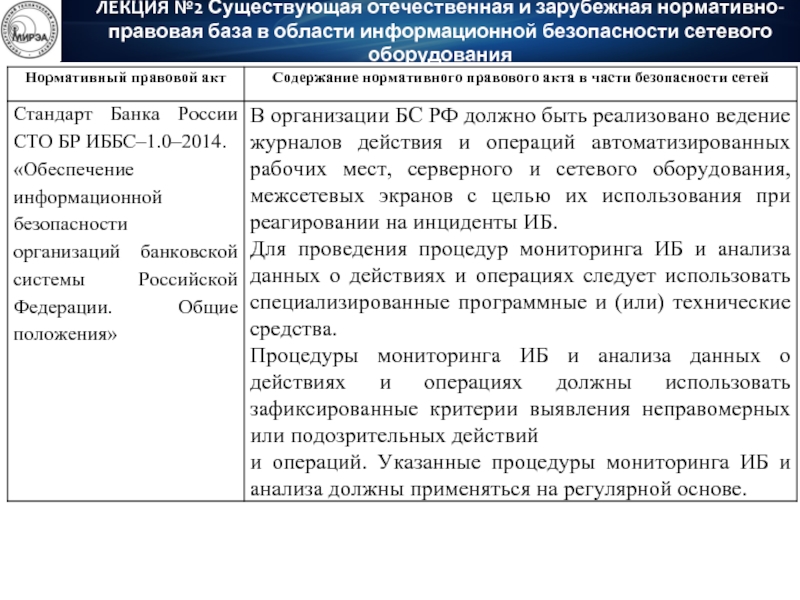

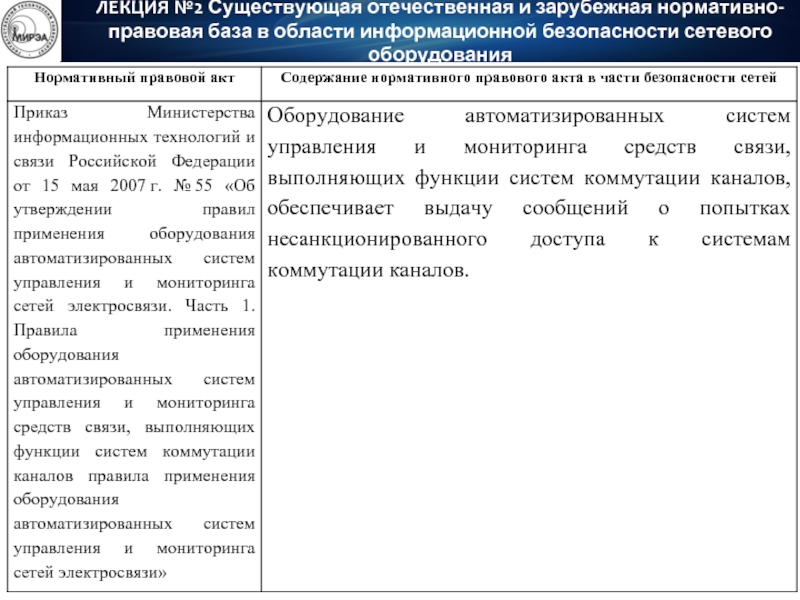

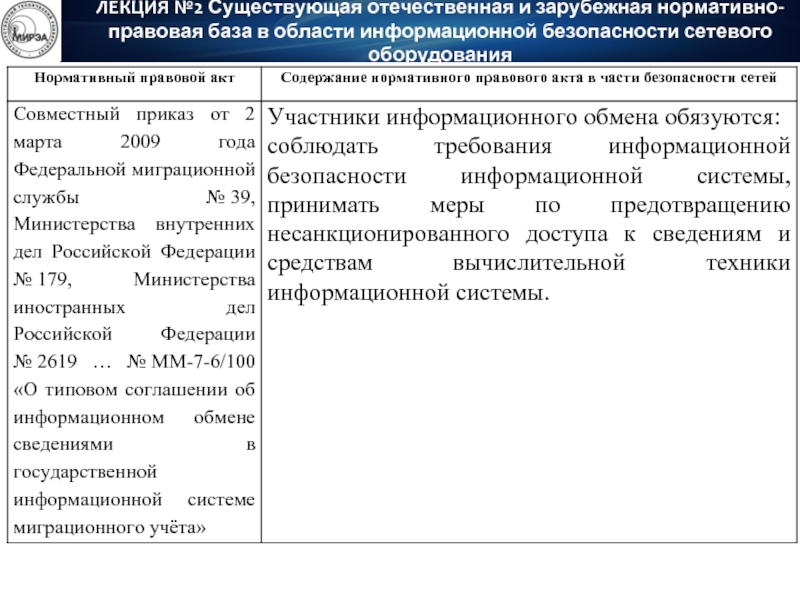

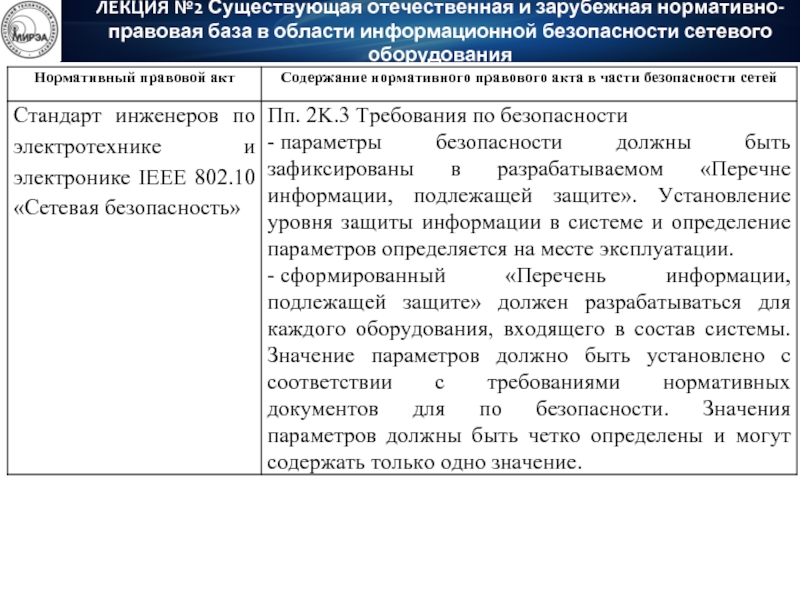

- 17. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

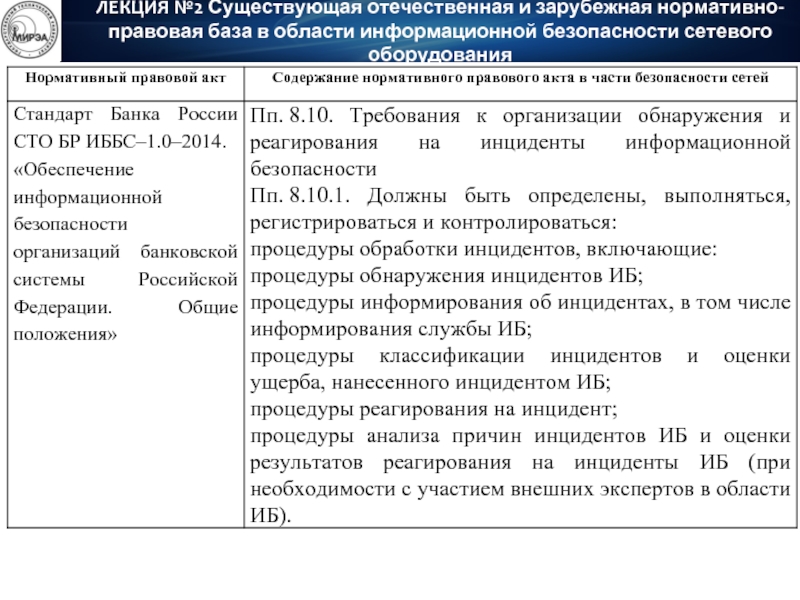

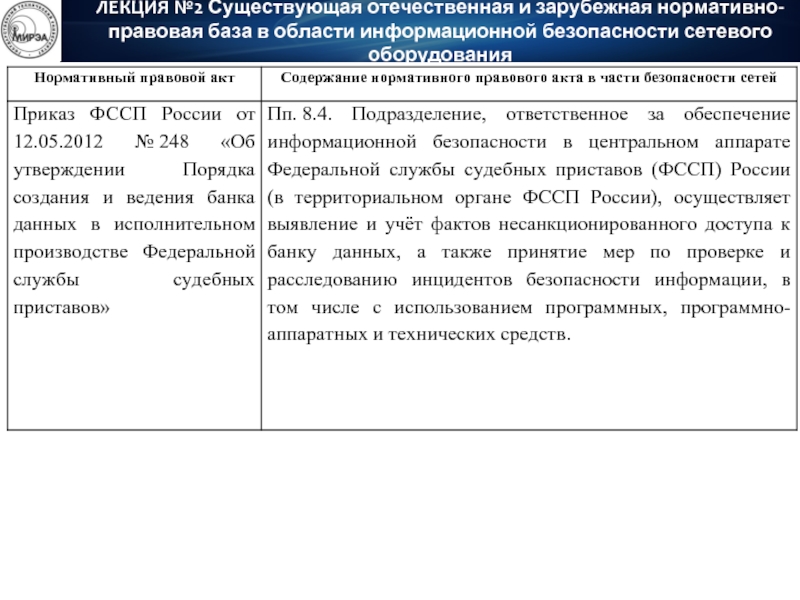

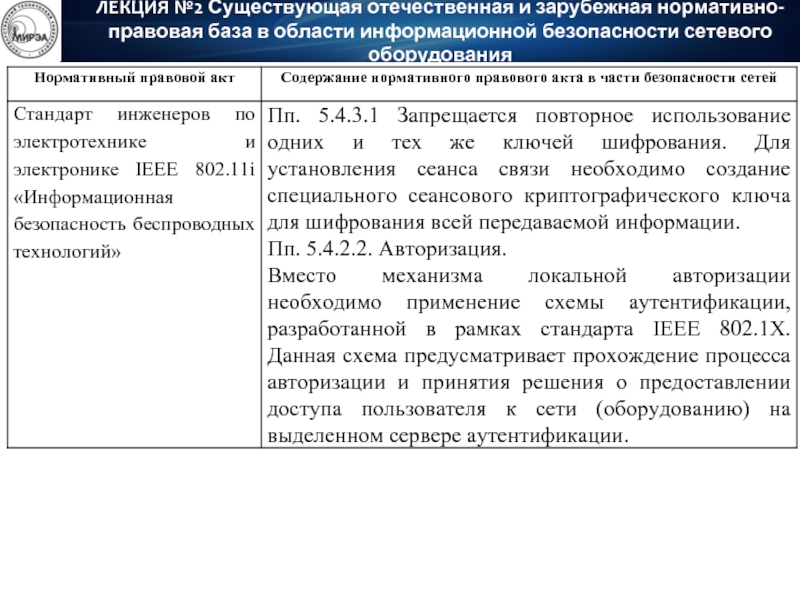

- 18. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 19. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 20. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 21. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

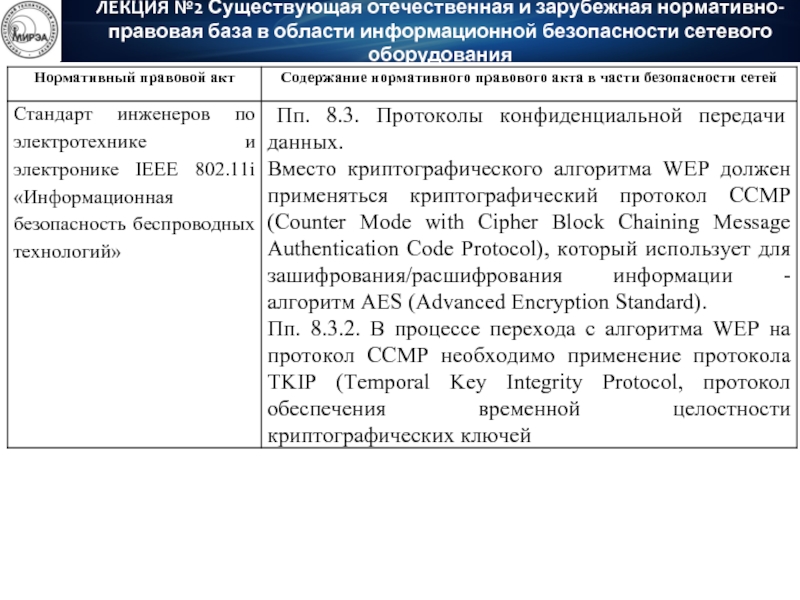

- 22. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 23. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 24. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 25. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 26. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 27. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 28. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 29. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 30. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 31. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 32. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 33. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 34. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 35. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 36. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 37. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 38. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 39. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 40. ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

- 41. Следует подробнее остановиться на анализе упомянутого выше

- 42. В ГОСТ Р 50739-95 можно выделить следующие группы требований

- 43. 1.1. Для реализации дискретизационного принципа контроля доступа (комплекс

- 44. 1.3. Право изменять правила разграничения доступа (ПРД) должно

- 45. 1.6. Cубъект осуществляет запись в объект, если классификационный

- 46. Требования к системе учёта, предусматривающие поддержку регистрации

- 47. Для каждого из этих событий должна быть

- 48. 3. Требования к гарантиям, определяющие наличие программных и

- 49. 3.2. Процедуры восстановления после сбоев и отказов оборудования

- 50. На основе указанных выше документов разрабатывается типовая

- 51. - общие требования к ТКО и системе

- 52. - требования по размещению ТКО и СУ

- 53. - требования по защите каналов удаленного управления

- 54. - организационно-технические требования – определяющие порядок допуска

- 55. - требования по организации и ведению регистрационных

Слайд 1ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 2Учебные вопросы:

Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности

ГОСТ Р 50739-95 «Защита от несанкционированного доступа к информации. Общие технические требования»

Типовая инструкция по эксплуатации телекоммуникационного оборудования

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 3В рамках данной лекции будет проведен обзор существующей отечественной и зарубежной

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 4Нормативную правовую базу, в области информационной безопасности сетей и сетевого оборудования

– Постановления Правительства Российской Федерации;

– Федеральные законы Российской Федерации;

– ведомственные приказы (ФСБ России, ФСТЭК России и т.д.)

– государственные стандарты Российской Федерации (ГОСТ Р);

– государственные военные стандарты Российской Федерации (ГОСТ РВ);

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 5– стандарты СССР (ГОСТ, ГОСТ В), не отменённые на настоящий момент;

– рекомендации сектора стандартизации

– стандарты IEEE (Institute of Electrical and Electronics Engineers, Институт инженеров по электротехнике и электронике), прежде всего – группа стандартов IEEE 802, касающихся локальных вычислительных сетей (LAN) и сетей мегаполисов (MAN).

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 6Следует отметить, что в Российской Федерации отсутствуют государственные стандарты, которые регламентировали

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 7Среди ведомственных нормативных требований к ТКО следует, прежде всего, выделить требования

На настоящий момент ФСТЭК России по требованиям к межсетевым экранам сертифицировано несколько десятков моделей маршрутизаторов и коммутаторов Cisco.

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 8Для большинства маршрутизаторов и коммутаторов Cisco, сертифицированных ФСТЭК России по требованиям

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 9В связи с отсутствием в ФСТЭК России специализированных требований к ТКО,

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 10Кроме того, в ФСТЭК России существует практика сертификации ТКО на соответствие

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 11Также, необходимо выделить Руководящий документ Гостехкомиссии России Защита от несанкционированного доступа

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 12Далее будет проведён анализ нормативных документов различных организаций и ведомств, регламентирующих

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 13Кроме того, проводился поиск мер, направленных на повышение уровня защищённости ТКО,

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 14ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 15ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 16ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 17ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 18ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 19ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 20ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 21ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 22ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 23ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 24ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 25ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 26ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 27ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 28ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 29ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 30ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 31ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 32ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 33ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 34ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 35ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 36ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 37ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 38ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 39ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 40ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной

Слайд 41Следует подробнее остановиться на анализе упомянутого выше ГОСТ Р 50739-95 «Защита от несанкционированного

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 42В ГОСТ Р 50739-95 можно выделить следующие группы требований по защите информации, применимые

1. Требования к системе разграничения доступа, предусматривающие поддержку непротиворечивых, однозначно определенных правил разграничения доступа

(п. 5.1. Требования к разграничению доступа)

а) дискретизационный принцип контроля доступа;

б) идентификация и аутентификация;

в) сопоставление пользователя с устройством.

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 431.1. Для реализации дискретизационного принципа контроля доступа (комплекс средств защиты) КСЗ должен

1.2. Для каждой пары (субъект - объект) в должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (например, читать, писать), т.е. тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу СВТ (объекту).

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 441.3. Право изменять правила разграничения доступа (ПРД) должно быть предоставлено выделенным субъектам

1.4. Должны быть предусмотрены средства управления, ограничивающие распространение прав на доступ.

1.5. Cубъект может читать объект, если уровень иерархической классификации в классификационном уровне субъекта не меньше, чем уровень иерархической классификации в классификационном уровне субъекта, и неиерархические категории в классификационном уровне субъекта включают в себя все неиерархические категории в классификационном уровне объекта:

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 451.6. Cубъект осуществляет запись в объект, если классификационный уровень субъекта в иерархической

1.7. КСЗ должен обеспечивать идентификацию субъектов при запросах на доступ, должен проверять подлинность идентификатора субъекта (осуществлять аутентификацию). КСЗ должен располагать необходимыми данными для идентификации и аутентификации и препятствовать доступу к защищаемым ресурсам неидентифицированных субъектов или субъектов, чья подлинность при аутентификации не подтвердилась.

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 46Требования к системе учёта, предусматривающие поддержку регистрации событий, имеющих отношение к

2.1. КСЗ должен осуществлять регистрацию следующих событий:

а) использование идентификационного и аутентификационного механизма;

б) запрос на доступ к защищаемому ресурсу (например, открытие файла, запуск программы);

в) действия, связанные с изменением ПРД.

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 47Для каждого из этих событий должна быть зарегистрирована следующая информация:

- дата

- субъект, осуществляющий регистрируемое действие;

- тип события (если регистрируется запрос на доступ, то отмечают объект и тип доступа);

- успешно ли осуществилось событие (обслужен запрос на доступ или нет).

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 483. Требования к гарантиям, определяющие наличие программных и аппаратных механизмов обеспечивающих выполнение

3.1. Требования к гарантиям определяют следующие показатели защищенности, которые должны поддерживаться СВТ:

а) контроль модификации;

б) контроль дистрибуции;

в) тестирование.

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 493.2. Процедуры восстановления после сбоев и отказов оборудования должны обеспечивать полное восстановление

3.4. В СВТ должны быть предусмотрены средства периодического контроля за целостностью программной и информационной части КСЗ.

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 50На основе указанных выше документов разрабатывается типовая инструкция по эксплуатации телекоммуникационного

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 51- общие требования к ТКО и системе управления ТКО (СУ ТКО)

- требования к специализированным средствам защиты и специальные требования к ТКО – определяющие основные свойства применяемых специальных средств защиты (средства криптографической защиты информации (СКЗИ), межсетевые экраны, средства обнаружения компьютерных атак);

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 52- требования по размещению ТКО и СУ ТКО – определяющие основные

- требования по сопряжению ТКО с оборудованием ЛВС и внешних сетей – определяющие классы применяемых устройств межсетевого экранирования и устройств обнаружения компьютерных атак;

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 53- требования по защите каналов удаленного управления ТКО – определяющие необходимость

- требования по эксплуатации – определяющие количество и состав рабочих мест СУ ТКО, параметры их настройки, порядок ввода в эксплуатацию, политику назначения и смены паролей операторов, требования по проверке ПЭВМ СУ ТКО, а также требования по проверке отключения неразрешенных сервисов и функций;

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 54- организационно-технические требования – определяющие порядок допуска оборудования к эксплуатации, регламенты

- требования по проведению ремонтно-профилактических работ – определяющие требования к лицам допущенным к проведению указанных работ, действия обслуживающего персонала после их проведения, а также порядок передачи компонентов ТКО для устранения неисправностей разработчику оборудования;

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования

Слайд 55- требования по организации и ведению регистрационных журналов – определяющие состав,

ЛЕКЦИЯ №2 Существующая отечественная и зарубежная нормативно-правовая база в области информационной безопасности сетевого оборудования