- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

основы информационной безопасности. Формальные модели ИБ. (Тема 3.3) презентация

Содержание

- 1. основы информационной безопасности. Формальные модели ИБ. (Тема 3.3)

- 2. Модели безопасности

- 3. Дискреционное разграничение доступа Разграничение доступа между поименованными

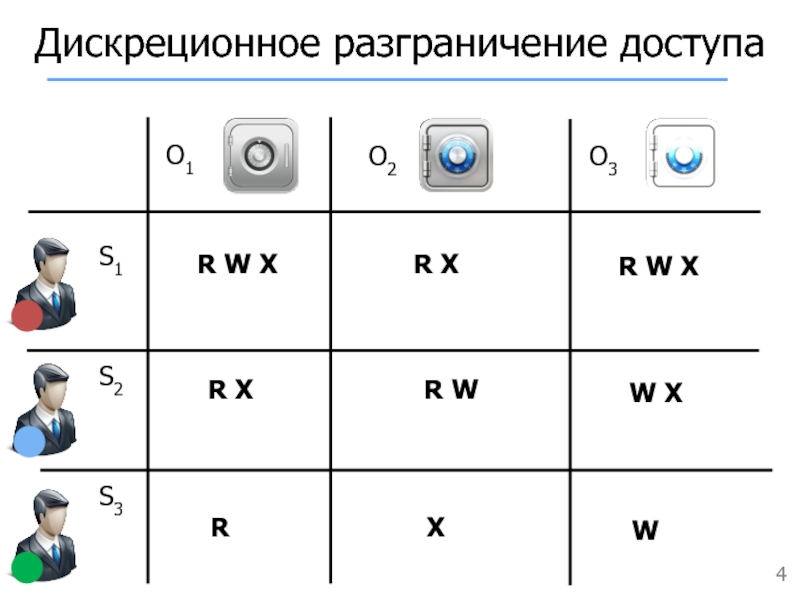

- 4. Дискреционное разграничение доступа R

- 5. Мандатное модель доступа Разграничение доступа субъектов к

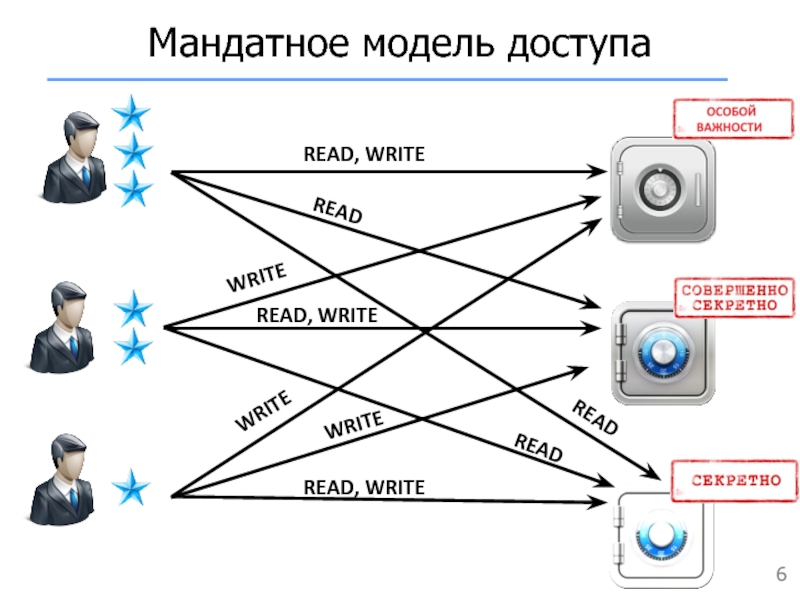

- 6. Мандатное модель доступа READ, WRITE READ,

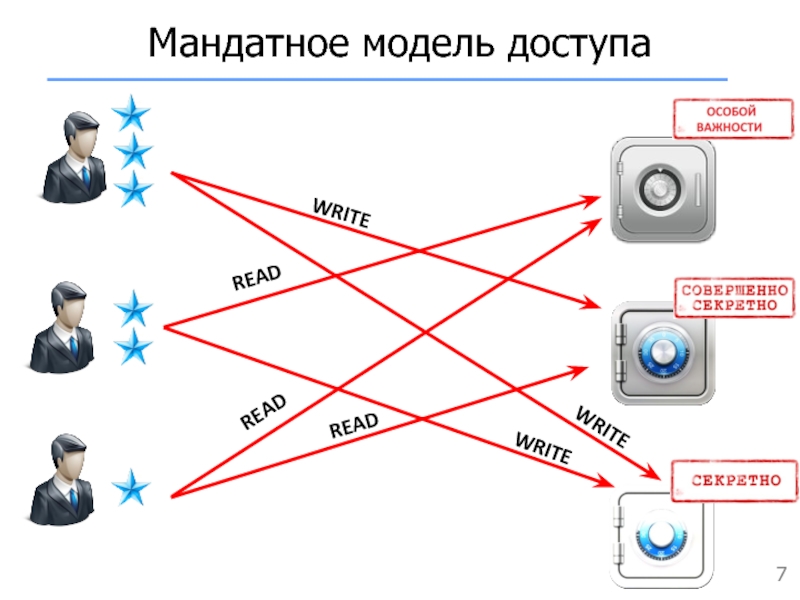

- 7. Мандатное модель доступа READ READ READ WRITE WRITE WRITE

- 8. Ролевое разграничение доступа Основная идея управления доступом

Слайд 1Курс: основы информационной безопасности

Тема: Формальные модели ИБ

Преподаватель: Пятков

Антон Геннадьевич

Красноярск

Слайд 3Дискреционное разграничение доступа

Разграничение доступа между поименованными субъектами и поименованными объектами. Субъект

с определенным правом доступа может передать это право любому другому субъекту.

Требования:

все субъекты и объекты системы однозначно идентифицированы;

права доступа субъекта к объекту системы определяются на основании некоторого внешнего по отношению к системе правила секретности; (например, при помощи матрицы доступа).

Достоинство:

относительно простая реализация механизма защиты;

гибкость системы в отношении распределения прав доступа (права можно уникально задавать для каждого субъекта на каждый объект).

Требования:

все субъекты и объекты системы однозначно идентифицированы;

права доступа субъекта к объекту системы определяются на основании некоторого внешнего по отношению к системе правила секретности; (например, при помощи матрицы доступа).

Достоинство:

относительно простая реализация механизма защиты;

гибкость системы в отношении распределения прав доступа (права можно уникально задавать для каждого субъекта на каждый объект).

Слайд 5Мандатное модель доступа

Разграничение доступа субъектов к объектам, основанное на характеризуемой меткой

конфиденциальности информации, содержащейся в объектах, и официальном разрешении (допуске) субъектов обращаться к информации такого уровня конфиденциальности.

Требования:

все субъекты и объекты системы однозначно идентифицированы;

задан линейно упорядоченный набор меток секретности;

каждому объекту системы присвоена метка секретности, определяющая ценность содержащейся в нем информации - его уровень секретности;

каждому субъекту системы присвоена метка секретности, определяющая уровень доверия к нему; метка секретности субъекта – уровень его доступа.

Основная цель МПБ - предотвращение утечки информации от объектов с высоким уровнем доступа к объектам с низким уровнем доступа (NWU, NRD).

Требования:

все субъекты и объекты системы однозначно идентифицированы;

задан линейно упорядоченный набор меток секретности;

каждому объекту системы присвоена метка секретности, определяющая ценность содержащейся в нем информации - его уровень секретности;

каждому субъекту системы присвоена метка секретности, определяющая уровень доверия к нему; метка секретности субъекта – уровень его доступа.

Основная цель МПБ - предотвращение утечки информации от объектов с высоким уровнем доступа к объектам с низким уровнем доступа (NWU, NRD).

Слайд 8Ролевое разграничение доступа

Основная идея управления доступом на основе ролей – связывание

разрешений доступа с ролями, назначаемым каждому пользователю. Эта идея возникла одновременно с появлением многопользовательских систем.

Ролевое разграничение доступа представляет собой развитие политики дискреционного разграничения доступа, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли. Задание ролей позволяет определить более четкие и понятные для пользователей компьютерной системы правила разграничения доступа. При этом такой подход часто используется в системах, для пользователей которых четко определен круг их должностных полномочий и обязанностей (СУБД).

Роль является совокупностью прав доступа на объекты компьютерной системы

С основной концепцией роли связано два аспекта:

ролям назначаются пользователи;

ролям назначаются привилегии и разрешения.

Привилегии - обозначение общих широких полномочий системы. Разрешения - права доступа к конкретным объектам данных.

Недостатки:

возможность исполнения пользователем нескольких ролей одновременно;

возможность продолжительного или частого использования роли.

Ролевое разграничение доступа представляет собой развитие политики дискреционного разграничения доступа, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли. Задание ролей позволяет определить более четкие и понятные для пользователей компьютерной системы правила разграничения доступа. При этом такой подход часто используется в системах, для пользователей которых четко определен круг их должностных полномочий и обязанностей (СУБД).

Роль является совокупностью прав доступа на объекты компьютерной системы

С основной концепцией роли связано два аспекта:

ролям назначаются пользователи;

ролям назначаются привилегии и разрешения.

Привилегии - обозначение общих широких полномочий системы. Разрешения - права доступа к конкретным объектам данных.

Недостатки:

возможность исполнения пользователем нескольких ролей одновременно;

возможность продолжительного или частого использования роли.