- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

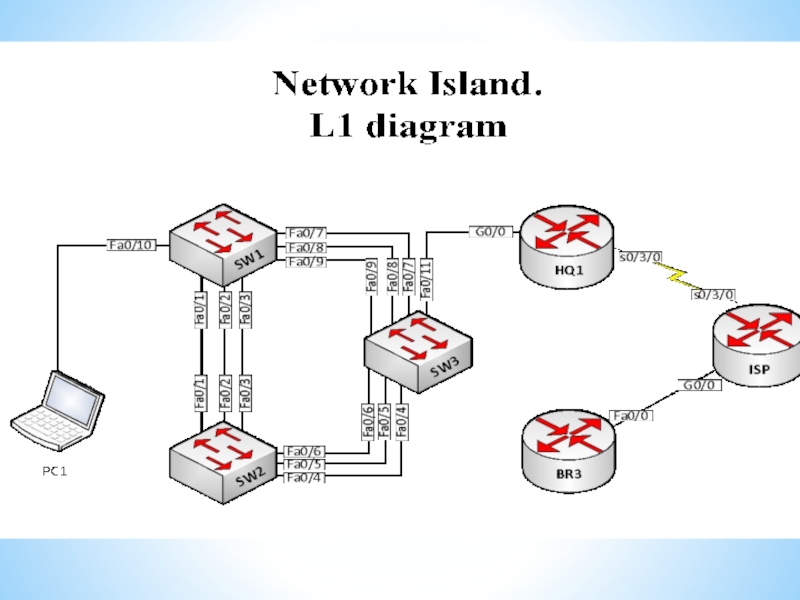

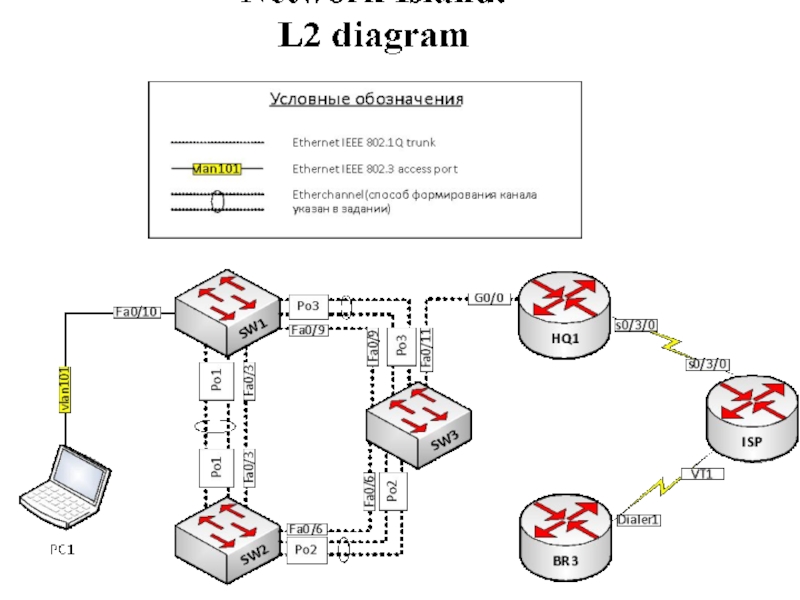

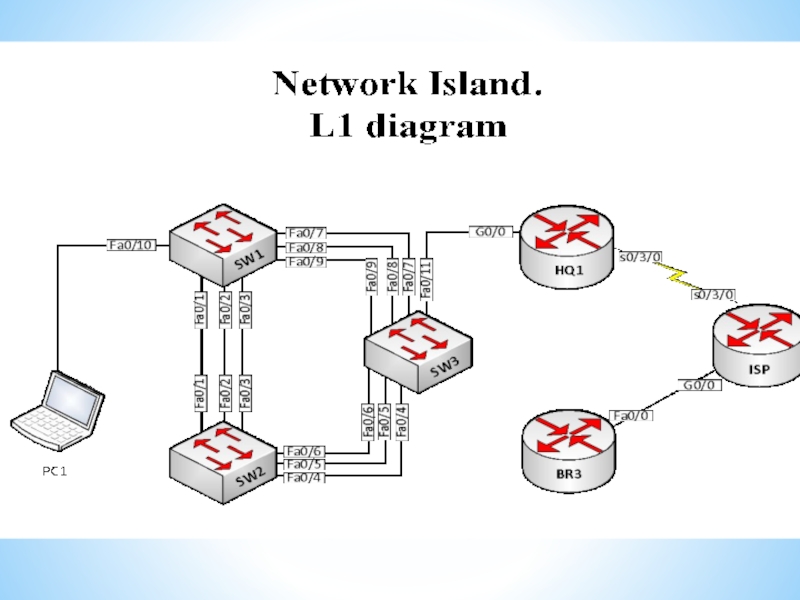

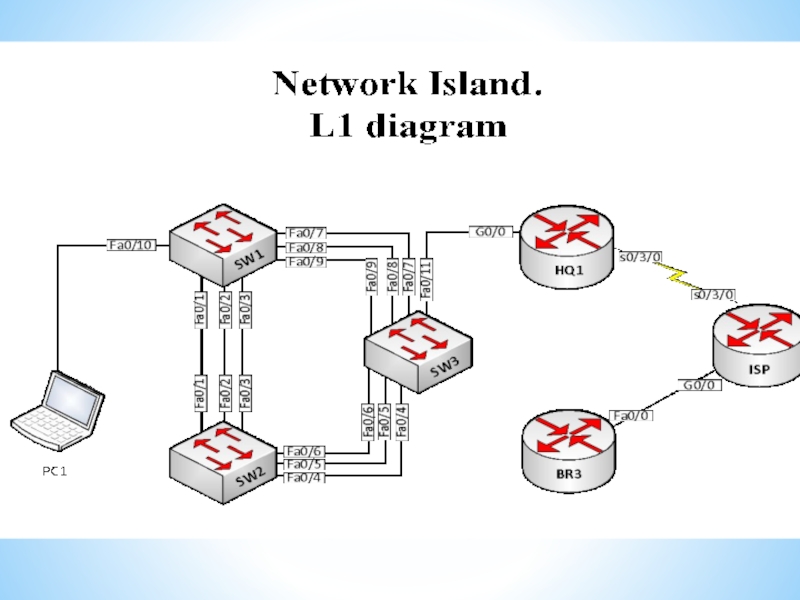

Network Island. L1 diagram презентация

Содержание

- 5. Базовая настройка Задайте имя ВСЕХ устройств в

- 6. Пароли в конфигах устройств Cisco хранятся

- 7. HQ1(config)#username wsr2017 privilege 15 secret cisco

- 8. 4. Для ВСЕХ устройств реализуйте модель AAA.

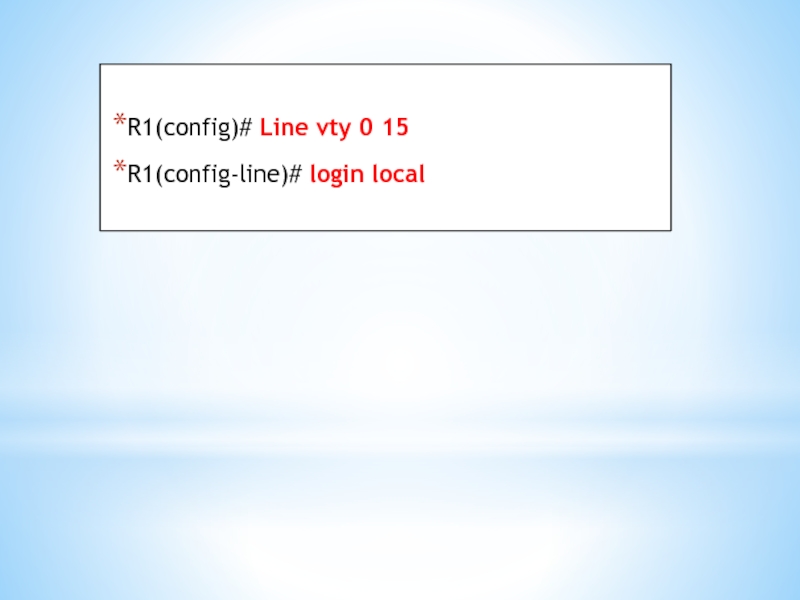

- 9. R1(config)# Line vty 0 15 R1(config-line)# login local

- 10. Модель AAA: - authentication - основанный на логине

- 11. 5. На ВСЕХ устройствах установите пароль wsr

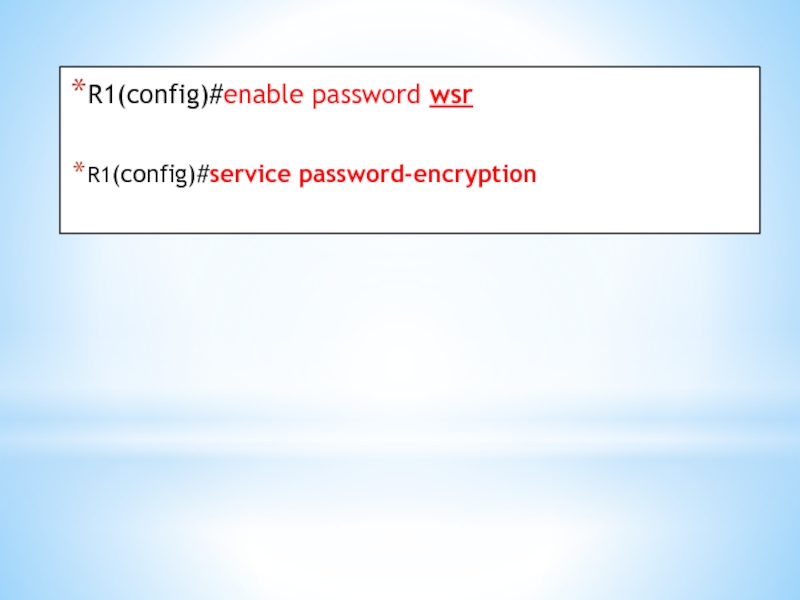

- 12. R1(config)#enable password wsr R1(config)#service password-encryption

- 13. 6. На ВСЕХ устройствах создайте виртуальные интерфейсы,

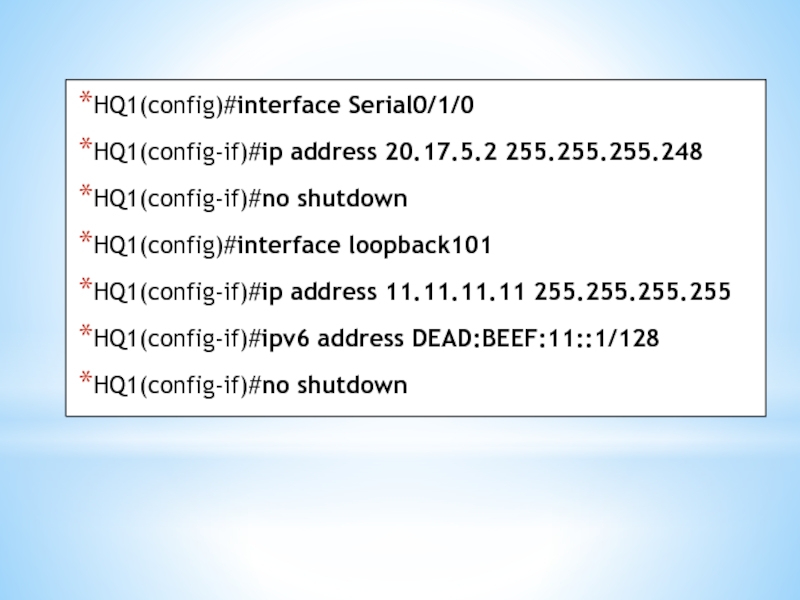

- 14. HQ1(config)#interface Serial0/1/0 HQ1(config-if)#ip address 20.17.5.2 255.255.255.248

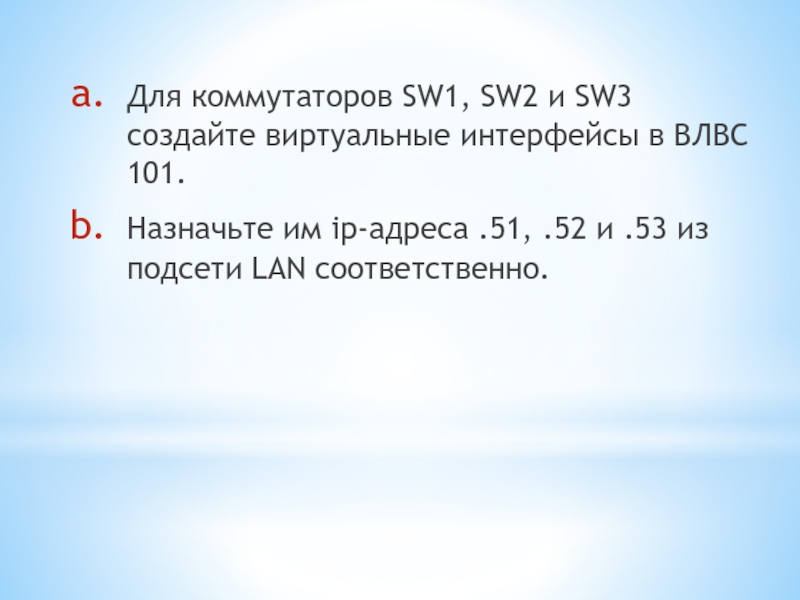

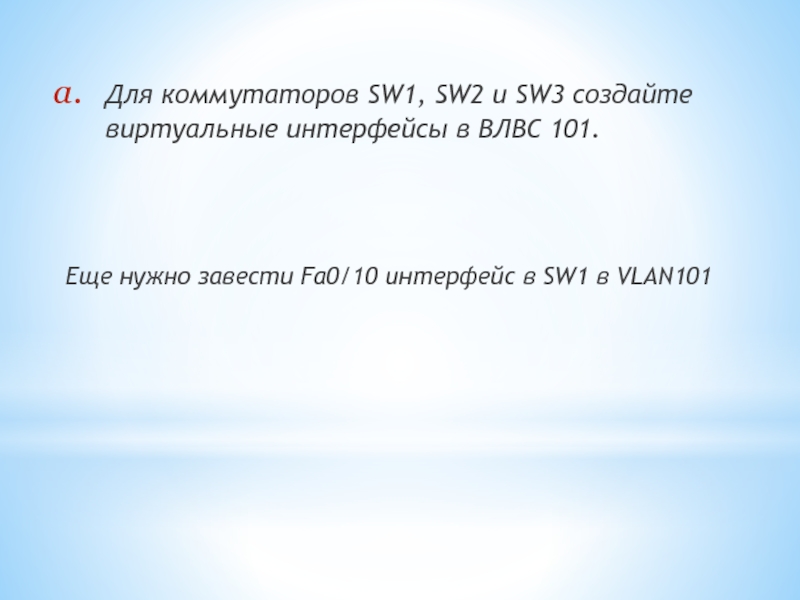

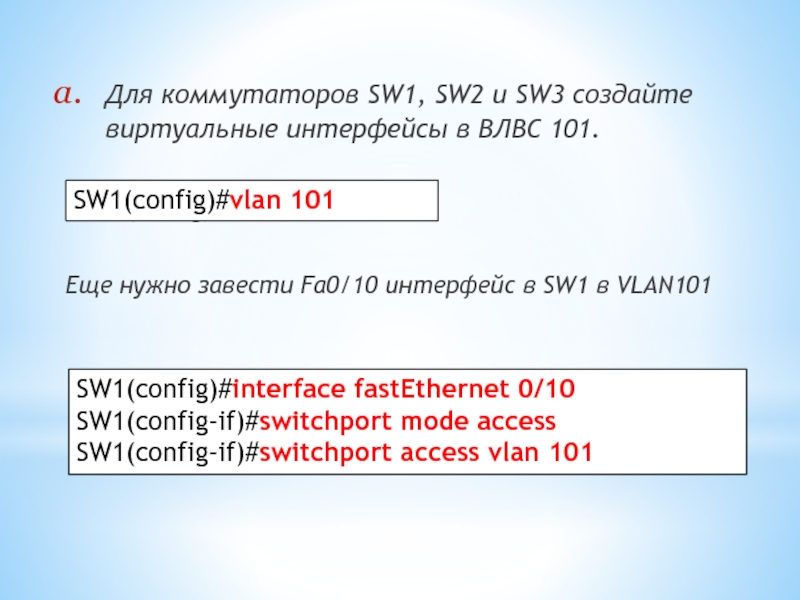

- 15. Для коммутаторов SW1, SW2 и SW3

- 18. VLAN

- 19. Для коммутаторов SW1, SW2 и SW3 создайте

- 20. Для коммутаторов SW1, SW2 и SW3 создайте

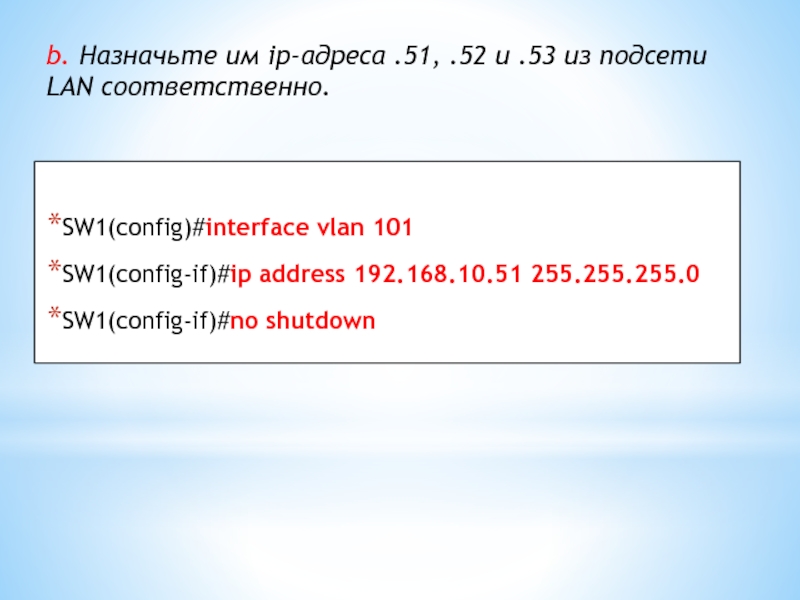

- 21. b. Назначьте им ip-адреса .51, .52 и .53 из подсети LAN соответственно.

- 22. SW1(config)#interface vlan 101 SW1(config-if)#ip address 192.168.10.51

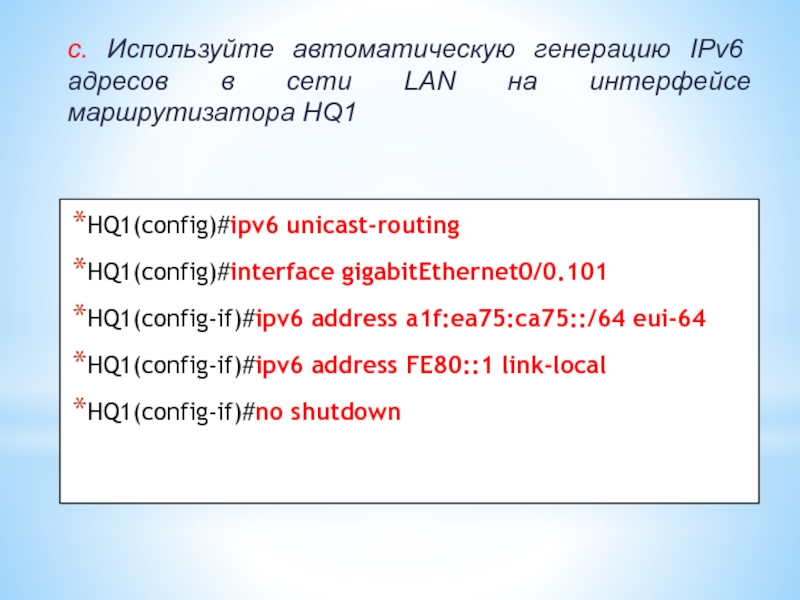

- 23. c. Используйте автоматическую генерацию IPv6 адресов в сети LAN на интерфейсе маршрутизатора HQ1

- 24. c. Используйте автоматическую генерацию IPv6 адресов в

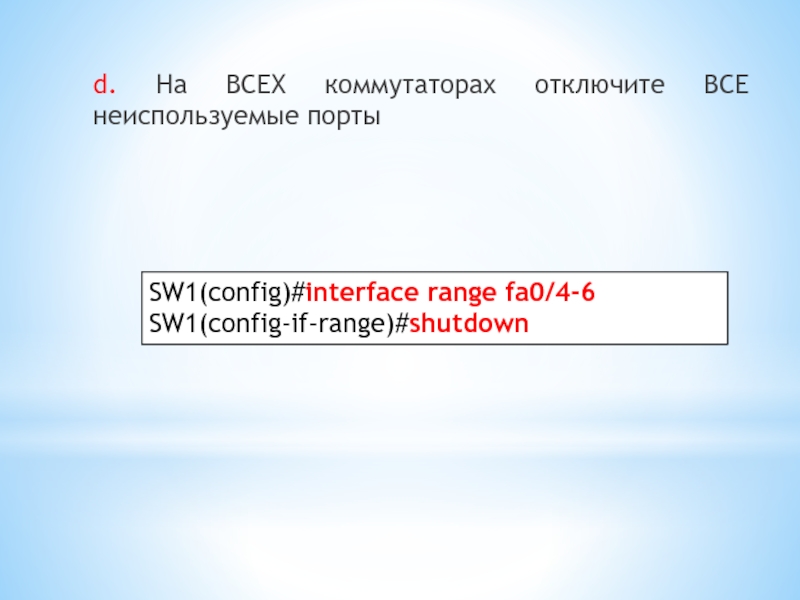

- 25. d. На ВСЕХ коммутаторах отключите ВСЕ неиспользуемые порты

- 26. d. На ВСЕХ коммутаторах отключите ВСЕ неиспользуемые порты SW1(config)#interface range fa0/4-6 SW1(config-if-range)#shutdown

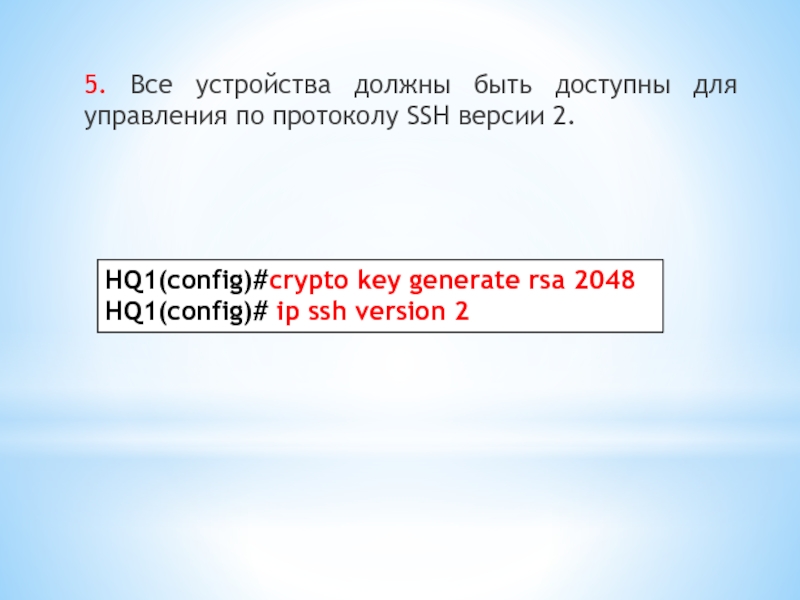

- 27. 5. Все устройства должны быть доступны для управления по протоколу SSH версии 2.

- 28. 5. Все устройства должны быть доступны для

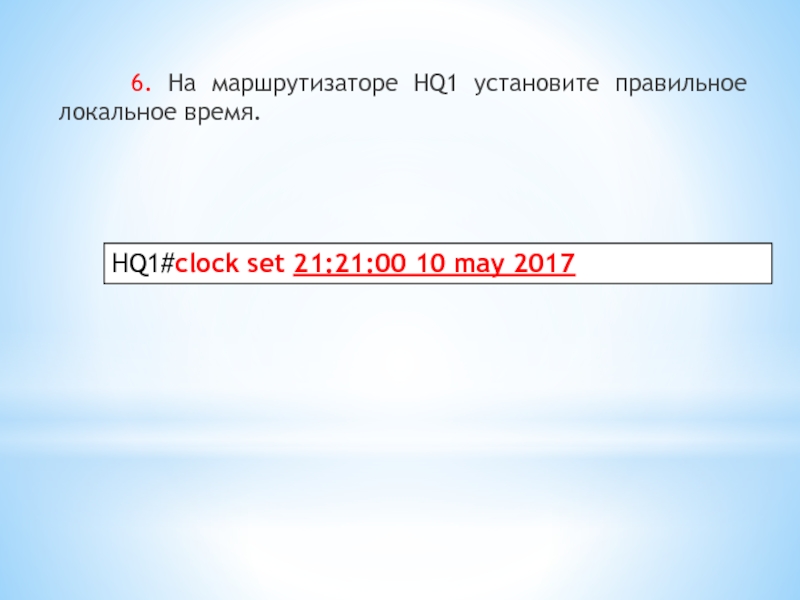

- 29. 6. На маршрутизаторе HQ1 установите правильное локальное время.

- 30. 6. На маршрутизаторе HQ1

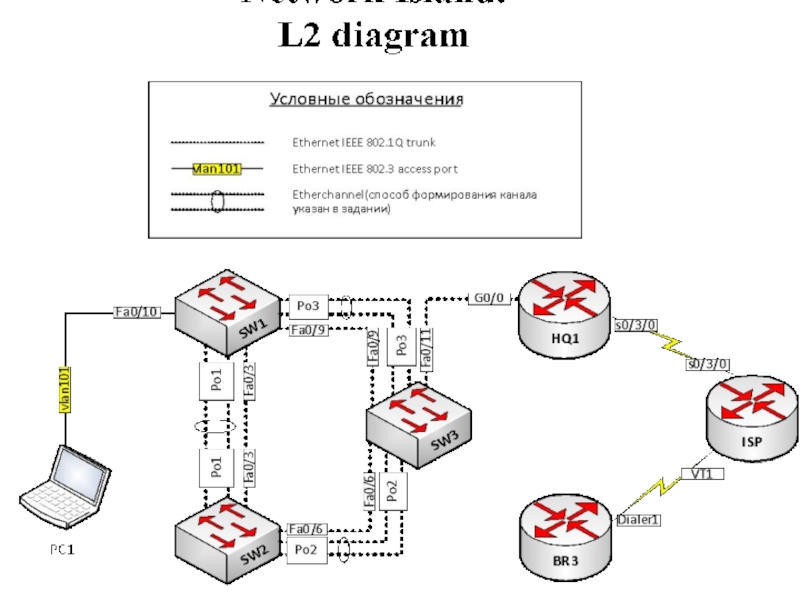

- 31. Настройка коммутации 1. На ВСЕХ коммутаторах создайте

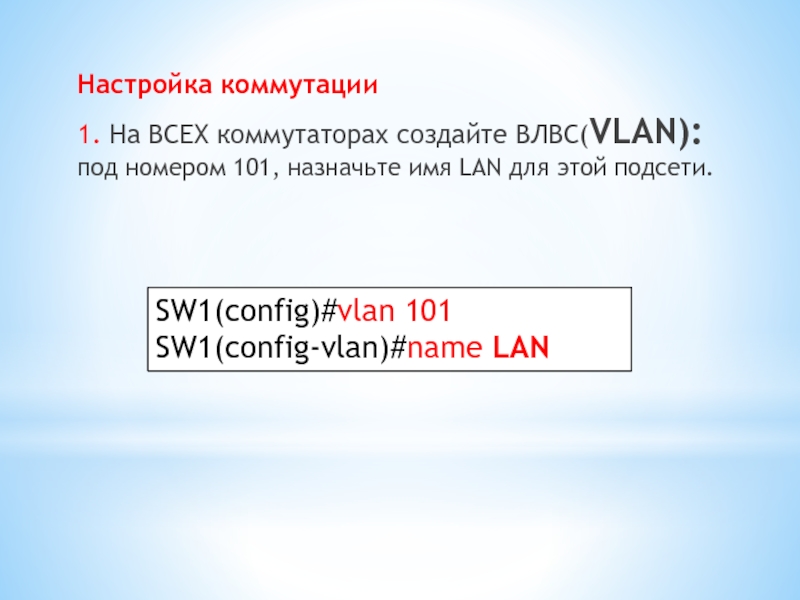

- 32. Настройка коммутации 1. На ВСЕХ коммутаторах создайте

- 33. DTP

- 36. 3 режима работы протокола DTP: On(по

- 37. 2. На коммутаторах SW1, SW2 и SW3

- 38. Проверка SW1#show interfaces trunk

- 39. Etherchannel

- 40. 3. Настройте агрегирование каналов связи между коммутаторами.

- 41. 3. Настройте агрегирование каналов связи между коммутаторами.

- 42. STP

- 43. 4) Конфигурация протокола остовного дерева: a) На

- 44. 5) На порту Fa0/5 коммутатора SW1

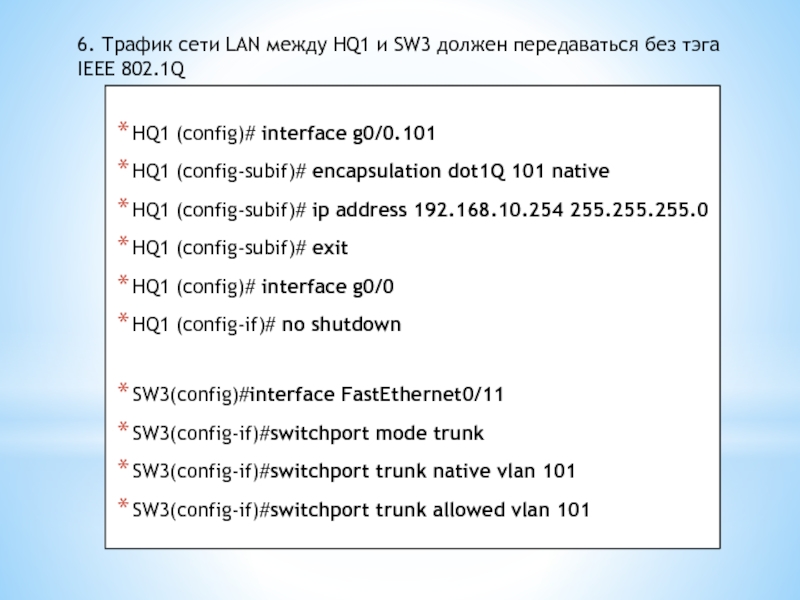

- 45. Настройка подинтерфейса на HQ1

- 46. HQ1 (config)# interface g0/0.101 HQ1 (config-subif)#

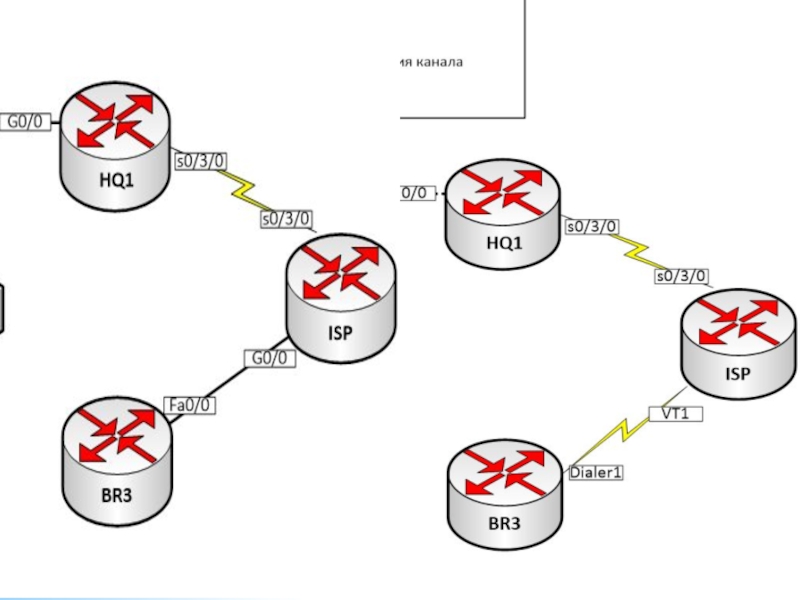

- 48. PPP

- 49. Настройка подключений к глобальным сетям 1.На маршрутизаторе

- 50. HQ1(config)#interface Serial0/1/0 HQ1(config-if)#encapsulation ppp HQ1(config-if)# ppp

- 51. PPPoE

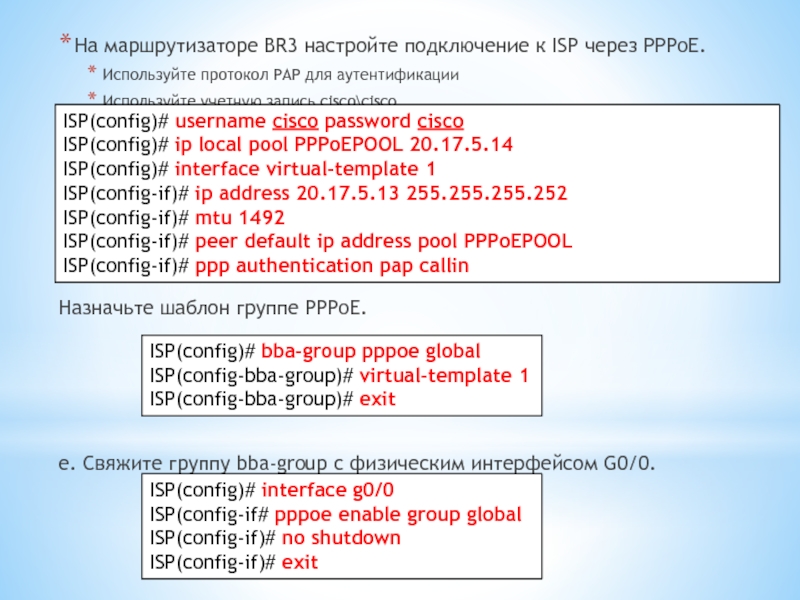

- 55. На маршрутизаторе BR3 настройте подключение к ISP

- 56. Настройте интерфейс G0/1 для подключения PPPoE.

- 57. Настройте интерфейс G0/0 для подключения PPPoE.

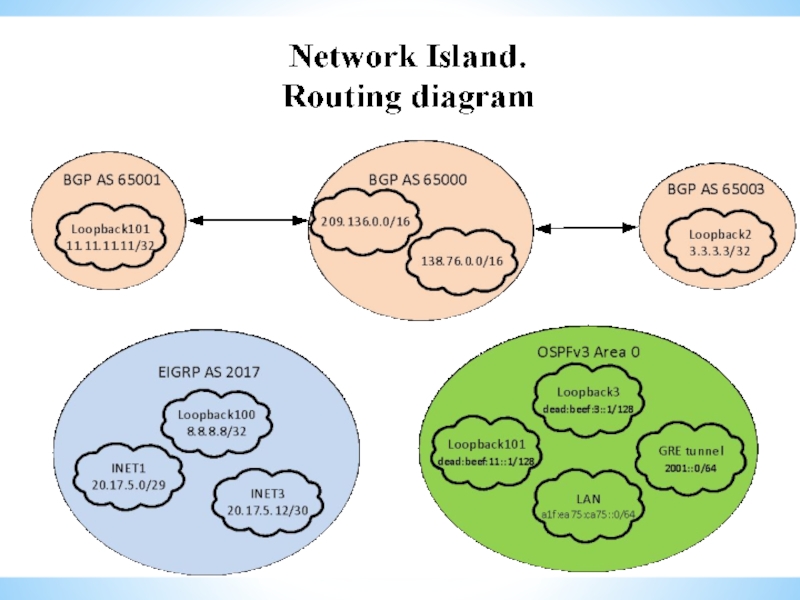

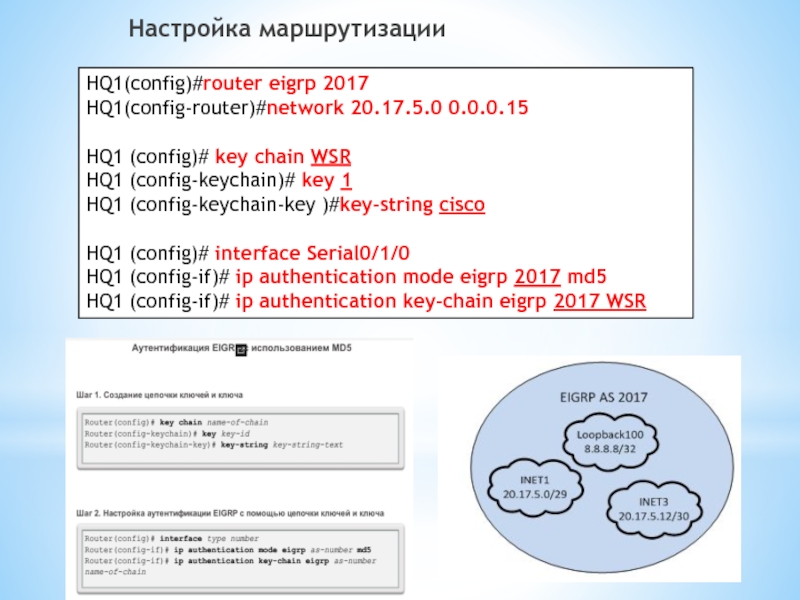

- 58. Настройка маршрутизации

- 59. Настройка маршрутизации HQ1(config)#router eigrp 2017 HQ1(config-router)#network

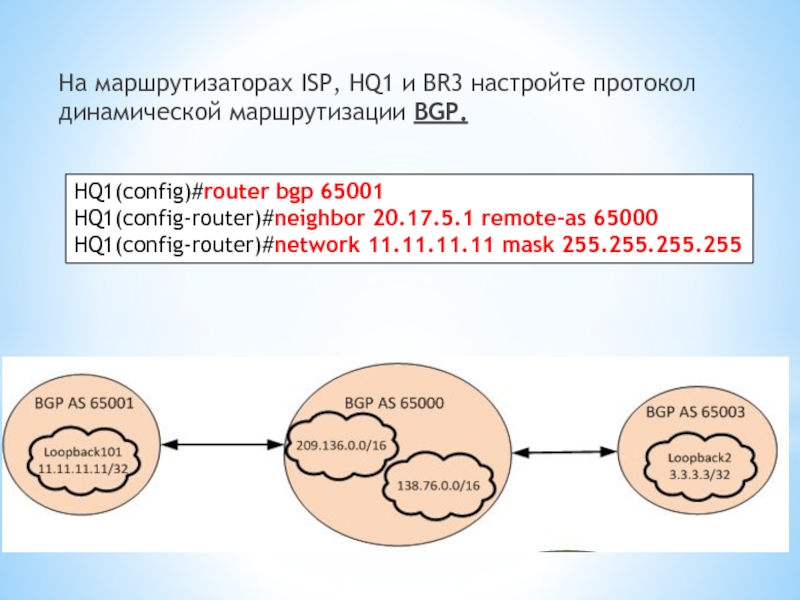

- 60. На маршрутизаторах ISP, HQ1 и BR3 настройте

- 61. На маршрутизаторах HQ1 и BR3 настройте протокол

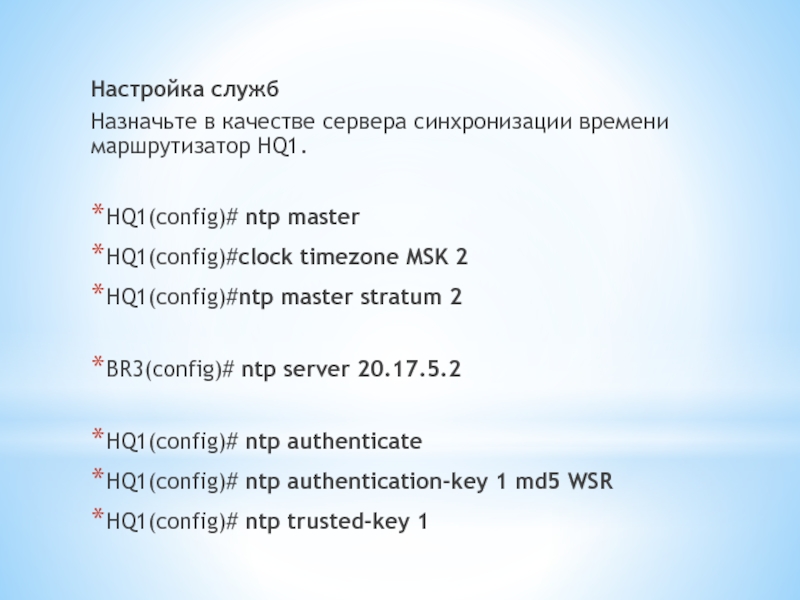

- 63. NTP

- 64. Настройка служб Назначьте в качестве сервера

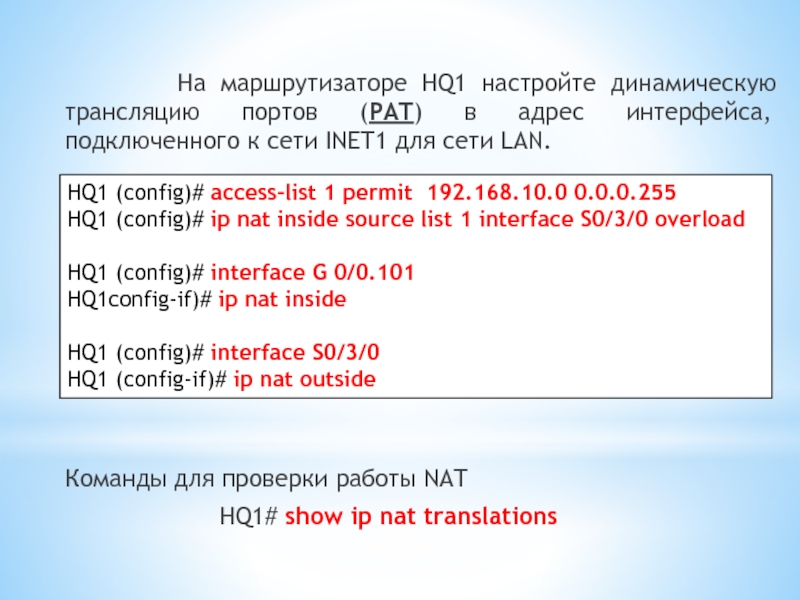

- 65. PAT

- 66. На маршрутизаторе HQ1

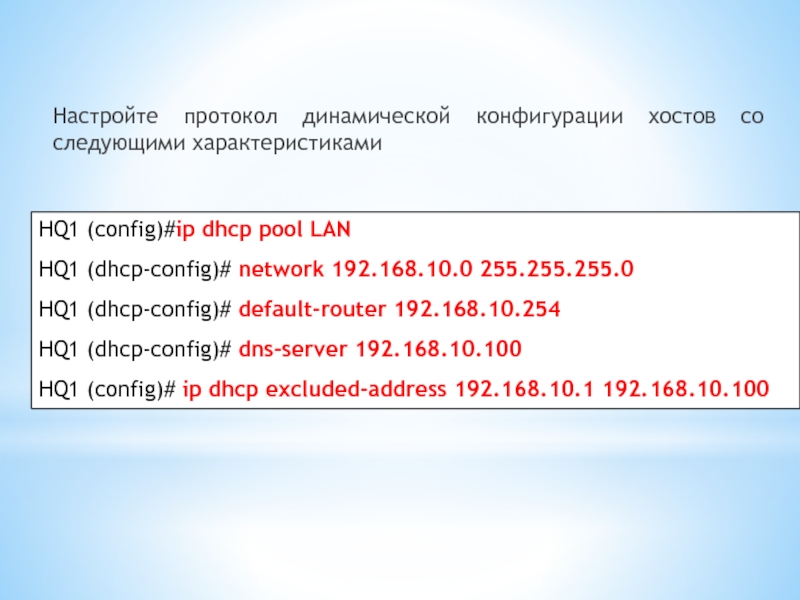

- 67. DHCP

- 68. Настройте протокол динамической конфигурации хостов со следующими

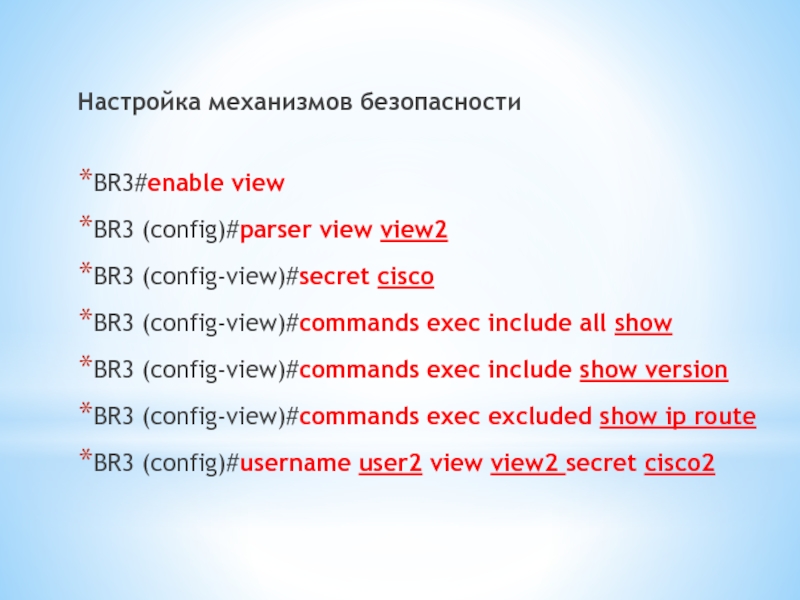

- 69. Настройка механизмов безопасности

- 70. Настройка механизмов безопасности BR3#enable view BR3

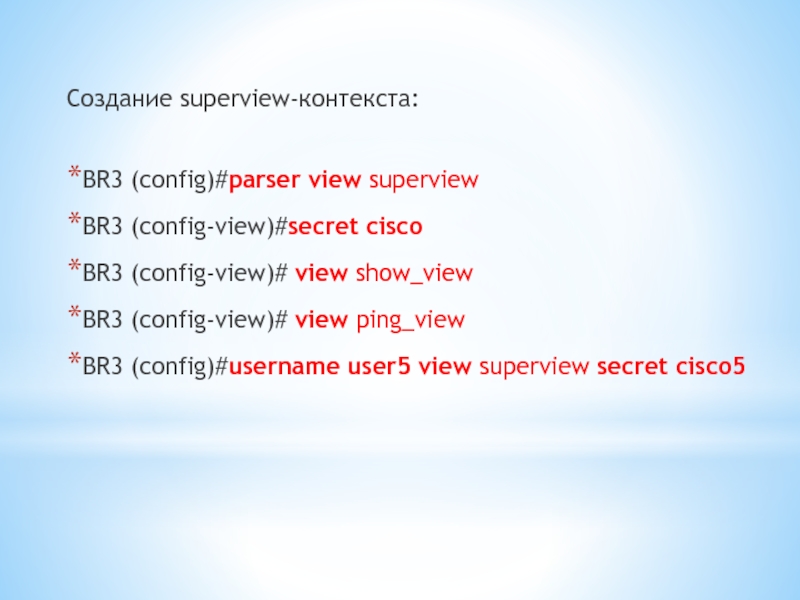

- 71. View Superview

- 72. Создание superview-контекста: BR3 (config)#parser

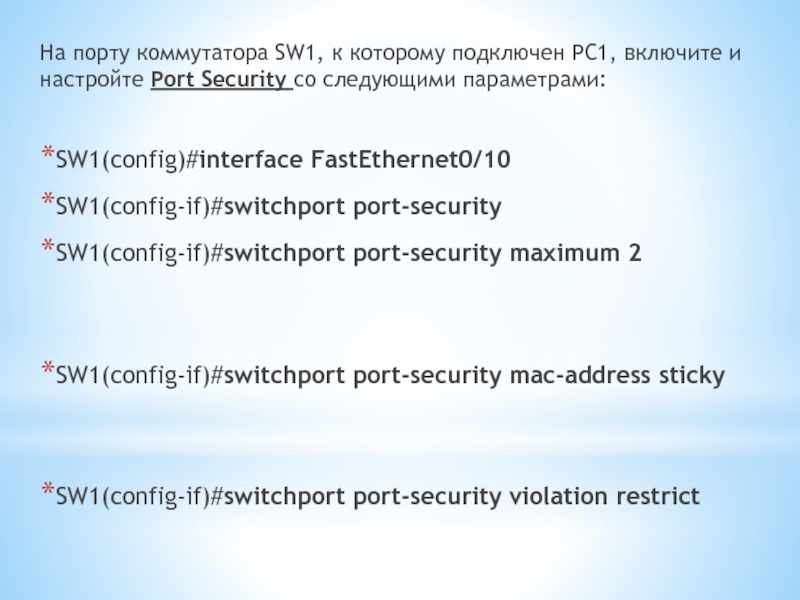

- 73. Port Security

- 74. На порту коммутатора SW1, к которому подключен

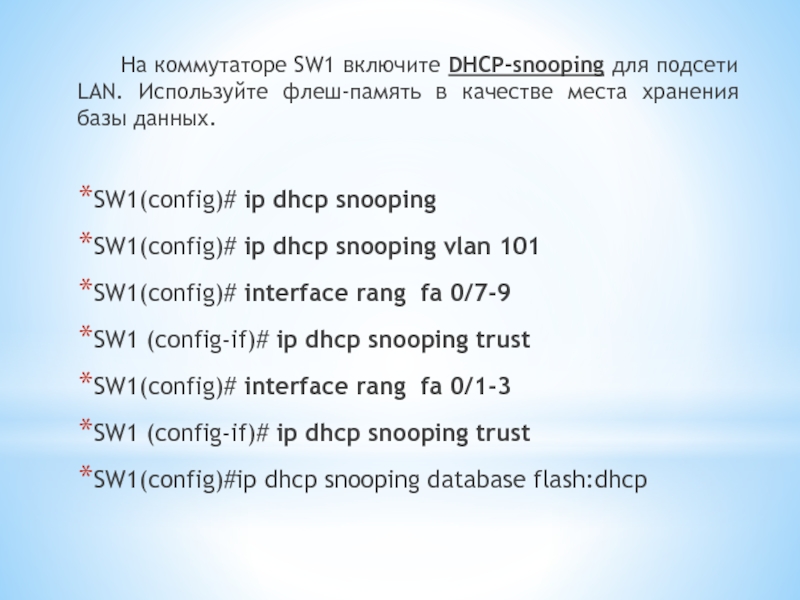

- 75. DHCP-snooping

- 76. На коммутаторе SW1 включите

- 77. Динамическая проверка ARP-запросов

- 78. На коммутаторе SW1 включите динамическую проверку ARP-запросов

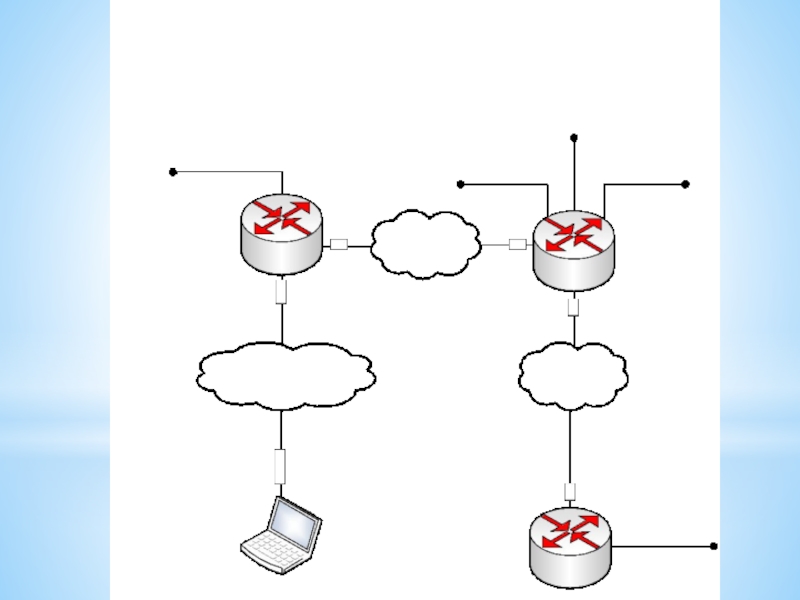

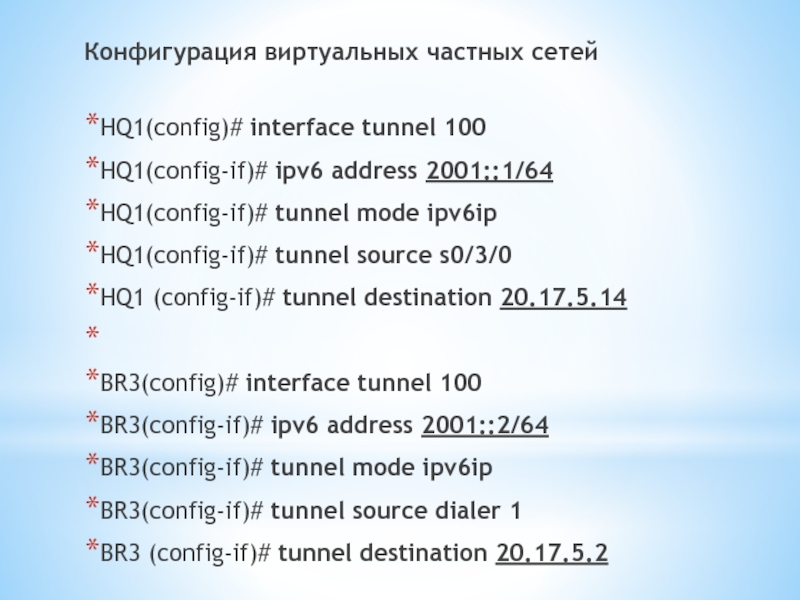

- 79. VPN

- 80. Конфигурация виртуальных частных сетей HQ1(config)# interface

- 81. IKEv1 IPsec Site-to-Site VPN

- 82. На маршрутизаторах HQ1

- 83. На маршрутизаторах HQ1 и BR3 настройте

- 84. IKE- протокол обмена ключами

- 85. (AH или ESP) (DES,3DES, AES) (SHA, MD5)

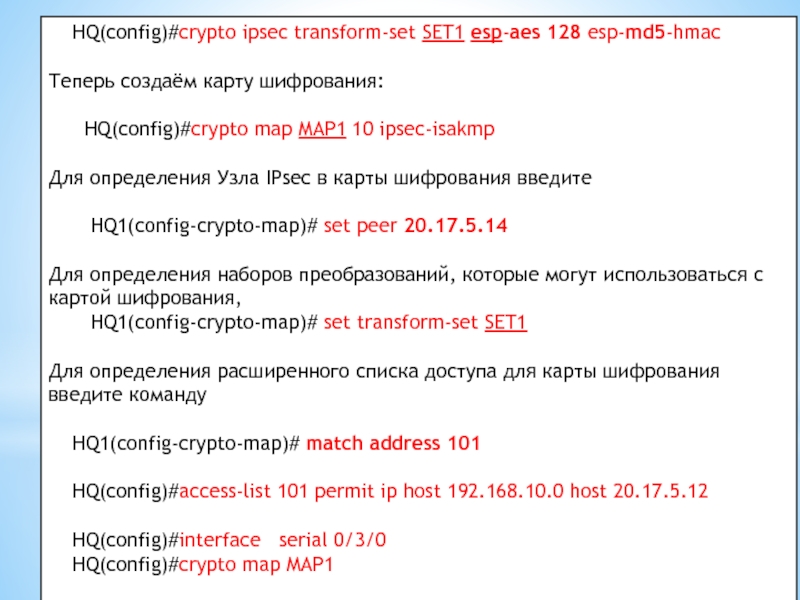

- 86. HQ(config)#crypto ipsec transform-set

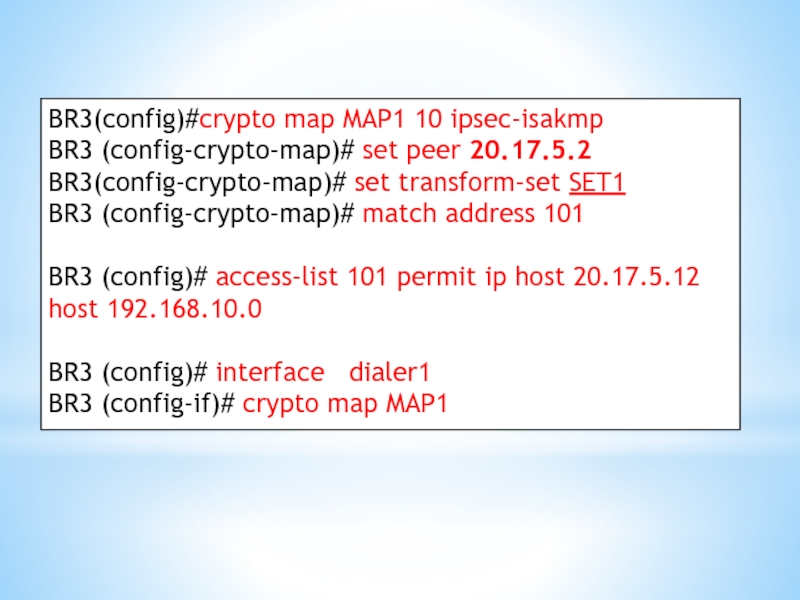

- 87. BR3(config)#crypto map MAP1 10 ipsec-isakmp

Слайд 5Базовая настройка

Задайте имя ВСЕХ устройств в соответствии с топологией

Назначьте для ВСЕХ

Создайте на ВСЕХ устройствах пользователя wsr2017 с паролем cisco

Пароль пользователя должен храниться в конфигурации в виде результата хэш-функции.

Пользователь должен обладать максимальным уровнем привилегий.

(config)# ip domain-name wsr2017.ru

(config)# hostname

Слайд 6

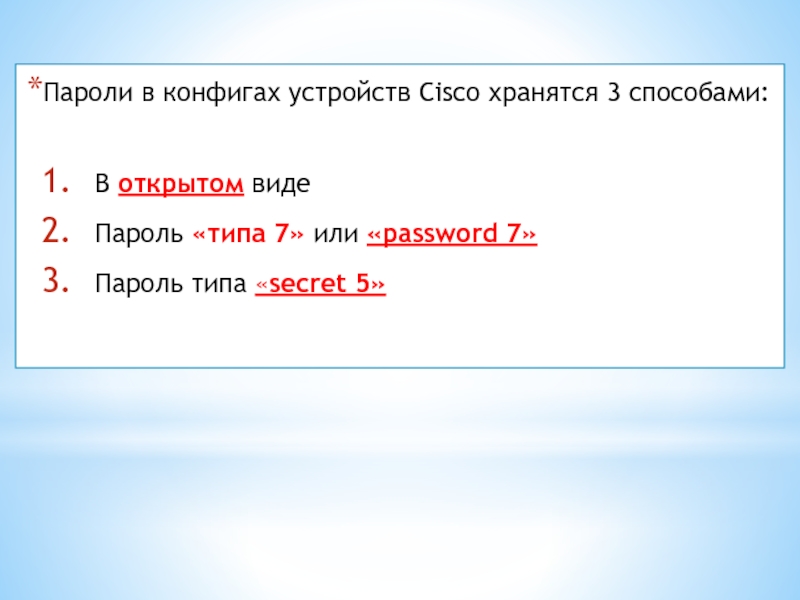

Пароли в конфигах устройств Cisco хранятся 3 способами:

В открытом виде

Пароль «типа

Пароль типа «secret 5»

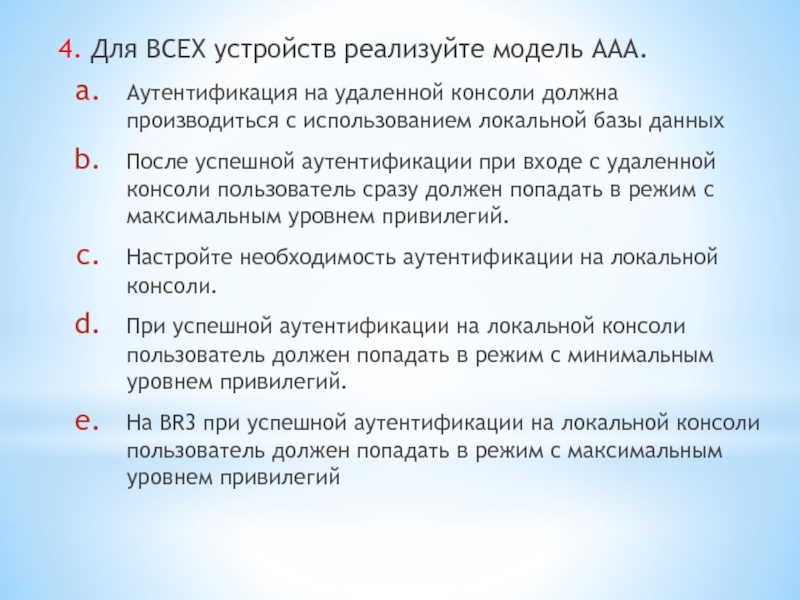

Слайд 84. Для ВСЕХ устройств реализуйте модель AAA.

Аутентификация на удаленной консоли должна

После успешной аутентификации при входе с удаленной консоли пользователь сразу должен попадать в режим с максимальным уровнем привилегий.

Настройте необходимость аутентификации на локальной консоли.

При успешной аутентификации на локальной консоли пользователь должен попадать в режим с минимальным уровнем привилегий.

На BR3 при успешной аутентификации на локальной консоли пользователь должен попадать в режим с максимальным уровнем привилегий

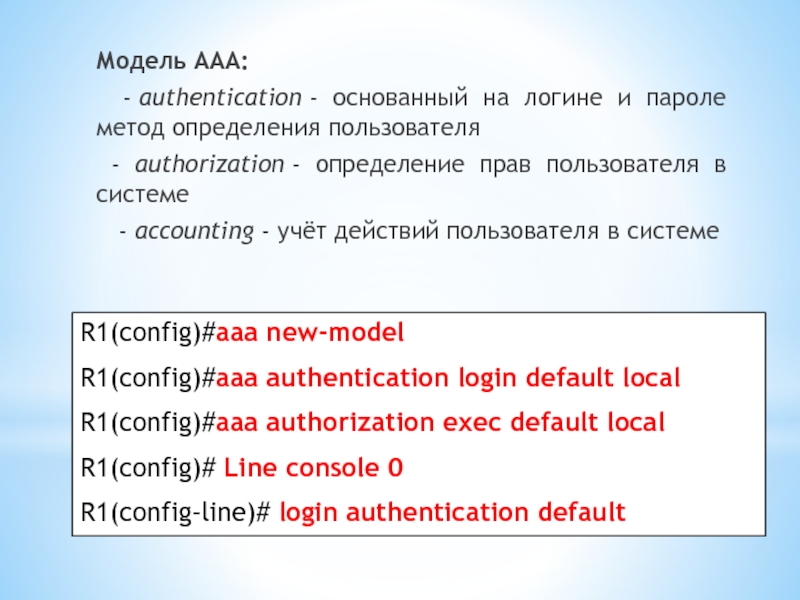

Слайд 10Модель AAA:

- authentication - основанный на логине и пароле метод определения пользователя

-

- accounting - учёт действий пользователя в системе

R1(config)#aaa new-model

R1(config)#aaa authentication login default local

R1(config)#aaa authorization exec default local

R1(config)# Line console 0

R1(config-line)# login authentication default

Слайд 115. На ВСЕХ устройствах установите пароль wsr на вход в привилегированный

Пароль должен храниться в конфигурации НЕ в виде результата хэш-функции.

Настройте режим, при котором все пароли в конфигурации хранятся в зашифрованном виде.

Слайд 136. На ВСЕХ устройствах создайте виртуальные интерфейсы, подинтерфейсы и интерфейсы типа

Слайд 14

HQ1(config)#interface Serial0/1/0

HQ1(config-if)#ip address 20.17.5.2 255.255.255.248

HQ1(config-if)#no shutdown

HQ1(config)#interface loopback101

HQ1(config-if)#ip address 11.11.11.11 255.255.255.255

HQ1(config-if)#ipv6 address

HQ1(config-if)#no shutdown

Слайд 15

Для коммутаторов SW1, SW2 и SW3 создайте виртуальные интерфейсы в ВЛВС

Назначьте им ip-адреса .51, .52 и .53 из подсети LAN соответственно.

Слайд 19Для коммутаторов SW1, SW2 и SW3 создайте виртуальные интерфейсы в ВЛВС

Еще нужно завести Fa0/10 интерфейс в SW1 в VLAN101

Слайд 20Для коммутаторов SW1, SW2 и SW3 создайте виртуальные интерфейсы в ВЛВС

SW1(config)#vlan 101

Еще нужно завести Fa0/10 интерфейс в SW1 в VLAN101

SW1(config)#vlan 101

SW1(config)#interface fastEthernet 0/10

SW1(config-if)#switchport mode access

SW1(config-if)#switchport access vlan 101

Слайд 22

SW1(config)#interface vlan 101

SW1(config-if)#ip address 192.168.10.51 255.255.255.0

SW1(config-if)#no shutdown

b. Назначьте им ip-адреса .51,

Слайд 23c. Используйте автоматическую генерацию IPv6 адресов в сети LAN на интерфейсе

Слайд 24c. Используйте автоматическую генерацию IPv6 адресов в сети LAN на интерфейсе

HQ1(config)#ipv6 unicast-routing

HQ1(config)#interface gigabitEthernet0/0.101

HQ1(config-if)#ipv6 address a1f:ea75:ca75::/64 eui-64

HQ1(config-if)#ipv6 address FE80::1 link-local

HQ1(config-if)#no shutdown

Слайд 26d. На ВСЕХ коммутаторах отключите ВСЕ неиспользуемые порты

SW1(config)#interface range fa0/4-6

SW1(config-if-range)#shutdown

Слайд 285. Все устройства должны быть доступны для управления по протоколу SSH

HQ1(config)#crypto key generate rsa 2048

HQ1(config)# ip ssh version 2

Слайд 30 6. На маршрутизаторе HQ1 установите правильное локальное время.

HQ1#clock

Слайд 31Настройка коммутации

1. На ВСЕХ коммутаторах создайте ВЛВС(VLAN): под номером 101,

Слайд 32Настройка коммутации

1. На ВСЕХ коммутаторах создайте ВЛВС(VLAN): под номером 101,

SW1(config)#vlan 101

SW1(config-vlan)#name LAN

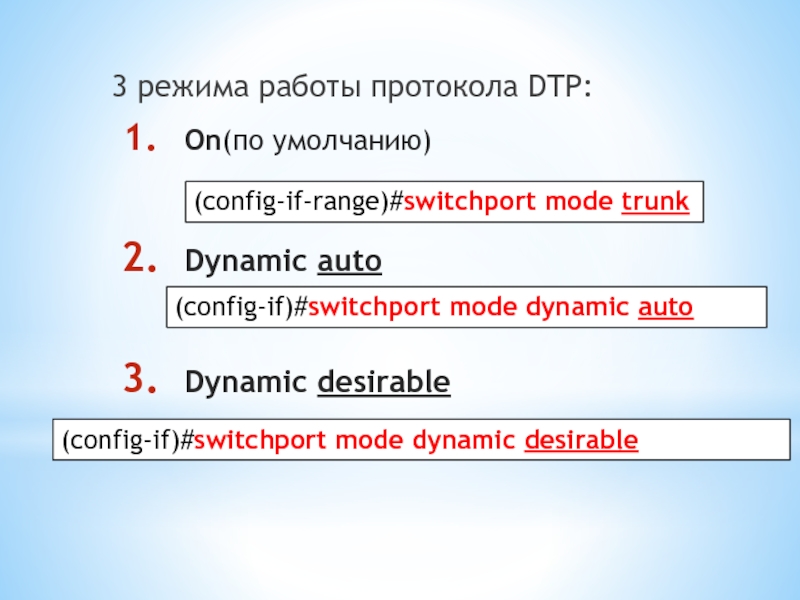

Слайд 36

3 режима работы протокола DTP:

On(по умолчанию)

Dynamic auto

Dynamic desirable

(config-if-range)#switchport mode trunk

(config-if)#switchport mode

(config-if)#switchport mode dynamic desirable

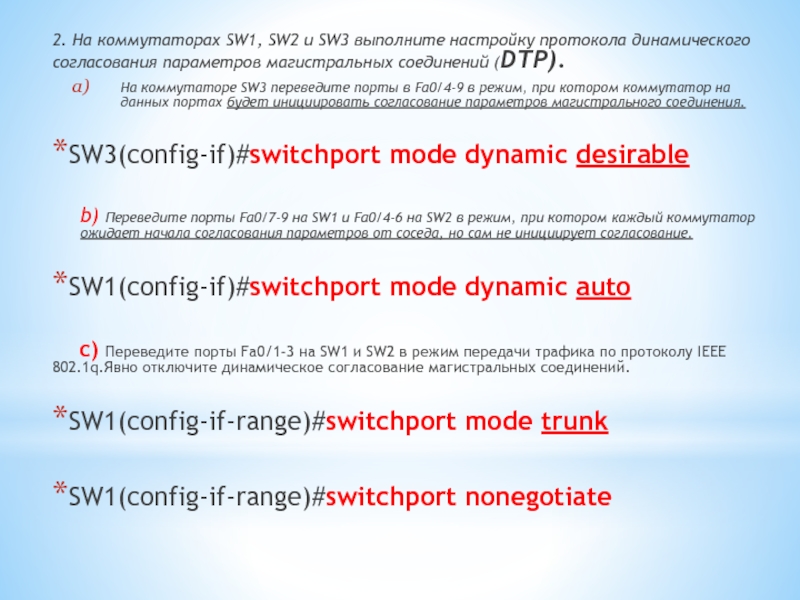

Слайд 372. На коммутаторах SW1, SW2 и SW3 выполните настройку протокола динамического

На коммутаторе SW3 переведите порты в Fa0/4-9 в режим, при котором коммутатор на данных портах будет инициировать согласование параметров магистрального соединения.

SW3(config-if)#switchport mode dynamic desirable

b) Переведите порты Fa0/7-9 на SW1 и Fa0/4-6 на SW2 в режим, при котором каждый коммутатор ожидает начала согласования параметров от соседа, но сам не инициирует согласование.

SW1(config-if)#switchport mode dynamic auto

c) Переведите порты Fa0/1-3 на SW1 и SW2 в режим передачи трафика по протоколу IEEE 802.1q.Явно отключите динамическое согласование магистральных соединений.

SW1(config-if-range)#switchport mode trunk

SW1(config-if-range)#switchport nonegotiate

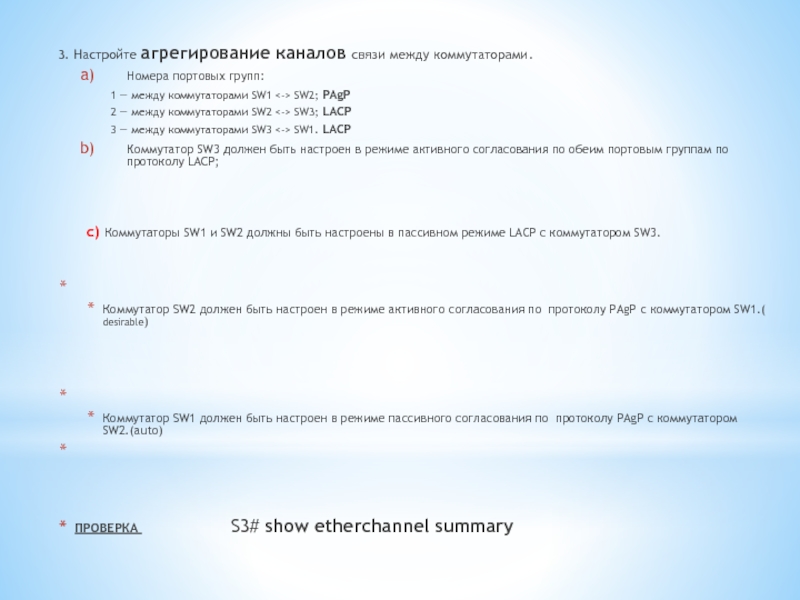

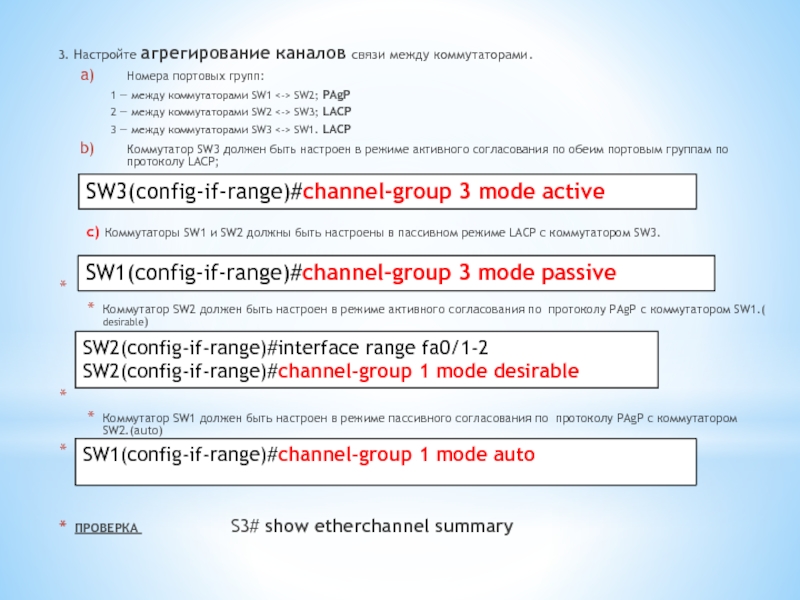

Слайд 403. Настройте агрегирование каналов связи между коммутаторами.

Номера портовых групп:

1 —

2 — между коммутаторами SW2 <-> SW3; LACP

3 — между коммутаторами SW3 <-> SW1. LACP

Коммутатор SW3 должен быть настроен в режиме активного согласования по обеим портовым группам по протоколу LACP;

c) Коммутаторы SW1 и SW2 должны быть настроены в пассивном режиме LACP с коммутатором SW3.

Коммутатор SW2 должен быть настроен в режиме активного согласования по протоколу PAgP с коммутатором SW1.( desirable)

Коммутатор SW1 должен быть настроен в режиме пассивного согласования по протоколу PAgP с коммутатором SW2.(auto)

ПРОВЕРКА S3# show etherchannel summary

Слайд 413. Настройте агрегирование каналов связи между коммутаторами.

Номера портовых групп:

1 —

2 — между коммутаторами SW2 <-> SW3; LACP

3 — между коммутаторами SW3 <-> SW1. LACP

Коммутатор SW3 должен быть настроен в режиме активного согласования по обеим портовым группам по протоколу LACP;

c) Коммутаторы SW1 и SW2 должны быть настроены в пассивном режиме LACP с коммутатором SW3.

Коммутатор SW2 должен быть настроен в режиме активного согласования по протоколу PAgP с коммутатором SW1.( desirable)

Коммутатор SW1 должен быть настроен в режиме пассивного согласования по протоколу PAgP с коммутатором SW2.(auto)

ПРОВЕРКА S3# show etherchannel summary

SW3(config-if-range)#channel-group 3 mode active

SW1(config-if-range)#channel-group 3 mode passive

SW2(config-if-range)#interface range fa0/1-2

SW2(config-if-range)#channel-group 1 mode desirable

SW1(config-if-range)#channel-group 1 mode auto

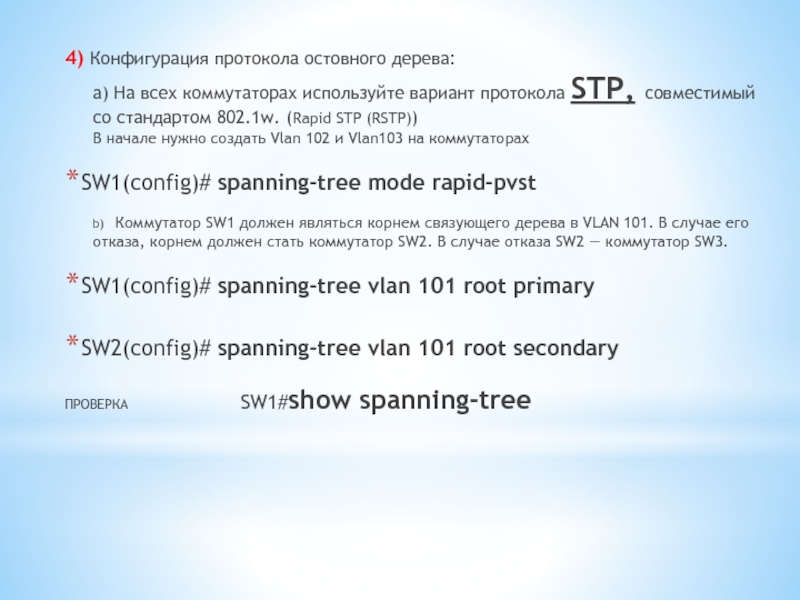

Слайд 434) Конфигурация протокола остовного дерева:

a) На всех коммутаторах используйте вариант протокола

В начале нужно создать Vlan 102 и Vlan103 на коммутаторах

SW1(config)# spanning-tree mode rapid-pvst

b) Коммутатор SW1 должен являться корнем связующего дерева в VLAN 101. В случае его отказа, корнем должен стать коммутатор SW2. В случае отказа SW2 — коммутатор SW3.

SW1(config)# spanning-tree vlan 101 root primary

SW2(config)# spanning-tree vlan 101 root secondary

ПРОВЕРКА SW1#show spanning-tree

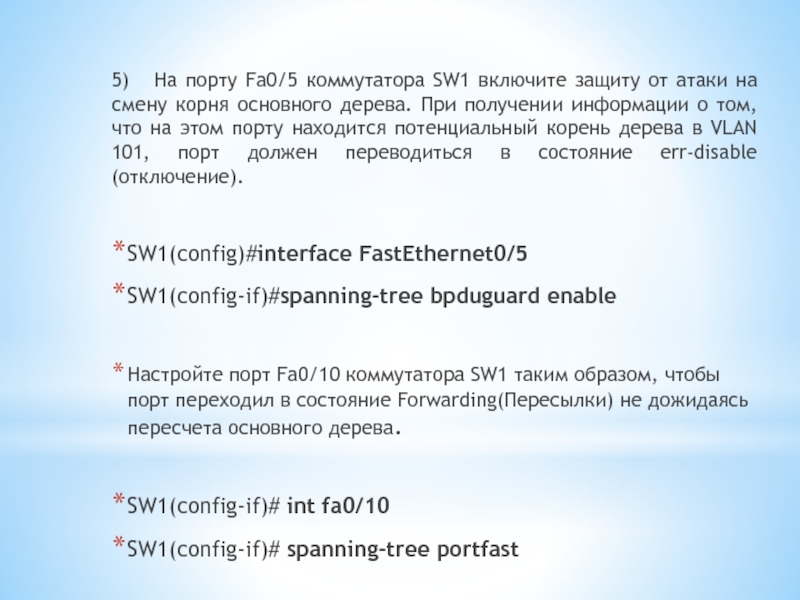

Слайд 445) На порту Fa0/5 коммутатора SW1 включите защиту от атаки

SW1(config)#interface FastEthernet0/5

SW1(config-if)#spanning-tree bpduguard enable

Настройте порт Fa0/10 коммутатора SW1 таким образом, чтобы порт переходил в состояние Forwarding(Пересылки) не дожидаясь пересчета основного дерева.

SW1(config-if)# int fa0/10

SW1(config-if)# spanning-tree portfast

Слайд 46

HQ1 (config)# interface g0/0.101

HQ1 (config-subif)# encapsulation dot1Q 101 native

HQ1 (config-subif)#

HQ1 (config-subif)# exit

HQ1 (config)# interface g0/0

HQ1 (config-if)# no shutdown

SW3(config)#interface FastEthernet0/11

SW3(config-if)#switchport mode trunk

SW3(config-if)#switchport trunk native vlan 101

SW3(config-if)#switchport trunk allowed vlan 101

6. Трафик сети LAN между HQ1 и SW3 должен передаваться без тэга IEEE 802.1Q

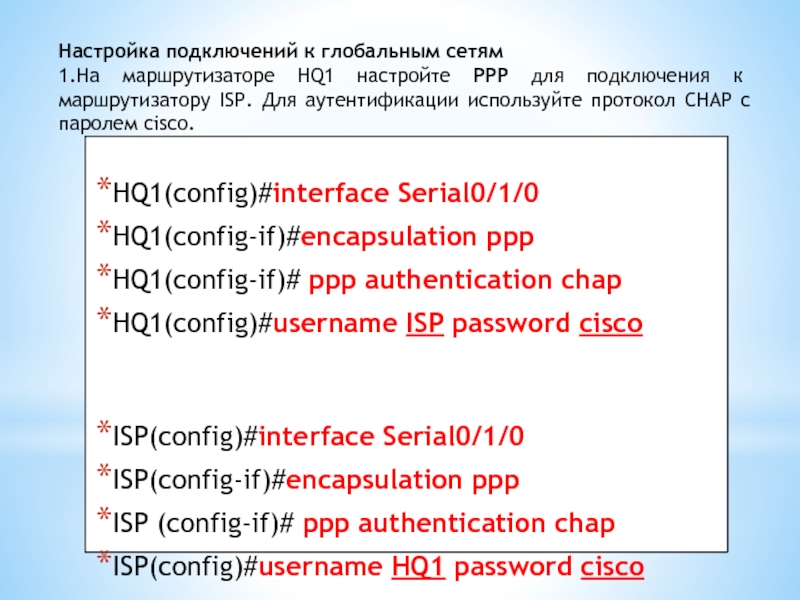

Слайд 49Настройка подключений к глобальным сетям

1.На маршрутизаторе HQ1 настройте PPP для подключения

Слайд 50

HQ1(config)#interface Serial0/1/0

HQ1(config-if)#encapsulation ppp

HQ1(config-if)# ppp authentication chap

HQ1(config)#username ISP password cisco

ISP(config)#interface Serial0/1/0

ISP(config-if)#encapsulation ppp

ISP

ISP(config)#username HQ1 password cisco

Настройка подключений к глобальным сетям

1.На маршрутизаторе HQ1 настройте PPP для подключения к маршрутизатору ISP. Для аутентификации используйте протокол CHAP с паролем cisco.

Слайд 55На маршрутизаторе BR3 настройте подключение к ISP через PPPoE.

Используйте протокол PAP

Используйте учетную запись cisco\cisco

Назначьте шаблон группе PPPoE.

e. Свяжите группу bba-group с физическим интерфейсом G0/0.

ISP(config)# username cisco password cisco

ISP(config)# ip local pool PPPoEPOOL 20.17.5.14

ISP(config)# interface virtual-template 1

ISP(config-if)# ip address 20.17.5.13 255.255.255.252

ISP(config-if)# mtu 1492

ISP(config-if)# peer default ip address pool PPPoEPOOL

ISP(config-if)# ppp authentication pap callin

ISP(config)# bba-group pppoe global

ISP(config-bba-group)# virtual-template 1

ISP(config-bba-group)# exit

ISP(config)# interface g0/0

ISP(config-if# pppoe enable group global

ISP(config-if)# no shutdown

ISP(config-if)# exit

Слайд 56

Настройте интерфейс G0/1 для подключения PPPoE.

b. Свяжите интерфейс G0/1 с

Настройте статический маршрут по умолчанию через интерфейс номеронабирателя.

Слайд 57

Настройте интерфейс G0/0 для подключения PPPoE.

b. Свяжите интерфейс G0/0 с

Настройте статический маршрут по умолчанию через интерфейс номеронабирателя.

BR3 (config)# interface g0/0

BR3 (config-if)# pppoe enable

BR3 (config-if)# pppoe-client dial-pool-number 1

BR3 (config-if)# exit

BR3 (config)# interface dialer 1

BR3 (config)# ip address negotiated

BR3 (config-if)# encapsulation ppp

BR3 (config-if)# dialer pool 1

BR3 (config-if)# ppp authentication pap callin

BR3 (config-if)# ppp pap sent-username cisco password cisco

BR3 (config-if)# exit

BR3 (config)# ip route 0.0.0.0 0.0.0.0 dialer 1

BR3 (config)# interface dialer 1

BR3 (config-if)# no shut

Слайд 59Настройка маршрутизации

HQ1(config)#router eigrp 2017

HQ1(config-router)#network 20.17.5.0 0.0.0.15

HQ1 (config)# key chain WSR

HQ1 (config-keychain)# key 1

HQ1 (config-keychain-key )#key-string cisco

HQ1

HQ1 (config-if)# ip authentication mode eigrp 2017 md5

HQ1 (config-if)# ip authentication key-chain eigrp 2017 WSR

Слайд 60На маршрутизаторах ISP, HQ1 и BR3 настройте протокол динамической маршрутизации BGP.

HQ1(config)#router

HQ1(config-router)#neighbor 20.17.5.1 remote-as 65000

HQ1(config-router)#network 11.11.11.11 mask 255.255.255.255

Слайд 61На маршрутизаторах HQ1 и BR3 настройте протокол динамической маршрутизации OSPFv3 с

HQ1(config)#ipv6 unicast-routing

HQ1(config)# ipv6 router ospf 1

HQ1 (config)# interface tunnel100

HQ1 (config-if)# ipv6 ospf 1 area 0

Слайд 64

Настройка служб

Назначьте в качестве сервера синхронизации времени маршрутизатор HQ1.

HQ1(config)# ntp master

HQ1(config)#clock

HQ1(config)#ntp master stratum 2

BR3(config)# ntp server 20.17.5.2

HQ1(config)# ntp authenticate

HQ1(config)# ntp authentication-key 1 md5 WSR

HQ1(config)# ntp trusted-key 1

Слайд 66 На маршрутизаторе HQ1 настройте динамическую трансляцию портов

Команды для проверки работы NAT

HQ1# show ip nat translations

HQ1 (config)# access-list 1 permit 192.168.10.0 0.0.0.255

HQ1 (config)# ip nat inside source list 1 interface S0/3/0 overload

HQ1 (config)# interface G 0/0.101

HQ1config-if)# ip nat inside

HQ1 (config)# interface S0/3/0

HQ1 (config-if)# ip nat outside

Слайд 68Настройте протокол динамической конфигурации хостов со следующими характеристиками

HQ1 (config)#ip dhcp

HQ1 (dhcp-config)# network 192.168.10.0 255.255.255.0

HQ1 (dhcp-config)# default-router 192.168.10.254

HQ1 (dhcp-config)# dns-server 192.168.10.100

HQ1 (config)# ip dhcp excluded-address 192.168.10.1 192.168.10.100

Слайд 70Настройка механизмов безопасности

BR3#enable view

BR3 (config)#parser view view2

BR3 (config-view)#secret cisco

BR3 (config-view)#commands exec

BR3 (config-view)#commands exec include show version

BR3 (config-view)#commands exec excluded show ip route

BR3 (config)#username user2 view view2 secret cisco2

Слайд 72

Создание superview-контекста:

BR3 (config)#parser view superview

BR3 (config-view)#secret cisco

BR3 (config-view)# view show_view

BR3

BR3 (config)#username user5 view superview secret cisco5

Слайд 74На порту коммутатора SW1, к которому подключен PC1, включите и настройте

SW1(config)#interface FastEthernet0/10

SW1(config-if)#switchport port-security

SW1(config-if)#switchport port-security maximum 2

SW1(config-if)#switchport port-security mac-address sticky

SW1(config-if)#switchport port-security violation restrict

Слайд 76 На коммутаторе SW1 включите DHCP-snooping для подсети LAN.

SW1(config)# ip dhcp snooping

SW1(config)# ip dhcp snooping vlan 101

SW1(config)# interface rang fa 0/7-9

SW1 (config-if)# ip dhcp snooping trust

SW1(config)# interface rang fa 0/1-3

SW1 (config-if)# ip dhcp snooping trust

SW1(config)#ip dhcp snooping database flash:dhcp

Слайд 78На коммутаторе SW1 включите динамическую проверку ARP-запросов в сети LAN.

Switch(config)# ip

Настройка доверенного порта:

SW1(config)# interface rang fa 0/7-9

SW1 (config-if)# ip arp inspection trust

SW1(config)# interface rang fa 0/1-3

SW1 (config-if)# ip arp inspection trust

Слайд 80Конфигурация виртуальных частных сетей

HQ1(config)# interface tunnel 100

HQ1(config-if)# ipv6 address 2001::1/64

HQ1(config-if)# tunnel mode ipv6ip

HQ1(config-if)# tunnel source s0/3/0

HQ1 (config-if)# tunnel destination 20.17.5.14

BR3(config)# interface tunnel 100

BR3(config-if)# ipv6 address 2001::2/64

BR3(config-if)# tunnel mode ipv6ip

BR3(config-if)# tunnel source dialer 1

BR3 (config-if)# tunnel destination 20.17.5.2

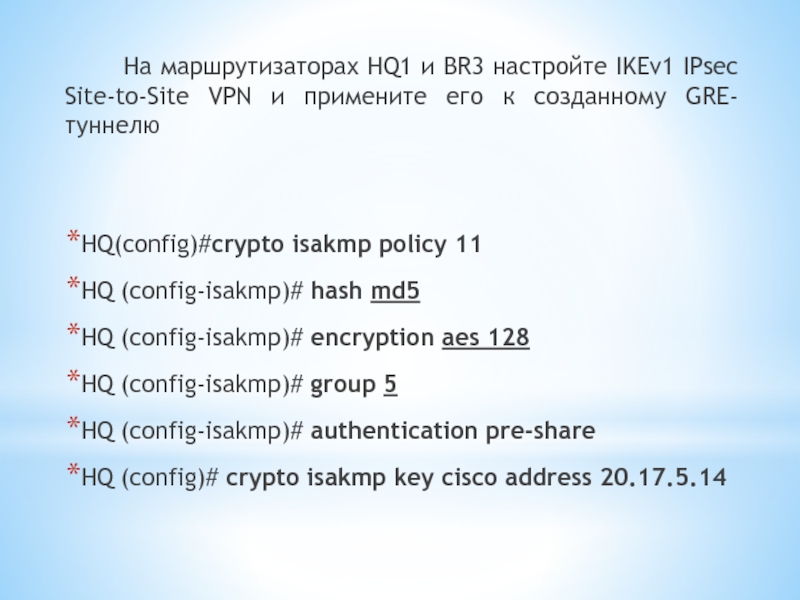

Слайд 82 На маршрутизаторах HQ1 и BR3 настройте IKEv1

HQ(config)#crypto isakmp policy 11

HQ (config-isakmp)# hash md5

HQ (config-isakmp)# encryption aes 128

HQ (config-isakmp)# group 5

HQ (config-isakmp)# authentication pre-share

HQ (config)# crypto isakmp key cisco address 20.17.5.14

Слайд 83

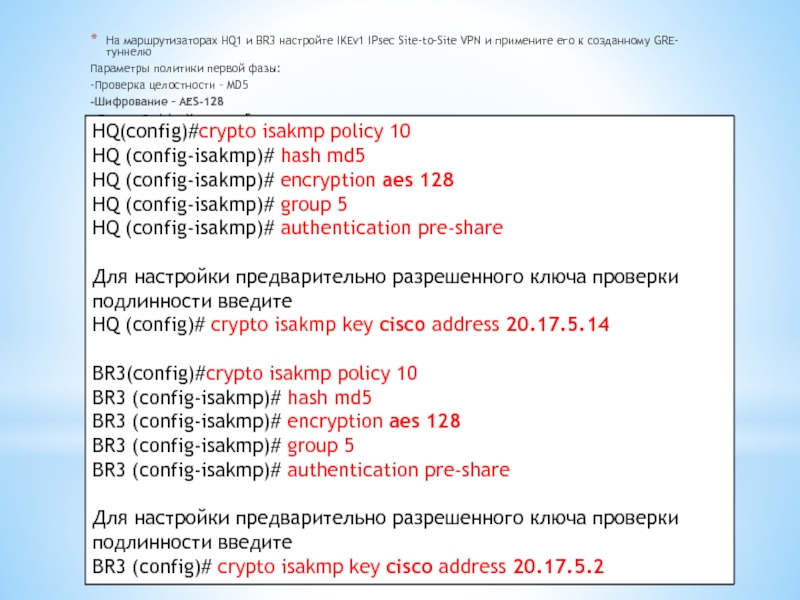

На маршрутизаторах HQ1 и BR3 настройте IKEv1 IPsec Site-to-Site VPN и

Параметры политики первой фазы:

-Проверка целостности – MD5

-Шифрование – AES-128

- Группа Диффи-Хэлмана – 5

HQ(config)#crypto isakmp policy 10

HQ (config-isakmp)# hash md5

HQ (config-isakmp)# encryption aes 128

HQ (config-isakmp)# group 5

HQ (config-isakmp)# authentication pre-share

Для настройки предварительно разрешенного ключа проверки подлинности введите

HQ (config)# crypto isakmp key cisco address 20.17.5.14

BR3(config)#crypto isakmp policy 10

BR3 (config-isakmp)# hash md5

BR3 (config-isakmp)# encryption aes 128

BR3 (config-isakmp)# group 5

BR3 (config-isakmp)# authentication pre-share

Для настройки предварительно разрешенного ключа проверки подлинности введите

BR3 (config)# crypto isakmp key cisco address 20.17.5.2

Слайд 86

HQ(config)#crypto ipsec transform-set SET1 esp-aes 128 esp-md5-hmac

Теперь создаём карту

HQ(config)#crypto map MAP1 10 ipsec-isakmp

Для определения Узла IPsec в карты шифрования введите

HQ1(config-crypto-map)# set peer 20.17.5.14

Для определения наборов преобразований, которые могут использоваться с картой шифрования, HQ1(config-crypto-map)# set transform-set SET1

Для определения расширенного списка доступа для карты шифрования введите команду

HQ1(config-crypto-map)# match address 101

HQ(config)#access-list 101 permit ip host 192.168.10.0 host 20.17.5.12

HQ(config)#interface serial 0/3/0

HQ(config)#crypto map MAP1

Слайд 87

BR3(config)#crypto map MAP1 10 ipsec-isakmp

BR3 (config-crypto-map)# set peer 20.17.5.2

BR3(config-crypto-map)# set transform-set

BR3 (config)# access-list 101 permit ip host 20.17.5.12 host 192.168.10.0

BR3 (config)# interface dialer1

BR3 (config-if)# crypto map MAP1