ЗИ. Основные алгоритмы шифрования.

3.Цифровые подписи и криптографические хеш-функции.

4.Криптографические генераторы случайных чисел.

5.Обеспечиваемая шифром степень защиты

6.Криптоанализ и атаки на криптосистемы

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лекция 8. Криптографические методы защиты информации презентация

Содержание

- 1. Лекция 8. Криптографические методы защиты информации

- 2. 1.Общие сведения о криптографии. Процедура шифрования -

- 3. 2.Криптографические методы ЗИ. Основные алгоритмы шифрования.

- 4. Алфавит - конечное множество

- 5. 1.2 Требования к криптосистемам •зашифрованное сообщение

- 6. 2 Криптографические методы защиты информации. Основные алгоритмы

- 7. Асимметричные шифры

- 8. 3 Цифровые подписи и хеш-функции Цифровая подпись-

- 10. 4 Криптографические генераторы случайных чисел

- 11. 5 Обеспечиваемая шифром степень защиты

- 12. 6.Криптоанализ и атаки на криптосистемы Криптоанализ -

Слайд 1Лекция 8. Криптографические методы защиты информации

1.Общие сведения о криптографии.

2.Криптографические методы

Слайд 21.Общие сведения о криптографии.

Процедура шифрования - превращает информацию из обычного «понятного»

вида в «нечитабельный» зашифрованный вид перед передачей. Она дополняется процедурой дешифрирования инфор-мации (приведения в понятный вид) при приеме.

Криптосистема - процедуры - шифрование и дешифрирования.

Правило Керкхоффа: «Стойкость шифра должна определяться только секретностью ключа».

Алгоритм шифрования считается раскрытым, если найдена проце-дура, позволяющая подобрать ключ за реальное время.

Сложность алгоритма раскрытия является одной из важных характеристик криптосистемы и называется криптостойкостъю.

Классы криптосистем - симметричные и асимметричные.

Симметричная схема: секретный ключ зашифровки совпадает с секретным ключом расшифровки.

Асимметричная схема (с открытым ключом): открытый ключ зашифровки не совпадает с секретным ключом расшифровки.

Криптосистема - процедуры - шифрование и дешифрирования.

Правило Керкхоффа: «Стойкость шифра должна определяться только секретностью ключа».

Алгоритм шифрования считается раскрытым, если найдена проце-дура, позволяющая подобрать ключ за реальное время.

Сложность алгоритма раскрытия является одной из важных характеристик криптосистемы и называется криптостойкостъю.

Классы криптосистем - симметричные и асимметричные.

Симметричная схема: секретный ключ зашифровки совпадает с секретным ключом расшифровки.

Асимметричная схема (с открытым ключом): открытый ключ зашифровки не совпадает с секретным ключом расшифровки.

Слайд 32.Криптографические методы ЗИ. Основные алгоритмы шифрования.

Криптология - применении

криптографических методов, раз-деляется на криптографию и криптоанализ.

Криптография - поиск и исследованием математических мето-дов преобразования информации.

Криптоанализ - исследование возможности расшифровывания информации без знания ключей.

Криптография включает разделы:

1.Симметричные криптосистемы.

2.Криптосистемы с открытым ключом.

3.Системы электронной подписи.

4.Управление ключами.

Основные направления использования криптографических мето-дов ЗИ - передача конфиденциальной информации по каналам связи (электронная почта и т.п.), установление подлинности пере-даваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Криптография - поиск и исследованием математических мето-дов преобразования информации.

Криптоанализ - исследование возможности расшифровывания информации без знания ключей.

Криптография включает разделы:

1.Симметричные криптосистемы.

2.Криптосистемы с открытым ключом.

3.Системы электронной подписи.

4.Управление ключами.

Основные направления использования криптографических мето-дов ЗИ - передача конфиденциальной информации по каналам связи (электронная почта и т.п.), установление подлинности пере-даваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

Слайд 4 Алфавит - конечное множество используемых для кодирования информации

знаков.

Текст - упорядоченный набор из элементов алфавита.

Шифрование — процесс преобразования исходного (открытого) текста в шифрованный текст.

Дешифрование — обратный шифрованию процесс, когда на основе ключа шифрованный текст преобразуется в исходный.

Ключ — информация, необходимая для беспрепятственного шифрования и дешифрования текстов.

Электронная (цифровоая) подпись - присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Криптостойкостъ - характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа (т. е. криптоанализу).

Показатели криптостойкости:

•количество всех возможных ключей;

•среднее время, необходимое для криптоанализа.

Текст - упорядоченный набор из элементов алфавита.

Шифрование — процесс преобразования исходного (открытого) текста в шифрованный текст.

Дешифрование — обратный шифрованию процесс, когда на основе ключа шифрованный текст преобразуется в исходный.

Ключ — информация, необходимая для беспрепятственного шифрования и дешифрования текстов.

Электронная (цифровоая) подпись - присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Криптостойкостъ - характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа (т. е. криптоанализу).

Показатели криптостойкости:

•количество всех возможных ключей;

•среднее время, необходимое для криптоанализа.

Слайд 5 1.2 Требования к криптосистемам

•зашифрованное сообщение должно читаться только при наличии

ключа;

•число операций для определения ключа шифрования по фрагменту зашифрован-ного сообщения и соответствующего ему открытого текста, должно быть не мень-ше общего числа возможных ключей;

•число операций, необходимых для расшифровывания путем перебора всевозмо-жных ключей, должно иметь строгую нижнюю оценку и выходить за пределы воз-можностей современных компьютеров (с учетом возможности использования сетевых вычислений);

•знание алгоритма шифрования не должно влиять на надежность защиты;

•незначительное изменение ключа должно приводить к существенному измене-нию вида зашифрованного сообщения даже при использовании одного и того же ключа;

•структурные элементы алгоритма шифрования должны быть неизменными;

•биты, вводимые в процессе шифрования, должны быть полностью и надежно скрыты в шифрованном тексте;

•длина шифрованного текста должна быть равной длине исходного текста;

•не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемыми в процессе шифрования;

•любой ключ из множества возможных должен обеспечивать надежную защиту информации;

•алгоритм должен допускать как программную, так и аппаратную реализацию, изменение длины ключа, не должно вести к качественному ухудшению алгоритма шифрования.

•число операций для определения ключа шифрования по фрагменту зашифрован-ного сообщения и соответствующего ему открытого текста, должно быть не мень-ше общего числа возможных ключей;

•число операций, необходимых для расшифровывания путем перебора всевозмо-жных ключей, должно иметь строгую нижнюю оценку и выходить за пределы воз-можностей современных компьютеров (с учетом возможности использования сетевых вычислений);

•знание алгоритма шифрования не должно влиять на надежность защиты;

•незначительное изменение ключа должно приводить к существенному измене-нию вида зашифрованного сообщения даже при использовании одного и того же ключа;

•структурные элементы алгоритма шифрования должны быть неизменными;

•биты, вводимые в процессе шифрования, должны быть полностью и надежно скрыты в шифрованном тексте;

•длина шифрованного текста должна быть равной длине исходного текста;

•не должно быть простых и легко устанавливаемых зависимостей между ключами, последовательно используемыми в процессе шифрования;

•любой ключ из множества возможных должен обеспечивать надежную защиту информации;

•алгоритм должен допускать как программную, так и аппаратную реализацию, изменение длины ключа, не должно вести к качественному ухудшению алгоритма шифрования.

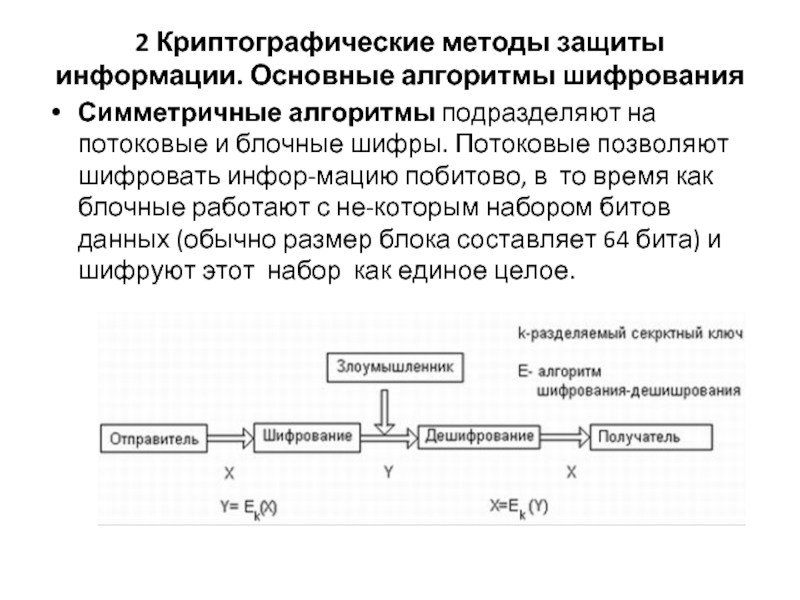

Слайд 62 Криптографические методы защиты информации. Основные алгоритмы шифрования

Симметричные алгоритмы подразделяют на

потоковые и блочные шифры. Потоковые позволяют шифровать инфор-мацию побитово, в то время как блочные работают с не-которым набором битов данных (обычно размер блока составляет 64 бита) и шифруют этот набор как единое целое.

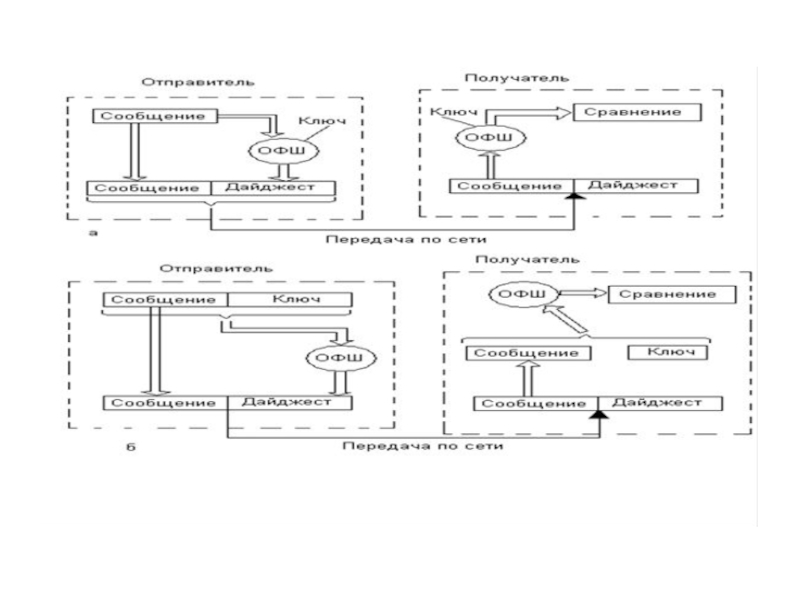

Слайд 83 Цифровые подписи и хеш-функции

Цифровая подпись- блок данных, сгенерированный с использованием

некоторого секретного ключа. С помощью открытого ключа производится проверка, что данные были действительно сгенерированы с помощью этого секретного ключа.

Хэш- функция (дайджест-функция), односторонняя функция - контрольная сумма для исходного сообщения, является средством проверки целостности передаваемых сообщений по ненадежным каналам связи. Применяется к сообщению, дополненному хэш-функцией, зашифрованной секретным ключом. Получатель, извлекает исходное сообщение, определяет его хэш – функцию, расшифровывает ее и сравнивает с хэш – функцией текстовой части принятого сообщения. Далее принимает решение.

Наиболее популярной в системах безопасности в настоящее время является серия хэш-функций MD2, MD4, MD5, все они генерируют дайджесты фиксированной длины 16 байт. Адаптированным вари-антом MD4 является американский стандарт SHA, длина дайдже-ста в котором составляет 20 байт. Компания IBM поддерживает односторонние функции MDC2 и MDC4, основанные на алгоритме шифрования DES.

Хэш- функция (дайджест-функция), односторонняя функция - контрольная сумма для исходного сообщения, является средством проверки целостности передаваемых сообщений по ненадежным каналам связи. Применяется к сообщению, дополненному хэш-функцией, зашифрованной секретным ключом. Получатель, извлекает исходное сообщение, определяет его хэш – функцию, расшифровывает ее и сравнивает с хэш – функцией текстовой части принятого сообщения. Далее принимает решение.

Наиболее популярной в системах безопасности в настоящее время является серия хэш-функций MD2, MD4, MD5, все они генерируют дайджесты фиксированной длины 16 байт. Адаптированным вари-антом MD4 является американский стандарт SHA, длина дайдже-ста в котором составляет 20 байт. Компания IBM поддерживает односторонние функции MDC2 и MDC4, основанные на алгоритме шифрования DES.

Слайд 104 Криптографические генераторы случайных чисел

Криптографические генераторы случайных чисел

(ГСЧ) производят случайные числа для генерации ключа. ГСЧ программных сред не подходят, поскольку возможно предсказание поведения таких ГСЧ. Идеальным считаются ГСЧ на основе физических процессов ( шумя-щие полупроводниковые приборы, младшие биты оцифрованного звука и т.п.

Слайд 115 Обеспечиваемая шифром степень защиты

Теоретически любой

шифровальный алгоритм с использованием ключа может быть вскрыт методом перебора всех значений ключа. Если ключ подбирает-ся методом грубой силы (brute force), требуемая мощ-ность компьютера растет экспоненциально с увеличе-нием длины ключа.

Расчеты показывают, что для подбора ключа длиной 256 бит за 30 лет с вероятностью 0.0001 требуется ВС массой 5300т высокоорганизованной материи.

Важно подчеркнуть, что степень надежности криптографической системы определяется ее слабей-шим звеном. Нельзя упускать из виду ни одного аспе-кта разработки системы - от выбора алгоритма до политики использования и распространения ключей.

Расчеты показывают, что для подбора ключа длиной 256 бит за 30 лет с вероятностью 0.0001 требуется ВС массой 5300т высокоорганизованной материи.

Важно подчеркнуть, что степень надежности криптографической системы определяется ее слабей-шим звеном. Нельзя упускать из виду ни одного аспе-кта разработки системы - от выбора алгоритма до политики использования и распространения ключей.

Слайд 126.Криптоанализ и атаки на криптосистемы

Криптоанализ - это наука о дешифровке закодированных

сообщений не зная ключей. Имеется много криптоаналитических подходов. Некоторые из наиболее важных для разработчиков приведены ниже.

Атака со знанием лишь шифрованного текста (ciphertext-only attack) - это ситуация, когда атакующий не знает ничего о содержании сообщения и ему приходится работать лишь с самим шифрованным текстом.

Атака со знанием содержимого шифровки (known-plaintext attack). Атакующий знает или может угадать содержимое всего или части зашифрованного текста. Задача заключается в расшифровке остального сообщения. Это можно сделать либо путем вычисления ключа шифровки, либо минуя это. Атака с заданным текстом (chosen-plaintext attack).

Атакующий имеет возможность получить шифрованный документ для любого нужного ему текста, но не знает ключа.

Атака с подставкой (Man-in-the-middle attack). Атака направлена на обмен шифрованными сообщениями и в особенности на протокол обмена ключами.

Атака со знанием лишь шифрованного текста (ciphertext-only attack) - это ситуация, когда атакующий не знает ничего о содержании сообщения и ему приходится работать лишь с самим шифрованным текстом.

Атака со знанием содержимого шифровки (known-plaintext attack). Атакующий знает или может угадать содержимое всего или части зашифрованного текста. Задача заключается в расшифровке остального сообщения. Это можно сделать либо путем вычисления ключа шифровки, либо минуя это. Атака с заданным текстом (chosen-plaintext attack).

Атакующий имеет возможность получить шифрованный документ для любого нужного ему текста, но не знает ключа.

Атака с подставкой (Man-in-the-middle attack). Атака направлена на обмен шифрованными сообщениями и в особенности на протокол обмена ключами.