- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Компьютерные вирусы и антивирусные программы презентация

Содержание

- 1. Компьютерные вирусы и антивирусные программы

- 2. Этот вирус – отличная штука. Если он

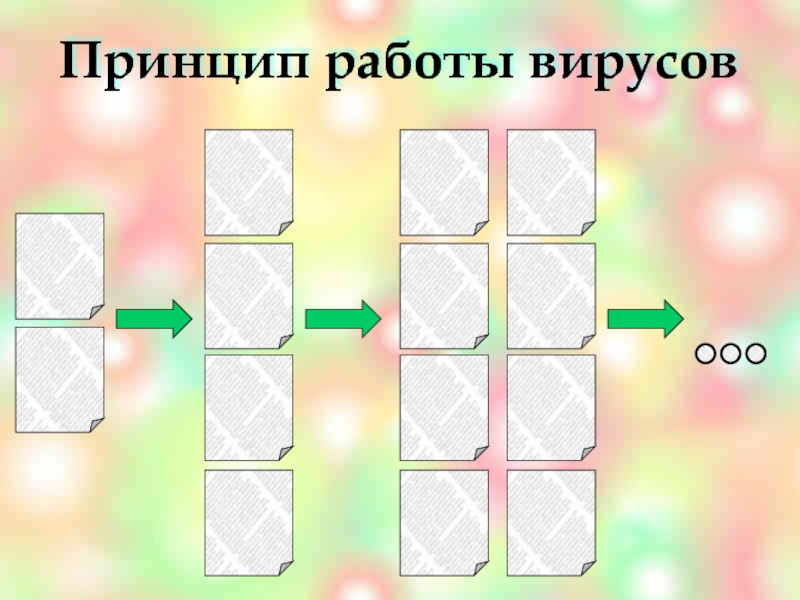

- 3. Принцип работы вирусов

- 4. Заражение первых пяти компьютеров Второй уровень заражения

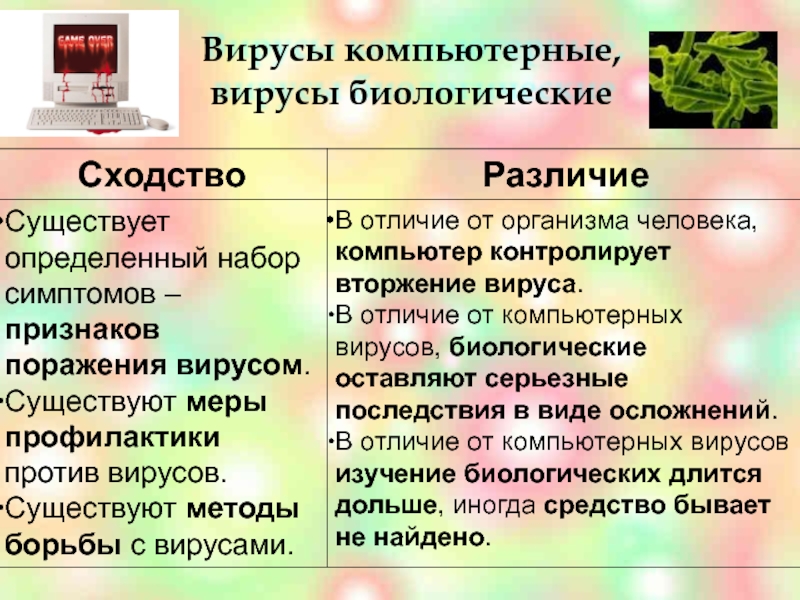

- 5. Вирусы компьютерные, вирусы биологические

- 6. Вирус (и компьютерный, и биологический) представляет собой

- 7. Основные признаки проявления вирусов Прекращение работы

- 8. Глобальная сеть Internet Электронная почта

- 9. Пути проникновения вирусов Глобальная сеть Интернет

- 10. Пути проникновения вирусов Электронная почта

- 11. Пути проникновения вирусов Локальные сети

- 12. Пути проникновения вирусов Персональные компьютеры

- 13. Пути проникновения вирусов Ремонтные службы

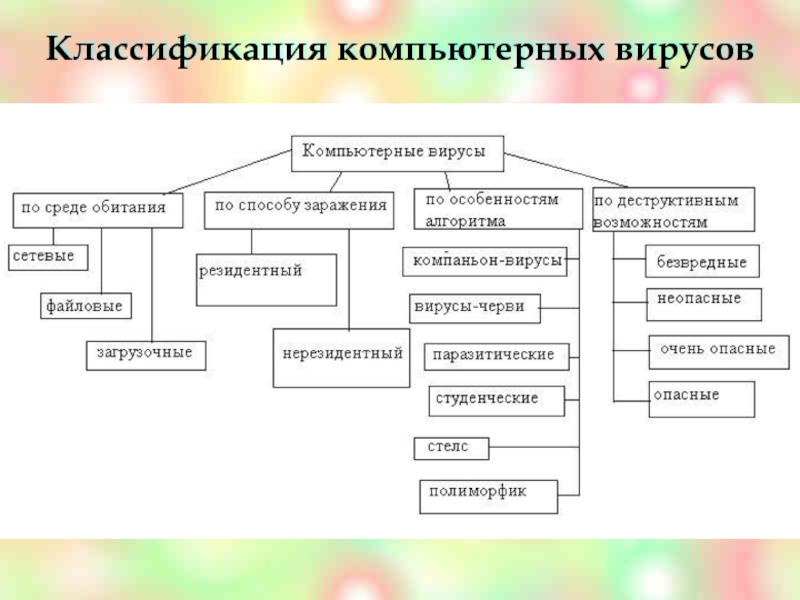

- 14. Классификация компьютерных вирусов

- 15. Сетевые вирусы (вирусы-черви) Проникают в память компьютера

- 16. Вирус Морриса. Первая вирусная эпидемия. Ноябрь 1988

- 17. I LOVE YOU Сетевой вирус-червь. Май

- 18. Файловые вирусы Изменяют файлы или системные области

- 19. Внедрение вируса в начало файла Вирус переписывает начало

- 20. Загрузочные вирусы Записывают себя в загрузочный сектор

- 21. Незараженный диск Зараженный диск Загрузочные

- 22. Может годами жить в загрузочном секторе MBR

- 23. Макровирусы Заражают файлы-документы и электронные таблицы (Word

- 24. Резидентный вирус при инфицировании компьютера оставляет в

- 25. Не изменяют заражаемых файлов. Для

- 26. Вирусы-невидимки («стелс») Файловые вирусы. Стараются перехватить

- 27. Полиморфные вирусы Файловые вирусы. Обладают способностью мутировать.

- 28. «Троянские» программы Утилиты удаленного администрирования компьютеров в

- 29. "Троянский конь" — это программа, в зависимости

- 30. Существует большое количество сочетаний, например файлово-загрузочные вирусы,

- 31. По деструктивным возможностям вирусы можно разделить на:

- 32. Хакеры Программисты высокой квалификации. Находят

- 33. Конструкторы вирусов Программные пакеты, которые позволяют

- 34. Распространители вирусов Школьники, студенты или программисты.

- 35. Антивирусная программа Устанавливается на компьютере пользователя

- 36. Рынок антивирусных программ очень разнообразен

- 37. Классификация антивирусных программ

- 38. Принцип работы основан на проверке файлов, секторов

- 39. Принцип работы основан на подсчете CRC-сумм (контрольных

- 40. Это резидентные программы, перехватывающие вирусоопасные ситуации и

- 41. Программа, имеющая все необходимые для современного сканера

- 42. Межсетевой экран (Firewall) Специальная программа, которая

- 43. Создатели антивирусных программ Программисты высокой квалификации.

- 44. Причины возникновения и распространения вирусных эпидемий

- 45. О … пользе вирусов Они постоянно

- 46. Как защититься от вирусов установите на

Слайд 2Этот вирус – отличная штука. Если он не уничтожит нас, то

Брайан Булковски

Слайд 6Вирус (и компьютерный, и биологический) представляет собой небольшой объем кода, который

Термин «компьютерный вирус» был предложен 10 ноября 1983 г. Фредом Коэном, студентом университета Южной Калифорнии.

Компьютерный вирус – это небольшая специально написанная программа, которая использует недостатки или особенности операционной системы.

Слайд 7Основные признаки проявления вирусов

Прекращение работы или неправильная работа ранее успешно

Медленная работа компьютера

Невозможность загрузки операционной системы

Исчезновение файлов и каталогов или искажение их содержимого

Изменение даты и времени модификации файлов

Изменение размеров файлов

Частые зависания и сбои в работе компьютера

Неожиданное значительное увеличение количества файлов на диске

Существенное уменьшение размера свободной оперативной памяти

Вывод на экран непредусмотренных сообщений или изображений

Подача непредусмотренных звуковых сигналов

Слайд 8Глобальная сеть Internet

Электронная почта

Локальная сеть

Компьютеры «Общего назначения»

Пиратское программное обеспечение

Ремонтные службы

Съемные накопители

Пути

Слайд 9Пути проникновения вирусов

Глобальная сеть Интернет

Основным источником вирусов

Слайд 10Пути проникновения вирусов

Электронная почта

Сейчас один из основных каналов

Слайд 11Пути проникновения вирусов

Локальные сети

Третий путь «быстрого заражения» —

локальные сети. Если не принимать необходимых мер защиты, то зараженная рабочая станция при входе в сеть заражает один или несколько служебных файлов на сервере

На следующий день пользователи при входе в сеть запускают зараженные файлы с сервера, и вирус, таким образом, получает доступ на компьютеры пользователей.

Слайд 12Пути проникновения вирусов

Персональные компьютеры «общего пользования»

Опасность

То же относится и к домашним компьютерам, если на них работает более одного человека.

Пиратское программное обеспечение

Нелегальные копии программного обеспечения,

как это было всегда, являются одной из

основных «зон риска».Часто пиратские

копии на дисках содержат файлы,

зараженные самыми разнообразными

типами вирусов.

Слайд 13Пути проникновения вирусов

Ремонтные службы

Достаточно редко, но до

Съемные накопители

В настоящее время большое количество вирусов распространяется через съёмные накопители, включая цифровые фотоаппараты, цифровые видеокамеры, цифровые плееры (MP3-плееры), сотовые телефоны.

Слайд 15Сетевые вирусы (вирусы-черви)

Проникают в память компьютера из Сети, вычисляют сетевые адреса

Слайд 16Вирус Морриса. Первая вирусная эпидемия. Ноябрь 1988 года

Сетевой вирус в

длительный простой компьютеров;

невозможность нормального доступа к сетям;

потеря времени на анализ вируса;

исправление всех систем Unix.

Потери могли быть больше, если бы вирус преследовал какие-то разрушительные цели, но он только создавал свои копии.

Слайд 17I LOVE YOU

Сетевой вирус-червь.

Май 2000 года.

3 миллиона пораженных компьютеров.

Убытки оцениваются в миллиарды долларов.

Распространялся в электронных письмах в виде вложения и при активизации рассылал себя с зараженных компьютеров.

Крайне вредоносен: уничтожал файлы на дисках зараженного компьютера.

Создатели вируса: студенты филиппинского колледжа.

Слайд 18Файловые вирусы

Изменяют файлы или системные области на пораженном компьютере. Прописывают свой

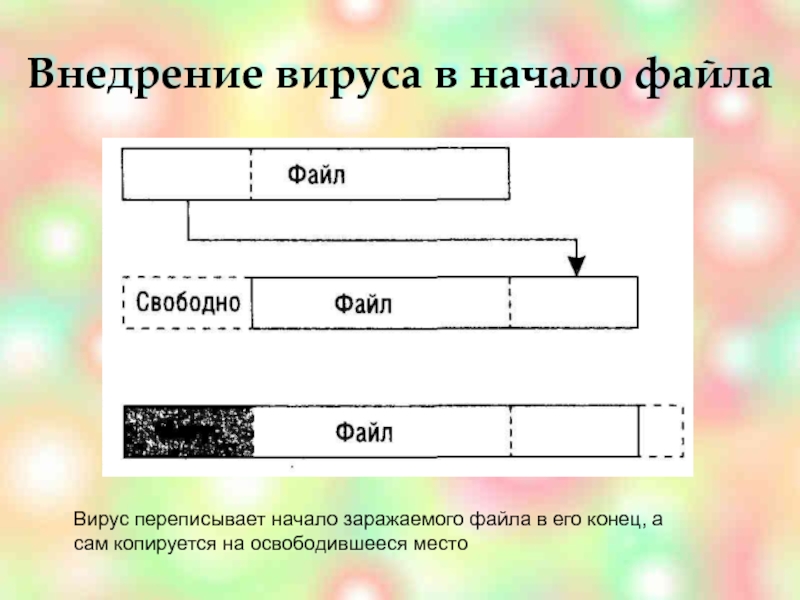

Слайд 19Внедрение вируса в начало файла

Вирус переписывает начало заражаемого файла в его конец,

Слайд 20Загрузочные вирусы

Записывают себя в загрузочный сектор диска.

При загрузке операционной системы

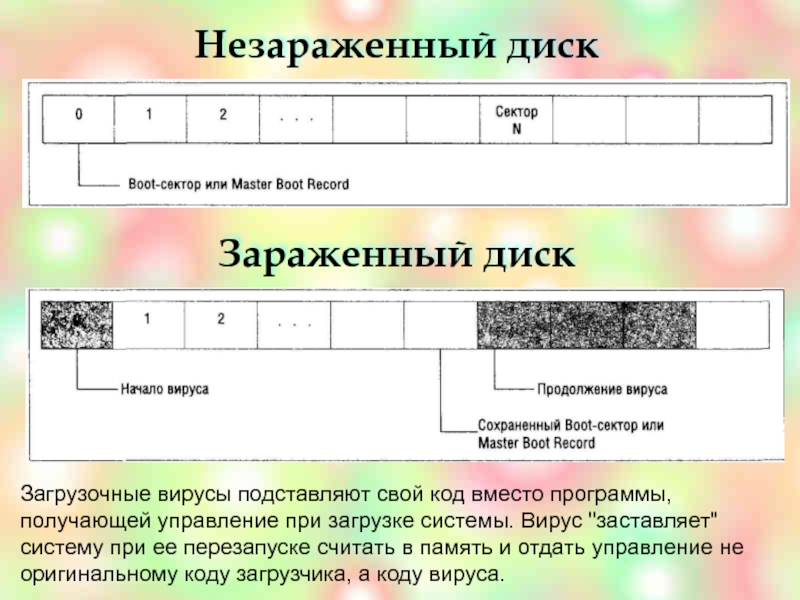

Слайд 21Незараженный диск

Зараженный диск

Загрузочные вирусы подставляют свой код вместо программы,

Слайд 22Может годами жить в загрузочном секторе MBR сервера и никак не

Вирус Март6

Слайд 23Макровирусы

Заражают файлы-документы и электронные таблицы (Word и Excel).

Встроенный макроязык этих

привязка программы на макроязыке к конкретному файлу;

копирование макропрограмм из одного файла в другой;

возможность управления макропрограммой без вмешательства пользователя.

Слайд 24Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную

Нерезидентные вирусы не заражают память компьютера и сохраняют активность ограниченное время. Некоторые вирусы оставляют в оперативной памяти небольшие резидентные программы, которые не распространяют вирус. Такие вирусы считаются нерезидентными.

Резидентные и нерезидентные вирусы

Слайд 25Не изменяют заражаемых файлов.

Для заражаемого файла создается файл-двойник, причем при

Компаньон-вирусы

Слайд 26Вирусы-невидимки («стелс»)

Файловые вирусы.

Стараются перехватить управление файловой системой и скрыть от

Слайд 27Полиморфные вирусы

Файловые вирусы.

Обладают способностью мутировать.

Модифицируют свой код в зараженных программах

Слайд 28«Троянские» программы

Утилиты удаленного администрирования компьютеров в Сети. При запуске троянец устанавливает

Используются для обнаружения и передачи конфиденциальной информации, уничтожения данных или рассылки вируса по Сети.

Пораженные вирусом компьютеры полностью открыты для злоумышленника.

Слайд 29"Троянский конь" — это программа, в зависимости от определенных условий или

Большинство "троянских коней" подделываются под какие-либо полезные программы, новые версии популярных утилит или дополнения к ним.

По сравнению с вирусами "троянские кони" не получают широкого распространения:

они либо уничтожают себя вместе с остальными данными на диске,

либо демаскируют свое присутствие и уничтожаются пострадавшим пользователем.

Слайд 30Существует большое количество сочетаний, например файлово-загрузочные вирусы, заражающие как файлы, так

Такие вирусы, как правило, имеют довольно сложный алгоритм работы, часто применяют оригинальные методы проникновения в систему.

Другой пример такого сочетания — сетевой макровирус, который не только заражает редактируемые документы, но и рассылает свои копии по электронной почте.

Слайд 31По деструктивным возможностям вирусы можно разделить на:

— безвредные, т. е.

— неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и прочими эффектами;

— опасные, которые могут привести к серьезным сбоям в работе компьютера;

— очень опасные — в алгоритм их работы заведомо заложены процедуры, которые могут вызвать потерю программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти.

Одна из непроверенных компьютерных легенд гласит, что вирусы могут способствовать быстрому износу движущихся частей механизмов — вводить в резонанс и разрушать головки некоторых типов винчестеров.

Слайд 32Хакеры

Программисты высокой квалификации.

Находят и анализируют ошибки и недокументированные возможности

Слайд 33Конструкторы вирусов

Программные пакеты, которые позволяют создавать вирусные программы.

Позволяют варьировать

по среде обитания, по способу распространения, по степени наносимого вреда.

Создатели вирусных конструкторов, как правило, вирусы в сеть не запускают.

Слайд 34Распространители вирусов

Школьники, студенты или программисты.

Используя хакерские наработки и вирусные

Слайд 35Антивирусная программа

Устанавливается на компьютере пользователя и контролирует пакеты, поступающие из

Анализирует программные файлы.

На основании имеющейся базы вирусов, определяет наличие вирусов в программах, на дисках и в памяти.

Проверяет всю поступающую в почтовый ящик корреспонденцию и определяет наличие вируса.

Это обязательное средство индивидуальной «гигиены» любого подключенного к Сети компьютера.

Слайд 38Принцип работы основан на проверке файлов, секторов и системной памяти и

Для поиска известных вирусов используются так называемые маски.

Маской вируса является некоторая постоянная последовательность кода, специфичная для этого конкретного вируса.

Если вирус не содержит постоянной маски или длина этой маски недостаточно велика, то используются другие методы.

Сканеры (фаги, полифаги)

Достоинства: универсальность.

Недостатки — размеры антивирусных баз, небольшая скорость поиска вирусов.

Слайд 39Принцип работы основан на подсчете CRC-сумм (контрольных сумм) для присутствующих на

При последующем запуске CRC-сканеры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями.

Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то CRC-сканеры сигнализируют о том, что файл был изменен или заражен вирусом.

CRC-сканеры (ревизоры)

Достоинства: практически 100% вирусов оказываются обнаруженными почти сразу после их появления на компьютере.

Недостатки:

- способны поймать вирус лишь через некоторое время, уже после того, как вирус разошелся по компьютеру.

-не могут обнаружить вирус в новых файлах, поскольку в их базах данных отсутствует информация об этих файлах.

Слайд 40Это резидентные программы, перехватывающие вирусоопасные ситуации и сообщающие об этом пользователю.

К вирусоопасным относятся вызовы на открытие для записи в выполняемые файлы, запись в загрузочные секторы дисков, попытки программ остаться резидентно и т. д., то есть вызовы, которые характерны для вирусов в моменты их размножения.

Мониторы

Достоинства:

способность обнаруживать и блокировать вирус на самой ранней стадии его размножения.

Недостатки:

существование путей обхода защиты монитора и большое количество ложных срабатываний, что, послужило причиной для практически полного отказа пользователей от подобного рода антивирусных программ

Слайд 41Программа, имеющая все необходимые для современного сканера функции поиска и лечения

Недостатки:

небольшая база данных (всего около 3000 вирусов).

большое число ложных срабатываний.

ненадежность в работе (зависания).

DrWeb

Слайд 42Межсетевой экран (Firewall)

Специальная программа, которая контролирует потоки данных между Интернетом

Допускает только безопасные соединения с Сетью.

Фильтрует вредоносные пакеты данных.

Предотвращает доступ в Интернет приложений, доступ к которым пользователь не предоставил лично.

Слайд 43Создатели антивирусных программ

Программисты высокой квалификации.

Проводят анализ существующих вирусов.

Разрабатывают

Создают программы антивирусной защиты.

Слайд 44Причины возникновения и распространения вирусных эпидемий

Незащищенность операционной системы.

Наличие полной

Широкое распространение операционной системы и «железа».

Слайд 45О … пользе вирусов

Они постоянно атакуют программы и операционные системы,

Они помогают делать компьютерную и Интернет-среду более устойчивой.

Слайд 46Как защититься от вирусов

установите на свой ПК современную антивирусную программу.

перед

после разархивирования архивных файлов сразу проверьте их на вирусы (не все антивирусные программы могут искать вредоносный код в архивах или могут делать это не корректно);

периодически проверяйте компьютер на вирусы (если активно пользуетесь Интернетом – запускайте раз в неделю, а то и чаще);

как можно чаще делайте резервные копии важной информации (backup);

используйте совместно с антивирусной программой файервол (firewall) если компьютер подключен к Интернет;

настройте браузер (программа просмотра Интернет страниц – IE, Opera и т.д.) для запрета запуска активного содержимого html-страниц.