- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Компьютерные вирусы презентация

Содержание

- 1. Компьютерные вирусы

- 2. Что такое компьютерный вирус? Компьютерный вирус —

- 3. Идея компьютерных вирусов появилась намного раньше самих

- 4. В 1959 году журнал Scientific American опубликовал

- 5. Прообраз компьютерного вируса В 1962 г. инженеры

- 6. Грегори Бенфорд Одни считают, что впервые слово

- 7. 1959 г. – на ЭВМ IBM 650

- 8. Начиная с конца 1990 г., появилась новая

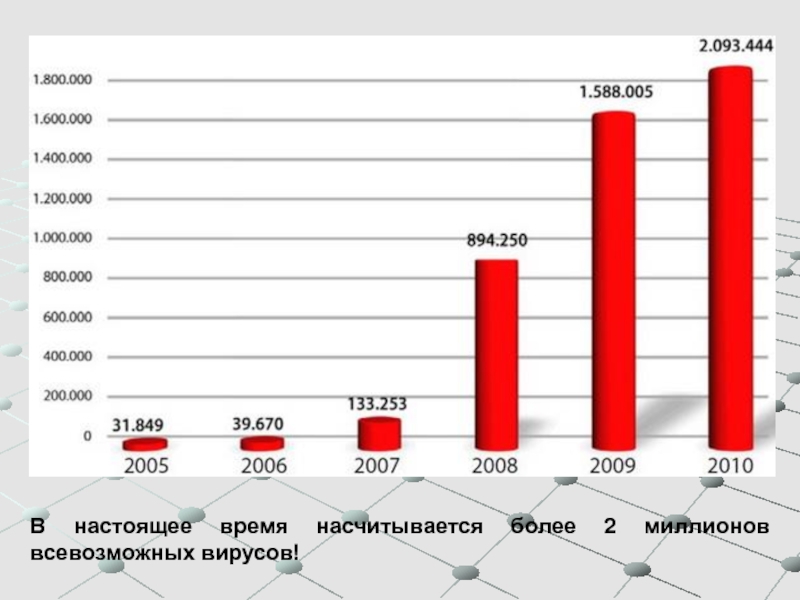

- 9. В настоящее время насчитывается более 2 миллионов всевозможных вирусов!

- 10. В настоящее время нет единой классификации вирусных

- 11. В зависимости от среды обитания вирусы можно

- 12. По способу заражения вирусы делятся на:

- 13. По особенностям алгоритма вирусы имеют большое

- 14. По степени воздействия вирусы делятся: БЕЗВРЕДНЫЕ –

- 15. 1. Резидентные вирусы Данный тип вирусов постоянно

- 16. 2. Вирусы прямого действия Главная цель этих

- 17. 3. Перезаписывающие вирусы Данный тип вирусов характеризуется

- 18. 4. Загрузочный вирус. Данный тип вирусов поражает

- 19. 5. Макро-вирус Макро-вирусы поражают файлы, которые созданы

- 20. 6. Вирус каталога ОС находит файлы, просматривая

- 21. 7. Зашифрованные вирусы Кодирование – это метод,

- 22. 8. Полиморфные вирусы Каждый раз, заражая систему,

- 23. 9. Составной вирус Эти усовершенствованные вирусы могут

- 24. 10. Черви Червь – это программа похожая

- 25. 11. Трояны или Троянские кони Другая неприятная

- 26. 1) Флеш-накопители (флешки) 4. Каналы распространения

- 27. 3) Системы обмена мгновенными сообщениями (интернет-пейджеры) Так

- 28. 5. Косвенные признаки заражения компьютера вирусами. частые

- 29. 6. Методы обнаружения и удаления. Способы защиты.

- 30. Файерволы анализируют поток данных (трафик) в сети.

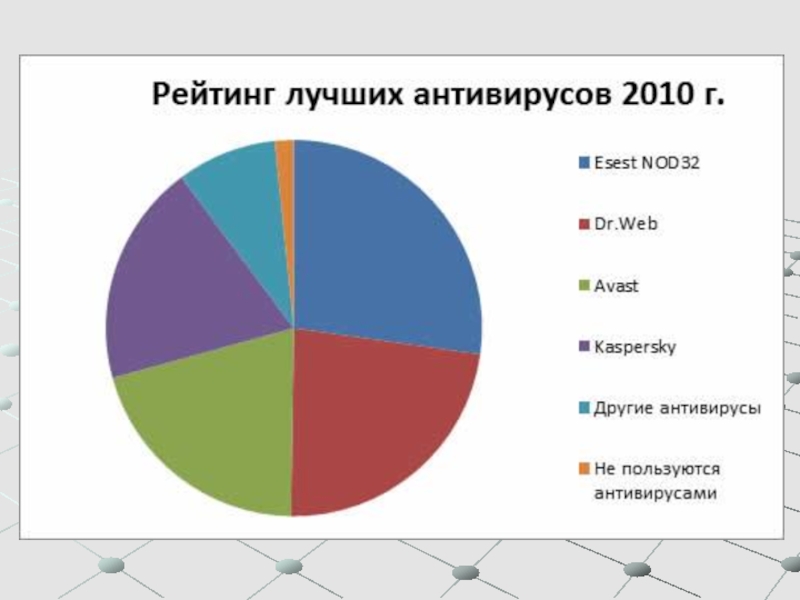

- 32. Статистика вендоров (фирм-производителей) На основе ТОП 15 по количеству загрузок

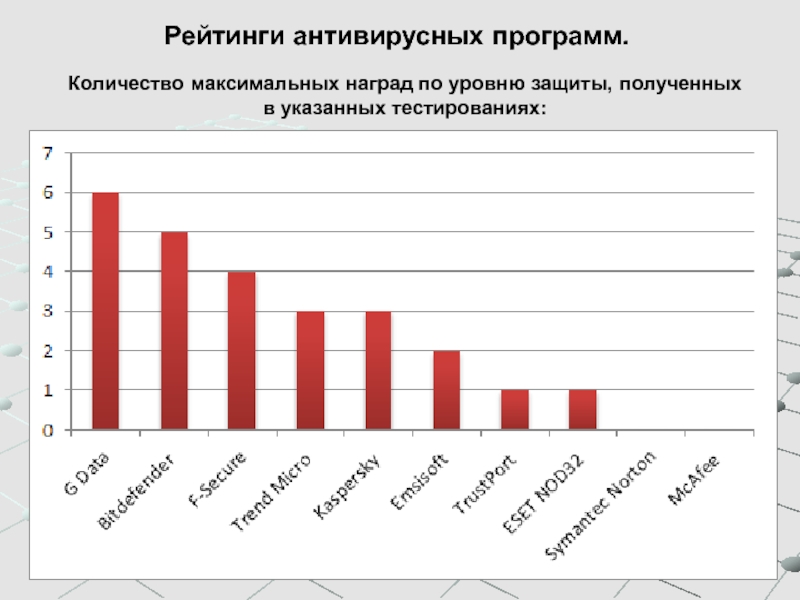

- 33. Рейтинги антивирусных программ. Количество максимальных наград по уровню защиты, полученных в указанных тестированиях:

- 34. Наиболее популярные фаерволы Встроенный в Windows (как

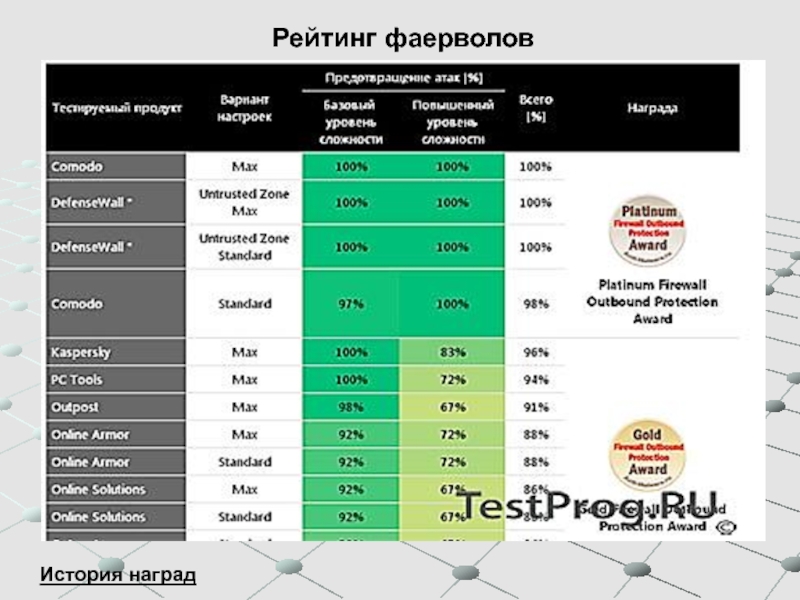

- 35. Рейтинг фаерволов История наград

- 36. Вопросы для самоподготовки Что такое компьютерный вирус?

Слайд 1Компьютерные вирусы

Что такое компьютерный вирус?

История компьютерных вирусов.

Классификация компьютерных вирусов.

Наиболее распространённые виды

Каналы распространения.

Косвенные признаки заражения компьютера вирусами.

Методы обнаружения и удаления. Способы защиты. Антивирусы и фаерволы.

Слайд 2Что такое компьютерный вирус?

Компьютерный вирус — разновидность компьютерной программы, отличительной особенностью

Слайд 3Идея компьютерных вирусов появилась намного раньше самих персональных компьютеров. Точкой отсчета

2. История компьютерных вирусов.

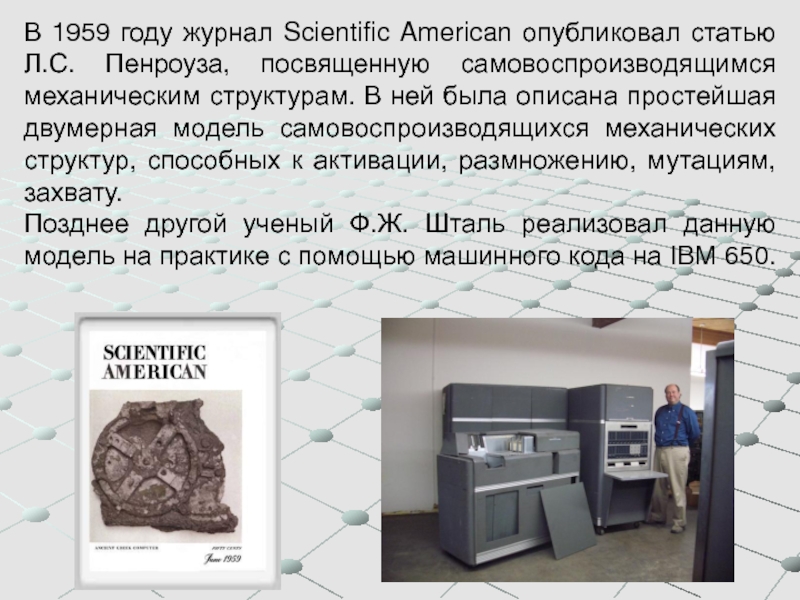

Слайд 4В 1959 году журнал Scientific American опубликовал статью Л.С. Пенроуза, посвященную

Позднее другой ученый Ф.Ж. Шталь реализовал данную модель на практике с помощью машинного кода на IBM 650.

Слайд 5Прообраз компьютерного вируса

В 1962 г. инженеры из американской компании Bell Telephone

Роберт Моррис

Дуглас Макилрой (слева) и Деннис Ритчи

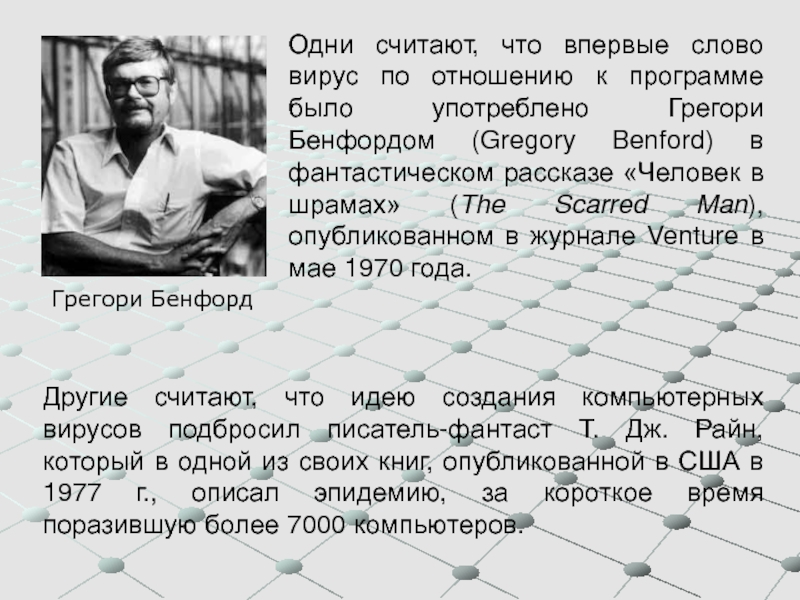

Слайд 6Грегори Бенфорд

Одни считают, что впервые слово вирус по отношению к программе

Другие считают, что идею создания компьютерных вирусов подбросил писатель-фантаст Т. Дж. Райн, который в одной из своих книг, опубликованной в США в 1977 г., описал эпидемию, за короткое время поразившую более 7000 компьютеров.

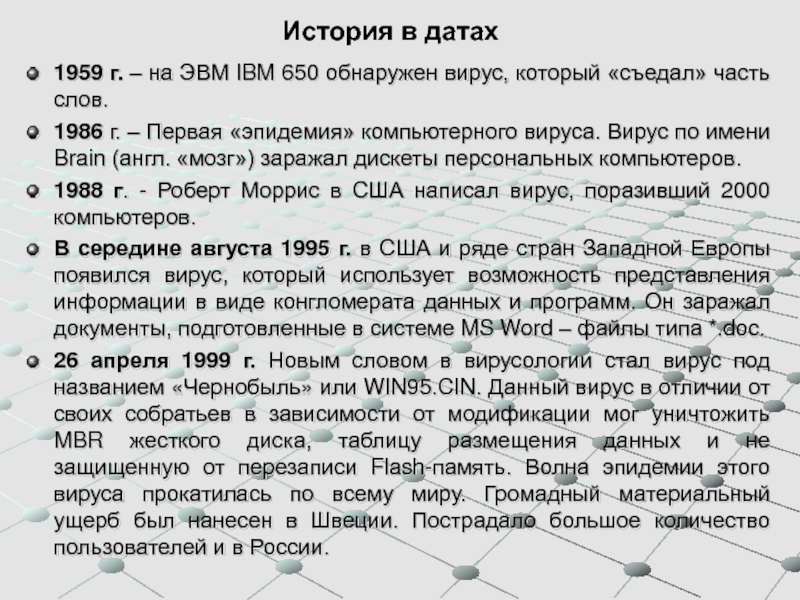

Слайд 71959 г. – на ЭВМ IBM 650 обнаружен вирус, который «съедал»

1986 г. – Первая «эпидемия» компьютерного вируса. Вирус по имени Brain (англ. «мозг») заражал дискеты персональных компьютеров.

1988 г. - Роберт Моррис в США написал вирус, поразивший 2000 компьютеров.

В середине августа 1995 г. в США и ряде стран Западной Европы появился вирус, который использует возможность представления информации в виде конгломерата данных и программ. Он заражал документы, подготовленные в системе MS Word – файлы типа *.doc.

26 апреля 1999 г. Новым словом в вирусологии стал вирус под названием «Чернобыль» или WIN95.CIN. Данный вирус в отличии от своих собратьев в зависимости от модификации мог уничтожить MBR жесткого диска, таблицу размещения данных и не защищенную от перезаписи Flash-память. Волна эпидемии этого вируса прокатилась по всему миру. Громадный материальный ущерб был нанесен в Швеции. Пострадало большое количество пользователей и в России.

История в датах

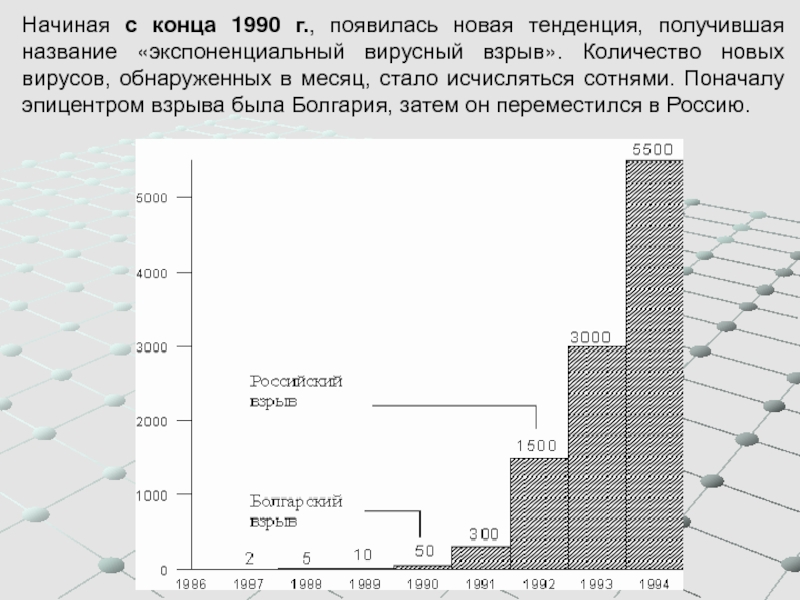

Слайд 8Начиная с конца 1990 г., появилась новая тенденция, получившая название «экспоненциальный

Слайд 10В настоящее время нет единой классификации вирусных программ, но их можно

по среде обитания;

по способу заражения среды обитания;

по особенностям алгоритма;

по степени воздействия.

3. Классификация вирусов

Слайд 11В зависимости от среды обитания вирусы можно разделить:

Сетевые вирусы – распространяются

Файловые вирусы – внедряются в исполняемые файлы, имеющие расширение EXE;

Загрузочные вирусы – внедряются в загрузочный сектор диска (Boot-сектор) или в сектор, содержащий программу загрузки системного диска;

Файлово-загрузочные вирусы – заражают файлы и загрузочные сектора дисков.

Слайд 12По способу заражения

вирусы делятся на:

Резидентные – при заражении оставляют в

Нерезидентные вирусы – не заражают память компьютера и являются активными ограниченное время.

Слайд 13По особенностям алгоритма

вирусы имеют большое разнообразие

Простейшие вирусы – не изменяют

Черви – распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и рассылают свои копии по этим адресам.

Вирусы – невидимки (стелс-вирусы) – трудно обнаружить и обезвредить, подставляют вместо своего тела незараженные участки диска.

Вирусы-мутанты – содержат алгоритмы шифровки/расшифровки, наиболее трудно обнаружить.

Трояны – маскируются под полезную программу, разрушают загрузочный сектор и файловую систему, воруют пароли.

Макровирусы – заражают файлы документов, например, текстовых документов. После загрузки заражённого документа в текстовый редактор макровирус постоянно присутствует в оперативной памяти компьютера и может заражать другие документы.

Слайд 14По степени воздействия вирусы делятся:

БЕЗВРЕДНЫЕ – программы-шутки;

НЕОПАСНЫЕ – не мешают работе

ОПАСНЫЕ – приводят к различным нарушениям в работе ПК;

ОЧЕНЬ ОПАСНЫЕ – их действие может привести к потере программ, уничтожению данных!

Слайд 151. Резидентные вирусы

Данный тип вирусов постоянно скрывается в оперативной памяти. Отсюда

4. Наиболее распространённые виды вирусов

Резидентные вирусы можно отнести к файловым. Когда вирус становится резидентом памяти, то остается там до тех пор, пока компьютер не выключится и не запуститься снова (ожидая определенных триггеров, необходимых для его активации, например заданную дату и время). В течение этого времени он просто «сидит и ждет», если, разумеется, антивирус не обнаружит и не обезвредит его.

Примеры: Randex , CMJ , Meve , MrKlunky .

Слайд 162. Вирусы прямого действия

Главная цель этих вирусов – репликация и выполнение

Файлы, пораженные данным типом вируса, могут быть дезинфицированы и полностью восстановлены до своего первоначального состояния.

Слайд 173. Перезаписывающие вирусы

Данный тип вирусов характеризуется тем, что стирает информацию, содержащуюся

Зараженные файлы не изменяют свой размер до тех пор, пока вирус не начинает занимать больше места, чем исходный файл, потому что вместо того, чтобы скрываться внутри файла, вирус занимает его содержимое.

Единственный способ избавиться от файла, зараженного перезаписывающим вирусом – это удалить полностью файл, таким образом, потерять его содержимое.

Примеры: Way , Trj.Reboot , Trivial.88.D .

Слайд 184. Загрузочный вирус.

Данный тип вирусов поражает загрузочный сектор гибкого или жесткого

Эти вирусы поражают не файлы, а скорее диски, которые их содержат. Сначала они атакуют загрузочный сектор диска, затем, как только Вы запускаете компьютер, загрузочный вирус поразит жесткий диск компьютера.

Самый лучший способ предотвратить заражение загрузочными вирусами – это проверять гибкие диски на защиту от записи и никогда не загружать компьютер с неизвестной дискетой в дисководе.

Некоторые примеры загрузочного вируса: Polyboot.B , AntiEXE .

Слайд 195. Макро-вирус

Макро-вирусы поражают файлы, которые созданы с помощью определенных приложений или

Макрос – это небольшая программа, которую пользователь может связать с файлом, созданного с помощью определенных приложений. Эти мини-программы делают возможной автоматическую серию операций для того, чтобы эти операции выполнялись как одно действие, таким образом, не заставляя пользователя выполнять их одно за другим.

При открытии документа, содержащего макросы, последние автоматически загружаются и могут быть выполнены немедленно или с разрешения пользователя. Затем начнет действовать вирус, выполняя свое задание, часто это происходит, несмотря на встроенную в программу вирусную защиту макросов.

Существует не просто один тип макро-вирусов, а один для каждой утилиты: Microsoft Word, Microsoft Excel, Microsoft PowerPoint, Microsoft Access, Corel Draw, Lotus Ami Pro, и т.д.

Примеры макро-вирусов:Relax , Melissa.A , Bablas , O97M/Y2K .

Слайд 206. Вирус каталога

ОС находит файлы, просматривая маршрут/путь (формирующих диск и каталог),

Вирусы каталога изменяют маршруты, которые указывают на местоположение файла. При выполнении программы (файл с расширением .EXE или .COM), которая заражена вирусом, Вы, не зная этого, запускаете вирусную программу, в то время как исходный файл или программа уже были этим вирусом перемещены.

При таком заражении становится невозможно установить местоположение исходных файлов.

Слайд 217. Зашифрованные вирусы

Кодирование – это метод, используемый вирусами для того, чтобы

Вирус кодирует себя или шифрует так, чтобы спрятаться от сканеров, прежде чем выполнить свое задание он себя дешифрует. Как только вирус «выпустил свое оружие», он снова начинает скрываться.

Примеры кодирующихся вирусов: Elvira , Trile .

Слайд 228. Полиморфные вирусы

Каждый раз, заражая систему, полиморфные вирусы шифруют или кодируют

Это делает невозможным для антивирусов обнаружить их с помощью поисков по цепочке или сигнатуре (так как в каждом кодировании они разные), а также позволяет вирусам создавать огромное число собственных копий.

Примеры: Elkern , Marburg , Satan Bug , Tuareg .

Слайд 239. Составной вирус

Эти усовершенствованные вирусы могут производить множественные заражения, использую при

Они считаются достаточно опасными вследствие их способности сочетать различные методы заражения.

Примеры: Ywinz .

Слайд 2410. Черви

Червь – это программа похожая на вирус, он способен к

Черви могут существовать, не повреждая файлов, но размножаются с огромной скоростью, перенасыщая сети и вызывая их разрушение.

Черви почти всегда распространяются через электронную почту, сети или чат (такие как IRC или ICQ). Также они могут распространяться внутри памяти компьютера.

Примеры червей: PSWBugbear.B , Lovgate.F , Trile.C , Sobig.D , Mapson .

Слайд 2511. Трояны или Троянские кони

Другая неприятная разновидность вирусов это трояны или

Троян работает, как и свой мифологический тезка, знаменитый деревянный конь, в котором греческие солдаты спрятались для того, чтобы незаметно проникнуть в Трою. Они кажутся безвредными программами, которые попадают в компьютер по любому каналу. Когда программа выполнена (им дают привлекательное для запуска название или характеристики), на компьютер инсталлируются другие программы, которые могут быть вредоносными.

Трояны могут не проявлять себя первое время, но когда они начнут действовать, то могут просто уничтожить Вашу систему. Они способны удалять файлы, разрушать информацию на Вашем жестком диске и обнаруживать уязвимости Вашей системы безопасности. Это дает им полный доступ к системе и позволяет внешнему пользователю копировать и пересылать конфиденциальную информацию.

Примеры троянов: IRC.Sx2 , Trifor .

Слайд 261) Флеш-накопители (флешки)

4. Каналы распространения компьютерных вирусов

Большое количество вирусов распространяется

2) Электронная почта

Сейчас один из основных каналов распространения вирусов. Обычно вирусы в письмах электронной почты маскируются под безобидные вложения: картинки, документы, музыку, ссылки на сайты.

Слайд 273) Системы обмена мгновенными сообщениями (интернет-пейджеры)

Так же распространена рассылка ссылок на

4) Веб-страницы

Возможно заражение через страницы Интернет ввиду наличия на страницах всемирной паутины различного «активного» содержимого: скриптов, ActiveX-компоненты, Java-апплетов

5) Интернет и локальные сети (черви)

Черви — вид вирусов, которые проникают на компьютер-жертву без участия пользователя. Черви используют так называемые «дыры» (уязвимости) в программном обеспечении операционных систем, чтобы проникнуть на компьютер.

Слайд 285. Косвенные признаки заражения компьютера вирусами.

частые зависания и сбои в работе

медленная работа компьютера при запуске программ;

невозможность загрузки операционной системы;

исчезновение файлов и каталогов или искажение их содержимого;

частое обращение к жесткому диску (часто мигает лампочка на системном блоке);

Microsoft Internet Explorer "зависает" или ведет себя неожиданным образом (например, окно программы невозможно закрыть).

Некоторые характерные признаки поражения вирусом через почту:

друзья или знакомые говорят вам о сообщениях от вас, которые вы не отправляли;

в вашем почтовом ящике находится большое количество сообщений без обратного адреса и заголовка.

Слайд 296. Методы обнаружения и удаления. Способы защиты. Антивирусы и файерволы.

Лучше всего,

Самым простым способом обнаружения вирусов, является обычное сканирование системы разнообразными антивирусными сканерами. При регулярном обновлении, антивирусные программы способны показать достаточно высокий результат и выявить до 90% известных вирусов, что является вполне удовлетворительным результатом для большинства пользователей.

Слайд 30Файерволы анализируют поток данных (трафик) в сети. Блокируют проникновение вредоносных программ

Антивирусные программы отслеживают проявление вредоносных программ непосредственно на компьютере пользователя.

http://www.ciscolab.ru/security/54-firewalltech.html

На современном этапе развития антивирусной защиты многие производители данного программного обеспечения стараются сделать так, чтобы их программный продукт включал в себя как функции фаервола, так и антивируса. Это позволяет пользователю максимально защитить свой компьютер и от несанкционированного проникновения, и от вредоносных программ.

Слайд 33Рейтинги антивирусных программ.

Количество максимальных наград по уровню защиты, полученных в указанных тестированиях:

Слайд 34Наиболее популярные фаерволы

Встроенный в Windows (как XP так и Vista) брандмауэр

Kaspersky

Norton Internet Security

Agnitum Outpost FireWall

McAfee Personal Firewall (ConSeal Private Desktop)

Look'n'Stop

Sygate Personal Firewall (Sybergen's Secure Desktop)

Network Ice Black ICE Defender

Zone Alarm

и др.

Что такое фаервол

Рейтинг фаерволов

Обзор бесплатных файрволов

Слайд 36Вопросы для самоподготовки

Что такое компьютерный вирус?

История компьютерных вирусов.

Классификация компьютерных вирусов.

Каналы распространения

Что такое антивирус? Что такое фаервол? Примеры.