- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Исследование дампов оперативной памяти презентация

Содержание

- 1. Исследование дампов оперативной памяти

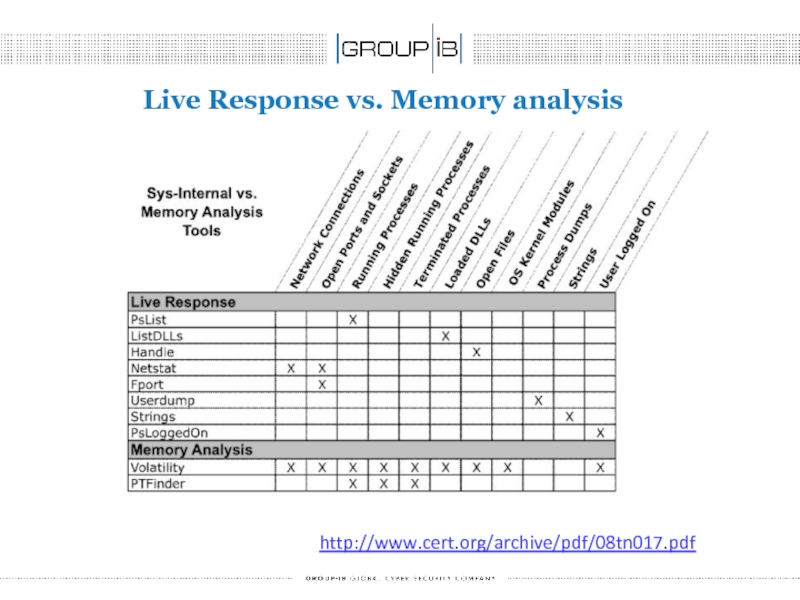

- 2. Live Response vs. Memory analysis http://www.cert.org/archive/pdf/08tn017.pdf

- 3. Анализ памяти Извлечение: Оперативная память Файл подкачки

- 4. Анализ памяти Информация, которая может быть извлечена

- 5. Извлечение дампов памяти KnTTools Basic Edition (http://www.gmgsystemsinc.com/knttools/)

- 6. Извлечение дампов памяти Mandiant Memoryze - http://www.mandiant.com/products/free_software/memoryze/

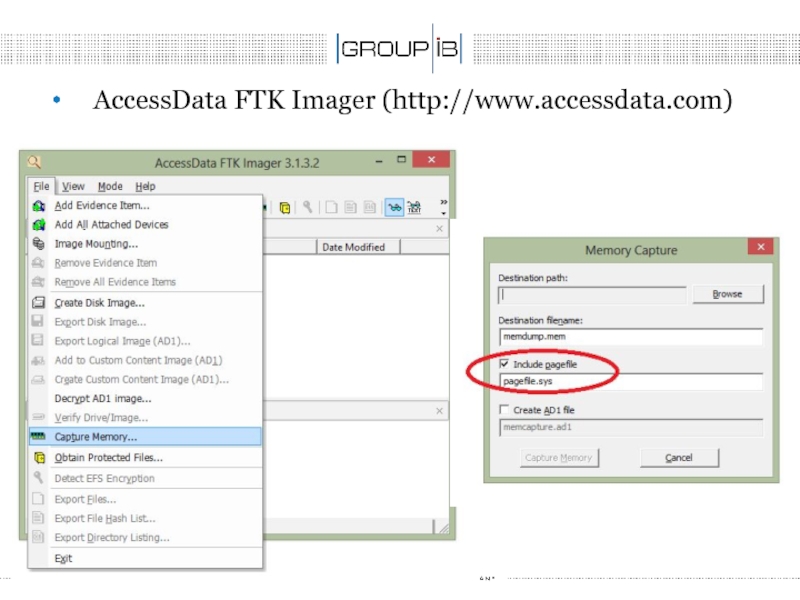

- 7. AccessData FTK Imager (http://www.accessdata.com)

- 8. Дамп процесса (tasklist) pmdump (http://ntsecurity.nu/toolbox/pmdump/) pmdump PID

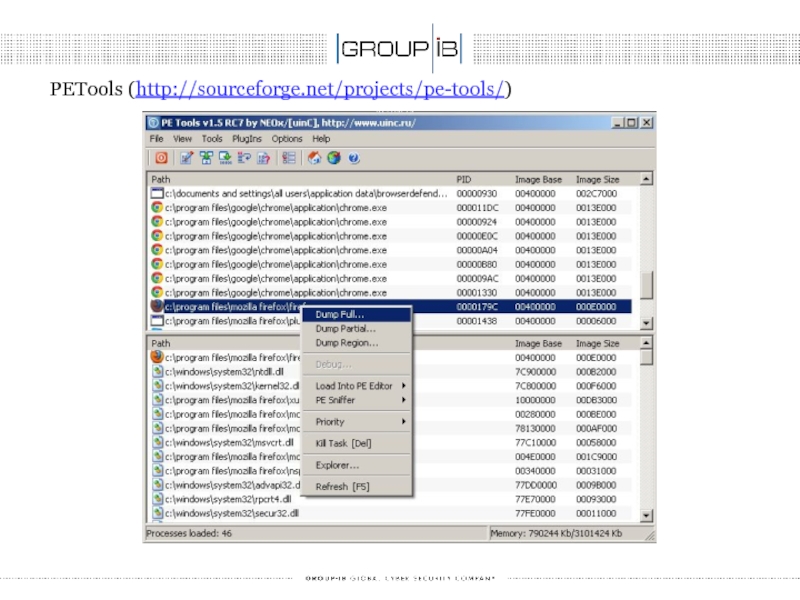

- 9. PETools (http://sourceforge.net/projects/pe-tools/)

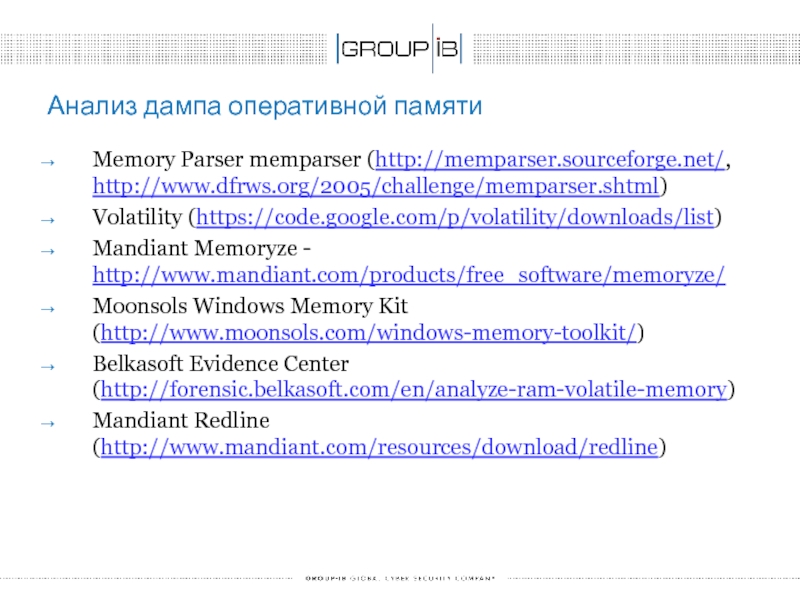

- 10. Анализ дампа оперативной памяти Memory Parser memparser

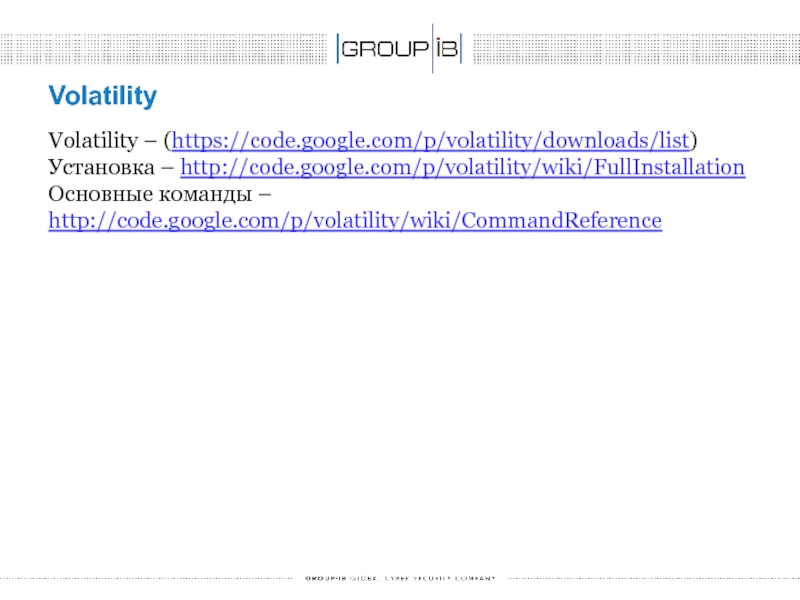

- 11. Volatility – (https://code.google.com/p/volatility/downloads/list) Установка – http://code.google.com/p/volatility/wiki/FullInstallation Основные команды – http://code.google.com/p/volatility/wiki/CommandReference Volatility

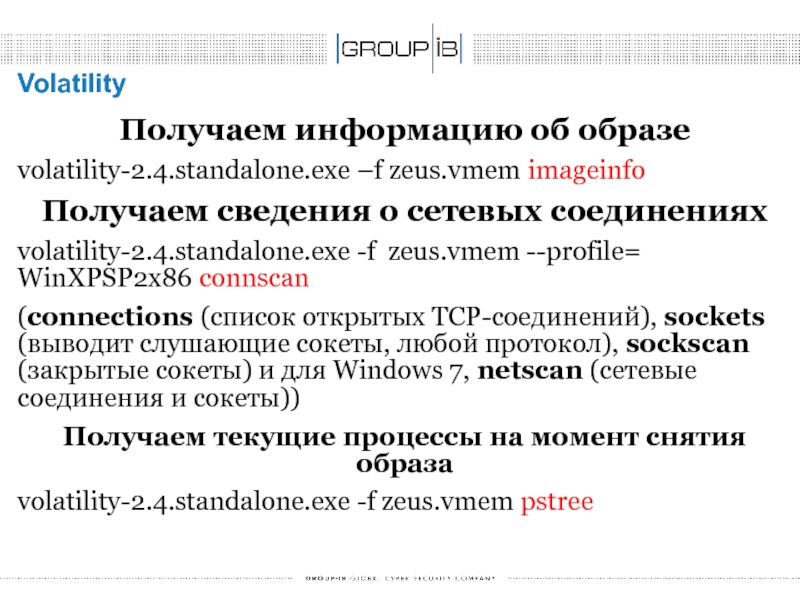

- 12. Volatility Получаем информацию об образе volatility-2.4.standalone.exe –f

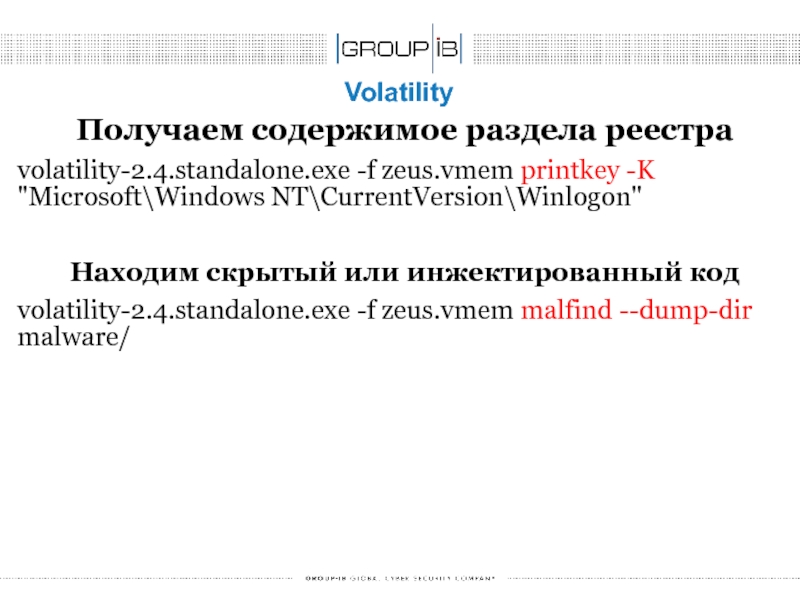

- 13. Volatility Получаем содержимое раздела реестра volatility-2.4.standalone.exe -f

- 14. Перечень всех процессов python vol.py -f test.vmem

- 15. Информация о подгруженных dll volatility-2.4.standalone.exe -f

- 16. Получение сведений о разделах реестра volatility-2.4.standalone.exe -f

- 17. Volatility

- 18. Открытые файлы, в том числе руткиты volatility-2.4.standalone.exe

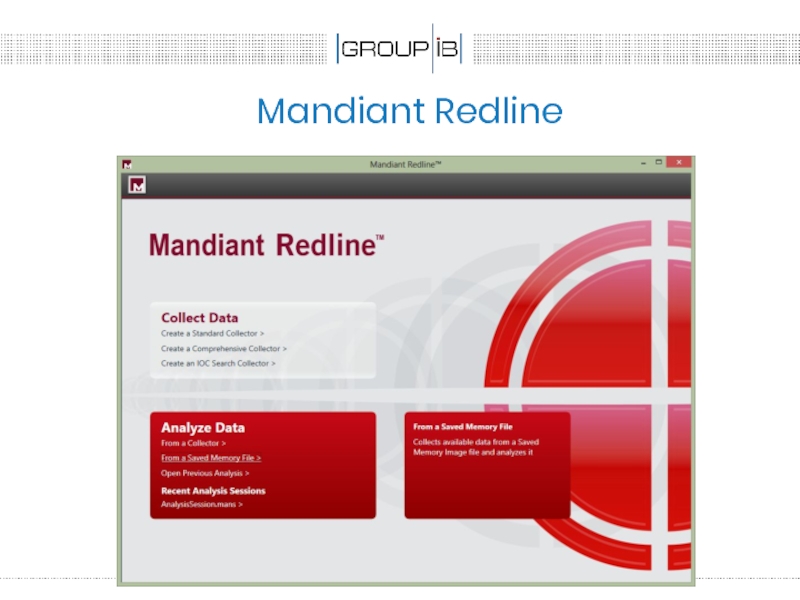

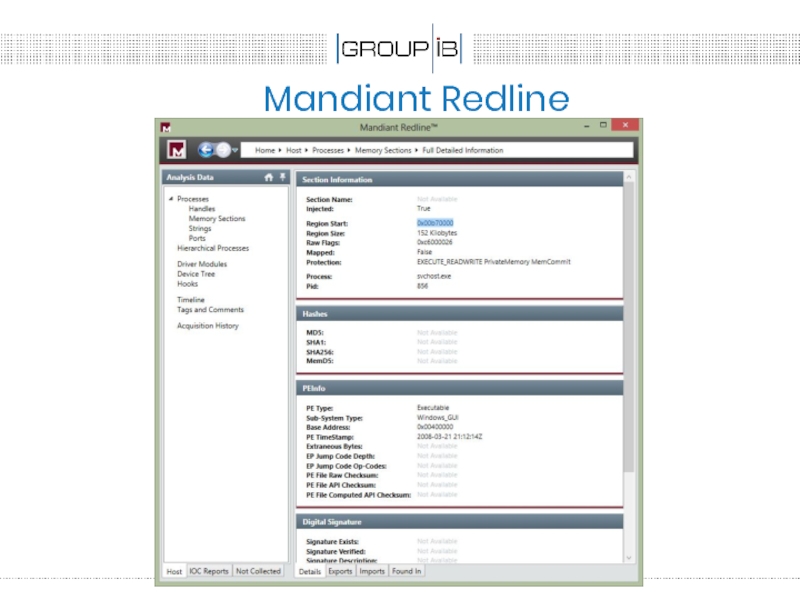

- 19. Mandiant Redline

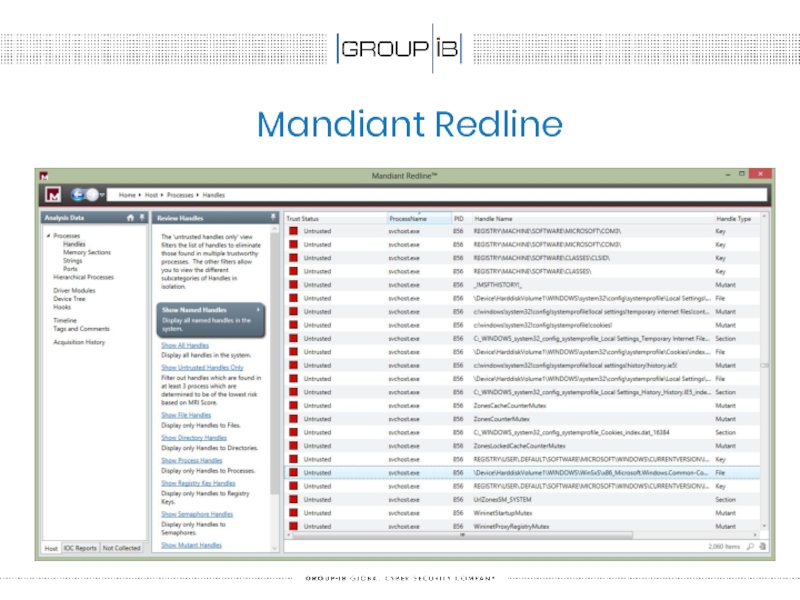

- 20. Mandiant Redline

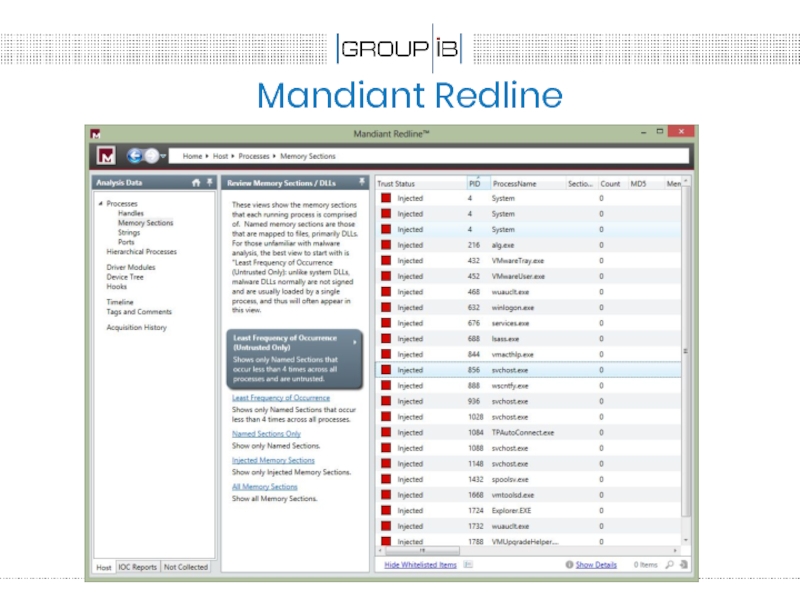

- 21. Mandiant Redline

- 22. Mandiant Redline

- 23. +7 (495) 984 33 64 www.group-ib.ru info@group-ib.ru

Слайд 1Матвеева Веста

ведущий специалист по компьютерной криминалистике

Исследование дампов

оперативной памяти

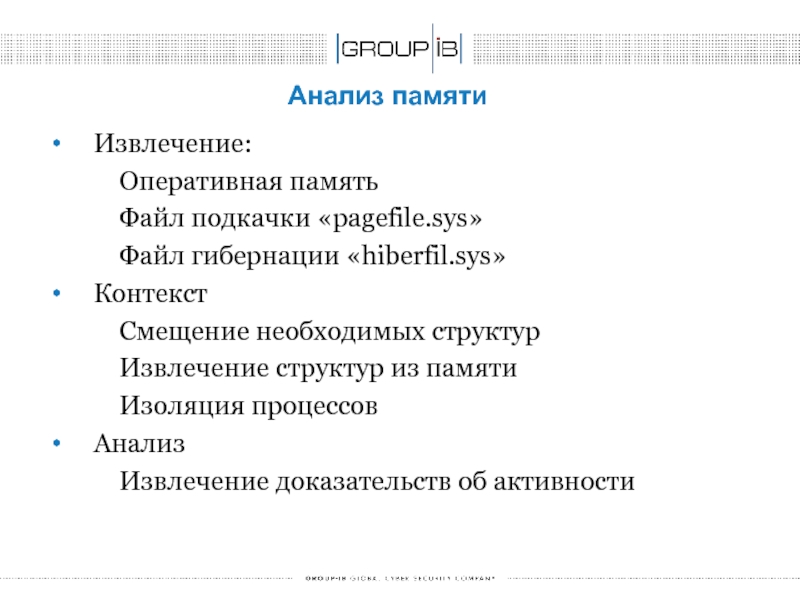

Слайд 3Анализ памяти

Извлечение:

Оперативная память

Файл подкачки «pagefile.sys»

Файл гибернации «hiberfil.sys»

Контекст

Смещение необходимых структур

Извлечение структур из

Изоляция процессов

Анализ

Извлечение доказательств об активности

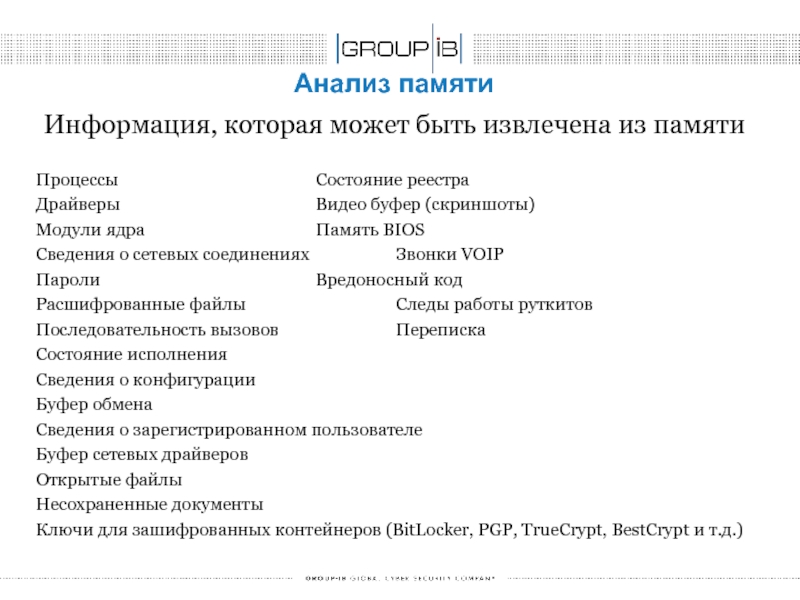

Слайд 4Анализ памяти

Информация, которая может быть извлечена из памяти

Процессы Состояние реестра

Драйверы Видео буфер (скриншоты)

Модули

Сведения о сетевых соединениях Звонки VOIP

Пароли Вредоносный код

Расшифрованные файлы Следы работы руткитов

Последовательность вызовов Переписка

Состояние исполнения

Сведения о конфигурации

Буфер обмена

Сведения о зарегистрированном пользователе

Буфер сетевых драйверов

Открытые файлы

Несохраненные документы

Ключи для зашифрованных контейнеров (BitLocker, PGP, TrueCrypt, BestCrypt и т.д.)

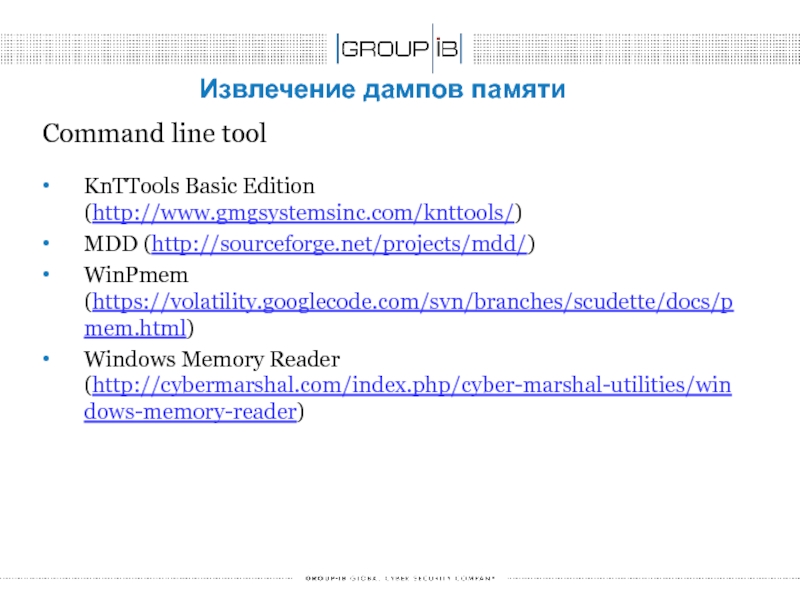

Слайд 5Извлечение дампов памяти

KnTTools Basic Edition (http://www.gmgsystemsinc.com/knttools/)

MDD (http://sourceforge.net/projects/mdd/)

WinPmem (https://volatility.googlecode.com/svn/branches/scudette/docs/pmem.html)

Windows

Command line tool

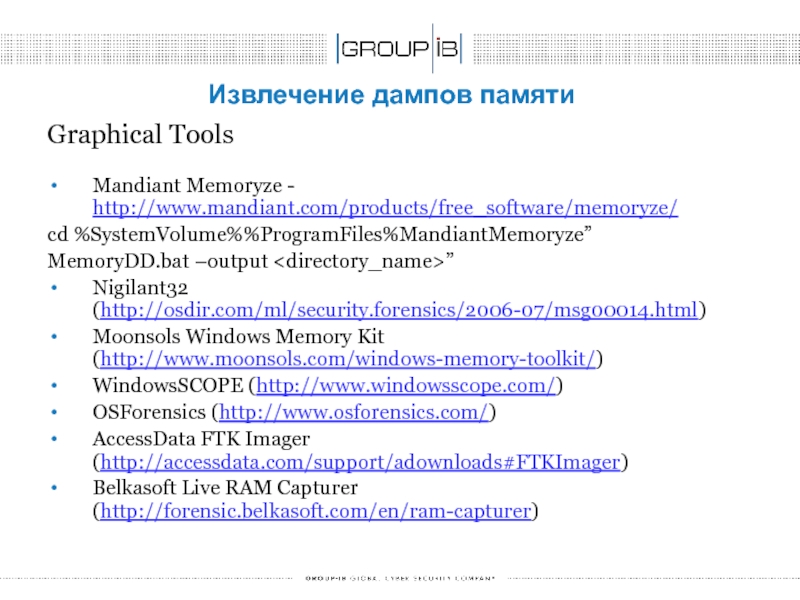

Слайд 6Извлечение дампов памяти

Mandiant Memoryze - http://www.mandiant.com/products/free_software/memoryze/

cd %SystemVolume%%ProgramFiles%MandiantMemoryze”

MemoryDD.bat –output ”

Nigilant32 (http://osdir.com/ml/security.forensics/2006-07/msg00014.html)

Moonsols Windows Memory Kit (http://www.moonsols.com/windows-memory-toolkit/)

WindowsSCOPE (http://www.windowsscope.com/)

OSForensics (http://www.osforensics.com/)

AccessData FTK Imager (http://accessdata.com/support/adownloads#FTKImager)

Belkasoft Live RAM Capturer (http://forensic.belkasoft.com/en/ram-capturer)

Graphical Tools

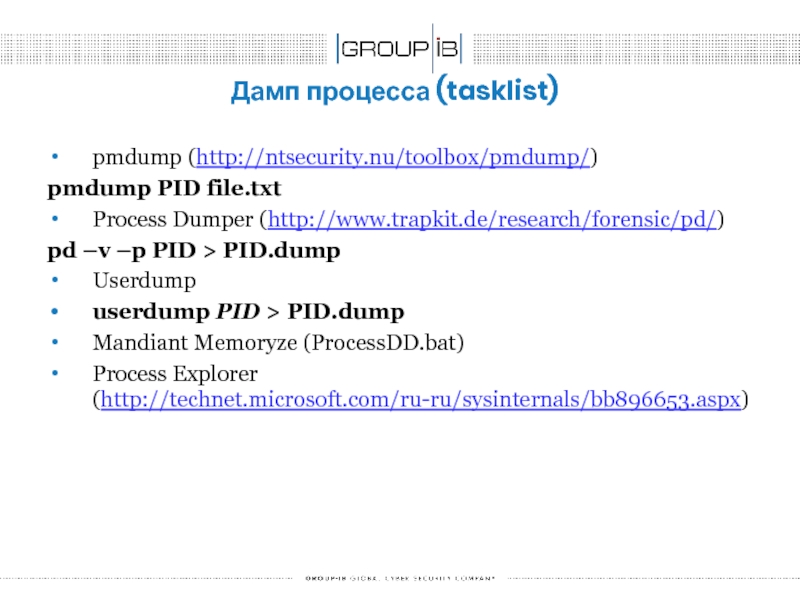

Слайд 8Дамп процесса (tasklist)

pmdump (http://ntsecurity.nu/toolbox/pmdump/)

pmdump PID file.txt

Process Dumper (http://www.trapkit.de/research/forensic/pd/)

pd –v –p PID

Userdump

userdump PID > PID.dump

Mandiant Memoryze (ProcessDD.bat)

Process Explorer (http://technet.microsoft.com/ru-ru/sysinternals/bb896653.aspx)

Слайд 10Анализ дампа оперативной памяти

Memory Parser memparser (http://memparser.sourceforge.net/, http://www.dfrws.org/2005/challenge/memparser.shtml)

Volatility (https://code.google.com/p/volatility/downloads/list)

Mandiant Memoryze -

Moonsols Windows Memory Kit (http://www.moonsols.com/windows-memory-toolkit/)

Belkasoft Evidence Center (http://forensic.belkasoft.com/en/analyze-ram-volatile-memory)

Mandiant Redline (http://www.mandiant.com/resources/download/redline)

Слайд 11Volatility – (https://code.google.com/p/volatility/downloads/list)

Установка – http://code.google.com/p/volatility/wiki/FullInstallation

Основные команды – http://code.google.com/p/volatility/wiki/CommandReference

Volatility

Слайд 12Volatility

Получаем информацию об образе

volatility-2.4.standalone.exe –f zeus.vmem imageinfo

Получаем сведения о сетевых соединениях

volatility-2.4.standalone.exe

(connections (список открытых TCP-соединений), sockets (выводит слушающие сокеты, любой протокол), sockscan (закрытые сокеты) и для Windows 7, netscan (сетевые соединения и сокеты))

Получаем текущие процессы на момент снятия образа

volatility-2.4.standalone.exe -f zeus.vmem pstree

Слайд 13Volatility

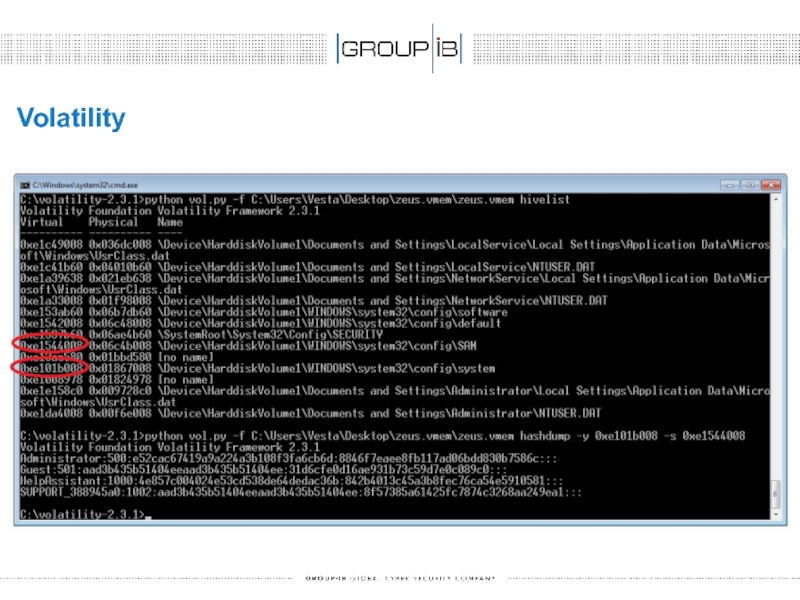

Получаем содержимое раздела реестра

volatility-2.4.standalone.exe -f zeus.vmem printkey -K "Microsoft\Windows NT\CurrentVersion\Winlogon"

Находим скрытый

volatility-2.4.standalone.exe -f zeus.vmem malfind --dump-dir malware/

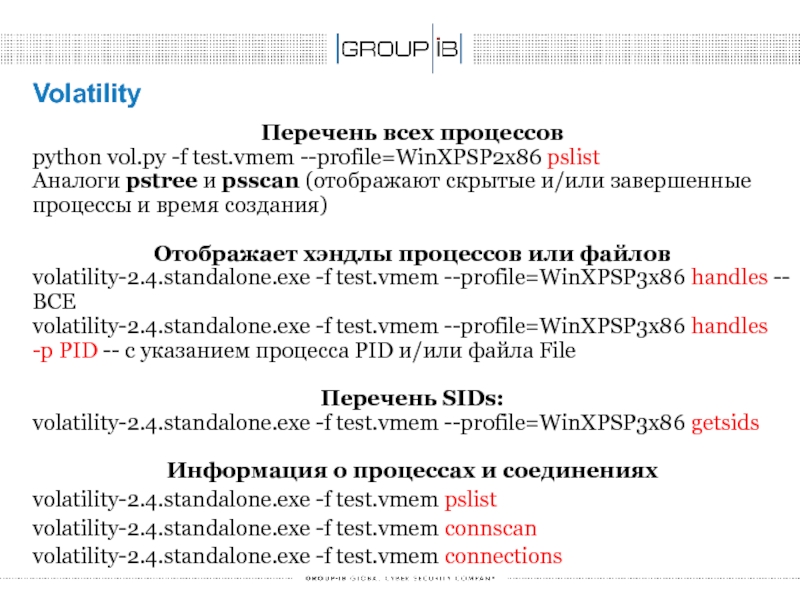

Слайд 14Перечень всех процессов

python vol.py -f test.vmem --profile=WinXPSP2x86 pslist

Аналоги pstree и psscan

Отображает хэндлы процессов или файлов

volatility-2.4.standalone.exe -f test.vmem --profile=WinXPSP3x86 handles -- ВСЕ

volatility-2.4.standalone.exe -f test.vmem --profile=WinXPSP3x86 handles

-p PID -- с указанием процесса PID и/или файла File

Перечень SIDs:

volatility-2.4.standalone.exe -f test.vmem --profile=WinXPSP3x86 getsids

Информация о процессах и соединениях

volatility-2.4.standalone.exe -f test.vmem pslist

volatility-2.4.standalone.exe -f test.vmem connscan

volatility-2.4.standalone.exe -f test.vmem connections

Volatility

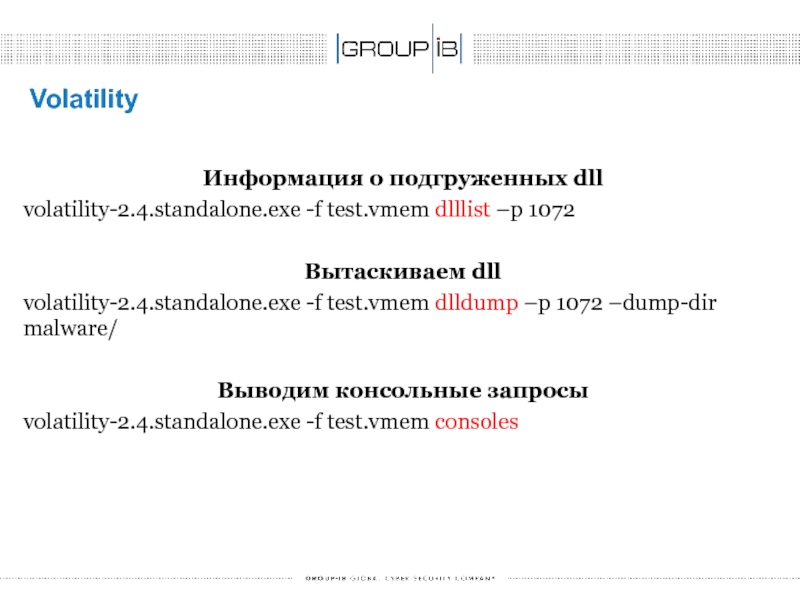

Слайд 15Информация о подгруженных dll

volatility-2.4.standalone.exe -f test.vmem dlllist –p 1072

Вытаскиваем dll

volatility-2.4.standalone.exe

Выводим консольные запросы

volatility-2.4.standalone.exe -f test.vmem consoles

Volatility

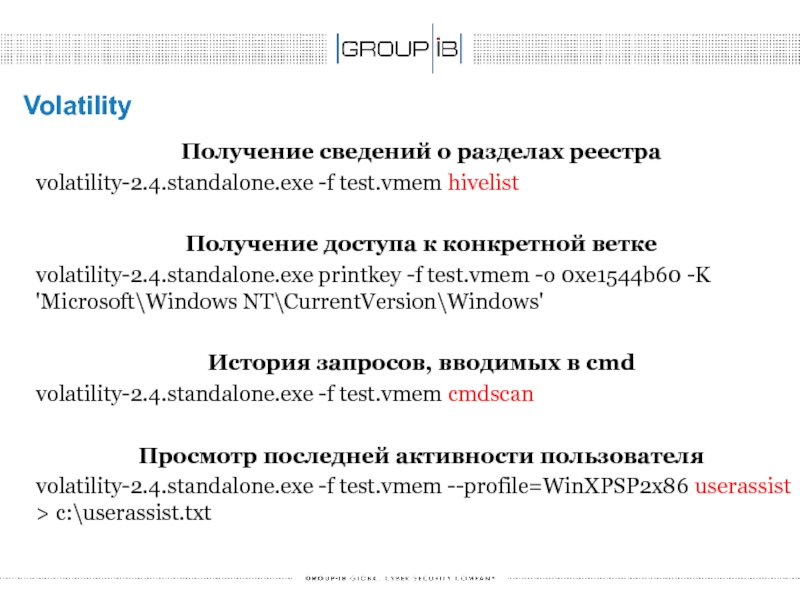

Слайд 16Получение сведений о разделах реестра

volatility-2.4.standalone.exe -f test.vmem hivelist

Получение доступа к конкретной

volatility-2.4.standalone.exe printkey -f test.vmem -o 0xe1544b60 -K 'Microsoft\Windows NT\CurrentVersion\Windows'

История запросов, вводимых в cmd

volatility-2.4.standalone.exe -f test.vmem cmdscan

Просмотр последней активности пользователя

volatility-2.4.standalone.exe -f test.vmem --profile=WinXPSP2x86 userassist > c:\userassist.txt

Volatility

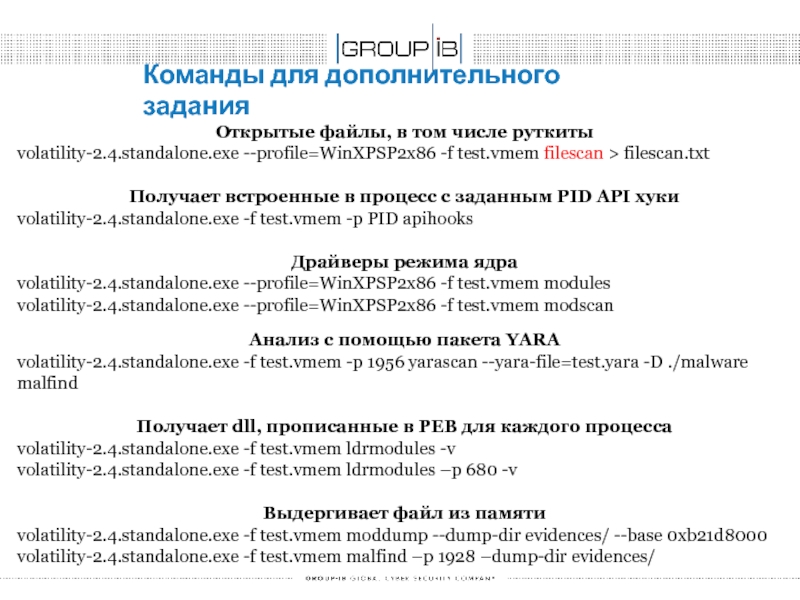

Слайд 18Открытые файлы, в том числе руткиты

volatility-2.4.standalone.exe --profile=WinXPSP2x86 -f test.vmem filescan >

Получает встроенные в процесс с заданным PID API хуки

volatility-2.4.standalone.exe -f test.vmem -p PID apihooks

Драйверы режима ядра

volatility-2.4.standalone.exe --profile=WinXPSP2x86 -f test.vmem modules

volatility-2.4.standalone.exe --profile=WinXPSP2x86 -f test.vmem modscan

Анализ с помощью пакета YARA

volatility-2.4.standalone.exe -f test.vmem -p 1956 yarascan --yara-file=test.yara -D ./malware malfind

Получает dll, прописанные в PEB для каждого процесса

volatility-2.4.standalone.exe -f test.vmem ldrmodules -v

volatility-2.4.standalone.exe -f test.vmem ldrmodules –p 680 -v

Выдергивает файл из памяти

volatility-2.4.standalone.exe -f test.vmem moddump --dump-dir evidences/ --base 0xb21d8000

volatility-2.4.standalone.exe -f test.vmem malfind –p 1928 –dump-dir evidences/

Команды для дополнительного задания