- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Информационная безопасность в МЧС России презентация

Содержание

- 1. Информационная безопасность в МЧС России

- 2. * Кафедра №31 Информационных

- 3. Тема: Информационная безопасность в МЧС

- 4. Рассматриваемые вопросы:

- 5. Литература: * 1.Доктрина информационной безопасности Российской Федерации

- 6. ГОСУДАРСТВЕННАЯ СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ В РОССИЙСКОЙ ФЕДЕРАЦИИ

- 7. ГОСУДАРСТВЕННАЯ СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ В РОССИЙСКОЙ ФЕДЕРАЦИИ

- 8. * МЕСТО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В ОБЩЕЙ СИСТЕМЕ НАЦИОНАЛЬНОЙ БЕЗОПАСНОСТИ РОССИИ

- 9. Структура и основные функции Российской государственной системы защиты информации

- 10. * Структура государственной системы информационной безопасности Спецподразделения «К» Спецподразделения «К» МВД РФ

- 11. * Структура органов управления МЧС России по

- 12. Структура органов управления Московской области по вопросам

- 13. Понятия и содержание информационного противоборства

- 14. * Информационное противоборство Информационное воздействие Информационная защита Информационное разведка

- 15. Нормативно-правовые акты Российской Федерации Конституция Российской Федерации.

- 16. * Основные понятие информационного противоборства Безопасность

- 17. (продолжение) Информация - это сведения (сообщения,

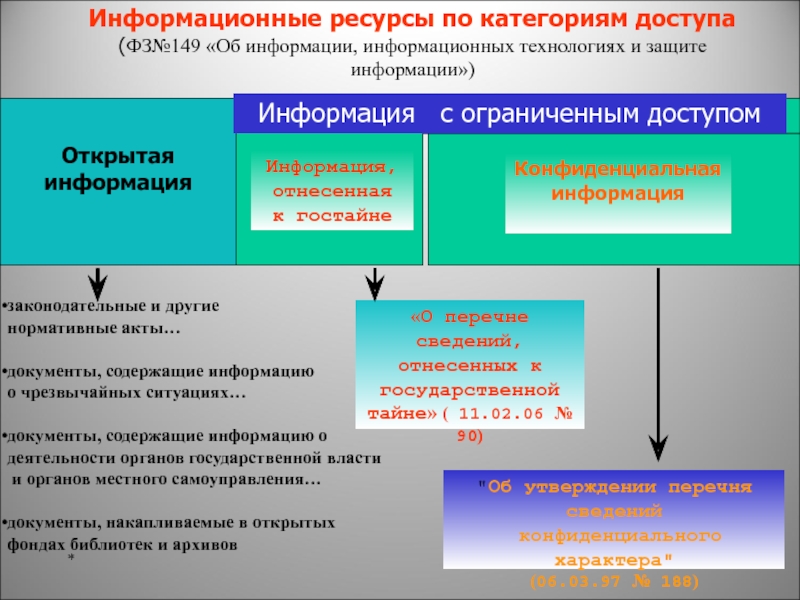

- 18. * Разделение информации по важности и конфиденциальности

- 19. * Информационные ресурсы по категориям доступа (ФЗ

- 20. * Информация, отнесенная к государственной тайне

- 21. * Конфиденциальная информация Указ Президента

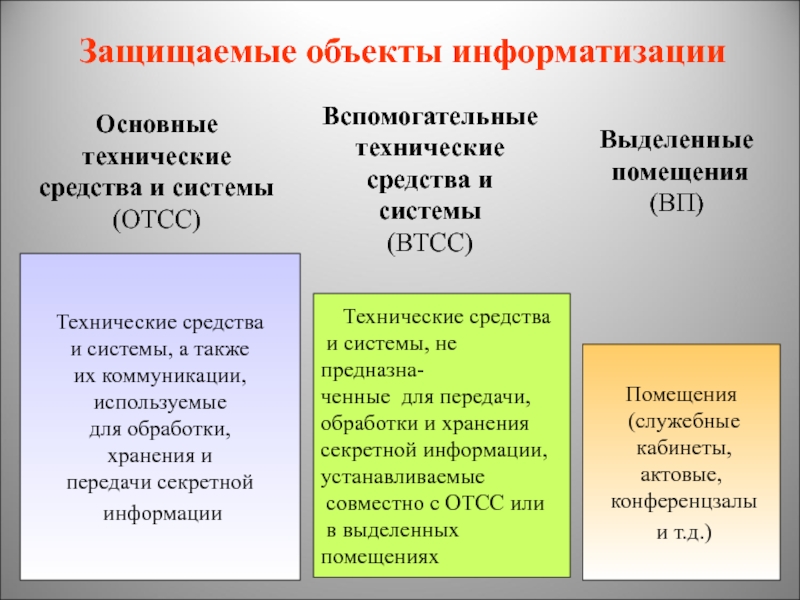

- 22. * Защищаемые объекты информатизации Основные технические

- 23. * Основные технические средства и системы

- 24. * Вспомогательные технические средства и системы телефонные

- 25. * Выделенные помещения Специально предназначенные для проведения

- 26. * Информационные ресурсы по категориям доступа (ФЗ№149

- 27. Конфиденциальная информация "Об утверждении перечня сведений

- 28. * Общая классификация методов обеспечения информационной безопасности

- 29. * Защищаемые объекты информатизации Основные технические

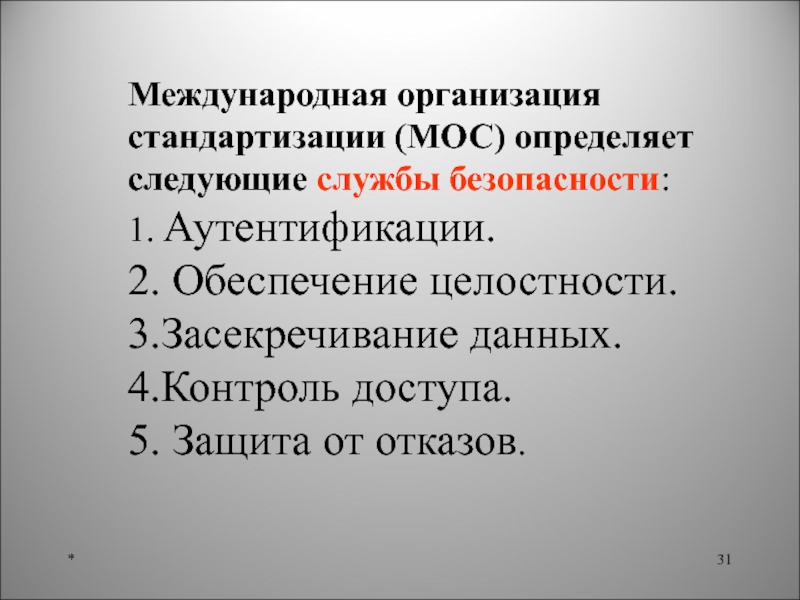

- 30. Международная организация стандартизации (МОС) *

- 31. Международная организация стандартизации (МОС) определяет следующие службы

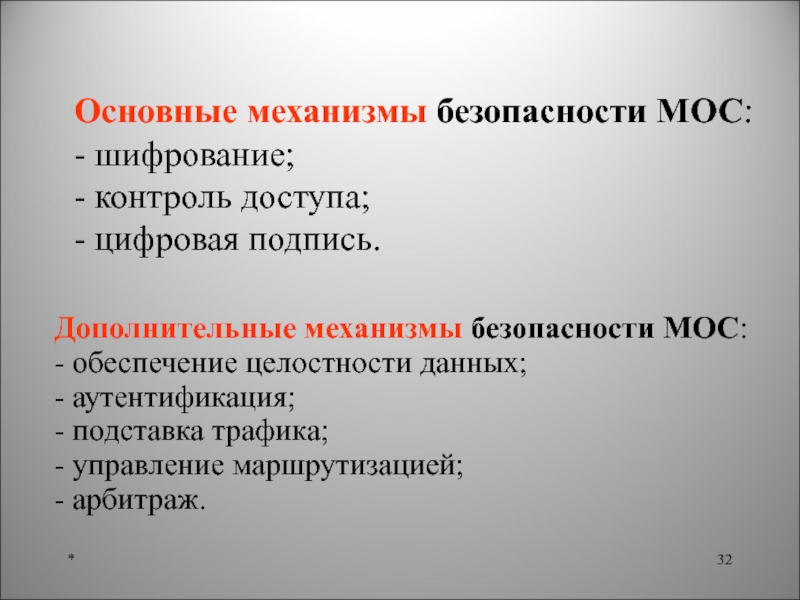

- 32. Основные механизмы безопасности МОС: - шифрование; -

- 33. *

- 34. Угрозы безопасности технической информации

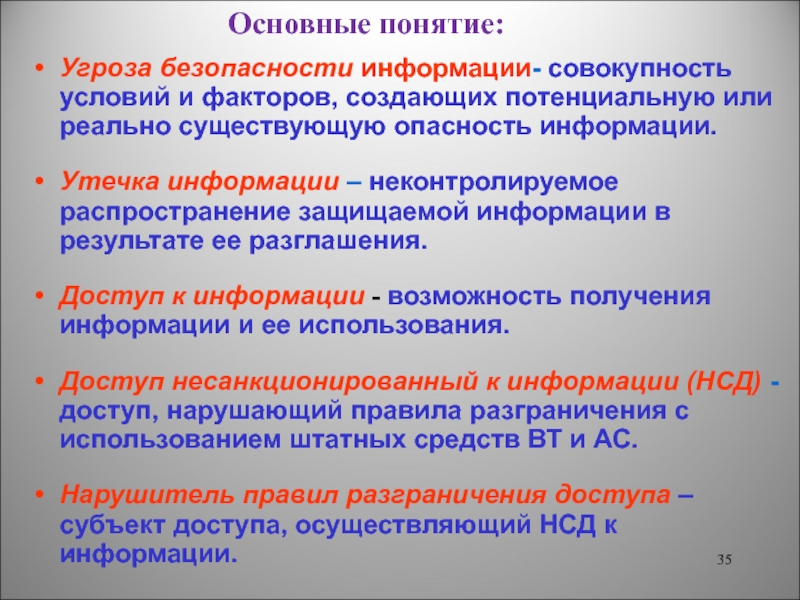

- 35. * Угроза безопасности информации- совокупность условий и

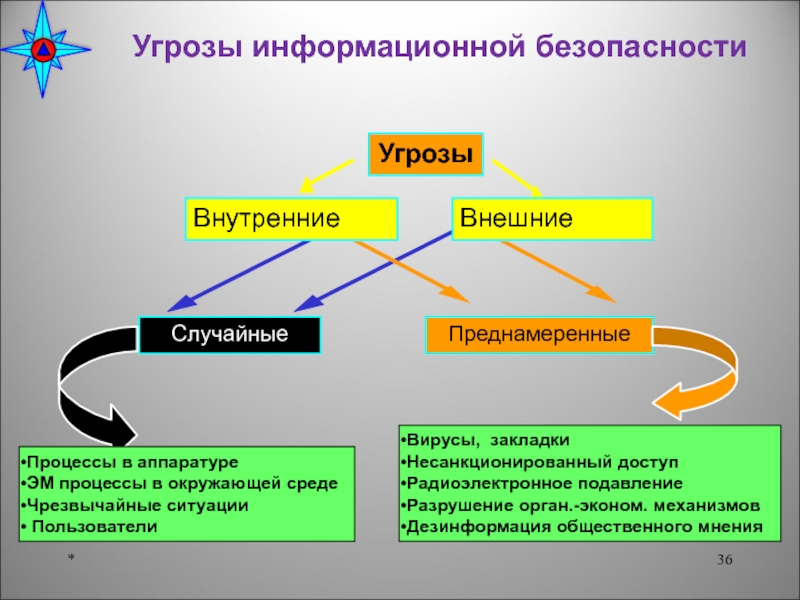

- 36. * Угрозы Случайные Преднамеренные Процессы в

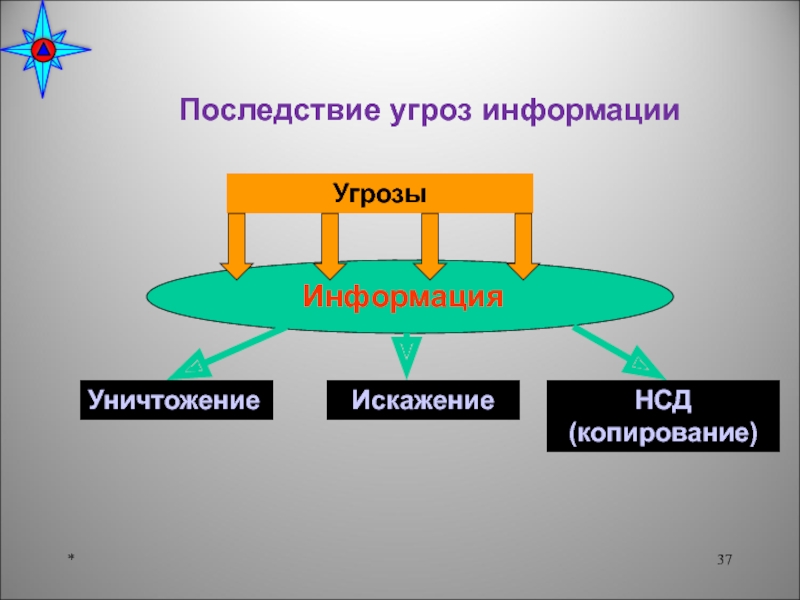

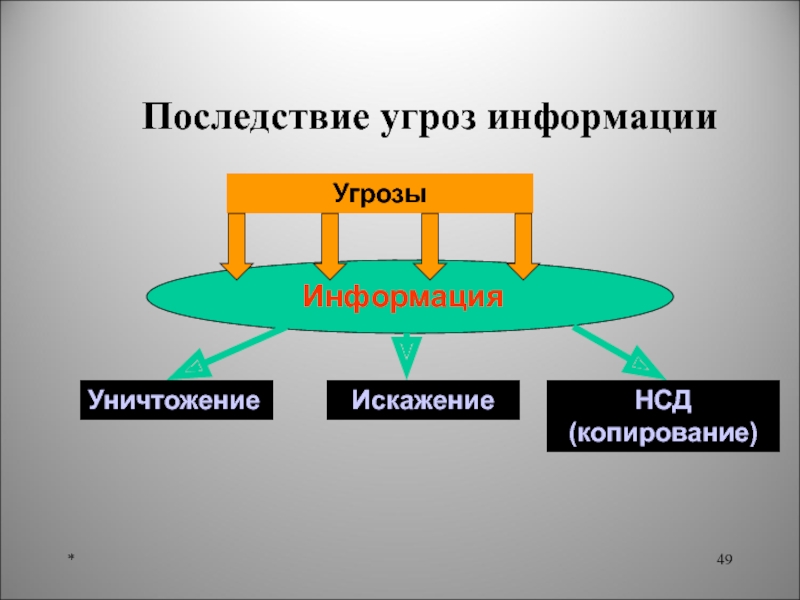

- 37. * Информация Угрозы Уничтожение

- 38. * УГРОЗЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

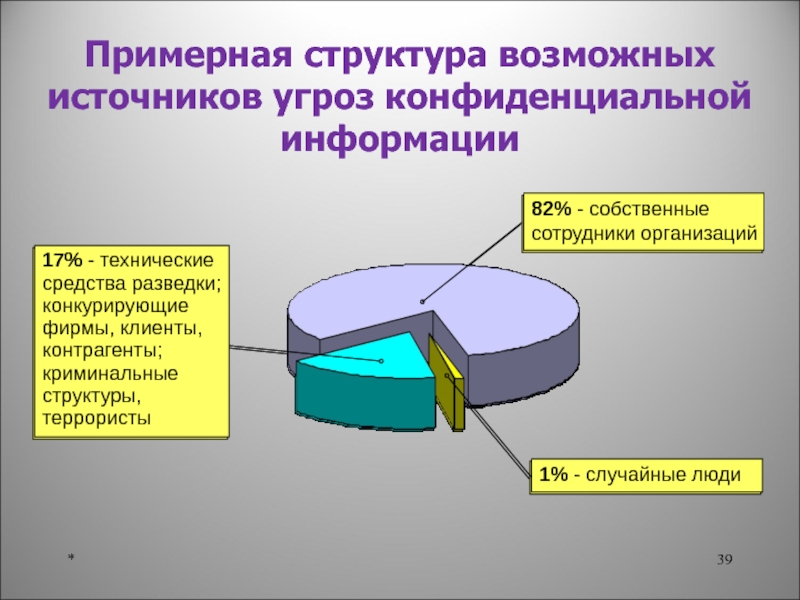

- 39. * Примерная структура возможных источников угроз конфиденциальной информации

- 40. * Структура основных причин утраты и модификации

- 41. * ДИНАМИКА ПРЕСТУПЛЕНИЙ зарегистрированных

- 42. * ДИНАМИКА ПРЕСТУПЛЕНИЙ зарегистрированных

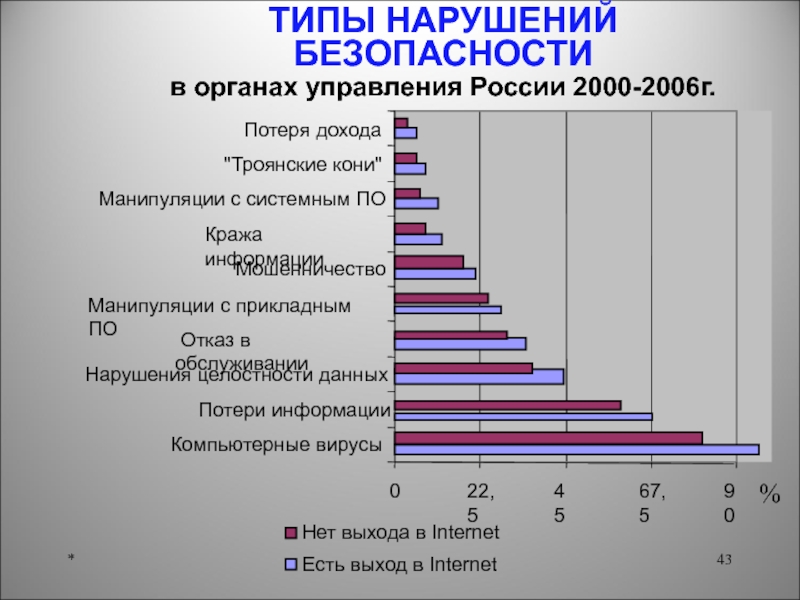

- 43. * ТИПЫ НАРУШЕНИЙ БЕЗОПАСНОСТИ в органах управления России 2000-2006г.

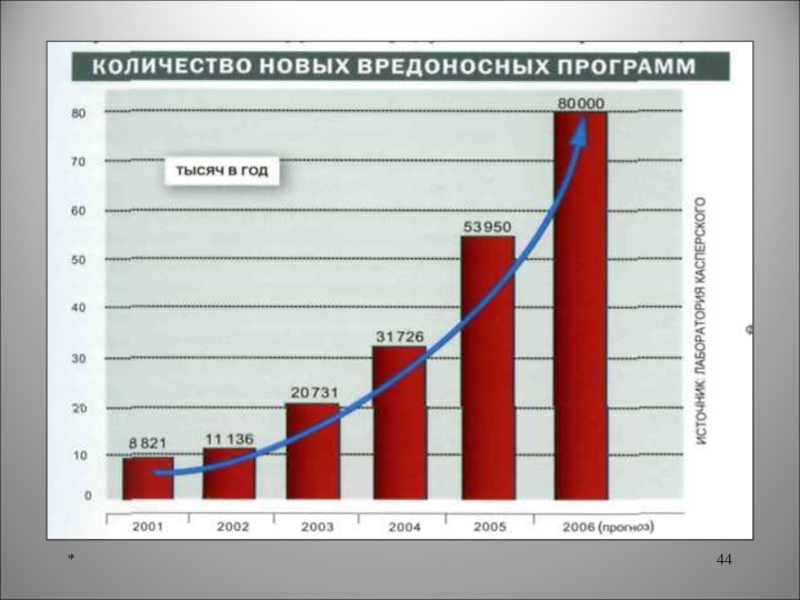

- 44. *

- 45. *

- 46. * Случайные угрозы

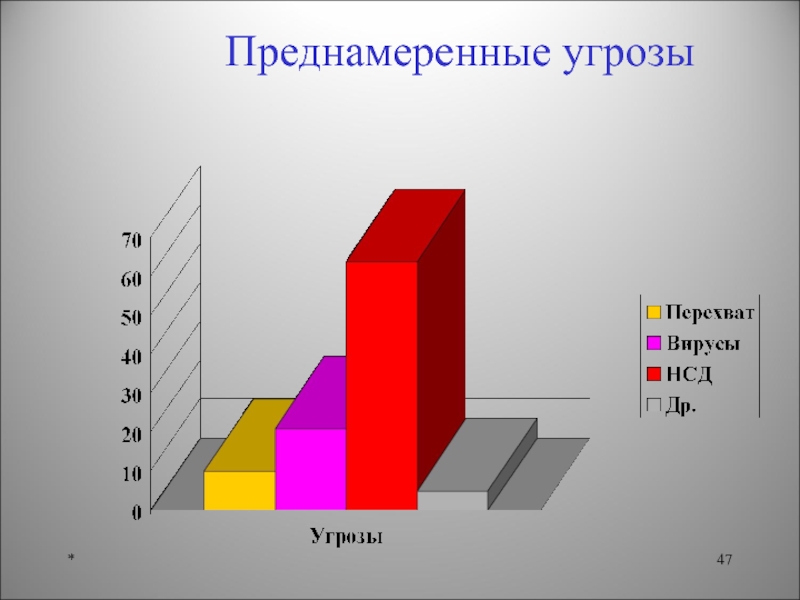

- 47. * Преднамеренные угрозы

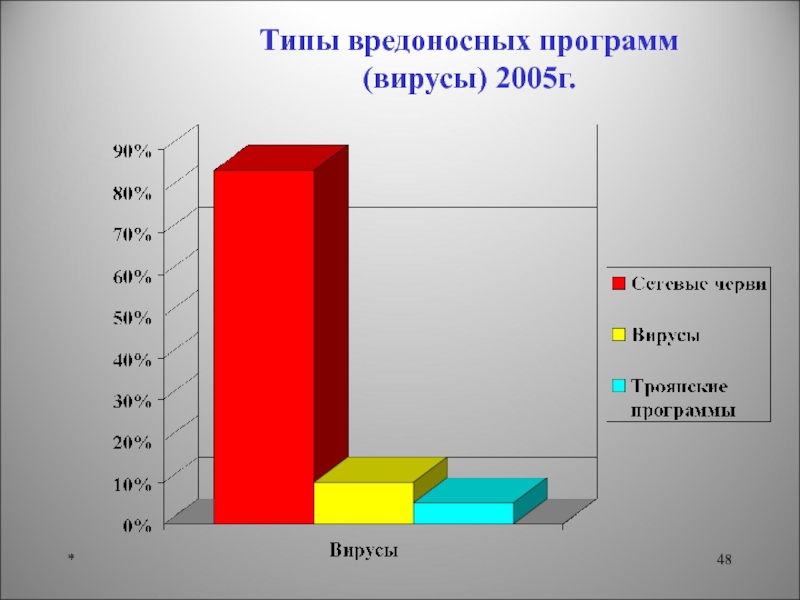

- 48. * Типы вредоносных программ (вирусы) 2005г.

- 49. * Информация Угрозы Уничтожение

- 50. Каналы утечки информации * Утечка

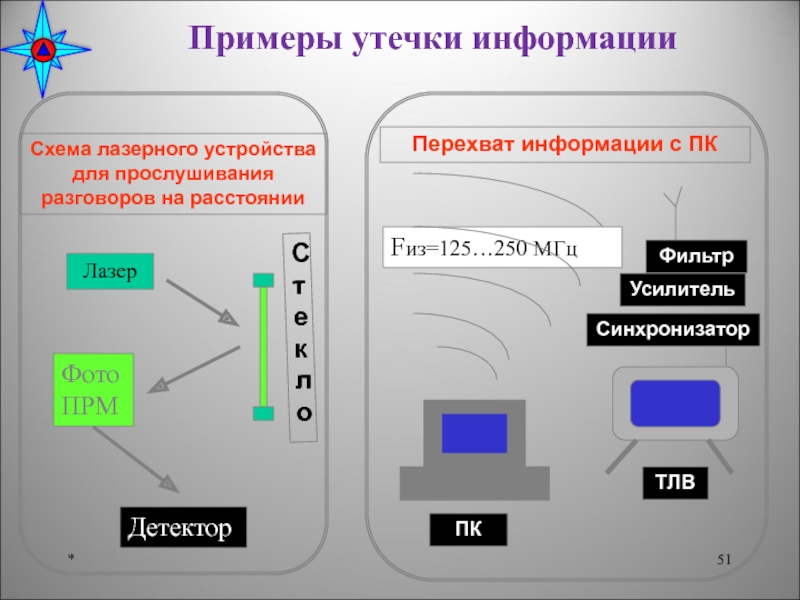

- 51. Примеры утечки информации *

- 52. * Каналы утечки информации

- 53. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ *

- 54. ПРИЧИНЫ ОБРАЗОВАНИЯ ТЕХНИЧЕСКИХ КАНАЛОВ УТЕЧКИ ИНФОРМАЦИИ *

- 55. Вирусы классифицируются: -

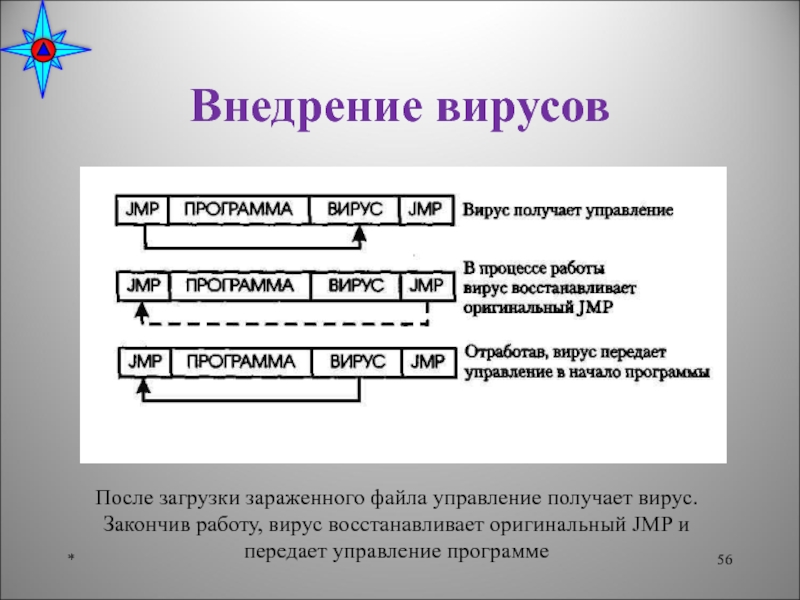

- 56. Внедрение вирусов * После загрузки зараженного файла

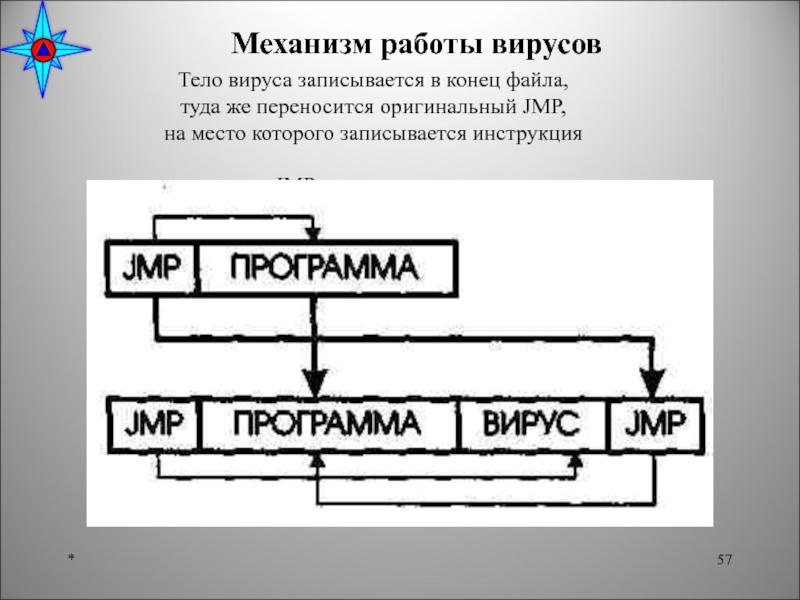

- 57. Тело вируса записывается в конец файла, туда

- 58. По среде обитания вирусы делятся на:

- 59. По способу заражения компьютерные вирусы делятся: резидентные;

- 60. По способу активизации: резидентные; нерезидентные. По способу

- 61. По способу заражения : внедряются в конец

- 62. Классификация компьютерных инфекций: компьютерные вирусы; компьютерные черви;

- 63. Способы внедрения потенциально опасных программ:

- 64. Содержание информационной безопасности

- 65. Содержание информации безопасности *

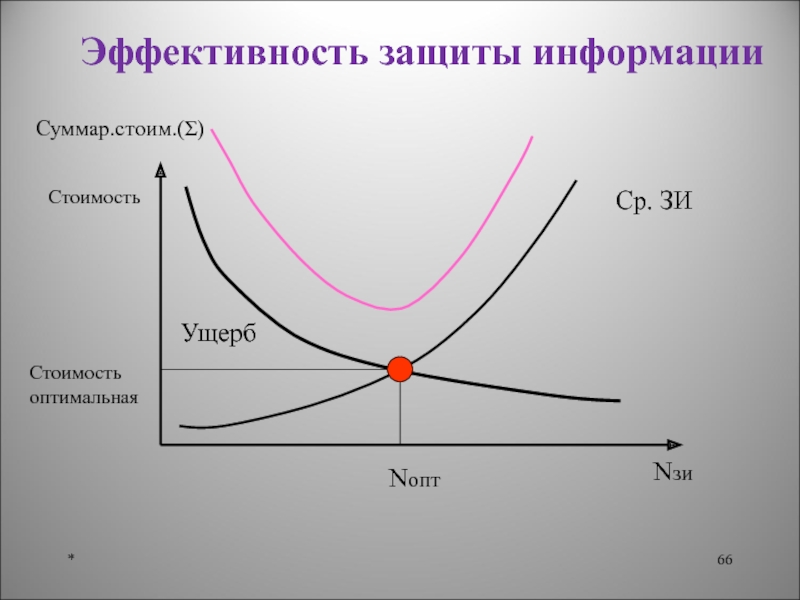

- 66. * Эффективность защиты информации Nзи

- 67. Защита конфиденциальной информации

- 68. Конфиденциальная информация, подлежащая технической защите распределяется на:

- 69. ФУНКЦИИ СИСТЕМЫ ЗАЩИТЫ: 1. Защита системы

- 70. * Место информационной безопасности в общей системе

- 71. * Защита информации (ЗИ) -

- 72. Идентификатор доступа - уникальный признак субъекта или

- 73. Защита информации в телекоммуникационных сетях: * 1.

- 74. Цели защиты: 1. Исключить случайную или

- 75. Средства и способы защиты информации

- 76. Модель поведения потенциального нарушителя *

- 77. АЛГОРИТМ ПОДГОТОВКИ И РЕАЛИЗАЦИИ АТАКИ

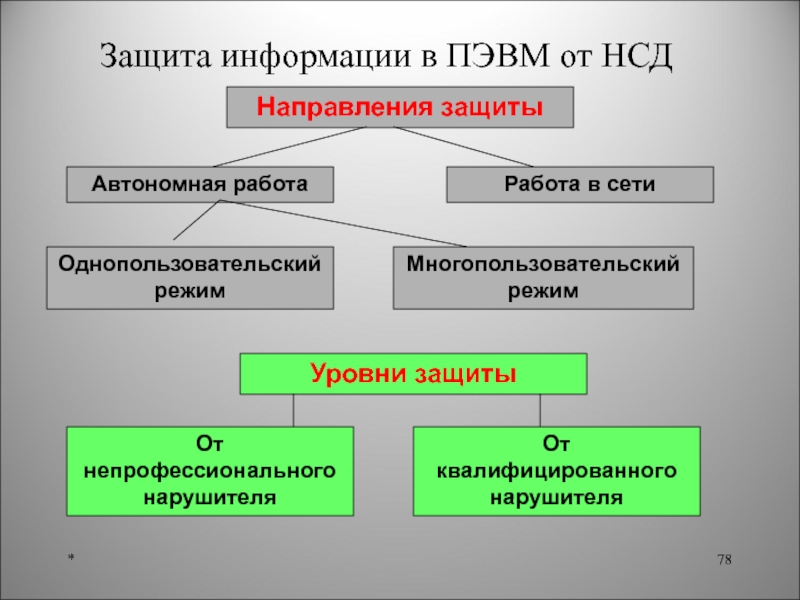

- 78. Защита информации в ПЭВМ от НСД *

- 79. Средства защиты информации *

- 80. Способы защиты информации *

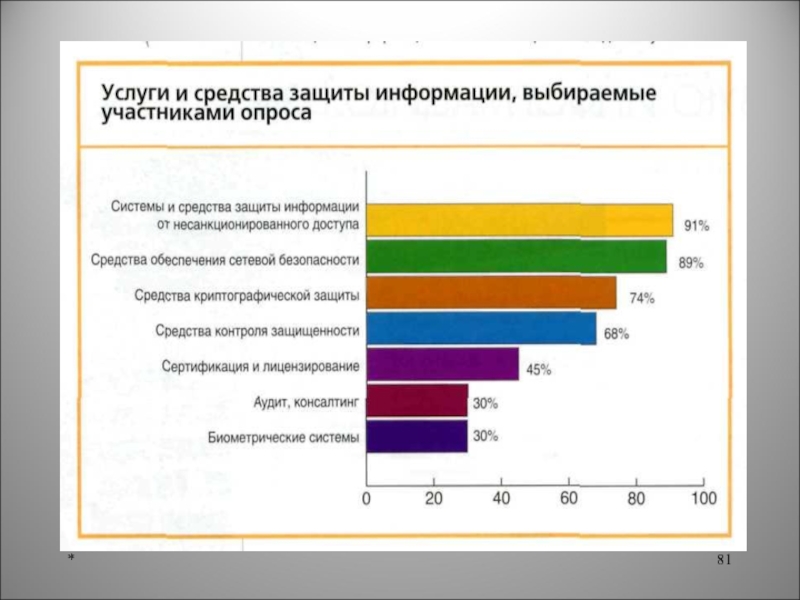

- 81. *

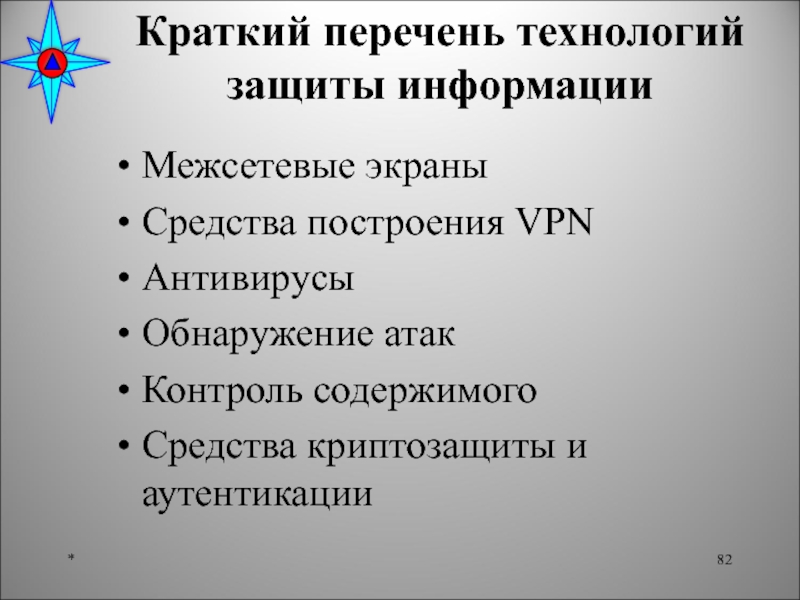

- 82. Краткий перечень технологий защиты информации Межсетевые

- 83. * Структура информационной системы на основе ТКС

- 84. * Комплексная система защиты информационной системы на основе ТКС 2003

- 85. Регламентирующие правила доступа * Матрица доступа

- 86. *

- 87. Борьба с компьютерными вирусами

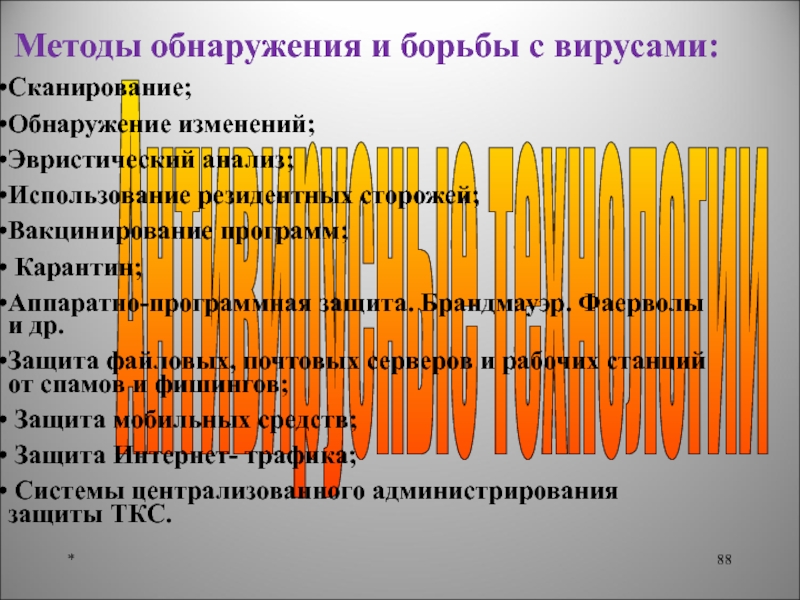

- 88. * Антивирусные технологии Методы обнаружения

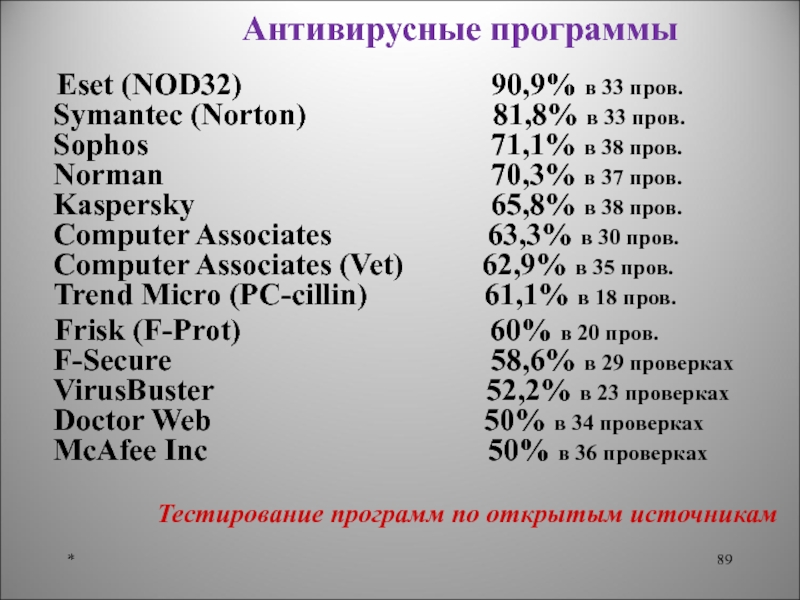

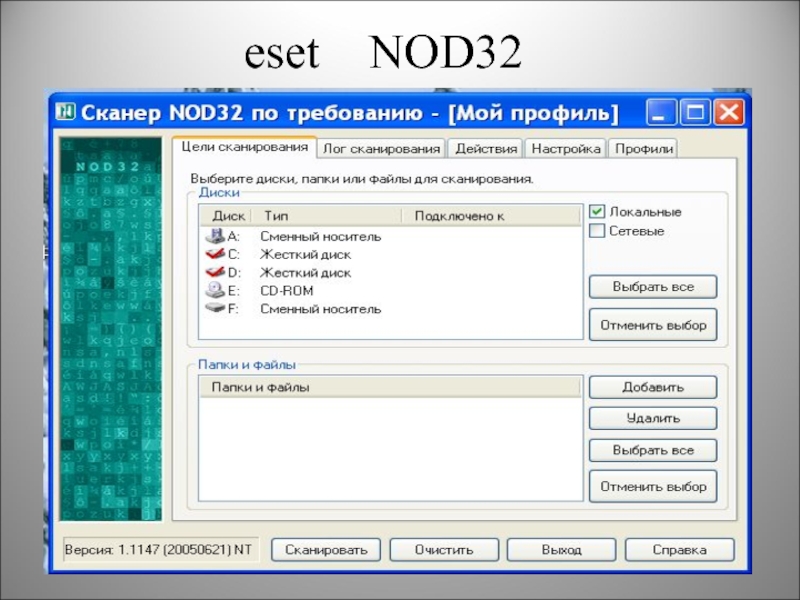

- 89. Антивирусные программы Eset (NOD32)

- 90. * Анализ антивирусных программ

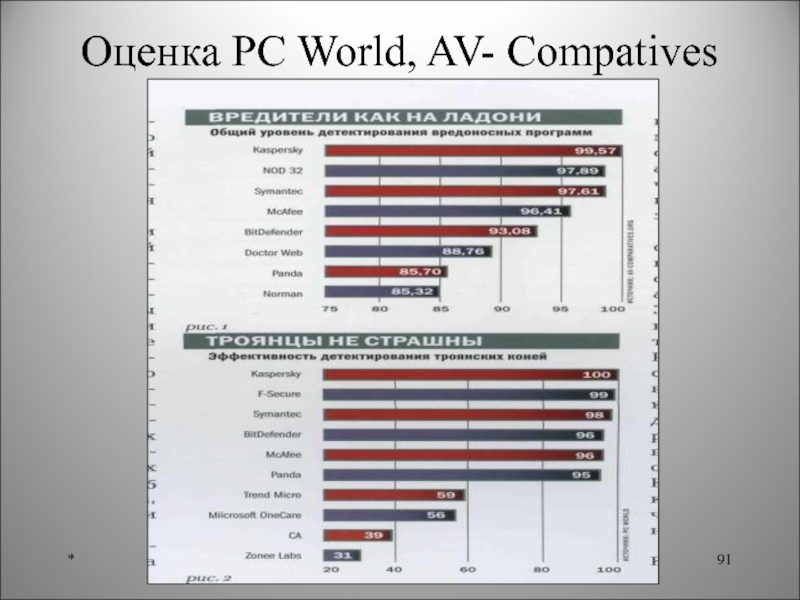

- 91. * Оценка PC World, AV- Compatives

- 92. *

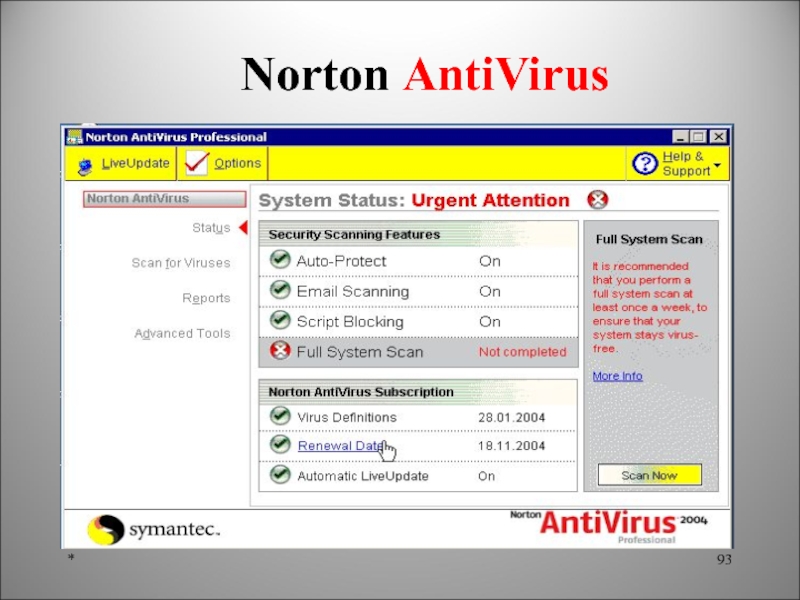

- 93. Norton AntiVirus *

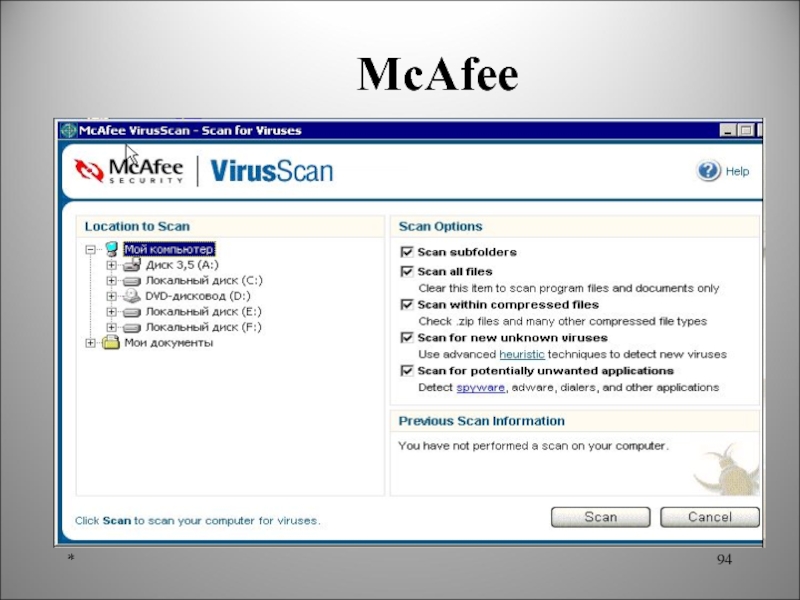

- 94. МсAfee *

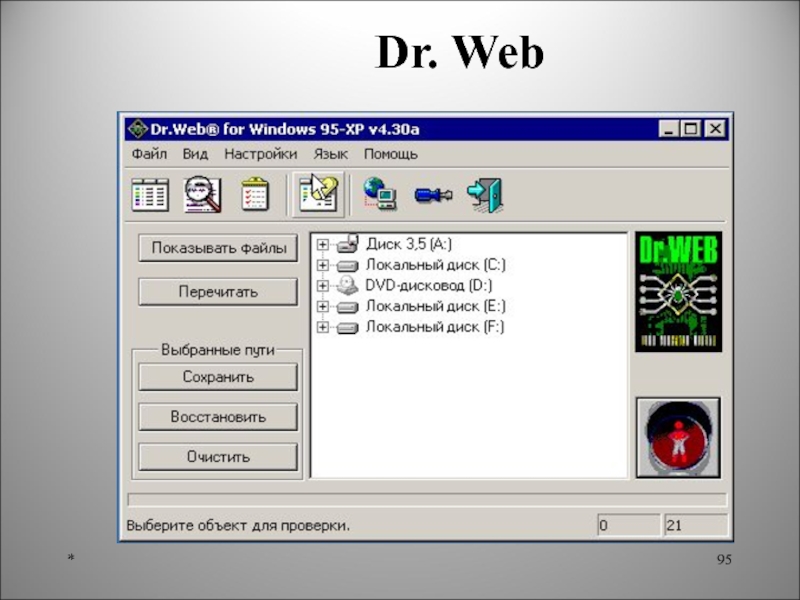

- 95. Dr. Web *

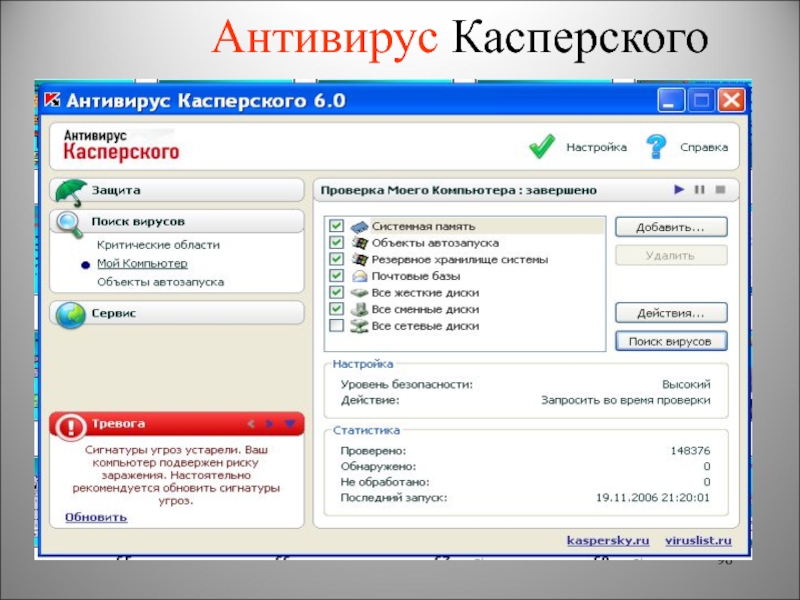

- 96. Антивирус Касперского *

- 97. eset NOD32 *

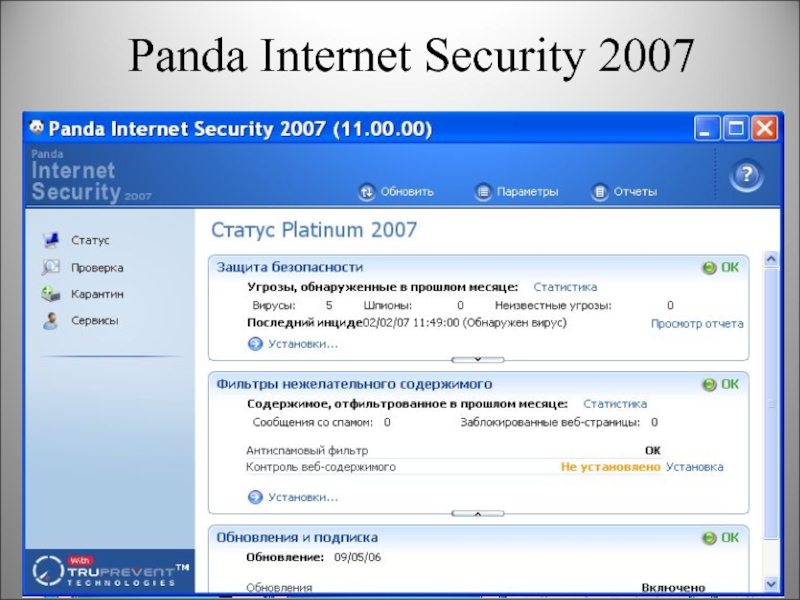

- 98. Panda Internet Security 2007 *

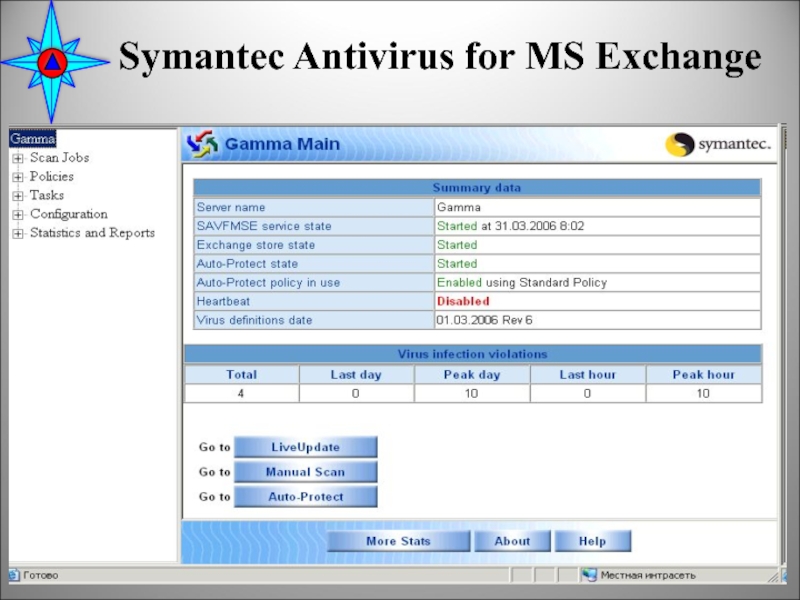

- 99. Symantec Antivirus for MS Exchange *

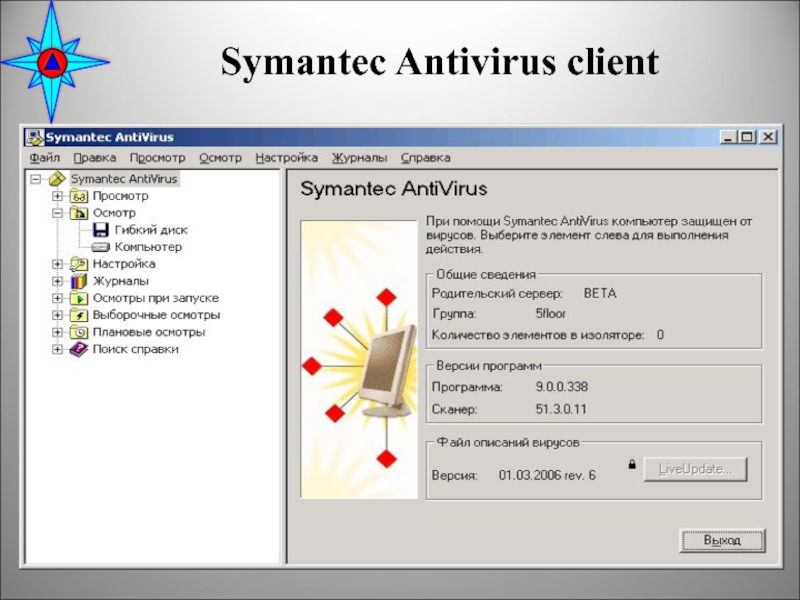

- 100. Symantec Antivirus client *

- 101. Профилактика заражения: (Пять правил) 1.Применять только законные

- 102. Защита конфиденциальной речевой акустической информации

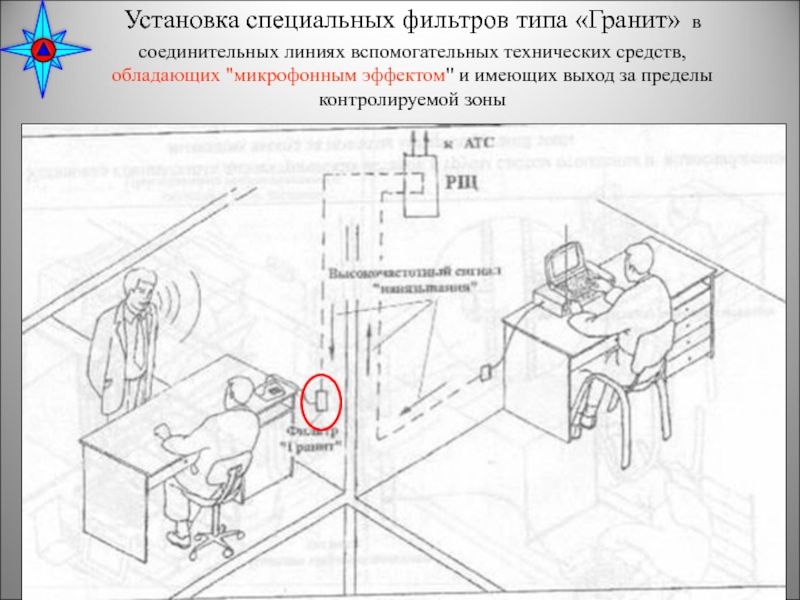

- 103. Установка специальных фильтров типа «Гранит» в соединительных

- 104. Установка специальных диэлектрических вставок в трубы систем

- 105. Установка в осветительной и розеточных сетях электропитания

- 106. Пространственное электромагнитное зашумление побочных электромагнитных излучений ПЭВМ с использованием генератора шума *

- 107. Пространственное электромагнитное зашумление побочных электромагнитных излучений ПЭВМ с использованием генератора шума *

- 108. Создание прицельных маскирующих радиопомех в каналах передачи информации закладными устройствами *

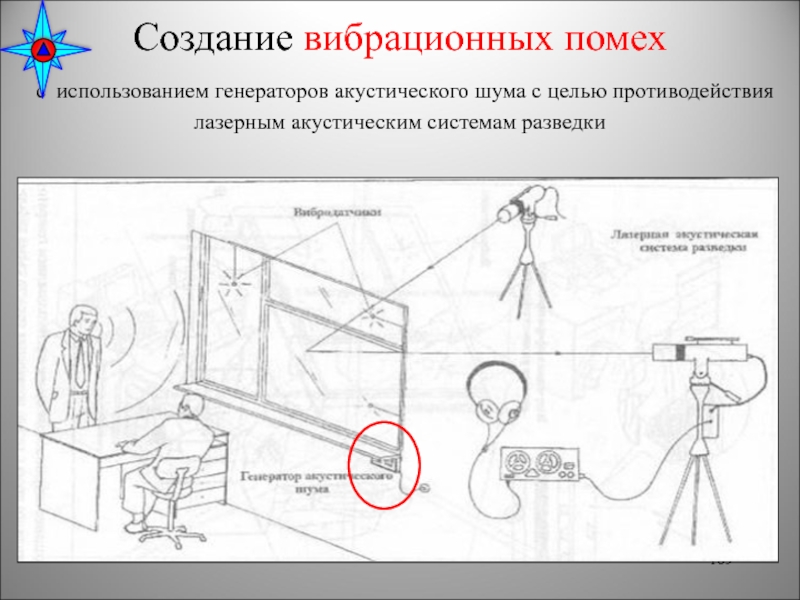

- 109. Создание вибрационных помех с использованием генераторов

- 110. Линейное зашумление линий электропитания ТСПИ *

- 111. Средства поиска каналов утечки информации

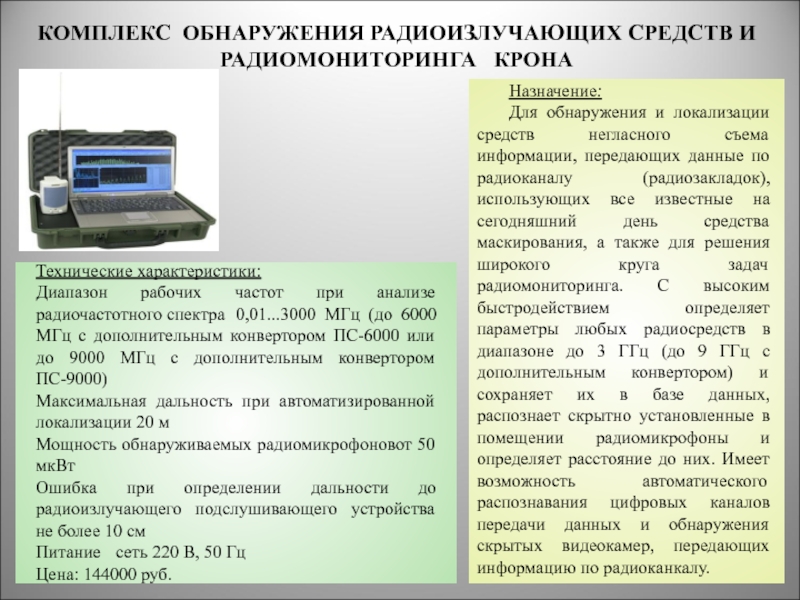

- 112. КОМПЛЕКС ОБНАРУЖЕНИЯ РАДИОИЗЛУЧАЮЩИХ СРЕДСТВ И РАДИОМОНИТОРИНГА

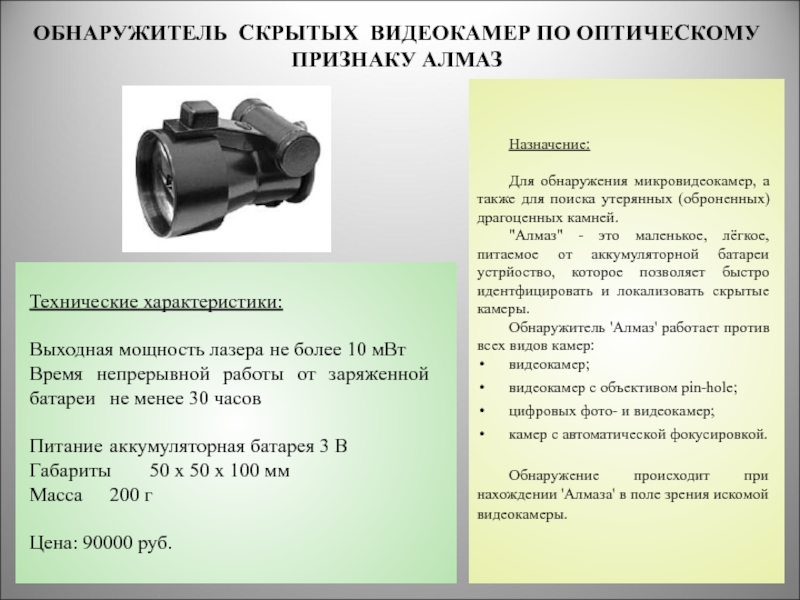

- 113. ОБНАРУЖИТЕЛЬ СКРЫТЫХ ВИДЕОКАМЕР ПО ОПТИЧЕСКОМУ ПРИЗНАКУ АЛМАЗ

- 114. ОБНАРУЖИТЕЛЬ СКРЫТЫХ ВИДЕОКАМЕР АМУЛЕТ *

- 115. СКОРОСТНОЙ ПОИСКОВЫЙ ПРИЕМНИК СКОРПИОН V.3.3 *

- 116. ПОРТАТИВНЫЙ ОБНАРУЖИТЕЛЬ ЗАКЛАДОК PROTECT-1203 *

- 117. ПРИБОР НЕЛИНЕЙНОЙ РАДИОЛОКАЦИИ МАСТЕР *

- 118. Средства защиты конфиденциальной информации

- 119. КОМПЛЕКС ВИБРОАКУСТИЧЕСКОЙ ЗАЩИТЫ ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ 1-Й КАТЕГОРИИ

- 120. УСТРОЙСТВО ЗАЩИТЫ ТЕЛЕФОННЫХ ПЕРЕГОВОРОВ ОТ ПРОСЛУШИВАНИЯ

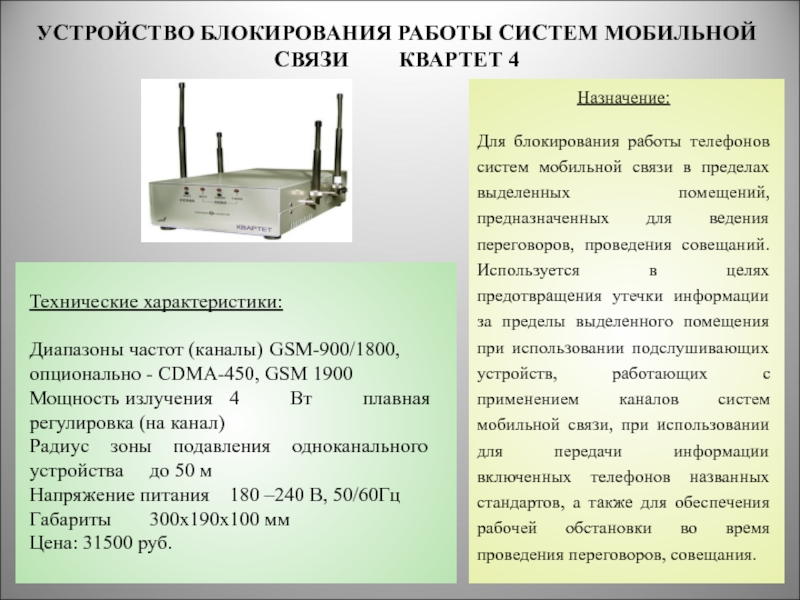

- 121. УСТРОЙСТВО БЛОКИРОВАНИЯ РАБОТЫ СИСТЕМ МОБИЛЬНОЙ СВЯЗИ

- 122. МНОГОФУНКЦИОНАЛЬНЫЙ ГЕНЕРАТОР ШУМА ГРОМ-ЗИ-4 *

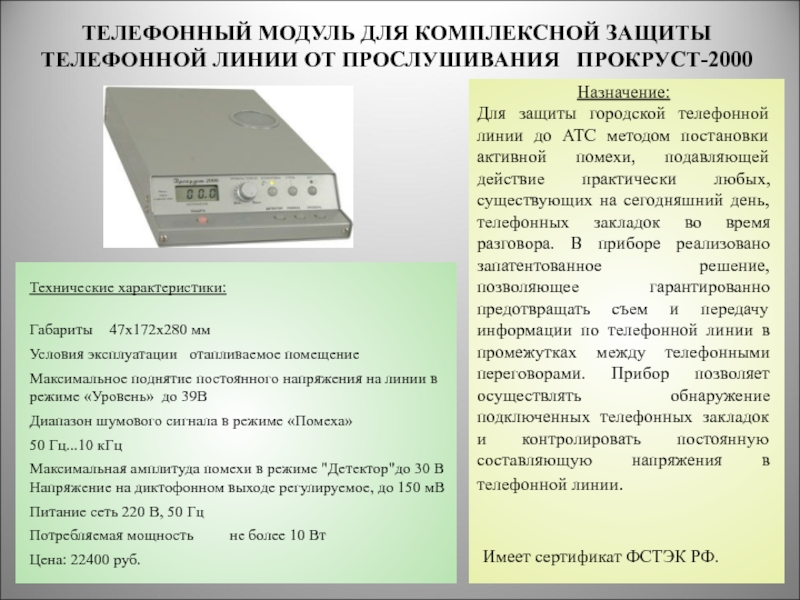

- 123. ТЕЛЕФОННЫЙ МОДУЛЬ ДЛЯ КОМПЛЕКСНОЙ ЗАЩИТЫ ТЕЛЕФОННОЙ ЛИНИИ

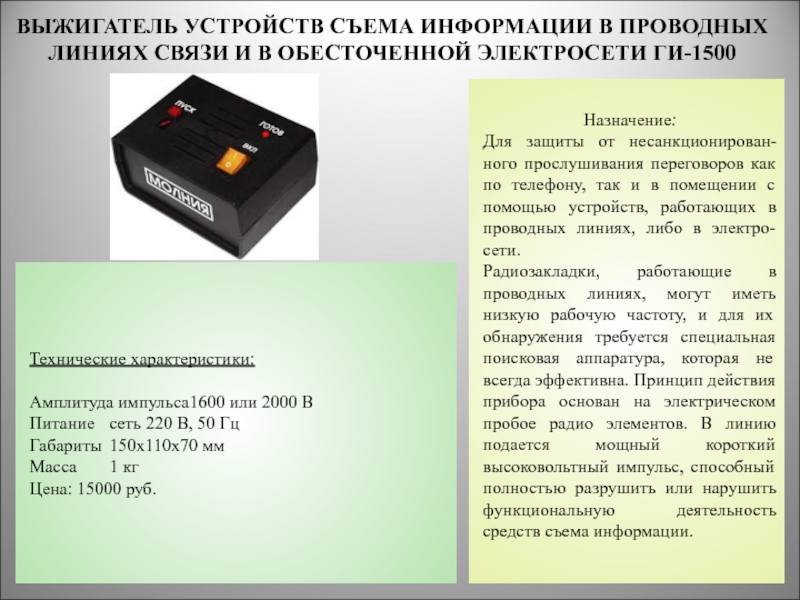

- 124. ВЫЖИГАТЕЛЬ УСТРОЙСТВ СЪЕМА ИНФОРМАЦИИ В ПРОВОДНЫХ ЛИНИЯХ

- 125. Комплексный подход к защите информации Сеть Сеть

- 126. Сущность комплексного подхода к безопасности информации * Только одновременное применение всех мер обеспечивает желаемый результат

- 127. * Благодарю за внимание

Слайд 2*

Кафедра №31

Информационных систем и технологий

Профессор кафедры №31,

заслуженный работник высшей

Инженерный факультет

Слайд 3Тема:

Информационная безопасность

в МЧС России

*

Цель занятия: Дать понятие об информационной

Слайд 4 Рассматриваемые вопросы: 1.Основные понятия защиты информации. 2. Угрозы безопасности

*

Слайд 5Литература:

*

1.Доктрина информационной безопасности Российской Федерации

2.Федеральный закон №149 “Об информации, информационные технологии

3. Герасименко В.А., Малюк А.А. Основы защиты информации. М.: ООО “Инкомбук”,1997

4. Мельников В.В. Защита информации в компьютерных системах.М.:”Финансы и статистика”,1997 .

5. Хорев А.А. Защита информации от утечки по техническим каналам.,ч.I, М.:Моск.типография №12,1998

6.Семкин С.Н., Семкин А.Н. Основы информационной безопасности объектов обработки информации М.2000

7. Касперский Е.В. Компьютерные вирусы.М.СК-пресс, 1998

8. Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации. М.Телеком. 2004

9.Марюха В.П., Информационная безопасность в МЧС России. АГЗ. 2011г. (в печате)

Слайд 6ГОСУДАРСТВЕННАЯ СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ

В РОССИЙСКОЙ ФЕДЕРАЦИИ

*

Государственная система защиты информации -

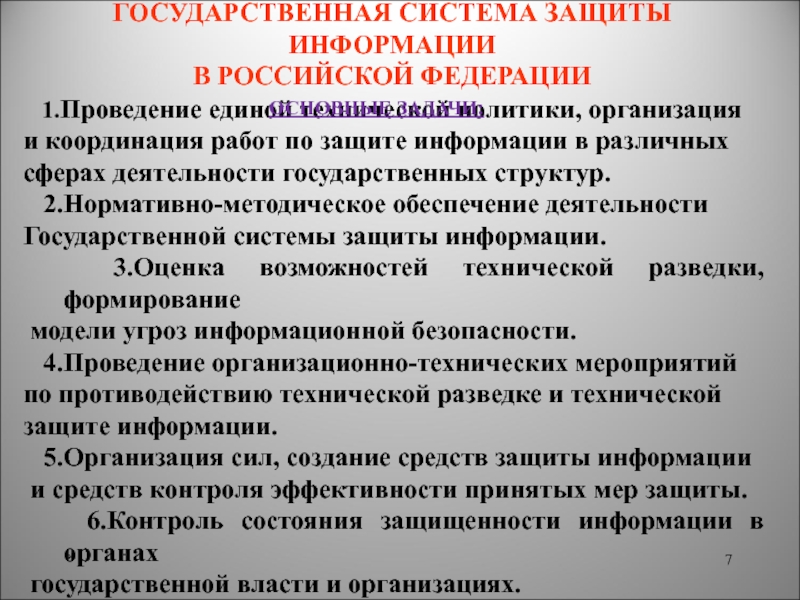

Слайд 7ГОСУДАРСТВЕННАЯ СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ

В РОССИЙСКОЙ ФЕДЕРАЦИИ

*

1.Проведение единой технической политики, организация

и координация работ по защите информации в различных

сферах деятельности государственных структур.

2.Нормативно-методическое обеспечение деятельности

Государственной системы защиты информации.

3.Оценка возможностей технической разведки, формирование

модели угроз информационной безопасности.

4.Проведение организационно-технических мероприятий

по противодействию технической разведке и технической

защите информации.

5.Организация сил, создание средств защиты информации

и средств контроля эффективности принятых мер защиты.

6.Контроль состояния защищенности информации в органах

государственной власти и организациях.

ОСНОВНЫЕ ЗАДАЧИ:

Слайд 10*

Структура государственной системы информационной безопасности

Спецподразделения «К»

Спецподразделения «К» МВД РФ

Слайд 11*

Структура органов управления МЧС России по вопросам технической защиты информации

Управление защиты

Ответственный за защиту конфиденциальной информации

.

Слайд 12Структура органов управления Московской области по вопросам технической защиты информации

*

Вице-губернатор МО

Губернатор

Управление по информационной безопасности Московской области

Главное управление региональной безопасности

Слайд 14*

Информационное противоборство

Информационное воздействие

Информационная защита

Информационное разведка

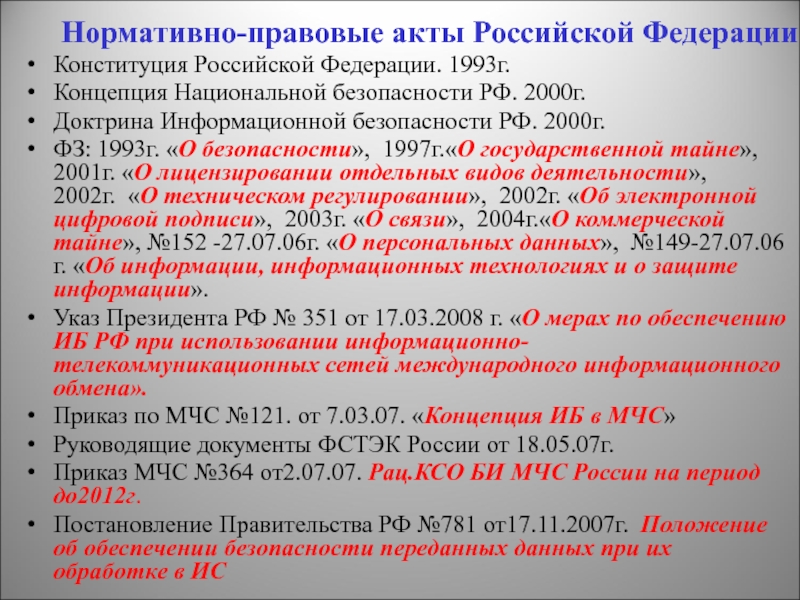

Слайд 15Нормативно-правовые акты Российской Федерации

Конституция Российской Федерации. 1993г.

Концепция Национальной безопасности РФ. 2000г.

Доктрина

ФЗ: 1993г. «О безопасности», 1997г.«О государственной тайне», 2001г. «О лицензировании отдельных видов деятельности», 2002г. «О техническом регулировании», 2002г. «Об электронной цифровой подписи», 2003г. «О связи», 2004г.«О коммерческой тайне», №152 -27.07.06г. «О персональных данных», №149-27.07.06г. «Об информации, информационных технологиях и о защите информации».

Указ Президента РФ № 351 от 17.03.2008 г. «О мерах по обеспечению ИБ РФ при использовании информационно-телекоммуникационных сетей международного информационного обмена».

Приказ по МЧС №121. от 7.03.07. «Концепция ИБ в МЧС»

Руководящие документы ФСТЭК России от 18.05.07г.

Приказ МЧС №364 от2.07.07. Рац.КСО БИ МЧС России на период до2012г.

Постановление Правительства РФ №781 от17.11.2007г. Положение об обеспечении безопасности переданных данных при их обработке в ИС

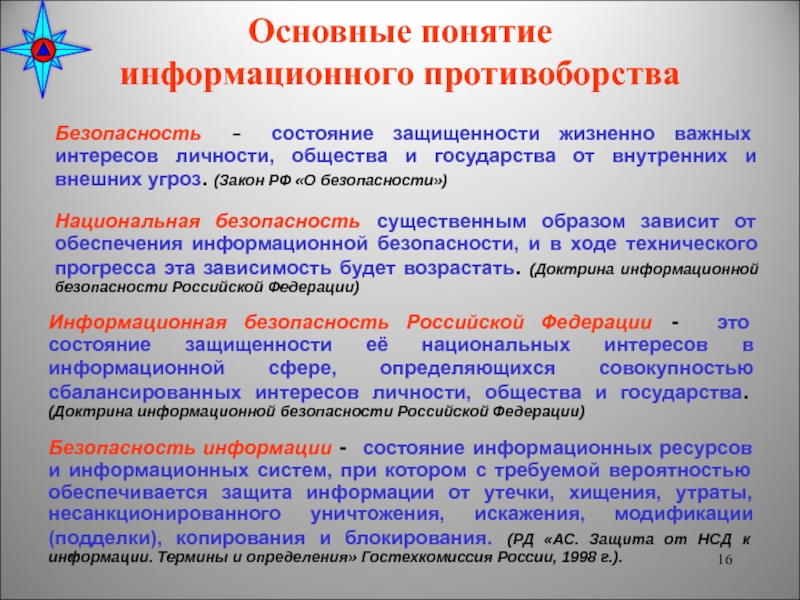

Слайд 16*

Основные понятие

информационного противоборства

Безопасность - состояние защищенности жизненно важных интересов личности,

Информационная безопасность Российской Федерации - это состояние защищенности её национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства. (Доктрина информационной безопасности Российской Федерации)

Национальная безопасность существенным образом зависит от обеспечения информационной безопасности, и в ходе технического прогресса эта зависимость будет возрастать. (Доктрина информационной безопасности Российской Федерации)

Безопасность информации - состояние информационных ресурсов и информационных систем, при котором с требуемой вероятностью обеспечивается защита информации от утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), копирования и блокирования. (РД «АС. Защита от НСД к информации. Термины и определения» Гостехкомиссия России, 1998 г.).

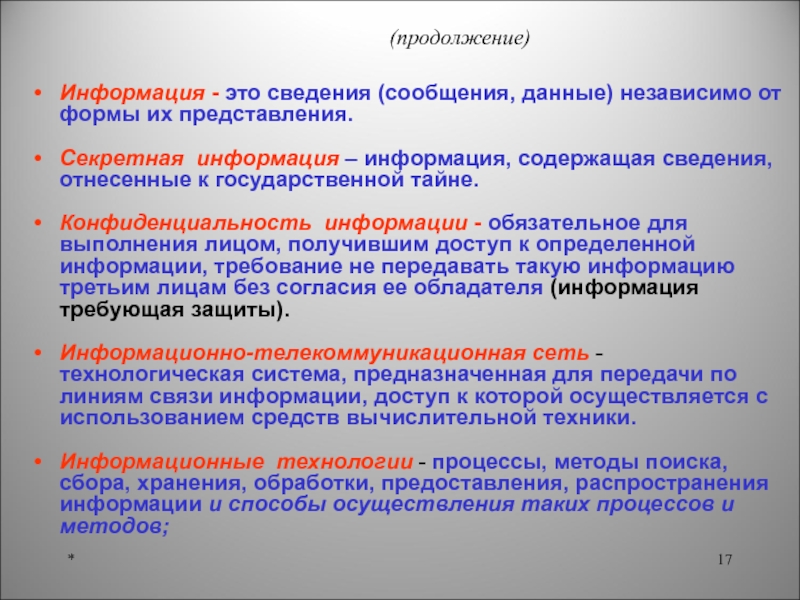

Слайд 17(продолжение)

Информация - это сведения (сообщения, данные) независимо от формы их

Секретная информация – информация, содержащая сведения, отнесенные к государственной тайне.

Конфиденциальность информации - обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя (информация требующая защиты).

Информационно-телекоммуникационная сеть - технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники.

Информационные технологии - процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов;

*

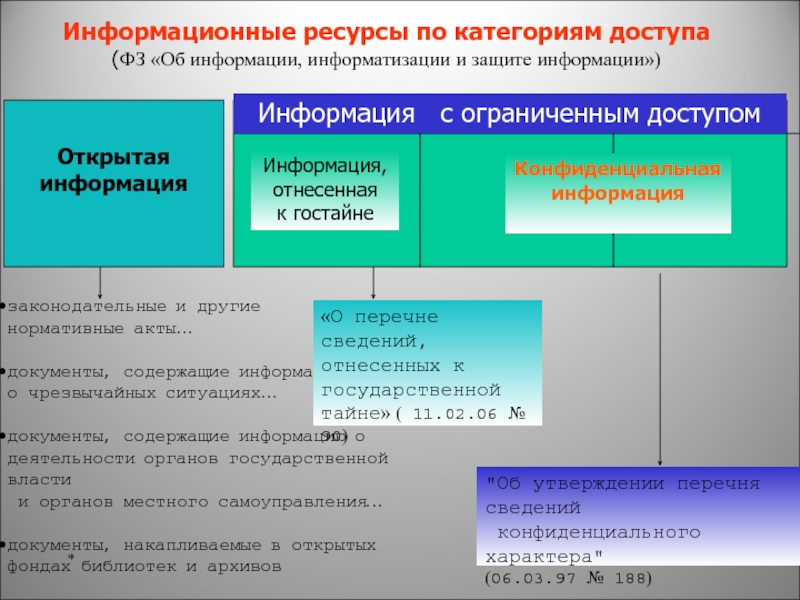

Слайд 19*

Информационные ресурсы по категориям доступа

(ФЗ «Об информации, информатизации и защите информации»)

Открытая

информация

Информация с ограниченным доступом

Информация,

отнесенная

к гостайне

Конфиденциальная

информация

законодательные и другие

нормативные акты…

документы, содержащие информацию

о чрезвычайных ситуациях…

документы, содержащие информацию о

деятельности органов государственной власти

и органов местного самоуправления…

документы, накапливаемые в открытых

фондах библиотек и архивов

«О перечне сведений, отнесенных к государственной тайне» ( 11.02.06 № 90)

"Об утверждении перечня сведений

конфиденциального характера"

(06.03.97 № 188)

Слайд 20*

Информация, отнесенная

к государственной тайне

Указ Президента РФ от 11.02.06 № 90

«О

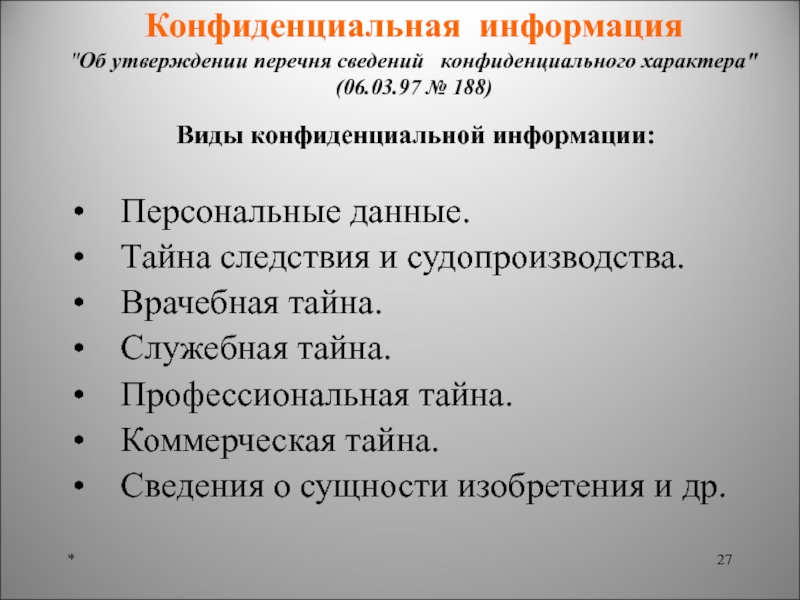

Слайд 21*

Конфиденциальная

информация

Указ Президента РФ от 06.03.97 № 188

"Об утверждении перечня

конфиденциального характера"

Режим защиты конфиденциальной информации устанавливается собственником информационных ресурсов или уполномоченным лицом в соответствии с законодательством Российской Федерации

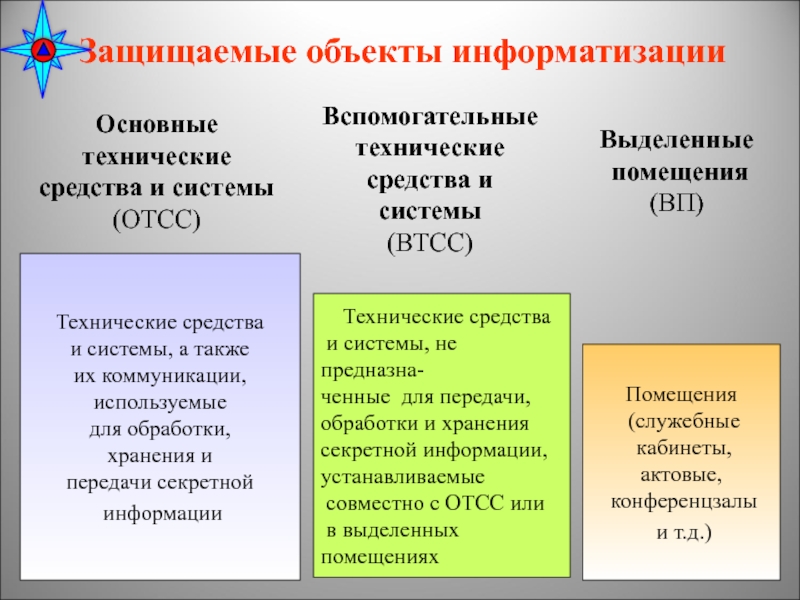

Слайд 22*

Защищаемые объекты информатизации

Основные технические

средства и системы

(ОТСС)

Вспомогательные

технические

средства и

(ВТСС)

Выделенные

помещения

(ВП)

Помещения

(служебные

кабинеты,

актовые,

конференцзалы

и т.д.)

Технические средства

и системы, не предназна-

ченные для передачи,

обработки и хранения

секретной информации,

устанавливаемые

совместно с ОТСС или

в выделенных

помещениях

Технические средства

и системы, а также

их коммуникации,

используемые

для обработки,

хранения и

передачи секретной

информации

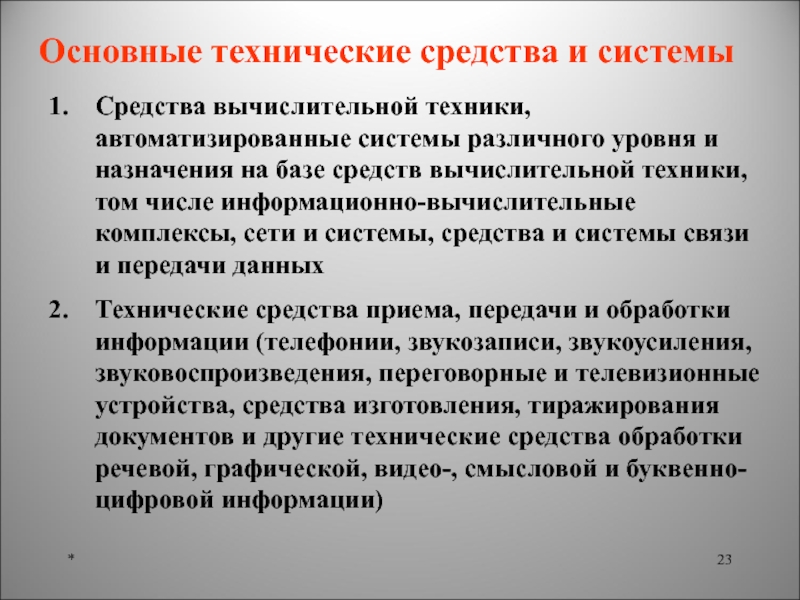

Слайд 23*

Основные технические средства и системы

Средства вычислительной техники, автоматизированные системы различного уровня

Технические средства приема, передачи и обработки информации (телефонии, звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео-, смысловой и буквенно-цифровой информации)

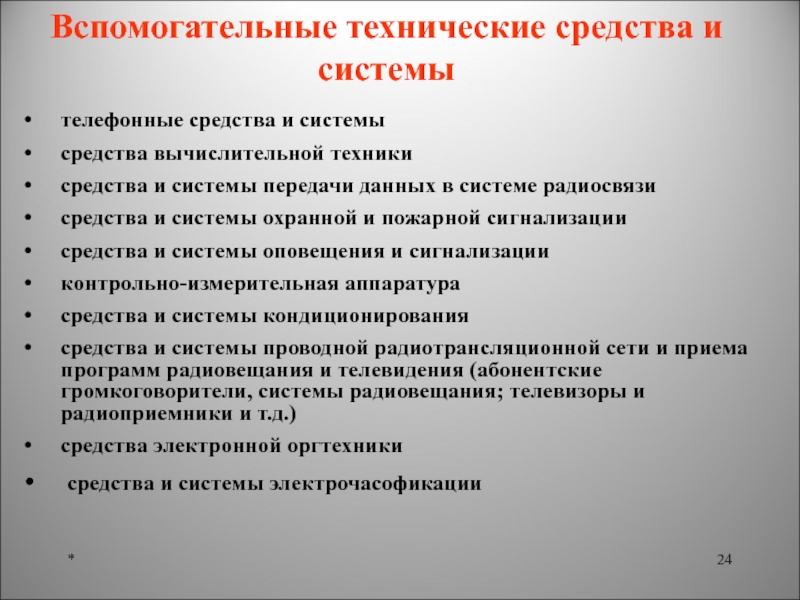

Слайд 24*

Вспомогательные технические средства и системы

телефонные средства и системы

средства вычислительной техники

средства и

средства и системы охранной и пожарной сигнализации

средства и системы оповещения и сигнализации

контрольно-измерительная аппаратура

средства и системы кондиционирования

средства и системы проводной радиотрансляционной сети и приема программ радиовещания и телевидения (абонентские громкоговорители, системы радиовещания; телевизоры и радиоприемники и т.д.)

средства электронной оргтехники

средства и системы электрочасофикации

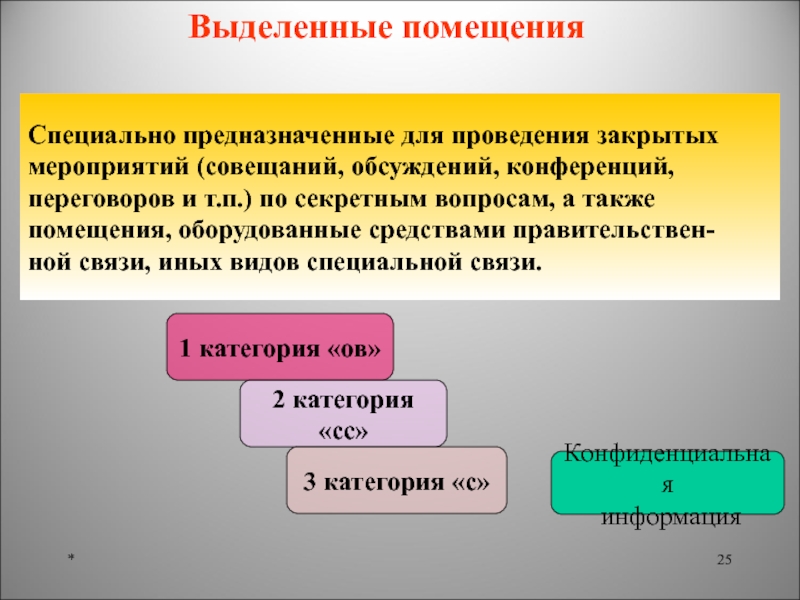

Слайд 25*

Выделенные помещения

Специально предназначенные для проведения закрытых

мероприятий (совещаний, обсуждений, конференций,

переговоров

помещения, оборудованные средствами правительствен-

ной связи, иных видов специальной связи.

1 категория «ов»

2 категория «сс»

3 категория «с»

Конфиденциальная

информация

Слайд 26*

Информационные ресурсы по категориям доступа

(ФЗ№149 «Об информации, информационных технологиях и защите

Открытая

информация

Информация с ограниченным доступом

Информация,

отнесенная

к гостайне

Конфиденциальная

информация

законодательные и другие

нормативные акты…

документы, содержащие информацию

о чрезвычайных ситуациях…

документы, содержащие информацию о

деятельности органов государственной власти

и органов местного самоуправления…

документы, накапливаемые в открытых

фондах библиотек и архивов

«О перечне сведений, отнесенных к государственной тайне» ( 11.02.06 № 90)

"Об утверждении перечня сведений

конфиденциального характера"

(06.03.97 № 188)

Слайд 27Конфиденциальная информация "Об утверждении перечня сведений конфиденциального характера" (06.03.97 №

Виды конфиденциальной информации:

Персональные данные.

Тайна следствия и судопроизводства.

Врачебная тайна.

Служебная тайна.

Профессиональная тайна.

Коммерческая тайна.

Сведения о сущности изобретения и др.

*

Слайд 29*

Защищаемые объекты информатизации

Основные технические

средства и системы

(ОТСС)

Вспомогательные

технические

средства и

(ВТСС)

Выделенные

помещения

(ВП)

Помещения

(служебные

кабинеты,

актовые,

конференцзалы

и т.д.)

Технические средства

и системы, не предназна-

ченные для передачи,

обработки и хранения

секретной информации,

устанавливаемые

совместно с ОТСС или

в выделенных

помещениях

Технические средства

и системы, а также

их коммуникации,

используемые

для обработки,

хранения и

передачи секретной

информации

Слайд 31Международная организация стандартизации (МОС) определяет следующие службы безопасности: 1. Аутентификации. 2. Обеспечение целостности. 3.Засекречивание

*

Слайд 32Основные механизмы безопасности МОС:

- шифрование;

- контроль доступа;

- цифровая подпись.

*

Дополнительные механизмы безопасности

- обеспечение целостности данных;

- аутентификация;

- подставка трафика;

- управление маршрутизацией;

- арбитраж.

Слайд 35*

Угроза безопасности информации- совокупность условий и факторов, создающих потенциальную или реально

Утечка информации – неконтролируемое распространение защищаемой информации в результате ее разглашения.

Доступ к информации - возможность получения информации и ее использования.

Доступ несанкционированный к информации (НСД) - доступ, нарушающий правила разграничения с использованием штатных средств ВТ и АС.

Нарушитель правил разграничения доступа – субъект доступа, осуществляющий НСД к информации.

Основные понятие:

Слайд 36*

Угрозы

Случайные

Преднамеренные

Процессы в аппаратуре

ЭМ процессы в окружающей среде

Чрезвычайные ситуации

Пользователи

Вирусы, закладки

Несанкционированный доступ

Радиоэлектронное

Разрушение орган.-эконом. механизмов

Дезинформация общественного мнения

Внутренние

Внешние

Угрозы информационной безопасности

Слайд 40*

Структура основных причин утраты и модификации информации

По данным исследовательского центра

15% - пожары

52% - неумышленные действия персонала

10% - умышленные действия персонала

10% - отказ оборудования

10% - затопление водой

Слайд 41*

ДИНАМИКА ПРЕСТУПЛЕНИЙ

зарегистрированных по статьям 183, 272, 273, 274, 283,

Статья 272. Неправомерный доступ к компьютерной информации

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

Слайд 42*

ДИНАМИКА ПРЕСТУПЛЕНИЙ

зарегистрированных по статьям 272, 273, 274 УК

с

Статья 272. Неправомерный доступ к компьютерной информации

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

Слайд 50Каналы утечки информации

*

Утечка ПЭМИН

Источник информации

Устройство обработки и хранения информации

Паразитная генерация

Побочные излучения

По

По цепям заземления

Нарушитель

Среда распространения информации

Слайд 55 Вирусы классифицируются:

- по среде обитания;

- по способу

- по степени опасности деструктированных воздействий;

- по алгоритму функционирования.

*

virus

Слайд 56Внедрение вирусов

*

После загрузки зараженного файла управление получает вирус. Закончив работу, вирус

Слайд 57Тело вируса записывается в конец файла, туда же переносится оригинальный JMP, на место

*

Механизм работы вирусов

Слайд 58По среде обитания

вирусы делятся на:

Загрузочные вирусы.

Файловые вирусы.

Сетевые вирусы.

Комбинированные вирусы.

Макровирусы.

Шпионские приложения.

*

Классификация

Слайд 59По способу заражения компьютерные вирусы делятся:

резидентные;

нерезидентные.

По особенностям алгоритма функционирования:

вирусы, не

вирусы, изменяющие среду обитания

По степени опасности для ресурсов:

безвредные вирусы;

опасные вирусы;

очень опасные вирусы.

.

*

Слайд 60По способу активизации:

резидентные;

нерезидентные.

По способу проявления:

влияющие на работу ЭВМ;

искажающие программные файлы;

искажающие файлы

заменяющие информацию на диске или его части;

искажающие таблицу FAT;

искажающие CMOS-память.

*

Слайд 61По способу заражения :

внедряются в конец файла;

внедряются в начало файла;

внедряются в

внедряются в свободную часть последнего сектора.

По способу маскировки:

немаскирующиеся;

самошифрующиеся (мутанты);

стедс-вирусы.

искажающие CMOS-память.

*

Слайд 62Классификация компьютерных инфекций:

компьютерные вирусы;

компьютерные черви;

программные закладки;

программная блокировка компьютерных систем;

смешанные

*

Слайд 63Способы

внедрения потенциально опасных программ:

в несение программных дефектов диверсионного типа;

несанкционированный

несанкционированное вмешательство в процесс обмена сообщениями между узлами в сети.

*

Слайд 68Конфиденциальная информация, подлежащая технической защите распределяется на:

*

информацию, обрабатываемую техническими

речевую, акустическую информацию;

информацию в виде электрических сигналов, физических полей, носителей на бумажной, магнитной, магнитно-оптической и иной основе.

Слайд 69ФУНКЦИИ СИСТЕМЫ ЗАЩИТЫ:

1. Защита системы от посторонних лиц.

2. Защита системы от

3. Защита пользователей друг от друга.

4. Защита пользователя от него самого.

5. Защита системы от нее самой.

6. Защита системы от внешних случайных угроз.

*

Слайд 70*

Место информационной безопасности в общей системе безопасности предприятия

Безопасность предприятия (организации)

Физическая безопасность

Пожарная

Экономическая безопасность

Экологическая безопасность

Информационная безопасность

У г р о з ы б е з о п а с н о с т и

Техническая защита конфиденциальной информации

Слайд 71*

Защита информации (ЗИ) - деятельность направленная на предотвращения утечки информации

Информационная безопасность - состояние защищенности информационной среды общества, использование и развитие ее в интересах граждан, организаций и государства.

Криптографическая защита - защиты данных при помощи криптографического преобразования данных.

Основные понятия

Слайд 72Идентификатор доступа - уникальный признак субъекта или объекта.

Верификация - процесс сравнения

Аутентификация – проверка принадлежности субъекту доступа предъявленного им идентификатора, подтверждение подлинности.

Сертификат – документ, выданный по правилам сертификации для подтверждения соответствия продукции установленным требованиям

*

Слайд 73Защита информации в телекоммуникационных сетях:

*

1. Защита от НСД.

2.Разграничение потоков информации между

3.Защита критичных ресурсов сети.

4.Защита РС и ресурсов от НСД.

5. Криптографическая защита ресурсов.

Слайд 74Цели защиты:

1. Исключить случайную или преднамеренную выдачу информации посторонним лицам.

2. Разграничить

3. Обеспечить независимость пользователей в пределах предоставляемых им полномочий.

4. Обеспечить удобства работы с информацией для групп взаимосвязанных пользователей.

5. Исключить возможности разрушения информации в АС при реализации внешних угроз.

*

Слайд 77АЛГОРИТМ

ПОДГОТОВКИ И РЕАЛИЗАЦИИ АТАКИ

НАРУШИТЕЛЕМ

*

НСД

Планирование

атак на СЗИ

Анализ

системы

Организация

и выполнение атак

Разбор процесса

выполнения атак

Да

Нет

НАРУШИТЕЛЬ

Успешная

атака

Слайд 82Краткий перечень технологий

защиты информации

Межсетевые экраны

Средства построения VPN

Антивирусы

Обнаружение атак

Контроль содержимого

Средства криптозащиты

*

Слайд 88*

Антивирусные технологии

Методы обнаружения и борьбы с вирусами:

Сканирование;

Обнаружение изменений;

Эвристический анализ;

Использование

Вакцинирование программ;

Карантин;

Аппаратно-программная защита. Брандмауэр. Фаерволы и др.

Защита файловых, почтовых серверов и рабочих станций от спамов и фишингов;

Защита мобильных средств;

Защита Интернет- трафика;

Системы централизованного администрирования защиты ТКС.

Слайд 89Антивирусные программы

Eset (NOD32)

Frisk (F-Prot) 60% в 20 пров. F-Secure 58,6% в 29 проверках VirusBuster 52,2% в 23 проверках Doctor Web 50% в 34 проверках McAfee Inc 50% в 36 проверках

Тестирование программ по открытым источникам

*

Слайд 101Профилактика заражения:

(Пять правил)

1.Применять только законные программные продукты.

2.Дублировать важную информацию.

3.Регулярно пользоваться антивирусными

4. Особая осторожность при применении носителей информации.

5. При коллективном пользовании организационные методы борьбы.

*

Слайд 103Установка специальных фильтров типа «Гранит» в соединительных линиях вспомогательных технических средств,

*

Слайд 104Установка специальных диэлектрических вставок в трубы систем отопления и водоснабжения, имеющих

*

Слайд 105Установка в осветительной и розеточных сетях электропитания помехоподавляющих фильтров типа ФП

*

Слайд 106Пространственное электромагнитное зашумление побочных электромагнитных излучений ПЭВМ с использованием генератора шума

*

Слайд 107Пространственное электромагнитное зашумление побочных электромагнитных излучений ПЭВМ с использованием генератора шума

*

Слайд 108Создание прицельных маскирующих радиопомех в каналах передачи информации закладными устройствами

*

Слайд 109Создание вибрационных помех с использованием генераторов акустического шума с целью противодействия

*

Слайд 112КОМПЛЕКС ОБНАРУЖЕНИЯ РАДИОИЗЛУЧАЮЩИХ СРЕДСТВ И РАДИОМОНИТОРИНГА КРОНА

*

Назначение:

Для обнаружения и локализации

Технические характеристики:

Диапазон рабочих частот при анализе радиочастотного спектра 0,01...3000 МГц (до 6000 МГц с дополнительным конвертором ПС-6000 или до 9000 МГц с дополнительным конвертором ПС-9000)

Максимальная дальность при автоматизированной локализации 20 м

Мощность обнаруживаемых радиомикрофоновот 50 мкВт

Ошибка при определении дальности до радиоизлучающего подслушивающего устройства не более 10 см

Питание сеть 220 В, 50 Гц

Цена: 144000 руб.

Слайд 113ОБНАРУЖИТЕЛЬ СКРЫТЫХ ВИДЕОКАМЕР ПО ОПТИЧЕСКОМУ ПРИЗНАКУ АЛМАЗ

*

Назначение:

Для обнаружения микровидеокамер, а

"Алмаз" - это маленькое, лёгкое, питаемое от аккумуляторной батареи устрйоство, которое позволяет быстро идентфицировать и локализовать скрытые камеры.

Обнаружитель 'Алмаз' работает против всех видов камер:

видеокамер;

видеокамер с объективом pin-hole;

цифровых фото- и видеокамер;

камер с автоматической фокусировкой.

Обнаружение происходит при нахождении 'Алмаза' в поле зрения искомой видеокамеры.

Технические характеристики:

Выходная мощность лазера не более 10 мВт

Время непрерывной работы от заряженной батареи не менее 30 часов

Питание аккумуляторная батарея 3 В

Габариты 50 x 50 x 100 мм

Масса 200 г

Цена: 90000 руб.

Слайд 114ОБНАРУЖИТЕЛЬ СКРЫТЫХ ВИДЕОКАМЕР АМУЛЕТ

*

Назначение:

Предназначен обнаружения скрытых видеокамер независимо от применяемых в

Технические характеристики:

Среднее расстояние обнаружения видеокамер (в зависимости от электромагнитной обстановки, типов видеокамер и структуры ограждающих поверхностей) 6–10 м

Общее время обнаружения источников излучений по хранящимся в БД образам от 50 сек до 6 мин.

Диаграмма направленности антенны круговая

Время активной автономной работы от встроенной АКБ не менее 2 ч

Время работы в стационарном режиме круглосуточно

Цена: 93800 руб.

Слайд 115СКОРОСТНОЙ ПОИСКОВЫЙ ПРИЕМНИК СКОРПИОН V.3.3

*

Назначение:

Для автоматического обнаружения передающих радиомикрофонов и подавления

Позволяет:

производить изучение радиоэлектронной обстановки в конкретном месте его эксплуатации с запоминанием частот сигналов;

обнаруживать и определять местоположение радиомикрофона в контролируемом помещении;

подавлять канал приема сигнала обнаруженного радиомикрофона путем постановки на его частоте прицельной помехи.

обнаруживать работающие телефоны сотовой связи стандарта GSM с индикацией частоты и возможностью автоматической блокировки;

обнаруживать радиотелефоны стандарта DECT;

осуществлять поиск в одном или двух программируемых участках диапазона частот;

просматривать и редактировать три буфера памяти обнаруженных сигналов и исключенных каналов приема;

проверять работоспособность приемников, индикаторов поля, частотомеров и других помощи встроенного тестового генератора.

Технические характеристики:

Диапазон частот:30-2000 МГц.

Чувствительность в диапазоне:

30 - 1000 МГц: не хуже 40 мкВ;

1000 - 2000 МГц: не хуже 100 мкВ.

Время просмотра диапазона:

не более 10 с.

Диапазон измерения уровня входного сигнала: 50дБ Мощность прицельной помехи: не менее 50 мВт.

Количество запоминаемых частот: 3*256

Индикация:ЖКИ-дисплей.

Питание: батареи или внешний источник 9,6...12 В.

Потребление: 200 мА.

Габариты (без антенн): 165х90х29 мм.

Цена: 30000 руб.

Слайд 116ПОРТАТИВНЫЙ ОБНАРУЖИТЕЛЬ ЗАКЛАДОК PROTECT-1203

*

Назначение:

Для оперативного поиска и локализации всех видов

Возможность локализации, встроенный виброзвонок и шкальный индикатор.

Прибор способен обнаруживать следующие виды закладок:

комнатные и авто передатчики;

телефонные передатчики;

цифровые передатчики и передатчики с инверсией спектра;

отслеживающие устройства;

передатчики для ношения на теле.

Технические характеристики:

Диапазон рабочих частот: 10...3600 МГц.

Питание: встроенный аккумулятор3.6 В.

Время подзарядки аккумулятора: 12 ч.

Габариты: 26х75х160мм

Масса: 420 гр.

Цена: 6400 руб.

Слайд 117ПРИБОР НЕЛИНЕЙНОЙ РАДИОЛОКАЦИИ

МАСТЕР

*

Назначение:

Прибор предназначен для бесконтактного обнаружения и определения местоположения скрытых

Прибор обеспечивает обнаружение электронных объектов через преграды из дерева, пластмассы, кирпича, бетона и др. материалов, а также в багаже, ручной клади и под одеждой. При этом объекты обнаруживаются одинаково эффективно как во включенном, так и в выключенном состоянии.

Технические характеристики:

Вид излучения: непрерывный.

Мощность СВЧ-сигнала на выходном разъеме приемо-передающего блока: 800 мВт.

Потенциал излучаемого СВЧ сигнала: 2 Вт.

Чувствительность приемника: минус 130 дБВт

Частота излучаемого СВЧ сигнала: fya= 1000±20 МГц

Глубина регулировки чувствительности: 45 дБ

Индикация: звуковая.

Питание: встроенный аккумулятор (12В).

Время непрерывной работы: не менее 4 часов Максимальная дальность обнаружения радиомикрофонов - 0,2 - 2 м

Цена: 99200 руб

Слайд 119КОМПЛЕКС ВИБРОАКУСТИЧЕСКОЙ ЗАЩИТЫ ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ 1-Й КАТЕГОРИИ БАРОН

*

Назначение:

Для защиты объектов

Технические характеристики:

Число помеховых каналов 4

Выходная мощность не менее 18 Вт на канал

Диапазон частот 60...16000 Гц

Число вибраторов, подключаемых к одному каналу пьезоэлектрических – до 30; электромагнитных - до 7

Количество поддиапазонов с регулируемым уровнем мощности помехи в канале 5

Частотные поддиапазоны 60...350 Гц; 350...700 Гц; 700-1400 Гц; 1400-2800 Гц; 2800...16000 Гц

Количество независимых фонемных клонеров 4

Количество независимых генераторов шума 4

Диапазон регулировки уровня сигнала в каждой октавной полосе не менее 24 дБ

Управление включением помехи дистанционное проводное, дистанционное по радиоканалу, местное

Питание сеть 220 В, 50 Гц

Габариты 310х300х80 мм

Вес 5,5 кг

Цена: 48000 руб.

Вибрационный излучатель на стекло (опция к устройствам серии БАРОН).

Цена: 1300 руб.

Слайд 120УСТРОЙСТВО ЗАЩИТЫ ТЕЛЕФОННЫХ ПЕРЕГОВОРОВ ОТ ПРОСЛУШИВАНИЯ КОРУНД-М

*

Назначение:

Для защиты

Устройство легко устанавли-вается внутри безобрывной розетки типа РТШ-4 и ей подобных.

Технические характеристики:

Затухание на частоте 1 кГц

при напряжении 10 В не более 2 дБ

Затухание на частоте 1 кГц

при напряжении 50 мВ не менее 80 дБ

Максимальный ток нагрузки 0,1 А

Цена: 700 руб.

Слайд 121УСТРОЙСТВО БЛОКИРОВАНИЯ РАБОТЫ СИСТЕМ МОБИЛЬНОЙ СВЯЗИ КВАРТЕТ

*

Назначение:

Для блокирования работы телефонов систем мобильной связи в пределах выделенных помещений, предназначенных для ведения переговоров, проведения совещаний. Используется в целях предотвращения утечки информации за пределы выделенного помещения при использовании подслушивающих устройств, работающих с применением каналов систем мобильной связи, при использовании для передачи информации включенных телефонов названных стандартов, а также для обеспечения рабочей обстановки во время проведения переговоров, совещания.

Технические характеристики:

Диапазоны частот (каналы) GSM-900/1800, опционально - CDMA-450, GSM 1900

Мощность излучения 4 Вт плавная регулировка (на канал)

Радиус зоны подавления одноканального устройства до 50 м

Напряжение питания 180 –240 В, 50/60Гц

Габариты 300х190х100 мм

Цена: 31500 руб.

Слайд 122МНОГОФУНКЦИОНАЛЬНЫЙ ГЕНЕРАТОР ШУМА ГРОМ-ЗИ-4

*

Назначение:

Для защиты информации от утечки за счет

Выполнение указанных функций обеспечивается генератором независимо друг от друга. При защите телефонных переговоров от подслушивания генератор "размывает" спектр акустических сигналов в телефонной линии. Работа генератора при зашумлении радиодиапазона осуществляется на съемную телеско-пическую антенну.

При зашумлении крупногабаритных объектов (вычислительных центров, терминальных залов и т.п.) целесообразно использование нескольких комплектов ГРОМ-ЗИ-4 с антеннами, ориентиро-ванными в трех взаимно перпенди-кулярных плоскостях.

Имеет сертификат ФСТЭК РФ.

Технические характеристики:

Полоса частот помехового сигнала при зашумлении

Радиодиапазона 20...1000 МГц

Типовое значение напряженности поля помех, создаваемого

генератором, относительно 1 мкВ/м в диапазоне 20...60 МГц: 60 дБ

в диапазоне 60...300 МГц: 90 дБ

в диапазоне 300...1000 МГц: 40 дБ

Полоса частот помехового сигнала при зашумлении электросети 100...1000 кГц

Напряжение помехового сигнала в электросети не менее 60 дБ относительно 1 мкВ

Напряжение помехового сигнала, создаваемого в телефонной линии:

на частоте 20 Гц+5 Гц 2,5+0,5 В ср. кв.

в полосе частот 15...25 кГц 0,5+0,1 В ср. кв.

Время непрерывной работы прибора 8 часов

Питание сеть 220 В, 50 Гц

Потребляемая мощность не более 40 Вт

Габариты 150х250х50 мм

Масса не более 1,3 кг

Цена: 14400 руб.

Слайд 123ТЕЛЕФОННЫЙ МОДУЛЬ ДЛЯ КОМПЛЕКСНОЙ ЗАЩИТЫ ТЕЛЕФОННОЙ ЛИНИИ ОТ ПРОСЛУШИВАНИЯ ПРОКРУСТ-2000

*

Назначение:

Для

Имеет сертификат ФСТЭК РФ.

Технические характеристики:

Габариты 47х172х280 мм

Условия эксплуатации отапливаемое помещение

Максимальное поднятие постоянного напряжения на линии в режиме «Уровень» до 39В

Диапазон шумового сигнала в режиме «Помеха»

50 Гц...10 кГц

Максимальная амплитуда помехи в режиме "Детектор"до 30 В Напряжение на диктофонном выходе регулируемое, до 150 мВ

Питание сеть 220 В, 50 Гц

Потребляемая мощность не более 10 Вт

Цена: 22400 руб.

Слайд 124ВЫЖИГАТЕЛЬ УСТРОЙСТВ СЪЕМА ИНФОРМАЦИИ В ПРОВОДНЫХ ЛИНИЯХ СВЯЗИ И В ОБЕСТОЧЕННОЙ

*

Назначение:

Для защиты от несанкционирован-ного прослушивания переговоров как по телефону, так и в помещении с помощью устройств, работающих в проводных линиях, либо в электро-сети.

Радиозакладки, работающие в проводных линиях, могут иметь низкую рабочую частоту, и для их обнаружения требуется специальная поисковая аппаратура, которая не всегда эффективна. Принцип действия прибора основан на электрическом пробое радио элементов. В линию подается мощный короткий высоковольтный импульс, способный полностью разрушить или нарушить функциональную деятельность средств съема информации.

Технические характеристики:

Амплитуда импульса 1600 или 2000 В

Питание сеть 220 В, 50 Гц

Габариты 150х110х70 мм

Масса 1 кг

Цена: 15000 руб.

Слайд 125Комплексный подход к защите информации

Сеть

Сеть

Шифрование

ЭЦП

Управление доступом

Целостность

Аутентификация

Дополнение трафика

Управление маршрутом

Нотаризация

Механизмы

Внешний

Сетевой

Системный

Приложения

Рубежи обороны

Комплексный подход

Организационными (обеспечение разработки и выполнения программы ИБ);

Процедурными (организация работы персонала и регламентация его действий);

Программно-техническими средствами.

Комплексный

аудит режима ИБ

Активный аудит

(программно

-технический уровень)

Тестирование

оборудования и

регламентные работы