- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Информационная безопасность предприятия презентация

Содержание

- 1. Информационная безопасность предприятия

- 2. Рекомендуемая литература Баранова Е.К., Бабаш А.В.

- 3. Организация

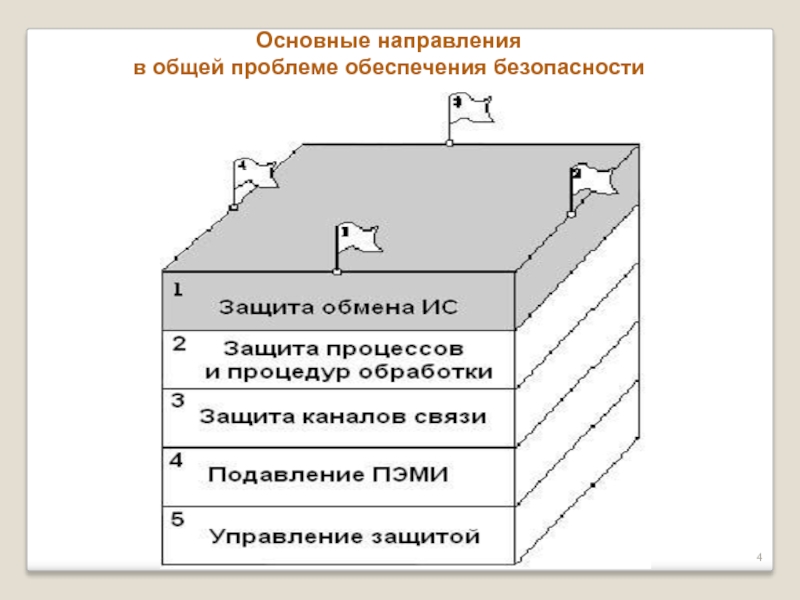

- 4. Основные направления в общей проблеме обеспечения безопасности

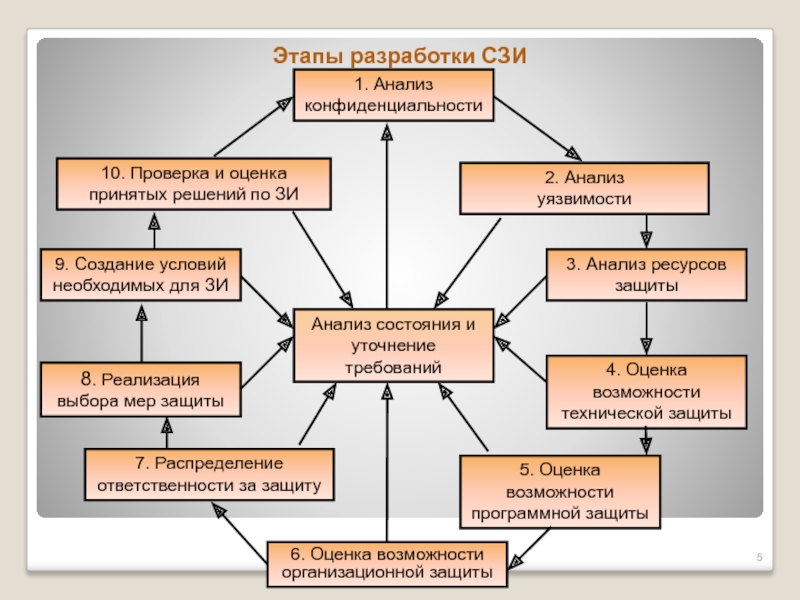

- 5. Этапы разработки СЗИ 1. Анализ конфиденциальности

- 6. Концепция создания защищенных ИС

- 7. Многоуровневая структура СЗИ 1. охрана по периметру

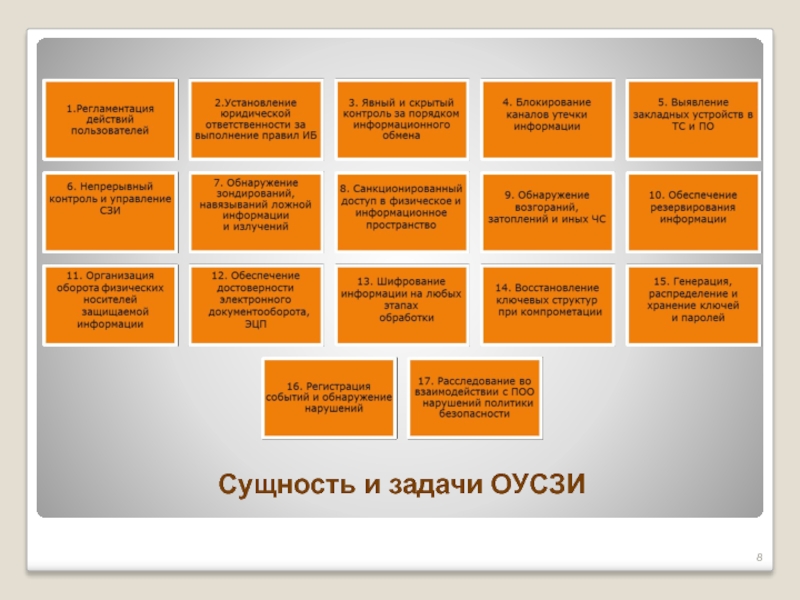

- 8. Сущность и задачи ОУСЗИ

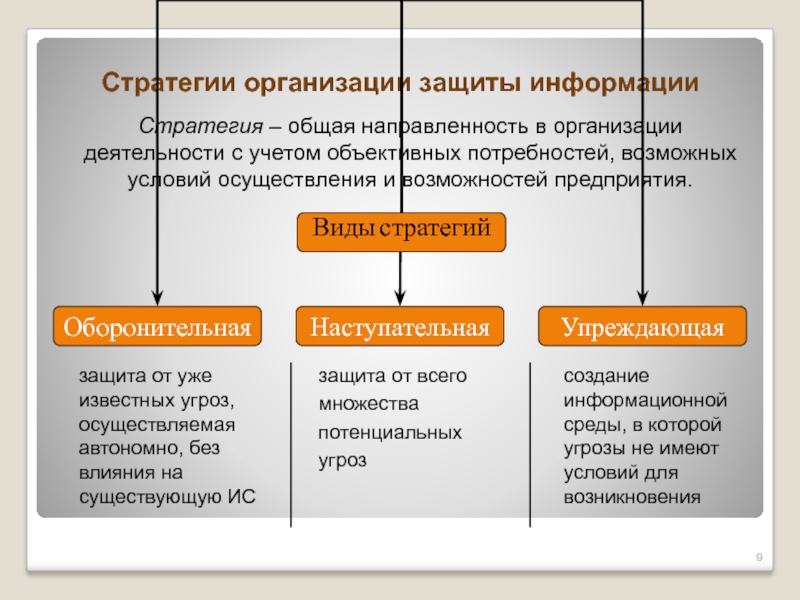

- 9. Стратегии организации защиты информации Стратегия – общая

- 10. Основные характеристики стратегий организации защиты информации

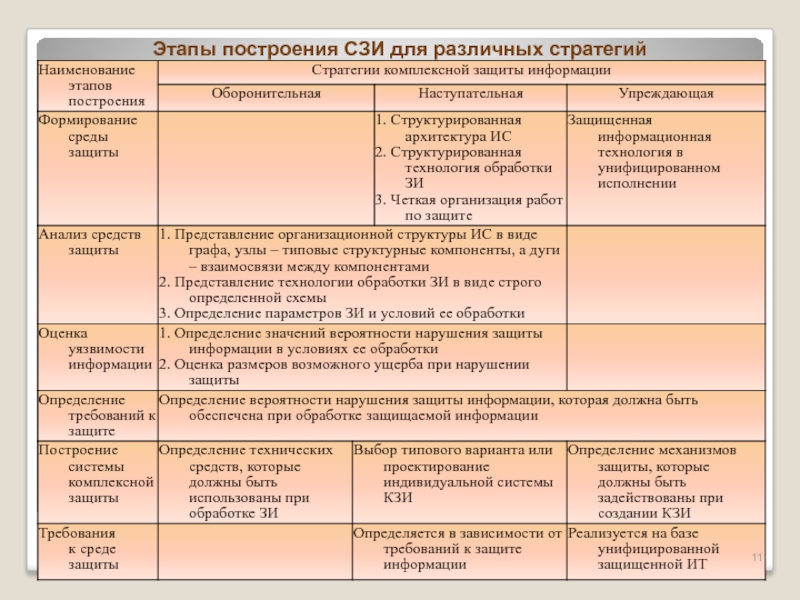

- 11. Этапы построения СЗИ для различных стратегий

- 12. Общие принципы построения КЗИ

- 13. Структура КЗИ

- 14. Основные характеристики КЗИ Надежность эшелонированность, многоуровневость Отказоустойчивость

- 15. Этапы разработки КЗИ Постоянный

- 16. Обязательные элементы КЗИ

- 17. Контрольные вопросы 1. Основные направления обеспечения

- 18. Организация защиты конфиденциальных документов

- 19. Безопасность ценных информационных ресурсов Цель

- 20. Главные опасности: утрата конфиденциального документа;

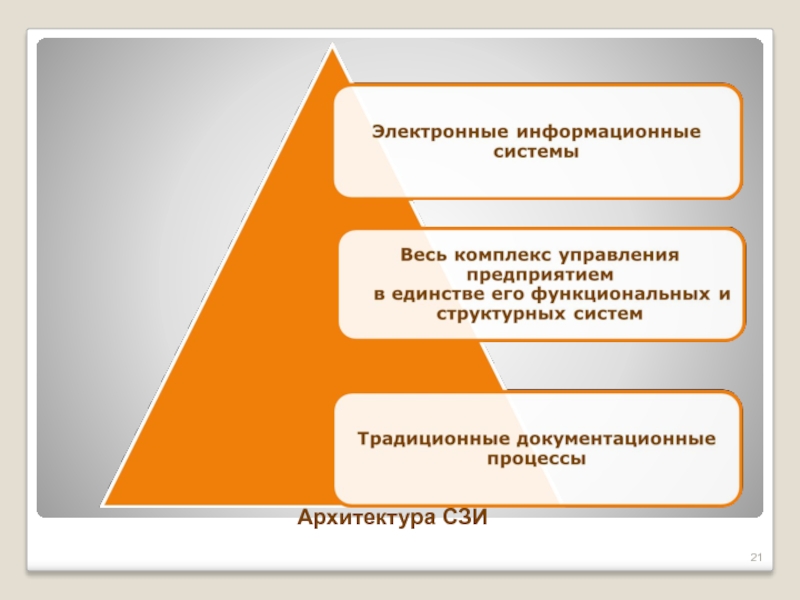

- 21. Архитектура СЗИ

- 22. Основные направления формирования ценной информации

- 23. Выявление конфиденциальных сведений Основополагающая часть

- 24. Перечень конфиденциальных сведений Перечень –

- 25. Документирование конфиденциальных сведений Основные отличия

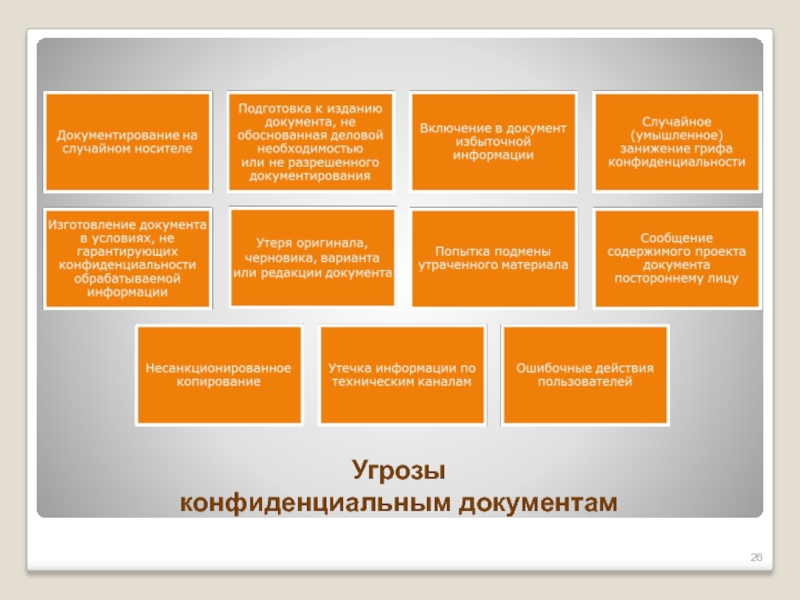

- 26. Угрозы конфиденциальным документам

- 28. Задачи учета конфиденциальных документов Конфиденциальный

- 29. Жизненный цикл конфиденциального документа ?????????

- 30. Документированная система защиты Порядок определения сроков хранения

- 31. Контрольные вопросы Архитектура системы защиты конфиденциального

- 32. Организация режима обеспечения комплексной защиты информации

- 33. Разработка Политики безопасности Политика безопасности

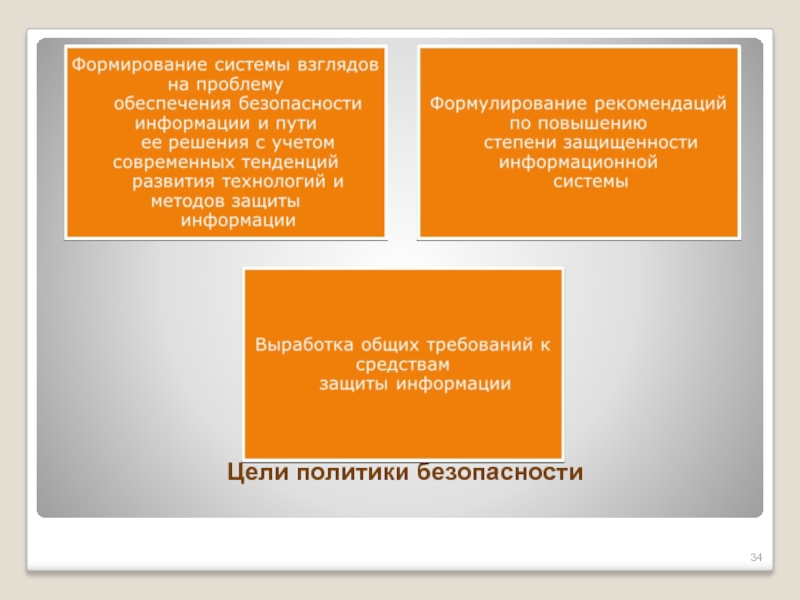

- 34. Цели политики безопасности

- 35. 1 уровень стратегический

- 36. Разработка Концепции безопасности информации

- 37. Разработка Регламента обеспечения безопасности информации

- 38. Разделы Профиля защиты: «Введение ПЗ»;

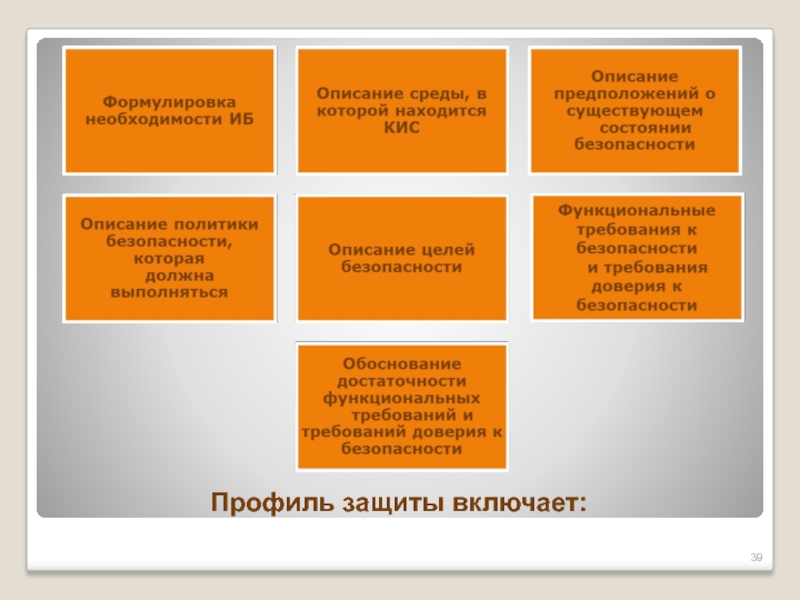

- 39. Профиль защиты включает:

- 40. Угрозы Политика безопасности Предположения безопасности

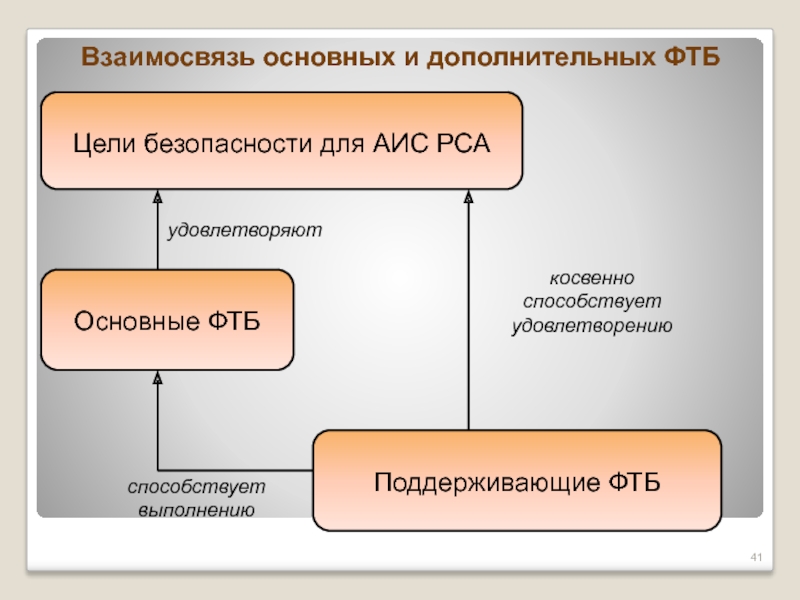

- 41. Взаимосвязь основных и дополнительных ФТБ

- 42. Контрольные вопросы 1. Цели и задачи

- 43. Организация системы физической защиты информации

- 44. Система физической защиты − типовые задачи

- 45. Типовые задачи СФЗ

- 46. Способы организации СФЗ

- 47. Функции и подсистемы СФЗ СФЗ Восприятие признаков

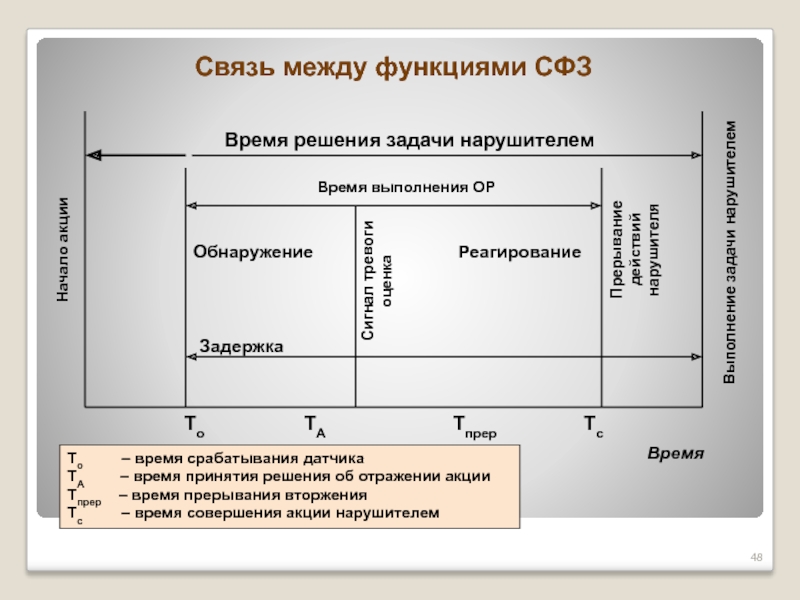

- 48. Связь между функциями СФЗ Время решения задачи

- 49. Сдерживание

- 50. Организация подсистемы обнаружения Срабатывание датчика Инициализация сигнала

- 52. Подсистемы реагирования Передача сообщения о нападении Развертывание

- 53. m – общее число элементов задержки по

- 54. Зона ограниченного допуска Защищенная зона Контролируемое

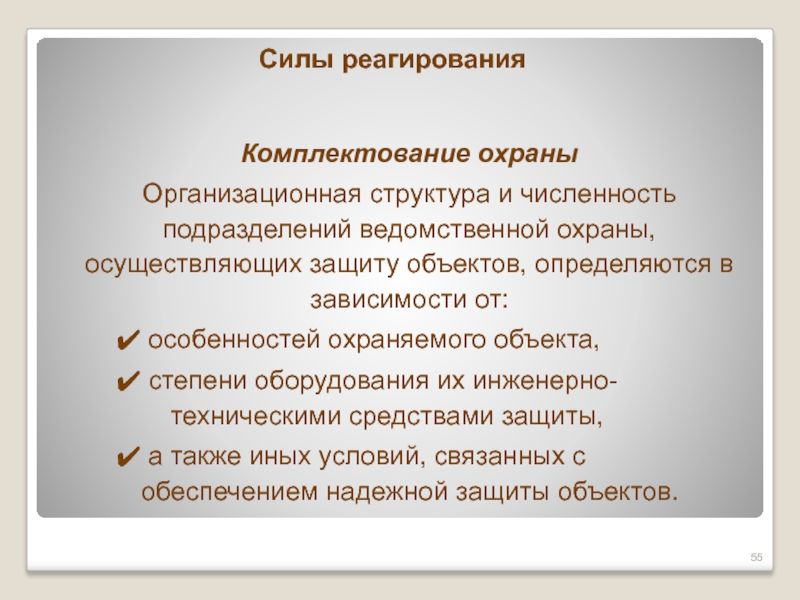

- 55. Силы реагирования Комплектование охраны Организационная структура и

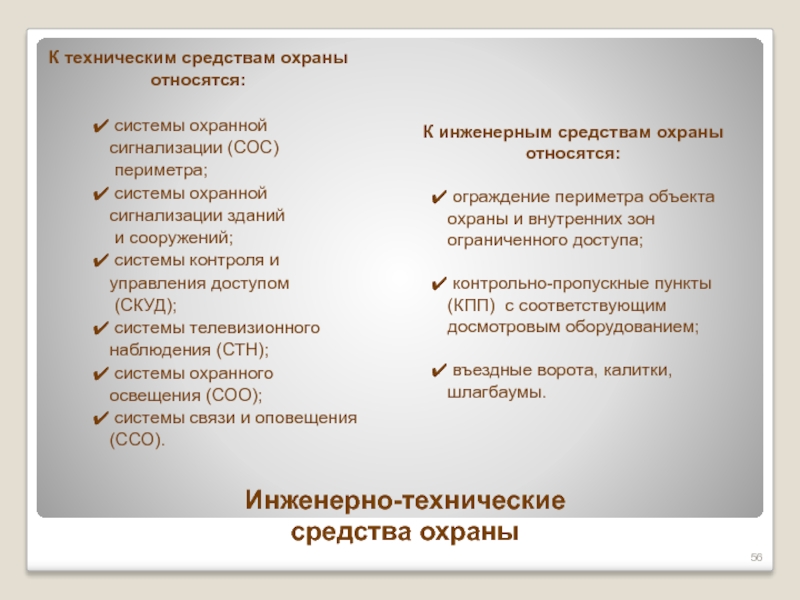

- 56. Инженерно-технические средства охраны К техническим

- 57. Контрольные вопросы Система физической защиты: основные

- 58. МЕЖДУНАРОДНЫЕ СТАНДАРТЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- 59. Основные цели и задачи британского стандарта

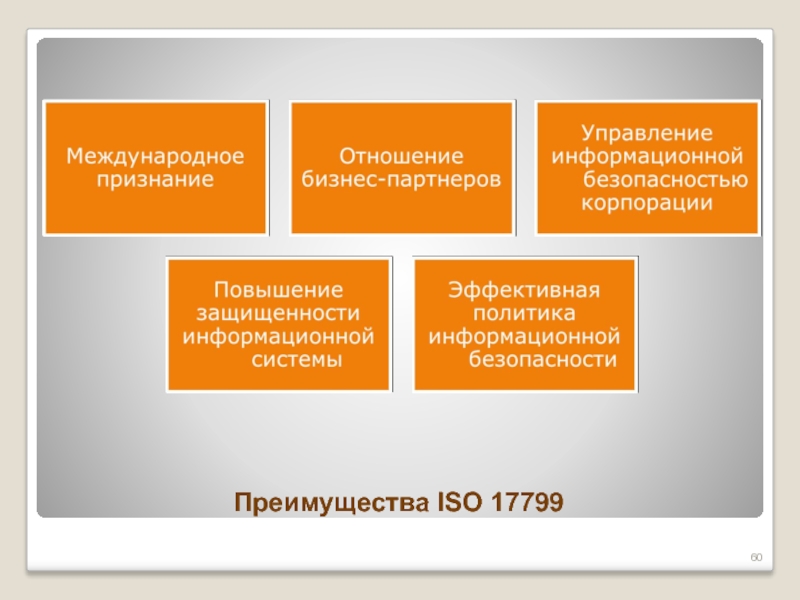

- 60. Преимущества ISO 17799

- 61. Содержание стандарта ISO 17799

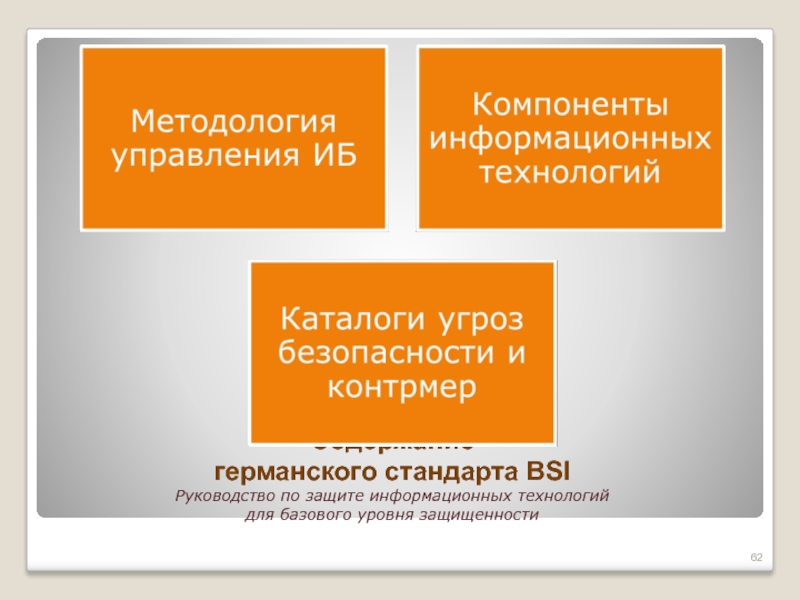

- 62. Содержание германского стандарта BSI Руководство по

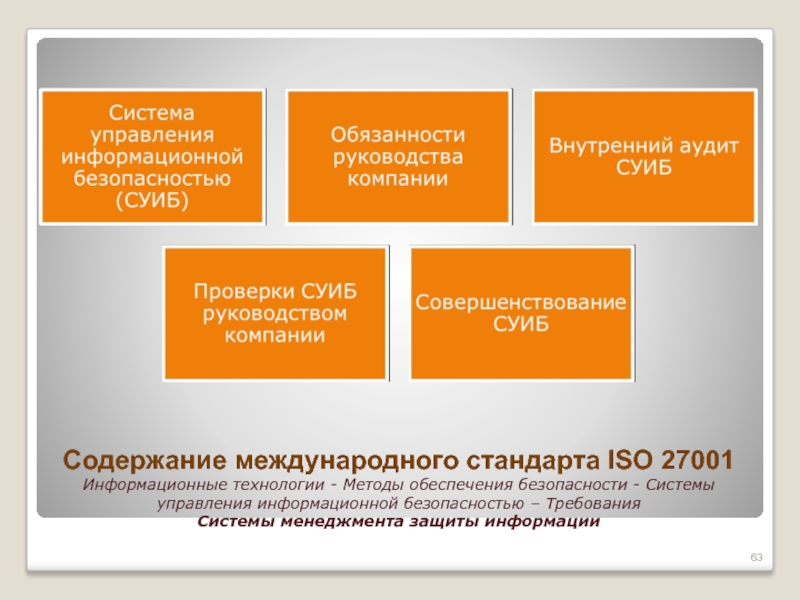

- 63. Содержание международного стандарта ISO 27001 Информационные технологии

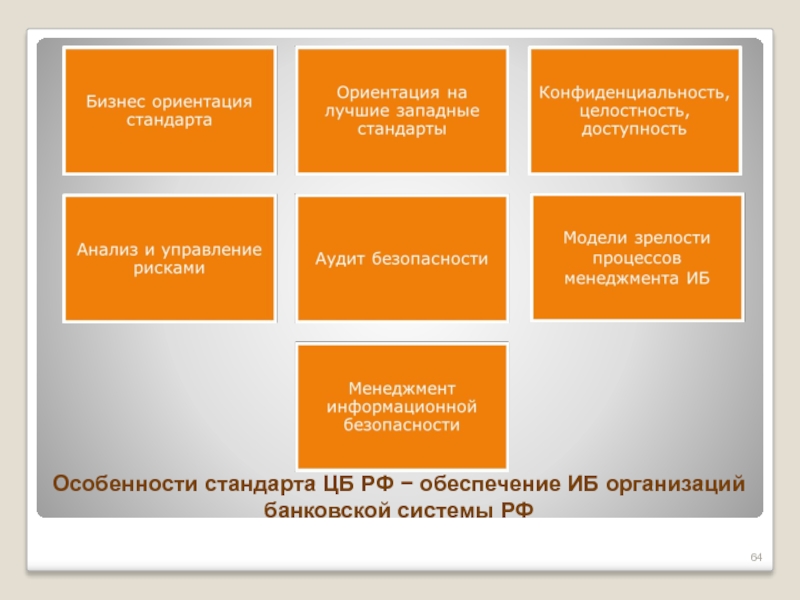

- 64. Особенности стандарта ЦБ РФ − обеспечение ИБ организаций банковской системы РФ

- 65. ПРОВЕДЕНИЕ КОМПЛЕКСНОГО ОБСЛЕДОВАНИЯ ЗАЩИЩЕННОСТИ ИС

- 66. Цель проведения обследования (аудита) Методологическое обследование процессов,

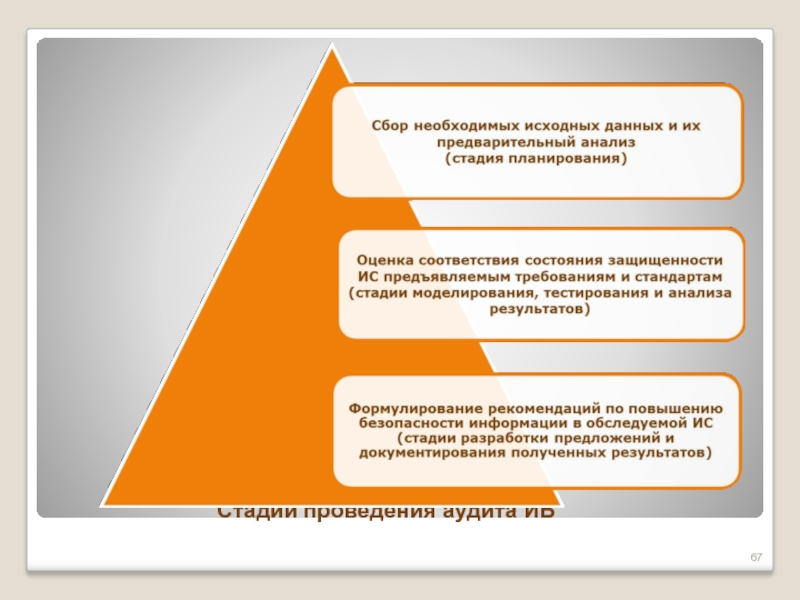

- 67. Стадии проведения аудита ИБ

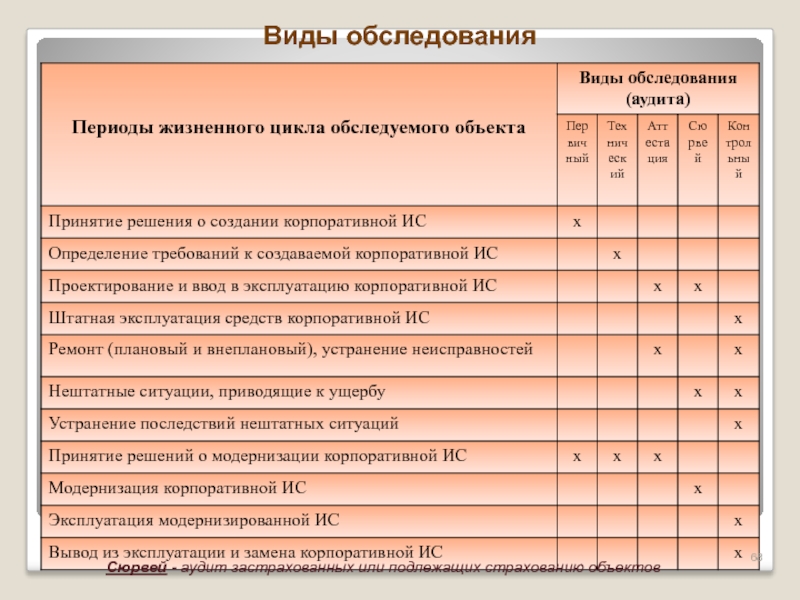

- 68. Виды обследования Сюрвей - аудит застрахованных или подлежащих страхованию объектов

- 69. ОБЪЕКТ ЗАЩИТЫ информационные ресурсы, содержащие сведения ограниченного

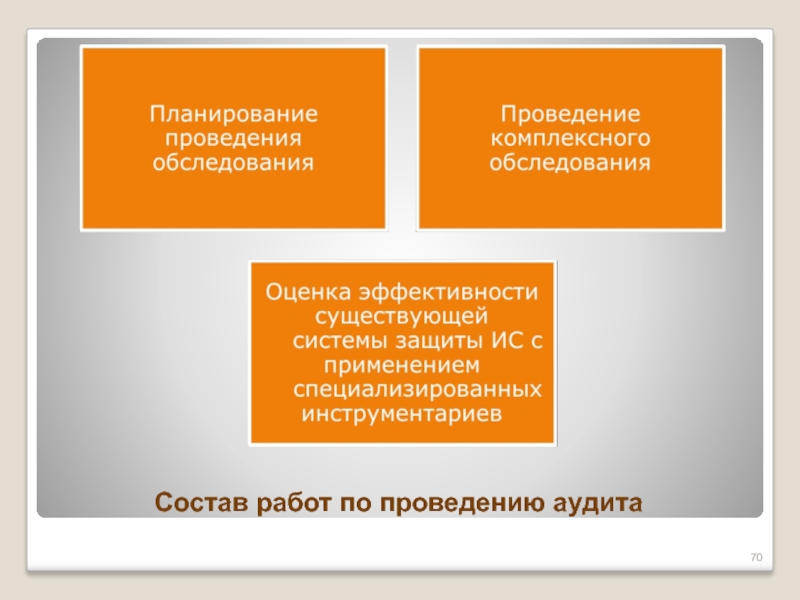

- 70. Состав работ по проведению аудита

- 71. Контрольные вопросы Международные стандарты в области информационной

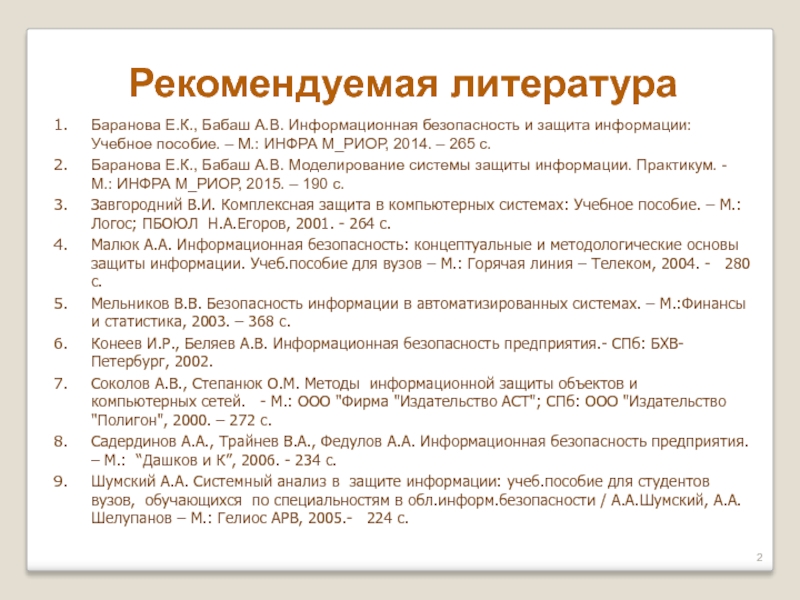

Слайд 2Рекомендуемая литература

Баранова Е.К., Бабаш А.В. Информационная безопасность и защита информации:

Баранова Е.К., Бабаш А.В. Моделирование системы защиты информации. Практикум. - М.: ИНФРА М_РИОР, 2015. – 190 с.

Завгородний В.И. Комплексная защита в компьютерных системах: Учебное пособие. – М.: Логос; ПБОЮЛ Н.А.Егоров, 2001. - 264 с.

Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации. Учеб.пособие для вузов – М.: Горячая линия – Телеком, 2004. - 280 с.

Мельников В.В. Безопасность информации в автоматизированных системах. – М.:Финансы и статистика, 2003. – 368 с.

Конеев И.Р., Беляев А.В. Информационная безопасность предприятия.- СПб: БХВ-Петербург, 2002.

Соколов А.В., Степанюк О.М. Методы информационной защиты объектов и компьютерных сетей. - М.: ООО "Фирма "Издательство АСТ"; СПб: ООО "Издательство "Полигон", 2000. – 272 с.

Садердинов А.А., Трайнев В.А., Федулов А.А. Информационная безопасность предприятия. – М.: “Дашков и К”, 2006. - 234 с.

Шумский А.А. Системный анализ в защите информации: учеб.пособие для студентов вузов, обучающихся по специальностям в обл.информ.безопасности / А.А.Шумский, А.А.Шелупанов – М.: Гелиос АРВ, 2005.- 224 с.

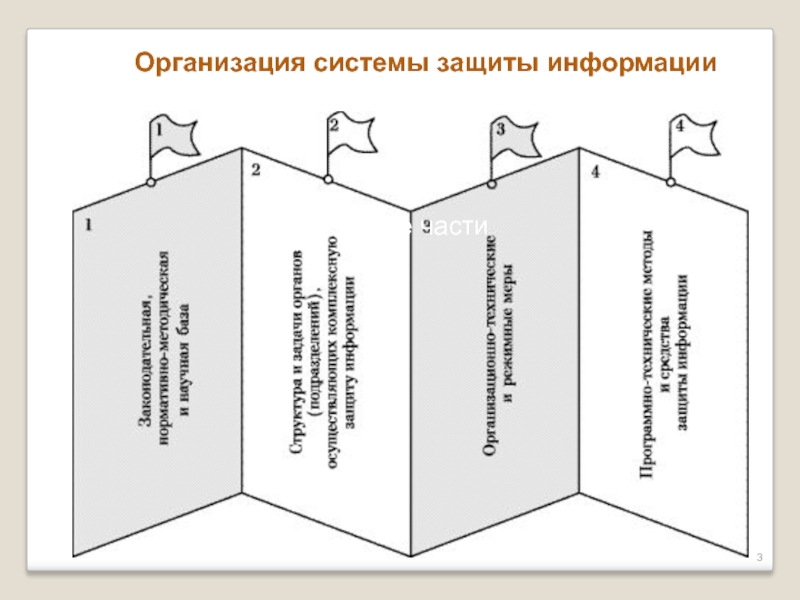

Слайд 3 Организация системы защиты информации совокупность

Составные части

Слайд 5Этапы разработки СЗИ

1. Анализ конфиденциальности

3. Анализ ресурсов защиты

4. Оценка возможности технической

6. Оценка возможности организационной защиты

5. Оценка возможности программной защиты

7. Распределение ответственности за защиту

10. Проверка и оценка принятых решений по ЗИ

Анализ состояния и уточнение требований

8. Реализация выбора мер защиты

9. Создание условий необходимых для ЗИ

2. Анализ

уязвимости

Слайд 7Многоуровневая структура СЗИ

1. охрана по периметру территории объекта;

2. охрана по

3. охрана помещения;

4. защита аппаратных средств;

5. защита программных средств;

6. защита информации.

Для отдельного объекта можно выделить

6-7 уровней (рубежей) защиты:

Слайд 9Стратегии организации защиты информации

Стратегия – общая направленность в организации деятельности с

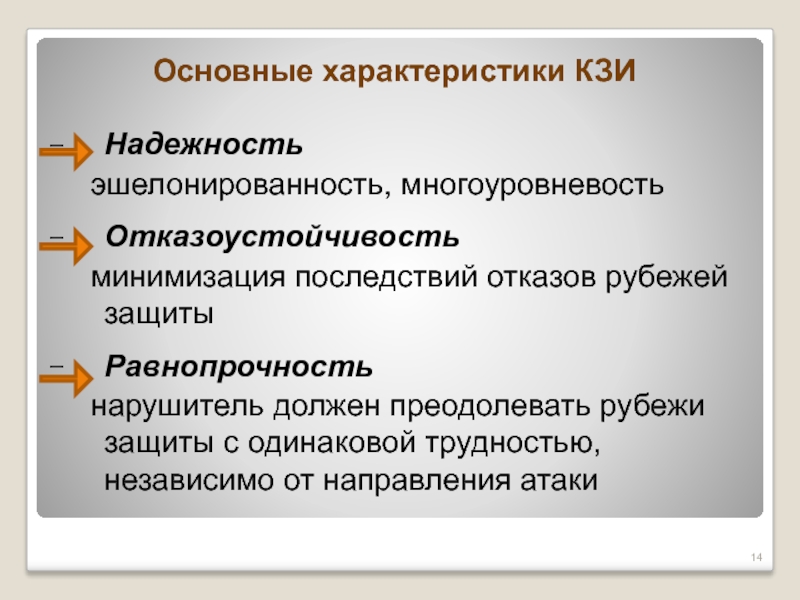

Слайд 14Основные характеристики КЗИ

Надежность

эшелонированность, многоуровневость

Отказоустойчивость

минимизация последствий отказов рубежей защиты

Равнопрочность

нарушитель должен преодолевать рубежи

Слайд 15Этапы разработки КЗИ

Постоянный анализ и уточнение требований к КЗИ

I. Определение информации,

II. Выявление

полного

множества угроз и критериев утечки информации

III. Проведение оценки уязвимости и рисков

информации по

имеющимся

угрозам

и каналам

утечки

IV. Определение требований к комплексной защите

V.Осуществление

выбора средств защиты информации и их характеристик

VI. Внедрение и

организация

использования

выбранных мер,

способов и

средств

защиты

VII.Осуществление

контроля

целостности и

управление

системой защиты

Слайд 17Контрольные вопросы

1. Основные направления обеспечения информационной безопасности на предприятии

2.

3. Многоуровневая структура СЗИ на предприятии.

4. Сущность и задачи ОУСЗИ

5. Стратегии организации защиты информации на предприятии.

6. Этапы разработки комплексной системы защиты информации на предприятии.

Слайд 19Безопасность

ценных информационных ресурсов

Цель ИБ – безопасность информационных ресурсов в

Первоначально всегда необходимо решить следующие вопросы:

Что защищать?

Почему защищать?

От кого защищать?

Как защищать?

Слайд 20Главные опасности:

утрата конфиденциального документа;

разглашение конфиденциальных сведений;

утечка по

В настоящее время главные опасности:

– незаконные тайные операции с электронными документами без кражи из БД;

незаконное использование информационных ресурсов для извлечения материальной выгоды.

Слайд 23Выявление

конфиденциальных сведений

Основополагающая часть организации системы защиты информации – процесс

конфиденциальной информации.

Критерии анализа информационных ресурсов:

степень заинтересованности конкурентов;

степень ценности (стоимостной, правовой аспект).

Слайд 24Перечень

конфиденциальных сведений

Перечень – классифицированный список типовой и конкретно ценной

технологических новшествах.

Перечень конфиденциальных сведений:

закрепляет факт отнесения сведений к защищаемой информации;

определяет срок, период недоступности этих сведений,

уровень конфиденциальности (гриф);

список должностей, которым дано право использовать эти сведения в работе.

Слайд 25Документирование

конфиденциальных сведений

Основные отличия документированных

конфиденциальных сведений

Обязательность получения разрешения на

Установление грифа (уровня) конфиденциальности сведений, подлежащих включению в документ

Оформление и учет носителя для документирования, выделенного комплекса конфиденциальных сведений.

Учет подготовленного черновика документа

Составление черновика и вариантов текста документа

Получение разрешения на изготовление документа от полномочного руководителя

Изготовление проекта конфиденциального документа

Издание конфиденциального документа.

Слайд 28Задачи учета

конфиденциальных документов

Конфиденциальный документ – необходимым образом оформленный носитель

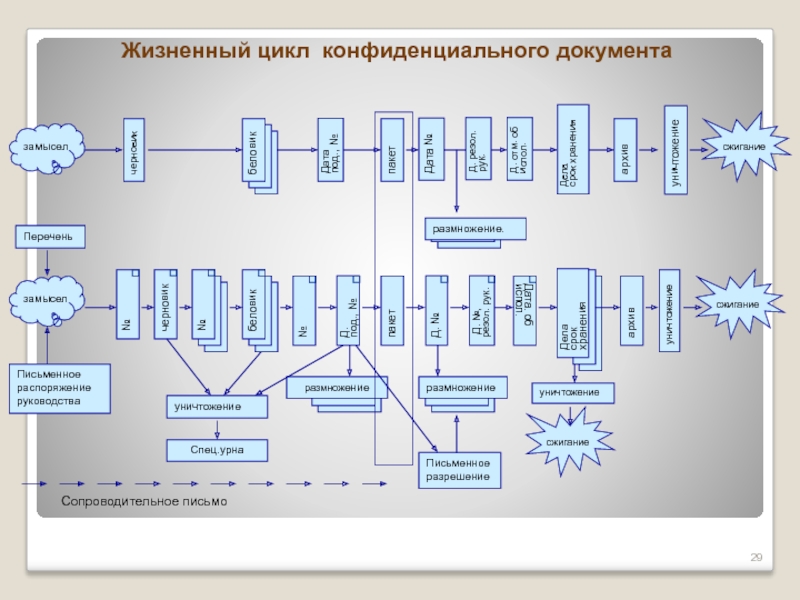

Слайд 29Жизненный цикл конфиденциального документа

?????????

?????????

беловик

беловик

????????

???????

беловик

беловик

черновик

беловик

пакет

Дата

под., №

Дата №

Д. отм. об испол.

Дела

срок хранения

архив

уничтожение

сжигание

Перечень

№

черновик

№

Письменное распоряжение руководства

замысел

беловик

№

пакет

Д. №

Д. №, резол. рук.

Д.

под., №

уничтожение

Дата. об испол.

архив

сжигание

размножение.

размножение

уничтожение

Спец.урна

Письменное разрешение

размножение

уничтожение

сжигание

Сопроводительное письмо

замысел

Д. резол. рук.

Дела

срок хранения

Слайд 30Документированная система защиты

Порядок определения сроков хранения

Карточка

Список

Предписание

Номенклатура дел и

Инструкция по использованию ПВЭМ

Инструкция по работе в сети Интернет

Инструкция по пользованию сотовой связью

Инструкция по пожару и ЧС

План работы СФЗ

Регламент ИБ

Профиль защиты

Положение о службе физ. защиты

Положение об организации ЗИ

Положение о пост. действ. эксперт. комиссии

Должностные инструкции

План работы ОЗИ

Инструкция по вскрытию ОЗИ

Должностные инструкции

Инструкция по пропускному и внутри объектовому режиму

Инструкция по пользованию междугор. тл.св.

Инструкция по обработке и хранению КИ

Номенклатура должностей на допуск к ГТ

Номенклатура должностей на допуск к КТ

Инструкция по оформлению допуска к КТ

Номенклатура дел и документов КТ

Справка о допуске

Анкета

Договор

Регистр. анкета

Журналы и книги учета и контроля

Перечень конфиденциальных сведений

Перечень должностных лиц, наделяемых полномочиями

Инструкция по выезду за границу

Инструкция по приему иноделегаций

Порядок определения размеров ущерба

Гражданский кодекс

ФЗ «Об информации, информационных технологиях и о защите информации»

Уголовный кодекс

Концепция ИБ

ФЗ «О государственной тайне»

«О коммерческой тайне»

Слайд 31Контрольные вопросы

Архитектура системы защиты конфиденциального документооборота на предприятии.

Основные направления формирования

Предпосылки отнесения информации к категории конфиденциальной и выявление конфиденциальных сведений на предприятии.

Порядок документирования конфиденциальных сведений.

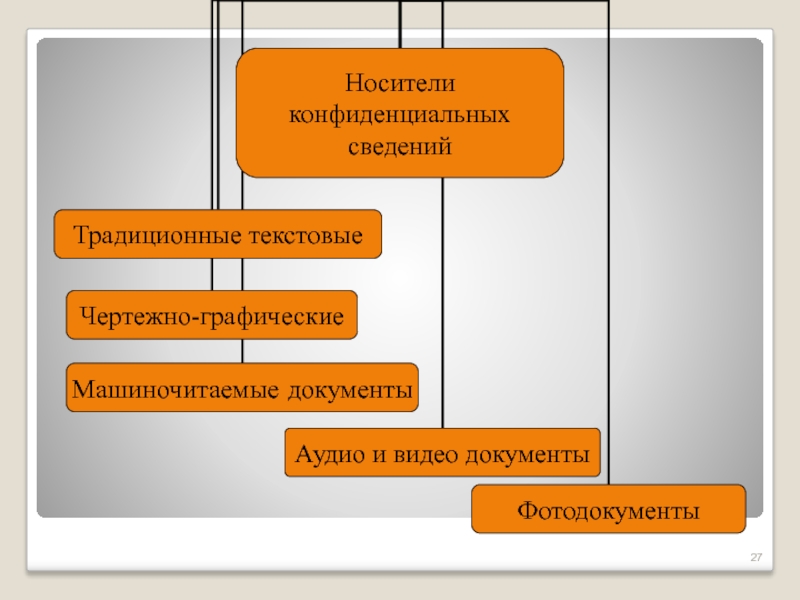

Основные носители конфиденциальных сведений и угрозы конфиденциальному документообороту.

Жизненный цикл конфиденциального документа.

7. Структура документированной системы защиты в РФ.

Слайд 33Разработка

Политики безопасности

Политика безопасности информации − совокупность нормативных документов, определяющих (или

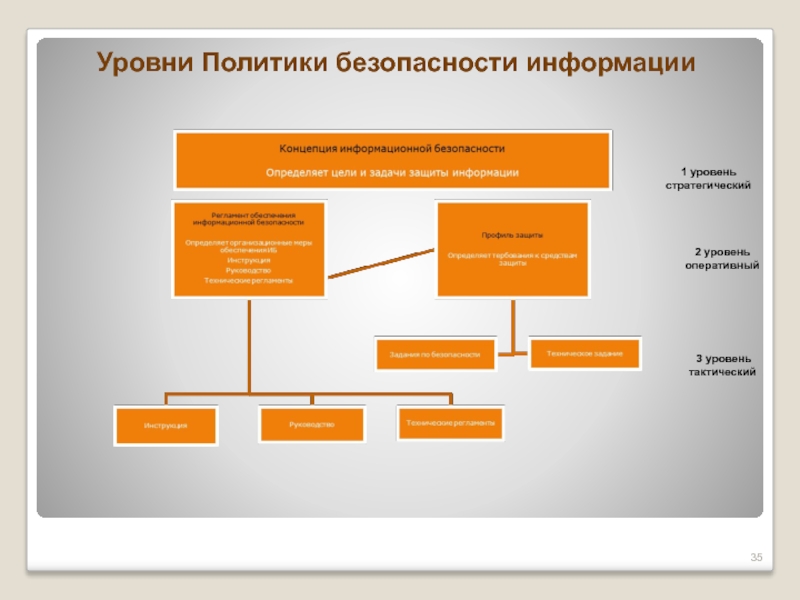

Слайд 351 уровень

стратегический

2 уровень

3 уровень

тактический

Уровни Политики безопасности информации

Слайд 38Разделы Профиля защиты:

«Введение ПЗ»;

«Описание Объекта Оценки»;

«Цели безопасности»;

«Требования безопасности ИТ»;

«Обоснование».

Слайд 40Угрозы

Политика безопасности

Предположения

безопасности

Требования безопасности к СОБИ

Для АИС

Для среды функционирования

Не ИТ-требования безопасности

АСПЕКТЫ СРЕДЫ

Слайд 41Взаимосвязь основных и дополнительных ФТБ

Цели безопасности для АИС РСА

Основные ФТБ

Поддерживающие

косвенно способствует удовлетворению

удовлетворяют

способствует выполнению

Слайд 42Контрольные вопросы

1. Цели и задачи Политики информационной безопасности на предприятии

2. Уровни Политики информационной безопасности на предприятии.

3. Разработка Концепции безопасности информации и

Регламента обеспечения безопасности информации на предприятии.

4. Понятие Профиль защиты и его составляющие.

Слайд 44

Система физической защиты − типовые задачи и способы ее реализации

Система физической

Слайд 47Функции и подсистемы СФЗ

СФЗ

Восприятие признаков вторжения

Обнаружение

Силы охраны

Задержание

Реагирование

Получение

Связь

с силами реагирования

Развертывание сил реагирования

Прерывание

Оценка сигнала тревоги

Препятствия

Функции

Подсистемы

Слайд 48Связь между функциями СФЗ

Время решения задачи нарушителем

Время выполнения ОР

Задержка

Обнаружение

Реагирование

То ТА Тпрер Тс

Начало акции

Выполнение задачи нарушителем

Прерывание

действий

нарушителя

Сигнал тревоги оценка

Время

То – время срабатывания датчика

ТА – время принятия решения об отражении акции

Тпрер – время прерывания вторжения

Тс – время совершения акции нарушителем

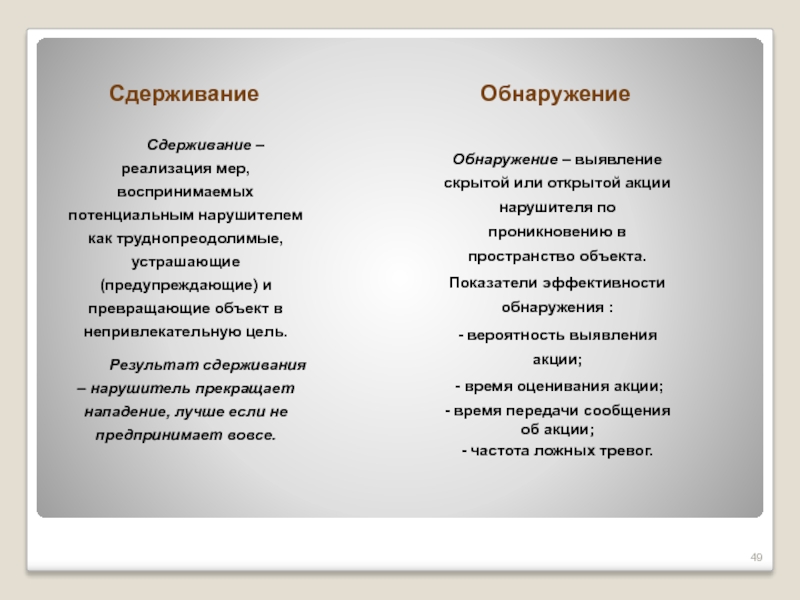

Слайд 49 Сдерживание

Сдерживание – реализация мер, воспринимаемых потенциальным нарушителем как труднопреодолимые, устрашающие (предупреждающие) и превращающие объект в непривлекательную цель.

Результат сдерживания – нарушитель прекращает нападение, лучше если не предпринимает вовсе.

Обнаружение – выявление скрытой или открытой акции нарушителя по проникновению в пространство объекта.

Показатели эффективности обнаружения :

- вероятность выявления акции;

- время оценивания акции;

- время передачи сообщения

об акции;

- частота ложных тревог.

Слайд 50Организация подсистемы обнаружения

Срабатывание датчика

Инициализация сигнала тревоги

Получение сигнала от датчика

Оценка сигнала тревоги

Вероятность

Время оценки

to t1 t2 t3

Рсрабат. ≠ 1

Ро

Связь времени оценки и вероятности обнаружения:

1

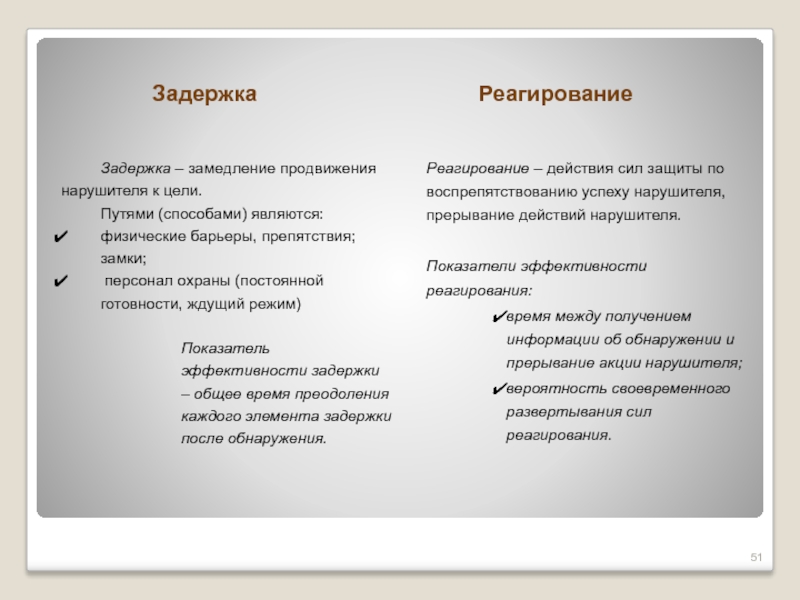

Слайд 51 Задержка

Задержка – замедление продвижения нарушителя к цели.

Путями (способами) являются:

физические барьеры, препятствия;

замки;

персонал охраны (постоянной

готовности, ждущий режим)

Показатель эффективности задержки – общее время преодоления каждого элемента задержки после обнаружения.

Реагирование – действия сил защиты по воспрепятствованию успеху нарушителя, прерывание действий нарушителя.

Показатели эффективности реагирования:

время между получением информации об обнаружении и прерывание акции нарушителя;

вероятность своевременного развертывания сил реагирования.

Слайд 52Подсистемы реагирования

Передача сообщения о нападении

Развертывание сил реагирования

Прерывание попытки нападения

Первая передача

Вторая передача

Уточнение

Вероятность успешной передачи сообщения

1

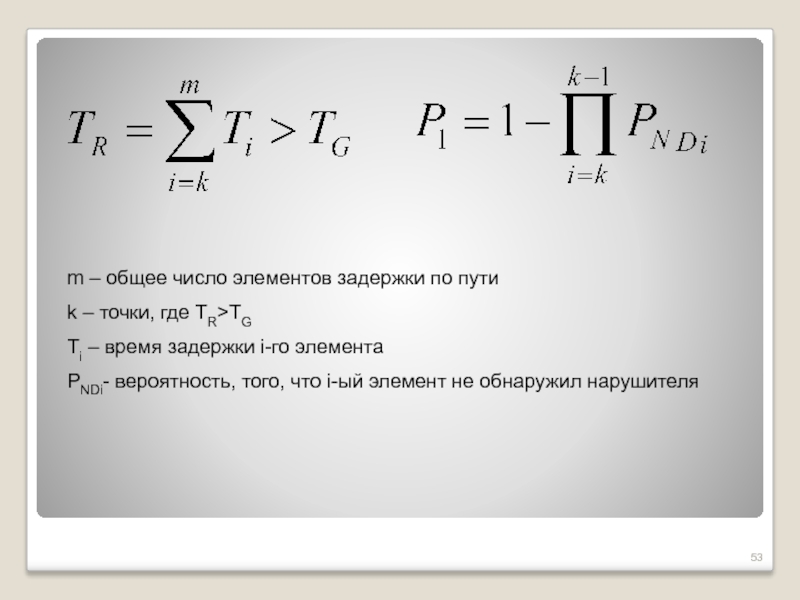

Слайд 53m – общее число элементов задержки по пути

k – точки, где

Ti – время задержки i-го элемента

PNDi- вероятность, того, что i-ый элемент не обнаружил нарушителя

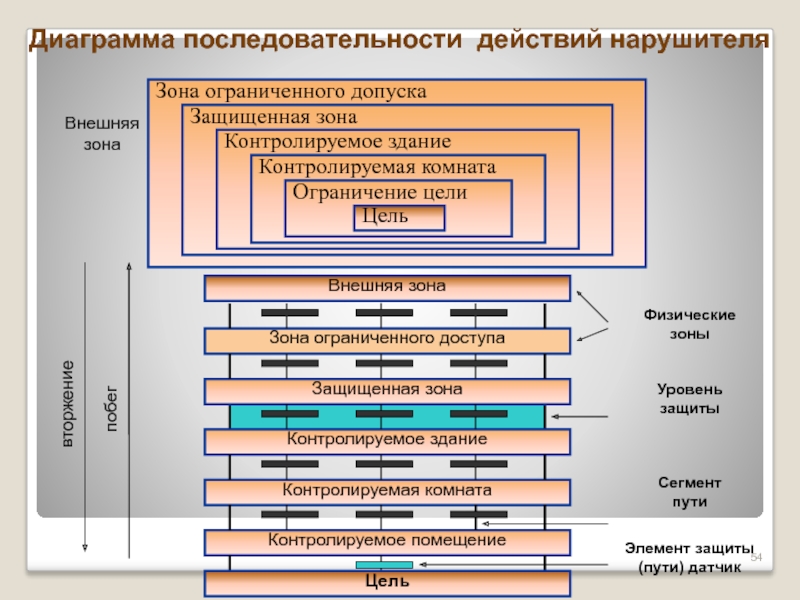

Слайд 54

Зона ограниченного допуска

Защищенная зона

Контролируемое здание

Контролируемая комната

Ограничение цели

Внешняя зона

Зона ограниченного доступа

Защищенная зона

Контролируемое

Внешняя зона

Цель

Контролируемая комната

Контролируемое помещение

Физические зоны

Уровень защиты

Сегмент пути

Элемент защиты (пути) датчик

побег

вторжение

Диаграмма последовательности действий нарушителя

Цель

Слайд 55Силы реагирования

Комплектование охраны

Организационная структура и численность подразделений ведомственной охраны, осуществляющих защиту

особенностей охраняемого объекта,

степени оборудования их инженерно- техническими средствами защиты,

а также иных условий, связанных с обеспечением надежной защиты объектов.

Слайд 56Инженерно-технические

средства охраны

К техническим средствам охраны относятся:

системы охранной сигнализации

системы охранной сигнализации зданий и сооружений;

системы контроля и управления доступом (СКУД);

системы телевизионного наблюдения (СТН);

системы охранного освещения (СОО);

системы связи и оповещения (ССО).

К инженерным средствам охраны относятся:

ограждение периметра объекта охраны и внутренних зон ограниченного доступа;

контрольно-пропускные пункты (КПП) с соответствующим досмотровым оборудованием;

въездные ворота, калитки, шлагбаумы.

Слайд 57Контрольные вопросы

Система физической защиты: основные задачи и способы их решения

Функции и подсистемы СФЗ.

Организация подсистемы сдерживания и обнаружения СФЗ.

Организация подсистемы задержки и реагирования СФЗ.

Сценарии последовательности действий нарушителя СФЗ.

Организация инженерно-технических средств охраны.

Слайд 59Основные цели и задачи британского стандарта ISO 17799 Информационные технологии — Технологии безопасности —

Слайд 62Содержание германского стандарта BSI Руководство по защите информационных технологий для базового уровня

Слайд 63Содержание международного стандарта ISO 27001 Информационные технологии - Методы обеспечения безопасности -

Слайд 66Цель проведения обследования (аудита)

Методологическое обследование процессов, методов и средств обеспечения безопасности

Слайд 69ОБЪЕКТ ЗАЩИТЫ

информационные ресурсы, содержащие сведения ограниченного доступа

Угрозы информационной безопасности

Хищение

Утрата

Блокирование

Уничтожение

Модификация

Отрицание подлинности

Навязывание ложной

Анализ

ЦЕЛЬ ИБ

исключение нанесения материального, морального и иного ущерба собственникам информации в результате нарушения:

конфиденциальности

доступности

целостности

Слайд 71Контрольные вопросы

Международные стандарты в области информационной безопасности.

Цели, задачи и стадии

Виды аудита информационной безопасности, применяемые на различных стадиях жизненного цикла обследуемого объекта.

Состав работ по проведения аудита информационной безопасности.