- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Государственная система защиты информации. Отечественная нормативно-методическая база в области защиты информации презентация

Содержание

- 1. Государственная система защиты информации. Отечественная нормативно-методическая база в области защиты информации

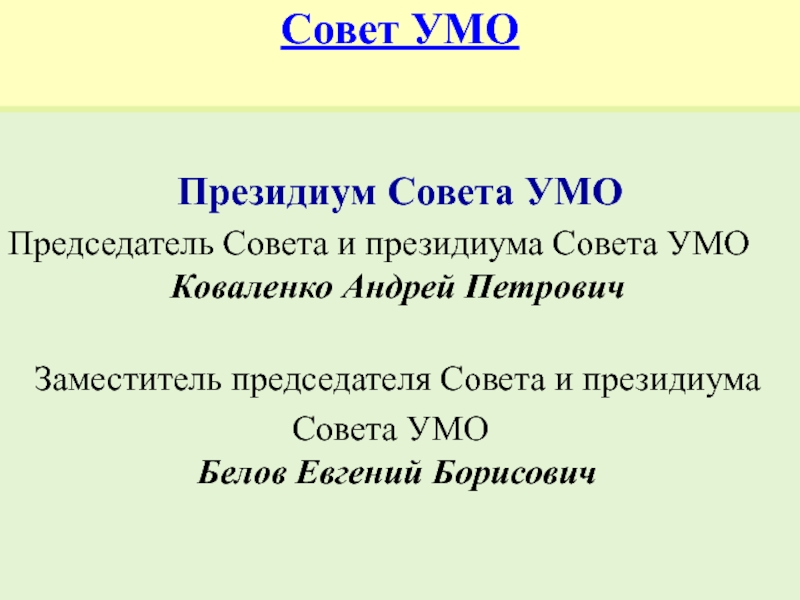

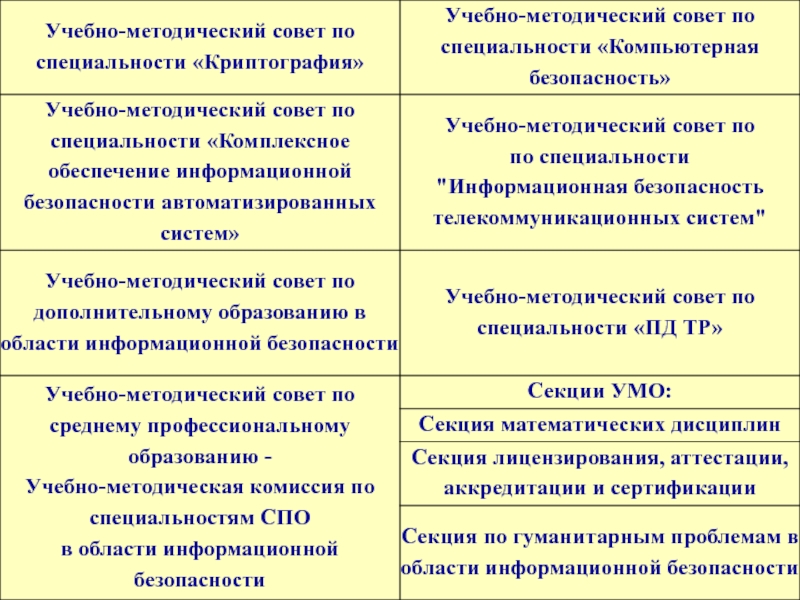

- 2. Совет УМО Президиум Совета УМО

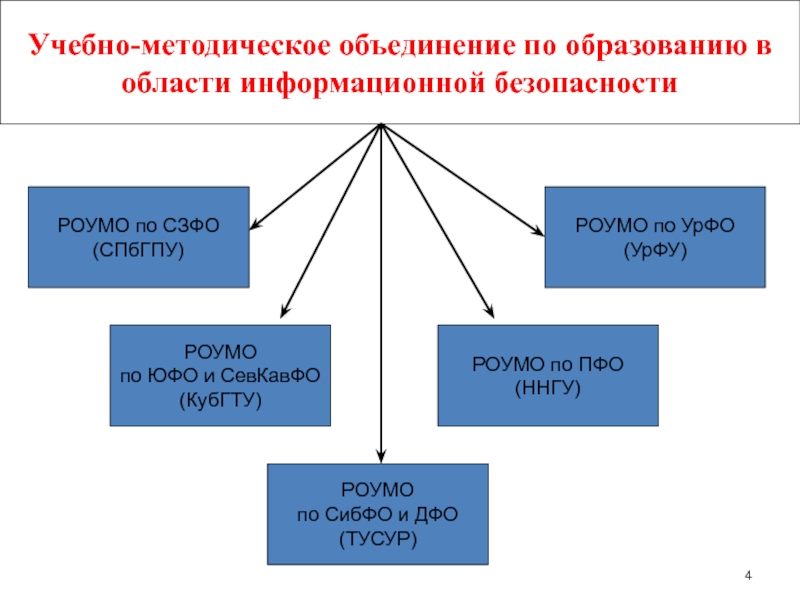

- 4. Учебно-методическое объединение по образованию в области информационной

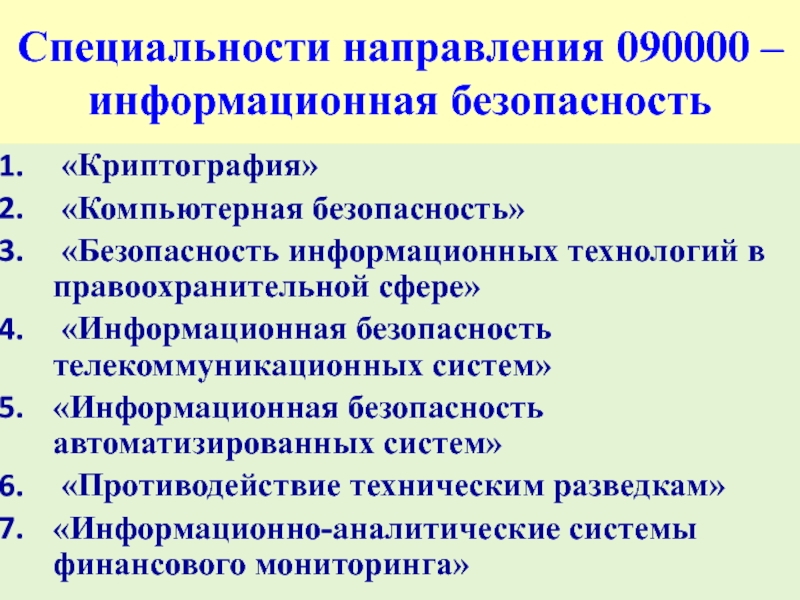

- 5. Специальности направления 090000 – информационная безопасность

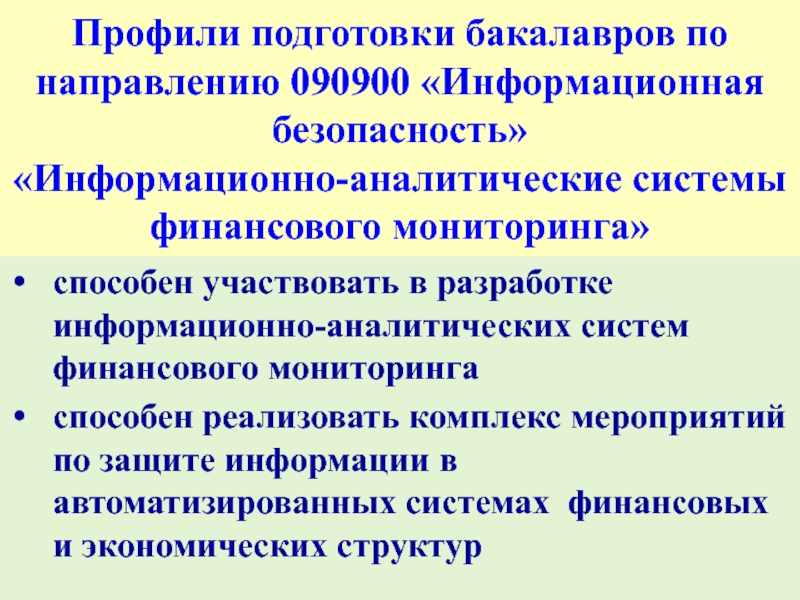

- 6. Профили подготовки бакалавров по направлению 090900 «Информационная

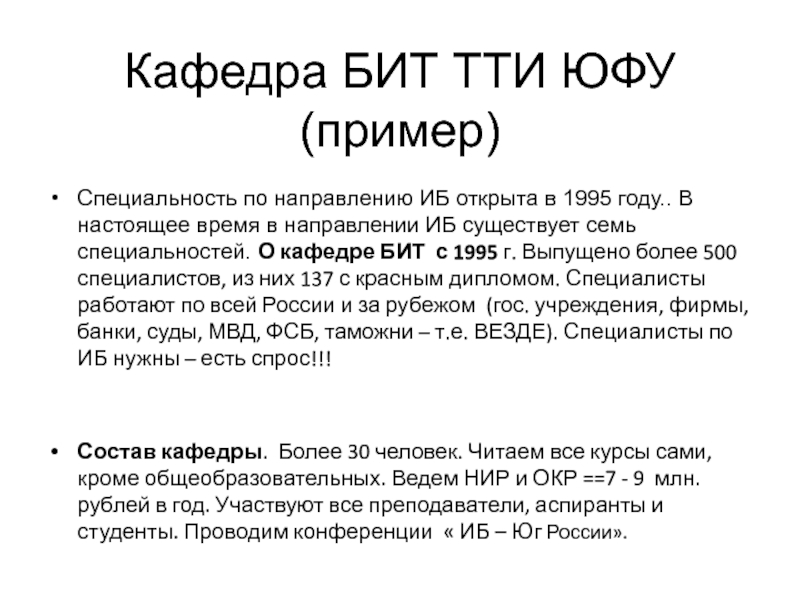

- 7. Кафедра БИТ ТТИ ЮФУ (пример) Специальность по

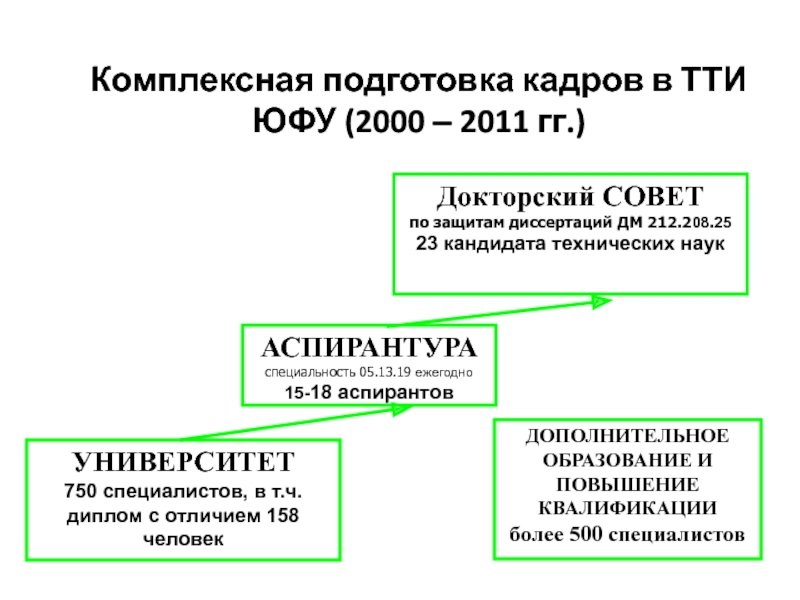

- 8. Комплексная подготовка кадров в ТТИ ЮФУ (2000

- 9. Направления работ по ИБ в ЮФУ Подготовка

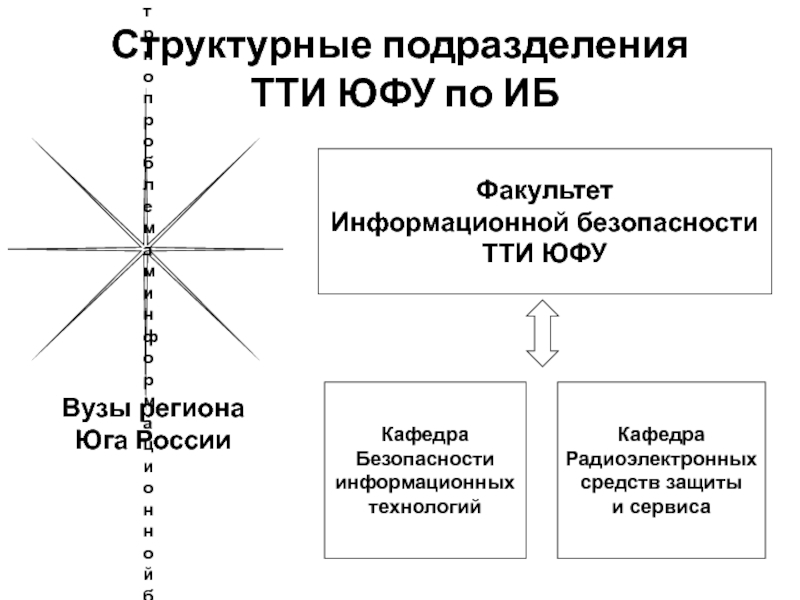

- 10. Структурные подразделения ТТИ ЮФУ по ИБ

- 11. Структура кафедры БИТ ППС Д.т.н., проф.

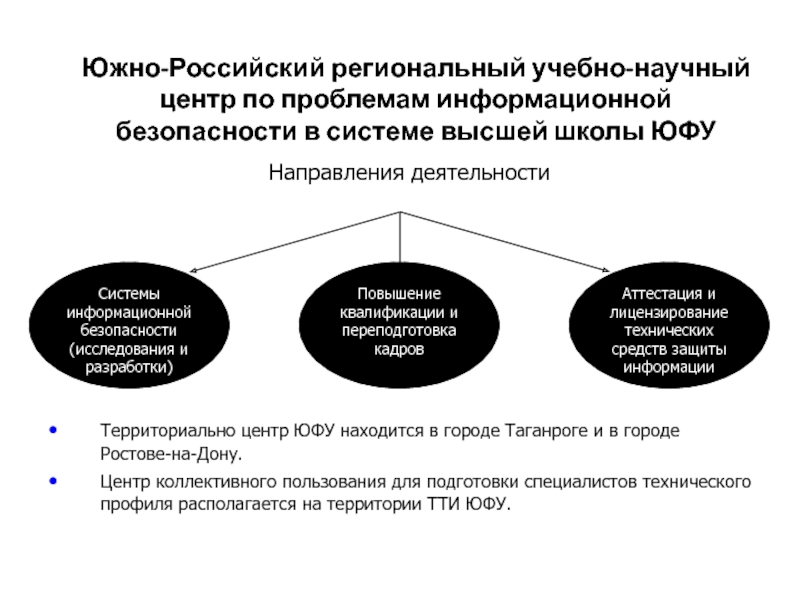

- 12. Южно-Российский региональный учебно-научный центр по проблемам информационной

- 13. приказ по Минвузу от 20.08.97 г. №

- 14. Основная тематика НИОКР Проблема защиты компьютерной

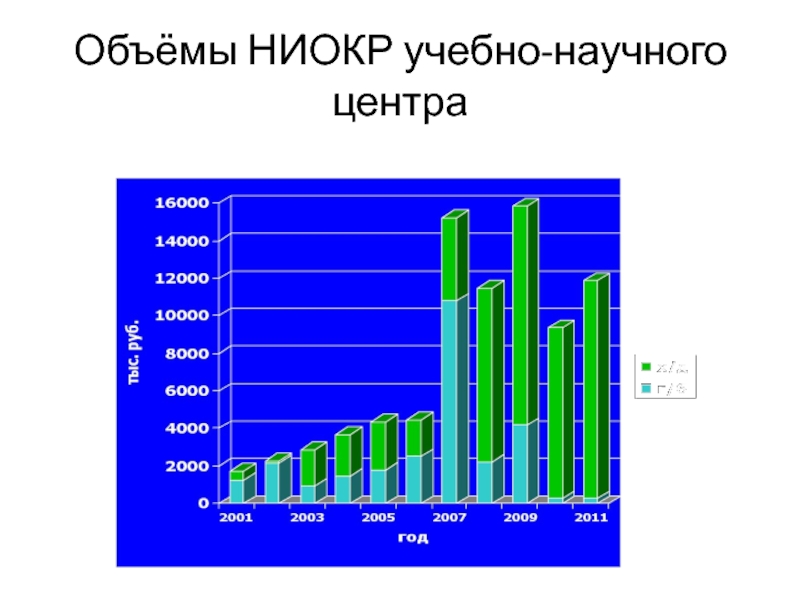

- 15. Объёмы НИОКР учебно-научного центра

- 16. Лицензии

- 17. Выпускники кафедры работают: в государственных и

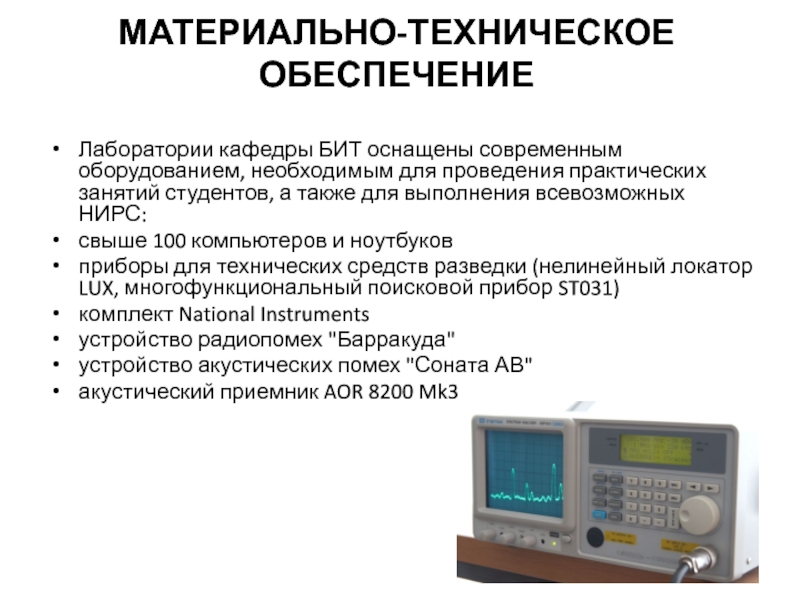

- 18. МАТЕРИАЛЬНО-ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ Лаборатории кафедры

- 19. Сертифицированные программные средства: Линейка продукции Microsoft

- 20. МЕЖДУНАРОДНЫЕ СВЯЗИ КАФЕДРЫ БИТ В прошлом году

- 21. Работает Докторский диссертационный совет ДМ 212.208.25 по

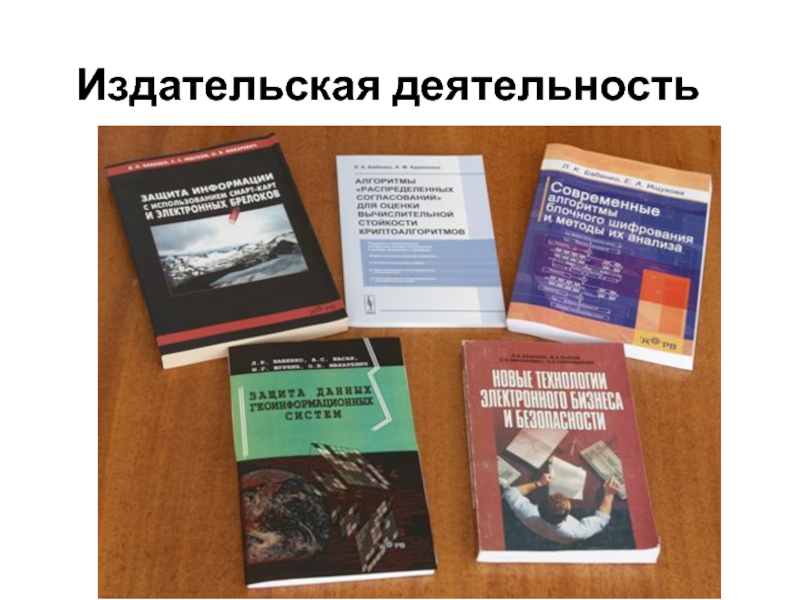

- 22. Издательская деятельность

- 23. Девятая международная конференция «Информационная безопасность – 2007»

- 24. Кафедра БИТ ТТИ ЮФУ – дипломант национальной отраслевой премии по безопасности

- 25. Всё об информации Понятие «информация» давно стало

- 26. Всё об информации Наиболее важными в практическом

- 27. Информационная безопасность ИБ – состояние защищённости информационной

- 28. Тезисы Проблема ИБ сегодня стала затрагивать каждого

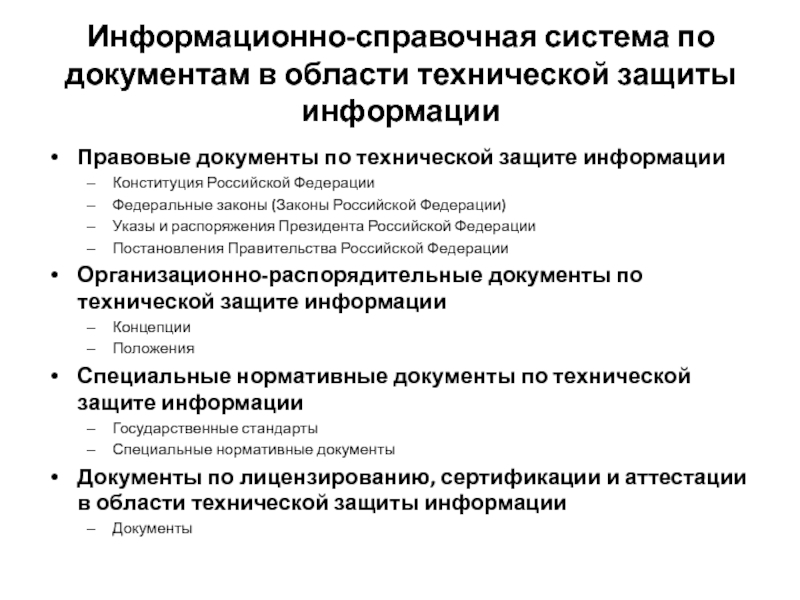

- 29. Информационно-справочная система по документам в области технической

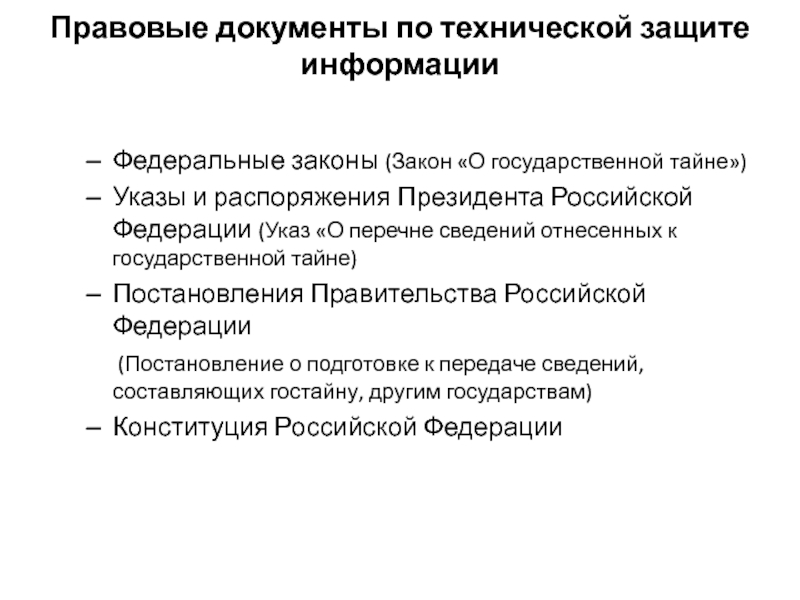

- 30. Правовые документы по технической защите информации

- 31. Организационно-распорядительные документы по технической защите информации Положения Концепции

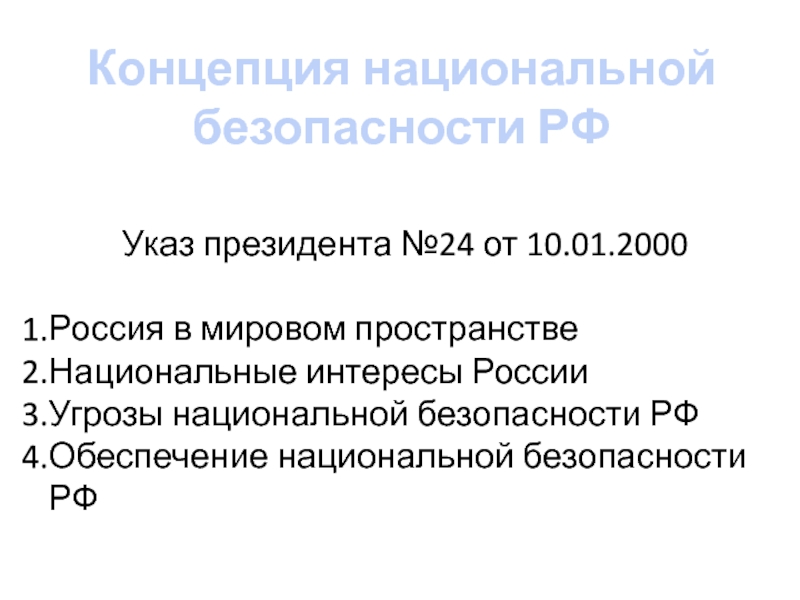

- 32. Концепция национальной безопасности РФ Указ президента №24

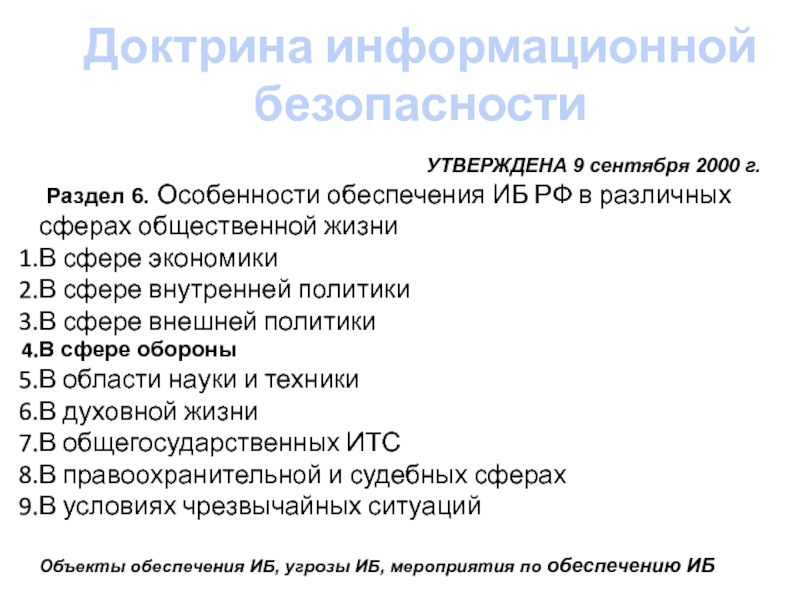

- 33. Доктрина информационной безопасности УТВЕРЖДЕНА 9 сентября 2000

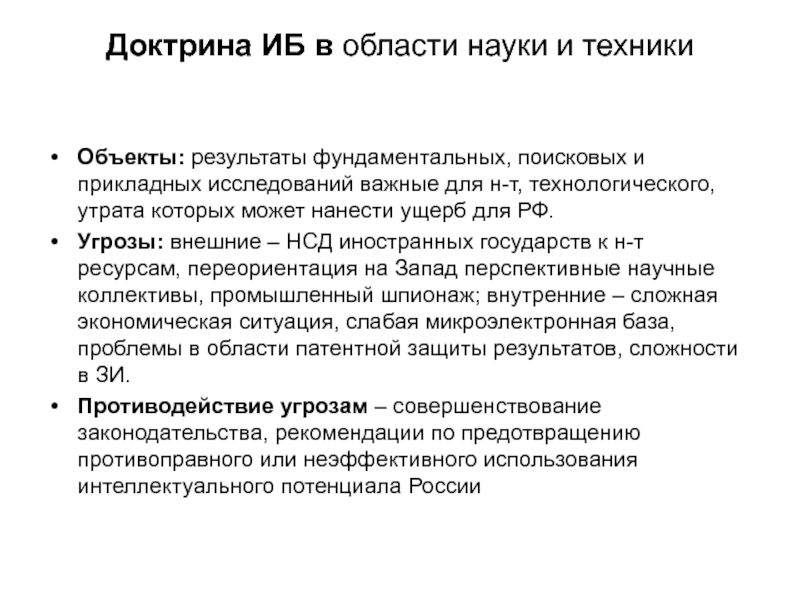

- 34. Доктрина ИБ в области науки и техники

- 35. Источники конфиденциальности в ИС Люди – главные

- 36. Что такое ИС? Информационная Система (ИС) или

- 37. Структура информационных систем Пользователи (потребители) Информационные ресурсы

- 38. Безопасность ПЕРСОНАЛ МАТЕРИАЛЬНЫЕ И ФИНАНСОВЫЕ РЕСУРСЫ ИНФОРМАЦИЯ УГРОЗЫ

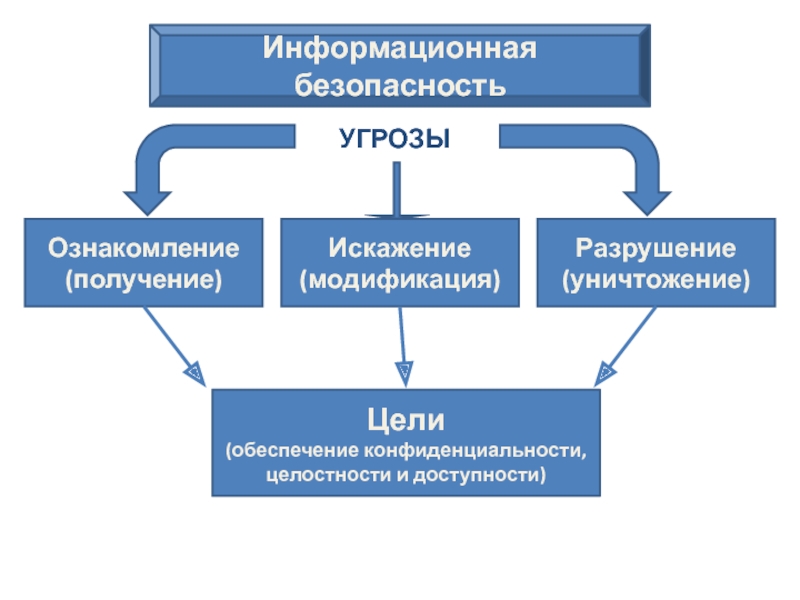

- 39. Информационная безопасность Ознакомление (получение) Разрушение (уничтожение) Искажение

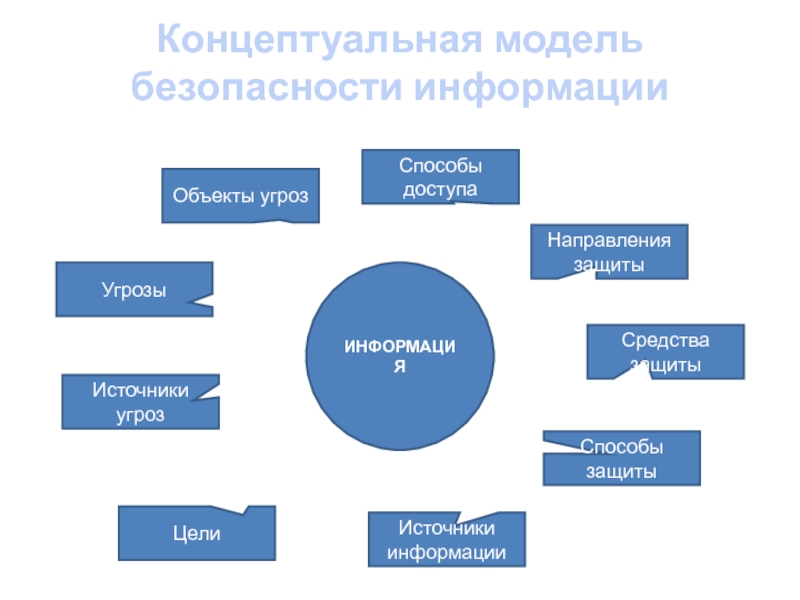

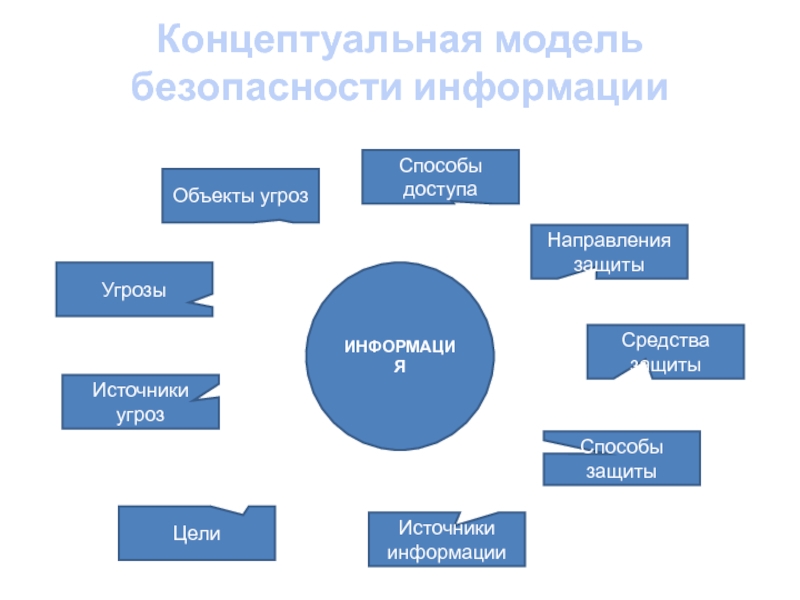

- 40. ИНФОРМАЦИЯ Источники информации Цели Источники угроз Угрозы

- 41. ИНФОРМАЦИЯ Источники информации Цели Источники угроз Угрозы

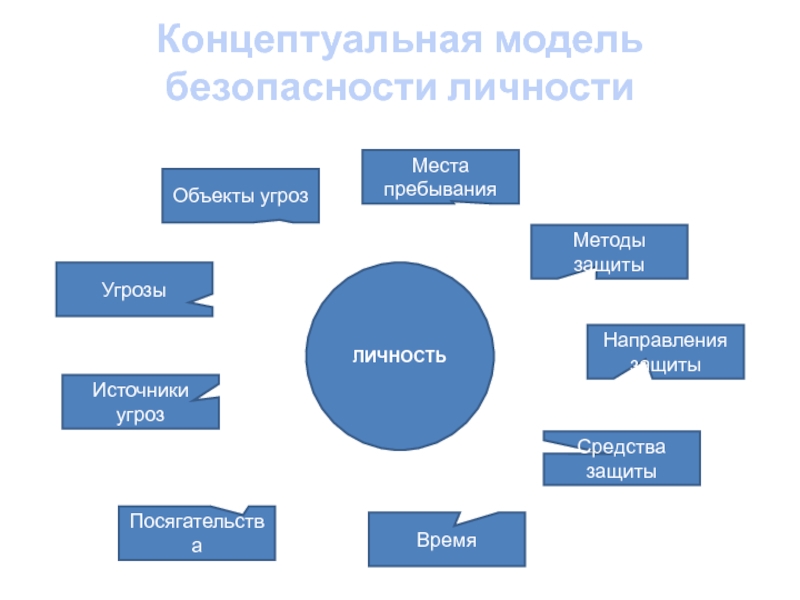

- 42. ЛИЧНОСТЬ Время Посягательства Источники угроз Угрозы Объекты

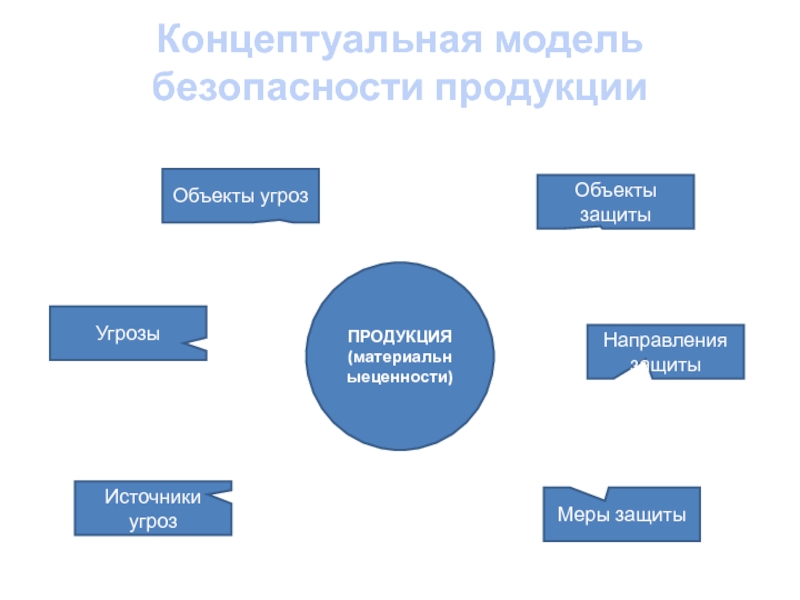

- 43. ПРОДУКЦИЯ (материальныеценности) Источники угроз Угрозы Объекты угроз

- 44. Угрозы информации Конфиденциаль-ности Разглашение

- 45. Классификация угроз По объектам По ущербу По

- 46. Классификация НТЗ по используемым средствам Физические Криптографические Комбинированные Аппаратные Программные

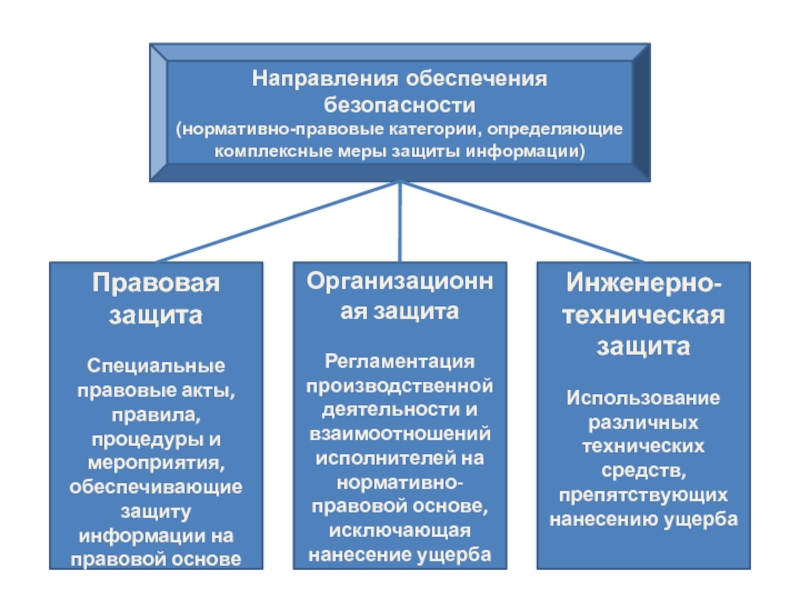

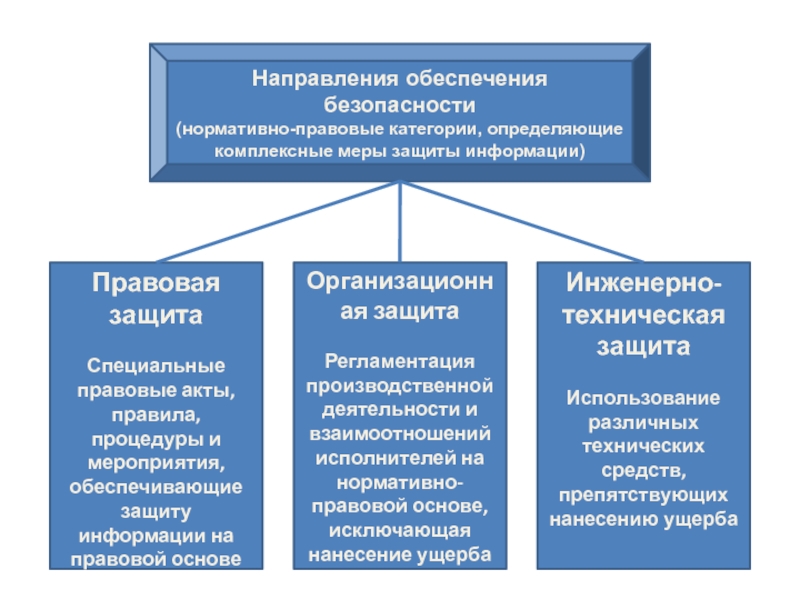

- 47. Направления обеспечения безопасности (нормативно-правовые категории, определяющие комплексные

- 48. Специальные нормативные документы по технической защите информации

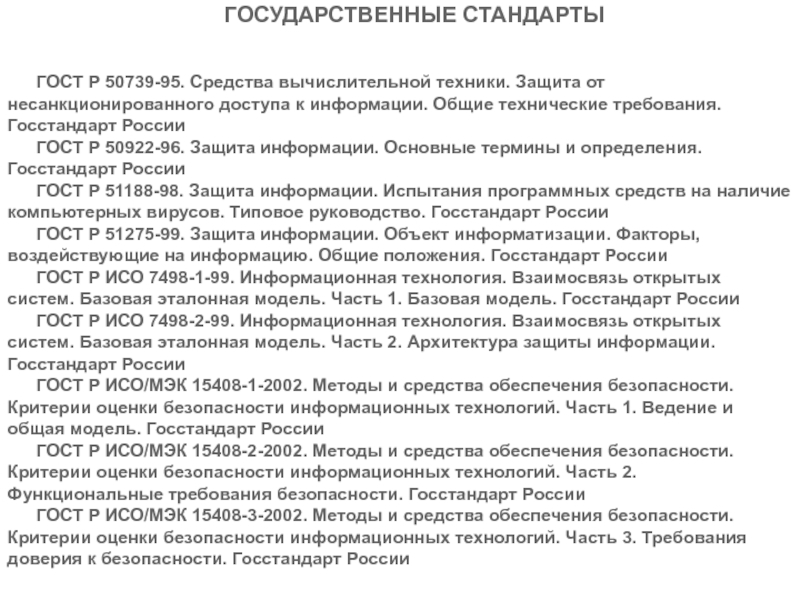

- 49. ГОСУДАРСТВЕННЫЕ СТАНДАРТЫ ГОСТ Р 50739-95.

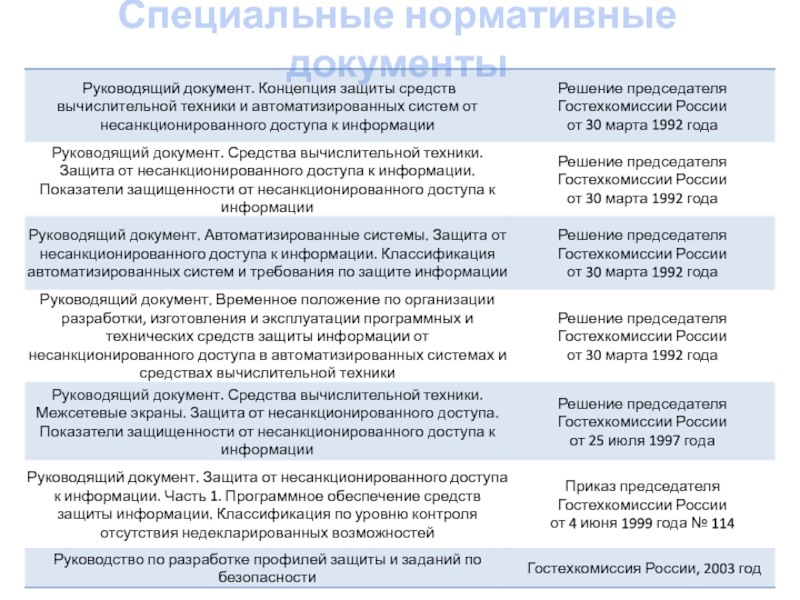

- 50. Специальные нормативные документы

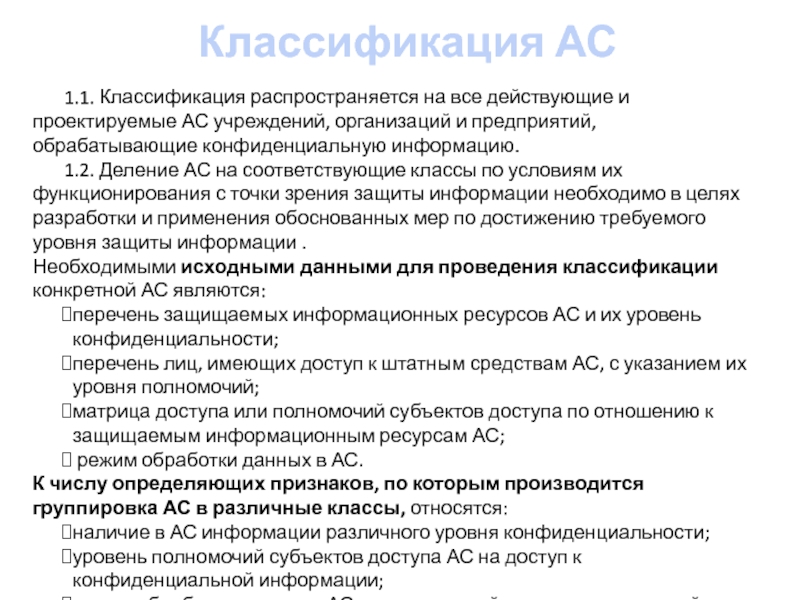

- 51. Классификация АС 1.1. Классификация распространяется на все

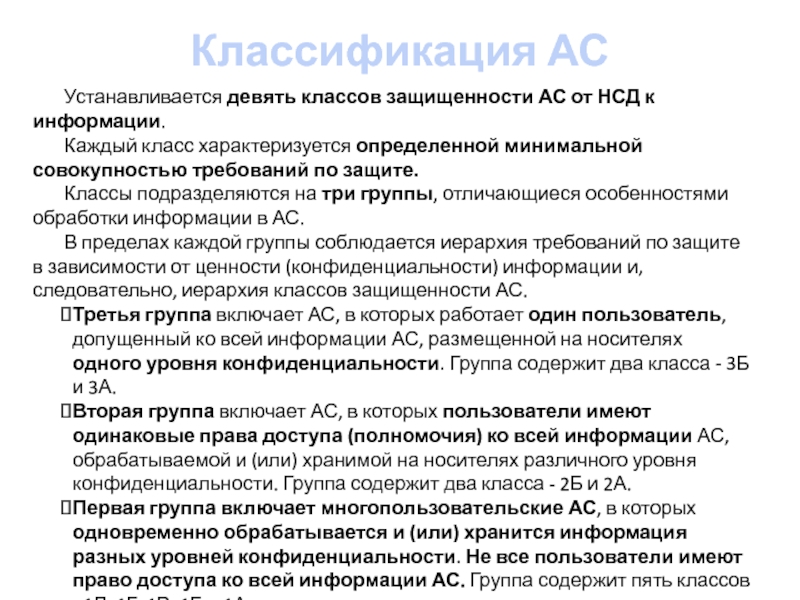

- 52. Классификация АС Устанавливается девять классов защищенности АС

- 53. Требования по защите информации от НСД для

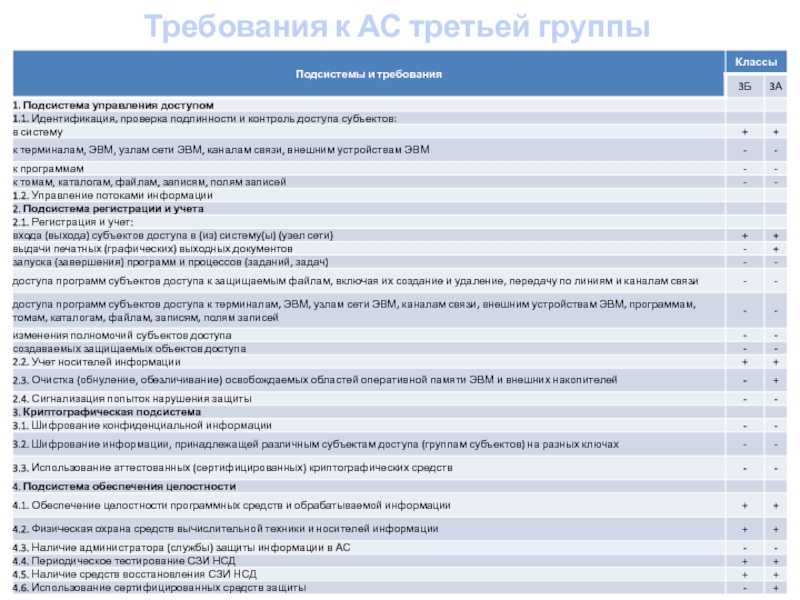

- 54. Требования к АС третьей группы

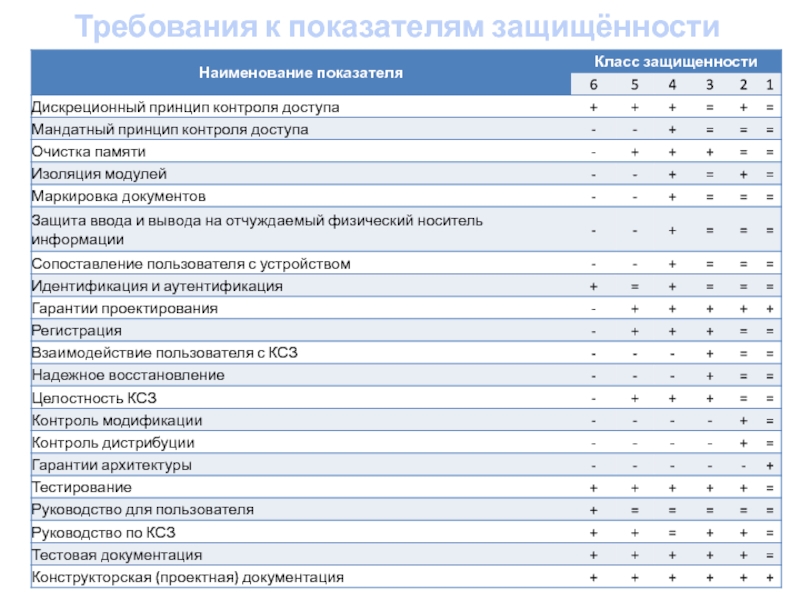

- 55. Требования к показателям защищённости

- 56. Межсетевые экраны МЭ представляет собой локальное (однокомпонентное)

- 57. Требования к межсетевым экранам

- 58. Руководящий документ Защита от несанкционированного доступа к

- 59. Общие положения 1.1. Классификация распространяется на ПО,

- 60. Лицензирование и сертификация в области защиты информации

- 61. СПЕЦИАЛЬНЫЕ ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ ПО ТЕХНИЧЕСКОЙ

- 62. Требования и рекомендации настоящего документа распространяются на

- 63. Основные вопросы защиты информации организацию работ

- 64. Защищаемыми объектами информатизации являются средства и

- 65. Требования по ЗИ Разработка мер и обеспечение

- 66. ОРГАНИЗАЦИЯ РАБОТ ПО ЗАЩИТЕ ИНФОРМАЦИИ Организация

- 67. При обследованию объекта информатизации: устанавливается необходимость обработки

- 68. Защита речевой информации При проведении мероприятий с

- 69. побочных электромагнитных излучений информативного сигнала от обрабатывающих

- 70. Основные требования и рекомендации по защите информации,

- 71. В качестве оконечных устройств пожарной и охранной

- 72. ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ

- 73. ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ

- 75. Лекция 9. Угрозы информационной безопасности. Источники

- 76. Угрозы информационной безопасности Антропогенными источниками угроз БИ

- 77. Безопасность ПЕРСОНАЛ МАТЕРИАЛЬНЫЕ И ФИНАНСОВЫЕ РЕСУРСЫ ИНФОРМАЦИЯ УГРОЗЫ

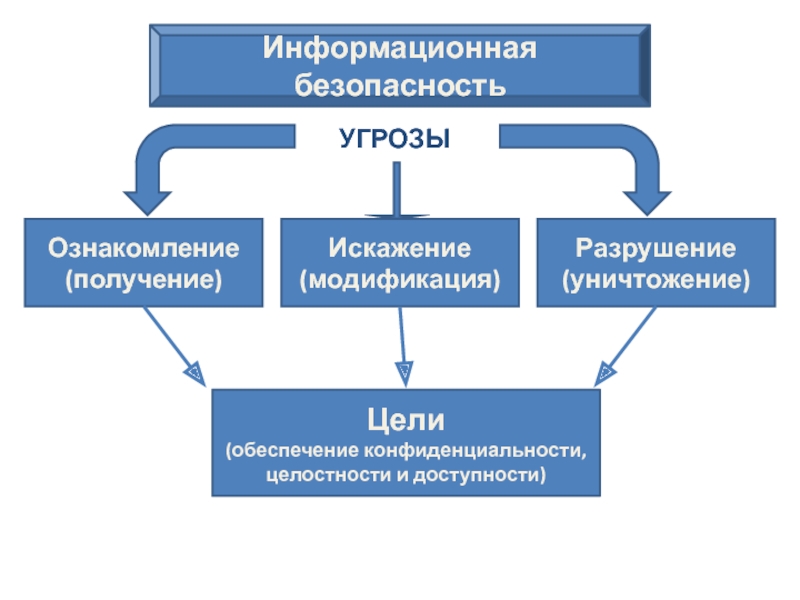

- 78. Информационная безопасность Ознакомление (получение) Разрушение (уничтожение) Искажение

- 79. Классификация угроз По объектам По ущербу По

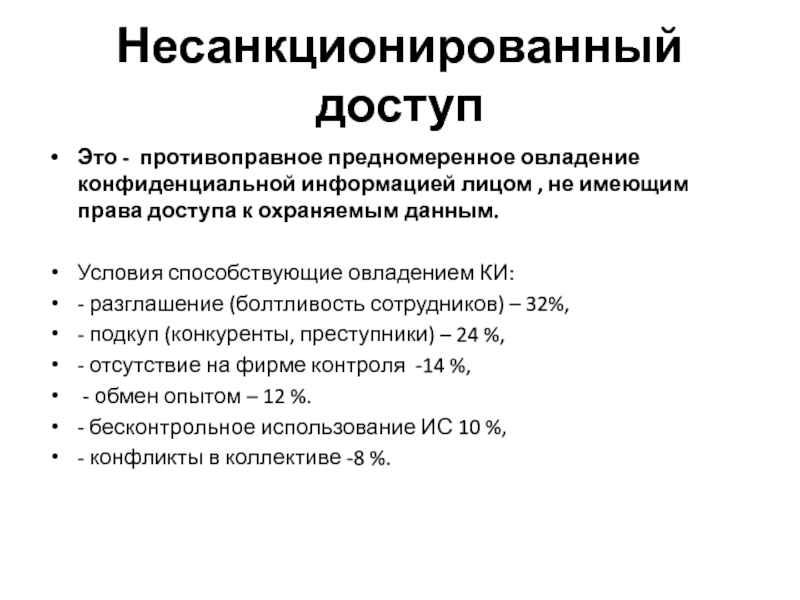

- 80. Несанкционированный доступ Это - противоправное предномеренное овладение

- 81. Направления обеспечения безопасности (нормативно-правовые категории, определяющие комплексные

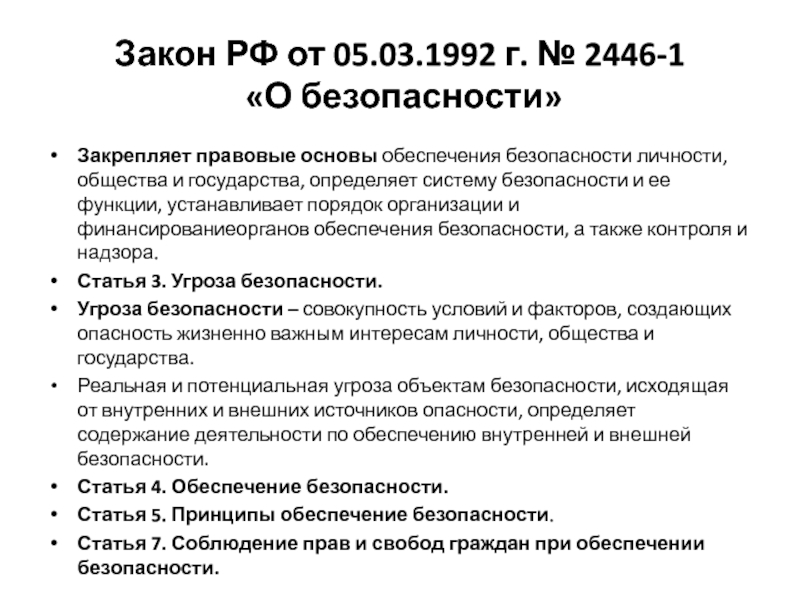

- 82. Закон РФ от 05.03.1992 г. № 2446-1

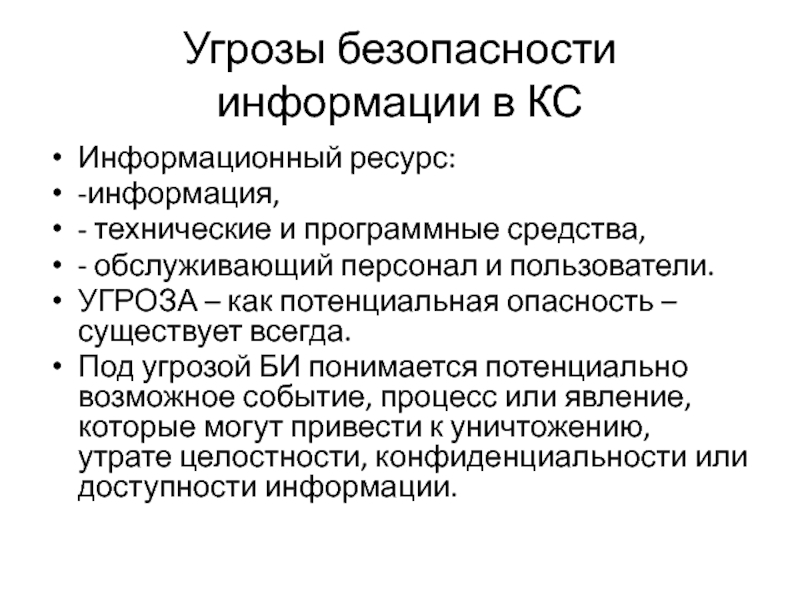

- 83. Угрозы безопасности информации в КС Информационный ресурс:

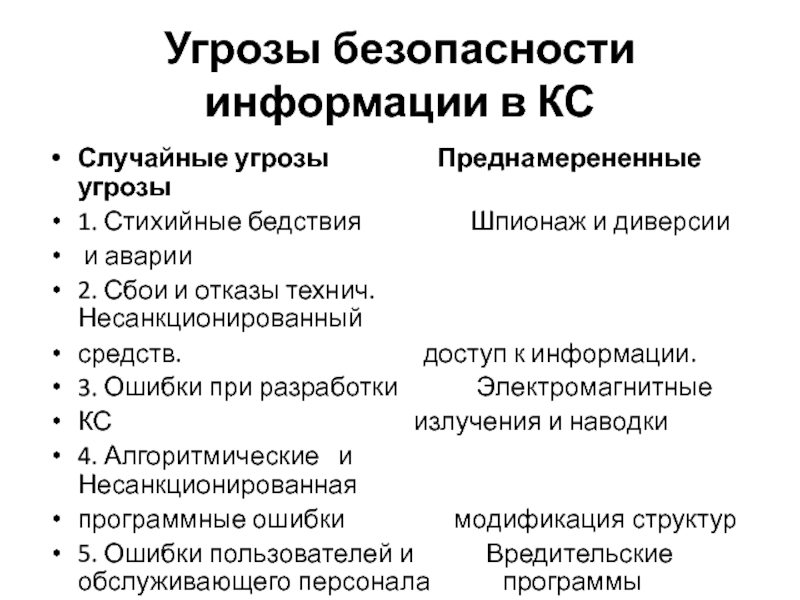

- 84. Угрозы безопасности информации в КС Случайные угрозы

- 85. Угрозы безопасности информации в КС Классификация злоумышленников:

- 86. Знание конкретных угроз защищаемой информации создает

- 87. Глобальный функциональный показатель W = сумма фi*wi

- 88. ТЕРРОРИЗМ – основная угроза безопасности современной цивилизации.

- 89. ЛЕКЦИЯ № 15* Следует различать две типичные

- 90. Но стремительное развитие международных компьютерных сетей

- 91. По мнению специалистов, с учетом специфики состояния

- 92. Глобальные ожидания и опасения человечества

- 93. Структура глобального мира Развитие глобализации повлекло

- 94. Второй уровень – страны – «рабочие

- 95. По мнению многих авторов, идея общемирового

- 96. Третью группу образуют те, кому предписана

- 97. Чем обмениваются люди в глобальном общежитии В

- 98. От великого множества материалов о катастрофах,

- 99. Человек вселенской толпы Есть выражение: «человек

- 100. В глобальном мире – глобальные проблемы Есть

- 101. Духовная деградация человека – главная проблема безопасности

- 102. Отличительной особенностью современной цивилизации является неизбежное вторжение

- 103. Человечеству необходимы различия между людьми и странами

- 104. По свидетельству Платона, цветущая Атлантида начала

Слайд 1Государственная система защиты информации. Отечественная нормативно-методическая база в области защиты информации

Зав.

Макаревич Олег Борисович

Слайд 2Совет УМО

Президиум Совета УМО

Председатель Совета и президиума Совета УМО

Заместитель председателя Совета и президиума

Совета УМО Белов Евгений Борисович

Слайд 4Учебно-методическое объединение по образованию в области информационной безопасности

РОУМО по СЗФО

(СПбГПУ)

РОУМО

по

(КубГТУ)

РОУМО

по СибФО и ДФО

(ТУСУР)

РОУМО по ПФО

(ННГУ)

РОУМО по УрФО

(УрФУ)

Слайд 5Специальности направления 090000 – информационная безопасность

«Криптография»

«Компьютерная безопасность»

«Безопасность

«Информационная безопасность телекоммуникационных систем»

«Информационная безопасность автоматизированных систем»

«Противодействие техническим разведкам»

«Информационно-аналитические системы финансового мониторинга»

Слайд 6Профили подготовки бакалавров по направлению 090900 «Информационная безопасность»

«Информационно-аналитические системы финансового мониторинга»

способен

способен реализовать комплекс мероприятий по защите информации в автоматизированных системах финансовых и экономических структур

Слайд 7Кафедра БИТ ТТИ ЮФУ

(пример)

Специальность по направлению ИБ открыта в 1995 году..

Состав кафедры. Более 30 человек. Читаем все курсы сами, кроме общеобразовательных. Ведем НИР и ОКР ==7 - 9 млн. рублей в год. Участвуют все преподаватели, аспиранты и студенты. Проводим конференции « ИБ – Юг России».

Слайд 8Комплексная подготовка кадров в ТТИ ЮФУ (2000 – 2011 гг.)

УНИВЕРСИТЕТ

750 специалистов,

АСПИРАНТУРА

специальность 05.13.19 ежегодно

15-18 аспирантов

Докторский СОВЕТ

по защитам диссертаций ДМ 212.208.25

23 кандидата технических наук

ДОПОЛНИТЕЛЬНОЕ ОБРАЗОВАНИЕ И ПОВЫШЕНИЕ КВАЛИФИКАЦИИ

более 500 специалистов

Слайд 9Направления работ по ИБ в ЮФУ

Подготовка кадров по ИБ

Повышение квалификации и

Проведение исследований и разработок, направленных на внедрение в сфере науки и производства безопасных ИТ

Аттестация и лицензирование ТСЗИ

Координация деятельности вузов ЮФО в научном, учебном и учебно-методическом обеспечении проблем ИБ

Слайд 10Структурные подразделения

ТТИ ЮФУ по ИБ

Южно-российский

региональный центр

по проблемам

информационной

безопасности

Минобразования

Вузы региона

Юга России

Факультет

Информационной безопасности

ТТИ ЮФУ

Кафедра

Безопасности

информационных

технологий

Кафедра

Радиоэлектронных

средств защиты

и сервиса

Слайд 11Структура кафедры БИТ

ППС

Д.т.н., проф. – 4

К.т.н., доц. - 15

УВП

Программисты

Инженеры

Техники

10 чел.

Аспиранты,

Студенты

~20

Сотрудники

НИЧ

и лабор.

ИИПРУ

КБНЦ РАН

9 чел.

НОЦ систем информационной

безопасности

Выполнение

х/д и г/б

НИОКР,

грантов РФФИ,

РГНФ

Дизайн-центр

биометрических

технологий

Лаборатория

фундаментальных

проблем

информационной

безопасности

ИИПРУ

КБНЦ РАН

Слайд 12Южно-Российский региональный учебно-научный центр по проблемам информационной безопасности в системе высшей

Системы информационной безопасности (исследования и разработки)

Повышение квалификации и переподготовка кадров

Аттестация и лицензирование технических средств защиты информации

Направления деятельности

Территориально центр ЮФУ находится в городе Таганроге и в городе Ростове-на-Дону.

Центр коллективного пользования для подготовки специалистов технического профиля располагается на территории ТТИ ЮФУ.

Слайд 13приказ по Минвузу от 20.08.97 г. № 1781

приказ ректора ТРТУ от

В 2010-2011 г.г.:

- провели обучение по программе 530 часов

32 специалиста;

- провели обучение по программе 72 часа

132 специалиста

Региональный УНЦ по ИБ

География влияния в регионе:

Слайд 14Основная тематика НИОКР

Проблема защиты компьютерной сети от несанкционированных вторжений

Проблема

Проблема анализа стойкости систем защиты информации

Стеганография и стегоанализ

Защита баз данных (защита ГИС)

Результаты НИОКР широко используются в учебном процессе

Слайд 17Выпускники кафедры работают:

в государственных и коммерческих структурах Южного федерального округа

В этих организациях наши выпускники работают целыми группами:

ЗАО "РНТ", ОАО «Концерн радиостроения «Вега», ОАО «ИнфоТеКС» - все г. Москва;

СПИИРАН г. С. Петербург,

ГНЦ ГГП НПО "Южморгеология" г. Геленджик,

ОАО "ЭМК-Атоммаш" г. Волгодонск,

Филиал ФГУП "ФКЦ "Земля" по ЮФО, НТЦ «Техноцентр» ЮФУ, НИИ МВС ЮФУ, НКБ «Миус» ЮФУ, ОАО ТАНТ им. Г.М. Бериева, Ростовская таможня - все г. Таганрог и г. Ростов на Дону.

Отклики с мест прохождения практик и трудоустройства наших выпускников говорят о высокой оценки уровня подготовки специалистов.

Практика и работа студентов

Слайд 18

МАТЕРИАЛЬНО-ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ

Лаборатории кафедры БИТ оснащены современным оборудованием, необходимым для проведения

свыше 100 компьютеров и ноутбуков

приборы для технических средств разведки (нелинейный локатор LUX, многофункциональный поисковой прибор ST031)

комплект National Instruments

устройство радиопомех "Барракуда"

устройство акустических помех "Соната АВ"

акустический приемник AOR 8200 Mk3

Слайд 19Сертифицированные программные средства:

Линейка продукции Microsoft

ПО Secret Net 2000 4.0 для Windows2000

«Ревизор-1

«Ревизор-2 XP» (программа контроля полномочий доступа к информационным ресурсам)

«НКВД 2.1» (анализатор уязвимостей)

«НКВД-2.2.» (средство проверки настроек СРД)

«НКВД-2.3» (средство автоматизированного моделирования СРД АРМ)

«НКВД-2.4» (анализатор механизма очистки внешней памяти)

«НКВД-2.5» (анализатор механизма очистки оперативной памяти)

«НКВД 3.2» (детектор отладки процессов)

«НКВД-3.1» (детектор отладки процессов)

«Фикс-2.0.» (программа фиксации и контроля исходного состояния)

«Фикс-3.0.» (программа контроля состояния сертифицированных программных средств защиты информации)

«Terrier-2.0» (программа поиска информации на дисках)

Программа исследования программного обеспечения «EMU»

«Аист-С» (анализатор исходных текстов)

MATLAB Compiler 4.2 сетевая 'concurrent' академическая версия

Compuware DriverStudio v3.

Слайд 20МЕЖДУНАРОДНЫЕ СВЯЗИ КАФЕДРЫ БИТ

В прошлом году кафедре БИТ удалось также расширить

В марте 2010 года в международную деятельность активно включились студенты кафедры БИТ. DAAD поддержала заявку кафедры на организацию двухнедельной ознакомительной поездки четырнадцати студентов и аспирантов по четырём городам Германии с посещением ведущих университетских кафедр, исследовательских центров и фирм, занимающихся проблемами информационной безопасности.

Слайд 21Работает

Докторский диссертационный совет

ДМ 212.208.25 по защите диссертаций на соискание учёной степени

05.13.19 «Методы и средства защиты информации, информационная безопасность»

05.25.05 «Информационные системы и процессы, правовые аспекты информатики»

Слайд 25Всё об информации

Понятие «информация» давно стало общенаучной категорией. Известно большое количество

любые сведения о каких-либо ранее неизвестных событиях;

содержательное описание объекта или явления;

мера разнообразия;

уменьшаемая неопределённость – энтропия;

бесконечный законопроцесс триединства энергии, движения и массы с различными плотностями кодовых структур бесконечно-беспредельной Вселенной;

сведения о лицах, предметах, событиях, явлениях и процессах (независимо от формы их представления), отраженные на материальных носителях, используемые в целях получения знаний и практических решений.

Само понятие «информация» обычно предполагает наличие по крайней мере трёх объектов: источника, потребителя и передающей среды.

Слайд 26Всё об информации

Наиболее важными в практическом плане свойствами информации являются:

ценность;

Ценность информации определяется обеспечением возможности достижения цели, поставленной перед получателем, она меняется во времени .

Достоверность – соответствие полученной информации действительной обстановке.

Своевременность – соответствие ценности и достоверности определённому временному периоду.

Информация может быть получена: проведением научных исследований, покупкой или противоправным добыванием

Классификация информации по её доступности:

общедоступная информация;

информация, доступ к которой может быть ограничен;

информация с ограниченным доступом;

информация, не подлежащая распространению.

Слайд 27Информационная безопасность

ИБ – состояние защищённости информационной среды общества, обеспечивающее её формирование

«Безопасность есть предотвращение зла» (Платон).

Информация становится атрибутом, от которого зависит эффективность жизнедеятельности.

Общество становится более открытым, что создаёт благоприятную обстановку для злоумышленников в плане доступа к информации, в т.ч. Конфиденциальной.

Всеобщая информатизация и компьютеризация привела к появлению нетрадиционных каналов утечки информации и НСД.

Пять выводов:

Проблема ИБ будет носить перманентный характер.

Обеспечение ИБ должно носить комплексный характер.

Необходимы усилия профессионалов + руководителей и специалистов.

Проблемы ЗИ связаны с правовым регулированием информатизации.

Эффективное решение проблем ИБ требует подготовки и переподготовки кадров.

Слайд 28Тезисы

Проблема ИБ сегодня стала затрагивать каждого гражданина( Швеция процесс-150 рускоязычных электронных

Проблема ИБ становится для человечества очень дорогостоящей, съедающей сотни миллиардов $. (Администрация США в 2009 г. выделяет $376 мил.на обеспечение кибербезопасности. Вирусы «Мелисса» и «Чернодоль» заразили сотни тысяч компьютеров – ущерб сотни миллионов долларов).

Преступность в информационной сфере растёт (1,4 млн. хакерских атак на информационные ресурсы федеральных органов власти зафиксировала и отразила Федеральная служба безопасности в 2007 году. Из них более 100 тысяч пришлось на сайт президента РФ. 140 уголовных дел/28.

Мир вступает в эпоху информационных войн

Слайд 29Информационно-справочная система по документам в области технической защиты информации

Правовые документы по

Конституция Российской Федерации

Федеральные законы (Законы Российской Федерации)

Указы и распоряжения Президента Российской Федерации

Постановления Правительства Российской Федерации

Организационно-распорядительные документы по технической защите информации

Концепции

Положения

Специальные нормативные документы по технической защите информации

Государственные стандарты

Специальные нормативные документы

Документы по лицензированию, сертификации и аттестации в области технической защиты информации

Документы

Слайд 30Правовые документы по технической защите информации

Федеральные законы (Закон «О государственной тайне»)

Указы

Постановления Правительства Российской Федерации

(Постановление о подготовке к передаче сведений, составляющих гостайну, другим государствам)

Конституция Российской Федерации

Слайд 31Организационно-распорядительные документы по технической защите информации

Положения

Концепции

Слайд 32Концепция национальной безопасности РФ

Указ президента №24 от 10.01.2000

Россия в мировом пространстве

Национальные

Угрозы национальной безопасности РФ

Обеспечение национальной безопасности РФ

Слайд 33Доктрина информационной безопасности

УТВЕРЖДЕНА 9 сентября 2000 г.

Раздел 6. Особенности обеспечения

В сфере экономики

В сфере внутренней политики

В сфере внешней политики

В сфере обороны

В области науки и техники

В духовной жизни

В общегосударственных ИТС

В правоохранительной и судебных сферах

В условиях чрезвычайных ситуаций

Объекты обеспечения ИБ, угрозы ИБ, мероприятия по обеспечению ИБ

Слайд 34Доктрина ИБ в области науки и техники

Объекты: результаты фундаментальных, поисковых и

Угрозы: внешние – НСД иностранных государств к н-т ресурсам, переориентация на Запад перспективные научные коллективы, промышленный шпионаж; внутренние – сложная экономическая ситуация, слабая микроэлектронная база, проблемы в области патентной защиты результатов, сложности в ЗИ.

Противодействие угрозам – совершенствование законодательства, рекомендации по предотвращению противоправного или неэффективного использования интеллектуального потенциала России

Слайд 35Источники

конфиденциальности в ИС

Люди – главные активные элементы. «Кто владеет

информацией, тот

2. Документы – самая распространенная форма обмена информацией

3. Публикации – книги, статьи, отчеты, диссертации – 60%

военной информации (секретов) есть в «открытых»

источниках. В промышленности до 90%. Цель шпиона найти

10% !!!

4.Технические носители – колоссальные объемы информации !!

5. ТСОИ (Технические средства обработки информации)

ТС – основные, обеспечивающие обработку информации – ИС

ТС – вспомогательные (телефоны, радиосвязь, телевидение,

ксероксы, принтеры.

Слайд 36Что такое ИС?

Информационная Система (ИС) или АС – это организационно упорядоченная

Слайд 37Структура информационных систем

Пользователи (потребители)

Информационные ресурсы

Средства сбора, хранения и обработки информации

Носители информации

Средства

Слайд 39Информационная безопасность

Ознакомление

(получение)

Разрушение

(уничтожение)

Искажение

(модификация)

УГРОЗЫ

Цели

(обеспечение конфиденциальности, целостности и доступности)

Слайд 40ИНФОРМАЦИЯ

Источники информации

Цели

Источники угроз

Угрозы

Объекты угроз

Способы доступа

Направления защиты

Средства защиты

Способы защиты

Концептуальная модель безопасности информации

Слайд 41ИНФОРМАЦИЯ

Источники информации

Цели

Источники угроз

Угрозы

Объекты угроз

Способы доступа

Направления защиты

Средства защиты

Способы защиты

Концептуальная модель безопасности информации

Слайд 42ЛИЧНОСТЬ

Время

Посягательства

Источники угроз

Угрозы

Объекты угроз

Места пребывания

Методы защиты

Направления защиты

Средства защиты

Концептуальная модель безопасности личности

Слайд 43ПРОДУКЦИЯ (материальныеценности)

Источники угроз

Угрозы

Объекты угроз

Объекты защиты

Направления защиты

Меры защиты

Концептуальная модель безопасности продукции

Слайд 44Угрозы информации

Конфиденциаль-ности

Разглашение

Утечка

НСД

Проявляются в нарушении

Доступности

Нарушение связи

Воспрещение получения

Достоверности

Подделка

Мошенничество

Целостности

Искажение

Ошибки

Потери

Слайд 45Классификация угроз

По объектам

По ущербу

По величине ущерба

По вероятности возникновения

По отношению к объекту

По

По характеру воздействия

Слайд 46Классификация НТЗ по используемым средствам

Физические

Криптографические

Комбинированные

Аппаратные

Программные

Слайд 47Направления обеспечения безопасности

(нормативно-правовые категории, определяющие комплексные меры защиты информации)

Правовая защита

Специальные правовые

Организационная защита

Регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающая нанесение ущерба

Инженерно-техническая защита

Использование различных технических средств, препятствующих нанесению ущерба

Слайд 48Специальные нормативные документы по технической защите информации

Государственные стандарты

Специальные нормативные документы

Слайд 49ГОСУДАРСТВЕННЫЕ СТАНДАРТЫ

ГОСТ Р 50739-95. Средства вычислительной техники. Защита от несанкционированного доступа

ГОСТ Р 50922-96. Защита информации. Основные термины и определения. Госстандарт России

ГОСТ Р 51188-98. Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство. Госстандарт России

ГОСТ Р 51275-99. Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения. Госстандарт России

ГОСТ Р ИСО 7498-1-99. Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Базовая модель. Госстандарт России

ГОСТ Р ИСО 7498-2-99. Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации. Госстандарт России

ГОСТ Р ИСО/МЭК 15408-1-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Ведение и общая модель. Госстандарт России

ГОСТ Р ИСО/МЭК 15408-2-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности. Госстандарт России

ГОСТ Р ИСО/МЭК 15408-3-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности. Госстандарт России

Слайд 51Классификация АС

1.1. Классификация распространяется на все действующие и проектируемые АС учреждений,

Необходимыми исходными данными для проведения классификации конкретной АС являются:

перечень защищаемых информационных ресурсов АС и их уровень конфиденциальности;

перечень лиц, имеющих доступ к штатным средствам АС, с указанием их уровня полномочий;

матрица доступа или полномочий субъектов доступа по отношению к защищаемым информационным ресурсам АС;

режим обработки данных в АС.

К числу определяющих признаков, по которым производится группировка АС в различные классы, относятся:

наличие в АС информации различного уровня конфиденциальности;

уровень полномочий субъектов доступа АС на доступ к конфиденциальной информации;

режим обработки данных в АС - коллективный или индивидуальный.

Слайд 52Классификация АС

Устанавливается девять классов защищенности АС от НСД к информации.

Каждый класс

Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса - 3Б и 3А.

Вторая группа включает АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А.

Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А.

Слайд 53Требования по защите информации от НСД для АС

В общем случае, комплекс

управления доступом;

регистрации и учета;

криптографической;

обеспечения целостности.

Слайд 56Межсетевые экраны

МЭ представляет собой локальное (однокомпонентное) или функционально-распределенное средство (комплекс), реализующее

Устанавливается пять классов защищенности МЭ. Каждый класс характеризуется определенной минимальной совокупностью требований по защите информации. Самый низкий класс защищенности - пятый, применяемый для безопасного взаимодействия АС класса 1Д с внешней средой, четвертый - для 1Г, третий - 1В, второй - 1Б, самый высокий - первый, применяемый для безопасного взаимодействия АС класса 1А с внешней средой. При включении МЭ в АС определенного класса защищенности, класс защищенности совокупной АС, полученной из исходной путем добавления в нее МЭ, не должен понижаться. Для АС класса 3Б, 2Б должны применяться МЭ не ниже 5 класса. Для АС класса 3А, 2А в зависимости от важности обрабатываемой информации должны применяться МЭ следующих классов: при обработке информации с грифом “секретно” - не ниже 3 класса; при обработке информации с грифом “совершенно секретно” - не ниже 2 класса; при обработке информации с грифом “особой важности” - не ниже 1 класса.

Слайд 58Руководящий документ Защита от несанкционированного доступа к информации Часть 1. Программное обеспечение

Настоящий Руководящий документ (РД) устанавливает классификацию программного обеспечения (ПО) (как отечественного, так и импортного производства) средств защиты информации (СЗИ), в том числе и встроенных в общесистемное и прикладное ПО, по уровню контроля отсутствия в нем недекларированных возможностей.

Уровень контроля определяется выполнением заданного настоящим РД набора требований, предъявляемого:

к составу и содержанию документации, представляемой заявителем для проведения испытаний ПО СЗИ;

к содержанию испытаний.

Документ предназначен для специалистов испытательных лабораторий, заказчиков, разработчиков ПО СЗИ при его контроле в части отсутствия недекларированных возможностей.

Слайд 59Общие положения

1.1. Классификация распространяется на ПО, предназначенное для защиты информации ограниченного

Слайд 60Лицензирование и сертификация в области защиты информации

Положение о государственном лицензировании деятельности

Система государственного лицензирования предприятий в области ЗИ является составной частью государственной системы защиты информации. Она реализуется через ФСТЭК и ФСБ.

Лицензия выдается на конкретные виды деятельности на срок три года.

Лицензия выдается за плату.

Положение о сертификации СЗИ по требованиям БИ устанавливает основные принципы, организационную структуру и порядок сертификации СЗИ, а также госконтроль. Под СЗИ понимаются технические, криптографические, программные и др. средства. Под сертификацией СЗИ понимается деятельность по подтверждением их требованиям стандартам и др. нормативным документам по ЗИ.

Слайд 61СПЕЦИАЛЬНЫЕ ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ

ПО ТЕХНИЧЕСКОЙ ЗАЩИТЕ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ

(СТР-К)

Слайд 62Требования и рекомендации настоящего документа распространяются на защиту

конфиденциальной информации -

информации о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющей идентифицировать его личность (персональные данные).

Для защиты конфиденциальной информации, содержащейся в негосударственных информационных ресурсах, режим защиты которой определяет собственник этих ресурсов, данный документ носит рекомендательный характер.

Слайд 63Основные вопросы защиты информации

организацию работ по защите информации, в том

требования и рекомендации по защите речевой информации при осуществлении переговоров, в том числе с использованием технических средств;

требования и рекомендации по защите информации при ее автоматизированной обработке и передаче с использованием технических средств;

порядок обеспечения защиты информации при эксплуатации объектов информатизации;

особенности защиты информации при разработке и эксплуатации автоматизированных систем, использующих различные типы средств вычислительной техники и информационные технологии;

порядок обеспечения защиты информации при взаимодействии абонентов с информационными сетями общего пользования.

Слайд 64Защищаемыми объектами информатизации являются

средства и системы информатизации (средства вычислительной техники,

другие технические средства и системы, размещенные в помещениях, где она обрабатывается (циркулирует);

защищаемые помещения.

Слайд 65Требования по ЗИ

Разработка мер и обеспечение защиты информации осуществляются подразделениями по

Для защиты информации рекомендуется использовать сертифицированные по требованиям безопасности технические и программные средства защиты информации

При обработке документированной конфиденциальной информации на объектах информатизации средства защиты информационных систем подлежат обязательной сертификации

Объекты информатизации должны быть аттестованы на соответствие требованиям по защите информации

Ответственность за обеспечение требований по технической защите конфиденциальной информации возлагается на руководителей учреждений и предприятий, эксплуатирующих объекты информатизации

Слайд 66ОРГАНИЗАЦИЯ РАБОТ ПО ЗАЩИТЕ ИНФОРМАЦИИ

Организация работ по защите информации возлагается

В учреждении должен быть документально оформлен перечень сведений конфиденциального характера, подлежащих защите в соответствии с нормативными правовыми актами, а также разработана соответствующая разрешительная система доступа персонала к такого рода сведениям.

Слайд 67При обследованию объекта информатизации:

устанавливается необходимость обработки конфиденциальной информации;

определяется перечень сведений конфиденциального

определяются угрозы безопасности информации и модель вероятного нарушителя применительно к конкретным условиям функционирования;

определяются условия расположения объектов информатизации относительно границ КЗ;

определяются конфигурация и топология автоматизированных систем и систем связи в целом и их отдельных компонент, физические, функциональные и технологические связи;

определяются технические средства и системы, предполагаемые к использованию в разрабатываемой АС;

определяются режимы обработки информации в АС;

определяется класс защищенности АС;

ОРГАНИЗАЦИЯ РАБОТ ПО ЗАЩИТЕ ИНФОРМАЦИИ

Слайд 68Защита речевой информации

При проведении мероприятий с использованием конфиденциальной речевой информации и

акустического излучения информативного речевого сигнала;

прослушивания разговоров по информационным каналам общего пользования (городская телефонная сеть, сотовая, транкинговая и пейджинговая связь, радиотелефоны) за счет скрытного подключения оконечных устройств;

электрических сигналов, возникающих в результате преобразования информативного сигнала из акустического в электрический (микрофонный эффект);

Слайд 69побочных электромагнитных излучений информативного сигнала от обрабатывающих конфиденциальную информацию технических средств,

радиоизлучений, электрических или инфракрасных сигналов, модулированных информативным сигналом, от специальных электронных устройств перехвата речевой информации с использованием «закладок»

(пример).

Защита речевой информации

Слайд 70Основные требования и рекомендации по защите информации, циркулирующей в защищаемых помещениях

Защищаемые

рекомендуется размещать их на удалении от границ КЗ.

Не рекомендуется располагать ЗП на первых этажах зданий.

Окна помещения рекомендуется оборудовать шторами .

Во время проведения конфиденциальных мероприятий запрещается использование радиотелефонов, переносных магнитофонов и других средств аудио и видеозаписи.

Системы пожарной и охранной сигнализации ЗП должны строиться только по проводной схеме сбора информации (связи с пультом).

Слайд 71В качестве оконечных устройств пожарной и охранной сигнализации в ЗП рекомендуется

Проверка достаточности звукоизоляции осуществляется аттестационной комиссией путем подтверждения отсутствия возможности разборчивого прослушивания вне ЗП разговоров, ведущихся в нем.

Для обеспечения необходимого уровня звукоизоляции помещений рекомендуется оборудование дверных проемов тамбурами с двойными дверями, установка дополнительных рам в оконных проемах, уплотнительных прокладок в дверных и оконных притворах.Следует применять организационно-режимные меры.

Основные требования и рекомендации по защите информации, циркулирующей в защищаемых помещениях

Слайд 72ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ СРЕДСТВАМИ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ

В качестве

документальное оформление перечня сведений конфиденциального характера с учетом ведомственной и отраслевой специфики этих сведений;

реализация разрешительной системы допуска исполнителей (пользователей, обслуживающего персонала) к информации и связанным с ее использованием работам, документам;

ограничение доступа персонала и посторонних лиц в защищаемые помещения и помещения, где размещены средства информатизации и коммуникации, а также хранятся носители информации;

разграничение доступа пользователей и обслуживающего персонала к информационным ресурсам, программным средствам обработки (передачи) и защиты информации;

регистрация действий пользователей АС и обслуживающего персонала, контроль за несанкционированным доступом и действиями пользователей, обслуживающего персонала и посторонних лиц;

Слайд 73ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ СРЕДСТВАМИ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ

В качестве

учет и надежное хранение бумажных и машинных носителей информации, ключей (ключевой документации) и их обращение, исключающее их хищение, подмену и уничтожение;

необходимое резервирование технических средств и дублирование массивов и носителей информации (пример);

использование сертифицированных средств защиты информации;

размещение объектов защиты на максимально возможном расстоянии относительно границы КЗ;

развязка цепей электропитания объектов защиты с помощью защитных фильтров, блокирующих (подавляющих) информативный сигнал;

использование защищенных каналов связи (защищенных ВОЛС и криптографических средств ЗИ;

размещение дисплеев и других средств отображения информации, исключающее несанкционированный просмотр информации;

организация физической защиты помещений и собственно технических средств с помощью сил охраны и технических средств;

криптографическое преобразование информации, обрабатываемой и передаваемой средствами вычислительной техники и связи .

Слайд 75Лекция 9.

Угрозы информационной безопасности.

Источники угроз безопасности информации

Техногенные Антропогенные

угрозы угрозы бедствия

(действия субъектов)

Внутренние Внешние

угрозы угрозы

Слайд 76Угрозы информационной безопасности

Антропогенными источниками угроз БИ выступают субъекты, действия которых могут

Техногенные угрозы менее прогнозируемые и вызваны физическим и моральным старением технического парка оборудования.

Стихийные бедствия не поддаются прогнозу (землетрясения, смерчи и т.п.). Защитные меры должны быть всегда.

Внешние угрозы являются следствием деятельности криминальных структур, преступников и хакеров, недобросовестных партнеров, политических противников, мошенников, лица с нарушенной психикой, представителей надзорных организаций и силовых структур.

Внутренние непреднамереные угрозы связаны с отказами ВТ И ТК, ошибками ПО, персонала и т.п.

При этом: 82% -внут. сотруд., 17 % - внеш. угрозы, 1 % - случайные лица.

Слайд 78Информационная безопасность

Ознакомление

(получение)

Разрушение

(уничтожение)

Искажение

(модификация)

УГРОЗЫ

Цели

(обеспечение конфиденциальности, целостности и доступности)

Слайд 79Классификация угроз

По объектам

По ущербу

По величине ущерба

По вероятности возникновения

По отношению к объекту

По

По характеру воздействия

Слайд 80Несанкционированный доступ

Это - противоправное предномеренное овладение конфиденциальной информацией лицом , не

Условия способствующие овладением КИ:

- разглашение (болтливость сотрудников) – 32%,

- подкуп (конкуренты, преступники) – 24 %,

- отсутствие на фирме контроля -14 %,

- обмен опытом – 12 %.

- бесконтрольное использование ИС 10 %,

- конфликты в коллективе -8 %.

Слайд 81Направления обеспечения безопасности

(нормативно-правовые категории, определяющие комплексные меры защиты информации)

Правовая защита

Специальные правовые

Организационная защита

Регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающая нанесение ущерба

Инженерно-техническая защита

Использование различных технических средств, препятствующих нанесению ущерба

Слайд 82Закон РФ от 05.03.1992 г. № 2446-1

«О безопасности»

Закрепляет правовые основы

Статья 3. Угроза безопасности.

Угроза безопасности – совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства.

Реальная и потенциальная угроза объектам безопасности, исходящая от внутренних и внешних источников опасности, определяет содержание деятельности по обеспечению внутренней и внешней безопасности.

Статья 4. Обеспечение безопасности.

Статья 5. Принципы обеспечение безопасности.

Статья 7. Соблюдение прав и свобод граждан при обеспечении безопасности.

Слайд 83Угрозы безопасности информации в КС

Информационный ресурс:

-информация,

- технические и программные средства,

- обслуживающий

УГРОЗА – как потенциальная опасность – существует всегда.

Под угрозой БИ понимается потенциально возможное событие, процесс или явление, которые могут привести к уничтожению, утрате целостности, конфиденциальности или доступности информации.

Слайд 84Угрозы безопасности информации в КС

Случайные угрозы

1. Стихийные бедствия Шпионаж и диверсии

и аварии

2. Сбои и отказы технич. Несанкционированный

средств. доступ к информации.

3. Ошибки при разработки Электромагнитные

КС излучения и наводки

4. Алгоритмические и Несанкционированная

программные ошибки модификация структур

5. Ошибки пользователей и Вредительские обслуживающего персонала программы

Слайд 85Угрозы безопасности информации в КС

Классификация злоумышленников:

- Разработчики КС;

- Сотрудник из числа

- Постороннее лицо.

Слайд 86Знание конкретных угроз защищаемой информации

создает возможность постановки задач по определению

Выбор любой меры защиты информации производится по показателям оценки эффективности, которые учитывают степень выполнения задачи и затраты ресурса на ее решение. Многообразие угроз БИ порождает многообразие мер ее защиты. Эффективность каждой меры ЗИ оценивается своими локальными показателями эффективности. Они делятся на функциональные и экономические.

Слайд 87Глобальный функциональный показатель

W = сумма фi*wi , причем СУММА Фi

коэффициент Фi характеризует «вес» локального показателя.

Эффективность тем выше, чем ниже расходы при одинаковом уровне безопасности или чем больше уровень ее безопасности при одинаковых расходах.

Глобальный экономический показатель представляет собой меру суммарных расходов на информацию.

Слайд 88ТЕРРОРИЗМ – основная угроза безопасности современной цивилизации.

Торговля людьми как одна из

По данным ООН ежегодно – 4 млн. человек пересекают границу (ими торгуют). Организованные группы зарабатывают до 7 миллиардов долларов в год. Борьба включает: законодательство, пропаганда, помощь.

МИГРАЦИЯ. Нужны законы как в Австралии.

Слайд 89ЛЕКЦИЯ № 15*

Следует различать две типичные ситуации:

когда человек использует компьютер рационально,

когда компьютер превращается в самоцель, а человек – в приставку к нему.

Защищаться нужно от второй ситуации, сохраняя чувство хозяина положения в выборе целей и норм отношения с компьютером. Для этого важно не терять ощущения приоритетности, естественности для человека реальной жизни, и вторичности, ситуативности виртуальной. Предпочитать живое общение компьютерному, получать «глаза в глаза» главную «человеческую» информацию, которая не передается словами и тем более текстом на мониторе.

Еще одна опасность связана с возрастающим, к сожалению, количеством жертв компьютерных знакомств, сделок, мошенничества. Об этом часто сообщают СМИ.

Слайд 90

Но стремительное развитие международных компьютерных сетей и широкое их использование в

Основные угрозы для пользователей глобальной информационной сети на этом уровне могут быть связаны с возможностью:

проведения хакерскими группами компьютерных атак на информационные системы вооруженных сил, специальных служб, других государственных органов; несанкционированного проникновения в системы управления всех уровней и видов;

распространения негативно влияющей на общественное сознание и социально значимые установки людей пропагандистской информации (например, фашистского или сектантского толка), а также недобросовестной рекламы; проведения противозаконных коммерческих операций и построения в Интернете пирамидальных мошеннических структур;

Слайд 91По мнению специалистов, с учетом специфики состояния данной проблемы в России

повышение общего уровня информационной культуры населения страны и организацию более качественной подготовки специалистов,

В настоящее время их уровень квалификации существенно уступает квалификации отечественных и зарубежных компьютерных мошенников,

более четкое определение правового статуса различных информационных объектов, исключающее их бесконтрольное использование;

проведение комплекса научно-исследовательских и опытно-конструкторских работ по созданию отечественных программных и технических средств, обеспечивающих достаточную защищенность баз данных.

подготовку достаточного количества специалистов, непосредственно занимающихся разработкой новых технологий и программ, обеспечивающих защиту информации;

Налаживание взаимодействия правоохранительной системы РФ с международными организациями и правоохранительными органами зарубежных стран, осуществляющими борьбу с компьютерными преступлениями.

Слайд 92Глобальные ожидания и опасения человечества

О проблемах и перспективах глобализации в

Сосредоточимся на возможных угрозах и опасностях в этой области, связанных с глобализационными процессами.

Потребность в поддержании определенных отношений с людьми, общении с ними – одна из базовых для человека. «Человек не мыслим без людей». Мы готовы для ее удовлетворения идти все дальше, непрерывно расширяя круг общения. За этим расширением нам видится возможность получения новых впечатлений, дополнительных знаний и опыта. Однако на этом пути скрыта большая опасность. Двигаясь к глобальным отношениям и надеясь на их преимущества, мы не замечаем предела, после которого обесцениваются более важные для нас семейные отношения, отношения взаимопомощи в учебном и производственном коллективах, внутриэтнические и национальные связи. Окупятся ли эти потери выгодами глобального общества? Это большой вопрос.

Слайд 93Структура глобального мира

Развитие глобализации повлекло ускорение поляризации мира на группу наиболее

Перестраивая якобы «несовершенный мир», идеологи глобализации стремятся к утверждению нового мирового порядка, установлению полного контроля над ресурсами планеты со стороны транснациональных корпораций, а также к управлению мировыми процессами из единого центра.

С большой долей вероятности можно утверждать, что новый мир будет иметь подобие кастового строения. Причем «деление на касты» произойдет, во-первых, между странами; во-вторых, между людьми (как внутри населения отдельных стран, так и в мире в целом).

Уже сегодня заметна дифференциация стран по трем уровням (группам).

Первый уровень – страны – «господа», основу функционирования которых составляют передовые информационные и управляющие технологии. Главные предметы их экспорта – знания, финансовые и информационные услуги. Эти страны и составят единый управляющий центр мировой цивилизации. Им будет принадлежать доминирующее место в определении характера любых преобразований в мире, в распределении его благ.

Слайд 94

Второй уровень – страны – «рабочие лошадки» индустриального типа с относительно

Третий уровень – страны – «рабы», выполняющие аграрно-сырьевые функции. Они имеют наиболее контролируемые извне связи с внешним миром. Основные продукты их экспорта – национальные сырьевые ресурсы и сельхозпродукция. Эти страны полностью зависимы от заказов и влияния развитых стран и от ситуации на мировых рынках.

При всех разговорах о всеобщности прав и свобод человека в демократическом обществе глобальная цивилизация тоже не сможет обойтись без своего рода кастового деления.

Слайд 95

По мнению многих авторов, идея общемирового порядка изначально предполагает наличие в

Первую группу образует привилегированная, относительно стабильная и достаточно закрытая часть населения. Она – владелец основных общественных богатств. У ее представителей – более высокий интеллектуальный потенциал, собственная субкультура, более высокие возможности реализации своих потребительских и поведенческих запросов за счет положения в обществе.

Вторую группу – более массовую – составляет так называемый средний класс. К этой группе населения относятся люди, заработок которых позволяет обеспечить семью. Однако для этого им приходится много трудиться (порою в 2–3 местах), не имея времени ни на что иное, кроме работы. Благодаря сконцентрированности на работе средний класс считается главной опорой государства.

Слайд 96

Третью группу образуют те, кому предписана роль исполнителей наиболее непривлекательных видов

Соответствующая дифференциация будет иметь место не только в производственной сфере, но и в организации образования (особенно, при подготовке конкретных специалистов с учетом уровня и широты их будущих возможностей, т. е. функциональной специализации), культуры, досуга, перспективы участия в политической жизни и т. д.

Подобный характер развития событий таит в себе серьезные угрозы для социального прогресса в сфере прав и свобод человека и механизмов их реализации.

Слайд 97Чем обмениваются люди в глобальном общежитии

В ходе глобализации, к сожалению, подтверждаются

То же происходит и в информационной сфере. Далеко не все имеют возможность постоянно пользоваться Интернетом и с его помощью создавать «виртуальный рай», успешно решать проблемы своего бизнеса. Все средства массовой информации ориентированы на распространение негативных «горячих» новостей, которых в нашем «мире без границ» достаточно. Люди охвачены непрерывной чередой трагических сообщений.

Такие новости отзываются в каждом из нас, заставляют внутренне напрягаться, приучают к жестокости.

Людей наполняют страхом сообщения о финансовых кризисах, экологических катастрофах, действиях террористов, дырах в озоновом слое; об опасностях опытов по клонированию человека, приближения к Земле очередных комет, затопления земли водами таящих ледников, происках внеземных цивилизаций и местных колдунов.

Слайд 98

От великого множества материалов о катастрофах, происшествиях, криминальных событиях, всевозможных ужасах,

Раньше отсутствие глобальной связи давало возможность разным группам в разных странах интерпретировать происходящее по-своему, с учетом понятных конкретным людям деталей и особенностей. Мировая унификация сообщений через средства массовой информации формирует единое мышление.

Слайд 99Человек вселенской толпы

Есть выражение: «человек добр, а люди жестоки». Становясь одним

Толпа, как известно, чаще «выравнивается» по худшим образцам.

Норвежский ученый К. Лоренц обнаружил, что у животных скученность ведет к нарастанию негативизма в отношениях между особями. Эта тенденция, по его же данным, наблюдается и у жителей крупных городов – они чаще проявляют агрессивность, бесчеловечность, равнодушие при виде совершаемого среди белого дня насилия.

Столь же опасной для внутреннего состояния людей и их отношений между собой может стать скученность не только физическая, но и информационная.

Слайд 100В глобальном мире – глобальные проблемы

Есть еще одна, крайне неприятная в

Мировой, транснациональный характер приобретает все большее количество проблем. О них уже можно говорить применительно ко всем сферам жизни – от состояния окружающей среды до международной преступности; от высокой вероятности прихода к власти политических авантюристов, способных дестабилизировать мир уже на планете в целом до возможности распространения новых видов болезней, от которых нет лекарств и методов лечения; от увеличения психической ущербности детей во всем мире до стремления ряда стран обрести ядерное оружие в ответ на давление лидеров глобализации.

Многие аналитики начала XXI столетия уже соглашаются с пророчеством американского футуролога, что человечество погибнет не от нехватки сырьевых ресурсов и пищи, а от психологической перегрузки.

Слайд 101Духовная деградация человека – главная проблема безопасности

Информационное общество, как никакое другое,

Причем если прежние диктаторские (колониальные) режимы, пытаясь сформировать нужного им человека, покоряли его физически, воздействуя на тело и биологические потребности, то информационное воздействие нацелено внутрь человека – на его душу и сознание. Это уже попытка более глубинного порабощения.

Фронтальное наступление на внутренний мир человека обеспечивается сегодня массовой культурой, СМИ, бурным развитием поведенческих наук, методов и технологий управления поведением граждан, возможностей постоянного контроля над действиями и даже мыслями индивида.

Слайд 102Отличительной особенностью современной цивилизации является неизбежное вторжение информационных технологий во все

Современные компьютерные сети позволяют накапливать и использовать обширную информацию о каждом человеке – его здоровье, политических установках и общественной активности, личных связях, финансовом положении, поездках и встречах. Собирать такую информацию с различных электронных досье можно сравнительно быстро и к тому же незаметно для самих граждан. На фоне нынешних технологий управления массовым сознанием методы тотального контроля при режимах Сталина и Гитлера выглядят примитивными. Новые возможности дает введение индивидуального налогового номера (ИНН). Планируется переход от многих расчетных карточек к одной, содержащей всю информацию о человеке. На Западе идет разработка специальных чипов, то есть миниатюрных электронных схем, которые можно вживлять в тело и которые в перспективе призваны заменить все досье и необходимые карточки. Все это работает на усиление контроля над людьми и нивелирование их поведения. «Нивелирование европейского человека таит в себе величайшую нашу опасность», – предупреждал столетие назад Ф. Ницше.

Слайд 103Человечеству необходимы различия между людьми и странами

Жизнь возможна только в форме

Жизнь в любом своем проявлении, большом и малом, не терпит монополии. Глобализация же настойчиво ликвидирует последние различия между народами.

Для манипуляторов сегодня важнейшая политическая задача – заставить всех говорить на одном языке в каждом государственном образовании, а затем и в планетарном масштабе. Уже есть немало доводов в пользу того, что землянам выгодно говорить только на английском. Все другие языки должны отмереть за ненадобностью?

В настоящее время активно уничтожаются фундаментальные различия между Востоком и Западом, всегда являвшиеся важнейшим фактором исторического развития.

Слайд 104

По свидетельству Платона, цветущая Атлантида начала свой путь к гибели после

Собственно, такова же судьба всех известных истории империй – от Римской до Советской. Это – общая закономерность.

Исламский фундаментализм тоже стремится к мировому господству, только на другой основе. Ему нужно, чтобы «мечетями заросли все континенты». И, конечно, – не ради веры, а ради власти и тех же властных выгод. Для него вера в этой борьбе – не цель, а средство.