- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Эволюция подходов к обеспечению информационной безопасности презентация

Содержание

- 1. Эволюция подходов к обеспечению информационной безопасности

- 2. ЭВОЛЮЦИЯ ПОДХОДОВ К ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- 3. Википедия: Метод (от греч. μέθοδος — «способ») — систематизированная

- 4. Википедия: Методология (от греч. μεθοδολογία — учение

- 5. Методология — учение об организации деятельности. Методология —

- 6. В зарубежных странах уже в 60 –

- 7. В одной из первых открытых публикаций была

- 8. Весь интервал развития подходов к защите информации

- 9. В 1989 г вводится понятие этапа развития

- 10. Обобщенные характеристики периодов развития подходов к

- 11. Эмпирический подход к защите информации заключается в

- 12. Под защитой при этом понимается

- 13. Концептуально – эмпирический подход заключается в

- 14. Системная реализация всей совокупности положений унифицированной

- 15. Значительное развитие в рассматриваемом периоде получили

- 16. Отличительной особенностью теоретико-концептуального подхода к защите

- 17. Объективной основой формирования теории защиты явилась

- 18. На основе этого опыта были сформулированы

- 19. комплексность защиты информации может быть достигнута

- 20. надежная защита информации может быть обеспечена

Слайд 1ЭВОЛЮЦИЯ ПОДХОДОВ К ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Слайд 2ЭВОЛЮЦИЯ ПОДХОДОВ К ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Работы по защите информации в

Этим занимались, прежде всего, органы государственного и военного ведомств.

Поэтому долгое время все работы в этой области были закрытыми.

Отсутствовала общая методология обеспечения безопасности информации.

Слайд 3Википедия:

Метод (от греч. μέθοδος — «способ») — систематизированная совокупность шагов, действий, которые необходимо

Цель - чётко описанное желательное состояние, которого необходимо достигнуть.

academic.ru

МЕТОД (от греч. methodos - путь исследования) способ достижения какой-либо цели, решения конкретной задачи; совокупность приемов или операций практического или теоретического освоения (познания) действительности.

Слайд 4Википедия:

Методология (от греч. μεθοδολογία — учение о способах; от др.-греч. μέθοδος из

Слайд 5Методология — учение об организации деятельности.

Методология — это алгоритм поиска цели, набор приёмов,

1. Теоретической цели — модели идеального знания (в заданных описанием условиях, например, скорость света в вакууме);

2. Практической цели — программа (алгоритм) приёмов и способов того, как достичь желаемой практической цели и не погрешить против истины, или того, что мы считаем истинным знанием.

Слайд 6В зарубежных странах уже в 60 – 70-е годы прошлого века

В России первые публикации в открытой прессе начали появляться с 1976 г.

Особая активность интересов к защите информации проявилась с конца 80-х гг.

Начали издаваться журналы по этому профилю («Безопасность информационных технологий» с 1994, «Конфидент», «БДИ: безопасность, достоверность, информация» и т.д.)

Слайд 7В одной из первых открытых публикаций была сделана попытка периодизации развития

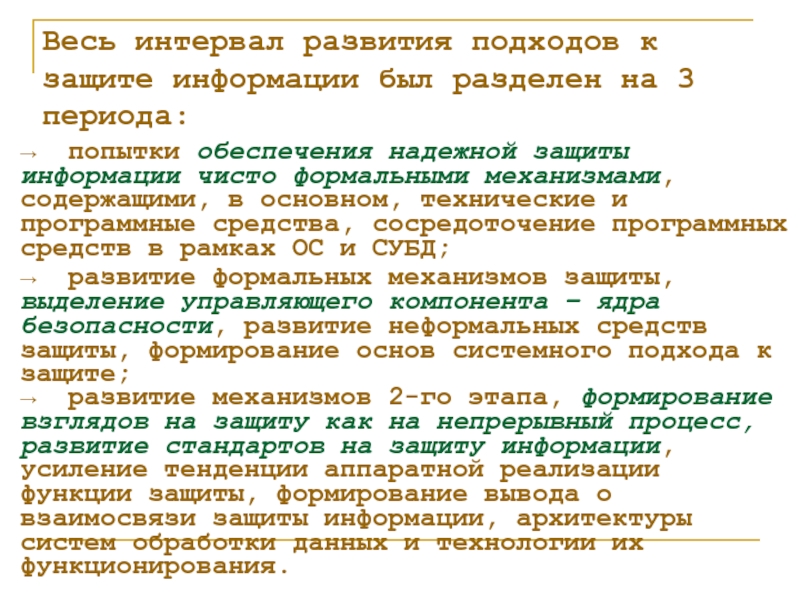

Слайд 8Весь интервал развития подходов к защите информации был разделен на 3

→ попытки обеспечения надежной защиты информации чисто формальными механизмами, содержащими, в основном, технические и программные средства, сосредоточение программных средств в рамках ОС и СУБД;

→ развитие формальных механизмов защиты, выделение управляющего компонента – ядра безопасности, развитие неформальных средств защиты, формирование основ системного подхода к защите;

→ развитие механизмов 2-го этапа, формирование взглядов на защиту как на непрерывный процесс, развитие стандартов на защиту информации, усиление тенденции аппаратной реализации функции защиты, формирование вывода о взаимосвязи защиты информации, архитектуры систем обработки данных и технологии их функционирования.

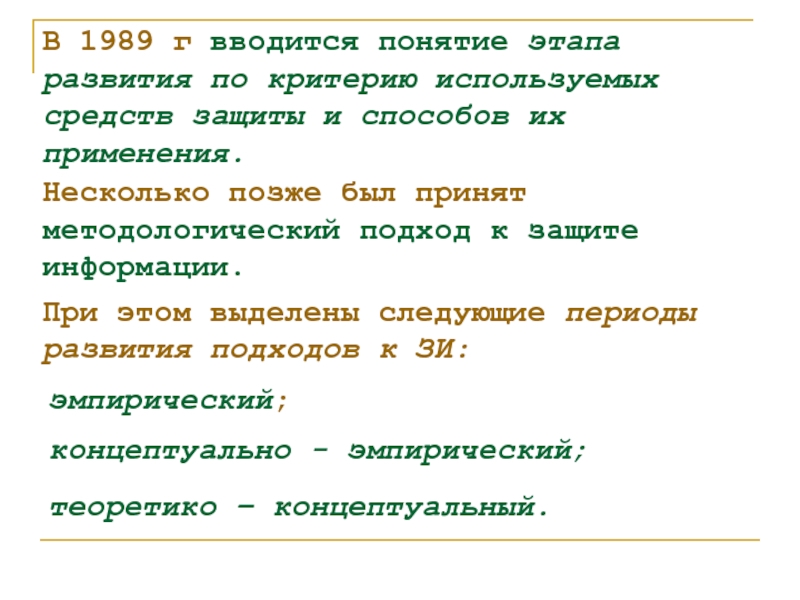

Слайд 9В 1989 г вводится понятие этапа развития по критерию используемых средств

Несколько позже был принят методологический подход к защите информации.

При этом выделены следующие периоды развития подходов к ЗИ:

эмпирический;

концептуально - эмпирический;

теоретико – концептуальный.

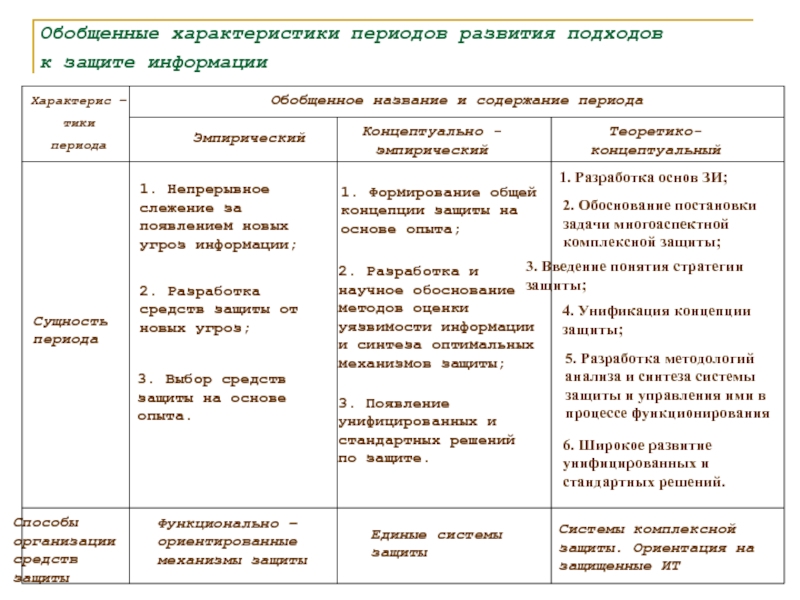

Слайд 10Обобщенные характеристики периодов развития подходов

к защите информации

Характерис –

тики

периода

Сущность периода

Обобщенное

Эмпирический

Концептуально - эмпирический

Теоретико-концептуальный

Способы организации средств защиты

1. Непрерывное слежение за появлением новых угроз информации;

2. Разработка средств защиты от новых угроз;

3. Выбор средств защиты на основе опыта.

Функционально – ориентированные механизмы защиты

1. Формирование общей концепции защиты на основе опыта;

2. Разработка и научное обоснование методов оценки уязвимости информации и синтеза оптимальных механизмов защиты;

3. Появление унифицированных и стандартных решений по защите.

Единые системы защиты

Системы комплексной защиты. Ориентация на защищенные ИТ

1. Разработка основ ЗИ;

2. Обоснование постановки задачи многоаспектной комплексной защиты;

3. Введение понятия стратегии защиты;

4. Унификация концепции защиты;

5. Разработка методологий анализа и синтеза системы защиты и управления ими в процессе функционирования

6. Широкое развитие унифицированных и стандартных решений.

Слайд 11Эмпирический подход к защите информации заключается в том, что

на основе

разрабатываются и внедряются необходимые механизмы защиты.

Слайд 12

Под защитой при этом понимается

предупреждение несанкционированного получения информации лицами и

хотя традиционно применялись меры для обеспечения целостности информации, т.е. предупреждения несанкционированного ее уничтожения и искажения.

Слайд 13

Концептуально – эмпирический подход заключается в том, что

на основе опыта

удалось подойти к унификации, используемого для решения задач защиты, методико – инструментального базиса.

Слайд 14

Системная реализация всей совокупности положений унифицированной комплексной защиты информации сдерживается рядом

значительным своеобразием систем и процессов защиты информации, связанным с повышенным влиянием случайных факторов;

недостаточно четкой проработкой инструментальных средств решения задач анализа и синтеза систем и процессов защиты информации;

отсутствием значительной части исходных данных, необходимых для обеспечения решения вышеназванных задач.

Слайд 15

Значительное развитие в рассматриваемом периоде получили средства защиты информации.

При этом,

Наиболее удачные разработки получили сертификаты качества и были приняты в качестве стандартов. Наибольшее развитие получили технические, программно-аппаратные и криптографические средства защиты информации.

Слайд 16

Отличительной особенностью теоретико-концептуального подхода к защите информации является то, что

на

Т.о. подводится научно-методологическая база под теорию защиты информации.

При этом теория защиты, как и любая другая теория, определяется как совокупность основных идей в данной области знания.

Слайд 17

Объективной основой формирования теории защиты явилась унифицированная концепция защиты информации, которая

Слайд 18

На основе этого опыта были сформулированы следующие принципиальные выводы:

проблемы обеспечения безопасности

обеспечение безопасности должно носить комплексный характер;

Слайд 19

комплексность защиты информации может быть достигнута лишь при взаимосогласованном участии в

Слайд 20

надежная защита информации может быть обеспечена только в том случае, если

эффективное решение проблемы защиты информации в современной их постановке возможно только при наличии развитого и адекватного научно-методологического базиса.