Лекция 11

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Аутентификация по рекомендации CCITT презентация

Содержание

- 1. Аутентификация по рекомендации CCITT

- 2. Двухэтапная аутентификация по рекомендации CCITT X.509 Y{

- 3. Трехэтапная аутентификация по рекомендации CCITT X.509

- 4. Протоколы идентификации с нулевым разглашением знаний.

- 5. Протоколы идентификации с нулевым разглашением знаний. Схема

- 6. Протоколы идентификации с нулевым разглашением знаний. Схема

Слайд 1Аутентификация по рекомендации CCITT (Consultative Committee International Telefony and Telegraphy) X.509.

Другие протоколы аутентификации

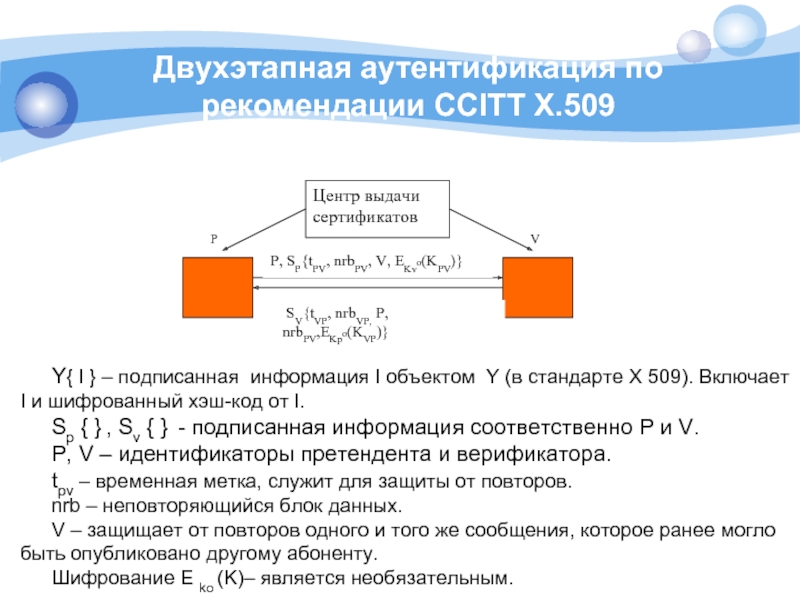

Слайд 2Двухэтапная аутентификация по рекомендации CCITT X.509

Y{ I } – подписанная информация

I объектом Y (в стандарте Х 509). Включает I и шифрованный хэш-код от I.

Sp { } , Sv { } - подписанная информация соответственно P и V.

P, V – идентификаторы претендента и верификатора.

tpv – временная метка, служит для защиты от повторов.

nrb – неповторяющийся блок данных.

V – защищает от повторов одного и того же сообщения, которое ранее могло быть опубликовано другому абоненту.

Шифрование E ko (K)– является необязательным.

Sp { } , Sv { } - подписанная информация соответственно P и V.

P, V – идентификаторы претендента и верификатора.

tpv – временная метка, служит для защиты от повторов.

nrb – неповторяющийся блок данных.

V – защищает от повторов одного и того же сообщения, которое ранее могло быть опубликовано другому абоненту.

Шифрование E ko (K)– является необязательным.

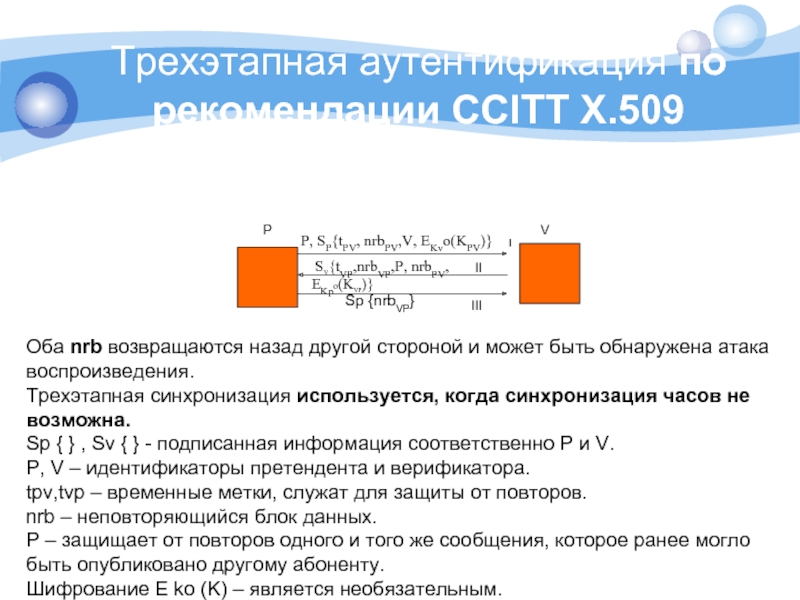

Слайд 3Трехэтапная аутентификация по рекомендации CCITT X.509

Оба nrb возвращаются назад другой стороной

и может быть обнаружена атака воспроизведения.

Трехэтапная синхронизация используется, когда синхронизация часов не возможна.

Sp { } , Sv { } - подписанная информация соответственно P и V.

P, V – идентификаторы претендента и верификатора.

tpv,tvp – временные метки, служат для защиты от повторов.

nrb – неповторяющийся блок данных.

P – защищает от повторов одного и того же сообщения, которое ранее могло быть опубликовано другому абоненту.

Шифрование E ko (K) – является необязательным.

Трехэтапная синхронизация используется, когда синхронизация часов не возможна.

Sp { } , Sv { } - подписанная информация соответственно P и V.

P, V – идентификаторы претендента и верификатора.

tpv,tvp – временные метки, служат для защиты от повторов.

nrb – неповторяющийся блок данных.

P – защищает от повторов одного и того же сообщения, которое ранее могло быть опубликовано другому абоненту.

Шифрование E ko (K) – является необязательным.

III

P, SP{tPV, nrbPV,V, EKvo(KPV)}

I

II

Sp {nrbVP}

P

V

SV{tVP,nrbVP,P, nrbPV, EKpo(KVP)}

Слайд 4Протоколы идентификации с нулевым разглашением знаний.

Схема Гиллоу-Куискуотера

Пусть А – интеллектуальная

карточка, которая должна доказать свою подлинность проверяющей стороне В.

I – идентификационная информация А (аналог открытого ключа). Это битовая строка, которая включает имя владельца карты, срок действия, номер банковского счета и т.д. V и n – также открытая информация.

G – секретный ключ стороны А. Выбирается таким образом, что I*GV = 1modn

I – идентификационная информация А (аналог открытого ключа). Это битовая строка, которая включает имя владельца карты, срок действия, номер банковского счета и т.д. V и n – также открытая информация.

G – секретный ключ стороны А. Выбирается таким образом, что I*GV = 1modn

Слайд 5Протоколы идентификации с нулевым разглашением знаний.

Схема Гиллоу-Куискуотера

А → В: I. А

должна доказать В, что I принадлежит А, т.е. должна убедить В, что ей известно значение G.

А выбирает случ.целое r, такое, что 1Вычисляет T=rVmodn и отправляет В.

3. В выбирает случ. целое d, такое, что 1

А выбирает случ.целое r, такое, что 1

3. В выбирает случ. целое d, такое, что 1

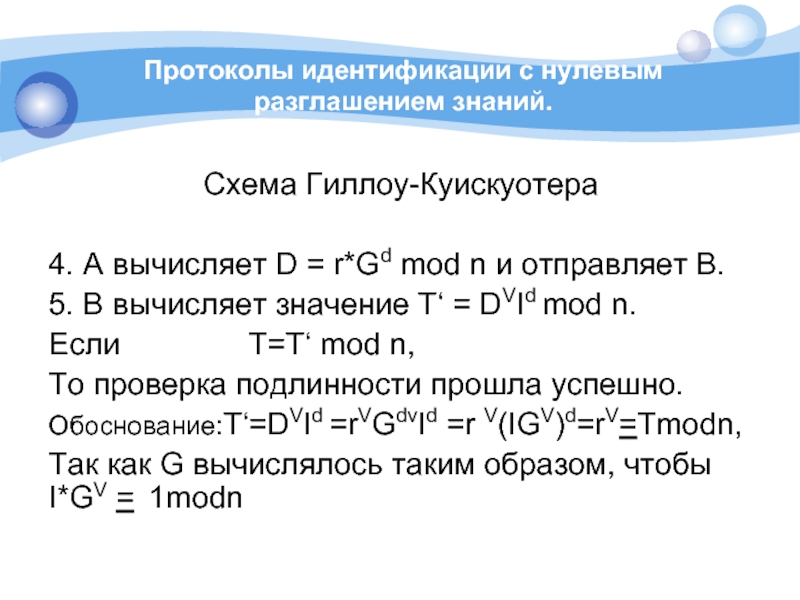

Слайд 6Протоколы идентификации с нулевым разглашением знаний.

Схема Гиллоу-Куискуотера

4. А вычисляет D =

r*Gd mod n и отправляет В.

5. В вычисляет значение T‘ = DVId mod n.

Если T=T‘ mod n,

То проверка подлинности прошла успешно.

Обоснование:T‘=DVId =rVGdvId =r V(IGV)d=rV=Tmodn,

Так как G вычислялось таким образом, чтобы I*GV = 1modn

5. В вычисляет значение T‘ = DVId mod n.

Если T=T‘ mod n,

То проверка подлинности прошла успешно.

Обоснование:T‘=DVId =rVGdvId =r V(IGV)d=rV=Tmodn,

Так как G вычислялось таким образом, чтобы I*GV = 1modn