- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Ассиметричные системы шифрования, электронная цифровая подпись презентация

Содержание

- 1. Ассиметричные системы шифрования, электронная цифровая подпись

- 2. Требования к асимметричным системам (У. Диффи,

- 3. Схема функционирования асимметричной криптосистемы Шифрование с

- 4. Однонаправленные функции Опр: Однонаправленной называется функция F:

- 5. Примеры однонаправленных (односторонних функций) Разложение большого числа

- 6. Асимметричные системы шифрования RSA (Ronald Linn Rivest,

- 7. Криптосистема RSA (Rivest, Shamir, Adleman) Открытый текст шифруется блоками, длиной 2k : 2k

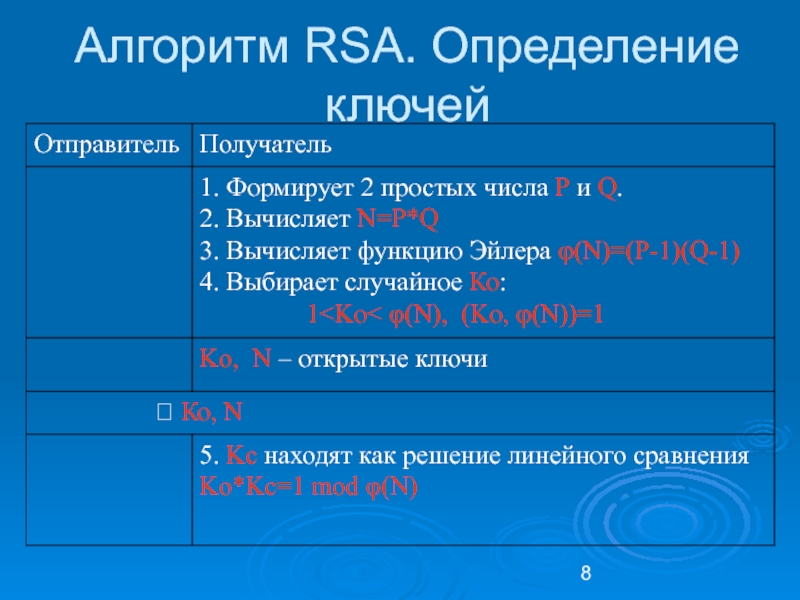

- 8. Алгоритм RSA. Определение ключей

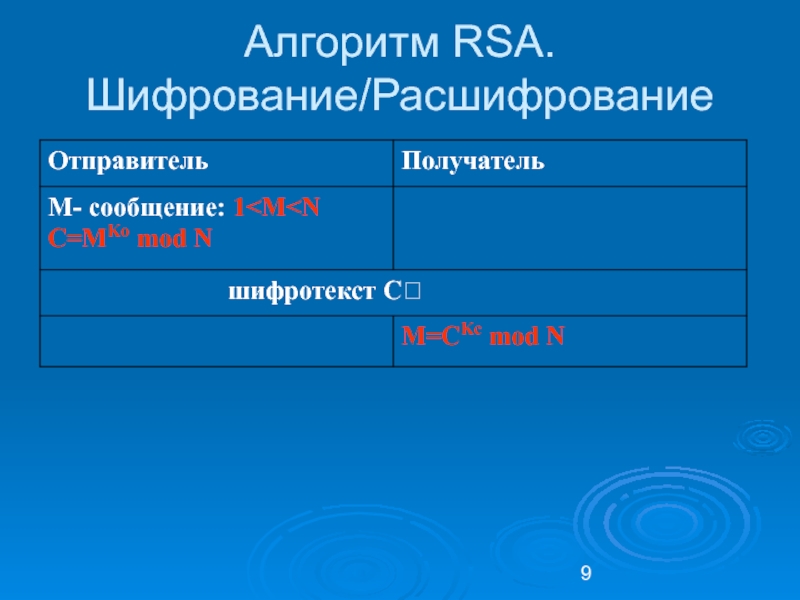

- 9. Алгоритм RSA. Шифрование/Расшифрование

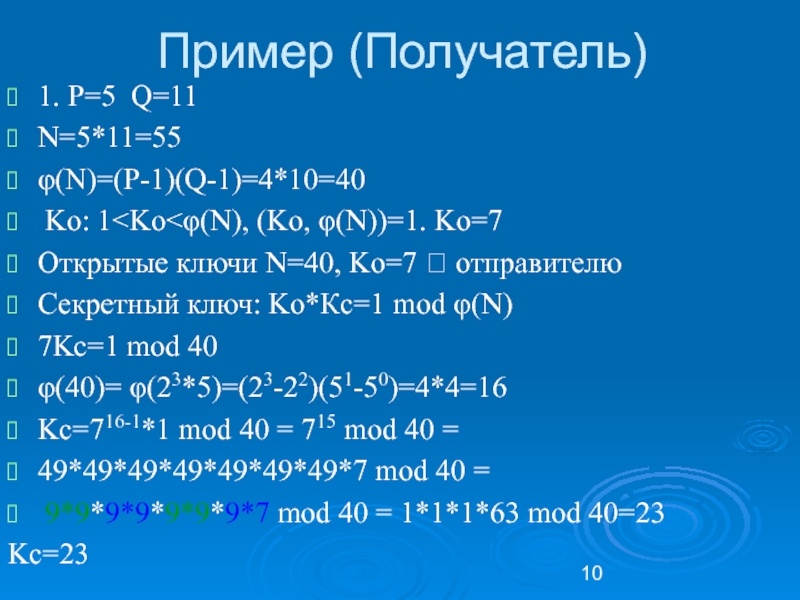

- 10. Пример (Получатель) 1. P=5 Q=11 N=5*11=55 φ(N)=(P-1)(Q-1)=4*10=40 Ko: 1

- 11. Пример (Шифрование) Отправитель M=6 C=MKo mod N

- 12. Пример (Расшифрование) Получатель С=41 М=CKc mod N

- 13. Технологии, построенные на криптографии с открытым ключом

- 14. Протоколы идентификации и аутентификации При обмене информацией

- 15. Идентификация и аутентификация Идентификация – функция системы,

- 16. Идентификация на основе пароля (схема 1) IDi

- 17. Идентификация на основе пароля (схема 2) IDi

- 18. Правила составления паролей Ограничение на минимальную длину

- 19. Протокол идентификации с нулевой передачей знаний Область

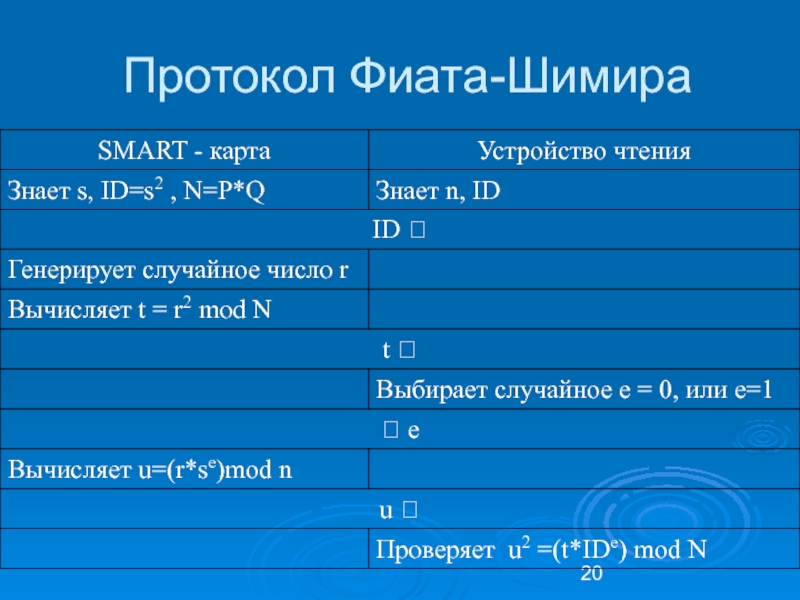

- 20. Протокол Фиата-Шимира

- 21. Аутентификация (доказательство владения закрытым ключом) Закрытый

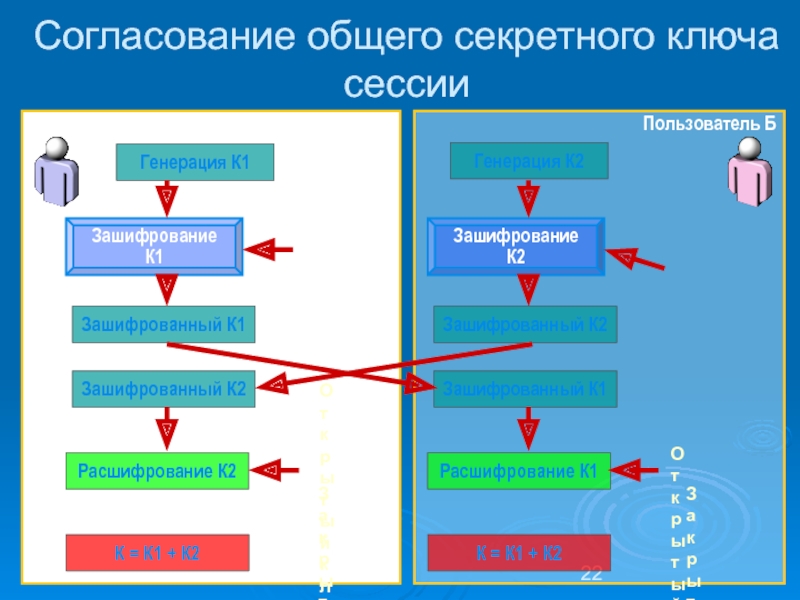

- 22. Пользователь Б Пользователь A Согласование общего секретного

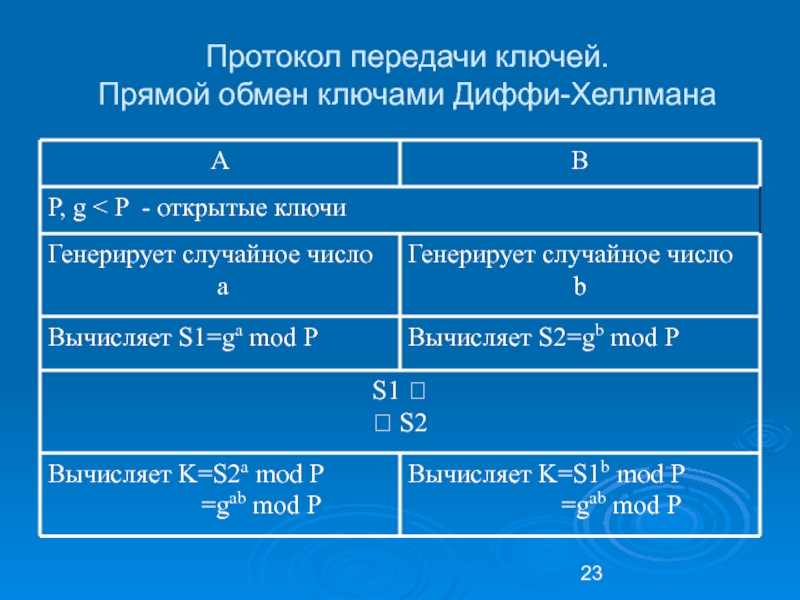

- 23. Протокол передачи ключей. Прямой обмен ключами Диффи-Хеллмана

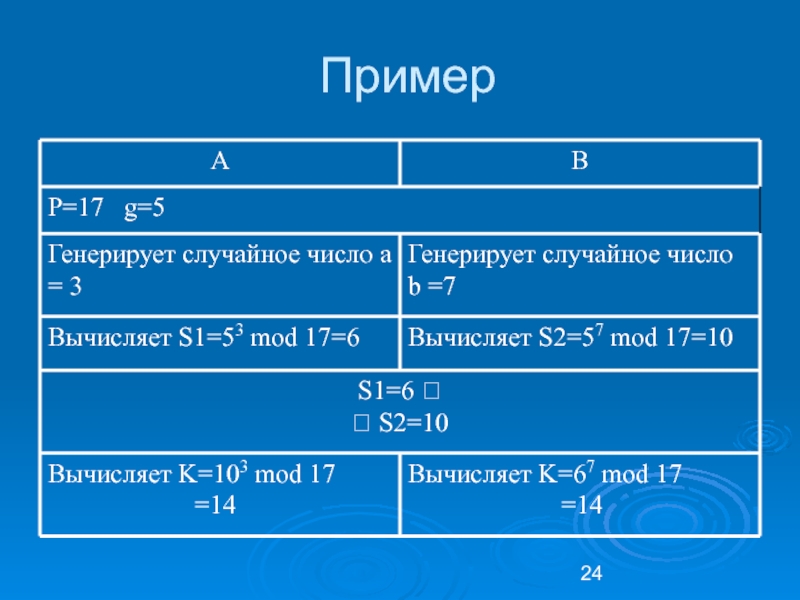

- 24. Пример

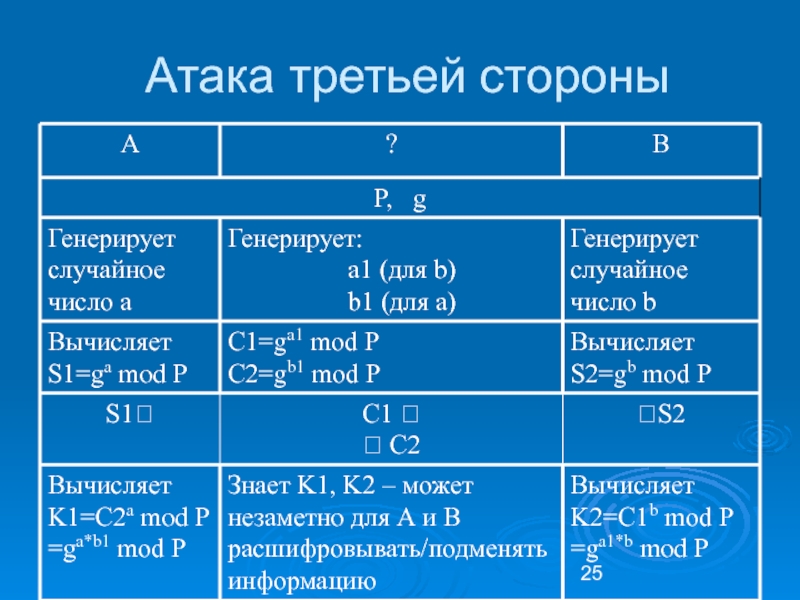

- 25. Атака третьей стороны

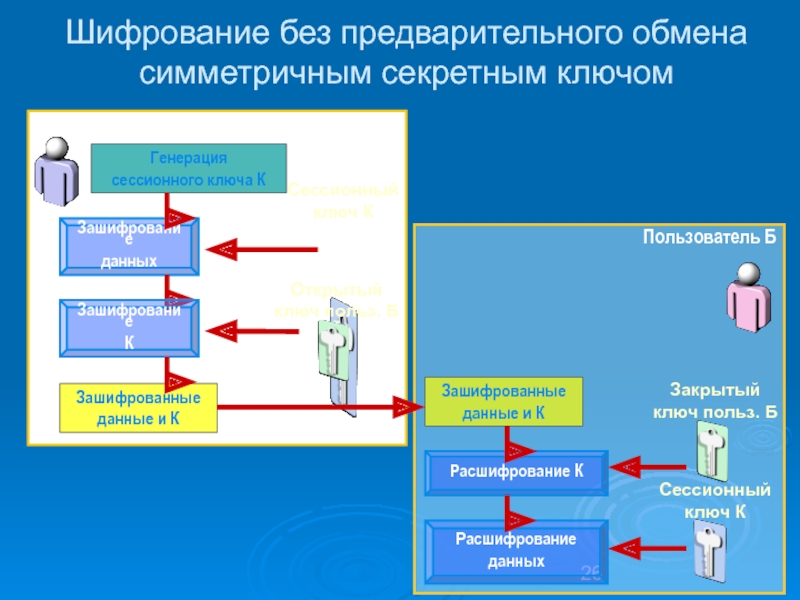

- 26. Шифрование без предварительного обмена симметричным секретным ключом

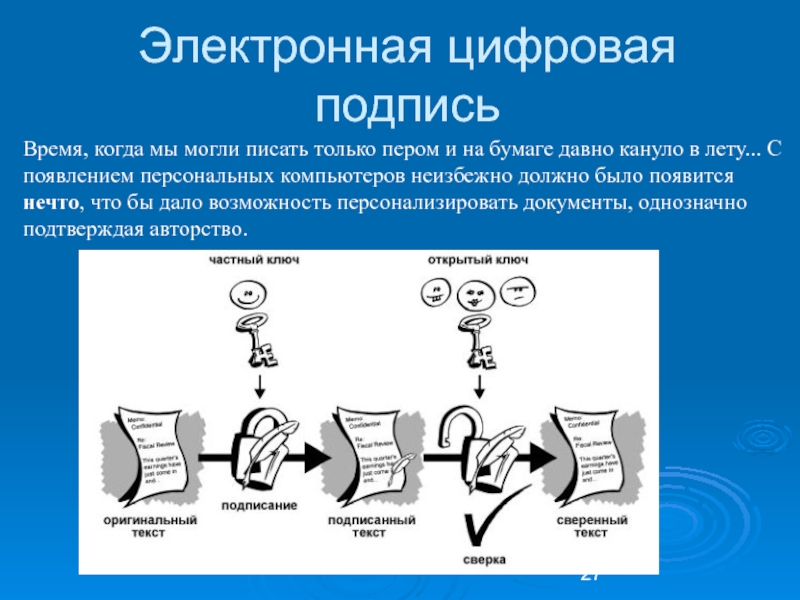

- 27. Электронная цифровая подпись Время, когда мы могли

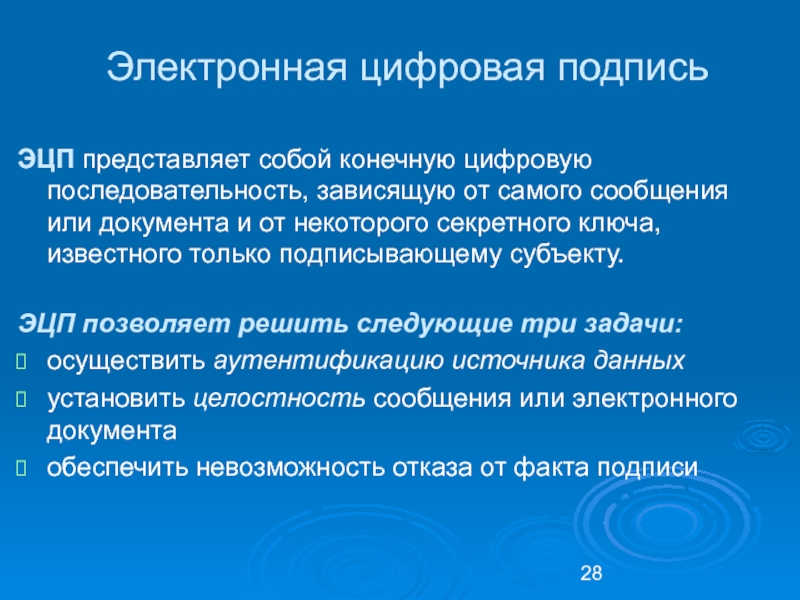

- 28. Электронная цифровая подпись ЭЦП представляет собой конечную

- 29. Алгоритмы ЭЦП RSA (Ronald Linn Rivest, Adi

- 30. Принцип работы ЭЦП для коротких сообщений пользователь

- 31. Использование Хэш-функций Хэш-функция – функция, которая осуществляет

- 32. Хеш-функция Хеширование – математическое однонаправленное преобразование текста

- 33. Проверка целостности данных с использованием хеша

- 34. Принцип работы ЭЦП с хешированием сообщений пользователь

- 35. Электронная цифровая подпись (на основе RSA) A

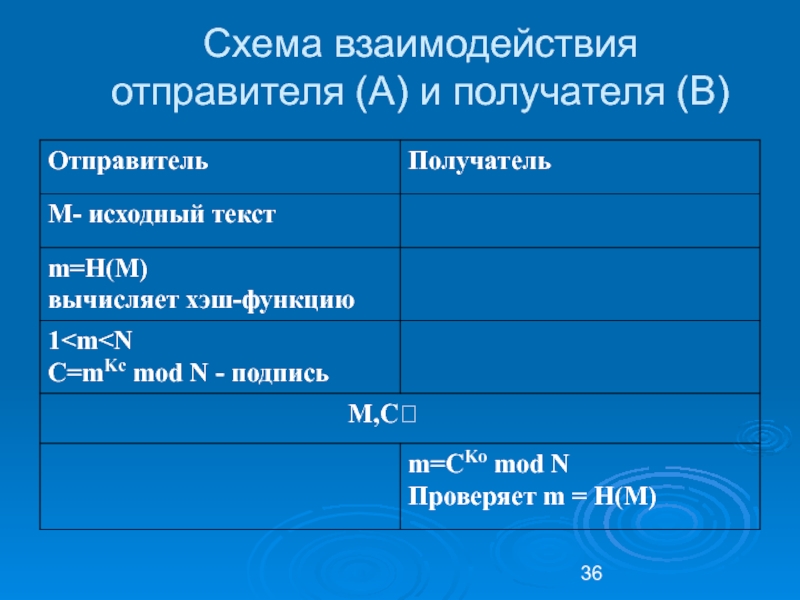

- 36. Схема взаимодействия отправителя (A) и получателя (B)

- 37. Атаки на цифровую подпись Атаки на

- 38. Нет в мире совершенства... К сожалению,

Слайд 1Криптографические средства защиты объектов информатизации

Часть 2: Ассиметричные системы шифрования, электронная цифровая

Слайд 2Требования к асимметричным системам

(У. Диффи, М. Хеллман)

Вычисление пары ключей (открытого

Отправитель, зная открытый ключ Ko легко вычисляет криптограмму C=Eko(M)

Получатель, используя закрытый ключ Kc и криптограмму С легко восстанавливает исходное сообщение M=Dкс(С)

Противник, зная открытый ключ при попытке вычислить секретный наталкивается на непреодолимую проблему

Противник, зная открытый ключ и криптограмму, при попытке восстановить исходное сообщение наталкивается на непреодолимую вычислительную проблему

Слайд 3

Схема функционирования асимметричной криптосистемы Шифрование с открытым ключом

Отправитель

Открытый ключ

получателя

Получатель

Секретный ключ получателя

Слайд 4Однонаправленные функции

Опр: Однонаправленной называется функция F: X?Y, обладающая свойствами

1) существует полиномиальный

2) не существует полиномиального алгоритма инвертирования F (т.е. решения уравнения F(x)=y относительно х)

Слайд 5Примеры однонаправленных (односторонних функций)

Разложение большого числа на простые множители N=P*Q,

где Р

Задача дискретного логарифмирования

Слайд 6Асимметричные системы шифрования

RSA (Ronald Linn Rivest, Adi Shamir, Leonard Adleman)

El-Gamal(Шифросистема Эль-Гамаля)

DSA (Digital Signature Algorithm)

Diffie-Hellman (Обмен ключами Диффи — Хелмана)

ECC (Elliptic Curve Cryptography, Системы шифрования основанные на эллиптических кривых)

ГОСТ Р 34.10-2001

Rabin

Luc

McEliece

Williams System (Криптосистема Уильямса)

Слайд 7Криптосистема RSA (Rivest, Shamir, Adleman)

Открытый текст шифруется блоками, длиной 2k :

Слайд 10Пример (Получатель)

1. P=5 Q=11

N=5*11=55

φ(N)=(P-1)(Q-1)=4*10=40

Ko: 1

Секретный ключ: Ko*Кc=1 mod φ(N)

7Kc=1 mod 40

φ(40)= φ(23*5)=(23-22)(51-50)=4*4=16

Kc=716-1*1 mod 40 = 715 mod 40 =

49*49*49*49*49*49*49*7 mod 40 =

9*9*9*9*9*9*9*7 mod 40 = 1*1*1*63 mod 40=23

Kc=23

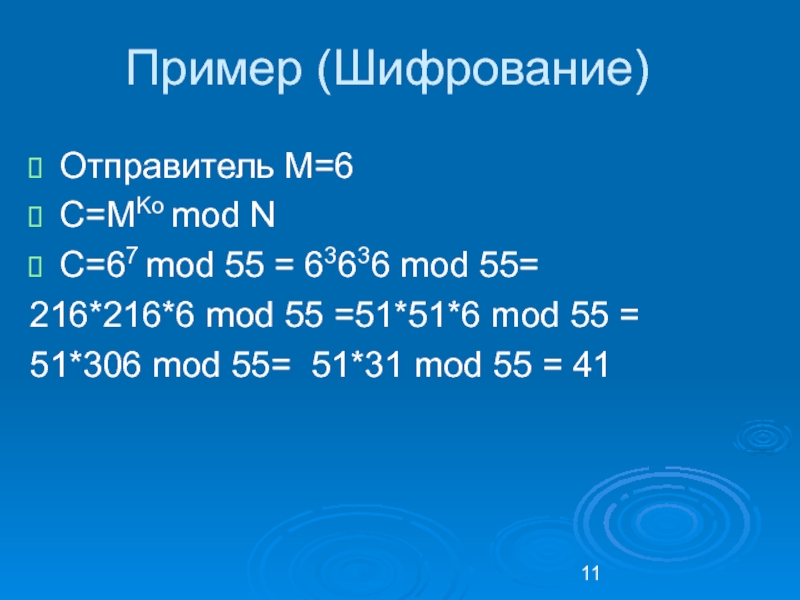

Слайд 11Пример (Шифрование)

Отправитель M=6

C=MKo mod N

C=67 mod 55 = 63636 mod

216*216*6 mod 55 =51*51*6 mod 55 =

51*306 mod 55= 51*31 mod 55 = 41

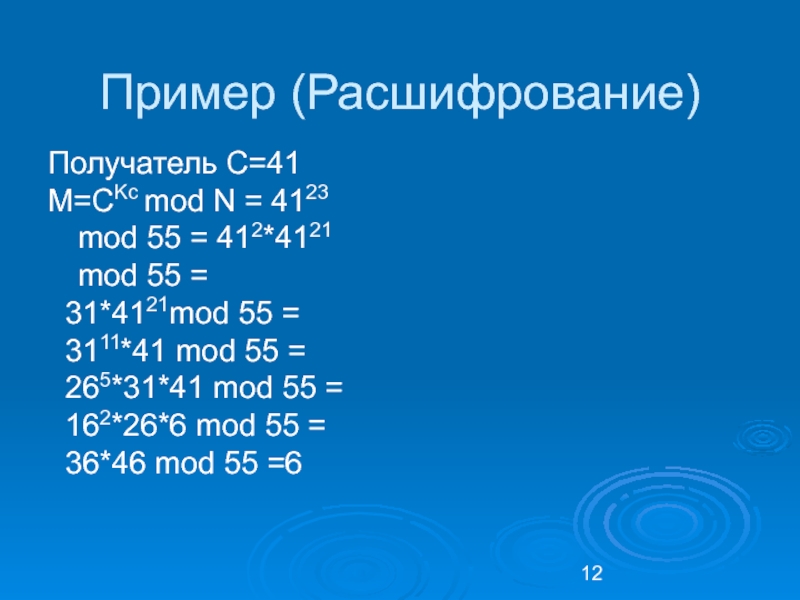

Слайд 12Пример (Расшифрование)

Получатель С=41

М=CKc mod N = 4123 mod 55 = 412*4121

31*4121mod 55 =

3111*41 mod 55 =

265*31*41 mod 55 =

162*26*6 mod 55 =

36*46 mod 55 =6

Слайд 13Технологии, построенные на криптографии с открытым ключом

Распределенная проверка подлинности (аутентификация)

Коды аутентификации

Согласование общего секретного ключа сессии

Шифрование больших объемов данных без предварительного обмена общим секретным ключом

Электронная цифровая подпись

Слайд 14Протоколы идентификации и аутентификации

При обмене информацией необходимо выполнять требования защиты:

Получатель должен

- источника данных;

- данных;

Отправитель должен быть уверен:

- доставке данных получателю;

- подлинности доставленных данных.

Слайд 15Идентификация и аутентификация

Идентификация – функция системы, которая выполняется когда объект пытается

А – доказывающий – проходит идентификацию

B – проверяющий – проверяет личность доказывающего

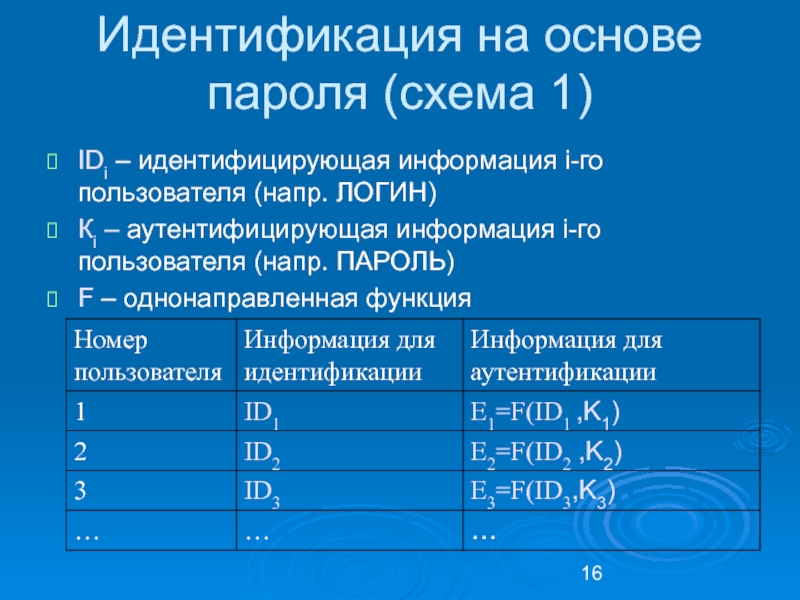

Слайд 16Идентификация на основе пароля (схема 1)

IDi – идентифицирующая информация i-го пользователя

Кi – аутентифицирующая информация i-го пользователя (напр. ПАРОЛЬ)

F – однонаправленная функция

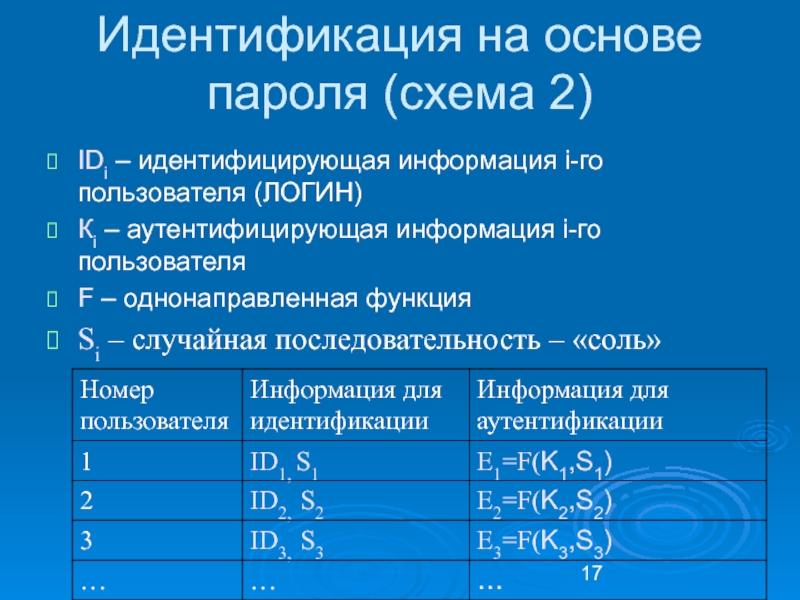

Слайд 17Идентификация на основе пароля (схема 2)

IDi – идентифицирующая информация i-го пользователя

Кi – аутентифицирующая информация i-го пользователя

F – однонаправленная функция

Si – случайная последовательность – «соль»

Слайд 18Правила составления паролей

Ограничение на минимальную длину (не менее 8 символов)

Наличие различных

Не должен быть словом

Недостатки протоколов с паролем:

А передает секретную информацию (пароль) В

Слайд 19Протокол идентификации с нулевой передачей знаний

Область применения:

электронные деньги

системы

голосования

электронные системы

оплаты

Слайд 21Аутентификация (доказательство владения закрытым ключом)

Закрытый ключ

пользователя Б

Открытый ключ

пользователя Б

Слайд 22Пользователь Б

Пользователь A

Согласование общего секретного ключа сессии

Генерация К1

Генерация К2

Зашифрование К1

Открытый ключ

пользователя

Зашифрованный К1

Зашифрованный К2

Расшифрование К2

Закрытый ключ

пользователя А

К = К1 + К2

Зашифрование К2

Открытый ключ

пользователя А

Зашифрованный К2

Зашифрованный К1

Расшифрование К1

Закрытый ключ

пользователя Б

К = К1 + К2

Слайд 26Шифрование без предварительного обмена симметричным секретным ключом

Пользователь Б

Пользователь A

Генерация

сессионного ключа

Зашифрование

данных

Сессионный ключ К

Зашифрование

К

Зашифрованные данные и К

Зашифрованные данные и К

Расшифрование К

Расшифрование

данных

Сессионный ключ К

Слайд 27Электронная цифровая подпись

Время, когда мы могли писать только пером и на

Слайд 28Электронная цифровая подпись

ЭЦП представляет собой конечную цифровую последовательность, зависящую от самого

ЭЦП позволяет решить следующие три задачи:

осуществить аутентификацию источника данных

установить целостность сообщения или электронного документа

обеспечить невозможность отказа от факта подписи

Слайд 29Алгоритмы ЭЦП

RSA (Ronald Linn Rivest, Adi Shamir, Leonard Adleman)

DSA

EC – DSA (вариант DSA основанный на эллиптических кривых)

Алгоритм подписи Шнорра

Алгоритм подписи Ниберга-Руппеля

и др.

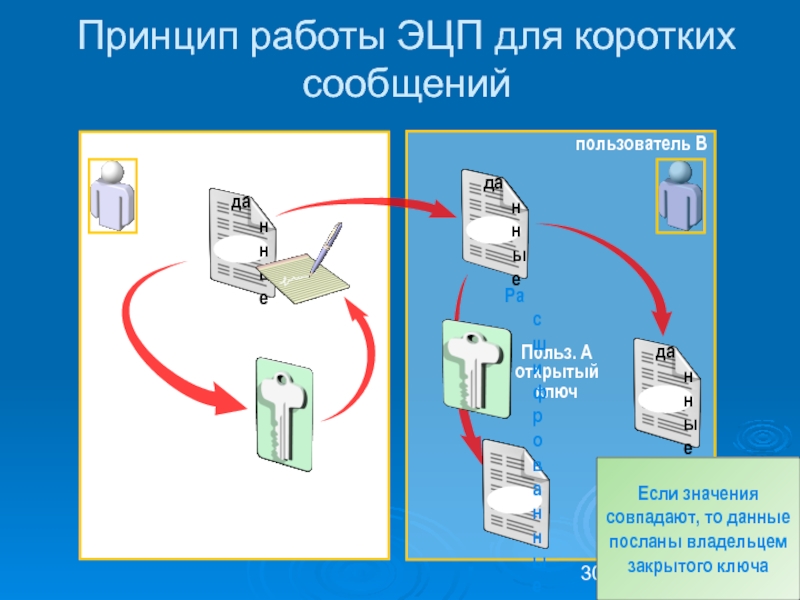

Слайд 30Принцип работы ЭЦП для коротких сообщений

пользователь A

Польз. A закрытый ключ

Польз. A

Если значения совпадают, то данные посланы владельцем закрытого ключа

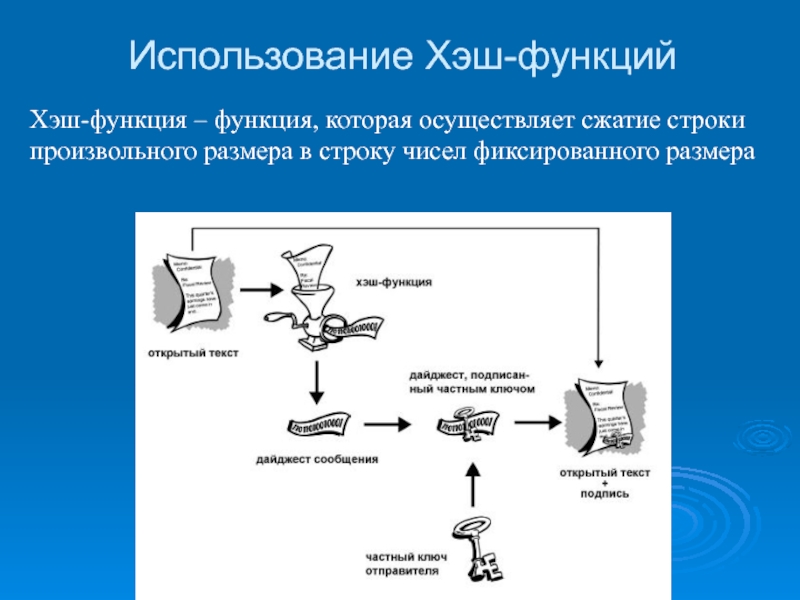

Слайд 31Использование Хэш-функций

Хэш-функция – функция, которая осуществляет сжатие строки произвольного размера в

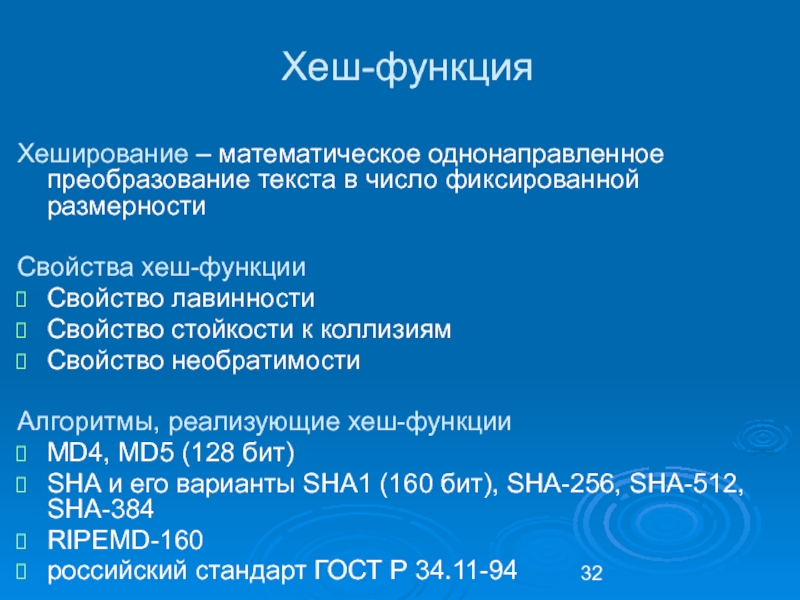

Слайд 32Хеш-функция

Хеширование – математическое однонаправленное преобразование текста в число фиксированной размерности

Свойства хеш-функции

Свойство

Свойство стойкости к коллизиям

Свойство необратимости

Алгоритмы, реализующие хеш-функции

MD4, MD5 (128 бит)

SHA и его варианты SHA1 (160 бит), SHA-256, SHA-512, SHA-384

RIPEMD-160

российский стандарт ГОСТ Р 34.11-94

Слайд 34Принцип работы ЭЦП с хешированием сообщений

пользователь A

Польз. A закрытый ключ

Польз. A

Если значения совпадают, данные посланы владельцем закрытого ключа и не модифицированы

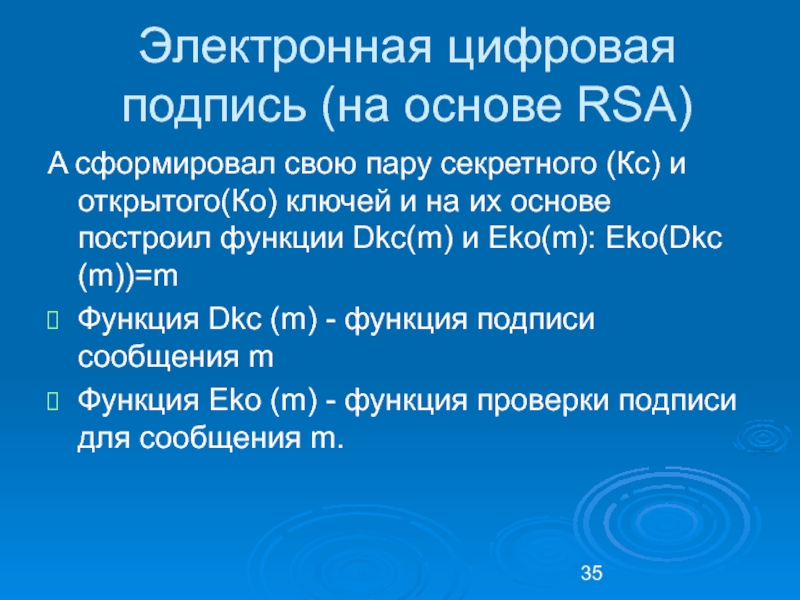

Слайд 35Электронная цифровая подпись (на основе RSA)

A сформировал свою пару секретного (Кс)

Функция Dkс (m) - функция подписи сообщения m

Функция Eko (m) - функция проверки подписи для сообщения m.

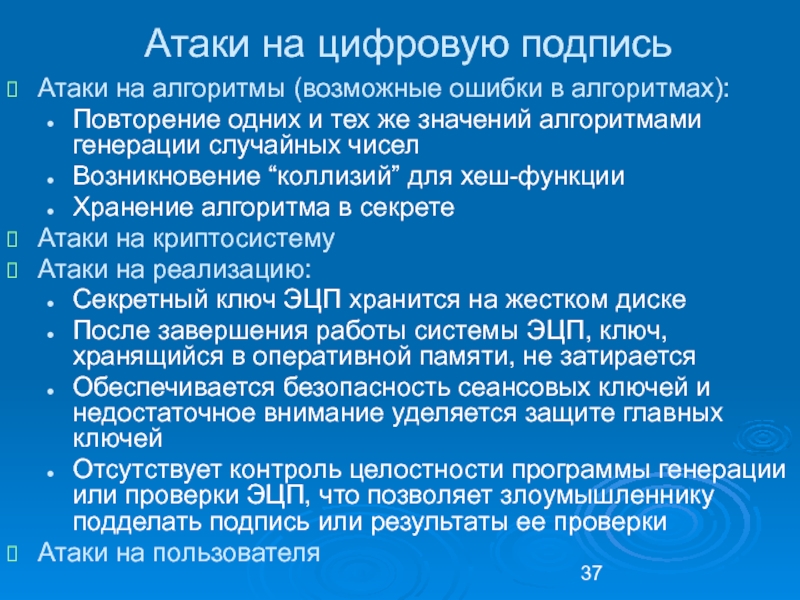

Слайд 37Атаки на цифровую подпись

Атаки на алгоритмы (возможные ошибки в алгоритмах):

Повторение

Возникновение “коллизий” для хеш-функции

Хранение алгоритма в секрете

Атаки на криптосистему

Атаки на реализацию:

Секретный ключ ЭЦП хранится на жестком диске

После завершения работы системы ЭЦП, ключ, хранящийся в оперативной памяти, не затирается

Обеспечивается безопасность сеансовых ключей и недостаточное внимание уделяется защите главных ключей

Отсутствует контроль целостности программы генерации или проверки ЭЦП, что позволяет злоумышленнику подделать подпись или результаты ее проверки

Атаки на пользователя