- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

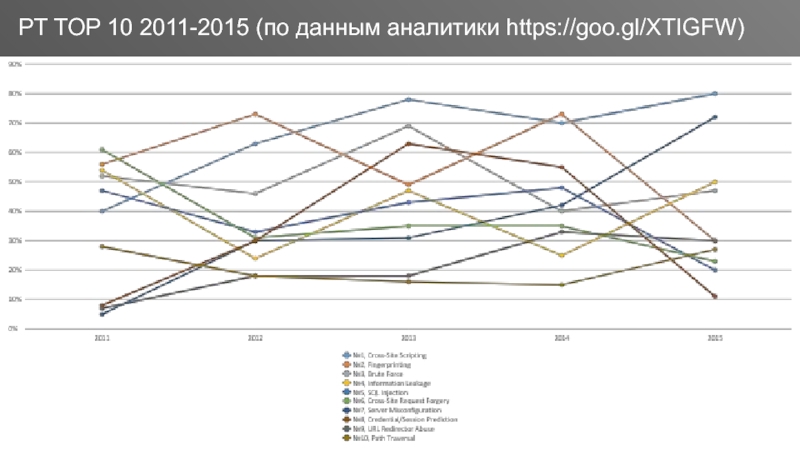

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

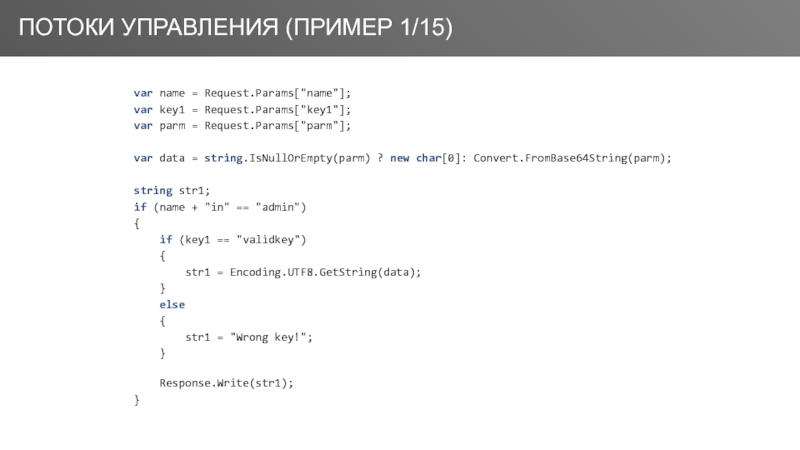

- Немецкий язык

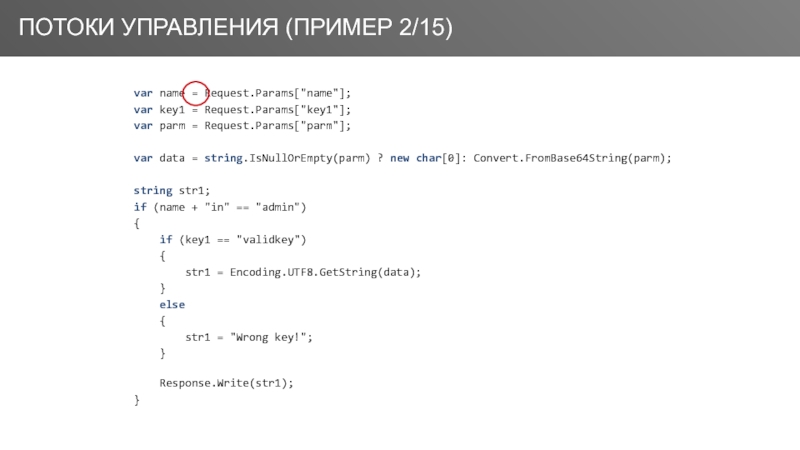

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

AppSec - хакерский путь. Анализ защищённости приложений презентация

Содержание

- 1. AppSec - хакерский путь. Анализ защищённости приложений

- 2. https://approof.ptsecurity.ru/

- 3. ПАМЯТИ КРИСА КАСПЕРСКИ (1976-2017)

- 4. «Для хакера каждый предмет связан с определенными

- 5. ХАКИНГ – ОБРАЗ МЫШЛЕНИЯ, А НЕ РОД ДЕЯТЕЛЬНОСТИ

- 6. ХАКИНГ – ОБРАЗ МЫШЛЕНИЯ, А НЕ РОД ДЕЯТЕЛЬНОСТИ

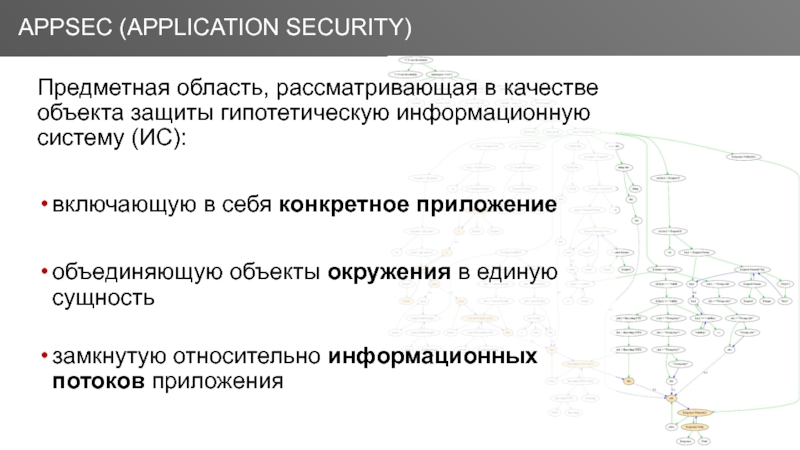

- 7. Предметная область, рассматривающая в качестве объекта защиты

- 8. вне области влияния приложения его окружение защищено

- 9. PT TOP 10 2011-2015 (по данным аналитики https://goo.gl/XTIGFW)

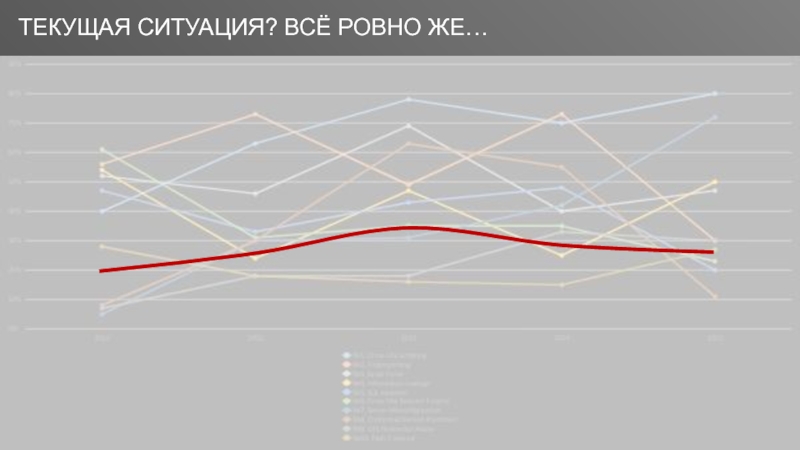

- 10. ТЕКУЩАЯ СИТУАЦИЯ? ВСЁ РОВНО ЖЕ…

- 11. «УЛЫБАЕМСЯ И МАШЕМ, ПАРНИ»

- 12. AppSec за последние 5 лет развивался семимильными

- 13. Разработчики фактически следуют культу карго, слепо копируя

- 14. Повсеместно насаждаются подходы типа "hack yourself first",

- 15. Изучение свойств приложения, протекающих в нём процессов

- 16. Application Security

- 17. Приводимые далее термины и определения локальны и

- 18. Театр начинается с вешалки, а незащищённость ИС – с её недостатков С ЧЕГО НАЧНЁМ?

- 19. Неэффективная реализация процессов вычисления, логики предметной области или конфигурации окружения ИС НЕДОСТАТОК

- 20. Обусловленная недостатком возможность нарушения свойств состояния защищенности

- 21. Состояние возможности реализации угрозы УЯЗВИМОСТЬ

- 22. Конкретный способ реализации угрозы (эксплуатации {состояния} уязвимости) АТАКА

- 23. Состояние невозможности реализации любой угрозы ЗАЩИЩЁННОСТЬ

- 24. Состояние приемлемого риска реализации любой угрозы БЕЗОПАСНОСТЬ

- 25. То, что может сделать атакующий с потоками

- 26. То, как он может это сделать, называется

- 27. То, что не позволяет атакующему провести атаку,

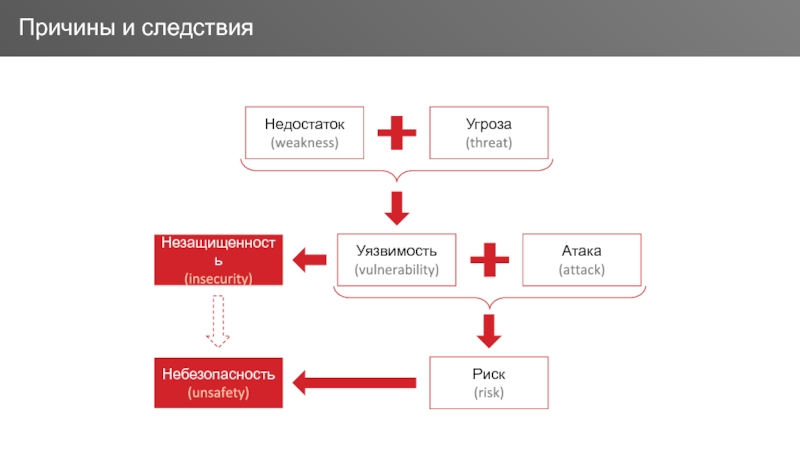

- 28. Причины и следствия Недостаток (weakness) Угроза (threat)

- 29. Информационная безопасность Защищённость приложений Разница между ИБ и AppSec

- 30. Application Security

- 31. Поскольку защищённость – темпоральное свойство, модель приложения должна отражать процесс его выполнения ВЫБОР МОДЕЛИ ПРИЛОЖЕНИЯ

- 32. Приложение можно представить в виде базовых блоков,

- 33. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 1/15) var name =

- 34. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 2/15) var name =

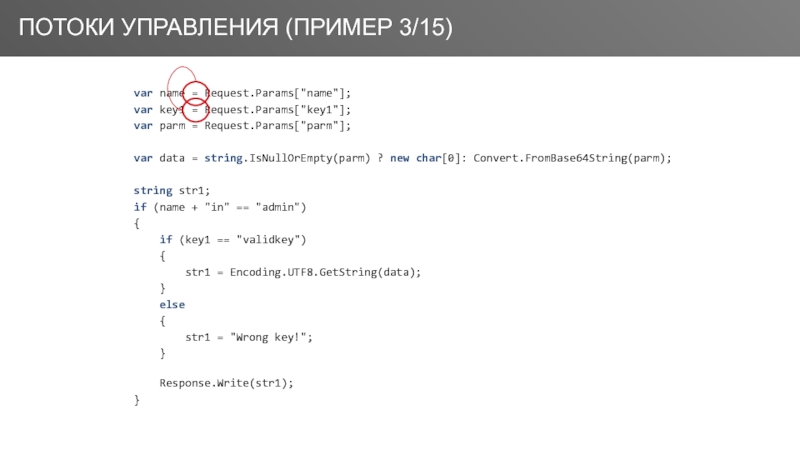

- 35. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 3/15) var name =

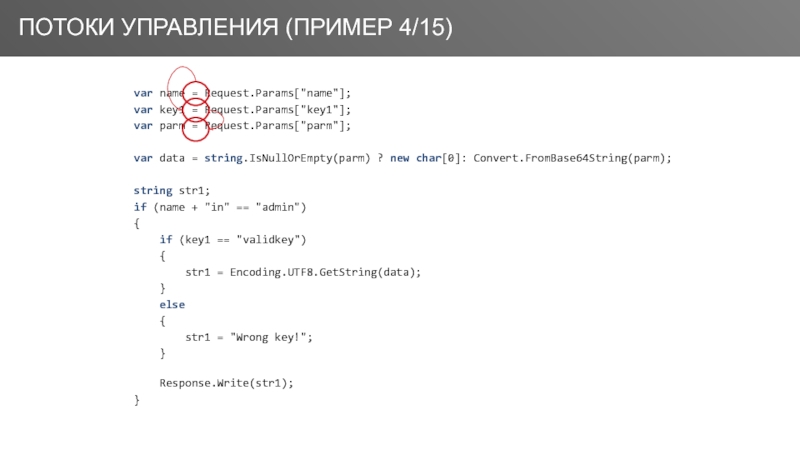

- 36. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 4/15) var name =

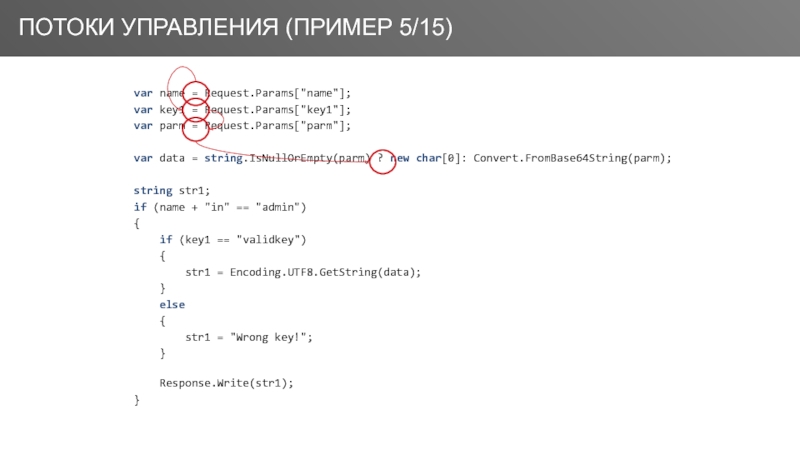

- 37. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 5/15) var name =

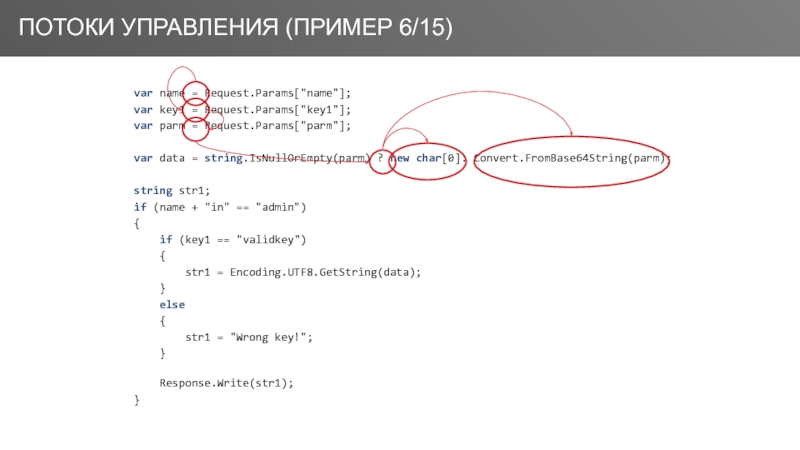

- 38. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 6/15) var name =

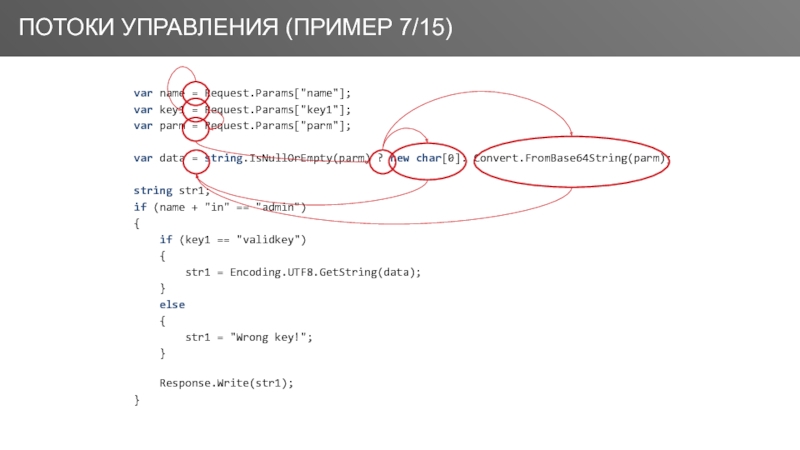

- 39. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 7/15) var name =

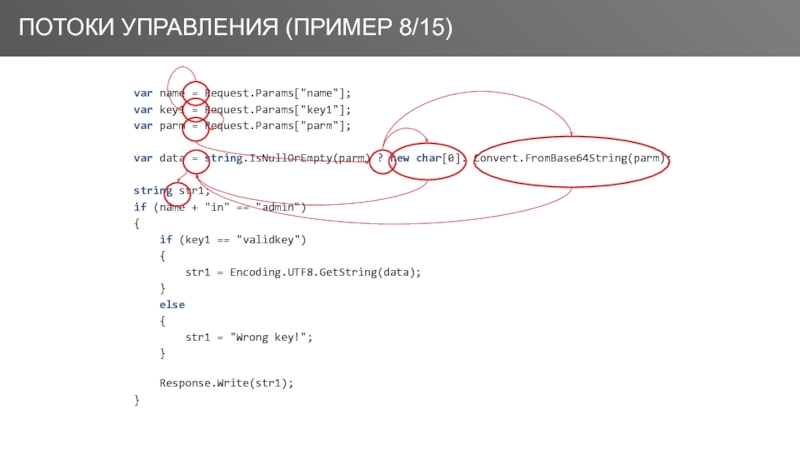

- 40. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 8/15) var name =

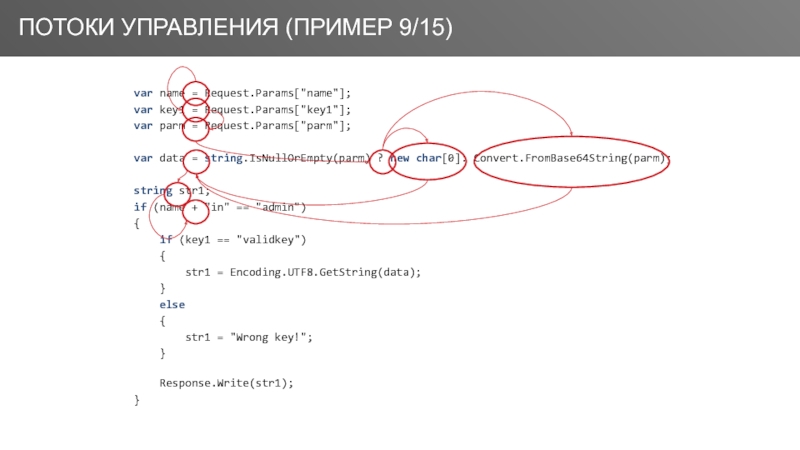

- 41. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 9/15) var name =

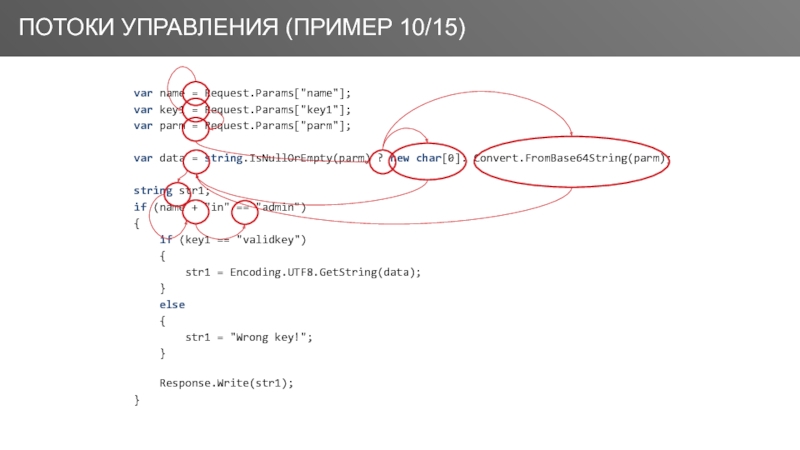

- 42. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 10/15) var name =

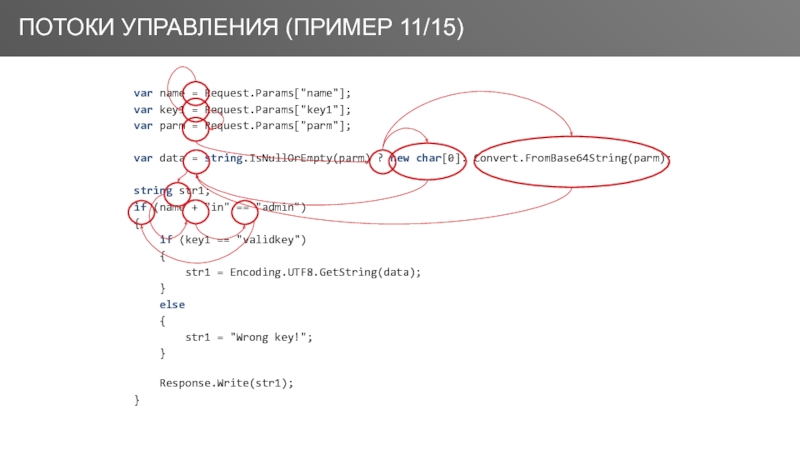

- 43. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 11/15) var name =

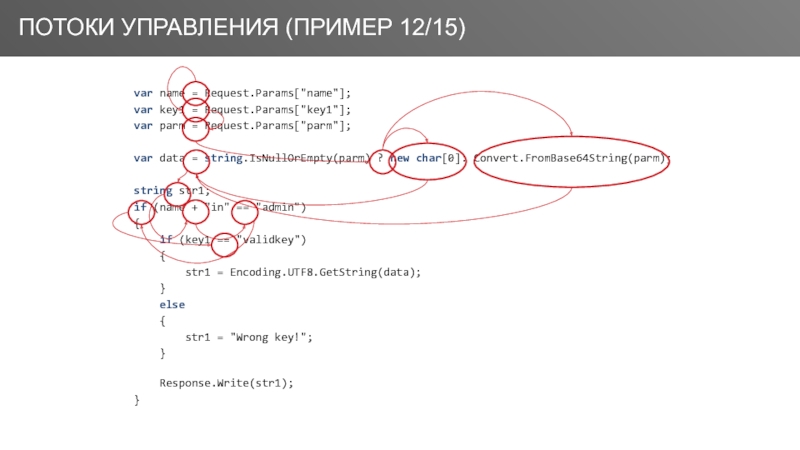

- 44. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 12/15) var name =

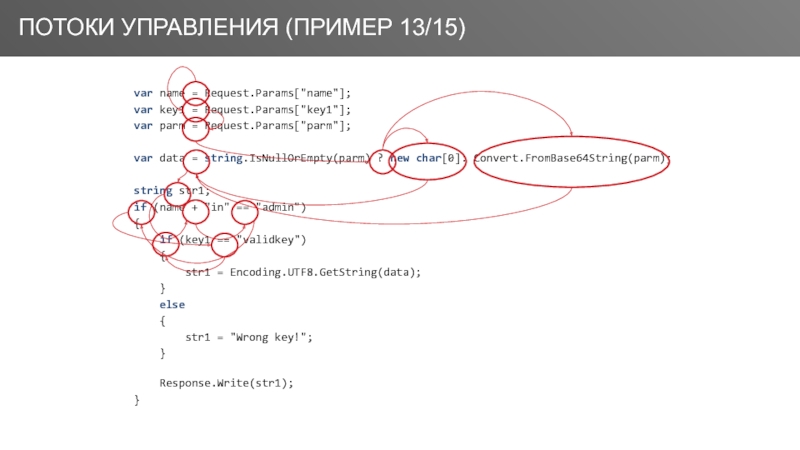

- 45. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 13/15) var name =

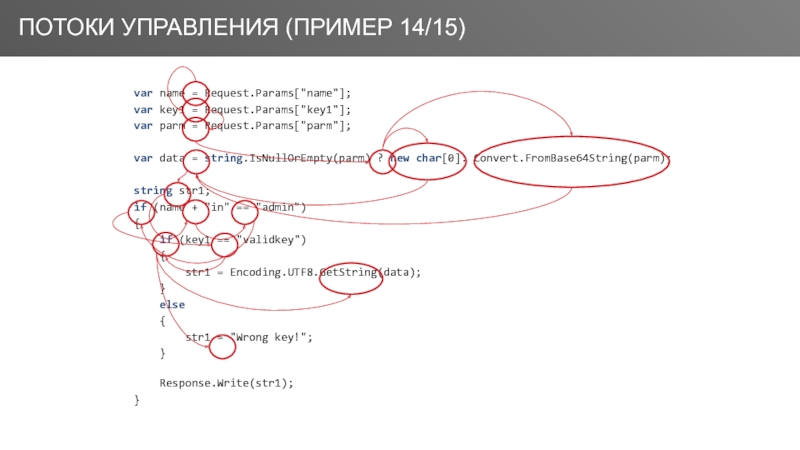

- 46. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 14/15) var name =

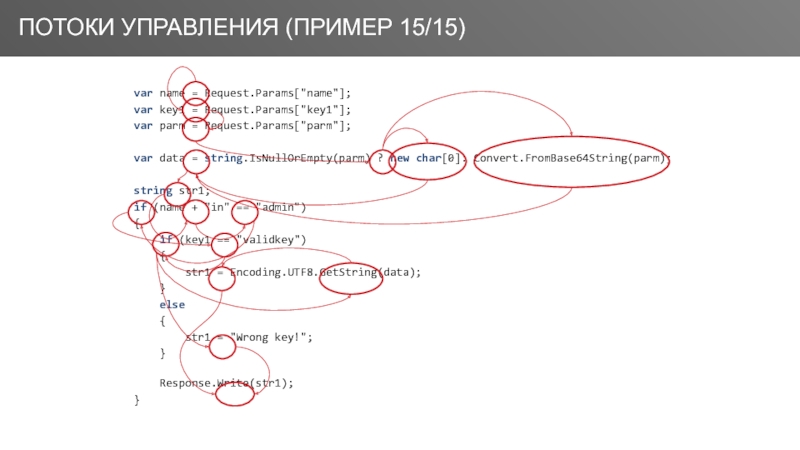

- 47. ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 15/15) var name =

- 48. Потоки выполнения приложения являются производными от потоков данных окружения ПОТОКИ ДАННЫХ

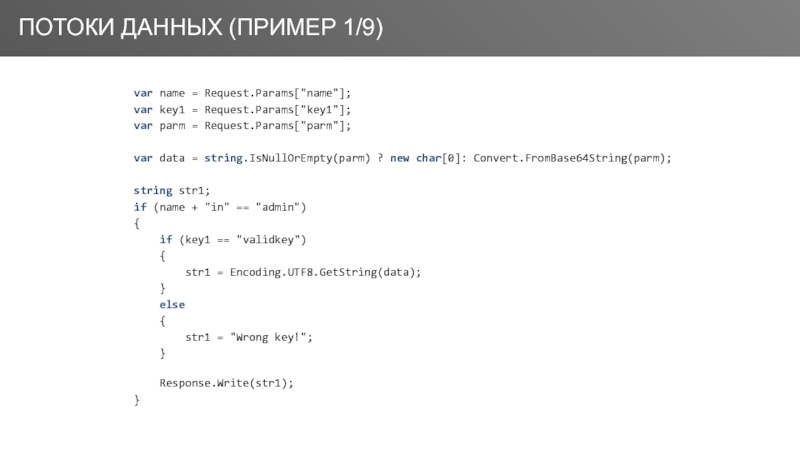

- 49. ПОТОКИ ДАННЫХ (ПРИМЕР 1/9) var name =

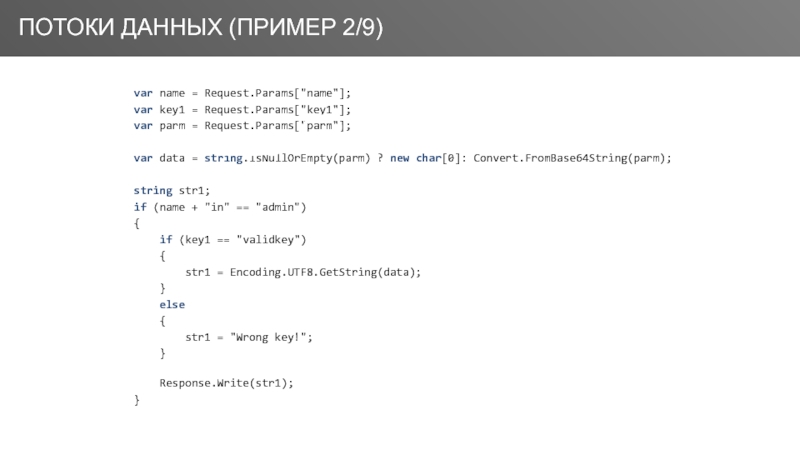

- 50. ПОТОКИ ДАННЫХ (ПРИМЕР 2/9) var name =

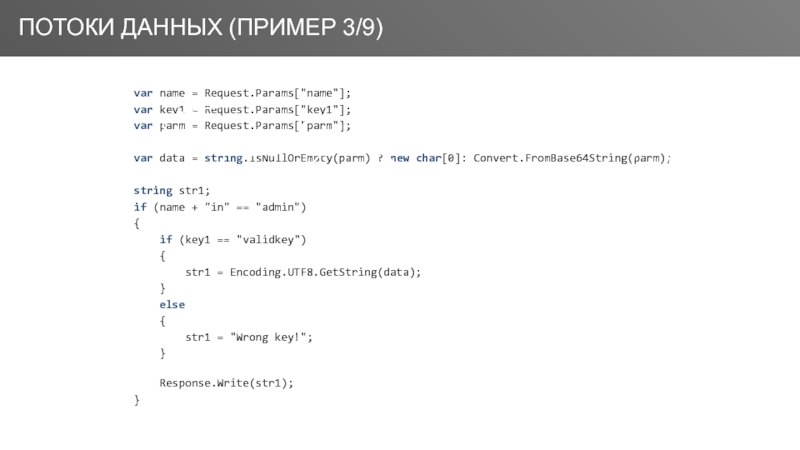

- 51. ПОТОКИ ДАННЫХ (ПРИМЕР 3/9) var name =

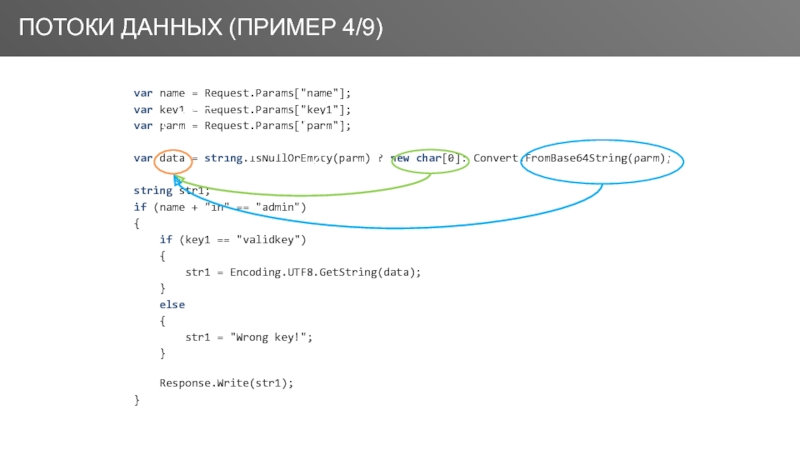

- 52. ПОТОКИ ДАННЫХ (ПРИМЕР 4/9) var name =

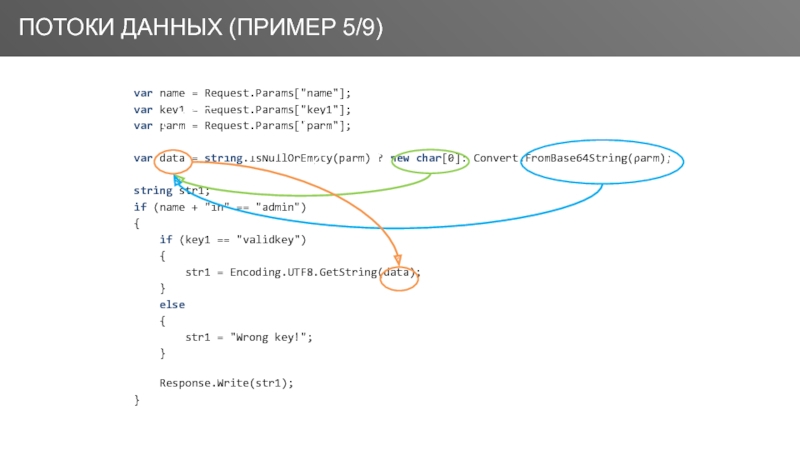

- 53. ПОТОКИ ДАННЫХ (ПРИМЕР 5/9) var name =

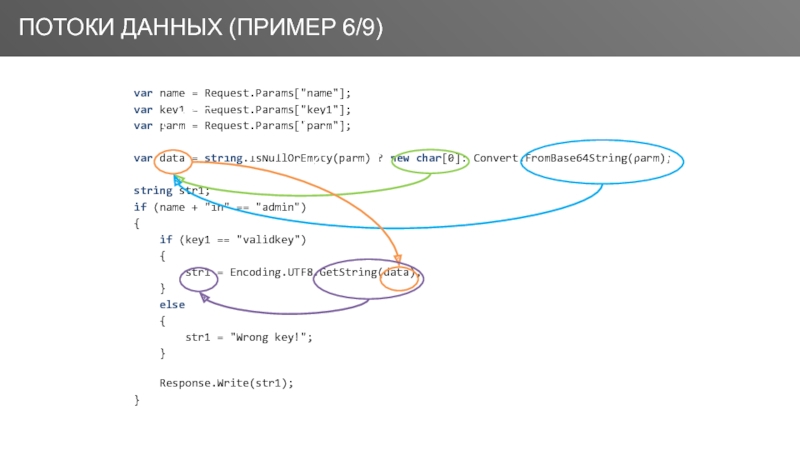

- 54. ПОТОКИ ДАННЫХ (ПРИМЕР 6/9) var name =

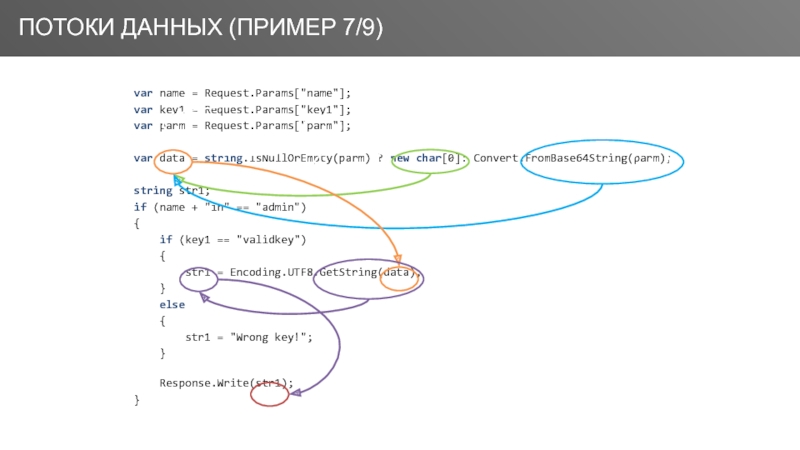

- 55. ПОТОКИ ДАННЫХ (ПРИМЕР 7/9) var name =

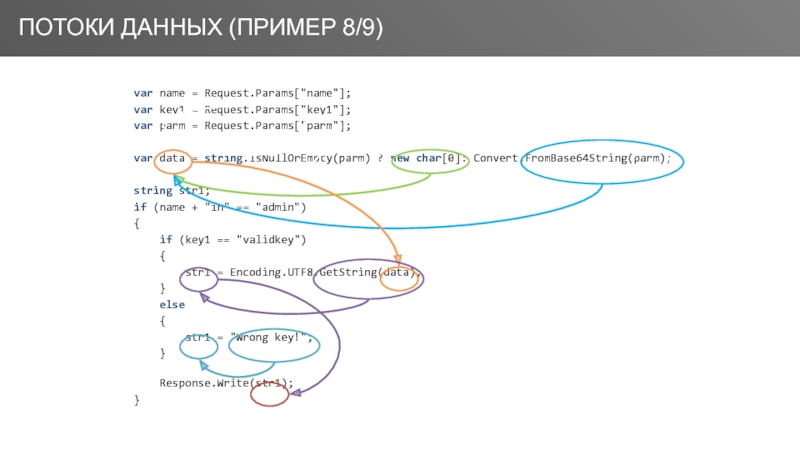

- 56. ПОТОКИ ДАННЫХ (ПРИМЕР 8/9) var name =

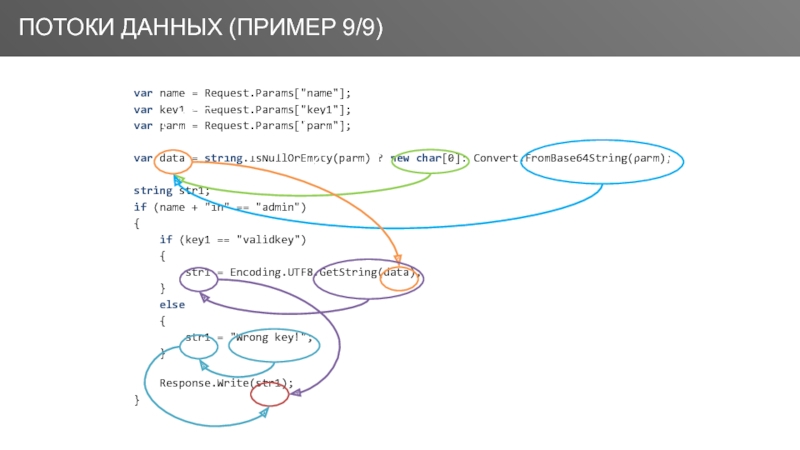

- 57. ПОТОКИ ДАННЫХ (ПРИМЕР 9/9) var name =

- 58. Множество всех возможных значений потока данных в

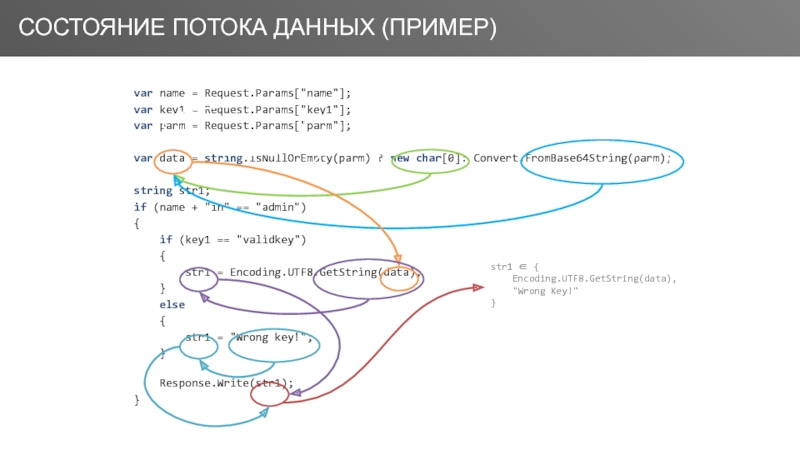

- 59. СОСТОЯНИЕ ПОТОКА ДАННЫХ (ПРИМЕР) var name =

- 60. Множество состояний всех потоков данных в конкретной точке потока выполнения определяют состояние приложения СОСТОЯНИЕ ПРИЛОЖЕНИЯ

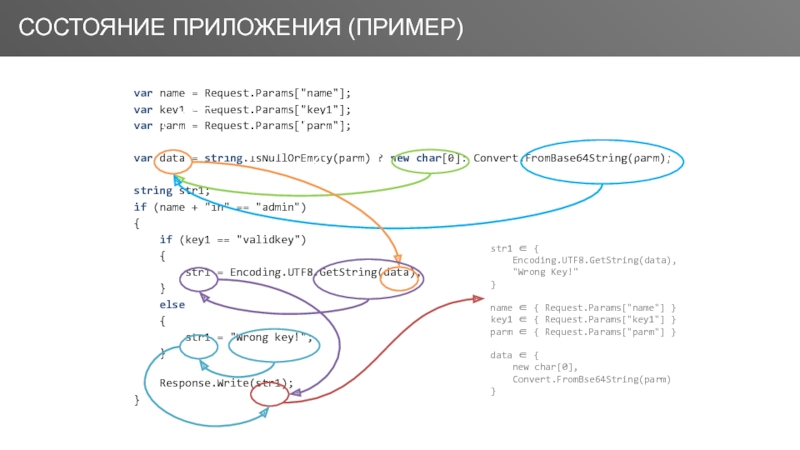

- 61. СОСТОЯНИЕ ПРИЛОЖЕНИЯ (ПРИМЕР) var name = Request.Params["name"];

- 62. Граф переходов между состояниями приложения определяет все

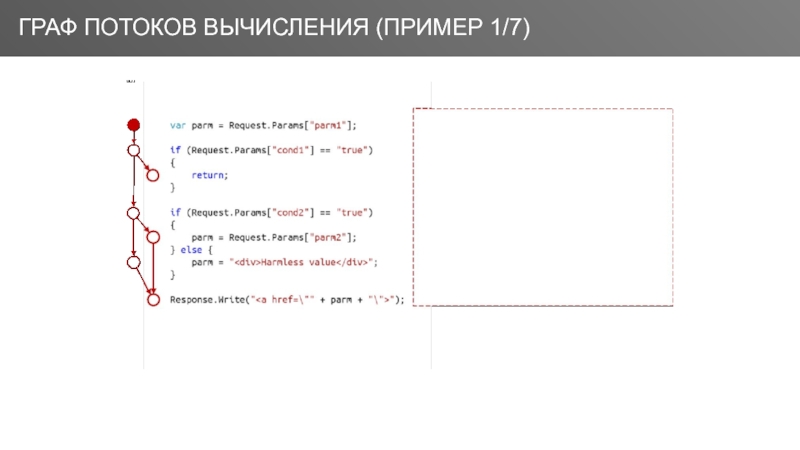

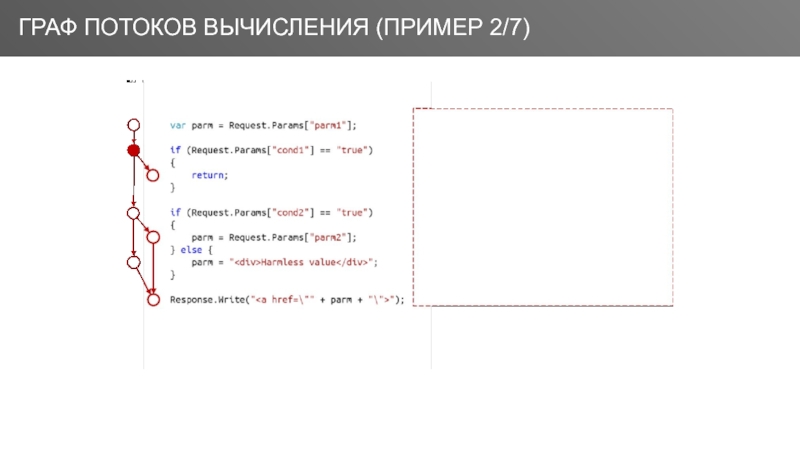

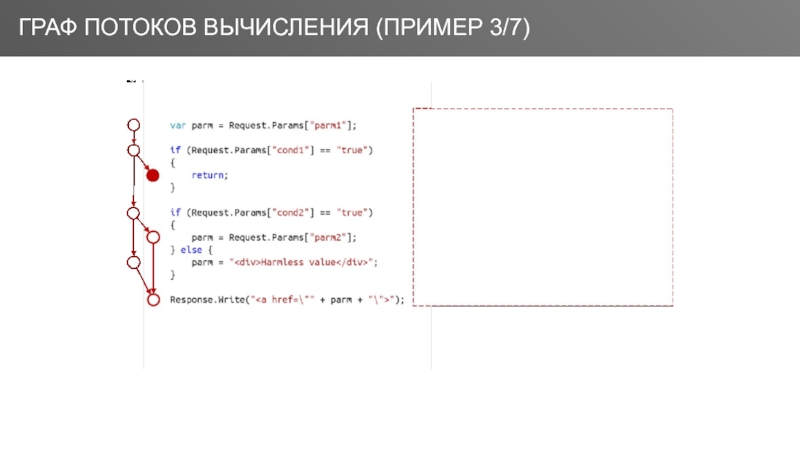

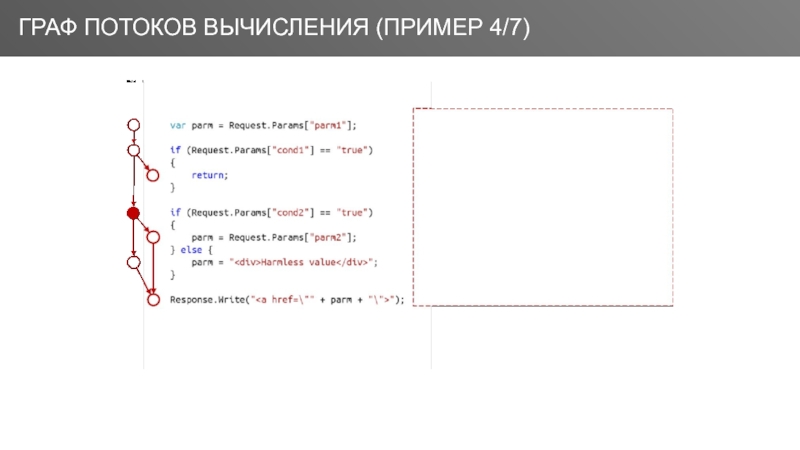

- 63. ГРАФ ПОТОКОВ ВЫЧИСЛЕНИЯ (ПРИМЕР 1/7)

- 64. ГРАФ ПОТОКОВ ВЫЧИСЛЕНИЯ (ПРИМЕР 2/7)

- 65. ГРАФ ПОТОКОВ ВЫЧИСЛЕНИЯ (ПРИМЕР 3/7)

- 66. ГРАФ ПОТОКОВ ВЫЧИСЛЕНИЯ (ПРИМЕР 4/7)

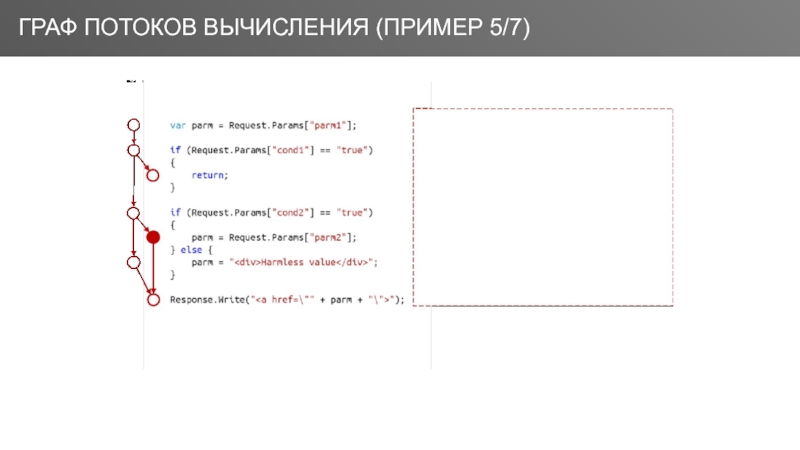

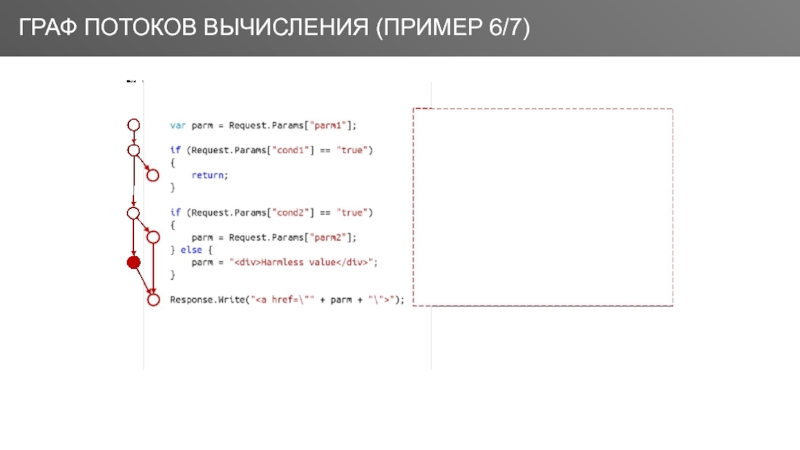

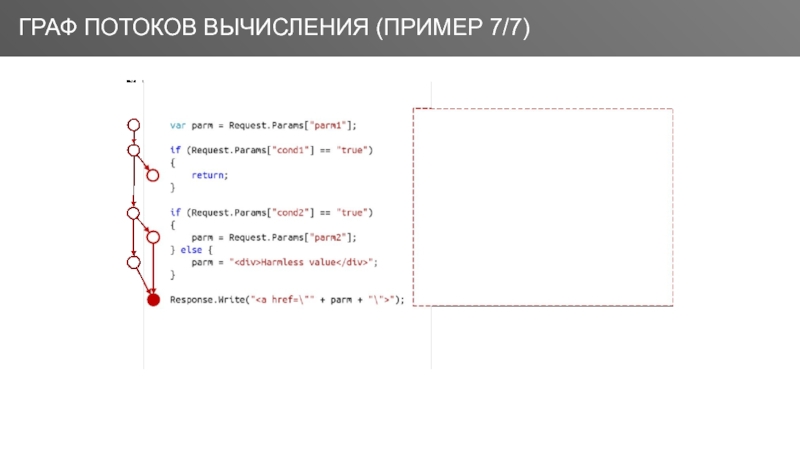

- 67. ГРАФ ПОТОКОВ ВЫЧИСЛЕНИЯ (ПРИМЕР 5/7)

- 68. ГРАФ ПОТОКОВ ВЫЧИСЛЕНИЯ (ПРИМЕР 6/7)

- 69. ГРАФ ПОТОКОВ ВЫЧИСЛЕНИЯ (ПРИМЕР 7/7)

- 70. Соединяя точки

- 71. Потоки вычисления являются информационными потоками Следовательно,

- 72. Вычислительный – уязвимости, описываемые в терминах модели

- 73. «Не сегодня!» ЧТО МЫ СКАЖЕМ ЛОГИЧЕСКОМУ И ЭКЗОГЕННОМУ КЛАССАМ?

- 74. «Пусть C - граф потоков вычисления приложения.

- 75. «Тогда приложение уязвимо к угрозе нарушения целостности

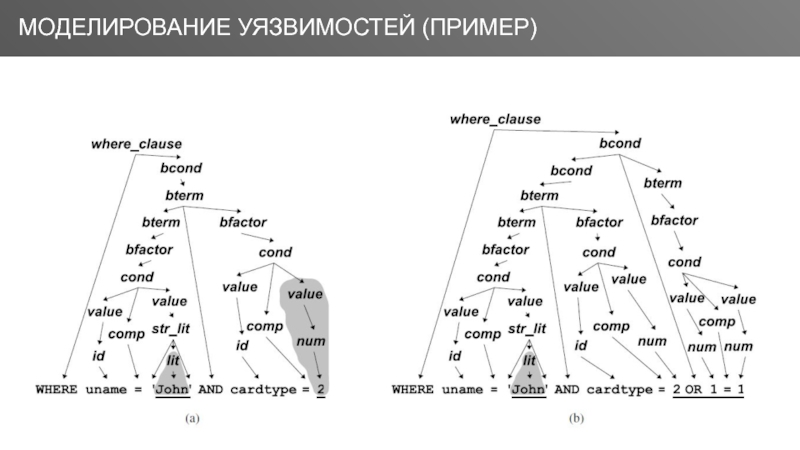

- 76. МОДЕЛИРОВАНИЕ УЯЗВИМОСТЕЙ (ПРИМЕР)

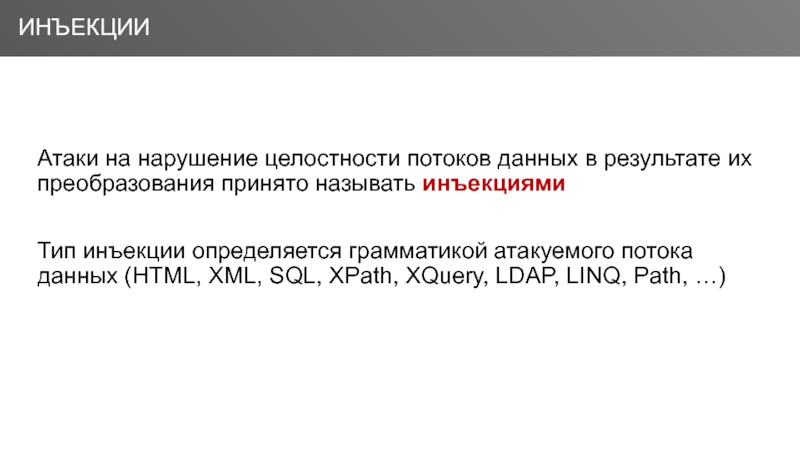

- 77. Атаки на нарушение целостности потоков данных в

- 78. Направлены на реализацию угрозы (нарушение одного из

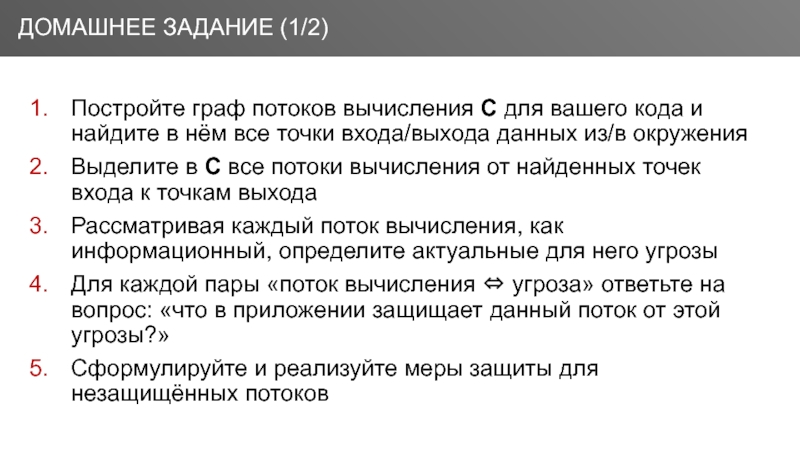

- 79. Постройте граф потоков вычисления C для вашего

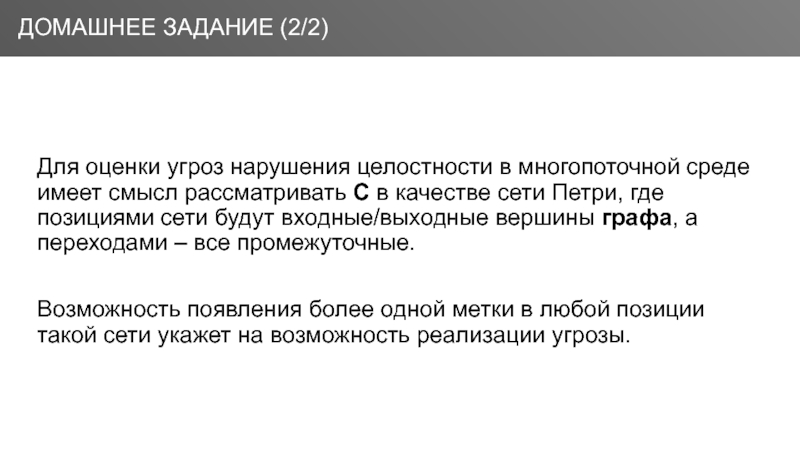

- 80. Для оценки угроз нарушения целостности в

- 81. ТАК ЧТО НЕ ТАК-ТО?

- 82. Заблуждение №1 «Достаточно знать N правил разработки защищённого кода»

- 83. отрицание

- 84. Возможных недостатков и уязвимостей бесконечно много, даже

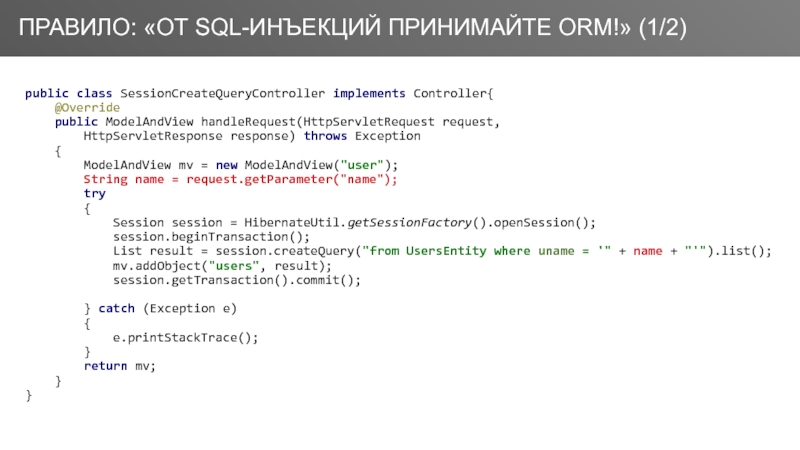

- 85. ПРАВИЛО: «ОТ SQL-ИНЪЕКЦИЙ ПРИНИМАЙТЕ ORM!» (1/2) public

- 86. ПРАВИЛО: «ОТ SQL-ИНЪЕКЦИЙ ПРИНИМАЙТЕ ORM!» (2/2) public

- 87. Заблуждение №2 «Всё ОК, анализатор ничего не нашёл»

- 88. def

- 89. def

- 90. analyzer_code = """

- 91. analyzer_code = """

- 92. analyzer_code = """

- 93. analyzer_code = """

- 94. n = … #

- 95. Не существует универсального анализатора защищённости ТЕОРЕМА РАЙСА (ПРИМЕНИТЕЛЬНО К APPSEC)

- 96. Проблема анализа защищённости решаема для программ:

- 97. Заблуждение №3 «Только ручной анализ, только хардкор!»

- 98. ([][[]]+[])[!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+([][[]]+[])[+[]]+((+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]]+[])[+!+[]+[+!+[]]]+(!![]+[])[!+[]+!+[]+!+[]]+([][[]]+[])[+!+[]]+(!![]+[])[+[]]+(+(+!+[]+[+!+[]]+(!![]+[])[!+[]+!+[]+!+[]]+[!+[]+!+[]]+[+[]])+[])[+!+[]]+(![]+[])[!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(![]+[])[+!+[]]+(!![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+([]+[])[(![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(!![]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]]()[+!+[]+[+!+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(![]+[])[+!+[]]+(!![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(+(+!+[]+[+!+[]]+(!![]+[])[!+[]+!+[]+!+[]]+[!+[]+!+[]]+[+[]])+[])[+!+[]]+(+(+!+[]+[+[]]+[+!+[]]))[(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(+![]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([![]]+[][[]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(+![]+[![]]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]](!+[]+!+[]+[+!+[]])[+!+[]]+(![]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(+(+!+[]+[+[]]+[+!+[]]))[(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(+![]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([![]]+[][[]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(+![]+[![]]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]](!+[]+!+[]+[+!+[]])[+!+[]]+(+(+!+[]+[+!+[]]+(!![]+[])[!+[]+!+[]+!+[]]+[!+[]+!+[]]+[+[]])+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+([][[]]+[])[+[]]+(+(+!+[]+[+!+[]]))[(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(+![]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([![]]+[][[]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(+![]+[![]]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]](!+[]+!+[]+[+[]])+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([![]]+[][[]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(+![]+[![]]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]+(![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]+[+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]] УЯЗВИМ ЛИ ДАННЫЙ JAVASCRIPT-КОД? (1/2)

- 99. ([][[]]+[])[!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+([][[]]+[])[+[]]+((+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]]+[])[+!+[]+[+!+[]]]+(!![]+[])[!+[]+!+[]+!+[]]+([][[]]+[])[+!+[]]+(!![]+[])[+[]]+(+(+!+[]+[+!+[]]+(!![]+[])[!+[]+!+[]+!+[]]+[!+[]+!+[]]+[+[]])+[])[+!+[]]+(![]+[])[!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(![]+[])[+!+[]]+(!![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+([]+[])[(![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(!![]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]]()[+!+[]+[+!+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(![]+[])[+!+[]]+(!![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(+(+!+[]+[+!+[]]+(!![]+[])[!+[]+!+[]+!+[]]+[!+[]+!+[]]+[+[]])+[])[+!+[]]+(+(+!+[]+[+[]]+[+!+[]]))[(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(+![]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([![]]+[][[]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(+![]+[![]]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]](!+[]+!+[]+[+!+[]])[+!+[]]+(![]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(+(+!+[]+[+[]]+[+!+[]]))[(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(+![]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([![]]+[][[]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(+![]+[![]]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]](!+[]+!+[]+[+!+[]])[+!+[]]+(+(+!+[]+[+!+[]]+(!![]+[])[!+[]+!+[]+!+[]]+[!+[]+!+[]]+[+[]])+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+([][[]]+[])[+[]]+(+(+!+[]+[+!+[]]))[(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(+![]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([![]]+[][[]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(+![]+[![]]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]](!+[]+!+[]+[+[]])+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([![]]+[][[]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(+![]+[![]]+([]+[])[([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+([][[]]+[])[+!+[]]+(![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[+!+[]]+([][[]]+[])[+[]]+([][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[+!+[]+[+[]]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]+(![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]]+[+!+[]]+(!![]+[][(![]+[])[+[]]+([![]]+[][[]])[+!+[]+[+[]]]+(![]+[])[!+[]+!+[]]+(!![]+[])[+[]]+(!![]+[])[!+[]+!+[]+!+[]]+(!![]+[])[+!+[]]])[!+[]+!+[]+[+[]]] УЯЗВИМ ЛИ ДАННЫЙ JAVASCRIPT-КОД? (2/2)

- 100. false => ![] true

- 101. Человек в состоянии решить задачу анализа защищённости

- 102. Программа-анализатор транслирует код в привычные человеку идиомы

- 103. АНАЛИЗАТОР ЗДОРОВОГО ЧЕЛОВЕКА

- 104. Разовые оценки защищённости проекта или нерегулярный анализ

- 105. Заблуждение №4 «Зачем устранять уязвимости, если можно просто блокировать атаки?»

- 106. Дано: уязвимость к нарушению целостности HTTP-ответа данными

- 107. И КАК БЫТЬ, К ПРИМЕРУ, С ЛОГИЧЕСКИМИ УЯЗВИМОСТЯМИ?

- 108. Заблуждение №5 «Hack yourself first!» -- полезная практика

- 109. «Hack yourself first» предполагает проведение регулярных пентестов

- 110. Заблуждение №6 «Given enough eyeballs, all bugs are shallow»

- 111. «Как я уязвимость в Nginx исправлял»

- 112. Кто хочет анализировать открытый код? Сколько

- 113. Эффективность мер по обеспечению защищённости приложения целиком

- 114. Заблуждения №7-16 «OWASP Top 10»

- 115. С каждой очередной версией, вопросов к OWASP

- 116. OWASP TOP 10 2017 – ЧТО ЭТО БЫЛО?

- 117. Исходя из наблюдаемых тенденций, OWASP TOP 10

- 118. Выводимую из «поток вычисления ⇔ угроза» для

- 119. vkochetkov@ptsecurity.com https://about.me/vladimir.kochetkov ВОПРОСЫ?

Слайд 1AppSec –

хакерский путь

Владимир Кочетков

Руководитель отдела исследований по анализу защищённости приложений

Positive

Слайд 4«Для хакера каждый предмет связан с определенными свойствами и включен в

HACKERS? WHO THE F**K ARE HACKERS?!

Слайд 7Предметная область, рассматривающая в качестве объекта защиты гипотетическую информационную систему (ИС):

включающую

объединяющую объекты окружения в единую сущность

замкнутую относительно информационных потоков приложения

APPSEC (APPLICATION SECURITY)

Слайд 8вне области влияния приложения его окружение защищено

логика предметной области приложения корректна

ДОПУЩЕНИЯ

Слайд 12AppSec за последние 5 лет развивался семимильными шагами:

появилось множество достойных продуктов

опубликованы сотни научных работ и тысячи инженерных статей;

разработке защищённых приложений не обучают только ленивые;

исследователи выходят из тени и готовы делиться опытом.

А с уязвимостями в приложениях «всё ровно»

ТЕКУЩАЯ СИТУАЦИЯ? S.N.A.F.U

Слайд 13Разработчики фактически следуют культу карго, слепо копируя "лучшие практики разработки защищённого

Инструменты автоматизации задач AppSec используются не по назначению или неэффективно

Сильно переоценена роль экспертов по анализу защищённости

Идёт повсеместная борьба с последствиями, вместо устранения причин

7 ПРИЧИН ТЕКУЩЕЙ СИТУАЦИИ (1/2)

Слайд 14Повсеместно насаждаются подходы типа "hack yourself first", вынуждающие разработчиков заниматься не

Неоправданно-завышенная оценка уровня защищённости проектов с открытым исходным кодом

Защищённость, основанная на хит-парадах рисков, до сих пор считается нормой

Нужен иной подход к вопросам защищённости приложений!

7 ПРИЧИН ТЕКУЩЕЙ СИТУАЦИИ (2/2)

Слайд 15Изучение свойств приложения, протекающих в нём процессов и связанного с ним

Понимание сути состояния защищённости приложения

Установление причинно-следственных отношений между критериями защищённости и свойствами приложения

Принятие осознанных решений в любых вопросах обеспечения защищённости приложений

ХАКЕРСКИЙ ПУТЬ APPSEC

Слайд 17Приводимые далее термины и определения локальны и не претендуют на признание

DISCLAIMER

Слайд 19Неэффективная реализация процессов вычисления, логики предметной области или конфигурации окружения ИС

НЕДОСТАТОК

Слайд 20Обусловленная недостатком возможность нарушения свойств состояния защищенности информационного потока:

конфиденциальности;

целостности;

доступности;

авторизованности;

аутентичности.

УГРОЗА

Слайд 25То, что может сделать атакующий с потоками информации, называется угрозой (threat)

То,

ИНЫМИ СЛОВАМИ

Слайд 26То, как он может это сделать, называется атакой (attack)

То, с какой

ИНЫМИ СЛОВАМИ

Слайд 27То, что не позволяет атакующему провести атаку, обеспечивает защищенность (security) То, что

ИНЫМИ СЛОВАМИ

Слайд 28Причины и следствия

Недостаток

(weakness)

Угроза

(threat)

Уязвимость

(vulnerability)

Атака

(attack)

Риск

(risk)

Незащищенность

(insecurity)

Небезопасность

(unsafety)

Слайд 31Поскольку защищённость – темпоральное свойство, модель приложения должна отражать процесс его

ВЫБОР МОДЕЛИ ПРИЛОЖЕНИЯ

Слайд 32Приложение можно представить в виде базовых блоков, между которыми передаётся управление

ПОТОКИ УПРАВЛЕНИЯ

Слайд 33ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 1/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 34ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 2/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 35ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 3/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 36ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 4/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 37ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 5/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 38ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 6/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 39ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 7/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 40ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 8/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 41ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 9/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 42ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 10/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 43ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 11/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 44ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 12/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 45ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 13/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 46ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 14/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 47ПОТОКИ УПРАВЛЕНИЯ (ПРИМЕР 15/15)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 49ПОТОКИ ДАННЫХ (ПРИМЕР 1/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 50ПОТОКИ ДАННЫХ (ПРИМЕР 2/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 51ПОТОКИ ДАННЫХ (ПРИМЕР 3/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 52ПОТОКИ ДАННЫХ (ПРИМЕР 4/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 53ПОТОКИ ДАННЫХ (ПРИМЕР 5/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 54ПОТОКИ ДАННЫХ (ПРИМЕР 6/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 55ПОТОКИ ДАННЫХ (ПРИМЕР 7/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 56ПОТОКИ ДАННЫХ (ПРИМЕР 8/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 57ПОТОКИ ДАННЫХ (ПРИМЕР 9/9)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

Слайд 58Множество всех возможных значений потока данных в конкретной точке потока выполнения

СОСТОЯНИЕ ПОТОКА ДАННЫХ

Слайд 59СОСТОЯНИЕ ПОТОКА ДАННЫХ (ПРИМЕР)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

str1 ∈ {

Encoding.UTF8.GetString(data),

"Wrong Key!"

}

Слайд 60Множество состояний всех потоков данных в конкретной точке потока выполнения определяют

СОСТОЯНИЕ ПРИЛОЖЕНИЯ

Слайд 61СОСТОЯНИЕ ПРИЛОЖЕНИЯ (ПРИМЕР)

var name = Request.Params["name"];

var key1 = Request.Params["key1"];

var parm =

var data = string.IsNullOrEmpty(parm) ? new char[0]: Convert.FromBase64String(parm);

string str1;

if (name + "in" == "admin")

{

if (key1 == "validkey")

{

str1 = Encoding.UTF8.GetString(data);

}

else

{

str1 = "Wrong key!";

}

Response.Write(str1);

}

str1 ∈ {

Encoding.UTF8.GetString(data),

"Wrong Key!"

}

name ∈ { Request.Params["name"] }

key1 ∈ { Request.Params["key1"] }

parm ∈ { Request.Params["parm"] }

data ∈ {

new char[0],

Convert.FromBse64String(parm)

}

Слайд 62Граф переходов между состояниями приложения определяет все возможные потоки вычисления и

ГРАФ ПОТОКОВ ВЫЧИСЛЕНИЯ

Слайд 71Потоки вычисления являются информационными потоками

Следовательно, уязвимость приложения – состояние возможности нарушения

Состояние защищённости приложения возникает при невозможности эксплуатации в нём любой уязвимости

APPLICATION + SECURITY

Слайд 72Вычислительный – уязвимости, описываемые в терминах модели процесса выполнения приложения

Логический –

Экзогенный – уязвимости, описываемые в терминах модели окружения

СУПЕРКЛАССЫ УЯЗВИМОСТЕЙ ПРИЛОЖЕНИЯ

Слайд 74«Пусть C - граф потоков вычисления приложения.

Пусть pvf(t) - достижимая вершина

Пусть e - поток аргумента входных данных на С.

Пусть De - множество потоков данных на C, порождаемых от e и достижимых в точке вызова pvf(t), где t принадлежит De»

МОДЕЛИРОВАНИЕ ВЫЧИСЛИТЕЛЬНЫХ УЯЗВИМОСТЕЙ (1/2)

Слайд 75«Тогда приложение уязвимо к угрозе нарушения целостности потоков данных De в

МОДЕЛИРОВАНИЕ ВЫЧИСЛИТЕЛЬНЫХ УЯЗВИМОСТЕЙ (2/2)

Слайд 77Атаки на нарушение целостности потоков данных в результате их преобразования принято

Тип инъекции определяется грамматикой атакуемого потока данных (HTML, XML, SQL, XPath, XQuery, LDAP, LINQ, Path, …)

ИНЪЕКЦИИ

Слайд 78Направлены на реализацию угрозы (нарушение одного из свойств защищённости какого-либо потока

Могут являться как производными от предыдущих атак, так и первообразными для последующих. Например:

HTTP Response Splitting → Header Spoofing → Session Fixation Unvalidated Redirection Body spoofing → Content Spoofing Session Fixation Unvalidated Redirection Cross-Site Scripting …

СВОЙСТВА АТАК

Слайд 79Постройте граф потоков вычисления C для вашего кода и найдите в

Выделите в C все потоки вычисления от найденных точек входа к точкам выхода

Рассматривая каждый поток вычисления, как информационный, определите актуальные для него угрозы

Для каждой пары «поток вычисления ⇔ угроза» ответьте на вопрос: «что в приложении защищает данный поток от этой угрозы?»

Сформулируйте и реализуйте меры защиты для незащищённых потоков

ДОМАШНЕЕ ЗАДАНИЕ (1/2)

Слайд 80

Для оценки угроз нарушения целостности в многопоточной среде имеет смысл рассматривать

Возможность появления более одной метки в любой позиции такой сети укажет на возможность реализации угрозы.

ДОМАШНЕЕ ЗАДАНИЕ (2/2)

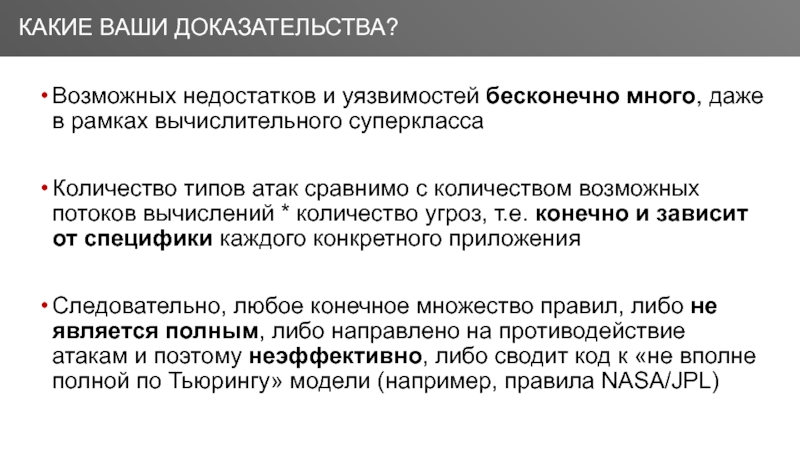

Слайд 84Возможных недостатков и уязвимостей бесконечно много, даже в рамках вычислительного суперкласса

Количество

Следовательно, любое конечное множество правил, либо не является полным, либо направлено на противодействие атакам и поэтому неэффективно, либо сводит код к «не вполне полной по Тьюрингу» модели (например, правила NASA/JPL)

КАКИЕ ВАШИ ДОКАЗАТЕЛЬСТВА?

Слайд 85ПРАВИЛО: «ОТ SQL-ИНЪЕКЦИЙ ПРИНИМАЙТЕ ORM!» (1/2)

public class SessionCreateQueryController implements Controller{

@Override

public ModelAndView handleRequest(HttpServletRequest request,

Слайд 86ПРАВИЛО: «ОТ SQL-ИНЪЕКЦИЙ ПРИНИМАЙТЕ ORM!» (2/2)

public class SessionCreateQueryController implements Controller{

@Override

public ModelAndView handleRequest(HttpServletRequest request,

name = 1' and '1 \''=1 union select version(), 2, 3, 4 -- '='1

Обратная связь

Если не удалось найти и скачать презентацию, Вы можете заказать его на нашем сайте. Мы постараемся найти нужный Вам материал и отправим по электронной почте. Не стесняйтесь обращаться к нам, если у вас возникли вопросы или пожелания:

Email: Нажмите что бы посмотреть