- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Алгоритм шифрования S-AES презентация

Содержание

- 1. Алгоритм шифрования S-AES

- 2. История проведения конкурса AES В 1997

- 3. Требования, которые предъявлялись к новому стандарту:

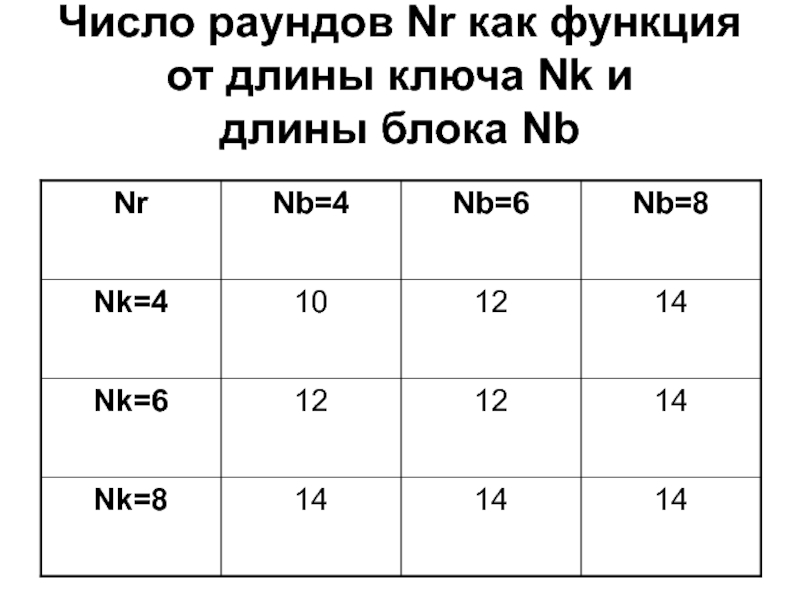

- 6. Число раундов Nr как функция от длины ключа Nk и длины блока Nb

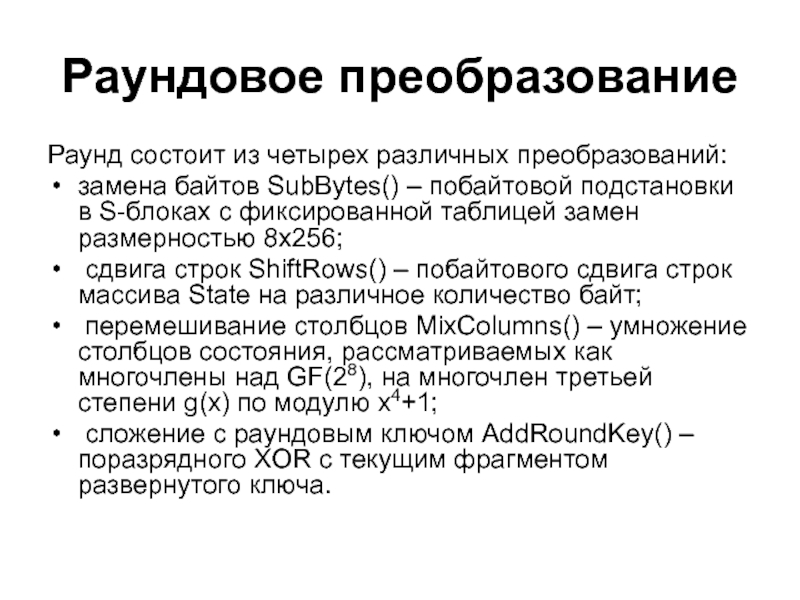

- 7. Раундовое преобразование Раунд состоит из четырех различных

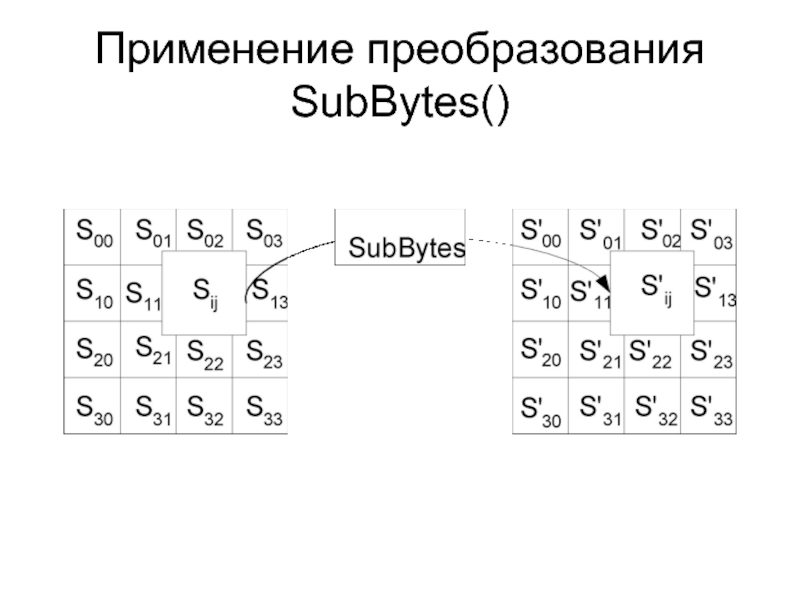

- 8. Применение преобразования SubBytes()

- 9. Преобразование SubBytes() Представляет собой нелинейную замену

- 10. Преобразование SubBytes()

- 11. Таблица замен S-блока Логика работы S-блока при

- 12. Таблица замен S-блока Логика работы S-блока при

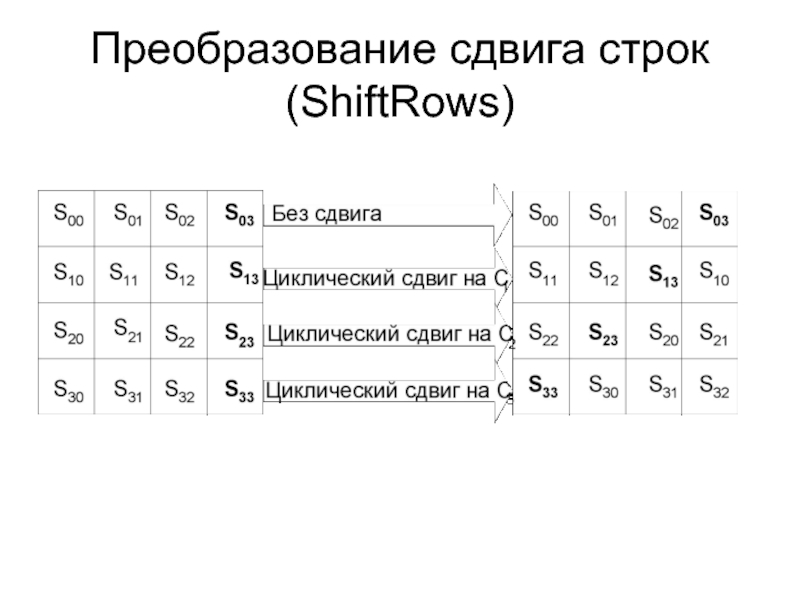

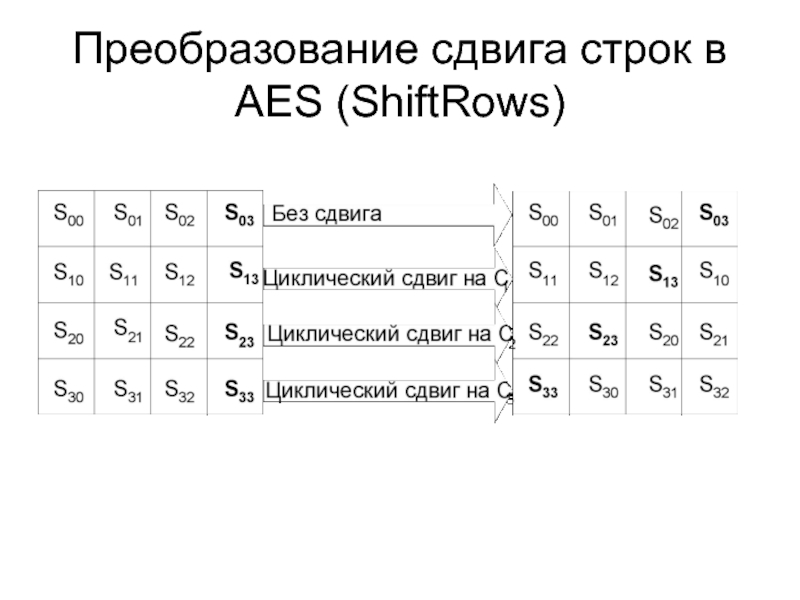

- 13. Преобразование сдвига строк (ShiftRows)

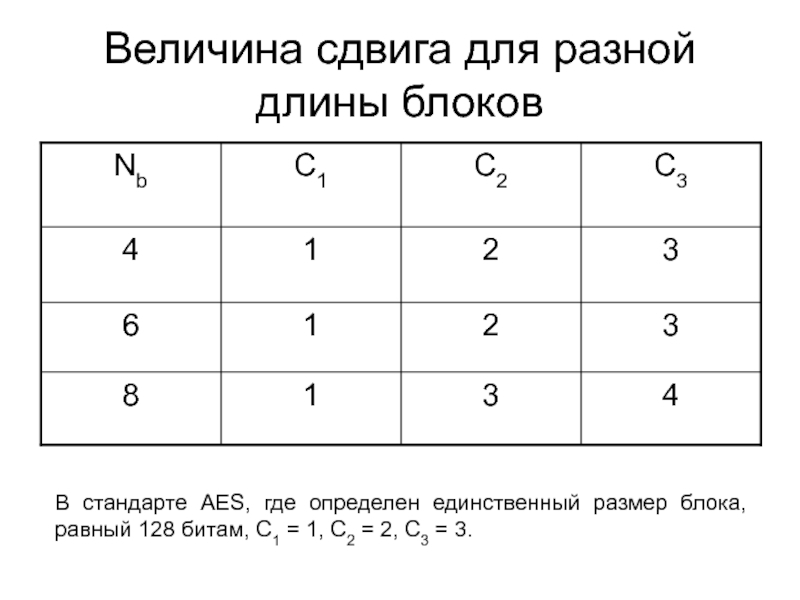

- 14. Величина сдвига для разной длины блоков В

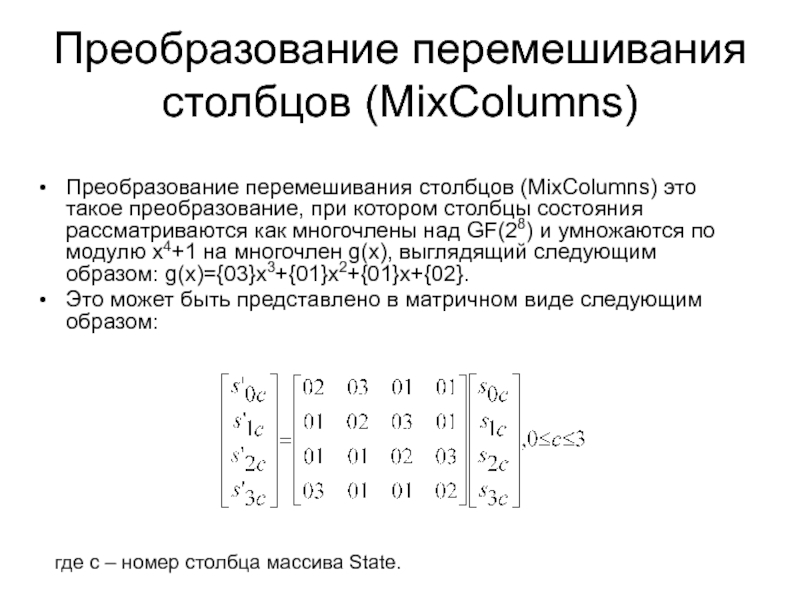

- 15. Преобразование перемешивания столбцов (MixColumns)

- 16. Преобразование перемешивания столбцов (MixColumns) это такое преобразование,

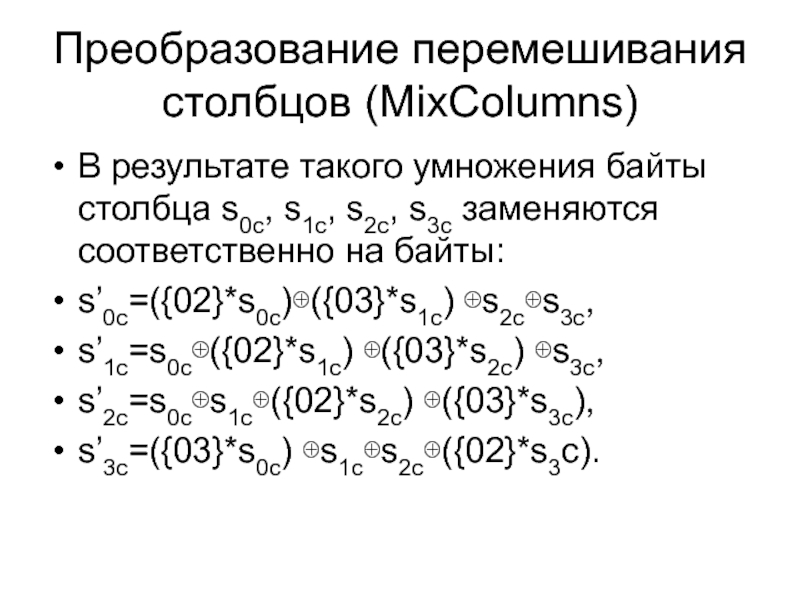

- 17. В результате такого умножения байты столбца s0c,

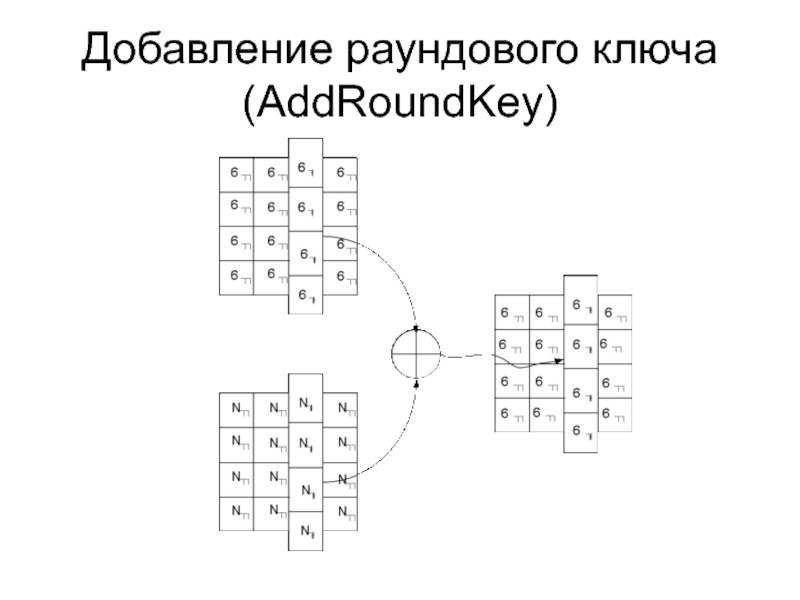

- 18. Добавление раундового ключа (AddRoundKey)

- 19. Алгоритм выработки ключей

- 20. Алгоритм выработки ключей Для слов, позиция которых

- 21. Функция зашифрования Шифр Rijndael состоит: из

- 22. Функция обратного дешифрования Если вместо SubBytes(), ShiftRows(),

- 23. Функция обратного дешифрования В преобразовании InvMixColumns столбцы

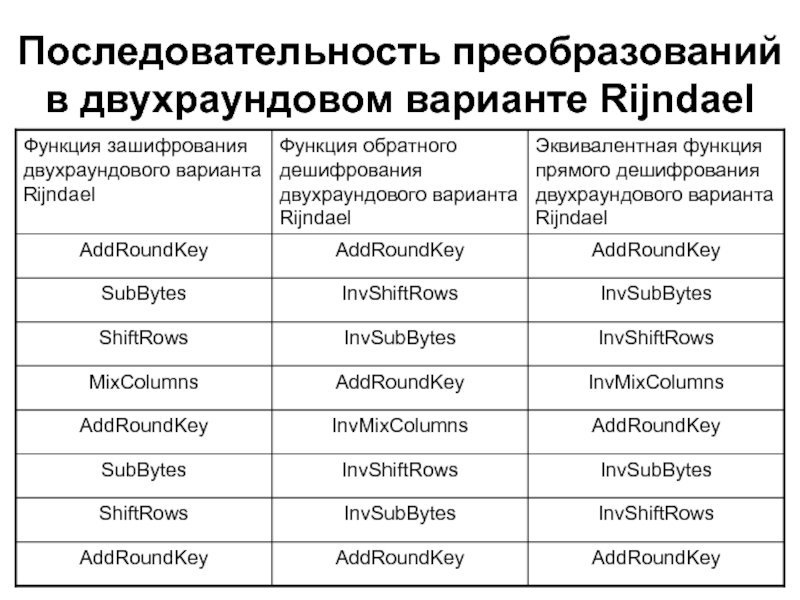

- 24. Последовательность преобразований в двухраундовом варианте Rijndael

- 25. Основные особенности Rijndael Основные особенности Rijndael: новая

- 26. Алгоритм шифрования S_AES

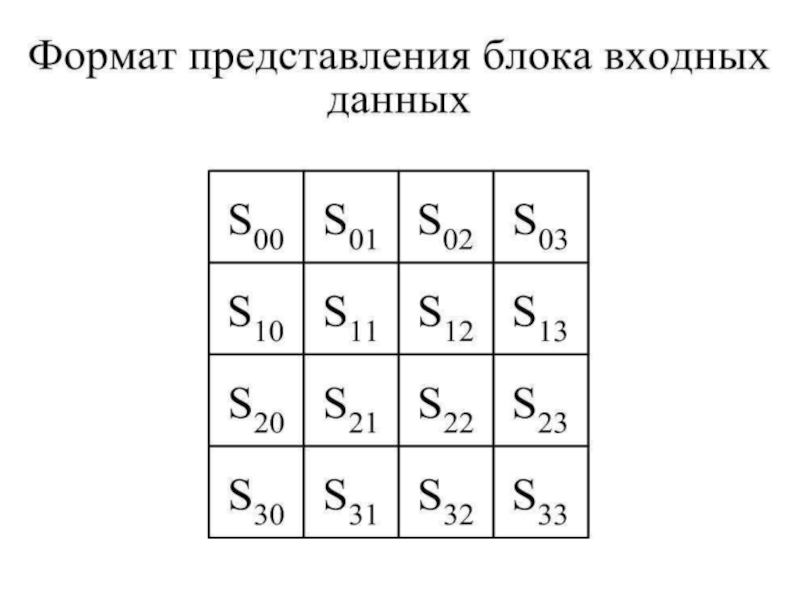

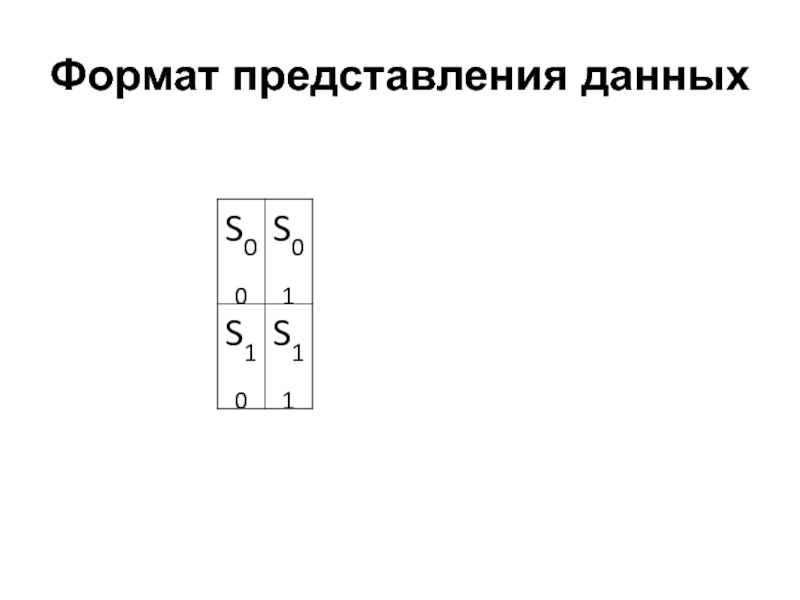

- 27. Формат представления данных

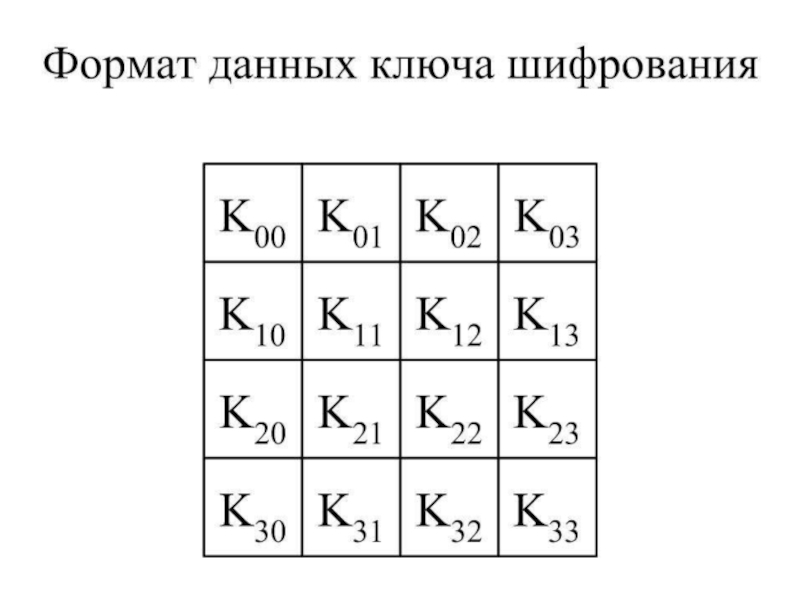

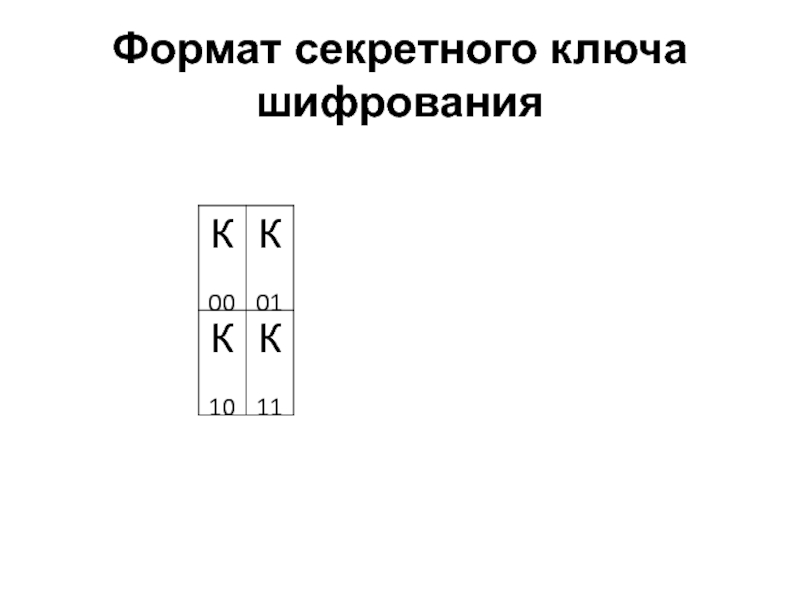

- 28. Формат секретного ключа шифрования

- 29. Раундовое преобразование Раунд состоит из четырех различных

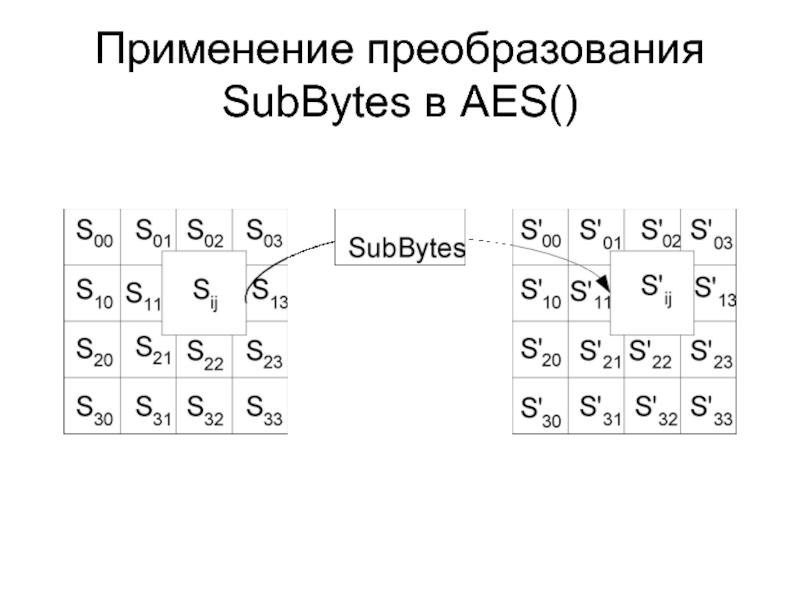

- 30. Применение преобразования SubBytes в AES()

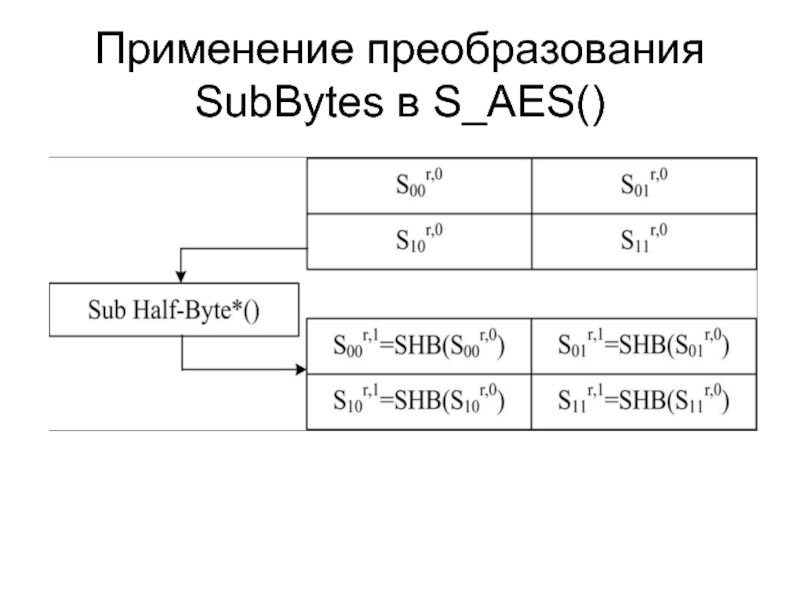

- 31. Применение преобразования SubBytes в S_AES()

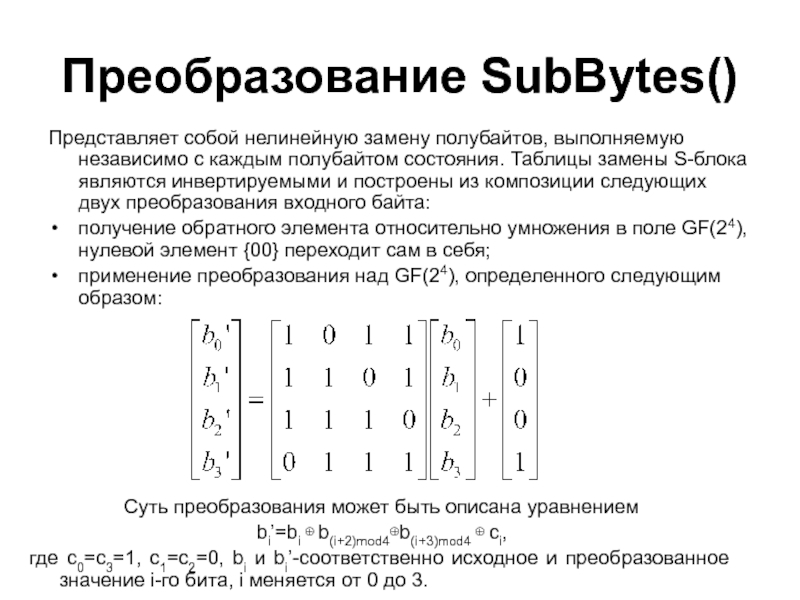

- 32. Преобразование SubBytes() Представляет собой нелинейную замену

- 33. Таблица замен S-блока

- 34. Инверсная таблица замен S-блока

- 35. Преобразование сдвига строк в AES (ShiftRows)

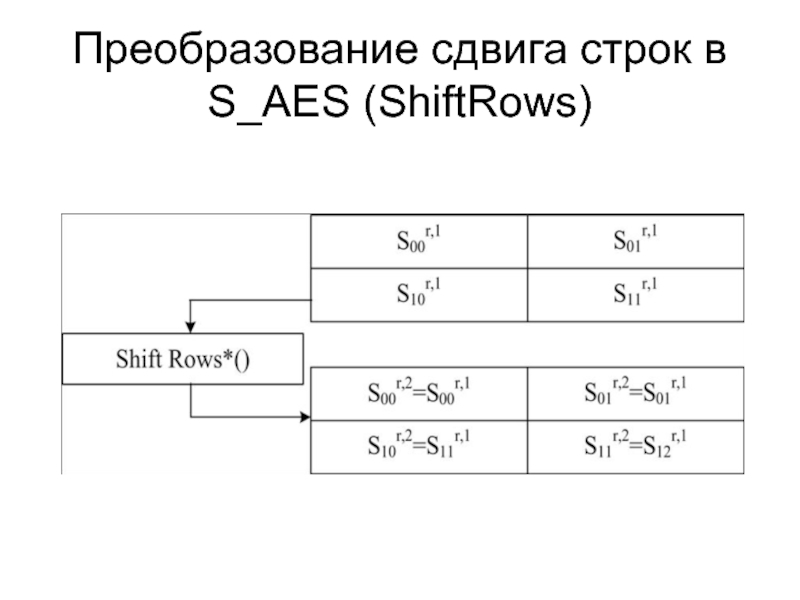

- 36. Преобразование сдвига строк в S_AES (ShiftRows)

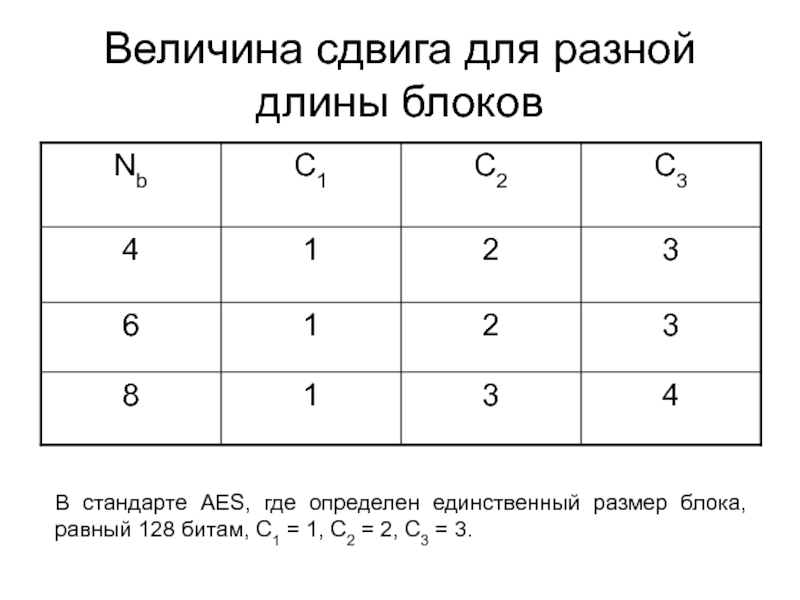

- 37. Величина сдвига для разной длины блоков В

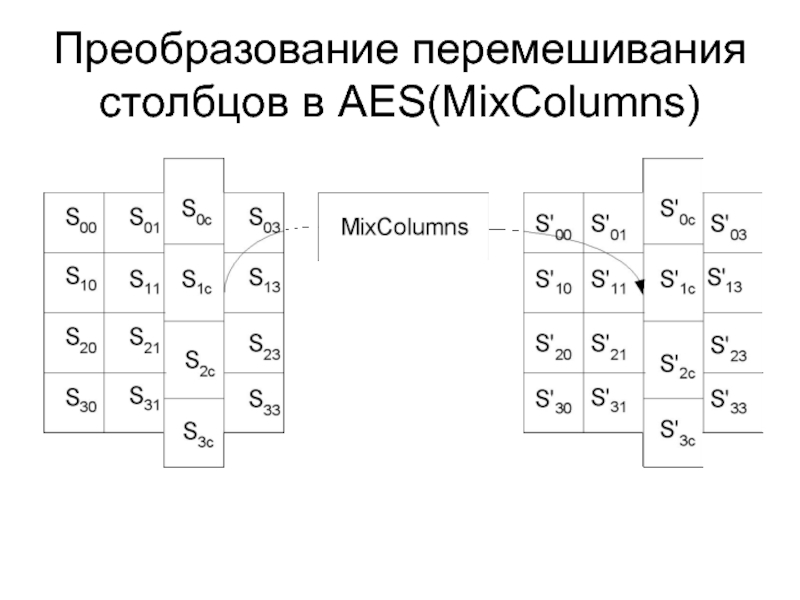

- 38. Преобразование перемешивания столбцов в AES(MixColumns)

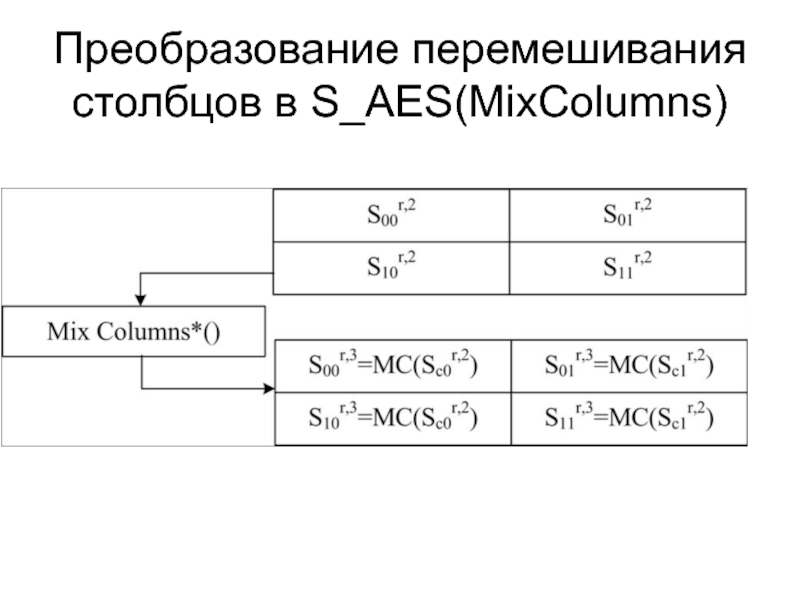

- 39. Преобразование перемешивания столбцов в S_AES(MixColumns)

- 40. Преобразование перемешивания столбцов (MixColumns) это такое преобразование,

- 41. В результате такого умножения полубайты столбца S0c

- 42. Добавление раундового ключа в AES(AddRoundKey)

- 43. Добавление раундового ключа в S_AES(AddRoundKey)

- 44. Алгоритм выработки ключей

- 45. Функция зашифрования

- 46. Функция дешифрования

- 47. ПРИМЕР Зашифровать входной блок данных: {7, e,

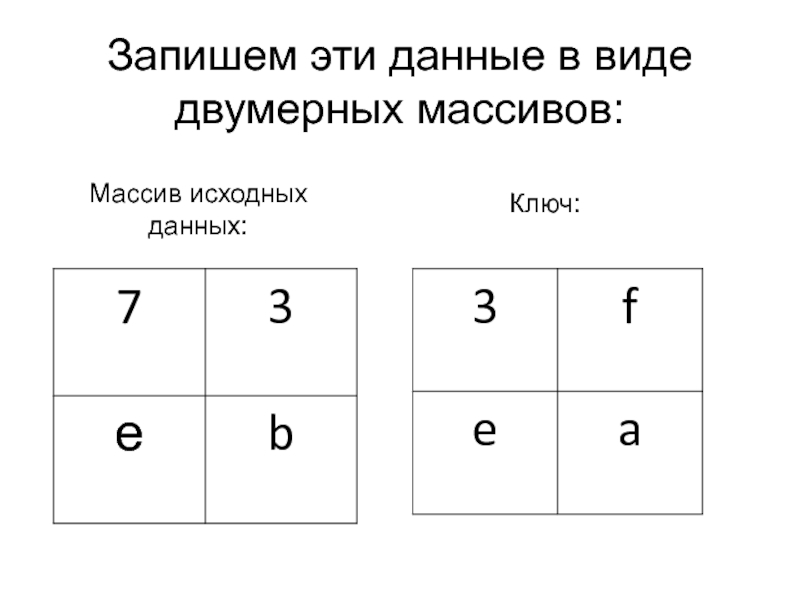

- 48. Запишем эти данные в виде двумерных массивов: Массив исходных данных: Ключ:

- 49. Для начала необходимо получить раундовые подключи. Первым

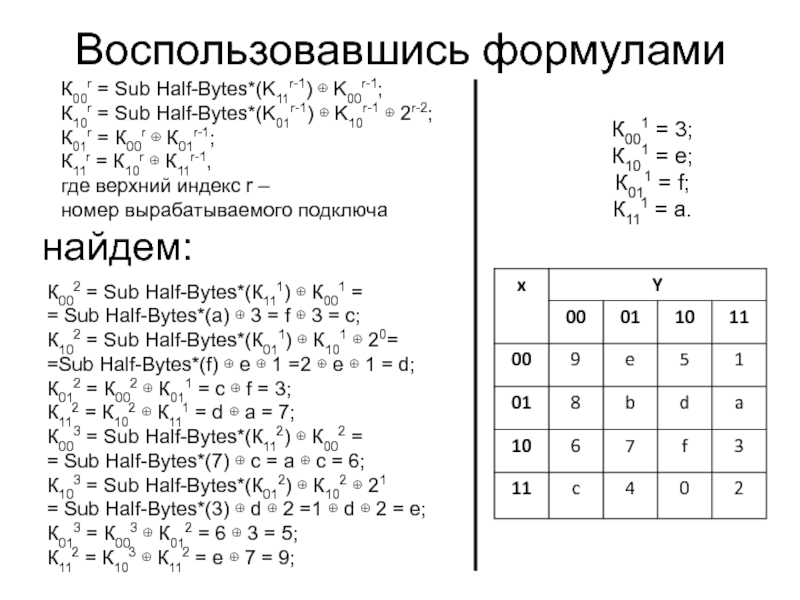

- 50. Воспользовавшись формулами К00r = Sub Half-Bytes*(K11r-1) ⊕

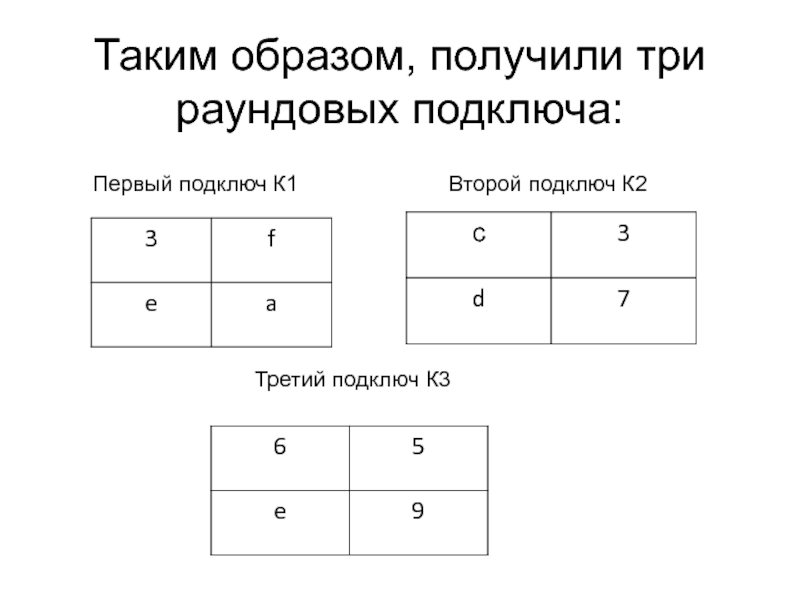

- 51. Таким образом, получили три раундовых подключа: Первый

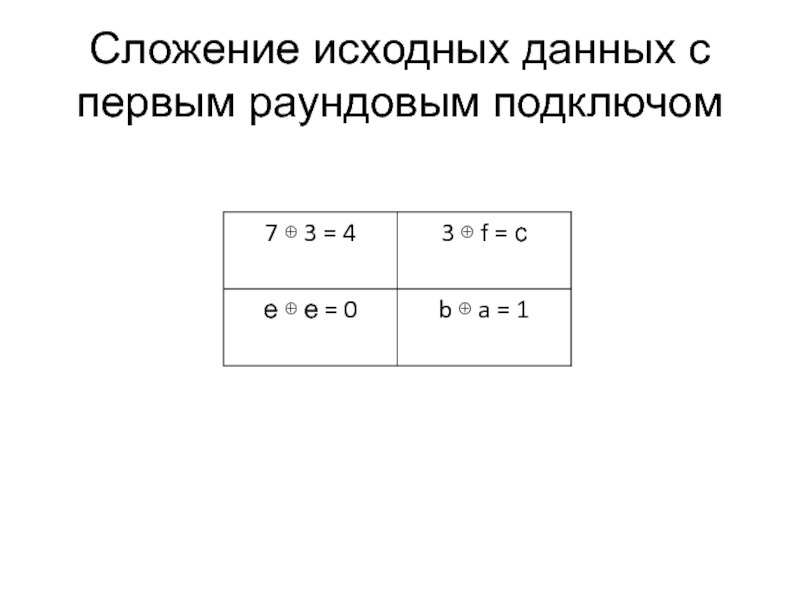

- 52. Сложение исходных данных с первым раундовым подключом

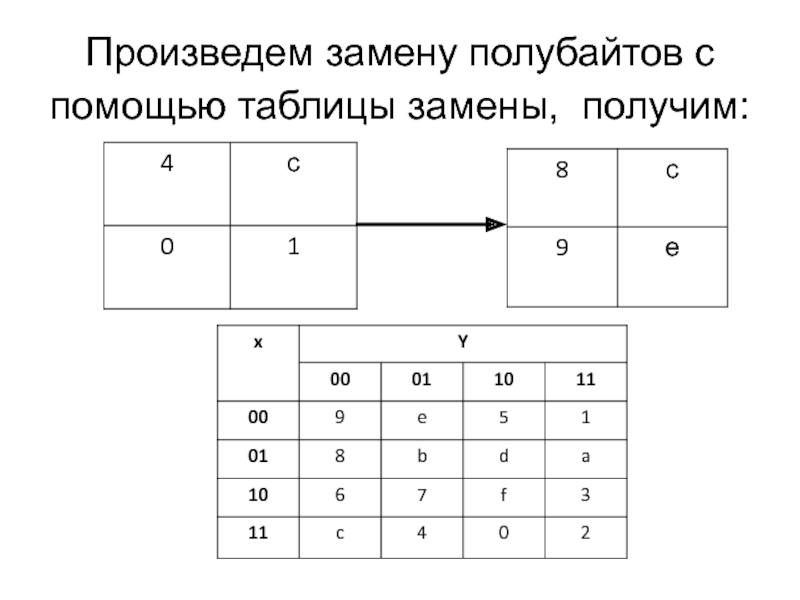

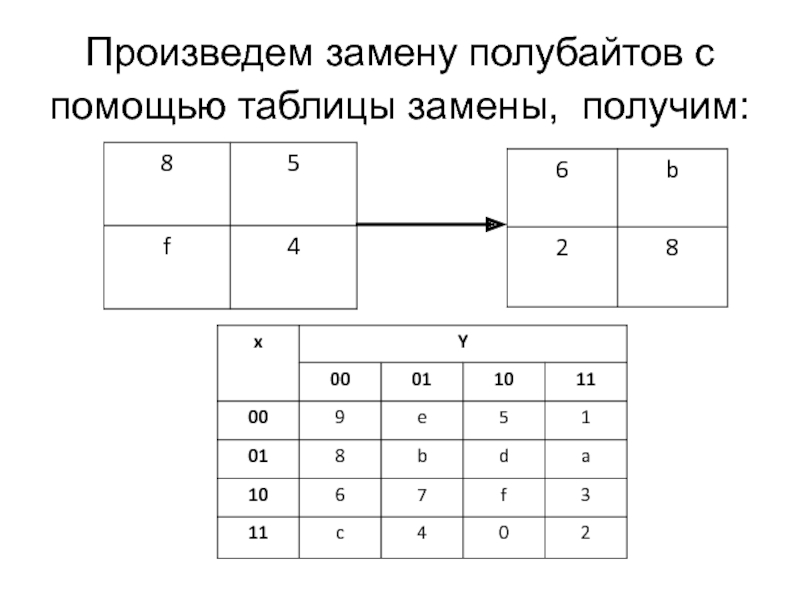

- 53. Произведем замену полубайтов с помощью таблицы замены, получим:

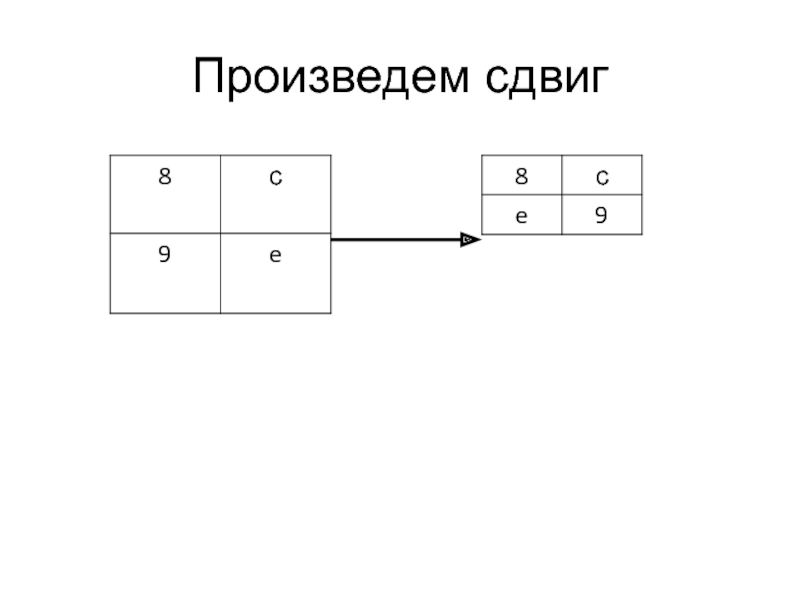

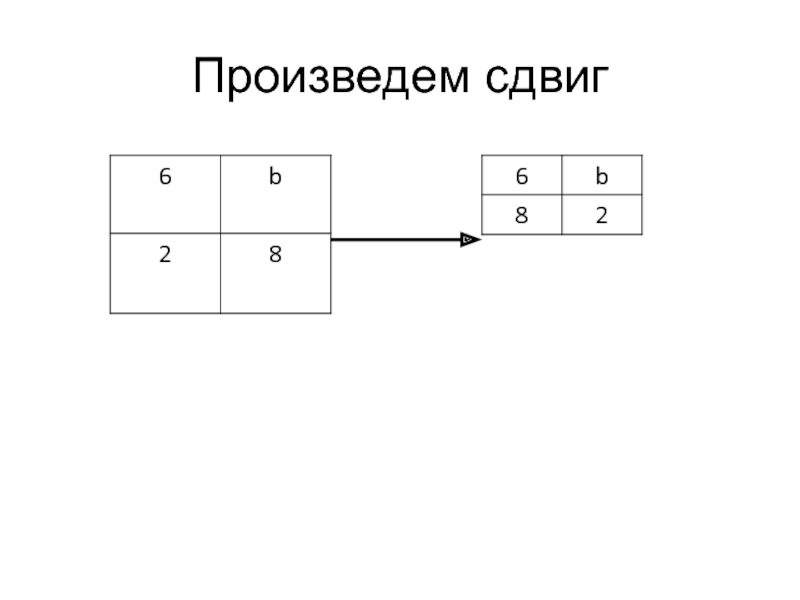

- 54. Произведем сдвиг

- 55. Произведем перемешивание столбцов с помощью операции Mix

- 56. Теперь можно приступить к нахождению новых элементов

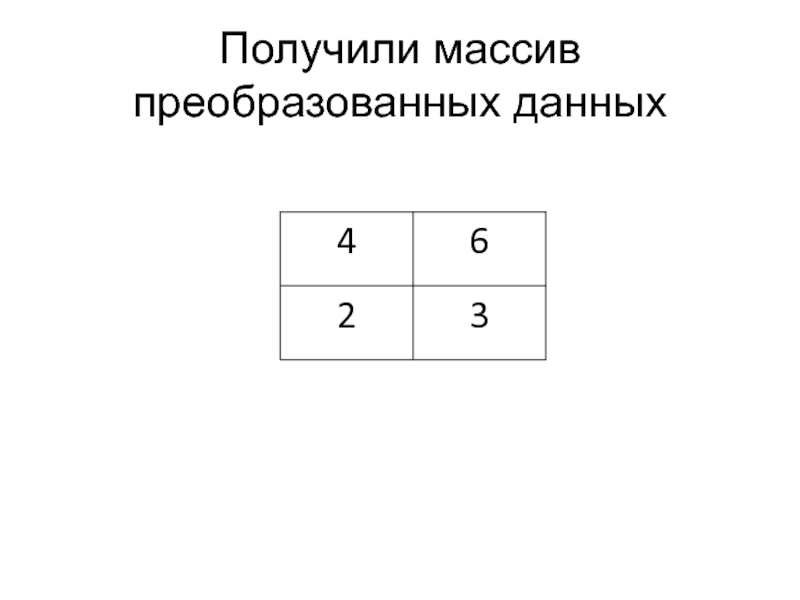

- 57. Получили массив преобразованных данных

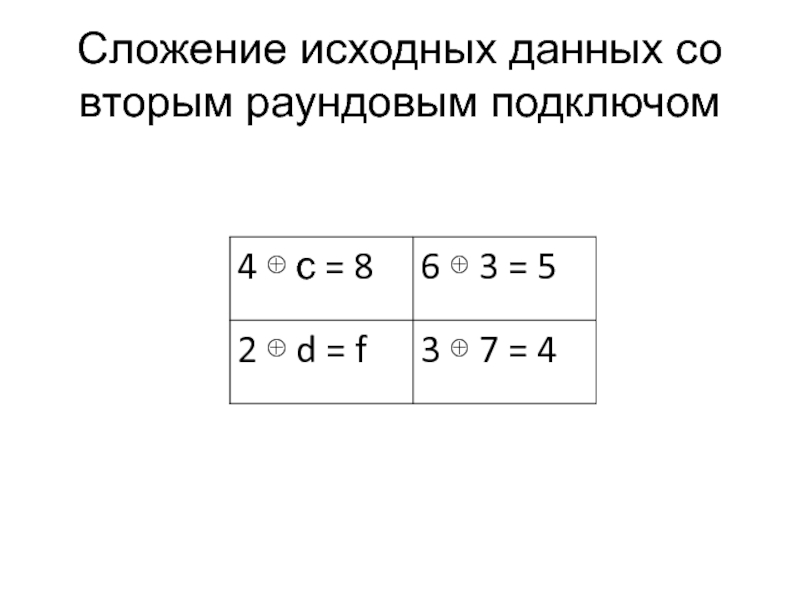

- 58. Сложение исходных данных со вторым раундовым подключом

- 59. Произведем замену полубайтов с помощью таблицы замены, получим:

- 60. Произведем сдвиг

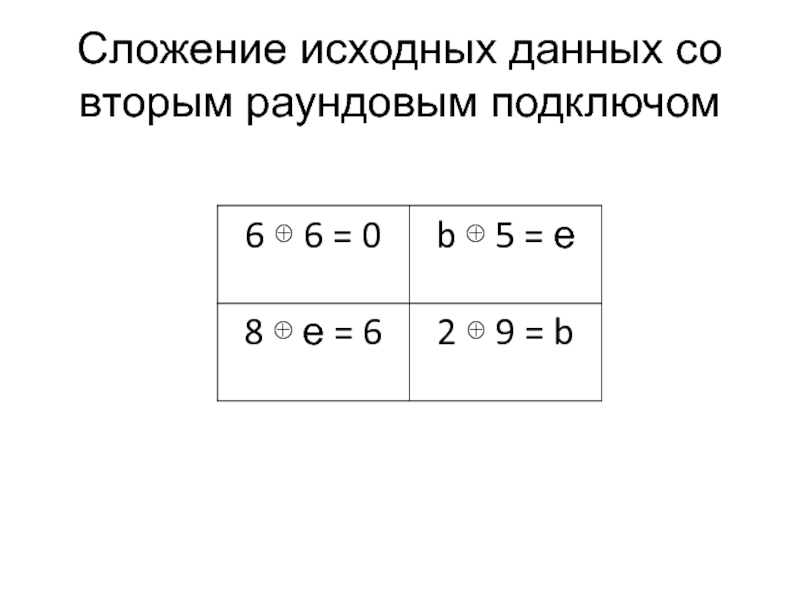

- 61. Сложение исходных данных со вторым раундовым подключом

- 62. Итак, в результате шифрования данных с помощью

Слайд 2История проведения конкурса AES

В 1997 году правительство США объявило на

Слайд 3Требования, которые

предъявлялись к новому стандарту:

криптоалгоритм должен быть открыто опубликован;

криптоалгоритм должен

криптоалгоритм должен быть предназначен как для аппаратной, так и для программной реализации;

криптоалгоритм должен быть доступен для открытого использования в любых продуктах, а значит, не может быть запатентован, в противном случае патентные права должны быть аннулированы;

криптоалгоритм подвергается изучению по следующим параметрам: стойкости, стоимости, гибкости, реализуемости в smart-картах.

Слайд 7Раундовое преобразование

Раунд состоит из четырех различных преобразований:

замена байтов SubBytes() –

сдвига строк ShiftRows() – побайтового сдвига строк массива State на различное количество байт;

перемешивание столбцов MixColumns() – умножение столбцов состояния, рассматриваемых как многочлены над GF(28), на многочлен третьей степени g(x) по модулю x4+1;

сложение с раундовым ключом AddRoundKey() – поразрядного XOR с текущим фрагментом развернутого ключа.

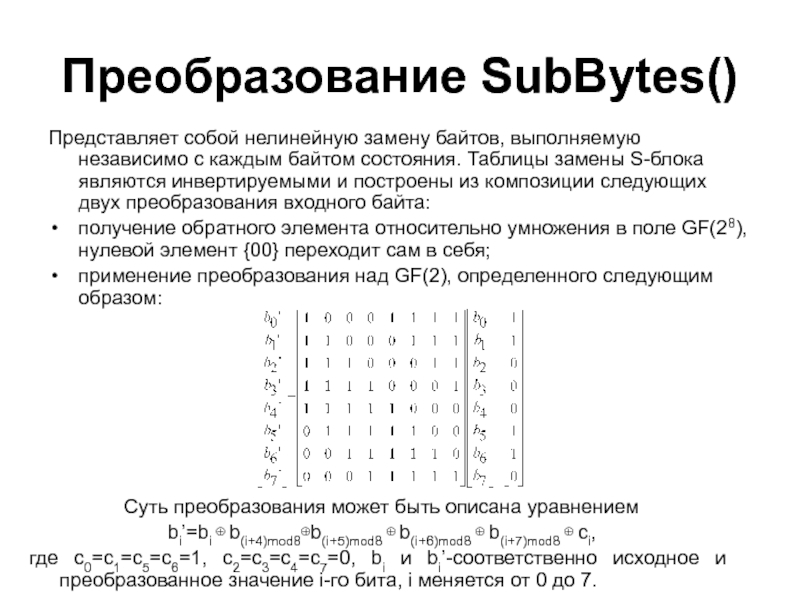

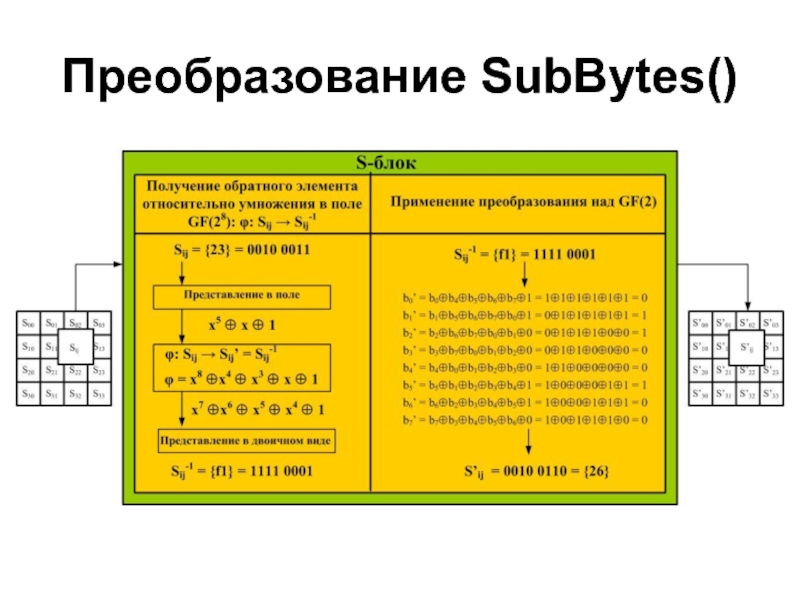

Слайд 9Преобразование SubBytes()

Представляет собой нелинейную замену байтов, выполняемую независимо с каждым

получение обратного элемента относительно умножения в поле GF(28), нулевой элемент {00} переходит сам в себя;

применение преобразования над GF(2), определенного следующим образом:

Суть преобразования может быть описана уравнением

bi’=bi ⊕ b(i+4)mod8⊕b(i+5)mod8 ⊕ b(i+6)mod8 ⊕ b(i+7)mod8 ⊕ ci,

где c0=c1=c5=c6=1, c2=c3=c4=c7=0, bi и bi’-соответственно исходное и преобразованное значение i-го бита, i меняется от 0 до 7.

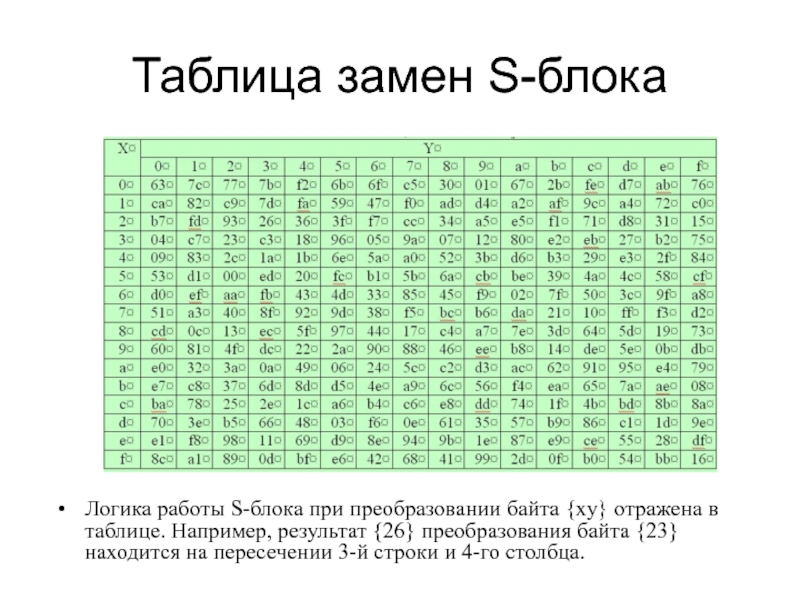

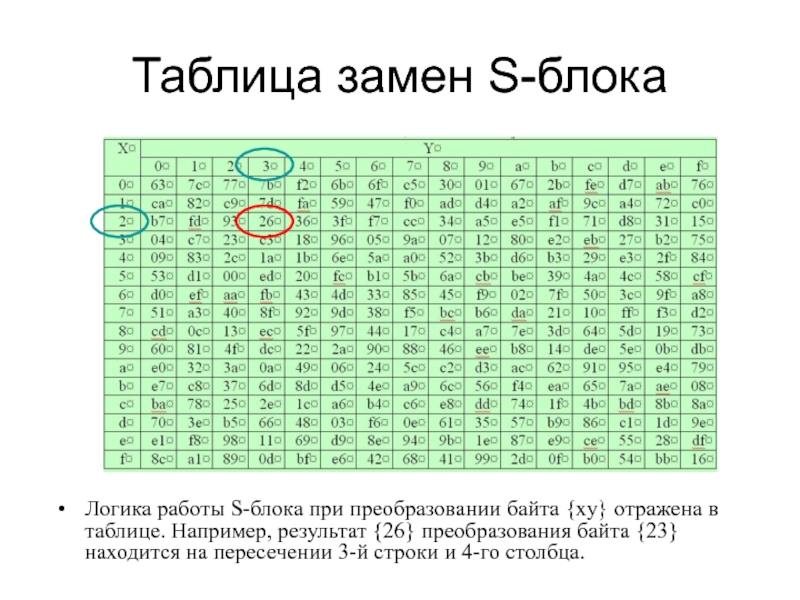

Слайд 11Таблица замен S-блока

Логика работы S-блока при преобразовании байта {xy} отражена в

Слайд 12Таблица замен S-блока

Логика работы S-блока при преобразовании байта {xy} отражена в

Слайд 14Величина сдвига для разной длины блоков

В стандарте AES, где определен единственный

Слайд 16Преобразование перемешивания столбцов (MixColumns) это такое преобразование, при котором столбцы состояния

Это может быть представлено в матричном виде следующим образом:

Преобразование перемешивания столбцов (MixColumns)

где с – номер столбца массива State.

Слайд 17В результате такого умножения байты столбца s0c, s1c, s2c, s3c заменяются

s’0c=({02}*s0c)⊕({03}*s1c) ⊕s2c⊕s3c,

s’1c=s0c⊕({02}*s1c) ⊕({03}*s2c) ⊕s3c,

s’2c=s0c⊕s1c⊕({02}*s2c) ⊕({03}*s3c),

s’3c=({03}*s0c) ⊕s1c⊕s2c⊕({02}*s3c).

Преобразование перемешивания столбцов (MixColumns)

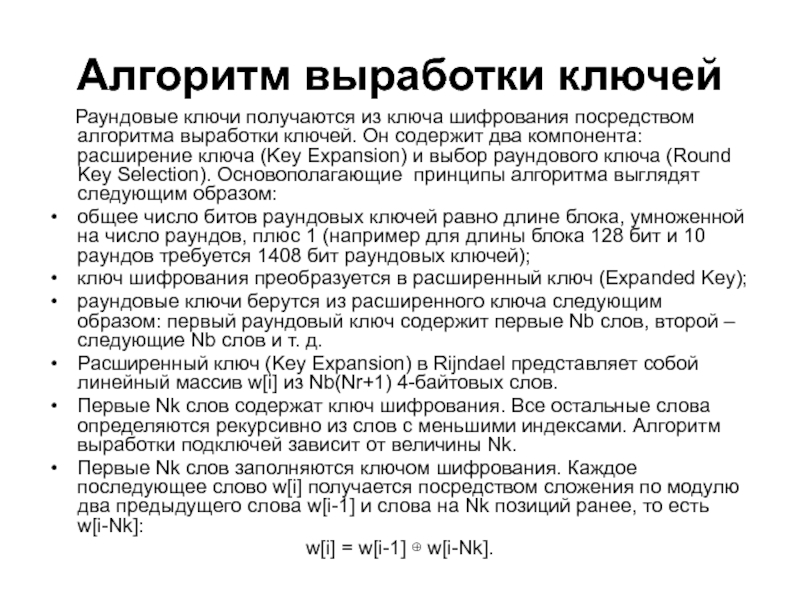

Слайд 19Алгоритм выработки ключей

Раундовые ключи получаются из ключа

общее число битов раундовых ключей равно длине блока, умноженной на число раундов, плюс 1 (например для длины блока 128 бит и 10 раундов требуется 1408 бит раундовых ключей);

ключ шифрования преобразуется в расширенный ключ (Expanded Key);

раундовые ключи берутся из расширенного ключа следующим образом: первый раундовый ключ содержит первые Nb слов, второй – следующие Nb слов и т. д.

Расширенный ключ (Key Expansion) в Rijndael представляет собой линейный массив w[i] из Nb(Nr+1) 4-байтовых слов.

Первые Nk слов содержат ключ шифрования. Все остальные слова определяются рекурсивно из слов с меньшими индексами. Алгоритм выработки подключей зависит от величины Nk.

Первые Nk слов заполняются ключом шифрования. Каждое последующее слово w[i] получается посредством сложения по модулю два предыдущего слова w[i-1] и слова на Nk позиций ранее, то есть w[i-Nk]:

w[i] = w[i-1] ⊕ w[i-Nk].

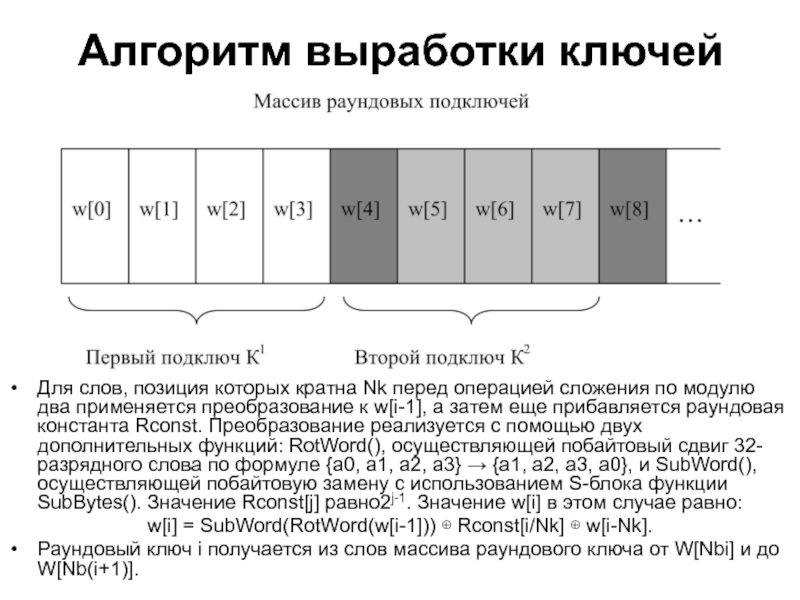

Слайд 20Алгоритм выработки ключей

Для слов, позиция которых кратна Nk перед операцией сложения

w[i] = SubWord(RotWord(w[i-1])) ⊕ Rconst[i/Nk] ⊕ w[i-Nk].

Раундовый ключ i получается из слов массива раундового ключа от W[Nbi] и до W[Nb(i+1)].

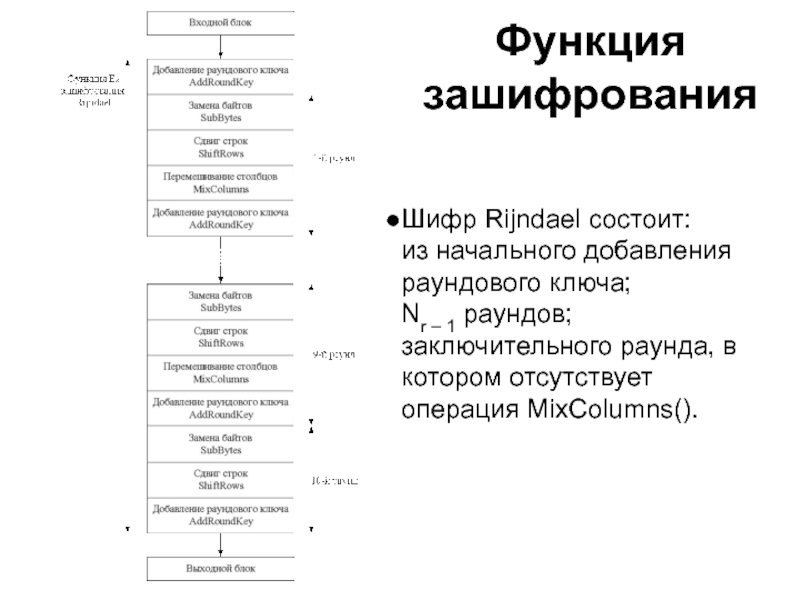

Слайд 21Функция зашифрования

Шифр Rijndael состоит:

из начального добавления раундового ключа;

Nr – 1 раундов;

заключительного

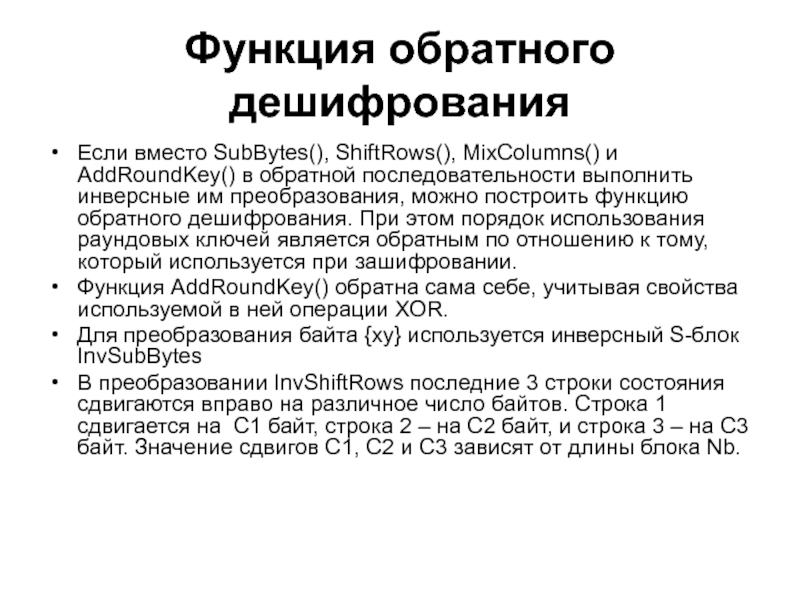

Слайд 22Функция обратного дешифрования

Если вместо SubBytes(), ShiftRows(), MixColumns() и AddRoundKey() в обратной

Функция AddRoundKey() обратна сама себе, учитывая свойства используемой в ней операции XOR.

Для преобразования байта {xy} используется инверсный S-блок InvSubBytes

В преобразовании InvShiftRows последние 3 строки состояния сдвигаются вправо на различное число байтов. Строка 1 сдвигается на С1 байт, строка 2 – на С2 байт, и строка 3 – на С3 байт. Значение сдвигов С1, С2 и С3 зависят от длины блока Nb.

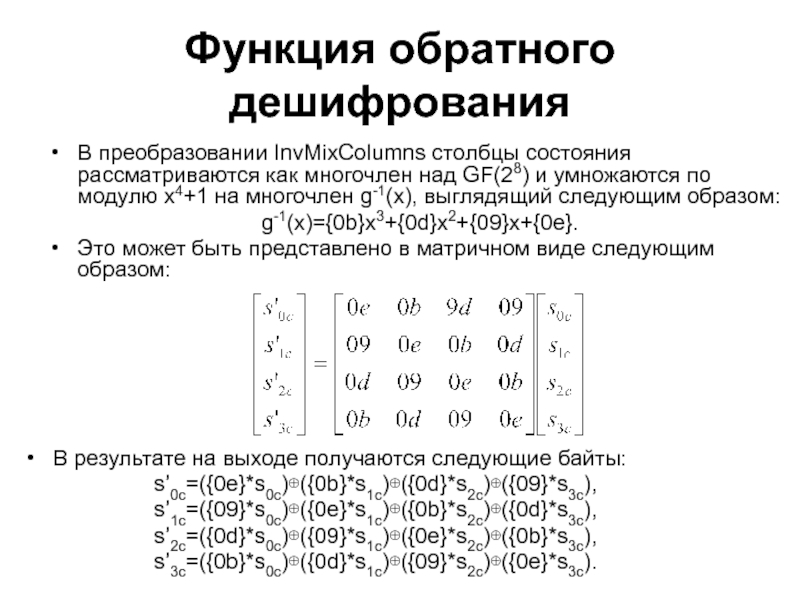

Слайд 23Функция обратного дешифрования

В преобразовании InvMixColumns столбцы состояния рассматриваются как многочлен над

g-1(x)={0b}x3+{0d}x2+{09}x+{0e}.

Это может быть представлено в матричном виде следующим образом:

В результате на выходе получаются следующие байты:

s’0c=({0e}*s0c)⊕({0b}*s1c)⊕({0d}*s2c)⊕({09}*s3c),

s’1c=({09}*s0c)⊕({0e}*s1c)⊕({0b}*s2c)⊕({0d}*s3c),

s’2c=({0d}*s0c)⊕({09}*s1c)⊕({0e}*s2c)⊕({0b}*s3c),

s’3c=({0b}*s0c)⊕({0d}*s1c)⊕({09}*s2c)⊕({0e}*s3c).

Слайд 25Основные особенности Rijndael

Основные особенности Rijndael:

новая архитектура «Квадрат», обеспечивающая быстрое рассеивание и

байт ориентированная структура, удобная для реализации на 8-разрядных МК;

все раундовые преобразования представляют собой операции в конечных полях, допускающие эффективную аппаратную и программную реализацию на различных платформах.

Слайд 29Раундовое преобразование

Раунд состоит из четырех различных преобразований:

замена полубайтов SubHalfBytes() –подстановки

сдвига строк ShiftRows() –сдвига строк массива State на различное количество полубайт;

перемешивание столбцов MixColumns() – умножение столбцов состояния, рассматриваемых как многочлены над GF(24), на многочлен третьей степени g(x) по модулю x2+1;

сложение с раундовым ключом AddRoundKey() – поразрядного XOR с текущим фрагментом развернутого ключа.

Слайд 32Преобразование SubBytes()

Представляет собой нелинейную замену полубайтов, выполняемую независимо с каждым

получение обратного элемента относительно умножения в поле GF(24), нулевой элемент {00} переходит сам в себя;

применение преобразования над GF(24), определенного следующим образом:

Суть преобразования может быть описана уравнением

bi’=bi ⊕ b(i+2)mod4⊕b(i+3)mod4 ⊕ ci,

где c0=c3=1, c1=c2=0, bi и bi’-соответственно исходное и преобразованное значение i-го бита, i меняется от 0 до 3.

Слайд 37Величина сдвига для разной длины блоков

В стандарте AES, где определен единственный

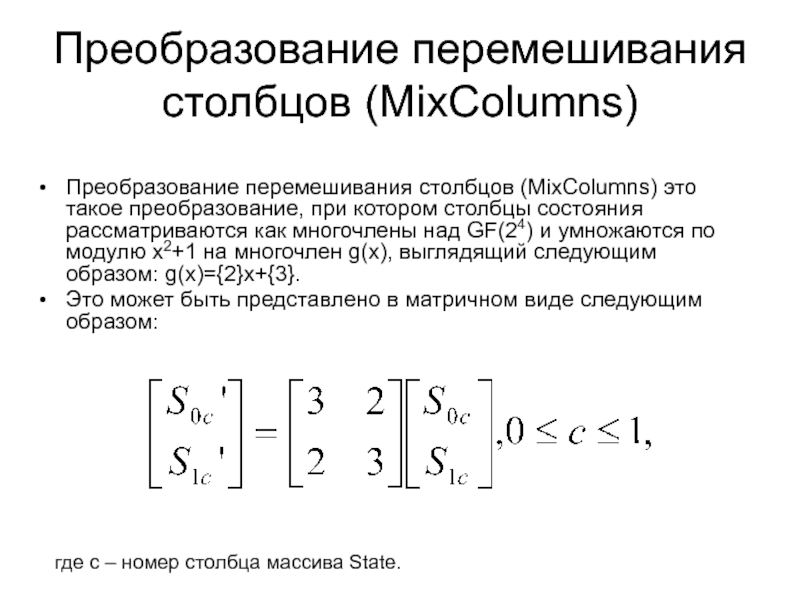

Слайд 40Преобразование перемешивания столбцов (MixColumns) это такое преобразование, при котором столбцы состояния

Это может быть представлено в матричном виде следующим образом:

Преобразование перемешивания столбцов (MixColumns)

где с – номер столбца массива State.

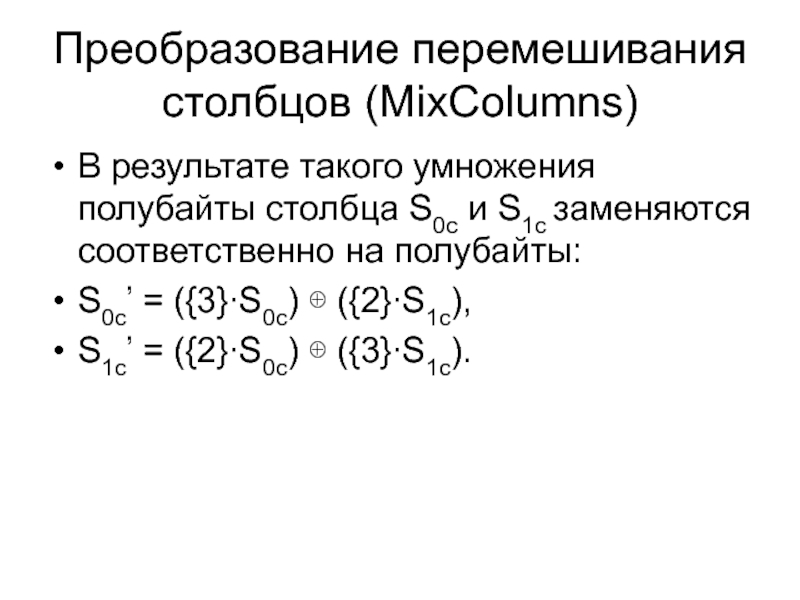

Слайд 41В результате такого умножения полубайты столбца S0c и S1c заменяются соответственно

S0c’ = ({3}∙S0c) ⊕ ({2}∙S1c),

S1c’ = ({2}∙S0c) ⊕ ({3}∙S1c).

Преобразование перемешивания столбцов (MixColumns)

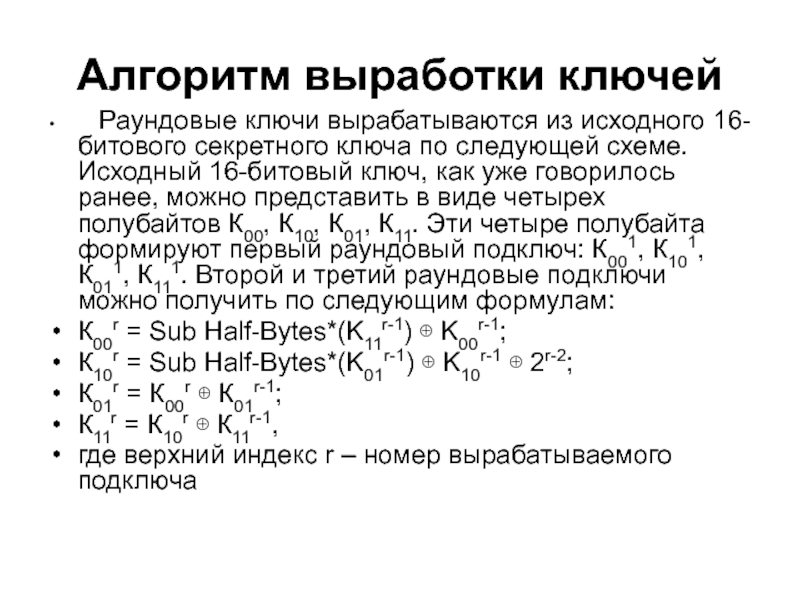

Слайд 44Алгоритм выработки ключей

Раундовые ключи вырабатываются из исходного

К00r = Sub Half-Bytes*(K11r-1) ⊕ K00r-1;

К10r = Sub Half-Bytes*(K01r-1) ⊕ K10r-1 ⊕ 2r-2;

К01r = К00r ⊕ К01r-1;

К11r = К10r ⊕ К11r-1,

где верхний индекс r – номер вырабатываемого подключа

Слайд 47ПРИМЕР

Зашифровать входной блок данных: {7, e, 3, b} с использованием секретного

Слайд 49Для начала необходимо получить раундовые подключи. Первым раундовым подключом будет являться

К001 = 3;

К101 = e;

К011 = f;

К111 = a.

Слайд 50Воспользовавшись формулами

К00r = Sub Half-Bytes*(K11r-1) ⊕ K00r-1;

К10r = Sub Half-Bytes*(K01r-1) ⊕

К01r = К00r ⊕ К01r-1;

К11r = К10r ⊕ К11r-1,

где верхний индекс r –

номер вырабатываемого подключа

найдем:

К002 = Sub Half-Bytes*(К111) ⊕ К001 =

= Sub Half-Bytes*(a) ⊕ 3 = f ⊕ 3 = c;

К102 = Sub Half-Bytes*(К011) ⊕ К101 ⊕ 20=

=Sub Half-Bytes*(f) ⊕ e ⊕ 1 =2 ⊕ e ⊕ 1 = d;

К012 = К002 ⊕ К011 = c ⊕ f = 3;

К112 = К102 ⊕ К111 = d ⊕ a = 7;

К003 = Sub Half-Bytes*(К112) ⊕ К002 =

= Sub Half-Bytes*(7) ⊕ c = a ⊕ c = 6;

К103 = Sub Half-Bytes*(К012) ⊕ К102 ⊕ 21

= Sub Half-Bytes*(3) ⊕ d ⊕ 2 =1 ⊕ d ⊕ 2 = e;

К013 = К003 ⊕ К012 = 6 ⊕ 3 = 5;

К112 = К103 ⊕ К112 = e ⊕ 7 = 9;

К001 = 3;

К101 = e;

К011 = f;

К111 = a.

Слайд 51Таким образом, получили три раундовых подключа:

Первый подключ К1

Второй подключ К2

Третий

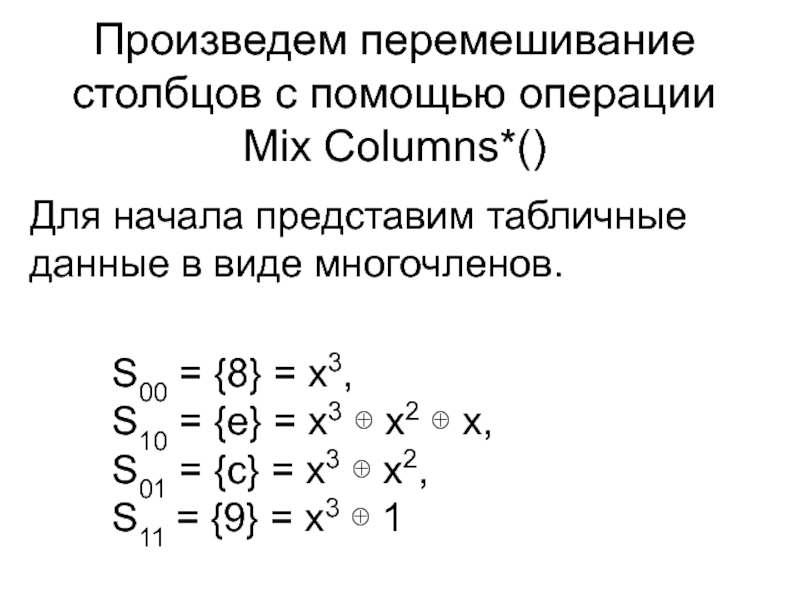

Слайд 55Произведем перемешивание столбцов с помощью операции Mix Columns*()

Для начала представим

S00 = {8} = x3,

S10 = {e} = x3 ⊕ x2 ⊕ x,

S01 = {c} = x3 ⊕ x2,

S11 = {9} = x3 ⊕ 1

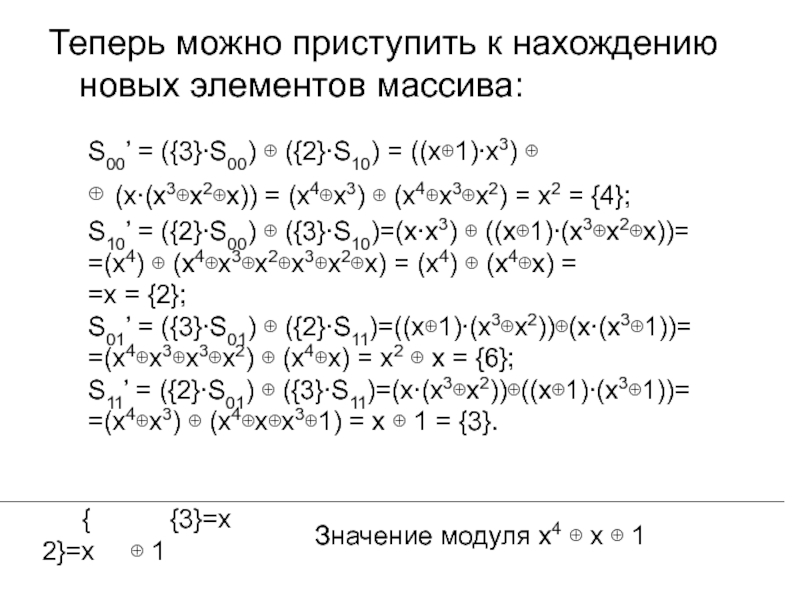

Слайд 56Теперь можно приступить к нахождению новых элементов массива:

S00’ = ({3}∙S00) ⊕

⊕ (x∙(x3⊕x2⊕x)) = (x4⊕x3) ⊕ (x4⊕x3⊕x2) = x2 = {4};

S10’ = ({2}∙S00) ⊕ ({3}∙S10)=(x∙x3) ⊕ ((x⊕1)∙(x3⊕x2⊕x))=

=(x4) ⊕ (x4⊕x3⊕x2⊕x3⊕x2⊕x) = (x4) ⊕ (x4⊕x) =

=x = {2};

S01’ = ({3}∙S01) ⊕ ({2}∙S11)=((x⊕1)∙(x3⊕x2))⊕(x∙(x3⊕1))=

=(x4⊕x3⊕x3⊕x2) ⊕ (x4⊕x) = x2 ⊕ x = {6};

S11’ = ({2}∙S01) ⊕ ({3}∙S11)=(x∙(x3⊕x2))⊕((x⊕1)∙(x3⊕1))=

=(x4⊕x3) ⊕ (x4⊕x⊕x3⊕1) = x ⊕ 1 = {3}.

{2}=x

{3}=x ⊕ 1

Значение модуля х4 ⊕ x ⊕ 1