- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

СЕТИ ЭВМЛЕКЦИЯ 11 презентация

Содержание

- 1. СЕТИ ЭВМЛЕКЦИЯ 11

- 2. Межсетевые экраны. FIREWALL

- 3. Межсетевой экран - это набор связанных между

- 4. В соответствии с РД Гостехкомиссии РФ межсетевым

- 5. В основном межсетевые экраны работают с программами

- 6. Пользователь через модем соединяется с модемным пулом

- 7. Рис. 1. То, что вы видите —

- 8. Межсетевой экран по представленной схеме реализует довольно-таки

- 9. Межсетевой экран в нашем случае является программой,

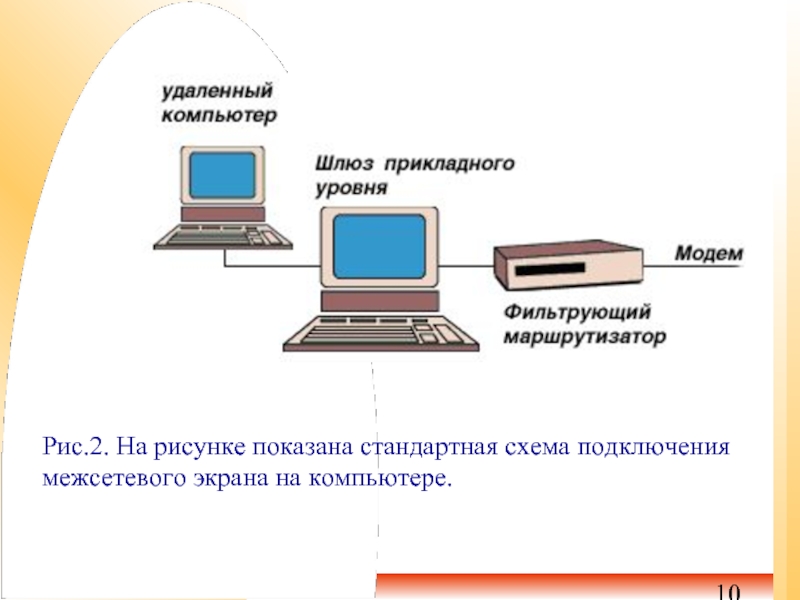

- 10. Рис.2. На рисунке показана стандартная схема подключения межсетевого экрана на компьютере.

- 11. На схеме функции фильтра пакетов и шлюза

- 12. В основном межсетевые экраны работают с программами

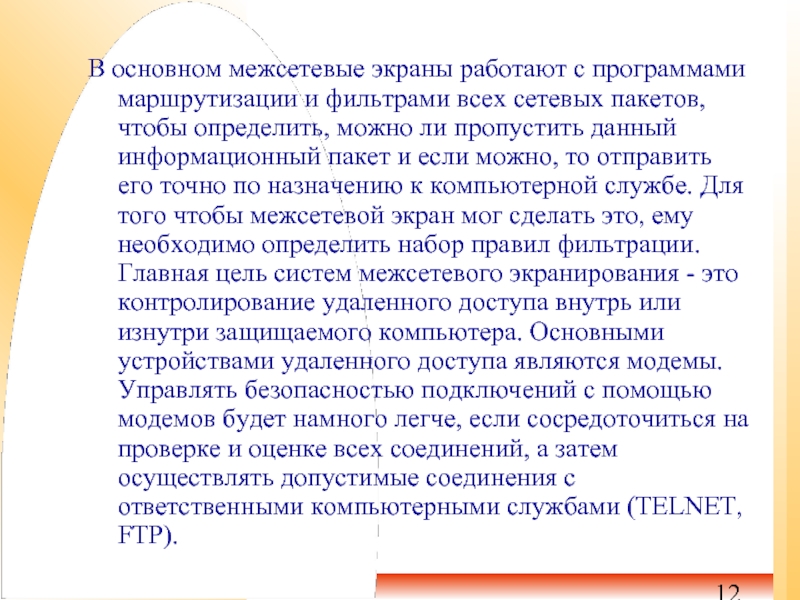

- 13. Рис.3. Редактор политики безопасности.

- 14. Firewall обеспечивает надежные средства для выполнения предписанной

- 15. Например, некоторые компьютерные службы могут быть объявлены

- 16. Главное правило при описании политики доступа -

- 17. Система firewall используется также для того,

- 18. Основные компоненты Основными компонентами системы firewall являются:

- 19. Политика безопасности Существует два уровня политики безопасности

- 20. Рис.5. Менеджер безопасности межсетевого экрана FireWall-1 фирмы CheckPoint.

- 21. Эта система управления межсетевым экраном позволяет настраивать

- 22. TELNET, порт 23 — часто ограничивается для

- 23. Межсетевой экран, осуществляющий первый принцип, разрешает по

- 24. Рис. 6. Виртуальное соединение, выполненное шлюзом прикладного уровня.

- 25. Чтобы противостоять недостаткам, возникающим при фильтровании пакетов

- 26. Фильтрование пакетов Еще одной важной характеристикой обеспечения

- 27. Отдельные фильтрующие маршрутизаторы исследуют, с какого сетевого

- 28. Фильтры пакетов анализируют приходящие IP-пакеты и пропускают

- 29. Шлюзы приложений следят за пакетами на уровне

- 30. Шлюз прикладного уровня Пользователь, который хочет соединиться

- 31. сервер проверяет IP-адрес отправителя и разрешает

- 32. Шлюз прикладного уровня пропускает только те службы,

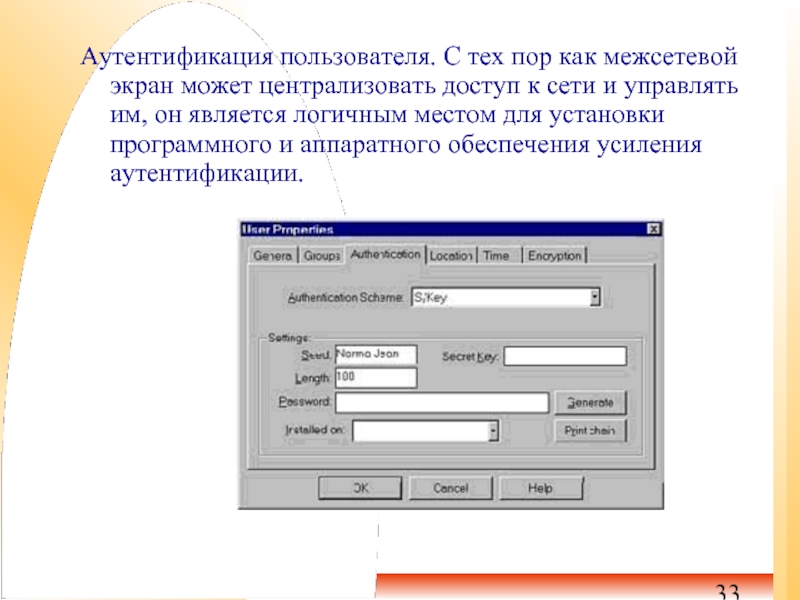

- 33. Аутентификация пользователя. С тех пор как межсетевой

- 34. Обзор Firewall Check Point Firewall-1 является

- 35. Продукты семейства Cisco PIX Firewall предоставляют

- 36. Программно-аппаратный комплекс МЭ Застава-Джет при фильтрации использует

- 37. CHECK POINT FIREWALL-1 Комплект продуктов сетевой безопасности,

- 38. FireWall-1 позволяет организации создать единую интегрированную политику

- 39. Компоненты межсетевого экрана Firewall-1 Межсетевой экран Check

- 40. Возможности • защита корпоративных ресурсов от внешних

- 41. • интеграция с продуктами других фирм (технология OPSEC

- 42. Варианты применения В зависимости от технологии

- 43. Вторая схема используется в крупных, территориально-распределенных

- 44. Функционирование Основываясь на технологии инспекции пакетов

- 45. Тем самым пользователь выигрывает в производительности и

- 46. CISCO PIX FIREWALL Аппаратным решением проблемы обеспечения

- 48. Возможности: • защита на основе технологии контроля

- 49. • поддержка третьего сетевого интерфейса для поддержки открытых

- 50. • для зарегистрированных IP адресов можно отменить режим

- 51. Функционирование ASA (Adaptive Security Algorithm) основывается

- 52. Установка и настройка Cisco PIX очень просты,

- 53. Два устройства Cisco PIX могут работать параллельно,

- 54. Также возможна организация виртуальных частных сетей, с

- 55. КОМПЛЕКС МЕЖСЕТЕВОГО ЭКРАНИРОВАНИЯ «ФПСУ-IP» Программно-аппаратный комплекс ФПСУ-IP

- 56. Возможности: • фильтрация сетевых пакетов уровня IP

- 57. • возможность VPN-поддержки каналов управления удаленными пограничными маршрутизаторами

- 58. • строгая защита передаваемых данных на уровне IP,

- 59. Функционирование Комплекс функционирует под собственной защищенной

- 60. Внедрение комплексов «ФПСУ-IP» в существующие сети производится

- 61. Комплекс сертифицирован и удовлетворяет требованиям РД Гостехкомиссии

- 62. МЕЖСЕТЕВОЙ ЭКРАН «ЗАСТАВА-ДЖЕТ» МЭ «Застава-Джет» представляет собой

- 63. Компоненты МЭ «Застава-Джет» Компьютер-шлюз построен на

- 64. В состав комплекса входят следующие программные компоненты:

- 65. Возможности • фильтрация трафика с использованием так

- 66. Для каждого прокси-сервиса существует набор параметров, определяющих

- 67. • обеспечение идентификации и аутентификации запросов на доступ,

- 68. • надежность работы МЭ обеспечивается комплексом мер по

- 69. Функционирование Аппаратно-программный комплекс МЭ «Застава-Джет» функционирует

- 70. При этом обеспечивается полный анализ состояния TCP-соединения

Слайд 3Межсетевой экран - это набор связанных между собой программ, располагающихся на

компьютере, который размещает ресурсы владельцев и защищает их от пользователей из внешней сети. Владелец компьютера, имеющего выход в Internet, устанавливает межсетевой экран, чтобы предотвратить получение посторонними конфиденциальных данных, хранящихся на защищаемом компьютере, а также для контроля за внешними ресурсами, к которым имеют доступ другие пользователи данного компьютера.

Слайд 4В соответствии с РД Гостехкомиссии РФ межсетевым экраном называется программное (программно-аппаратное)

средство разграничения доступа субъектов из одной сети (фрагмента сети, автоматизированной системы(АС)) к объектам другой сети. Экран выполняет свои функции по разграничению доступа, контролируя информационные потоки между сетями. Межсетевой экран (МЭ) представляет собой функционально-распределенное средство, реализующее контроль за информацией, поступающей в АС и/или выходящей из АС, и обеспечивающей защиту АС посредством фильтрации информации, т.е. ее анализа по совокупности критериев и принятия решения о ее распространении в (из) АС.

Слайд 5В основном межсетевые экраны работают с программами маршрутизации и фильтрами всех

сетевых пакетов, чтобы определить, можно ли пропустить данный информационный пакет и если можно, то отправить его точно по назначению к компьютерной службе. Для того чтобы межсетевой экран мог сделать это, ему необходимо определить набор правил фильтрации. Главная цель систем межсетевого экранирования - это контролирование удаленного доступа внутрь или изнутри защищаемого компьютера. Основными устройствами удаленного доступа являются модемы. Управлять безопасностью подключений с помощью модемов будет намного легче, если сосредоточиться на проверке и оценке всех соединений, а затем осуществлять допустимые соединения с ответственными компьютерными службами (TELNET, FTP).

Слайд 6Пользователь через модем соединяется с модемным пулом провайдера, чтобы затем с

его помощью осуществить необходимые соединения (например, с помощью протокола TELNET) с другими системами в мировой сети. Некоторые межсетевые экраны содержат средства обеспечения безопасности и могут ограничивать модемные соединения с некоторыми системами или потребовать от пользователей применения средств аутентификации.

Стандартное размещение модема и межсетевого экрана на компьютере заставляет модемные соединения осуществляться через систему firewall, т. е. сначала происходит модемное соединение, а затем функции обеспечения безопасности принимает на себя межсетевой экран.

Стандартное размещение модема и межсетевого экрана на компьютере заставляет модемные соединения осуществляться через систему firewall, т. е. сначала происходит модемное соединение, а затем функции обеспечения безопасности принимает на себя межсетевой экран.

Слайд 7Рис. 1. То, что вы видите — это не набор отдельно

взятых аппаратных средств, а программно-реализованный алгоритм.

Слайд 8Межсетевой экран по представленной схеме реализует довольно-таки безопасный метод управления модемами.

Если компьютер использует для защиты модемного доступа средства аутентификации, то он должен строго придерживаться политики, предоставляющей подключение к модемам любого пользователя. Даже если модемы обладают свойствами безопасности, это усложняет схему защиты с помощью межсетевого экрана, и тем самым добавляет в цепь обеспечения безопасности еще одно слабое звено.

Так как другого пути в сеть, кроме как через модем и межсетевой экран нет, то при помощи проверки и оценки подключений обеспечивается выполнение политики доступа к компьютеру.

Так как другого пути в сеть, кроме как через модем и межсетевой экран нет, то при помощи проверки и оценки подключений обеспечивается выполнение политики доступа к компьютеру.

Слайд 9Межсетевой экран в нашем случае является программой, установленной на персональном компьютере

специально для того чтобы защищать компьютер от протоколов и служб, которые злоумышленники могли бы использовать для выполнения незаконных действий из мировой сети Internet. Межсетевой экран устанавливается на компьютере таким образом, чтобы не было входящих запросов, которые могли бы получить ресурсы частного компьютера в обход межсетевого экрана (см. рис.2).

Слайд 11На схеме функции фильтра пакетов и шлюза прикладного уровня (уровня приложений)

выполняются на двух раздельных устройствах, хотя обычно обе эти функции обеспечиваются одним устройством. Межсетевые экраны можно сравнить с «бутылочным горлышком» между модемами и стандартными системами компьютера.

В компьютере часто происходят сбои, нарушающие управление системой. Поэтому встает вопрос поддержания компьютером некоторого уровня безопасности. Ошибки в обеспечении безопасности становятся общими, взломы чаще происходят не в результате комплекса атак, а из-за простых ошибок в конфигурации системы. Причина может крыться и в недостаточном уровне безопасности паролей. Поэтому для действительной безопасности компьютера требуется система, которая будет обладать всеми необходимыми характеристиками.

В компьютере часто происходят сбои, нарушающие управление системой. Поэтому встает вопрос поддержания компьютером некоторого уровня безопасности. Ошибки в обеспечении безопасности становятся общими, взломы чаще происходят не в результате комплекса атак, а из-за простых ошибок в конфигурации системы. Причина может крыться и в недостаточном уровне безопасности паролей. Поэтому для действительной безопасности компьютера требуется система, которая будет обладать всеми необходимыми характеристиками.

Слайд 12В основном межсетевые экраны работают с программами маршрутизации и фильтрами всех

сетевых пакетов, чтобы определить, можно ли пропустить данный информационный пакет и если можно, то отправить его точно по назначению к компьютерной службе. Для того чтобы межсетевой экран мог сделать это, ему необходимо определить набор правил фильтрации. Главная цель систем межсетевого экранирования - это контролирование удаленного доступа внутрь или изнутри защищаемого компьютера. Основными устройствами удаленного доступа являются модемы. Управлять безопасностью подключений с помощью модемов будет намного легче, если сосредоточиться на проверке и оценке всех соединений, а затем осуществлять допустимые соединения с ответственными компьютерными службами (TELNET, FTP).

Слайд 14Firewall обеспечивает надежные средства для выполнения предписанной политики доступа к компьютеру.

Фактически межсетевой экран обеспечивает управление доступом пользователей и служб. Таким образом, политика доступа к компьютеру может быть предписана межсетевому экрану, в то время как без firewall защита и безопасность компьютера полностью зависят от профессионализма пользователей.

Firewall может частично решить проблемы, связанные с обеспечением безопасного функционирования компьютеров. Межсетевой экран разрешает работать только тем службам, которым было явно разрешено работать на защищаемом компьютере. В результате компьютер остается незащищенным перед небольшим количеством предварительно разрешенных служб, тогда как все остальные службы запрещены. Firewall также обладает способностью контролировать вид доступа к защищаемому компьютеру.

Firewall может частично решить проблемы, связанные с обеспечением безопасного функционирования компьютеров. Межсетевой экран разрешает работать только тем службам, которым было явно разрешено работать на защищаемом компьютере. В результате компьютер остается незащищенным перед небольшим количеством предварительно разрешенных служб, тогда как все остальные службы запрещены. Firewall также обладает способностью контролировать вид доступа к защищаемому компьютеру.

Слайд 15Например, некоторые компьютерные службы могут быть объявлены достижимыми из глобальной сети

Internet, в то время как другие могут быть сделаны недоступными. Межсетевой экран может предотвращать доступ ко всем службам, исключая специальные компьютерные сервисы, выполняющие функции доставки почтовых сообщений (SMTP) и функции информационного характера (TELNET, FTP). Для выполнения разграничения доступных служб должна быть описана политика доступа, которую межсетевые экраны проводят с большой эффективностью.

Пользователь может блокировать модемные соединения, идущие от конкретных адресов тех хостов, которые считаются враждебными или ненадежными. В качестве альтернативы фильтрующий маршрутизатор может заблокировать все возможные соединения, идущие от различных IP-адресов, внешних к вашему компьютеру (с некоторыми исключениями, такими как SMTP для получения электронной почты и TELNET).

Пользователь может блокировать модемные соединения, идущие от конкретных адресов тех хостов, которые считаются враждебными или ненадежными. В качестве альтернативы фильтрующий маршрутизатор может заблокировать все возможные соединения, идущие от различных IP-адресов, внешних к вашему компьютеру (с некоторыми исключениями, такими как SMTP для получения электронной почты и TELNET).

Слайд 16Главное правило при описании политики доступа - это запрещение доступа к

службам, которым для работы не требуется доступ из внешней сети. Firewall фактически обойдется и дешевле для пользователей, т. к. все основное и дополнительное программное обеспечение для гарантии безопасности может быть расположено на одном межсетевом экране.

Секретность имеет важное значение для некоторых компьютеров и их владельцев. Даже если информация и не содержит секретных сведений, все равно найдутся данные, полезные для нападающего. Используя firewall, некоторые специалисты по компьютерной безопасности могут блокировать такие службы, как finger и Domain Name Service (DNS).

Секретность имеет важное значение для некоторых компьютеров и их владельцев. Даже если информация и не содержит секретных сведений, все равно найдутся данные, полезные для нападающего. Используя firewall, некоторые специалисты по компьютерной безопасности могут блокировать такие службы, как finger и Domain Name Service (DNS).

Слайд 17

Система firewall используется также для того, чтобы блокировать DNS-информацию о защищаемом

компьютере, и делать это таким образом, чтобы имя и IP-адрес компьютера не были бы доступны злоумышленникам в Internet.

Слайд 18Основные компоненты

Основными компонентами системы firewall являются:

политика безопасности сети;

механизм аутентификации;

механизм фильтрации пакетов;

шлюзы прикладного уровня.

механизм фильтрации пакетов;

шлюзы прикладного уровня.

Слайд 19Политика безопасности

Существует два уровня политики безопасности компьютера, непосредственно влияющие на установку

и использование межсетевого экрана. Политика высокого уровня или политика доступа к компьютеру определяет те службы, которые будут допускаться через модем и которым будет запрещено работать на компьютере, она описывает также, как эти службы будут использоваться, и какие условия являются исключениями в этой политике. Политика низкого уровня описывает, как межсетевой экран будет фактически выполнять задачу ограничения доступа и фильтрования служб, которые были определены политикой высокого уровня.

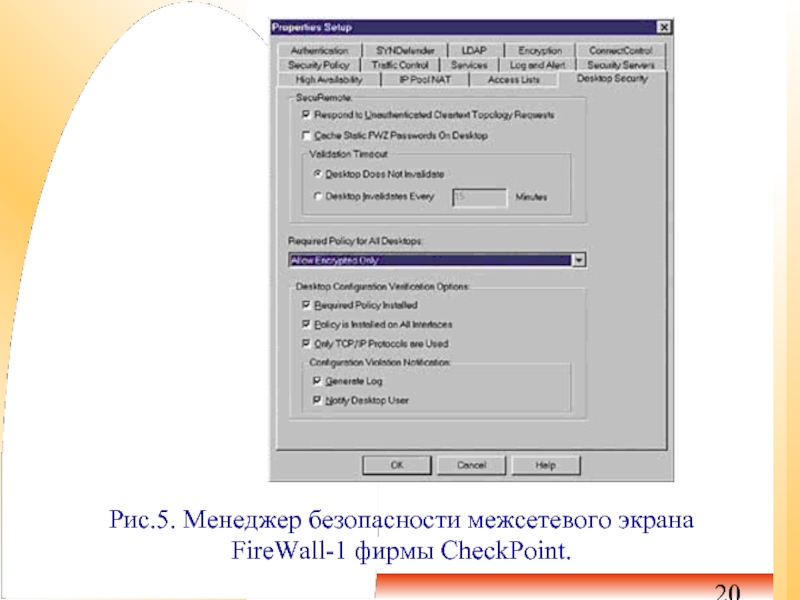

Слайд 21Эта система управления межсетевым экраном позволяет настраивать такие полезные свойства, как

политику безопасности, аутентификацию, шифрование и многие другие.

Правила доступа к защищаемым ресурсам должны базироваться на одном из следующих принципов:

разрешать все, что не запрещено в явной форме;

запрещать все, что не разрешено в явной форме.

Службы, указанные ниже, по существу небезопасны и обычно фильтруются. Однако возможно ограниченное применение при соблюдении правил безопасной работы через модем на компьютере только теми службами, которые нуждаются в них. Эти сведения, относятся к системному администрированию. Итак, приведем некоторые из подобных служб:

Правила доступа к защищаемым ресурсам должны базироваться на одном из следующих принципов:

разрешать все, что не запрещено в явной форме;

запрещать все, что не разрешено в явной форме.

Службы, указанные ниже, по существу небезопасны и обычно фильтруются. Однако возможно ограниченное применение при соблюдении правил безопасной работы через модем на компьютере только теми службами, которые нуждаются в них. Эти сведения, относятся к системному администрированию. Итак, приведем некоторые из подобных служб:

Слайд 22 TELNET, порт 23 — часто ограничивается для работы только в некоторых

системах;

FTP, порты 20 и 21, как и TELNET — часто ограничивается только некоторыми системами;

SMTP, порт 25 — часто ограничен только центральным сервером электронной почты;

RIP, порт 520 — протокол маршрутизации может быть использован при перенаправлении пакетов маршрутизации;

DNS, порт 53 — служба имен доменов, содержит имена хостов и информацию о хостах, которая может быть полезна для нападающих;

UUCP, порт 540, UNIX-to-UNIX COPY — если неправильно сконфигурирована, то может быть использована для осуществления несанкционированного доступа;

NNTP, порт 119 — протокол передачи новостей в Сети может быть использован для доступа в Internet и чтения сетевых новостей;

Gopher и http, порты 70 и 80 — это информационные серверы и программы клиента для проведения поиска и для работы WWW-клиента.

FTP, порты 20 и 21, как и TELNET — часто ограничивается только некоторыми системами;

SMTP, порт 25 — часто ограничен только центральным сервером электронной почты;

RIP, порт 520 — протокол маршрутизации может быть использован при перенаправлении пакетов маршрутизации;

DNS, порт 53 — служба имен доменов, содержит имена хостов и информацию о хостах, которая может быть полезна для нападающих;

UUCP, порт 540, UNIX-to-UNIX COPY — если неправильно сконфигурирована, то может быть использована для осуществления несанкционированного доступа;

NNTP, порт 119 — протокол передачи новостей в Сети может быть использован для доступа в Internet и чтения сетевых новостей;

Gopher и http, порты 70 и 80 — это информационные серверы и программы клиента для проведения поиска и для работы WWW-клиента.

Слайд 23Межсетевой экран, осуществляющий первый принцип, разрешает по умолчанию всем службам работать

на защищаемом компьютере, за исключением тех служб, которые политика доступа к службам отвергает, считая их небезопасными. Firewall, осуществляющий второй принцип, отвергает по умолчанию все службы, но пропускает те службы, которые были определены как безопасные. Этот второй принцип следует из классической модели доступа, используемой во всех областях информационной безопасности. Первая политика модемного доступа менее желательна, так как она предлагает большее количество путей для обхода межсетевого экрана.

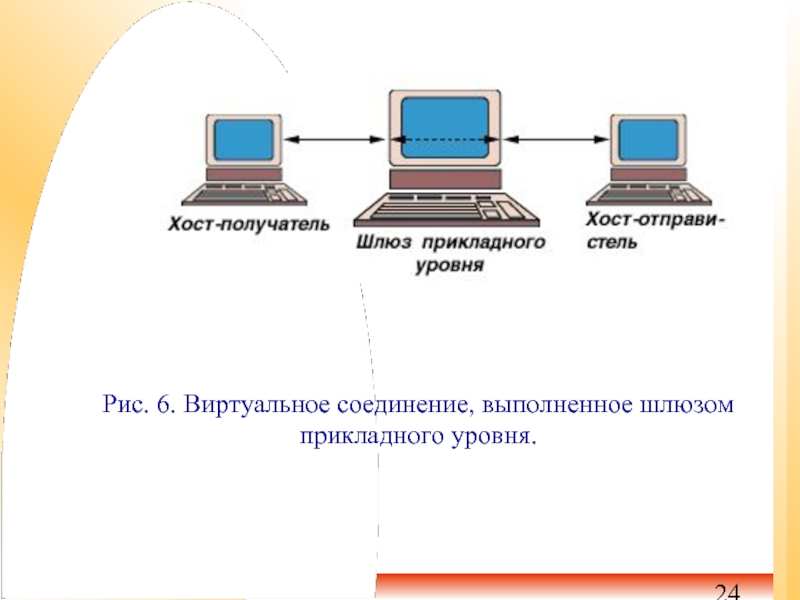

Слайд 25Чтобы противостоять недостаткам, возникающим при фильтровании пакетов фильтрующими маршрутизаторами, межсетевые экраны

должны использовать специальные приложения для того чтобы фильтровать пакеты таких служб, как TELNET и FTP. Такие программы называются полномочными серверами, а хосты, на которых они установлены, называются шлюзами прикладного уровня.

Политика доступа к службам - наиболее важный из четырех описанных компонентов межсетевого экрана, установленного на вашем компьютере. Другие три компонента используются, чтобы выполнять и предписывать политику. (И, как отмечено выше, политика доступа к службам должна быть симметрична мощной и всесторонней организации политики безопасности.) Эффективность межсетевого экрана для защиты компьютера зависит от типа используемого межсетевого экрана, процедур межсетевого экранирования и политики доступа к службам.

Политика доступа к службам - наиболее важный из четырех описанных компонентов межсетевого экрана, установленного на вашем компьютере. Другие три компонента используются, чтобы выполнять и предписывать политику. (И, как отмечено выше, политика доступа к службам должна быть симметрична мощной и всесторонней организации политики безопасности.) Эффективность межсетевого экрана для защиты компьютера зависит от типа используемого межсетевого экрана, процедур межсетевого экранирования и политики доступа к службам.

Слайд 26Фильтрование пакетов

Еще одной важной характеристикой обеспечения удаленного доступа является фильтрование пакетов.

Обычно используют фильтрующий маршрутизатор, разработанный специально для фильтрования пакетов, проходящих через маршрутизатор. Фильтрующий маршрутизатор - это чаще всего программа, настроенная так, чтобы по отдельным данным фильтровать пакеты, доставленные модемом. Обычно фильтр проверяет данные, располагающиеся в заголовке пакета, такие, как IP-адрес источника и получателя, некоторые другие

Слайд 27Отдельные фильтрующие маршрутизаторы исследуют, с какого сетевого маршрутизатора прибыл пакет, используя

затем эту информацию как дополнительный критерий фильтрования. Фильтрование может происходить различными способами: блокировать соединения и с определенными хостами и сетями, и с определенными портами. Пользователь может блокировать соединения, идущие от конкретных адресов тех хостов, которые рассматриваются как враждебные или ненадежные. В качестве альтернативы фильтрующий маршрутизатор может заблокировать все возможные соединения, идущие от различных IP-адресов, внешних к данному компьютеру (с некоторыми исключениями, такими, как SMTP для получения электронной почты).

Слайд 28Фильтры пакетов анализируют приходящие IP-пакеты и пропускают или не пропускают их

в зависимости от предопределенного списка правил фильтрации. В целом фильтры пакетов представляют наименее дешевые решения для брандмауэра, но благодаря своему умению проверять пакеты различных протоколов, они являются и наиболее гибкими. Кроме того, фильтры работают быстро, поскольку они просто просматривают информацию о пакете при принятии решения.

В то время как некоторые службы, такие, как TELNET или FTP, по существу небезопасны, то, блокируя модемный доступ к ним в редакторе политики доступа, вы увеличиваете вероятность долгого и нормального функционирования вашего компьютера. Не все системы обычно требуют доступа ко всем службам. Например, ограничивая TELNET или FTP-доступ из Internet, можно улучшить состояние безопасности компьютера. Службы типа NNTP могут казаться безопасными, но ограничение этих служб позволяет создавать более высокий уровень безопасности на компьютере и снижает вероятность применения данной службы при атаке.

В то время как некоторые службы, такие, как TELNET или FTP, по существу небезопасны, то, блокируя модемный доступ к ним в редакторе политики доступа, вы увеличиваете вероятность долгого и нормального функционирования вашего компьютера. Не все системы обычно требуют доступа ко всем службам. Например, ограничивая TELNET или FTP-доступ из Internet, можно улучшить состояние безопасности компьютера. Службы типа NNTP могут казаться безопасными, но ограничение этих служб позволяет создавать более высокий уровень безопасности на компьютере и снижает вероятность применения данной службы при атаке.

Слайд 29Шлюзы приложений следят за пакетами на уровне приложений и инициируют уполномоченный

сеанс, а не устанавливают прямое соединение между внешним миром и компьютером. Обнаружив сетевой сеанс, шлюз приложений останавливает его и вызывает уполномоченное приложение для оказания запрашиваемой услуги, допустим TELNET, FTP, World Wide Web или электронная почта.

Фильтрование входящих и исходящих пакетов упрощает правила фильтрования пакетов и дает возможность фильтрующему маршрутизатору более легко определять степень опасности IP-адреса. Фильтрующие маршрутизаторы, не владеющие такой способностью, имеют большое количество ограничений при выполнении стратегии фильтрования. Отвечающие за это фильтрующие маршрутизаторы должны выполнять обе перечисленные выше политики фильтрования.

Фильтрование входящих и исходящих пакетов упрощает правила фильтрования пакетов и дает возможность фильтрующему маршрутизатору более легко определять степень опасности IP-адреса. Фильтрующие маршрутизаторы, не владеющие такой способностью, имеют большое количество ограничений при выполнении стратегии фильтрования. Отвечающие за это фильтрующие маршрутизаторы должны выполнять обе перечисленные выше политики фильтрования.

Слайд 30Шлюз прикладного уровня

Пользователь, который хочет соединиться с каким-либо удаленным компьютером Сети,

должен сначала соединиться с межсетевым экраном и только затем с нужной службой требуемого компьютера через шлюз прикладного уровня системы firewall. Шлюз прикладного уровня - это программа, реализующая доступ к требуемым службам.

Модемное соединение происходит следующим образом:

сначала внешний пользователь устанавливает TELNET-соединение со шлюзом прикладного уровня;

Модемное соединение происходит следующим образом:

сначала внешний пользователь устанавливает TELNET-соединение со шлюзом прикладного уровня;

Слайд 31 сервер проверяет IP-адрес отправителя и разрешает или запрещает соединение в

соответствии с критерием доступа;

внешнему пользователю может понадобиться доказать свою подлинность (возможно, при помощи одноразовых паролей);

шлюз прикладного уровня устанавливает TELNET-соединение между ним самим и TELNET-сервером затребованного компьютера;

шлюз прикладного уровня осуществляет обмен информацией по установленному соединению;

шлюз прикладного уровня регистрирует соединение.

внешнему пользователю может понадобиться доказать свою подлинность (возможно, при помощи одноразовых паролей);

шлюз прикладного уровня устанавливает TELNET-соединение между ним самим и TELNET-сервером затребованного компьютера;

шлюз прикладного уровня осуществляет обмен информацией по установленному соединению;

шлюз прикладного уровня регистрирует соединение.

Слайд 32Шлюз прикладного уровня пропускает только те службы, которые ему разрешено обслуживать.

Другими словами, если шлюз прикладного уровня имеет полномочия на обслуживание только FTP и TELNET, то только FTP и TELNET могут быть допущены в защищаемую подсеть, а все другие службы будут полностью блокироваться. Firewall также предотвращает доступ всех оставшихся небезопасных служб. Другая польза от использования шлюза прикладного уровня - это то, что он может фильтровать протоколы. Некоторые межсетевые экраны, например, могут фильтровать FTP-соединения и запрещать использование команд FTP, таких, как put, что гарантирует невозможность записи информации на анонимный FTP-сервер.

Firewall служит маршрутизатором к системе назначения и вследствие этого может перехватывать модемные соединения и затем делать обязательную проверку, например, запрос пароля. В дополнение к TELNET, шлюзы прикладного уровня используются обычно для фильтрования FTP, электронной почты и некоторых других служб.

Firewall служит маршрутизатором к системе назначения и вследствие этого может перехватывать модемные соединения и затем делать обязательную проверку, например, запрос пароля. В дополнение к TELNET, шлюзы прикладного уровня используются обычно для фильтрования FTP, электронной почты и некоторых других служб.

Слайд 33Аутентификация пользователя. С тех пор как межсетевой экран может централизовать доступ

к сети и управлять им, он является логичным местом для установки программного и аппаратного обеспечения усиления аутентификации.

Слайд 34Обзор Firewall

Check Point Firewall-1 является самым распространенным и наиболее оттестированным

программным продуктом сетевой защиты на сегодняшний день. Позволяет организовать распределенную систему защиты с управлением из любой выбранной для этого точки сети предприятия. Консоль Управления имеет GUI (Graphic User Interface ), визуальный редактор политик безопасности, что значительно повышает наглядность и позволяет анализировать структуры сетевой безопасности.

Слайд 35 Продукты семейства Cisco PIX Firewall предоставляют традиционно надежное решение проблемы

сетевой безопасности. Использование флэш-памяти вместо накопителей на жестких дисках и применение уникального алгоритма ASA (Adaptive Security Algorithm) обеспечило производительность свыше 64000 одновременных сессий, которая недостижима на сегодняшний момент ни одним из брандмауэров на базе Unix или Windows NT.

МЭ ФПСУ-IP Программно-аппаратный комплекс "ФПСУ-IP" представляет собой устройство межсетевого фильтра уровня TCP/IP c возможностями организации защищенных на уровне IP межсетевых соединений (VPN-тунеллей) с применением сжатия и оптимизации IP-трафика. Собственная операционная функционально-замкнутая среда функционирования комплекса обеспечивает защиту от доступа к рабочей информации и осуществляет автоматический контроль целостности исполняемых модулей, исключая их несанкционированную модификацию и внедрение разрушающих программных воздействий.

МЭ ФПСУ-IP Программно-аппаратный комплекс "ФПСУ-IP" представляет собой устройство межсетевого фильтра уровня TCP/IP c возможностями организации защищенных на уровне IP межсетевых соединений (VPN-тунеллей) с применением сжатия и оптимизации IP-трафика. Собственная операционная функционально-замкнутая среда функционирования комплекса обеспечивает защиту от доступа к рабочей информации и осуществляет автоматический контроль целостности исполняемых модулей, исключая их несанкционированную модификацию и внедрение разрушающих программных воздействий.

Слайд 36Программно-аппаратный комплекс МЭ Застава-Джет при фильтрации использует собственные прокси-сервисы, что позволяет

более гибко управлять политиками безопасности и распределять нагрузку на сетевое оборудование. Комплекс обеспечивает защиту от пассивного и активного прослушивания применением сеансовых паролей. МЭ Застава-Джет сертифицирован ГТК по второму классу защищенности, наивысшему из реально достижимых для средств безопасности данного типа.

Слайд 37CHECK POINT FIREWALL-1

Комплект продуктов сетевой безопасности, называемый Check Point FireWall-1, обеспечивает

контроль доступа в сетях Интернет, Интранет, Экстранет, а также удаленного доступа с расширенными функциями авторизации и установления подлинности пользователей. FireWall-1 позволяет транслировать сетевые адреса (NAT) и сканировать потоки данных на наличие недопустимой информации и вирусов. Широкий набор основных и сервисных функций дает возможность реализовать интегрированное решение по обеспечению сетевой и информационной безопасности, полностью отвечающее современным требованиям любых организаций, как крупных, так и небольших.

Слайд 38FireWall-1 позволяет организации создать единую интегрированную политику безопасности, которая распространялась бы

на множество межсетевых экранов и управлялась бы с любой выбранной для этого точки сети предприятия. Продукт имеет и массу дополнительных возможностей, таких, как управление списками доступа аппаратных маршрутизаторов, балансировка сетевой нагрузки на серверы, а также элементы для построения систем повышенной надежности, которые также полностью интегрируются в глобальную политику безопасности. Работа Check Point FireWall-1 прозрачна для пользователей и обеспечивает рекордную производительность практически для любого IP протокола и высокоскоростной технологии передачи данных.

Слайд 39Компоненты межсетевого экрана Firewall-1 Межсетевой экран Check Point Firewall-1 использует трехуровневую

архитектуру и состоит из следующих компонентов:

• Firewall Module, который реализует все функции по разграничению доступа, регистрации событий, генерации сигналов тревоги и т.д.

• Management Server, который управляет всеми подключенными к нему модулями. При этом Management Server может управлять не только Firewall Module, но и другими компонентами, входящими в семейство решений компании CheckPoint (например, VPN Module, FloodGate Module и т.д.)

• консоль управления (GUI), которая реализует графический интерфейс, облегчающий управление всеми модулями, подключенными к Management Server

• Firewall Module, который реализует все функции по разграничению доступа, регистрации событий, генерации сигналов тревоги и т.д.

• Management Server, который управляет всеми подключенными к нему модулями. При этом Management Server может управлять не только Firewall Module, но и другими компонентами, входящими в семейство решений компании CheckPoint (например, VPN Module, FloodGate Module и т.д.)

• консоль управления (GUI), которая реализует графический интерфейс, облегчающий управление всеми модулями, подключенными к Management Server

Слайд 40Возможности

• защита корпоративных ресурсов от внешних и внутренних злоумышленников

• аутентификация внешних

и внутренних пользователей для доступа к защищаемым ресурсам корпоративной сети и ресурсам Internet

• поддержка более 150 сетевых сервисов, протоколов и приложений (включая, H.323, VoIP, RealAudio, Oracle SQL и т.д.)

• скрытие сетевой топологии защищаемой сети

• защита от вирусов, враждебного мобильного кода (Java, ActiveX, ShockWave и т.д.), а также фильтрация содержания Internet-трафика

• интеграция с LDAP-сервером для реализации централизованного управления безопасностью всего предприятия

• централизованное управление безопасностью удаленных офисов и филиалов

• поддержка более 150 сетевых сервисов, протоколов и приложений (включая, H.323, VoIP, RealAudio, Oracle SQL и т.д.)

• скрытие сетевой топологии защищаемой сети

• защита от вирусов, враждебного мобильного кода (Java, ActiveX, ShockWave и т.д.), а также фильтрация содержания Internet-трафика

• интеграция с LDAP-сервером для реализации централизованного управления безопасностью всего предприятия

• централизованное управление безопасностью удаленных офисов и филиалов

Слайд 41• интеграция с продуктами других фирм (технология OPSEC позволяет подключать модули третьих

производителей, в частности модули контекстной фильтрации содержимого URL (UFP servers))

• поддержка большого числа платформ (Windows 9x/NT, Solaris, Linux)

• различные уровни доступа по управлению межсетевым экраном

• обеспечение высокой доступности и отказоустойчивости

• управление списками контроля доступа маршрутизаторов и серверов удаленного доступа

• балансировка нагрузки между несколькими узлами

• генерация большого числа различных отчетов, имеющих как графическое, так и текстовое представление

• поддержка большого числа платформ (Windows 9x/NT, Solaris, Linux)

• различные уровни доступа по управлению межсетевым экраном

• обеспечение высокой доступности и отказоустойчивости

• управление списками контроля доступа маршрутизаторов и серверов удаленного доступа

• балансировка нагрузки между несколькими узлами

• генерация большого числа различных отчетов, имеющих как графическое, так и текстовое представление

Слайд 42Варианты применения

В зависимости от технологии обработки информации, принятой в организации,

может использоваться две схемы применения межсетевого экрана Check Point Firewall-1 & VPN-1 - локальная и распределенная.

Первая схема предназначена для тех случаев, когда организация (как правило, небольшого размера) имеет только одну точку выхода в сети открытого доступа, которая и защищается при помощи межсетевого экрана. В этом случае целесообразно применять Firewall Internet Gateway (или VPN-1 Internet Gateway), который включает в себя Firewall (или VPN) Module и Management Server, и устанавливается на выделенном компьютере. Консоль управления (GUI) при этом устанавливается в удобном для администратора месте. В данном случае Management Server управляет только одним Firewall (или VPN) Module.

Первая схема предназначена для тех случаев, когда организация (как правило, небольшого размера) имеет только одну точку выхода в сети открытого доступа, которая и защищается при помощи межсетевого экрана. В этом случае целесообразно применять Firewall Internet Gateway (или VPN-1 Internet Gateway), который включает в себя Firewall (или VPN) Module и Management Server, и устанавливается на выделенном компьютере. Консоль управления (GUI) при этом устанавливается в удобном для администратора месте. В данном случае Management Server управляет только одним Firewall (или VPN) Module.

Слайд 43 Вторая схема используется в крупных, территориально-распределенных организациях, и предполагает распределенную

установку Firewall (или VPN) Module и Management Server. Модули, отвечающие за разграничение доступа к корпоративным ресурсам и построение VPN, устанавливаются в заранее определенных местах, и управляются с одного сервера управления. Как и в предыдущем случае, консоль (или несколько консолей) управления может быть установлена в любом месте.

Слайд 44Функционирование

Основываясь на технологии инспекции пакетов с учетом состояния протокола, являющейся

передовым методом контроля сетевого трафика, разработанного и запатентованного компанией Check Point, FireWall-1 обеспечивает наивысший уровень безопасности. Данный метод обеспечивает сбор информации из пакетов данных, как коммуникационного, так и прикладного уровня, что достигается сохранением и накоплением ее в специальных контекстных таблицах, которые динамически обновляются. Такой подход обеспечивает полный контроль даже за уровнем приложения без необходимости введения отдельного приложения-посредника (proxy) для каждого защищаемого сетевого сервиса.

Слайд 45Тем самым пользователь выигрывает в производительности и получает возможность гибко наращивать

систему, быстро и надежно защищать новые приложения и протоколы, не прибегая при этом к разработке приложений посредников.

Check Point FireWall-1 поставляется с поддержкой сотен предопределенных сетевых сервисов, протоколов и приложений. В дополнение к имеющимся, FireWall-1 позволяет быстро и эффективно создавать свои собственные обработчики протоколов, используя встроенный язык высокого уровня INSPECT. Виртуальная машина INSPECT составляет основу технологии Check Point FireWall-1.

Комплекс сертифицирован и удовлетворяет требованиям РД Гостехкомиссии «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности», предъявляемым к третьему классу защищенности.

Check Point FireWall-1 поставляется с поддержкой сотен предопределенных сетевых сервисов, протоколов и приложений. В дополнение к имеющимся, FireWall-1 позволяет быстро и эффективно создавать свои собственные обработчики протоколов, используя встроенный язык высокого уровня INSPECT. Виртуальная машина INSPECT составляет основу технологии Check Point FireWall-1.

Комплекс сертифицирован и удовлетворяет требованиям РД Гостехкомиссии «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности», предъявляемым к третьему классу защищенности.

Слайд 46CISCO PIX FIREWALL

Аппаратным решением проблемы обеспечения сетевой безопасности являются продукты серии

Cisco PIX (Private Internet eXchange). Программное обеспечение Cisco PIX является собственной разработкой компании Cisco Systems и не основано на каком-либо клоне Unix, что позволило обойтись минимальными требованиями к дисковой (в Cisco PIX вместо дисковых накопителей используется флэш-память) и оперативной памяти, а применение уникального алгоритма ASA (Adaptive Security Algorithm) обеспечило производительность свыше 64000 одновременных сессий, которая недостижима на сегодняшний момент ни одним из брандмауэров на базе Unix или Windows NT.

Слайд 48Возможности:

• защита на основе технологии контроля состояния защита сетевых соединений, позволяет

ограничить неавторизованных пользователей от доступа к сетевым ресурсам

• технология перехвата соединений на прикладном уровне позволяет обеспечить аутентификацию пользователей с использованием стандартных протоколов TACACS+ и RADIUS

• поддерживает более 16,000 одновременных соединений • удобный и простой менеджер межсетевых экранов обеспечивает легкое администрирование нескольких межсетевых экранов PIX

• технология перехвата соединений на прикладном уровне позволяет обеспечить аутентификацию пользователей с использованием стандартных протоколов TACACS+ и RADIUS

• поддерживает более 16,000 одновременных соединений • удобный и простой менеджер межсетевых экранов обеспечивает легкое администрирование нескольких межсетевых экранов PIX

Слайд 49• поддержка третьего сетевого интерфейса для поддержки открытых для пользователей Интернет сервисов

типа WWW, электронной почты и др.

• поддержка протокола Point-to-Point Tunneling Protocol (PPTP) компании Микрософт для реализации виртуальных корпоративных сетей (VPN)

• поддержка протокола Oracle SQL*Net для защиты приложений клиент/сервер

• командный интерфейс, присущий CISCO IOS системе

• высокая надежность благодаря возможности дублирования и горячего резерва

• трансляция сетевых адресов (NAT) согласно RFC 1631 • трансляция портов (PAT) позволяет расширить пул адресов компании - через один IP адрес можно отображать 64000 адресов ( 16,384 одновременно)

• псевдонимы сетевых адресов позволяют отобразить перекрывающиеся IP адреса в одно адресное пространство

• поддержка протокола Point-to-Point Tunneling Protocol (PPTP) компании Микрософт для реализации виртуальных корпоративных сетей (VPN)

• поддержка протокола Oracle SQL*Net для защиты приложений клиент/сервер

• командный интерфейс, присущий CISCO IOS системе

• высокая надежность благодаря возможности дублирования и горячего резерва

• трансляция сетевых адресов (NAT) согласно RFC 1631 • трансляция портов (PAT) позволяет расширить пул адресов компании - через один IP адрес можно отображать 64000 адресов ( 16,384 одновременно)

• псевдонимы сетевых адресов позволяют отобразить перекрывающиеся IP адреса в одно адресное пространство

Слайд 50• для зарегистрированных IP адресов можно отменить режим трансляции адресов, что позволяет

пользователям использовать их настоящие адреса

• прозрачная поддержка всех распространенных TCP/IP сервисов - WWW, FTP, Telnet и т.д.

• поддержка мультимедийных типов данных с использованием трансляции адресов и без нее, включая Progressive Networks' RealAudio, Xing Technologies' Streamworks, White Pines' CuSeeMe, Vocal Tec's Internet Phone, VDOnet's VDOLive, Microsoft's NetShow, VXtreme's Web Theater 2

• поддержка приложений для работы с видеоконференциями, совместимыми с H.323 спецификацией, включая Internet Video Phone (Intel) и NetMeeting (Микрософт)

• возможность фильтрации потенциально опасных Java апплетов • защищенная система реального времени

• поддержка нескольких уровней входа в систему

• поддержка прерываний (trap) SNMP протокола

• сбор аудита через syslog утилиту

• прозрачная поддержка всех распространенных TCP/IP сервисов - WWW, FTP, Telnet и т.д.

• поддержка мультимедийных типов данных с использованием трансляции адресов и без нее, включая Progressive Networks' RealAudio, Xing Technologies' Streamworks, White Pines' CuSeeMe, Vocal Tec's Internet Phone, VDOnet's VDOLive, Microsoft's NetShow, VXtreme's Web Theater 2

• поддержка приложений для работы с видеоконференциями, совместимыми с H.323 спецификацией, включая Internet Video Phone (Intel) и NetMeeting (Микрософт)

• возможность фильтрации потенциально опасных Java апплетов • защищенная система реального времени

• поддержка нескольких уровней входа в систему

• поддержка прерываний (trap) SNMP протокола

• сбор аудита через syslog утилиту

Слайд 51Функционирование

ASA (Adaptive Security Algorithm) основывается на анализе соединений, которые он

создает на основе информации о пунктах отправки и получения TCP-пакетов, TCP-последовательностях, которые он генерирует случайным образом, портах и дополнительных TCP-флагах.

Весь входящий и исходящий трафик контролируется путем обработки этих записей в таблице сессий согласно политике безопасности, созданной администратором.

Cisco PIX поддерживает авторизацию пользователей на внешнем сервере авторизации, TACACS+ или RADIUS, в том числе CiscoSecure Access Control Server. Собственный механизм прозрачной авторизации пользователей позволяет проводить эти операции гораздо быстрее, чем любая подобная конфигурация на базе Unix, за счет того, что авторизуется не каждый пакет, проходящий через брандмауэр, а только первые пакеты, после чего создается сессия (запись в таблице соединений), которая в дальнейшем анализируется согласно правилам политики безопасности.

Весь входящий и исходящий трафик контролируется путем обработки этих записей в таблице сессий согласно политике безопасности, созданной администратором.

Cisco PIX поддерживает авторизацию пользователей на внешнем сервере авторизации, TACACS+ или RADIUS, в том числе CiscoSecure Access Control Server. Собственный механизм прозрачной авторизации пользователей позволяет проводить эти операции гораздо быстрее, чем любая подобная конфигурация на базе Unix, за счет того, что авторизуется не каждый пакет, проходящий через брандмауэр, а только первые пакеты, после чего создается сессия (запись в таблице соединений), которая в дальнейшем анализируется согласно правилам политики безопасности.

Слайд 52Установка и настройка Cisco PIX очень просты, как при конфигурации с

консоли, так и через программу PIX Firewall Manager - графическую утилиту управления, работающую под управлением Windows NT.

Управление устройством также может осуществляться любой платформой управления, по протоколу SNMP, а для анализа событий они фиксируются в syslog. Благодаря генератору отчетов администратор может получить детальную информацию о любом пользователе, список посещаемых им сайтов, объем полученных файлов.

Управление устройством также может осуществляться любой платформой управления, по протоколу SNMP, а для анализа событий они фиксируются в syslog. Благодаря генератору отчетов администратор может получить детальную информацию о любом пользователе, список посещаемых им сайтов, объем полученных файлов.

Слайд 53Два устройства Cisco PIX могут работать параллельно, обеспечивая резервирование на случай

выхода из строя одного из них. Такой вариант может быть необходим для сетей, в которых время простоя критично. Cisco PIX способен поддерживать несколько сетевых сегментов с разной степенью защищенности и собственными политиками безопасности, при этом совершенно необязательно иметь уникальные адресные пространства в каждом из сегментов, встроенная поддержка net aliasing обеспечивает корректную работу всех сегментов. Также поддержка протоколов NAT (Network Address Translation, RFC 1631) и PAT (Port Address Translation) обеспечивают как скрытие внутренних адресов сети от внешних наблюдателей, так и возможность экономии адресного пространства (через единственный IP-адрес могут работать более 64000 пользователей). Пользователи, использующие реальные адреса могут быть прозрачным образом маршрутизированы во внешнюю сеть.

Слайд 54Также возможна организация виртуальных частных сетей, с возможностью шифрации передаваемых данных,

для этого Cisco PIX поддерживает специальные карты шифрации трафика.

К сожалению, для сертификации средств шифрации ГТК (ГосТехКомиссией) России требуется предоставить исходный текст алгоритма шифрации, а поскольку он является коммерческим секретом, то сертификация средств шифрации, используемых в Cisco PIX не будет проводиться. На настоящий момент Cisco PIX сертифицирован ГТК как межсетевой экран второго класса (первый требует наличия сертифицированных средств шифрации).

К сожалению, для сертификации средств шифрации ГТК (ГосТехКомиссией) России требуется предоставить исходный текст алгоритма шифрации, а поскольку он является коммерческим секретом, то сертификация средств шифрации, используемых в Cisco PIX не будет проводиться. На настоящий момент Cisco PIX сертифицирован ГТК как межсетевой экран второго класса (первый требует наличия сертифицированных средств шифрации).

Слайд 55КОМПЛЕКС МЕЖСЕТЕВОГО ЭКРАНИРОВАНИЯ «ФПСУ-IP»

Программно-аппаратный комплекс ФПСУ-IP является одновременно и организатором VPNs

(виртуальных частных сетей) для информационных систем использующих стек протоколов TCP/IP. Имеет высокие характеристики производительности (в том числе за счет эффективной реализации проходного сжатия данных), которые выдвинули данный комплекс в разряд наиболее передовых решений как по отношению к отечественным, так и импортным продуктам в области VPNs-организаторов.

Если для других средств организации VPNs, выполненных на основе типовых алгоритмов (например, протокол SKIP) характерно достаточно существенное снижение скорости IP-взаимодействий за счет введения избыточности в каждый передаваемый пакет, то при применении комплекса «ФПСУ-IP» обеспечивается минимальная избыточность передаваемой информации, что обеспечивает даже прирост скорости передачи IP-потоков.

Если для других средств организации VPNs, выполненных на основе типовых алгоритмов (например, протокол SKIP) характерно достаточно существенное снижение скорости IP-взаимодействий за счет введения избыточности в каждый передаваемый пакет, то при применении комплекса «ФПСУ-IP» обеспечивается минимальная избыточность передаваемой информации, что обеспечивает даже прирост скорости передачи IP-потоков.

Слайд 56Возможности:

• фильтрация сетевых пакетов уровня IP и TCP в соответствии с

задаваемыми администраторами правилами на основе IP-адресов отправителя и получателя, фреймов инкапсулированных в IP протоколов, времени и даты передачи пакета, разрешенных портов абонентов (для TCP/UDP-пакетов), а также пар адресов абонентов, для которых разрешено соединение

• трансляция сетевых адресов отправителя и получателя в межсетевых туннелях, скрывающую внутренние адреса субъекта и объекта информационного взаимодействия (NAT)

• создание множества VPNs (создание защищенных областей идентифицированных компьютеров, объединенных между собой туннелями со строгой двухсторонней аутентификацией). Через один ФПСУ-IP может быть создано до 1024 VPNs в каждую сторону, имея ввиду наличие двух портов и возможность каскадных схем ипользования ФПСУ-IP (что невозможно выполнить с применением других реализаций)

• трансляция сетевых адресов отправителя и получателя в межсетевых туннелях, скрывающую внутренние адреса субъекта и объекта информационного взаимодействия (NAT)

• создание множества VPNs (создание защищенных областей идентифицированных компьютеров, объединенных между собой туннелями со строгой двухсторонней аутентификацией). Через один ФПСУ-IP может быть создано до 1024 VPNs в каждую сторону, имея ввиду наличие двух портов и возможность каскадных схем ипользования ФПСУ-IP (что невозможно выполнить с применением других реализаций)

Слайд 57• возможность VPN-поддержки каналов управления удаленными пограничными маршрутизаторами (находящихся на входах в

демилитаризованные зоны, прикрываемые ФПСУ-IP) по протоколам SNMP (SNMP/Trap), TFTP, HTTP и Telnet, что не требует применения дополнительных средств для защиты систем управления (HP OpenView, CA Unicenter и др.) важнейшими сетевыми ресурсами организации

• осуществление при туннелировании данных безусловной строгой двухсторонней аутентификации и трансляции сетевых адресов (Network Address Translation), что обеспечивает практически гарантированную защиту от любых внешних информационных атак на VPN

• применение эффективных (на уровне ARJ) механизмов «проходного» сжатия данных, за счет чего повышаются скорости обмена информацией по любым используемым каналам связи глобальных сетей (WAN) и уменьшаются затраты организации на аренду ресурсов WAN

• осуществление при туннелировании данных безусловной строгой двухсторонней аутентификации и трансляции сетевых адресов (Network Address Translation), что обеспечивает практически гарантированную защиту от любых внешних информационных атак на VPN

• применение эффективных (на уровне ARJ) механизмов «проходного» сжатия данных, за счет чего повышаются скорости обмена информацией по любым используемым каналам связи глобальных сетей (WAN) и уменьшаются затраты организации на аренду ресурсов WAN

Слайд 58• строгая защита передаваемых данных на уровне IP, в том числе от

навязывания ранее переданных

• сокрытие факта использования защитных свойств комплекса

• регистрация в специальном защищенном хранилище статистической информации о функционировании комплекса, при этом доступ к данным осуществляется только в режиме Read Only

• собственная операционная функционально-замкнутая среда функционирования комплекса, что обеспечивает защиту от доступа к конфигурационной и другой рабочей информации и автоматический контроль целостности исполняемых модулей, исключая их несанкционированную модификацию и внедрение разрушающих программных воздействий; кроме того, при использовании специальной эталонной программы контроля и выдачи значений хэш-функций всех исполнимых модулей подсистем инсталлированного комплекса с целью сравнения их с априорно известными

• разделение прав на доступ к работе комплекса для различных классов администраторов

• сокрытие факта использования защитных свойств комплекса

• регистрация в специальном защищенном хранилище статистической информации о функционировании комплекса, при этом доступ к данным осуществляется только в режиме Read Only

• собственная операционная функционально-замкнутая среда функционирования комплекса, что обеспечивает защиту от доступа к конфигурационной и другой рабочей информации и автоматический контроль целостности исполняемых модулей, исключая их несанкционированную модификацию и внедрение разрушающих программных воздействий; кроме того, при использовании специальной эталонной программы контроля и выдачи значений хэш-функций всех исполнимых модулей подсистем инсталлированного комплекса с целью сравнения их с априорно известными

• разделение прав на доступ к работе комплекса для различных классов администраторов

Слайд 59Функционирование

Комплекс функционирует под собственной защищенной операционной средой, выполненной в виде

32-разрядного DOS Extender. Система рассчитана на использование двух Ethernet-интерфейсов 10/100Мбит/c. «ФПСУ-IP» реализован по принципу ложного ARP-сервера, который устанавливается в физический разрыв, разделяющий 2 сегмента сети, перехватывает ARP-запросы сетевых устройств, в ответ предоставляя только свой MAC-адрес. Приходящие на него IP пакеты подвергаются фильтрации (с полной пересборкой пакетов), и, если задано, дополнительно обрабатываются для организации VPN (компрессия данных и/или дополнительное кодирование с нелинейным преобразованием исходных данных) и затем транслируются на другой интерфейс или сбрасываются в соответствии с результатами обработки.

Слайд 60Внедрение комплексов «ФПСУ-IP» в существующие сети производится практически без проведения реконфигурирования

последних. Кроме того, такой межсетевой экран является полностью прозрачным для клиентов сети, которые в процессе штатного использования комплекса не знают о его существовании. Применение собственной операционной среды для межсетевого экрана делает его более безопасным, производительным и неприхотливым к условиям эксплуатации.

Для комплексов «ФПСУ-IP» создан АРМ защищенного удаленного управления и контроля (может обслуживать до 1024 комплексов), который позволяет с использованием самостоятельных VPN-каналов дистанционно конфигурировать комплексы , осуществлять сбор и обработку статистических данных (журналов аудита), осуществлять запись и смену начальных аутентификационных данных, а также обеспечивать доставку и задействование новых версий ПО комплексов или их подсистем.

Для комплексов «ФПСУ-IP» создан АРМ защищенного удаленного управления и контроля (может обслуживать до 1024 комплексов), который позволяет с использованием самостоятельных VPN-каналов дистанционно конфигурировать комплексы , осуществлять сбор и обработку статистических данных (журналов аудита), осуществлять запись и смену начальных аутентификационных данных, а также обеспечивать доставку и задействование новых версий ПО комплексов или их подсистем.

Слайд 61Комплекс сертифицирован и удовлетворяет требованиям РД Гостехкомиссии «Средства вычислительной техники. Межсетевые

экраны. Защита от несанкционированного доступа к информации. Показатели защищенности», предъявляемым к третьему классу защищенности

Слайд 62МЕЖСЕТЕВОЙ ЭКРАН «ЗАСТАВА-ДЖЕТ»

МЭ «Застава-Джет» представляет собой программно-аппаратный комплекс, предоставляющий компоненты защиты,

которые обеспечивают безопасность коммуникаций в обоих направлениях в соответствии с регламентом политики безопасности.

Слайд 63Компоненты МЭ «Застава-Джет»

Компьютер-шлюз построен на платформе Sun Ultra 5 или

Sun Ultra 10 и включает в себя следующие компоненты:

• процессор UltraSPARC (тактовая частота 270, 300 или 333 МГц)

• ОЗУ объемом 64 или 128 МБайт

• жесткий диск (возможно, дублированный) объемом 4 ГБайта

• 2 или более сетевых интерфейсов (как правило, Ethernet или FastEthernet)

• монитор

• процессор UltraSPARC (тактовая частота 270, 300 или 333 МГц)

• ОЗУ объемом 64 или 128 МБайт

• жесткий диск (возможно, дублированный) объемом 4 ГБайта

• 2 или более сетевых интерфейсов (как правило, Ethernet или FastEthernet)

• монитор

Слайд 64В состав комплекса входят следующие программные компоненты:

• операционная система Solaris

• фильтры

сетевых пакетов

• средства идентификации и аутентификации

• шлюзы приложений

• средства регистрации и учета запрашиваемых сервисов

• средства оповещения и сигнализации о случаях нарушения правил фильтрации

• средства контроля действий администратора МЭ

• средства поддержки удаленной регистрации по паролю временного действия

• средства динамического контроля целостности программной информационной среды МЭ

• средства резервного копирования и восстановления

• средства идентификации и аутентификации

• шлюзы приложений

• средства регистрации и учета запрашиваемых сервисов

• средства оповещения и сигнализации о случаях нарушения правил фильтрации

• средства контроля действий администратора МЭ

• средства поддержки удаленной регистрации по паролю временного действия

• средства динамического контроля целостности программной информационной среды МЭ

• средства резервного копирования и восстановления

Слайд 65Возможности

• фильтрация трафика с использованием так называемых прокси-сервисов, которые являются сервисами-посредниками

прикладного уровня. Каждый прокси-сервис отвечает за управление обменом информацией по одному отдельному протоколу и между одним отдельным типом приложений. Некоторые посредники поддерживают более одного протокола и могут взаимодействовать с несколькими различными типами приложений. Например, мультимедиа-посредник поддерживает протоколы, используемые системами NetShow, RealAudio, RealVideo и VDOLive. МЭ также включает в себя прокси-сервис общего назначения, который называется подключаемым посредником. Этот прокси-сервис поддерживает протокол TCP и может взаимодействовать с различными типами приложений.

Слайд 66Для каждого прокси-сервиса существует набор параметров, определяющих его конфигурацию. Любой прокси-сервис

может быть заблокирован или разблокирован администратором МЭ. Это позволяет указать посреднику на то, следует ли ему предоставлять клиентам определенный тип сервиса. Другие настраиваемые параметры различаются для каждого прокси-сервиса. Некоторые посредники позволяют задавать максимальное число процессов, которое они могут породить в то время, как другие посредники этого сделать не позволяют

Слайд 67• обеспечение идентификации и аутентификации запросов на доступ, предоставление защиты от пассивного

и активного прослушивания применением сеансовых паролей (паролей временного действия). При аутентификации происходит генерация сеансового пароля на компьютере удаленного пользователя на основе известной только этому пользователю информации и ключа, выданного сервером; далее осуществляется проверка сеансового пароля сервером, к которому производится доступ

• проверка целостности своей программной конфигурации в процессе всего цикла работы обеспечивает контроль не только над информационными потоками, но и над собственным программным обеспечением, а также обеспечивает раннюю диагностику возможного несанкционированного доступа в систему

• проверка целостности своей программной конфигурации в процессе всего цикла работы обеспечивает контроль не только над информационными потоками, но и над собственным программным обеспечением, а также обеспечивает раннюю диагностику возможного несанкционированного доступа в систему

Слайд 68• надежность работы МЭ обеспечивается комплексом мер по внутреннему аудиту системы, протоколированием

всех соединений, протоколированием событий блокировки сетевых соединений и своевременным оповещением администратора МЭ о попытках несанкционированного доступа в систему

• возможность резервного копирования как файлов протоколирования, так и всей системы в целом с целью быстрого восстановления системы при тех или иных сбоях программно-аппаратного обеспечения

• возможность резервного копирования как файлов протоколирования, так и всей системы в целом с целью быстрого восстановления системы при тех или иных сбоях программно-аппаратного обеспечения

Слайд 69Функционирование

Аппаратно-программный комплекс МЭ «Застава-Джет» функционирует как на сетевом и транспортном

уровне модели информационного обмена OSI/ISO, так и на уровне приложений, обеспечивая таким образом необходимую степень защиты внутреннего информационного пространства. На сетевом и транспортном уровне МЭ обеспечивает фильтрацию соединений, учитывая транспортные адреса отправителя и получателя. МЭ обеспечивает фильтрацию запросов к прикладным сервисам путем создания на уровне ядра ОС шлюзов приложений-ретрансляторов информации. Такая ретрансляция обеспечивает возможность фильтрации запросов по дате и времени запроса, типу протокола и набору разрешенных для данного протокола команд.

Слайд 70При этом обеспечивается полный анализ состояния TCP-соединения и анализ сетевого пакета.

Происходит предотвращение прямого соединения между внутренней сетью и внешними ресурсами. МЭ позволяет проводить сетевую трансляцию адресов, в связи с чем внешний субъект не имеет возможности установить структуру внутренней сети.

Комплекс сертифицирован и удовлетворяет требованиям РД Гостехкомиссии «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности», предъявляемым ко второму классу защищенности.

Комплекс сертифицирован и удовлетворяет требованиям РД Гостехкомиссии «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности», предъявляемым ко второму классу защищенности.