Марков А.С., Цирлов В.Л.

mail@npo-echelon.ru

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

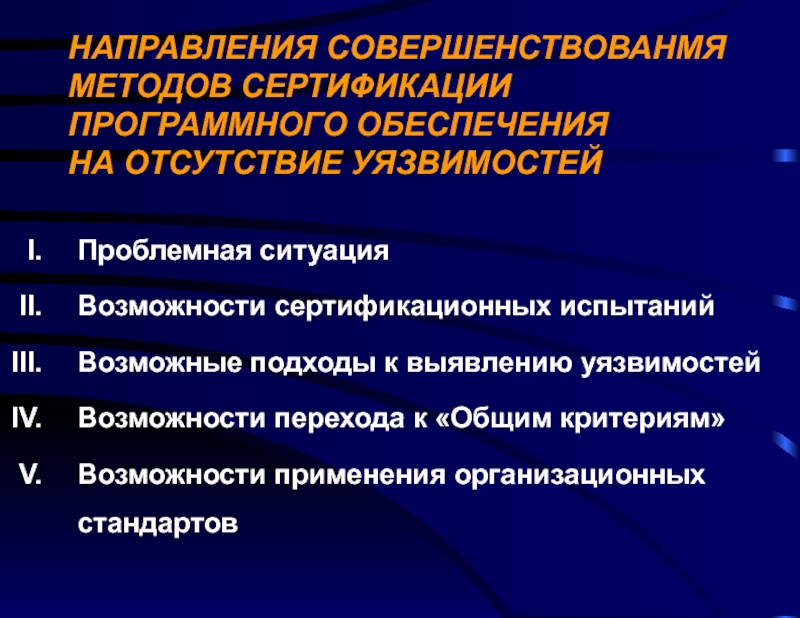

НАПРАВЛЕНИЯ СОВЕРШЕНСТВОВАНИЯ МЕТОДОВ СЕРТИФИКАЦИИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯНА ОТСУТСТВИЕ УЯЗВИМОСТЕЙ презентация

Содержание

- 1. НАПРАВЛЕНИЯ СОВЕРШЕНСТВОВАНИЯ МЕТОДОВ СЕРТИФИКАЦИИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯНА ОТСУТСТВИЕ УЯЗВИМОСТЕЙ

- 2. П Р О Б Л Е М

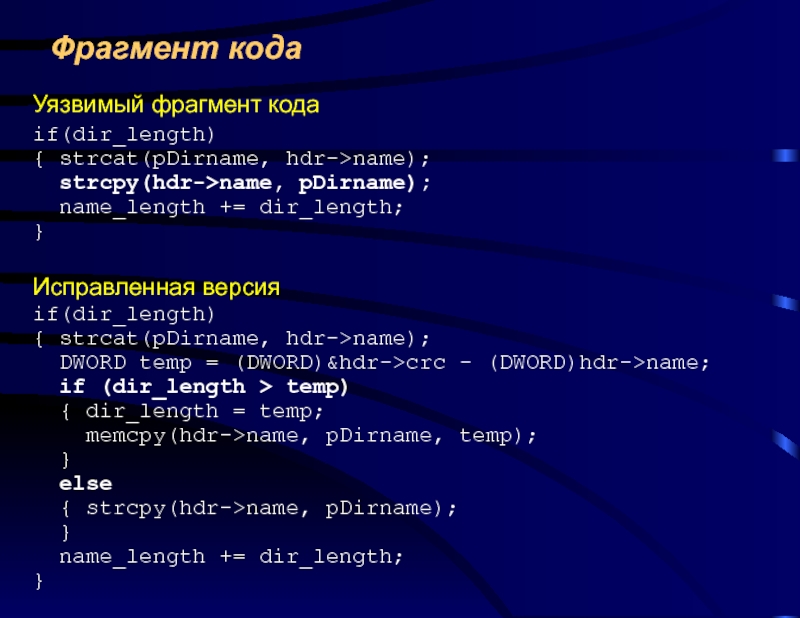

- 3. Фрагмент кода Уязвимый фрагмент кода if(dir_length)

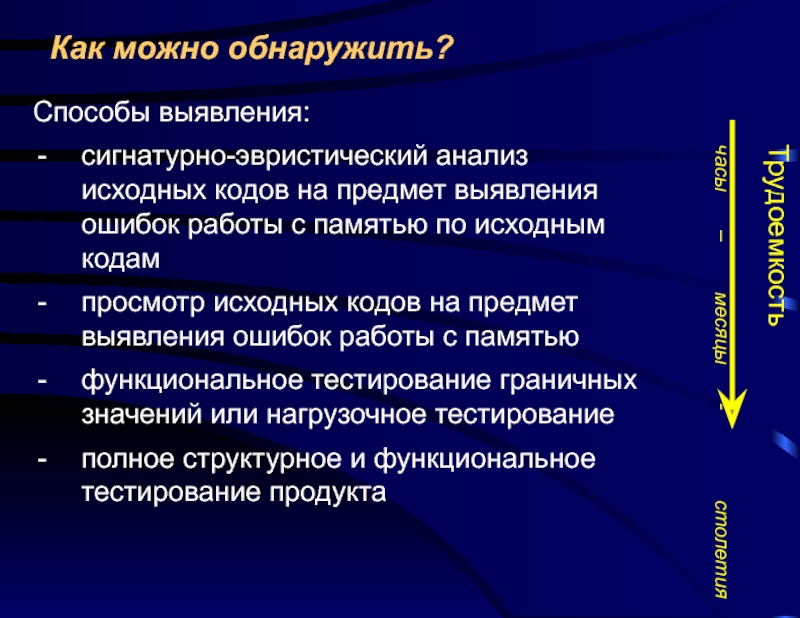

- 4. Как можно обнаружить? Способы выявления: сигнатурно-эвристический анализ

- 7. СИТУАЦИЯ Продукт в 2006 году прошел сертификацию

- 8. НАПРАВЛЕНИЯ СОВЕРШЕНСТВОВАНМЯ МЕТОДОВ СЕРТИФИКАЦИИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ НА

- 9. I. ПРОБЛЕМНАЯ СИТУАЦИЯ 3 Системы обязательной сертификации:

- 10. ОБЪЕКТИВНЫЕ ПРИЧИНЫ УЯЗВИМОСТИ ПРОГРАММНЫХ РЕСУРСОВ Чрезвычайно высокая

- 11. СУБЪЕКТИВНЫЕ ПРИЧИНЫ УЯЗВИМОСТИ ПРОГРАММНЫХ РЕСУРСОВ Несовершенство нормативно-методической

- 12. II. ВОЗМОЖНОСТИ СЕРТИФИКАЦИОННЫХ ИСПЫТАНИЙ Возможности использования руководящего

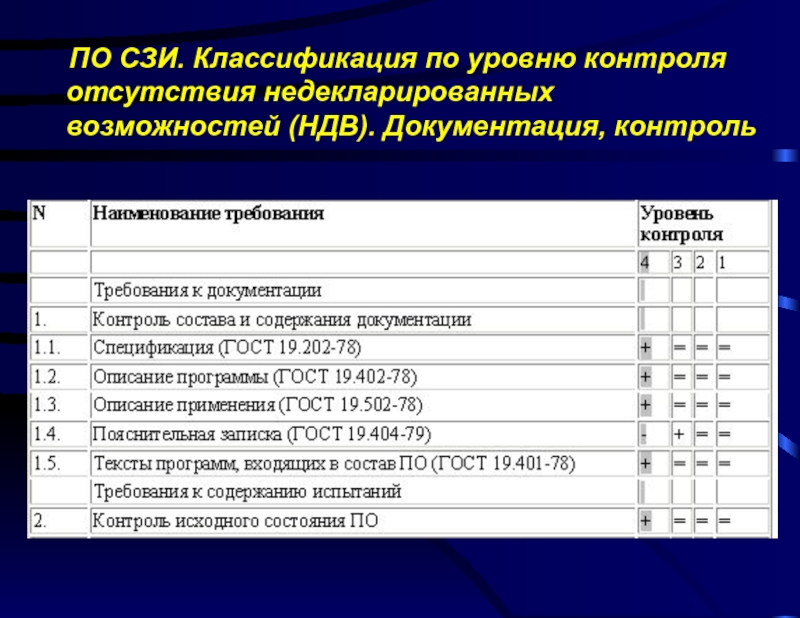

- 13. ПО СЗИ.

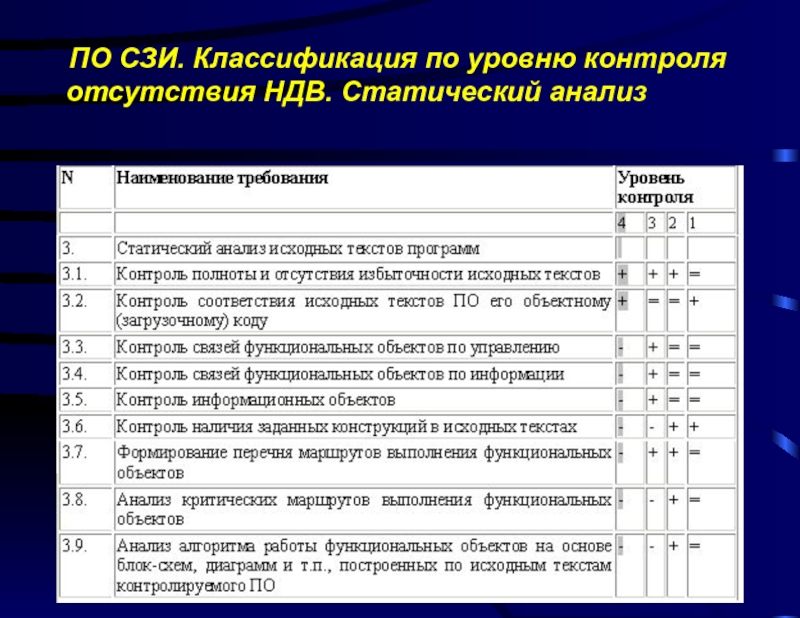

- 14. ПО СЗИ. Классификация по уровню контроля отсутствия НДВ. Статический анализ

- 15. ПО СЗИ. Классификация по уровню контроля отсутствия НДВ. Динамический анализ

- 16. ПОЛОЖИТЕЛЬНЫЕ МОМЕНТЫ РД Требование по предоставлению

- 17. СЛОЖНОСТИ РЕАЛИЗАЦИИ ИСПЫТАНИЙ 1) Высокая вычислительную

- 18. НЕДОСТАТОЧНОСТЬ ИСПЫТАНИЙ 2). Отсутствие или недостаточность проверок,

- 19. НЕГАТИВНЫЕ МОМЕНТЫ ИСПЫТАНИЙ 3) Неопределенность в действиях

- 20. СОСТОЯНИЕ ИНСТРУМЕНТАЛЬНОЙ БАЗЫ ИСПЫТАНИЙ Целесообразно ли делать

- 21. ОРГАНИЗАЦИОННЫЕ ПРОБЛЕМЫ Как влияет НДВ на угрозу

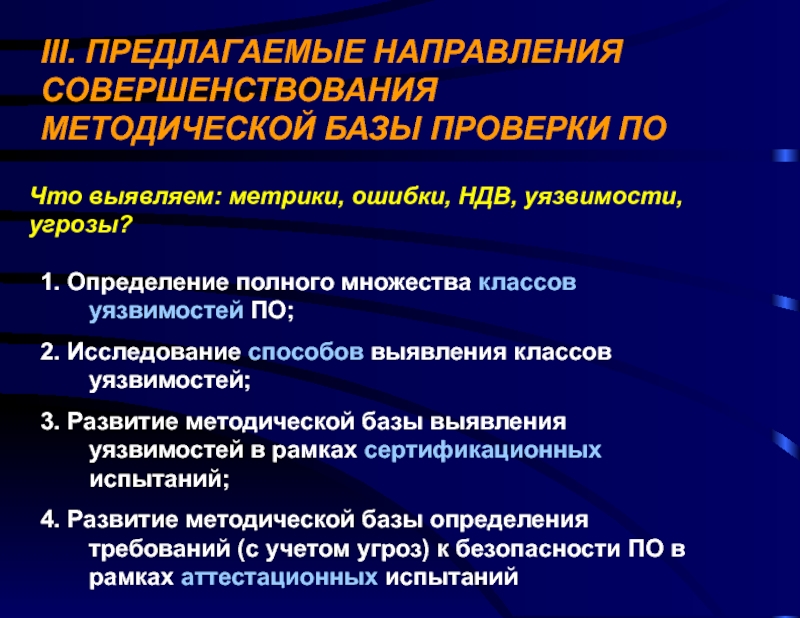

- 22. III. ПРЕДЛАГАЕМЫЕ НАПРАВЛЕНИЯ СОВЕРШЕНСТВОВАНИЯ МЕТОДИЧЕСКОЙ БАЗЫ ПРОВЕРКИ

- 23. БЕЗОПАСНОСТЬ ПРОГРАММНОГО КОДА Безопасность ПО - свойство

- 24. БЕЗОПАСНОСТЬ ПРОГРАММНОГО КОДА Недекларированная возможность - функциональная

- 25. КЛАССИФИКАЦИОННЫЕ ПРИЗНАКИ УЯЗВИМОСТЕЙ КОДА Классификационные признаки: -

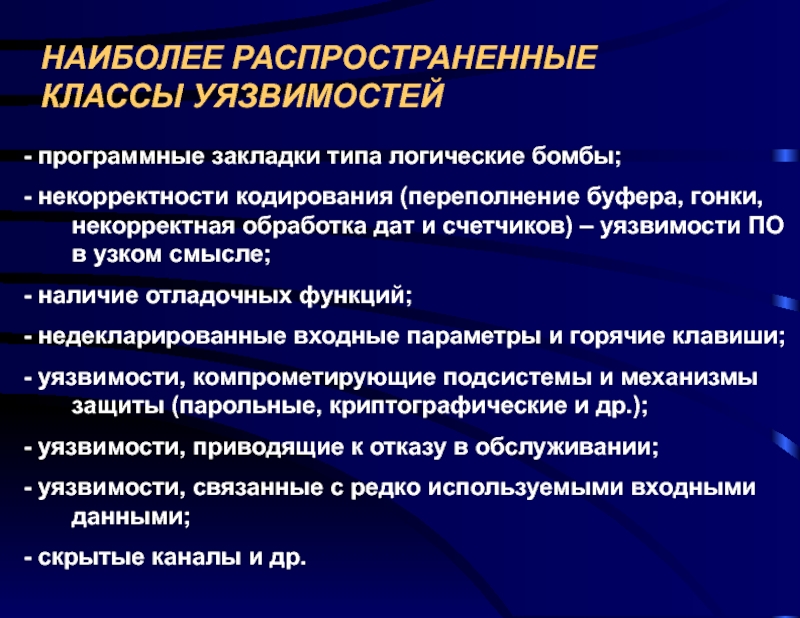

- 26. НАИБОЛЕЕ РАСПРОСТРАНЕННЫЕ КЛАССЫ УЯЗВИМОСТЕЙ - программные закладки

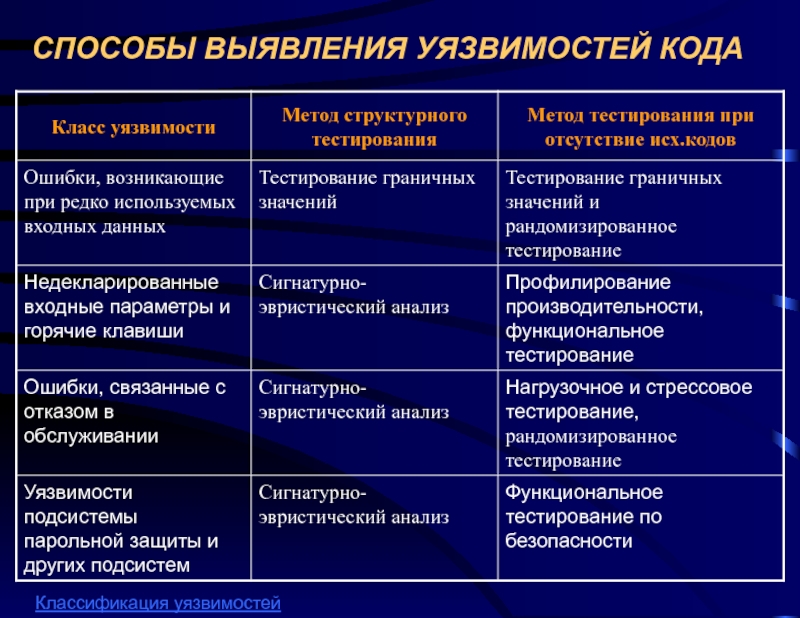

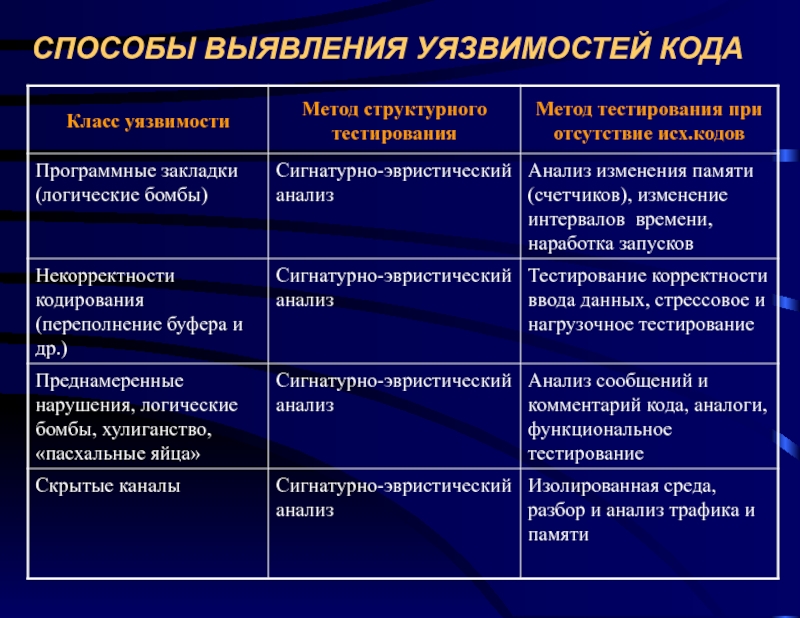

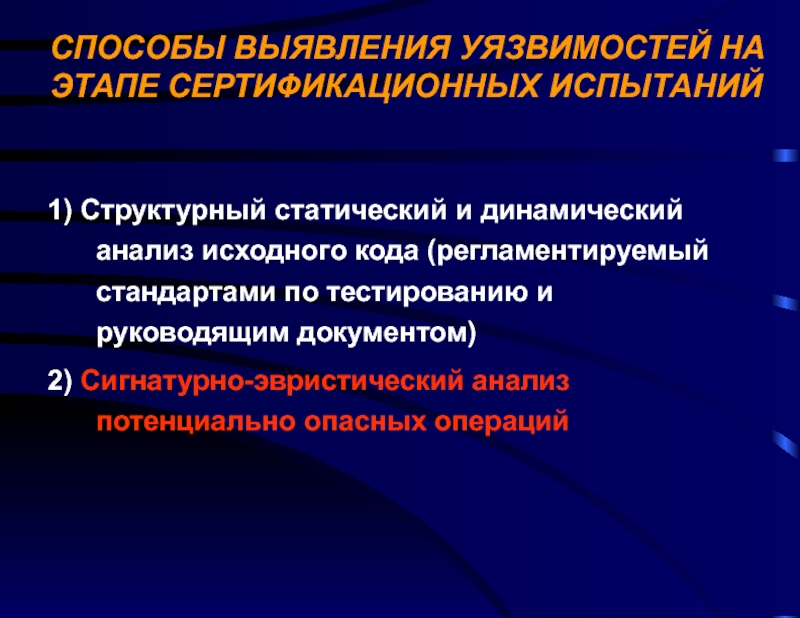

- 27. СПОСОБЫ ВЫЯВЛЕНИЯ УЯЗВИМОСТЕЙ НА ЭТАПЕ СЕРТИФИКАЦИОННЫХ ИСПЫТАНИЙ

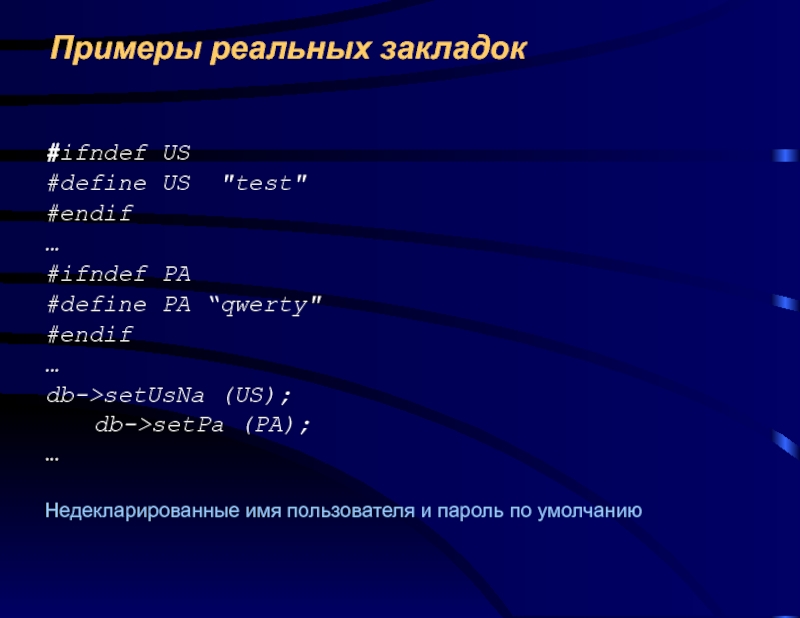

- 28. Примеры реальных закладок #ifndef US #define

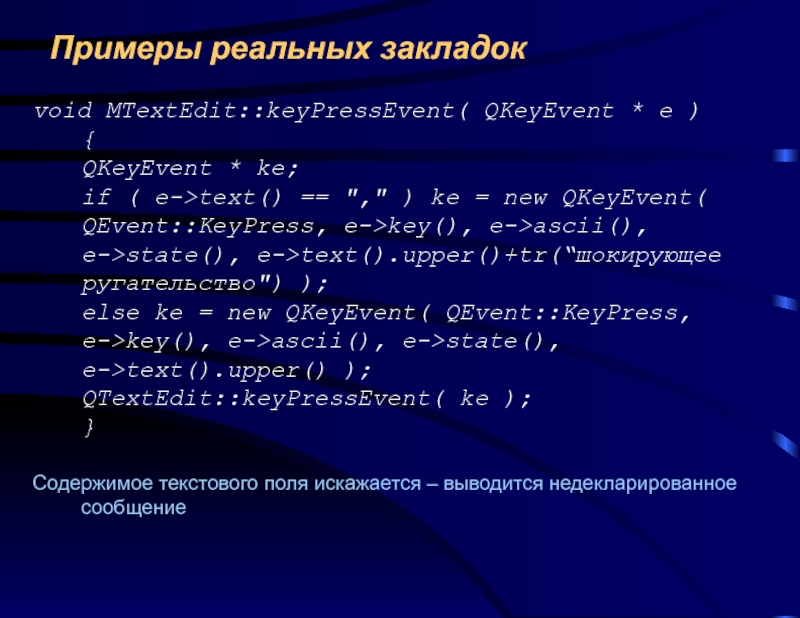

- 29. Примеры реальных закладок void MTextEdit::keyPressEvent( QKeyEvent *

- 30. Примеры эвристического анализа Возможность некорректности кода, допускающей

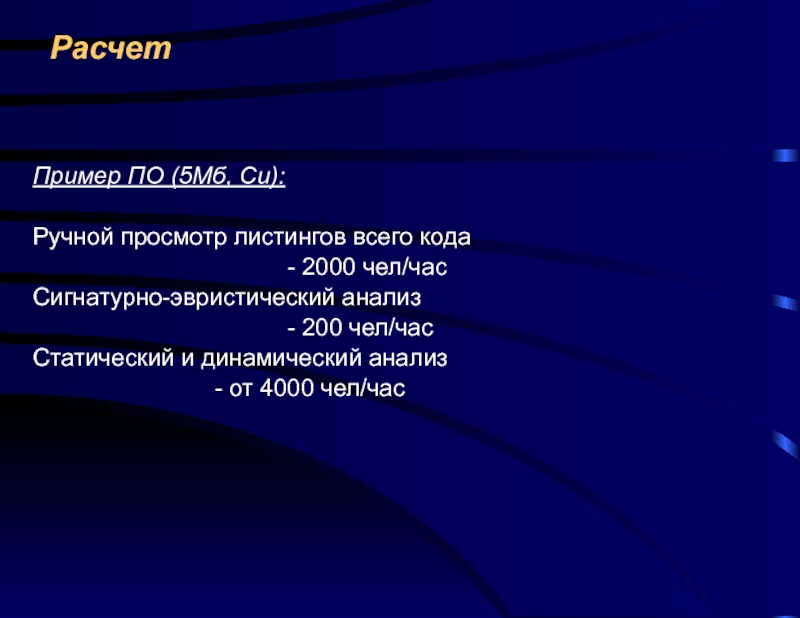

- 31. Расчет Пример ПО (5Мб, Си):

- 32. СПОСОБЫ ВЫЯВЛЕНИЯ УЯЗВИМОСТЕЙ КОДА Классификация уязвимостей

- 33. СПОСОБЫ ВЫЯВЛЕНИЯ УЯЗВИМОСТЕЙ КОДА

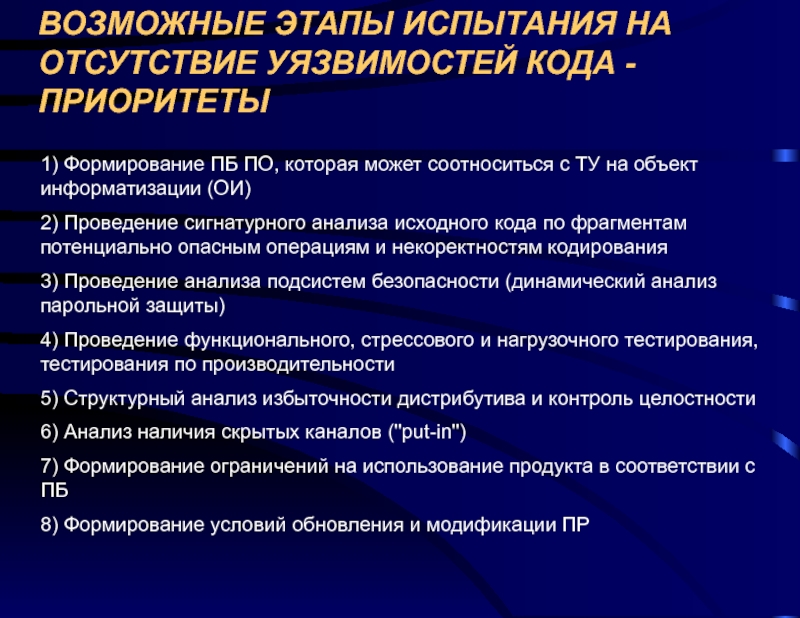

- 34. ВОЗМОЖНЫЕ ЭТАПЫ ИСПЫТАНИЯ НА ОТСУТСТВИЕ УЯЗВИМОСТЕЙ КОДА

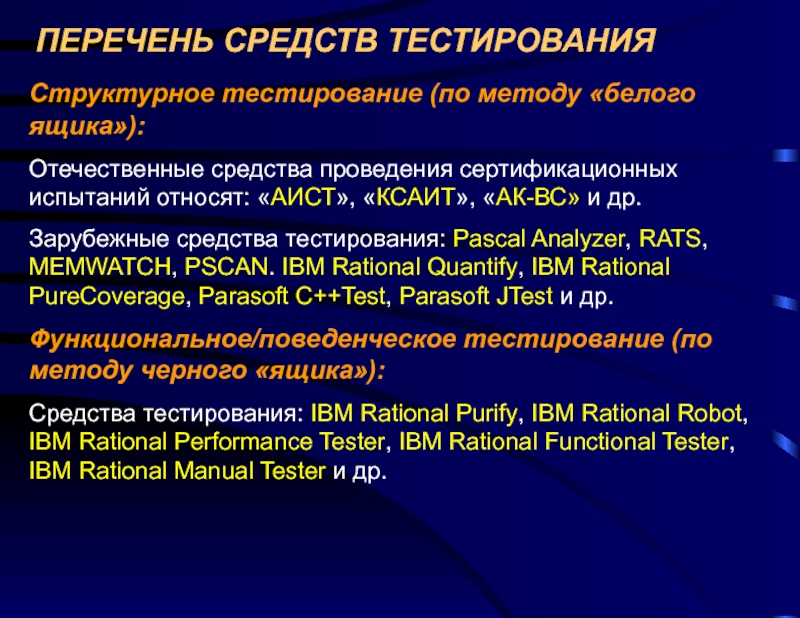

- 35. ПЕРЕЧЕНЬ СРЕДСТВ ТЕСТИРОВАНИЯ Структурное тестирование (по

- 36. СРЕДСТВА СТРУКТУРНОГО ТЕСТИРОВАНИЯ Средства испытаний

- 37. СПЕЦИАЛИЗИРОВАННЫЕ СРЕДСТВА ТЕСТИРОВАНИЯ Средства тестирования ПО

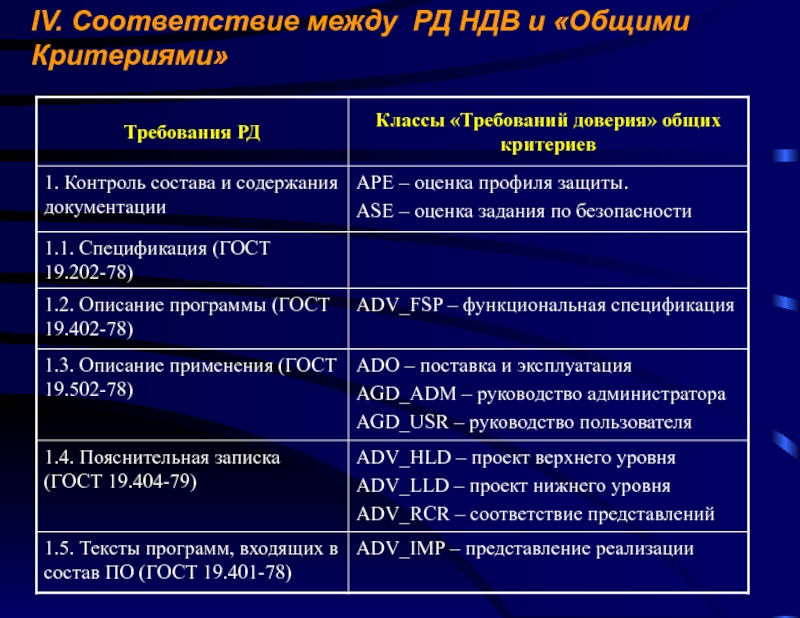

- 38. IV. Соответствие между РД НДВ и «Общими Критериями»

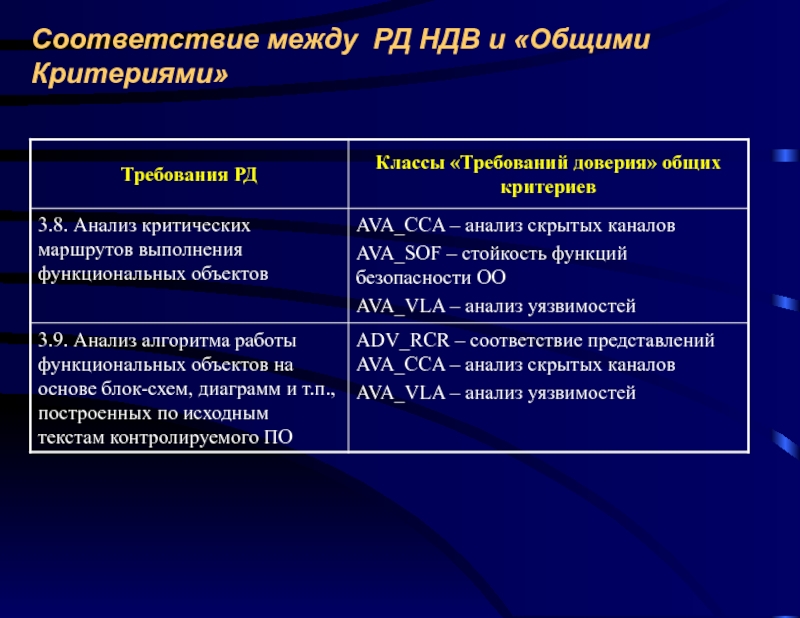

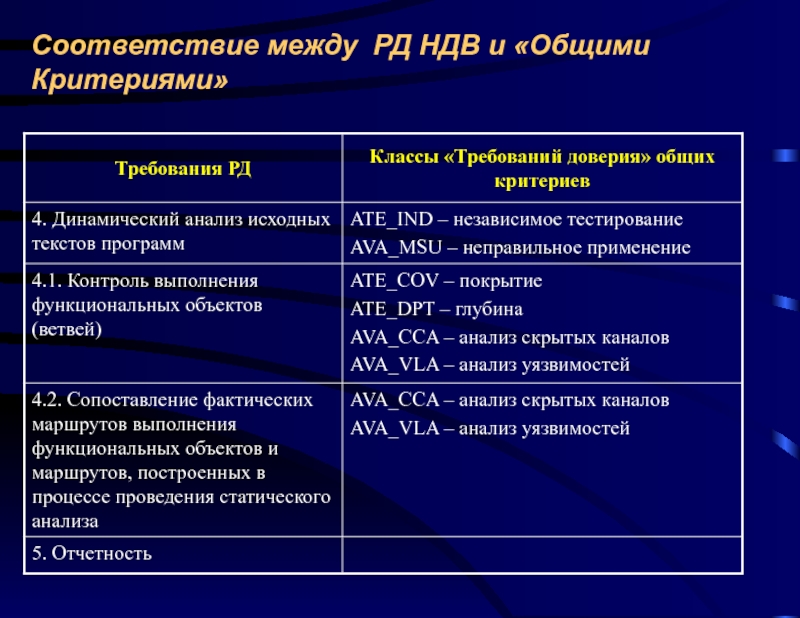

- 39. Соответствие между РД НДВ и «Общими Критериями»

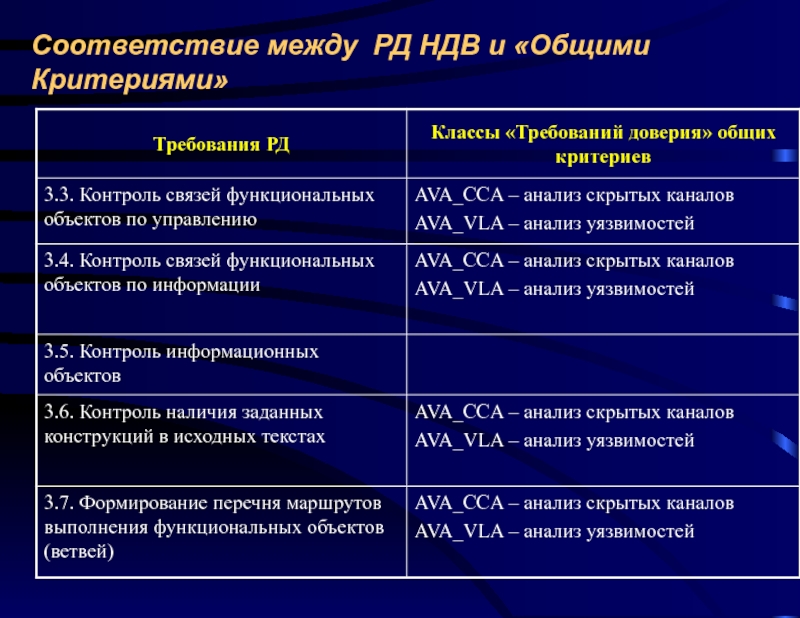

- 40. Соответствие между РД НДВ и «Общими Критериями»

- 41. Соответствие между РД НДВ и «Общими Критериями»

- 42. Соответствие между РД НДВ и «Общими Критериями»

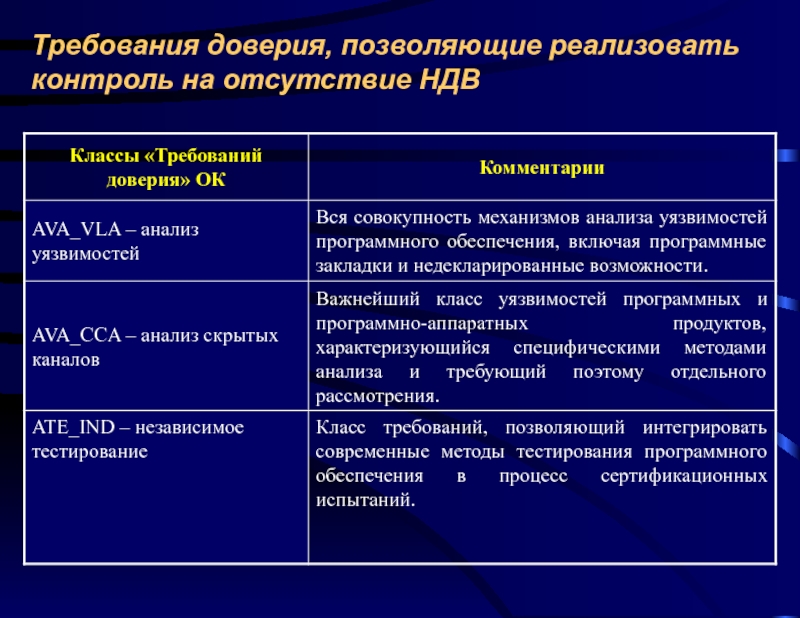

- 43. Требования доверия, позволяющие реализовать контроль на отсутствие НДВ

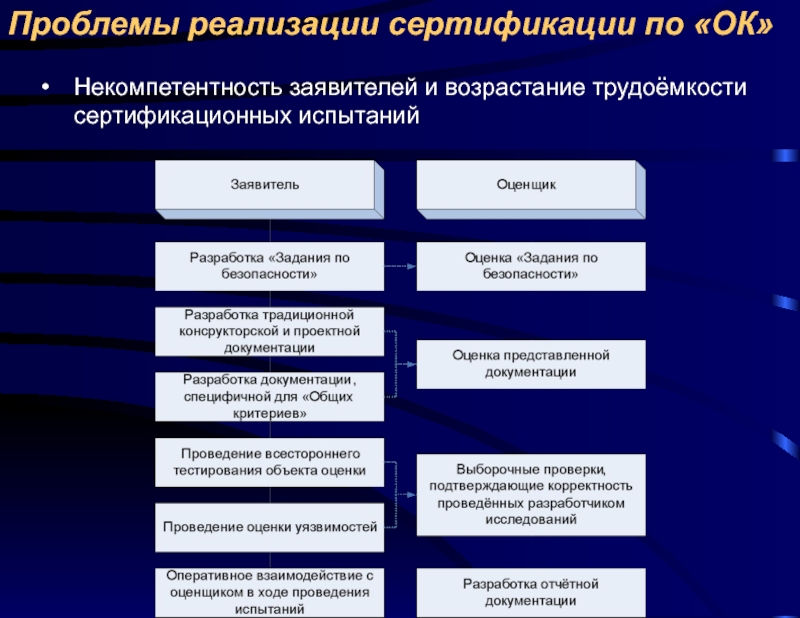

- 44. Проблемы реализации сертификации по «ОК» Некомпетентность заявителей и возрастание трудоёмкости сертификационных испытаний

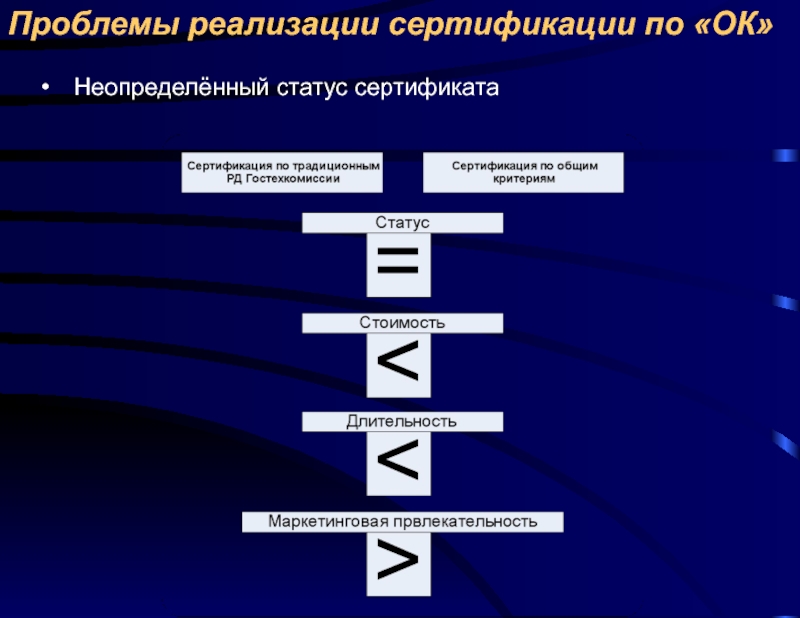

- 45. Неопределённый статус сертификата Проблемы реализации сертификации по «ОК»

- 46. Трудности при проведении экспертной оценки материалов сертификационных

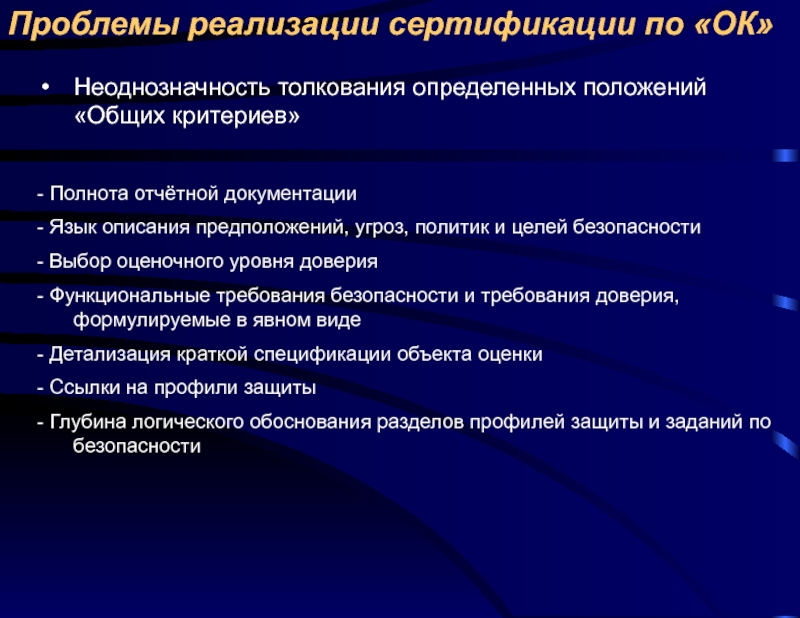

- 47. Неоднозначность толкования определенных положений «Общих критериев»

- 48. НАПРАВЛЕНИЯ РЕШЕНИЯ ПРОБЛЕМЫ 1. Формирование рынка независимых

- 49. V. ФОРМИРОВАНИЕ ТРЕБОВАНИЙ К ОБЪЕКТУ ИНФОРМАТИЗАЦИИ Комбинированный

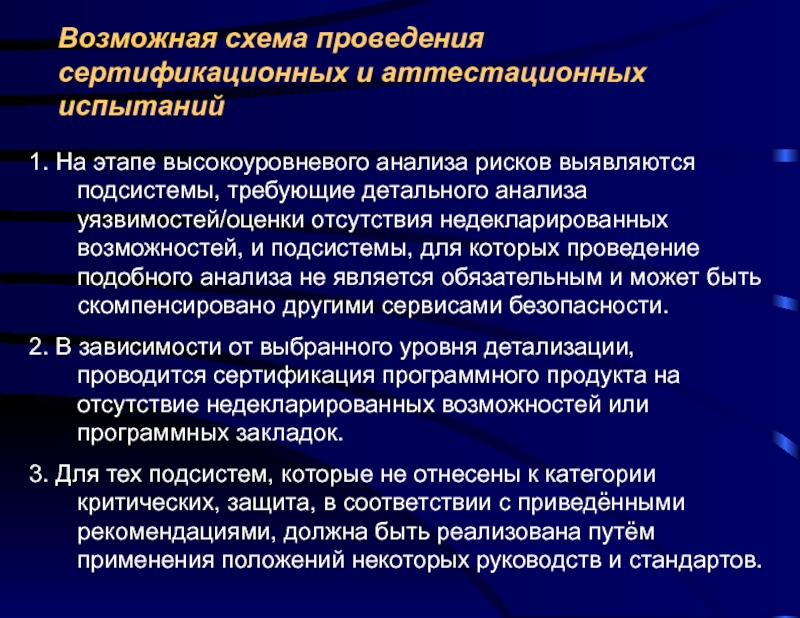

- 50. Возможная схема проведения сертификационных и аттестационных испытаний

- 51. Преимущества предложенного подхода 1. Позволяет гибко учитывать

- 52. Возможность использования подхода «Общих критериев» при аттестации

- 53. ВЫВОДЫ Назрела необходимость в разработке и внедрении

- 54. ВЫВОДЫ IV. При выборе необходимой

- 55. Спасибо за внимание! Источник: Выявление уязвимостей

Слайд 1НАПРАВЛЕНИЯ СОВЕРШЕНСТВОВАНИЯ МЕТОДОВ СЕРТИФИКАЦИИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

НА ОТСУТСТВИЕ УЯЗВИМОСТЕЙ

Совещание «Взаимодействие участников рынка

Слайд 2П Р О Б Л Е М А

Пример из жизни: новости

Злоумышленник может выполнить произвольный код в системе из-за некорректной обработки входных данных параметров

Причина состоит в ошибке обработки LHA-архивов, содержащих длинные имена директорий в расширенном заголовке директорий. Удаленный пользователь может вызвать переполнение динамической памяти и выполнить произвольный код на целевой системе. Ошибка вызвана некорректностью кодирования, а именно использования функции копирования строк без проверки длины

Рабочий эксплоит можно скопировать с сайта …

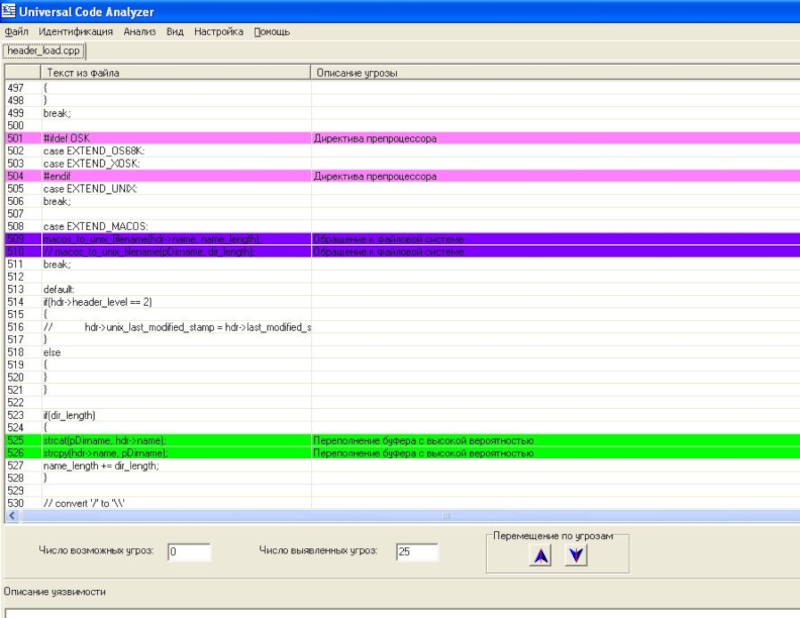

Слайд 3Фрагмент кода

Уязвимый фрагмент кода

if(dir_length)

{ strcat(pDirname, hdr->name);

strcpy(hdr->name, pDirname);

name_length +=

}

Исправленная версия

if(dir_length)

{ strcat(pDirname, hdr->name);

DWORD temp = (DWORD)&hdr->crc - (DWORD)hdr->name;

if (dir_length > temp)

{ dir_length = temp;

memcpy(hdr->name, pDirname, temp);

}

else

{ strcpy(hdr->name, pDirname);

}

name_length += dir_length;

}

Слайд 4Как можно обнаружить?

Способы выявления:

сигнатурно-эвристический анализ исходных кодов на предмет выявления ошибок

просмотр исходных кодов на предмет выявления ошибок работы с памятью

функциональное тестирование граничных значений или нагрузочное тестирование

полное структурное и функциональное тестирование продукта

Трудоемкость

часы – месяцы - столетия

Слайд 7СИТУАЦИЯ

Продукт в 2006 году прошел сертификацию ..

Вероятно, уязвимость была обнаружена без

Слайд 8НАПРАВЛЕНИЯ СОВЕРШЕНСТВОВАНМЯ МЕТОДОВ СЕРТИФИКАЦИИ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

НА ОТСУТСТВИЕ УЯЗВИМОСТЕЙ

Проблемная ситуация

Возможности сертификационных

Возможные подходы к выявлению уязвимостей

Возможности перехода к «Общим критериям»

Возможности применения организационных стандартов

Слайд 9I. ПРОБЛЕМНАЯ СИТУАЦИЯ

3 Системы обязательной сертификации:

МО РФ, ФСБ России, ФСТЭК

Система добровольной сертификации АйТиСертифика

Руководящий документ Гостехкомиссии России «Защита от НСД к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей»

Слайд 10ОБЪЕКТИВНЫЕ ПРИЧИНЫ УЯЗВИМОСТИ ПРОГРАММНЫХ РЕСУРСОВ

Чрезвычайно высокая структурная сложность программных систем

Динамичность развития

Относительная легкость модификации программного кода

Сложность идентификации программной закладки (ПЗ) как преднамеренно внесенной

Слайд 11СУБЪЕКТИВНЫЕ ПРИЧИНЫ УЯЗВИМОСТИ ПРОГРАММНЫХ РЕСУРСОВ

Несовершенство нормативно-методической базы сертификационных испытаний на отсутствие

Недостаточность регламентированной инструментальной базы испытаний

Отсутствие прикладных реализаций математического аппарата испытаний ПО

Слайд 12II. ВОЗМОЖНОСТИ СЕРТИФИКАЦИОННЫХ ИСПЫТАНИЙ

Возможности использования руководящего документа Гостехкомиссии России по контролю

Возможности инструментальной базы испытаний

Организационные особенности сертификационных испытаний

Слайд 13

ПО СЗИ. Классификация по уровню контроля отсутствия

Слайд 16ПОЛОЖИТЕЛЬНЫЕ МОМЕНТЫ РД

Требование по предоставлению исходного кода и документации

Контроль избыточности (что

Определение полномаршрутного тестирования ПО

Слайд 17СЛОЖНОСТИ РЕАЛИЗАЦИИ ИСПЫТАНИЙ

1) Высокая вычислительную сложность статического анализа и чрезвычайно

Фактически, с ростом сложности изделия динамический анализ становится неразрешимой задачей и формальной процедурой (отнимающей много времени и ресурсов у экспертов лаборатории)

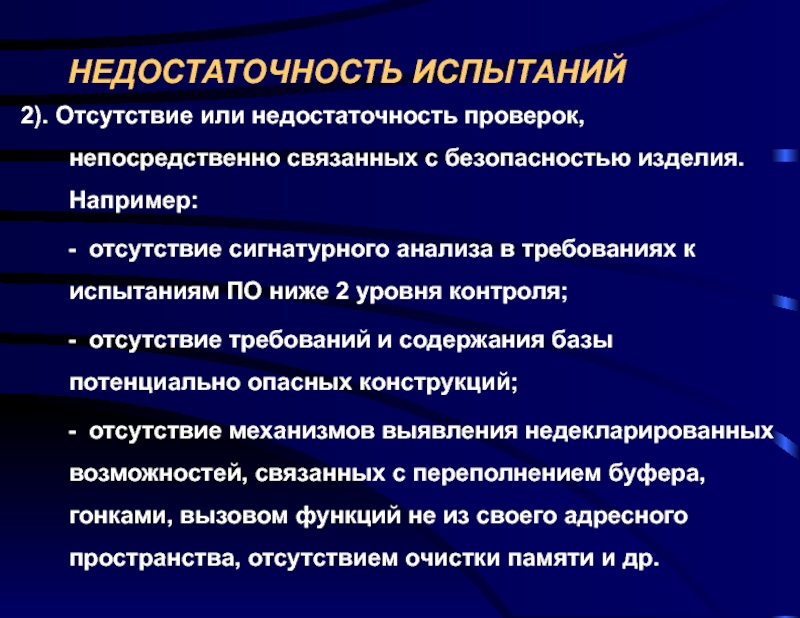

Слайд 18НЕДОСТАТОЧНОСТЬ ИСПЫТАНИЙ

2). Отсутствие или недостаточность проверок, непосредственно связанных с безопасностью изделия.

- отсутствие сигнатурного анализа в требованиях к испытаниям ПО ниже 2 уровня контроля;

- отсутствие требований и содержания базы потенциально опасных конструкций;

- отсутствие механизмов выявления недекларированных возможностей, связанных с переполнением буфера, гонками, вызовом функций не из своего адресного пространства, отсутствием очистки памяти и др.

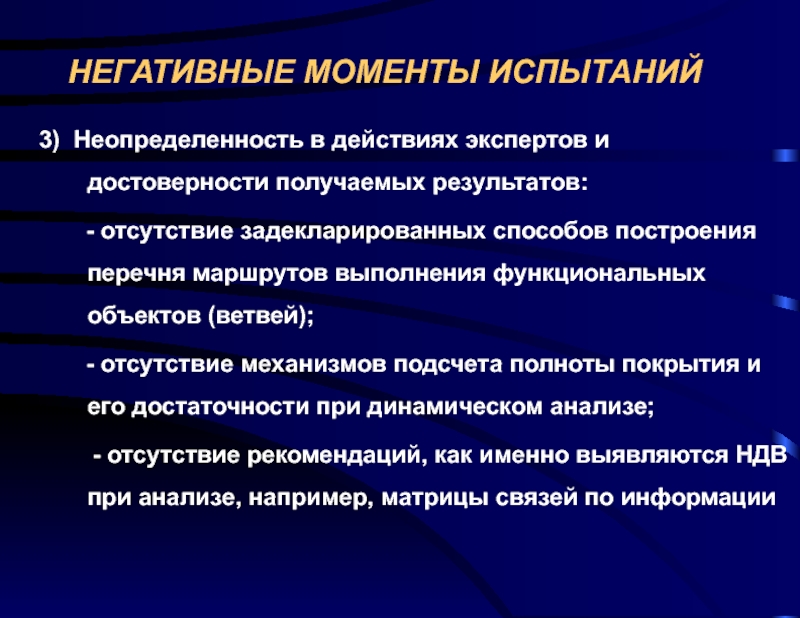

Слайд 19НЕГАТИВНЫЕ МОМЕНТЫ ИСПЫТАНИЙ

3) Неопределенность в действиях экспертов и достоверности получаемых результатов:

- отсутствие задекларированных способов построения перечня маршрутов выполнения функциональных объектов (ветвей);

- отсутствие механизмов подсчета полноты покрытия и его достаточности при динамическом анализе;

- отсутствие рекомендаций, как именно выявляются НДВ при анализе, например, матрицы связей по информации

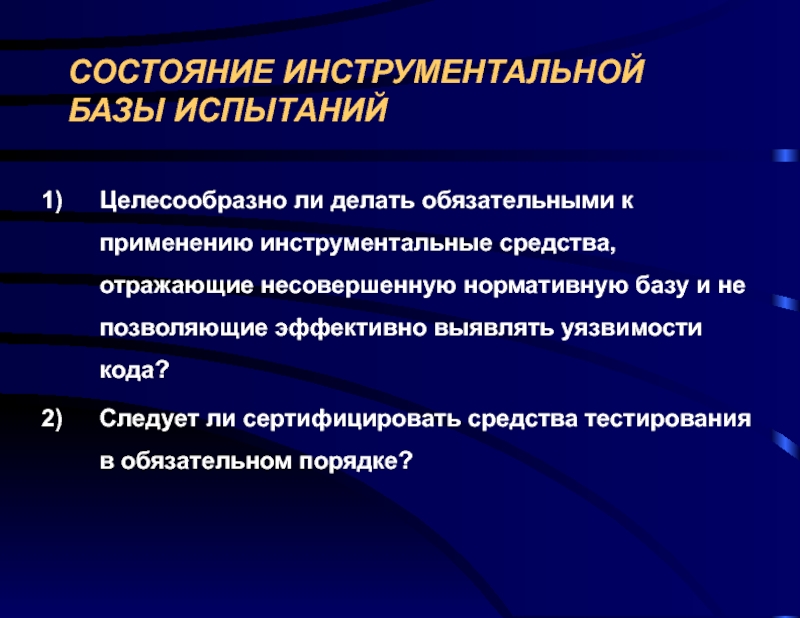

Слайд 20СОСТОЯНИЕ ИНСТРУМЕНТАЛЬНОЙ БАЗЫ ИСПЫТАНИЙ

Целесообразно ли делать обязательными к применению инструментальные средства,

Следует ли сертифицировать средства тестирования в обязательном порядке?

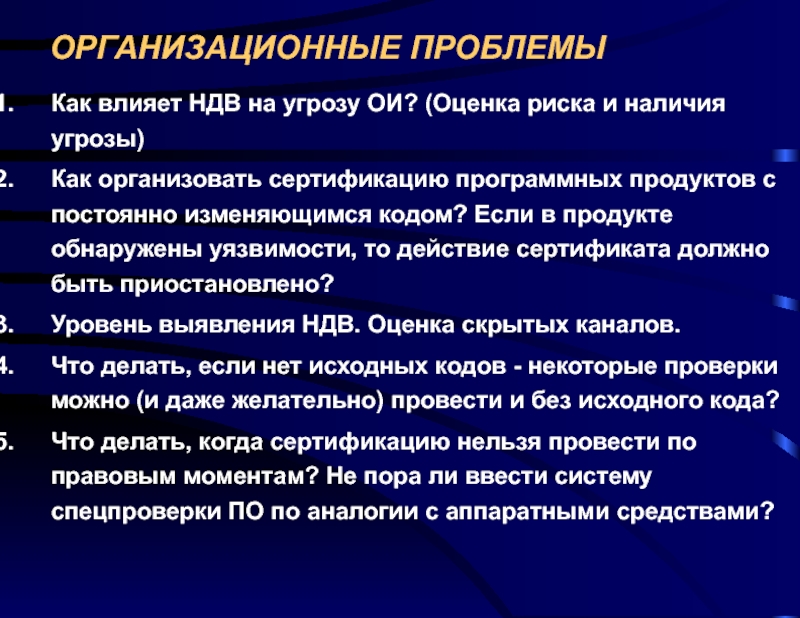

Слайд 21ОРГАНИЗАЦИОННЫЕ ПРОБЛЕМЫ

Как влияет НДВ на угрозу ОИ? (Оценка риска и наличия

Как организовать сертификацию программных продуктов с постоянно изменяющимся кодом? Если в продукте обнаружены уязвимости, то действие сертификата должно быть приостановлено?

Уровень выявления НДВ. Оценка скрытых каналов.

Что делать, если нет исходных кодов - некоторые проверки можно (и даже желательно) провести и без исходного кода?

Что делать, когда сертификацию нельзя провести по правовым моментам? Не пора ли ввести систему спецпроверки ПО по аналогии с аппаратными средствами?

Слайд 22III. ПРЕДЛАГАЕМЫЕ НАПРАВЛЕНИЯ СОВЕРШЕНСТВОВАНИЯ МЕТОДИЧЕСКОЙ БАЗЫ ПРОВЕРКИ ПО

1. Определение полного множества

2. Исследование способов выявления классов уязвимостей;

3. Развитие методической базы выявления уязвимостей в рамках сертификационных испытаний;

4. Развитие методической базы определения требований (с учетом угроз) к безопасности ПО в рамках аттестационных испытаний

Что выявляем: метрики, ошибки, НДВ, уязвимости, угрозы?

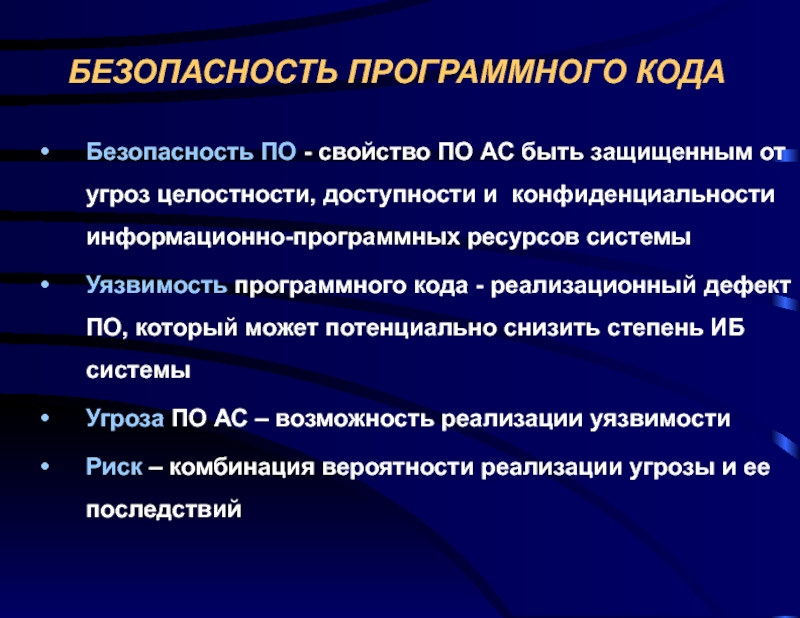

Слайд 23БЕЗОПАСНОСТЬ ПРОГРАММНОГО КОДА

Безопасность ПО - свойство ПО АС быть защищенным от

Уязвимость программного кода - реализационный дефект ПО, который может потенциально снизить степень ИБ системы

Угроза ПО АС – возможность реализации уязвимости

Риск – комбинация вероятности реализации угрозы и ее последствий

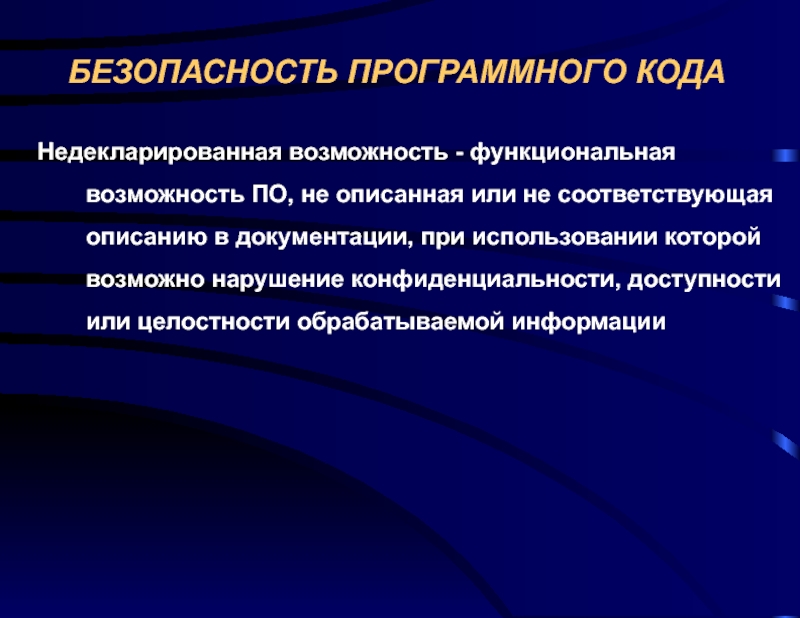

Слайд 24БЕЗОПАСНОСТЬ ПРОГРАММНОГО КОДА

Недекларированная возможность - функциональная возможность ПО, не описанная или

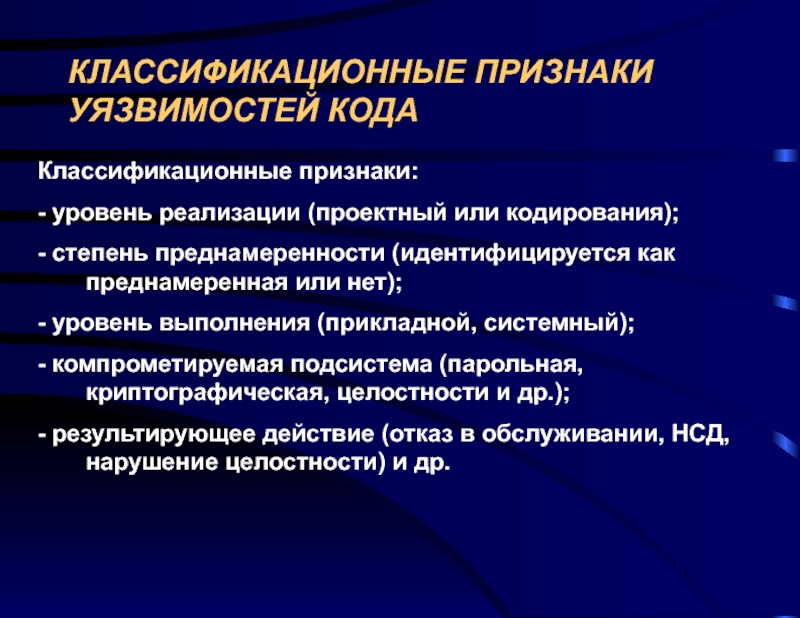

Слайд 25КЛАССИФИКАЦИОННЫЕ ПРИЗНАКИ УЯЗВИМОСТЕЙ КОДА

Классификационные признаки:

- уровень реализации (проектный или кодирования);

- степень

- уровень выполнения (прикладной, системный);

- компрометируемая подсистема (парольная, криптографическая, целостности и др.);

- результирующее действие (отказ в обслуживании, НСД, нарушение целостности) и др.

Слайд 26НАИБОЛЕЕ РАСПРОСТРАНЕННЫЕ КЛАССЫ УЯЗВИМОСТЕЙ

- программные закладки типа логические бомбы;

- некорректности кодирования

- наличие отладочных функций;

- недекларированные входные параметры и горячие клавиши;

- уязвимости, компрометирующие подсистемы и механизмы защиты (парольные, криптографические и др.);

- уязвимости, приводящие к отказу в обслуживании;

- уязвимости, связанные с редко используемыми входными данными;

- скрытые каналы и др.

Слайд 27СПОСОБЫ ВЫЯВЛЕНИЯ УЯЗВИМОСТЕЙ НА ЭТАПЕ СЕРТИФИКАЦИОННЫХ ИСПЫТАНИЙ

1) Структурный статический и динамический

2) Сигнатурно-эвристический анализ потенциально опасных операций

Слайд 28Примеры реальных закладок

#ifndef US

#define US "test"

#endif

…

#ifndef PA

#define PA “qwerty"

#endif

…

db->setUsNa (US);

db->setPa

…

Недекларированные имя пользователя и пароль по умолчанию

Слайд 29Примеры реальных закладок

void MTextEdit::keyPressEvent( QKeyEvent * e )

{

QKeyEvent * ke;

if (

Содержимое текстового поля искажается – выводится недекларированное сообщение

Слайд 30Примеры эвристического анализа

Возможность некорректности кода, допускающей переполнение буфера:

1. Поиск соответствующих функций

1.1. Например, функции копирования строк с контролем длины

strncpy()

wcsncpy()

_tcsncpy()

lstrcpyn()

_mbsnbcpy()

….

Проверка:

2.1. Необходимо обеспечить завершение нулём строки буфера-приёмника.

2.2. Необходимо реализовать обработку некорректных указателей.

Слайд 31Расчет

Пример ПО (5Мб, Си):

Ручной просмотр листингов всего кода

- 2000

Сигнатурно-эвристический анализ

- 200 чел/час

Статический и динамический анализ

- от 4000 чел/час

Слайд 34ВОЗМОЖНЫЕ ЭТАПЫ ИСПЫТАНИЯ НА ОТСУТСТВИЕ УЯЗВИМОСТЕЙ КОДА - ПРИОРИТЕТЫ

1) Формирование ПБ

2) Проведение сигнатурного анализа исходного кода по фрагментам потенциально опасным операциям и некоректностям кодирования

3) Проведение анализа подсистем безопасности (динамический анализ парольной защиты)

4) Проведение функционального, стрессового и нагрузочного тестирования, тестирования по производительности

5) Структурный анализ избыточности дистрибутива и контроль целостности

6) Анализ наличия скрытых каналов ("put-in")

7) Формирование ограничений на использование продукта в соответствии с ПБ

8) Формирование условий обновления и модификации ПР

Слайд 35ПЕРЕЧЕНЬ СРЕДСТВ ТЕСТИРОВАНИЯ

Структурное тестирование (по методу «белого ящика»):

Отечественные средства проведения

Зарубежные средства тестирования: Pascal Analyzer, RATS, MEMWATCH, PSCAN. IBM Rational Quantify, IBM Rational PureCoverage, Parasoft С++Test, Parasoft JTest и др.

Функциональное/поведенческое тестирование (по методу черного «ящика»):

Средства тестирования: IBM Rational Purify, IBM Rational Robot, IBM Rational Performance Tester, IBM Rational Functional Tester, IBM Rational Manual Tester и др.

Слайд 44Проблемы реализации сертификации по «ОК»

Некомпетентность заявителей и возрастание трудоёмкости сертификационных

Слайд 46Трудности при проведении экспертной оценки материалов сертификационных

(«ужасные» 30 месяцев)

Проблемы реализации

Слайд 47Неоднозначность толкования определенных положений «Общих критериев»

- Полнота отчётной документации

- Язык описания

- Выбор оценочного уровня доверия

- Функциональные требования безопасности и требования доверия, формулируемые в явном виде

- Детализация краткой спецификации объекта оценки

- Ссылки на профили защиты

- Глубина логического обоснования разделов профилей защиты и заданий по безопасности

Проблемы реализации сертификации по «ОК»

Слайд 48НАПРАВЛЕНИЯ РЕШЕНИЯ ПРОБЛЕМЫ

1. Формирование рынка независимых консалтинговых услуг по подготовке продукции

2. Расширение сложившейся практики организации экспертизы материалов сертификационных испытаний

3. Разработка полноценной системы сопутствующей документации, регламентирующей практические аспекты реализации отдельных положений «Общих критериев»

Слайд 49V. ФОРМИРОВАНИЕ ТРЕБОВАНИЙ К ОБЪЕКТУ ИНФОРМАТИЗАЦИИ

Комбинированный подход к анализу рисков, рекомендуемый

ГОСТ 17799-05,

ГОСТ 27001-05,

ГОСТ 13335-05,

BS 7799:3-06,

серия ISO 27000

Слайд 50Возможная схема проведения сертификационных и аттестационных испытаний

1. На этапе высокоуровневого анализа

2. В зависимости от выбранного уровня детализации, проводится сертификация программного продукта на отсутствие недекларированных возможностей или программных закладок.

3. Для тех подсистем, которые не отнесены к категории критических, защита, в соответствии с приведёнными рекомендациями, должна быть реализована путём применения положений некоторых руководств и стандартов.

Слайд 51Преимущества предложенного подхода

1. Позволяет гибко учитывать специфику объектов оценки при проведении

2. Позволяет интегрировать лучшие технологии тестирования программного обеспечения, в том числе автоматизированного, в процесс сертификационных испытаний.

Слайд 52Возможность использования подхода «Общих критериев» при аттестации

1. ГОСТ 15408 («Общие критерии»),

2. Проект - Технический доклад ISO/IEC PDTR 19791)

Слайд 53ВЫВОДЫ

Назрела необходимость в разработке и внедрении новых методов и средств выявления

Накопленный опыт проведения сертификационных испытаний на отсутствие НДВ и ПЗ позволяет наметить пути совершенствования нормативной базы, основанной на использовании сигнатурных методов анализа кода

Развитие нормативной базы возможно в рамках использования новых стандартов и руководящих документов по линии «Общих критериев»

Слайд 54ВЫВОДЫ

IV. При выборе необходимой глубины анализа программных продуктов руководствоваться

Слайд 55Спасибо за внимание!

Источник:

Выявление уязвимостей в программном коде / А. С. Марков,

Алексей Сергеевич Марков

Валентин Леонидович Цирлов

mail@npo-echelon.ru

www.npo-echelon.ru

www.cnpo.ru

setUsNa (US); db->setPa (PA); …Недекларированные имя" alt="">

setUsNa (US); db->setPa (PA); …Недекларированные имя" alt="">