andreyi@microsoft.com

- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Forefront - новая система обеспечения информационной безопасности презентация

Содержание

- 1. Forefront - новая система обеспечения информационной безопасности

- 2. Некоторые тренды Источник: 2006 CSI/FBI Computer Crime and Security Survey

- 3. Выводы из отчета CSI/FBI Самые популярные

- 4. Уязвимости Бюллетень CERT Cyber Security Bulletin

- 5. Угрозы стали более опасны Фрагментарность

- 6. Интегрированное управление

- 7. Комплексность Защита и восстановление от известных

- 8. Интеграция с существующей

- 9. Опыт работы, как с приборами Конфигурирование

- 10. Позиция Microsoft по вопросам безопасности Пути

- 11. Реализация стратегии Trustworthy Computing: что нового в технологиях безопасности

- 13. SDL – Security Development Lifecycle: процесс обеспечения

- 14. Что сделано Выпуск продуктов с повышенным

- 15. Бюллетени безопасности баз данных Источник: веб сайт

- 16. Microsoft Baseline Security Analyzer 2.0 Microsoft Update Automatic Updates Обновления ПО

- 17. MBSA 2.0 Простейший путь проверить Вашу систему

- 18. WSUS – клиенты и данные Server Windows

- 19. WSUS – схема работы Administrator выбирает категории

- 20. Microsoft Update WUS Server WUS Server WSUS – disconnected servers

- 21. WSUS – возможности Группировка клиентов Group Policy

- 22. Возможности SMS 2003 Распространение приложений

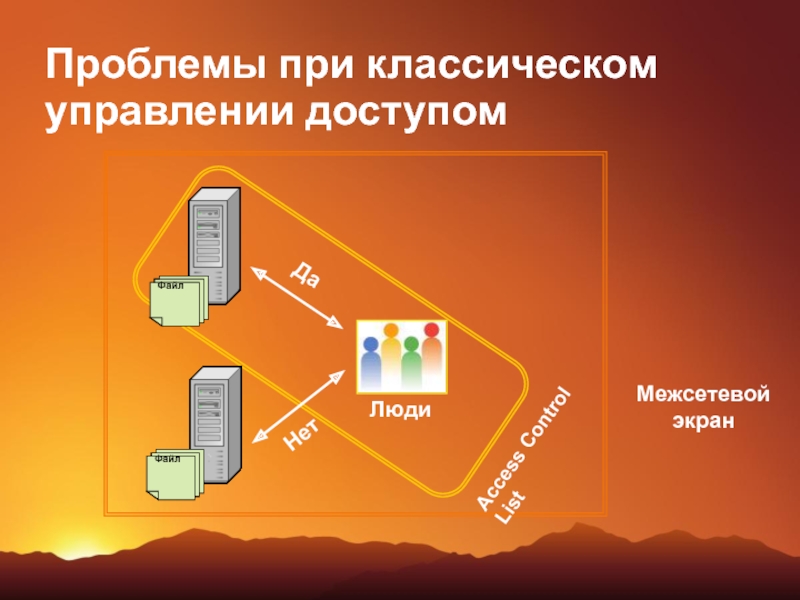

- 23. Access Control List Файл Файл Межсетевой экран Проблемы при классическом управлении доступом

- 24. Технология управления цифровыми правами документов Состоит из

- 25. Сравнение технологий защиты данных

- 27. Пример 1. Защита конфиденциальных писем Директор

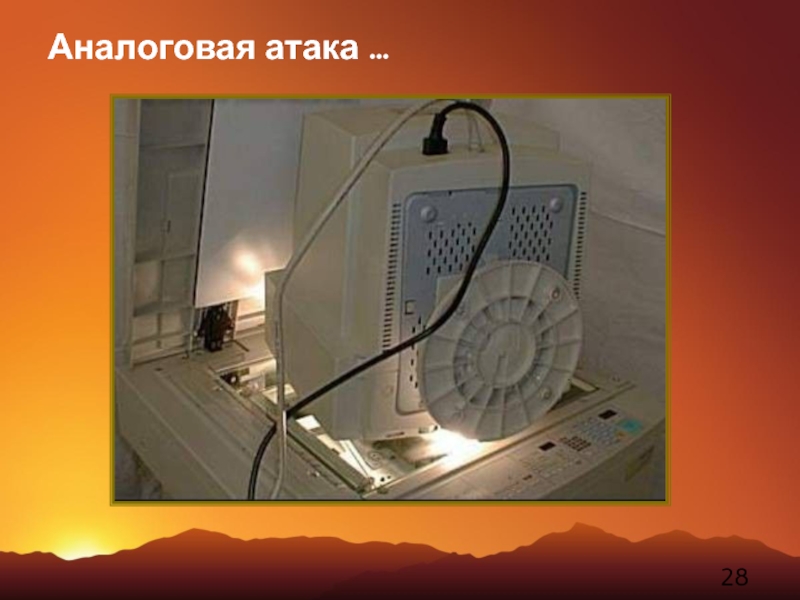

- 28. Аналоговая атака …

- 29. Как это работает Автор создает документ. Автор

- 30. Возможности и преимущества Использование в MS Office

- 31. Что сделано - 2 Обучение пользователей: кампания

- 32. Microsoft Forefront Периметр Клиент Сервер Новые решения Microsoft по безопасности

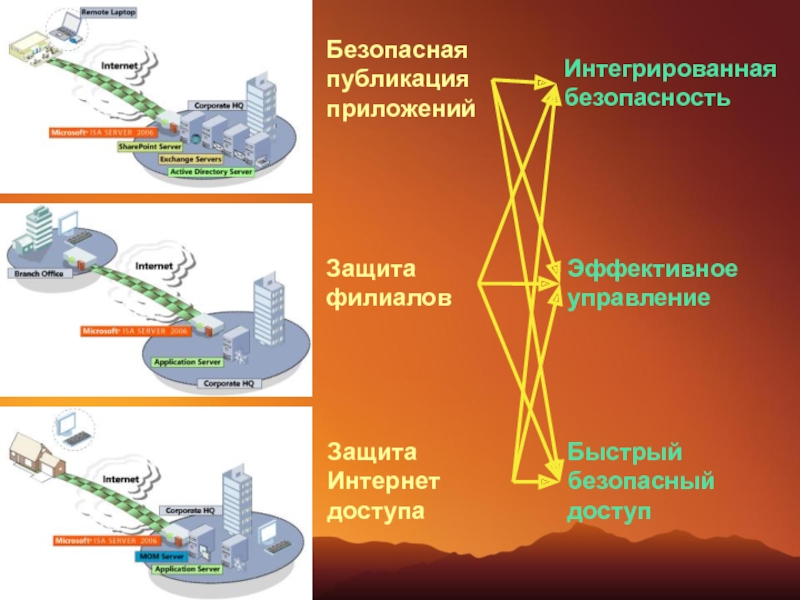

- 33. Microsoft ISA Server 2006 Пятое поколение межсетевых

- 34. Безопасная публикация приложений Защита филиалов Защита Интернет доступа Интегрированная безопасность Эффективное управление Быстрый безопасный доступ

- 35. Публикация серверов Integrated Security Efficient Management Fast, Secure Access

- 36. Защита и поддержка филиалов Integrated Security Efficient Management Fast, Secure Access

- 37. Integrated Security Efficient Management Защита и фильтрация информации Fast, Secure Access

- 38. Microsoft Forefront повышает защищенность и управляемость системы безопасности сетевой инфраструктуры

- 39. Вирусы Неправомерный доступ Кража конфиденциальной информации

- 40. Необходимость защиты Системы групповой работы и обмена

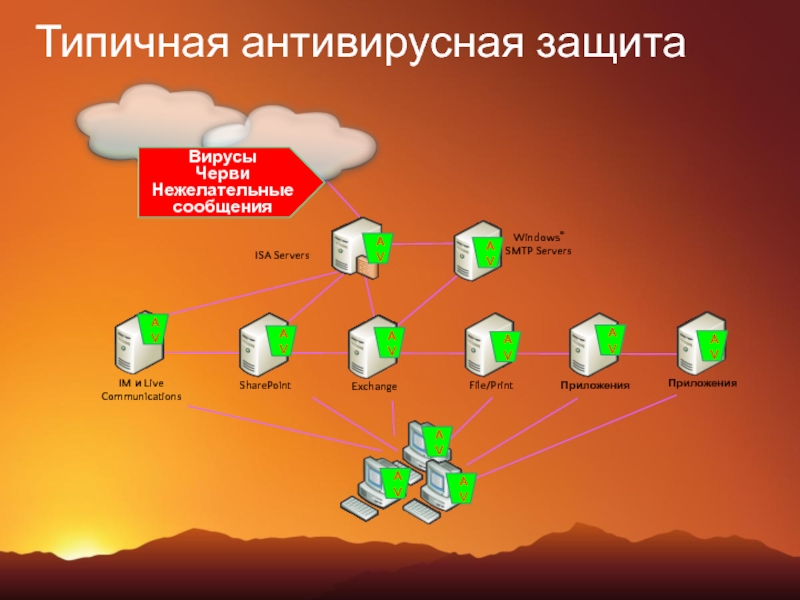

- 41. Типичная антивирусная защита ISA Servers Windows® SMTP Servers Вирусы Черви Нежелательные сообщения

- 42. ISA Servers Windows SMTP Servers Вирусы Черви Нежелательные сообщения Усиленная антивирусная защита

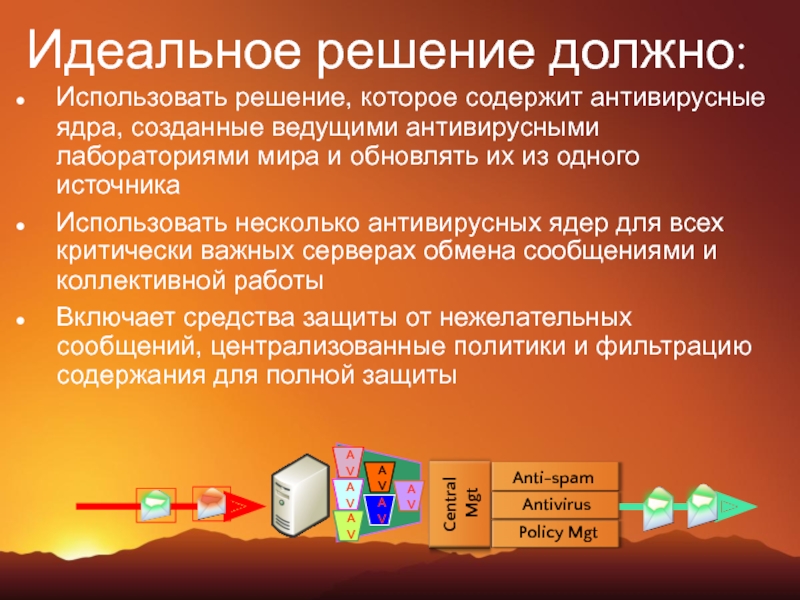

- 43. Идеальное решение должно: Использовать решение, которое

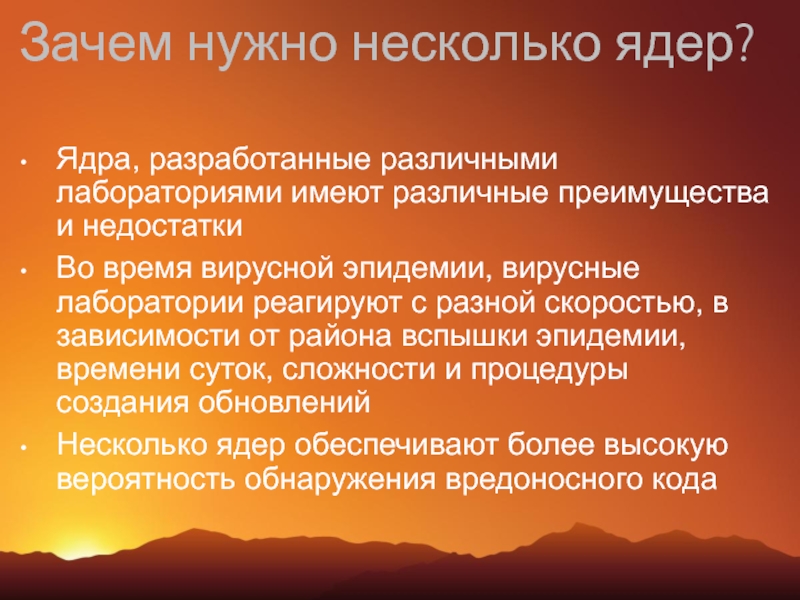

- 44. Зачем нужно несколько ядер? Ядра, разработанные различными

- 45. Зачем нужно несколько ядер? AV-Test.org 2004 http://www.av-test.org/down/papers/2004-02_vb_outbreak.pdf

- 46. Время реакции на эпидемию вируса W32Sober.C (червь

- 47. Семейство Forefront (Antigen) Вирусы, Черви, Нежелательные сообщения

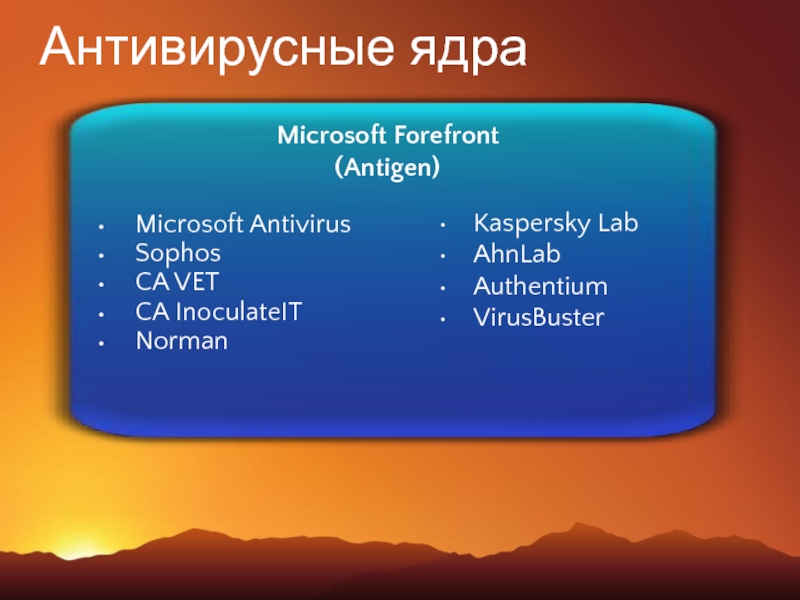

- 48. Антивирусные ядра Microsoft Forefront (Antigen) Microsoft

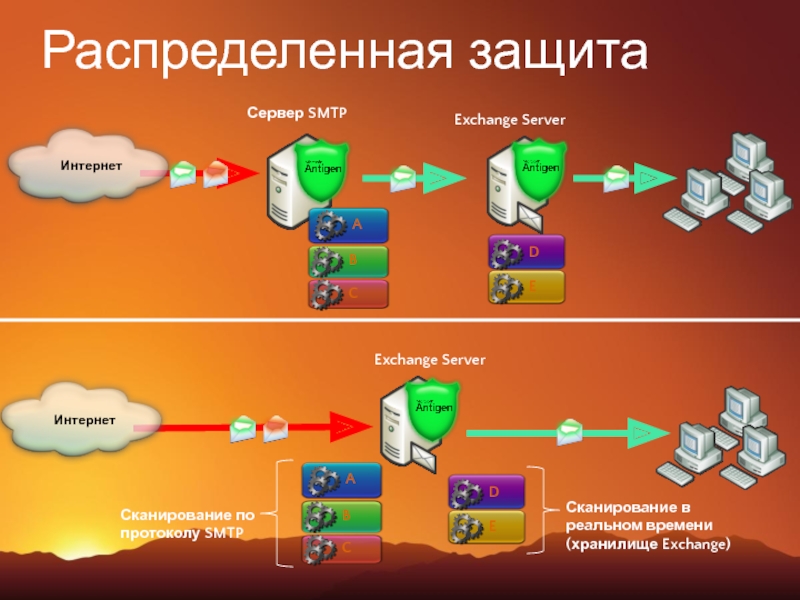

- 49. Распределенная защита Сервер SMTP Exchange Server Интернет

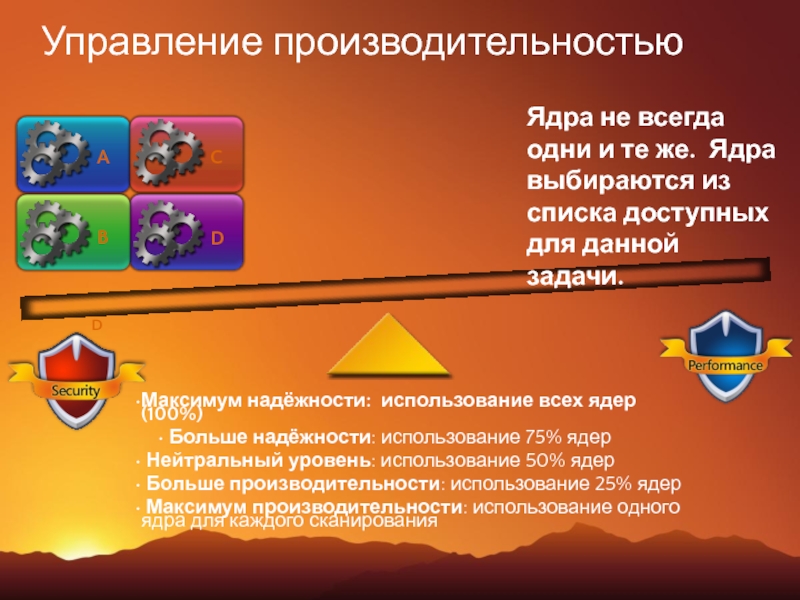

- 50. Управление производительностью Максимум надёжности: использование всех ядер

- 51. Максимум надёжности: использование всех имеющихся

- 52. Return to Pool Сканирование в оперативной памяти

- 53. Antigen Spam Manager Может быть приобретен как

- 54. Antigen Spam Manager и IMF

- 55. Многоуровневая защита почты (использование SMTP шлюза

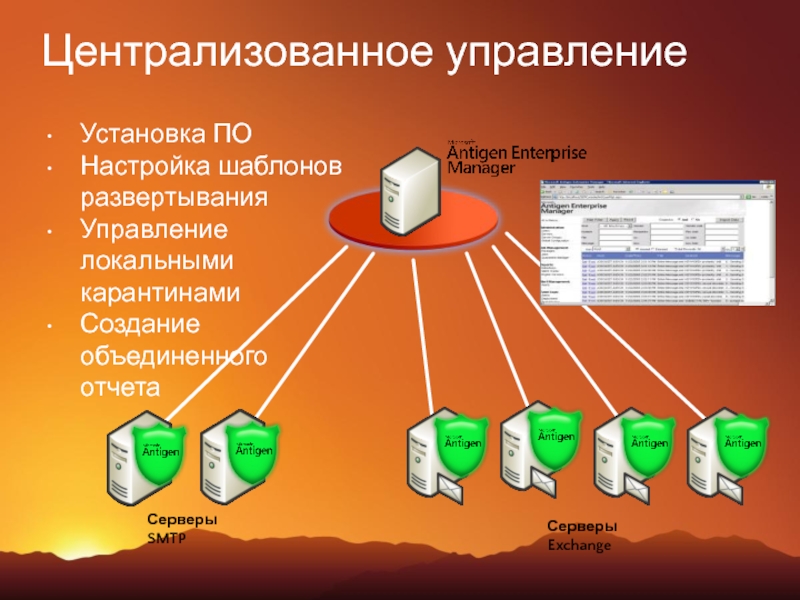

- 56. Централизованное управление Серверы SMTP Серверы

- 57. Уведомления и отчеты

- 58. Более 100 событий, счетчиков производительности и состояния

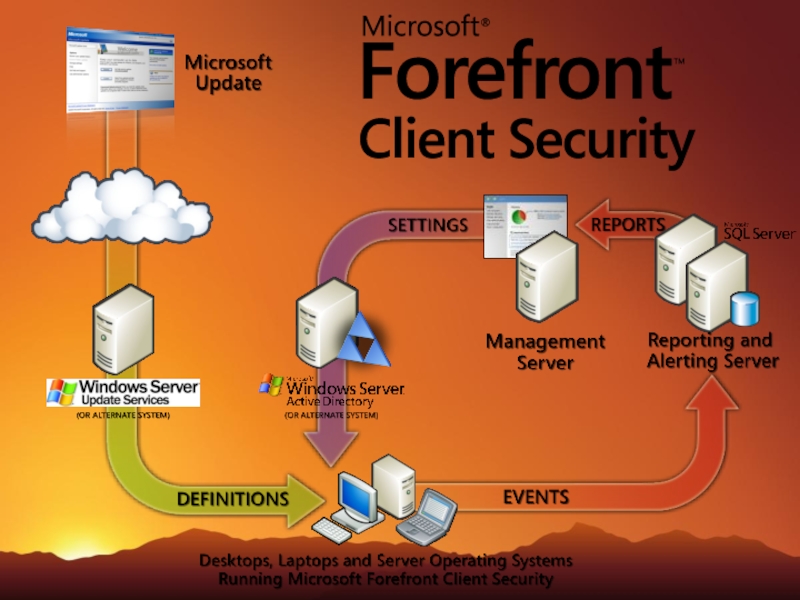

- 59. Microsoft Forefront Client Security

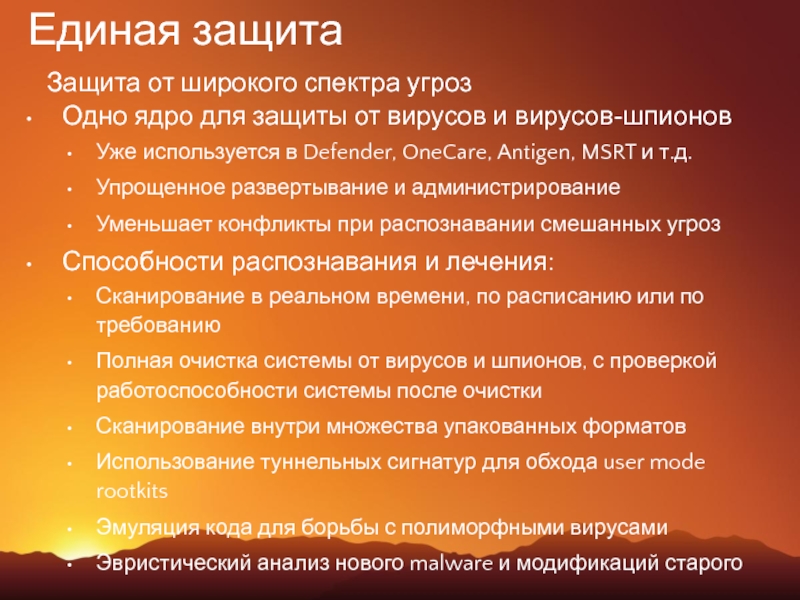

- 60. Одно ядро для защиты от вирусов и

- 62. Консоль распространяет политику, используя объекты групповой политики

- 63. Распространение сигнатур оптимизировано для Windows Server Update

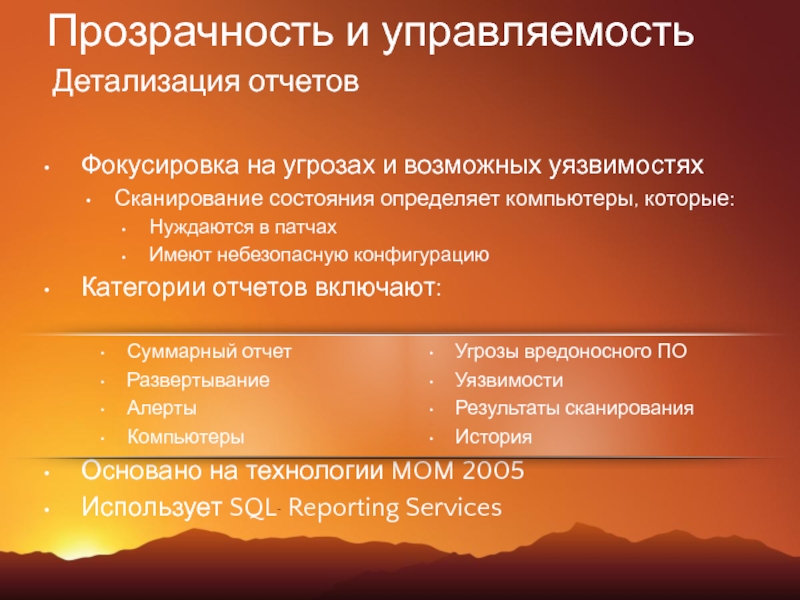

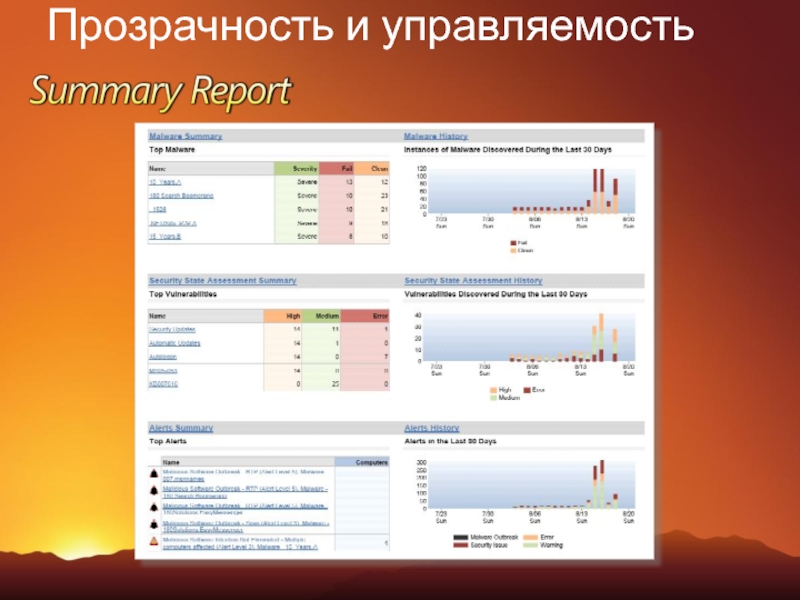

- 64. Фокусировка на угрозах и возможных уязвимостях Сканирование

- 65. Прозрачность и управляемость

- 66. Прозрачность и управляемость

- 67. Предупреждения задаются политикой Предупреждения уведомляют администратора о

- 68. www.microsoft.com/rus/security Средства обеспечения безопасности Готовность к обеспечению безопасности Обучение и подготовка

- 69. Призыв к действию Определите цели своей компании

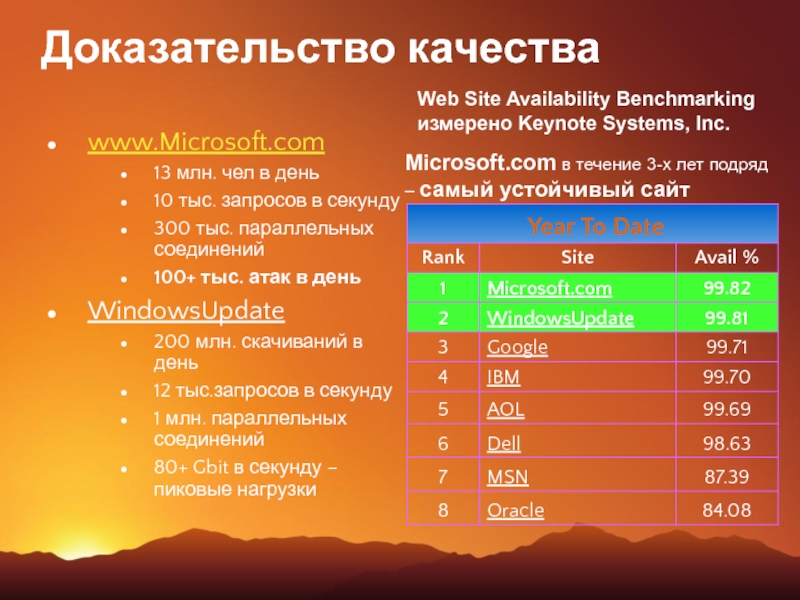

- 70. Доказательство качества www.Microsoft.com 13 млн. чел в

- 71. © 2006 Microsoft Corporation. All rights reserved.

Слайд 1Forefront - новая система обеспечения информационной безопасности

Андрей Иванов

Специалист по технологиям

14 июня

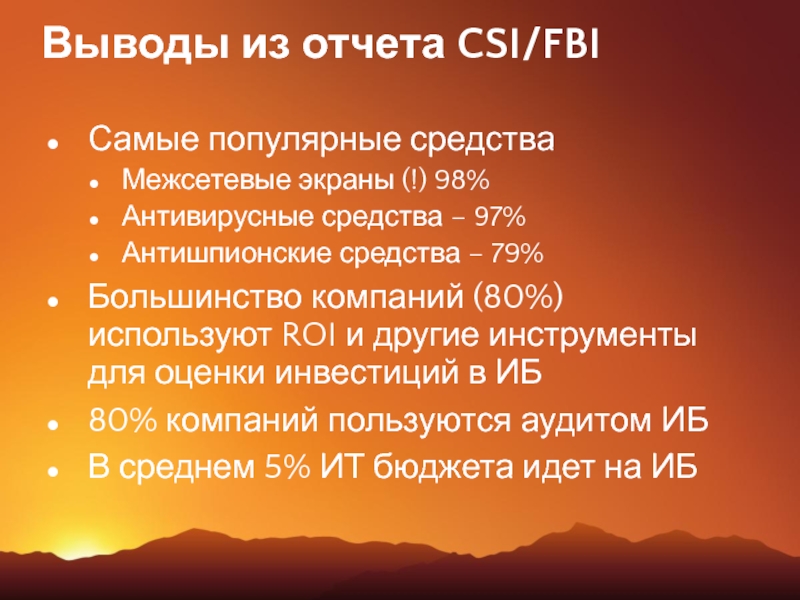

Слайд 3Выводы из отчета CSI/FBI

Самые популярные средства

Межсетевые экраны (!) 98%

Антивирусные средства

Антишпионские средства – 79%

Большинство компаний (80%) используют ROI и другие инструменты для оценки инвестиций в ИБ

80% компаний пользуются аудитом ИБ

В среднем 5% ИТ бюджета идет на ИБ

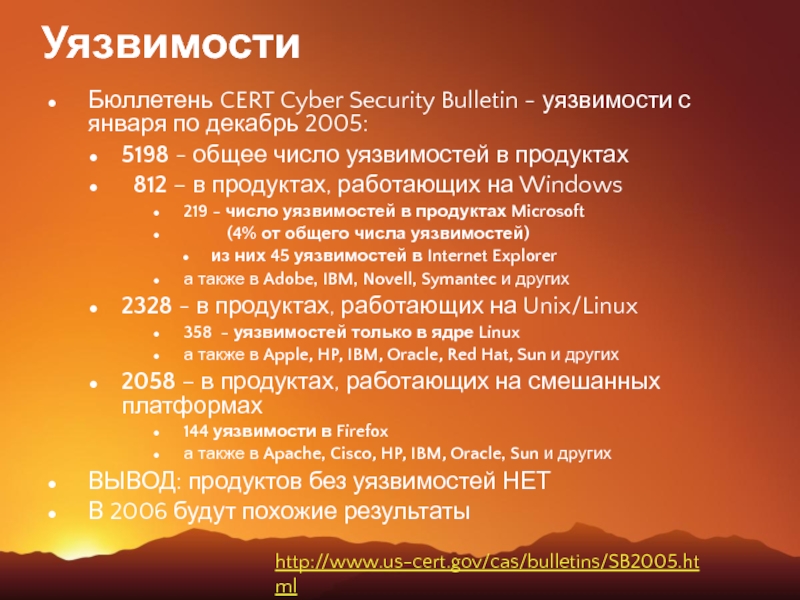

Слайд 4Уязвимости

Бюллетень CERT Cyber Security Bulletin - уязвимости с января по

5198 - общее число уязвимостей в продуктах

812 – в продуктах, работающих на Windows

219 - число уязвимостей в продуктах Microsoft

(4% от общего числа уязвимостей)

из них 45 уязвимостей в Internet Explorer

а также в Adobe, IBM, Novell, Symantec и других

2328 - в продуктах, работающих на Unix/Linux

358 - уязвимостей только в ядре Linux

а также в Apple, HP, IBM, Oracle, Red Hat, Sun и других

2058 – в продуктах, работающих на смешанных платформах

144 уязвимости в Firefox

а также в Apache, Cisco, HP, IBM, Oracle, Sun и других

ВЫВОД: продуктов без уязвимостей НЕТ

В 2006 будут похожие результаты

http://www.us-cert.gov/cas/bulletins/SB2005.html

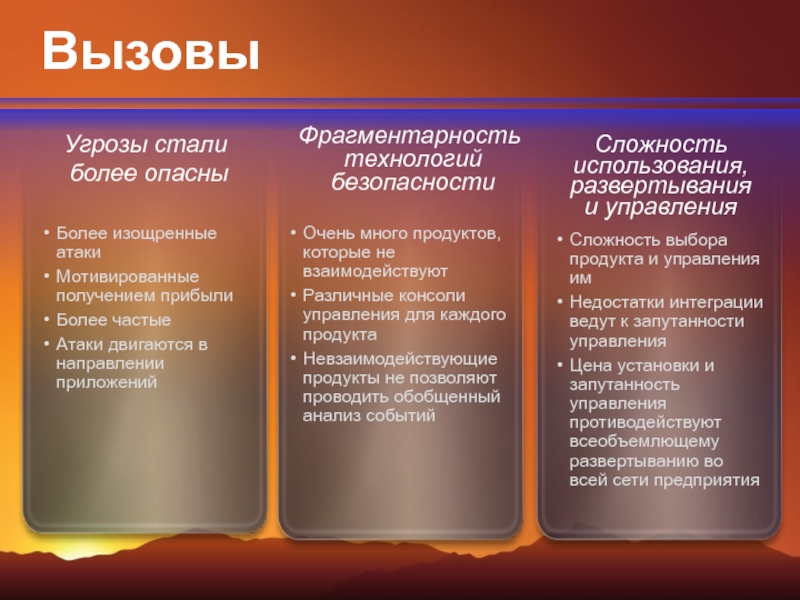

Слайд 5Угрозы стали

более опасны

Фрагментарность

технологий

безопасности

Сложность

использования,

развертывания

и управления

Более изощренные атаки

Мотивированные получением прибыли

Более

Атаки двигаются в направлении приложений

Очень много продуктов, которые не взаимодействуют

Различные консоли управления для каждого продукта

Невзаимодействующие продукты не позволяют проводить обобщенный анализ событий

Сложность выбора продукта и управления им

Недостатки интеграции ведут к запутанности управления

Цена установки и запутанность управления противодействуют всеобъемлющему развертыванию во всей сети предприятия

Вызовы

Слайд 6

Интегрированное управление

End-to-End

решения

Простота улучшает безопасность

Пути решения

Комплексность

Интегрированность

Простота

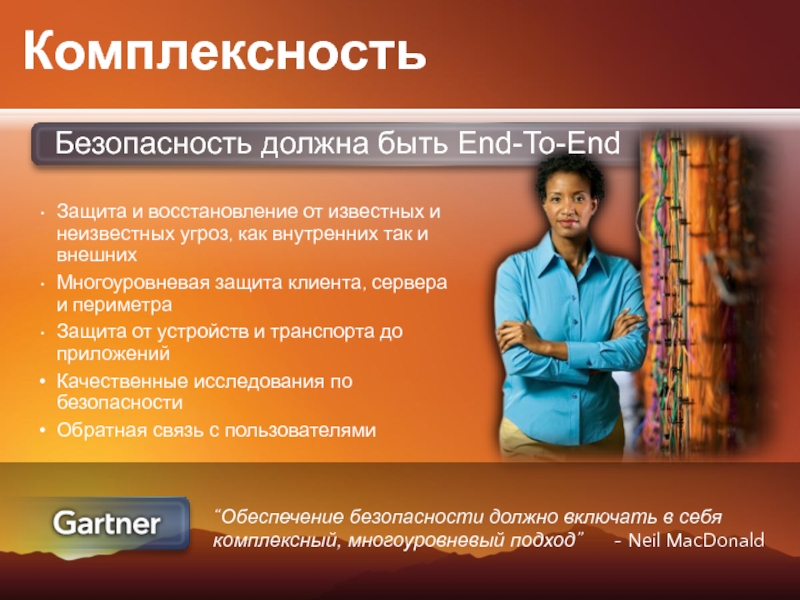

Слайд 7

Комплексность

Защита и восстановление от известных и неизвестных угроз, как внутренних так

Многоуровневая защита клиента, сервера и периметра

Защита от устройств и транспорта до приложений

Качественные исследования по безопасности

Обратная связь с пользователями

“Обеспечение безопасности должно включать в себя комплексный, многоуровневый подход” ~ Neil MacDonald

Безопасность должна быть End-To-End

Слайд 8

Интеграция с существующей инфраструктурой

Унифицированная консоль

Управление всем циклом безопасности

Отчеты и анализ событий

Взаимодействие с инфраструктурой управления идентификацией (Active Directory)

Операционализация рутинных процедур

“Маятник качнулся в сторону интегрированной безопасности”

~ Mike Rothman, Security Incite

Интегрированное управление

Интегрированность

Слайд 9

Опыт работы, как с приборами

Конфигурирование на основе Мастеров

Простые и интеллектуальные «тревоги»

Конфигурирование и управление безопасностью на основе ролей и служб каталогов (Active Directory)

Простой опыт выбора продуктов

“Основная макро тенденция в безопасности - упрощение”

~ Mike Rothman, Security Incite

Простота

Простота улучшает безопасность

Слайд 10Позиция Microsoft

по вопросам безопасности

Пути реализации более безопасной и более совершенной

Доверенная экосистема

Identity Metasystem

MIIS

ADFS

Инжиниринг технологий безопасности

Повышение качества инжиниринга технологий безопасности на всех стадиях разработки [Microsoft - Security Development Lifecycle]

Упрощение систем безопасности

Интеграция системы безопасности с платформой [Windows Security Center в Windows XP SP2 и Windows Vista]

Создание фундаментально безопасных платформ со встроенными

технологиями изоляции процессов для снижения уровня воздействия вредоносного ПО

технологиями доверенной многофакторной аутентификации

средствами интеграции Политик контроля доступа и Политик безопасности

унифицированными аудитами приложений

Безопасность в Windows Vista – пример такого подхода

Слайд 13 SDL – Security Development Lifecycle: процесс обеспечения безопасности на всем цикле

Совершенствуя качество:

Security Development Lifecycle

Слайд 14Что сделано

Выпуск продуктов с повышенным уровнем безопасности

Windows Server 2003 R2

SQL

BizTalk Server 2006

ISA Server 2006

Семейство продуктов Forefront

Недавно вышли

Office 2007

Exchange Server 2007

Windows Vista

Планомерная реализация стратегии создания

Защищенных информационных систем (Trustworthy Computing)

Слайд 15Бюллетени безопасности баз данных

Источник: веб сайт компании, http://www.osvdb.org, http://www.secunia.com (Includes both

2002

2003

2004

2005

Высокая безопасность

Безопасная БД?

Microsoft SQL Server 2005

Vendor: Microsoft

Product Affected By: 0

22 мая 2007 = 18 месяцев после выхода!

http://secunia.com/product/6782

2006

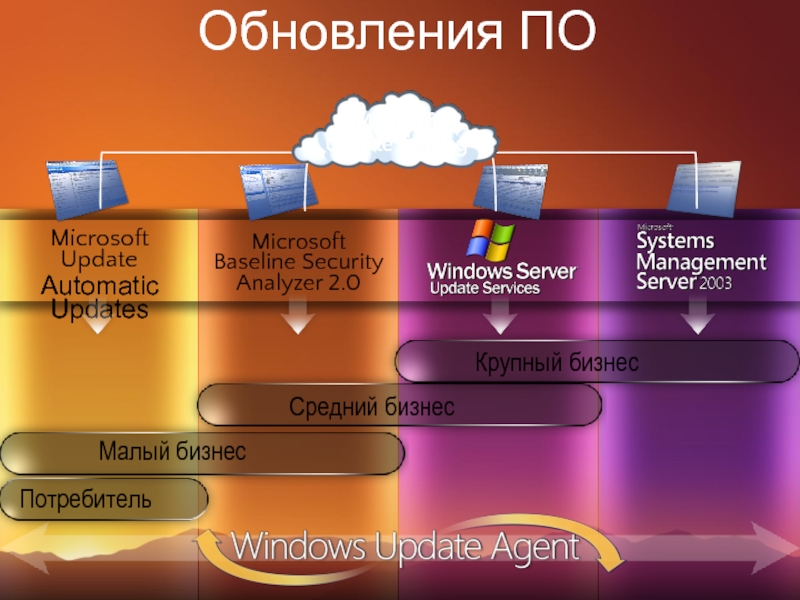

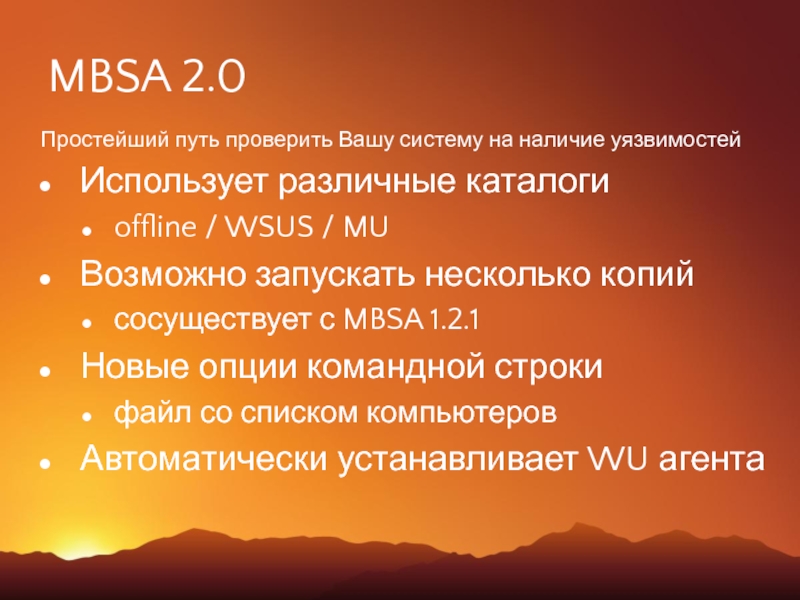

Слайд 17MBSA 2.0

Простейший путь проверить Вашу систему на наличие уязвимостей

Использует различные каталоги

offline

Возможно запускать несколько копий

сосуществует с MBSA 1.2.1

Новые опции командной строки

файл со списком компьютеров

Автоматически устанавливает WU агента

Слайд 18WSUS – клиенты и данные

Server

Windows 2000.SP4 Server

Windows Server 2003 Standard /

Client

Windows 2000.SP3+ – Server, Professional

Windows XP+ – Home, Professional, Embedded

Windows Server 2003+ – 32-bit, x64 (SP1), ia64 (SP1)

Content

Windows 2000+, Office XP / 2003

SQL / MSDE 2000, Exchange 2003

В последствии будет добавлена поддержка всех остальных продуктов

International

Все языки, которые поддерживает Windows

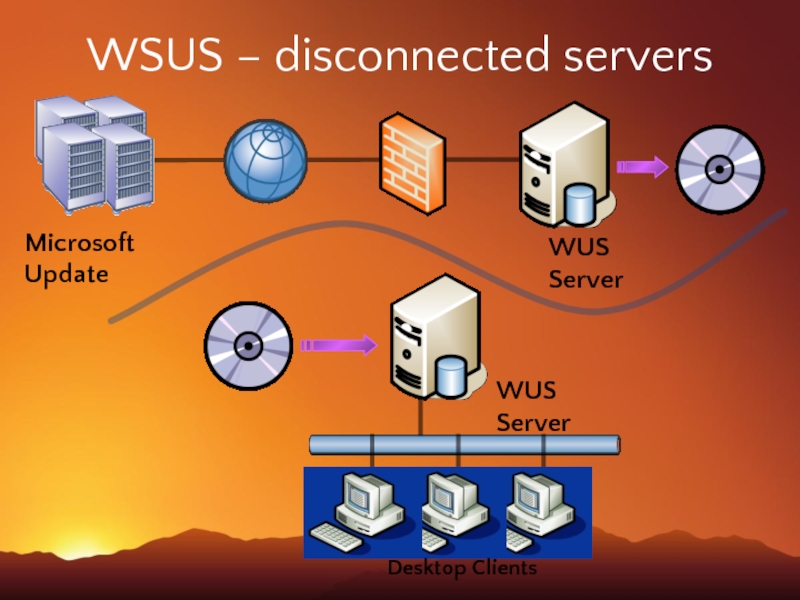

Слайд 19WSUS – схема работы

Administrator выбирает категории обновлений для загрузки

WUS Server загружает

WU клиенты регистрируются на сервере

Administrator помещает клиентов в различные группы

Administrator назначает обновления к установке

WU клиент устанавливает назначенные обновления

Microsoft Update

WUS Server

группа:

Desktops

группа:

Servers

WUS Administrator

Слайд 21WSUS – возможности

Группировка клиентов

Group Policy

WSUS Server/Registry

Для каждой группы своя политика

detect /

Deadline

Отчеты

Статус обновления

Состояние компьютера

Синхронизация

Параметры конфигурации

Оптимизация использования каналов

BITS 2.0

Работа без прямого соединения с Internet

Слайд 22

Возможности SMS 2003

Распространение приложений

Управление существующими конфигурациями

Управление установкой обновлений

Интеграция со встроенными средствами

Поддержка мобильных клиентов

Слайд 24Технология управления цифровыми правами документов

Состоит из двух составляющих

Серверная компонента RMS (Right

Клиентская компонента IRM (Information Right Management)

Технология, которая

Позволяет организациям создавать и применять политики использования создаваемых документов

Для любого приложения

В любом формате

Позволяет политике использования документа следовать за документом

Внутри организации

Вне организации

Может использоваться разработчиками не только для приложений Microsoft

Слайд 27Пример 1.

Защита конфиденциальных писем

Директор компании посылает сотрудникам письмо, содержащее важную

Директор применяет к этому письму заранее определенную политику “Конфиденциально”

Только сотрудники компании имеют право прочитать это письмо

Эта политика запрещает печатать, копировать и пересылать это письмо

Если сотрудники попытаются переслать файл неавторизованному лицу – оно все равно не сможет прочитать информацию

Слайд 29Как это работает

Автор создает документ. Автор формирует набор прав и правил

Приложение посылает Publishing License серверу RMS на подпись

RMS подписывает Publishing License и возвращает ее приложению

Автор пересылает файл получателям документа

Получатель открывает файл. Приложение посылает серверу RMS запрос на Use License. В этот запрос включаются RM Account Certificate (RAC) получателя и Publishing license документа

RMS проверяет запрос и RAC, идентифицирует получателя. При успешной проверке RMS выдает получателю лицензию на работу (Use License) с документом

Приложение получает лицензию от RMS и отрабатывает правила, заложенные в ней, расшифровывая документ. Получатель работает с документом

Автор документа

Получатель документа

Слайд 30Возможности и преимущества

Использование в MS Office Systems

Outlook 2003, Outlook 2007

Word 2003,

Excel 2003, 2007

Power Point 2003, 2007

Мгновенные сообщения в Office 2003, 2007

Office Share Point Portal Server 2003, 2007

Использование в старых версиях Office (для просмотра)

Использование Internet Explorer для просмотра

Использование смарт карт для усиленной аутентификации

Использование (создание документов с правами и просмотр) любым приложением третьих фирм, созданным с использованием RM SDK

Слайд 31Что сделано - 2

Обучение

пользователей: кампания «Защити свой компьютер» w: кампания «Защити

профессионалов: бесплатные тренинги и семинары, вебтрансляции,

Предсказуемость обновлений: ежемесячно публикуются на сайте wwwежемесячно публикуются на сайте www.ежемесячно публикуются на сайте www.microsoftежемесячно публикуются на сайте www.microsoft.ежемесячно публикуются на сайте www.microsoft.comежемесячно публикуются на сайте www.microsoft.com/ежемесячно публикуются на сайте www.microsoft.com/rusежемесячно публикуются на сайте www.microsoft.com/rus/ежемесячно публикуются на сайте www.microsoft.com/rus/security на русском языке!

Распространение опыта Microsoft по обеспечению безопасности своей корпоративной сети

Новости по безопасности для ИТ специалистов (на русском языке, ежемесячно) Подписка- www для ИТ специалистов (на русском языке, ежемесячно) Подписка- www. для ИТ специалистов (на русском языке, ежемесячно) Подписка- www.microsoft для ИТ специалистов (на русском языке, ежемесячно) Подписка- www.microsoft. для ИТ специалистов (на русском языке, ежемесячно) Подписка- www.microsoft.com для ИТ специалистов (на русском языке, ежемесячно) Подписка- www.microsoft.com/ для ИТ специалистов (на русском языке, ежемесячно) Подписка- www.microsoft.com/rus для ИТ специалистов (на русском языке, ежемесячно) Подписка- www.microsoft.com/rus/ для ИТ специалистов (на русском языке, ежемесячно) Подписка- www.microsoft.com/rus/security

Бесплатные средства:

для удаления вирусов Malicious Software Removal Tool (MSRT)

против шпионских программ Windows Defender

для оценки защищенности компьютера и сети MBSA и Risk Self Assessment Tool

Подтверждение качества:

Отсутствие вирусных эпидемий

Сертификация продуктов: международная и в соответствии с российским законодательством

Планомерная реализация стратегии создания

Защищенных информационных систем (Trustworthy Computing)

Слайд 33Microsoft ISA Server 2006

Пятое поколение межсетевых экранов, созданных Microsoft

Уязвимостей - 0

Состав

Надежный межсетевой экран уровня приложений с поддержкой виртуальных частных сетей (VPN)

Фильтрация данных

Публикация приложений Microsoft

Уникальный функционал

Проверка VPN, карантин и многое другое

Отличное дополнение к инфраструктуре, построенной на базе решений Microsoft

Не требует переделки имеющейся инфраструктуры безопасности

Слайд 34Безопасная публикация приложений

Защита филиалов

Защита Интернет доступа

Интегрированная безопасность

Эффективное управление

Быстрый безопасный доступ

Слайд 38Microsoft Forefront повышает защищенность и управляемость системы безопасности сетевой инфраструктуры

Слайд 39Вирусы

Неправомерный доступ

Кража конфиденциальной информации

“Вирусные атаки продолжают являться источником наиболее серьезных

Три категории причин, приводящих к потерям — вирусы, неправомерный доступ и кража конфиденциальной информации — провоцируют потери в других областях”.

«…При этом, 97% компаний установили межсетевые экраны, а 96% компаний использовали антивирусные средства…»

--2005 CSI and FBI Computer Crime and Security Survey

Три категории причин, приводящих к потерям

Статистика

Слайд 40Необходимость защиты

Системы групповой работы и обмена сообщения являются легкой добычей для

Вирусы

Вирусы-черви

Программы «Троянские кони»

Root-kits, bot-nets

Нежелательные сообщения

Фишинг

Оскорбления и унижения

Слайд 41Типичная антивирусная защита

ISA Servers

Windows® SMTP Servers

Вирусы

Черви

Нежелательные

сообщения

Слайд 42ISA Servers

Windows SMTP Servers

Вирусы

Черви

Нежелательные

сообщения

Усиленная антивирусная защита

Слайд 43

Идеальное решение должно:

Использовать решение, которое содержит антивирусные ядра, созданные ведущими антивирусными

Использовать несколько антивирусных ядер для всех критически важных серверах обмена сообщениями и коллективной работы

Включает средства защиты от нежелательных сообщений, централизованные политики и фильтрацию содержания для полной защиты

AV

AV

AV

AV

AV

AV

Слайд 44Зачем нужно несколько ядер?

Ядра, разработанные различными лабораториями имеют различные преимущества и

Во время вирусной эпидемии, вирусные лаборатории реагируют с разной скоростью, в зависимости от района вспышки эпидемии, времени суток, сложности и процедуры создания обновлений

Несколько ядер обеспечивают более высокую вероятность обнаружения вредоносного кода

Слайд 45Зачем нужно несколько ядер?

AV-Test.org 2004

http://www.av-test.org/down/papers/2004-02_vb_outbreak.pdf

Ядра, разработанные различными лабораториями, имеют различный уровень

У каждой лаборатории свой цикл выпуска обновлений вирусных сигнатур

Слайд 46Время реакции на эпидемию вируса W32Sober.C (червь обнаружен 20 декабря 2003)

"Outbreak

www.av-test.org/down/papers/2004-02_vb_outbreak.pdf).

Слайд 47Семейство Forefront (Antigen)

Вирусы,

Черви,

Нежелательные сообщения

Пользователи

Интернет

Серверы SMTP

ISA

Server

Серверы Exchange

Периметр

Электронная почта

Вирусы,

Черви,

Недопустимые сведения

Управление

MOM с Antigen

Слайд 48Антивирусные ядра

Microsoft Forefront (Antigen)

Microsoft Antivirus

Sophos

CA VET

CA InoculateIT

Norman

Kaspersky Lab

AhnLab

Authentium

VirusBuster

Слайд 49Распределенная защита

Сервер SMTP

Exchange Server

Интернет

Exchange Server

Интернет

Сканирование по протоколу SMTP

Сканирование в реальном времени

Слайд 50Управление производительностью

Максимум надёжности: использование всех ядер (100%)

Больше надёжности: использование

Нейтральный уровень: использование 50% ядер

Больше производительности: использование 25% ядер

Максимум производительности: использование одного ядра для каждого сканирования

Ядра не всегда одни и те же. Ядра выбираются из списка доступных для данной задачи.

D

Слайд 51Максимум надёжности: использование всех

имеющихся ядер (100%)

Больше надёжности: использование

Нейтральный уровень: использование 50% ядер

Больше производительности: использование 25% ядер

Максимум производительности: использование только одного ядра для каждого сканирования

Управление производительностью

Ядра не всегда одни и те же. Ядра выбираются из списка доступных для данной задачи.

Слайд 52Return to Pool

Сканирование в оперативной памяти компьютера

Использование оперативной памяти сервера вместо

Возможность использования до 3-х гигабайт оперативной памяти

EXE

432kb

Слайд 53Antigen Spam Manager

Может быть приобретен как отдельный продукт или входит в

Добавляется в качестве модуля к Antigen для Exchange и Antigen для шлюзов SMTP

Ядро SpamCure использует несколько сигнатурных методов определения нежелательных сообщений

Позволяет администраторам создавать свои списки запрещенных или разрешенных адресов отправителей, доменов и IP адресов

Слайд 54Antigen Spam Manager и IMF

Advanced Spam Manager

Карантин

Сервер Exchange с IMF

Входящая

почта

Папка нежела-тельной

Спам

Доступные фильтры:

SpamCure

По заголовку письма

На основе RBL

По доменам/ серверам и белым спискам

Antigen Advanced Spam Manager (ASM) и Intelligent Message Filter (IMF) используют единую систему рейтингов Spam Confidence Level, встроенную в Microsoft Exchange Server 2003

Слайд 55Многоуровневая защита почты

(использование SMTP шлюза и дополнительного межсетевого экрана)

Защита сетевого

Сочетание сервисов и резервной защиты ограждает сеть от спама и вирусов

Защита межсетевым экраном

Защита на уровне протоков и приложений помогает компаниям обеспечить надежный доступ к сервисам Exchange Server

Эта же схема применима, если вместо Exchange установлен почтовый сервер другого производителя

Надежный сценарий защиты на этапе обновления почтовой инфраструктуры

Внутренний антивирус

Защита от внутренних и внешних угроз в сочетании с проверкой корреспонденции

Лучшая защита для EXCHANGE

Программы и сервисы обеспечивают надежную проверку почтовых ящиков, хранящихся на Exchange,

от различных угроз

Аутентификация и авторизация

Корпоративная сеть

Внешний экран

ISA Server

Внутренний экран

DMZ

Резервная защита

Antigen for Exchange

Antigen for SMTP Gateways

Advanced Spam Manager

Internet

Слайд 56Централизованное управление

Серверы SMTP

Серверы Exchange

Установка ПО

Настройка шаблонов

развертывания

Управление

локальными

карантинами

Создание

объединенного

отчета

Слайд 58Более 100 событий, счетчиков производительности и состояния сервисов

Слежение за компонентами Antigen

Сбор статистической информации о сканировании, детектировании и удалении сообщений и вложений

Основные возможности:

Активация процесса обновления ядер

Централизованное управление лицензиями

Импорт, экспорт и тиражирование настроек

Запуск или задание заданий Manual Scan Job.

Запуск/остановка сервисов Antigen.

MOM MP for Antigen

Слайд 60Одно ядро для защиты от вирусов и вирусов-шпионов

Уже используется в Defender,

Упрощенное развертывание и администрирование

Уменьшает конфликты при распознавании смешанных угроз

Способности распознавания и лечения:

Сканирование в реальном времени, по расписанию или по требованию

Полная очистка системы от вирусов и шпионов, с проверкой работоспособности системы после очистки

Сканирование внутри множества упакованных форматов

Использование туннельных сигнатур для обхода user mode rootkits

Эмуляция кода для борьбы с полиморфными вирусами

Эвристический анализ нового malware и модификаций старого

Единая защита

Защита от широкого спектра угроз

Слайд 62Консоль распространяет политику, используя объекты групповой политики из Active Directory®

Детализация –

Консоль создает GPO, отправляет её на Sysvol, GP распространяет профиль

Политика по умолчанию применяется на все машины в AD

READ,

SAVE

GPO

Упрощенное администрирование

Создаем политику безопасности

Слайд 63Распространение сигнатур оптимизировано для Windows Server Update Services (WSUS)

Можно использовать любую

Автоматическое и ручное подтверждение сигнатур

Client Security устанавливает сервис Update Assistant чтобы:

Увеличить частоту синхронизации между WSUS и Microsoft Update (MU) для сигнатур

Поддержка мобильных пользователей

Обращение напрямую к Microsoft Update вместо WSUS

Malware Research

Microsoft Update

WSUS + Update Assistant

Desktops, Laptops and Servers

Sync

Sync

Упрощенное администрирование

Обновление систем

Слайд 64Фокусировка на угрозах и возможных уязвимостях

Сканирование состояния определяет компьютеры, которые:

Нуждаются в

Имеют небезопасную конфигурацию

Категории отчетов включают:

Основано на технологии MOM 2005

Использует SQL™ Reporting Services

Прозрачность и управляемость

Детализация отчетов

Слайд 67Предупреждения задаются политикой

Предупреждения уведомляют администратора о важных инцидентах:

Уровни предупреждения задают тип

1

5

4

3

2

Массовое появление

Сбой удаления malware

Сбой обновления сигнатуры

Malware обнаружено и удалено

Сбой обновления сигнатуры (в мин)

Много данных, наиболее важные системы

Критические

случаи,

низкозначимые компьютеры

Прозрачность и управляемость

Не пропустить момент появления угрозы

Слайд 68www.microsoft.com/rus/security

Средства обеспечения безопасности

Готовность

к обеспечению безопасности

Обучение

и подготовка

Слайд 69Призыв к действию

Определите цели своей компании и требования к безопасности инфраструктуры

Поручите представителям подразделения Майкрософт в России разработать план обеспечения безопасности

Используйте руководства, продукты и учебные материалы по безопасности, разработанные корпорацией Майкрософт. Многие теперь на русском языке!

Создайте систему многоуровневой защиты, используя передовые технологии безопасности

Регулярно изучайте обновления по безопасности, знакомьтесь с новостями и посещайте семинары по безопасности

www.microsoft.com/rus/security

Слайд 70Доказательство качества

www.Microsoft.com

13 млн. чел в день

10 тыс. запросов в секунду

300 тыс.

100+ тыс. атак в день

WindowsUpdate

200 млн. скачиваний в день

12 тыс.запросов в секунду

1 млн. параллельных соединений

80+ Gbit в секунду – пиковые нагрузки

Web Site Availability Benchmarking

измерено Keynote Systems, Inc.

Microsoft.com в течение 3-х лет подряд – самый устойчивый сайт

Слайд 71© 2006 Microsoft Corporation. All rights reserved. Microsoft, Windows, Windows Vista

The information herein is for informational purposes only and represents the current view of Microsoft Corporation as of the date of this presentation. Because Microsoft must respond to changing market conditions, it should not be interpreted to be a commitment on the part of Microsoft, and Microsoft cannot guarantee the accuracy of any information provided after the date of this presentation. MICROSOFT MAKES NO WARRANTIES, EXPRESS, IMPLIED OR STATUTORY, AS TO THE INFORMATION IN THIS PRESENTATION.