- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Аудит и отправная точка безопасности согласно ISO 27002 презентация

Содержание

- 1. Аудит и отправная точка безопасности согласно ISO 27002

- 2. Однажды Директор спросил Инь Фу Во про защиту от

- 3. Рабочая группа http://bezpeka.ladimir.kiev.ua. Понимание и адаптация стандарта

- 4. ИБ не является продуктом, услугой или разовым

- 5. ISO 27001 требует применение анализа рисков. Какую

- 6. Разработка и внедрение документов политик информационной безопасности.

- 7. предупреждающие (превентивные, preventive) – или, как теперь

- 8. Политика ИБ – это один документ или

- 9. ИБ не является функцией только служб ИБ

- 10. Наиболее эффективны тренинги и презентации.

- 11. 1. Семинар в рамках тренинга. 2. Презентация в рамках

- 12. Официальная независимая сертификация – средство

- 13. Любое программное обеспечение содержит дыры, то есть,

- 14. Привычный «джентльменский набор» безопасности ИТ – штатные

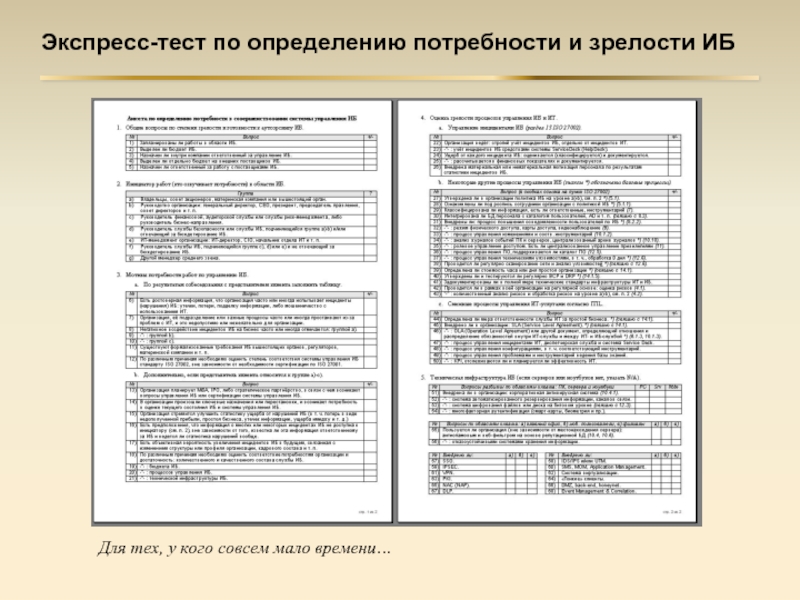

- 15. Для тех, у кого совсем мало времени…

- 16. vladimir (a) buldyzhov.com www.buldyzhov.com Спасибо за внимание! Вопросы?

Слайд 2Однажды Директор спросил Инь Фу Во про защиту от внутренних угроз. Тот сказал:

–

Ещё Учитель сказал:

– А в вашей внутренней сети есть пять пользователей, которые хотели бы заполучить конфиденциальную информацию. И есть сто, которые могут это сделать. И они уже встретились.

* * *

Однажды Сисадмин пожаловался Учителю:

– Наш Директор совершенно не разбирается в ИТ. Я не могу ему объяснить. И его указания всегда такие нелепые.

Инь Фу Во ответил:

– Это нормальный порядок вещей. Его забота – люди и деньги. Твоя забота – техника и программы. Вы разговариваете на разных языках.

Сисадмин согласился и спросил:

– Как нам изучить язык друг друга?

– Это почти невозможно, – сказал Учитель. – Для этого Директору пришлось бы несколько лет проработать сисадмином, но он не пожелает. Для этого тебе пришлось бы несколько лет проработать руководителем, но тебя не допустят.

– Как же понять друг друга тем, кто говорит на разных языках? – спросил Сисадмин.

Инь Фу Во ответил:

– Специально для этих целей создан промежуточный язык, доступный обоим. Имя ему – "ГОСТ-17799" (примечание: ISO 27002).

– Как просто! – воскликнул Сисадмин и ушёл просветлённый.

http://forensics.ru/InFuWo.htm

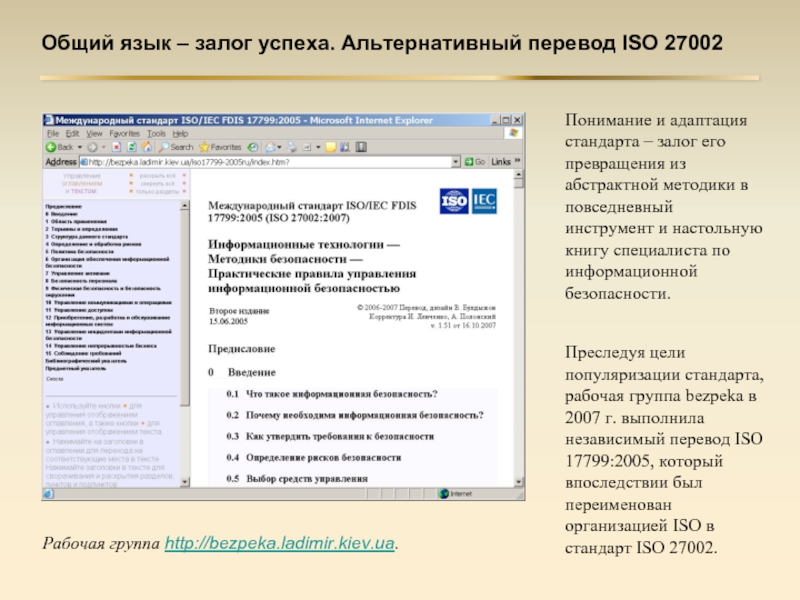

Слайд 3Рабочая группа http://bezpeka.ladimir.kiev.ua.

Понимание и адаптация стандарта – залог его превращения из

Преследуя цели популяризации стандарта, рабочая группа bezpeka в 2007 г. выполнила независимый перевод ISO 17799:2005, который впоследствии был переименован организацией ISO в стандарт ISO 27002.

Слайд 4ИБ не является продуктом, услугой или разовым пакетом мероприятий, – это

Стопроцентная ИБ недостижима. Термин «обеспечение безопасности» устарел. Сейчас говорят об управлении безопасностью. Данное управление – оптимизационная задача поиска компромисса между уровнем защиты и её ценой. Причем, ценой являются как разовые инвестиции, так и постоянные. Как капитальные затраты, так и затраты в виде дополнительных неудобств для сотрудников, например, режим доступа, пароли, санкции, задержки, шифрование, других ограничения при использовании техники и сервисов.

Оптимальность инвестиций можно достичь, только применяя методы управления рисками. Умная служба ИБ распределяет ресурсы в соответствии с величиной рисков, а не конкретных нарушений. Мудрая служба, кроме того, делает управление ИБ прозрачным для высшего руководства компании и инвесторов и предоставляет им инструменты управления инвестициями и проектами по снижению рисков. Этот тезис скорее закладывает основу для дальнейшего развития ИБ, чем предоставляет рецепт немедленных действий. Тем не менее, опытный безопасник умеет извлекать не только ситуативную пользу из «жареного петуха», но и формировать импульс для укрепления ИБ в долговременной перспективе.

Слайд 5ISO 27001 требует применение анализа рисков. Какую методику анализа рисков выбрать?

Не начинайте с анализа рисков, начните с «отправной точки». ISO 27002, ранее известный как ISO 17799, вводит очень удачное понятие «starting point». Отправная точка ИБ – это состояние системы управления ИБ, при котором внедрены самые важные средства управления ИБ, и организация готова к внедрению управления рисками

«Отправная точка» во многом созвучна понятию «базовая безопасность». Однако термин baseline security концентрируется на конфигурации инфраструктуры, часто упуская из виду управленческие процессы. Ликвидировать угрозы всегда выгоднее, рассматривая их корневые причины. А такой причиной, вне зависимости от вида угрозы, всегда является пресловутый человеческий фактор.

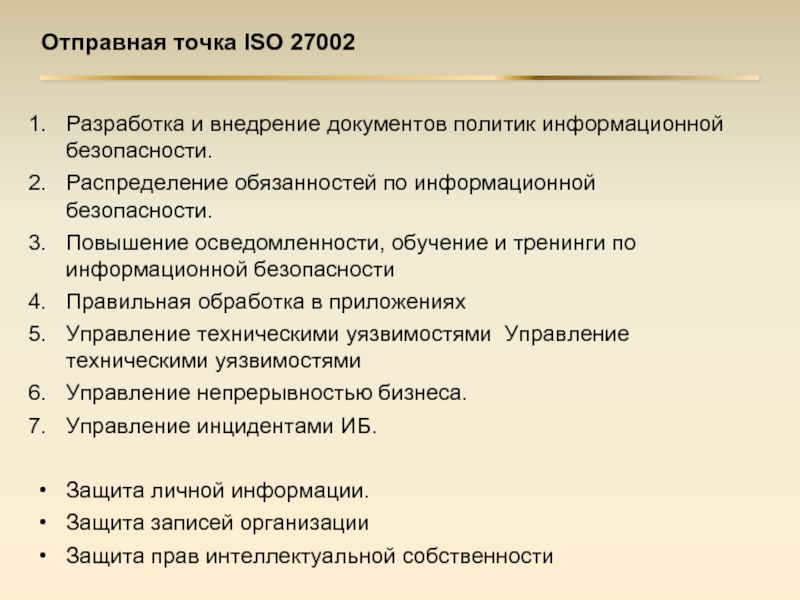

Слайд 6Разработка и внедрение документов политик информационной безопасности.

Распределение обязанностей по информационной безопасности.

Повышение

Правильная обработка в приложениях

Управление техническими уязвимостями Управление техническими уязвимостями

Управление непрерывностью бизнеса.

Управление инцидентами ИБ.

Защита личной информации.

Защита записей организации

Защита прав интеллектуальной собственности

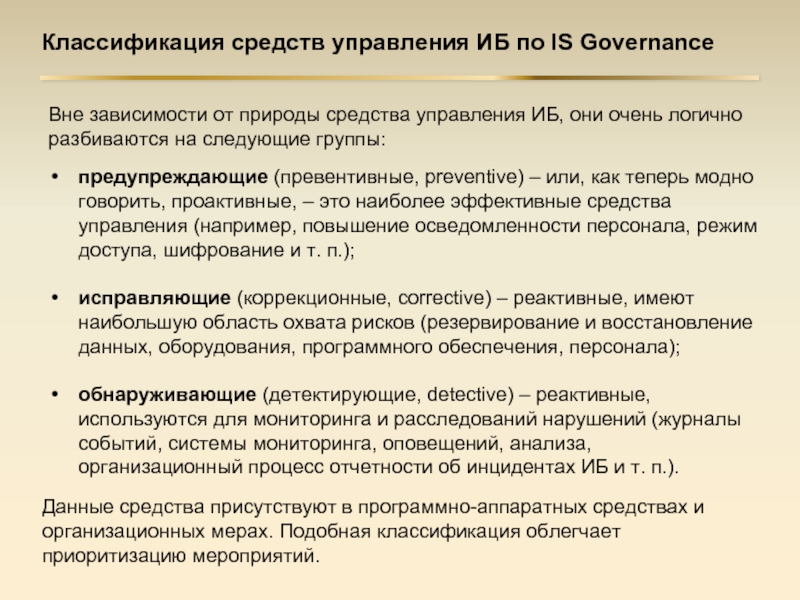

Слайд 7предупреждающие (превентивные, preventive) – или, как теперь модно говорить, проактивные, –

исправляющие (коррекционные, corrective) – реактивные, имеют наибольшую область охвата рисков (резервирование и восстановление данных, оборудования, программного обеспечения, персонала);

обнаруживающие (детектирующие, detective) – реактивные, используются для мониторинга и расследований нарушений (журналы событий, системы мониторинга, оповещений, анализа, организационный процесс отчетности об инцидентах ИБ и т. п.).

Вне зависимости от природы средства управления ИБ, они очень логично разбиваются на следующие группы:

Данные средства присутствуют в программно-аппаратных средствах и организационных мерах. Подобная классификация облегчает приоритизацию мероприятий.

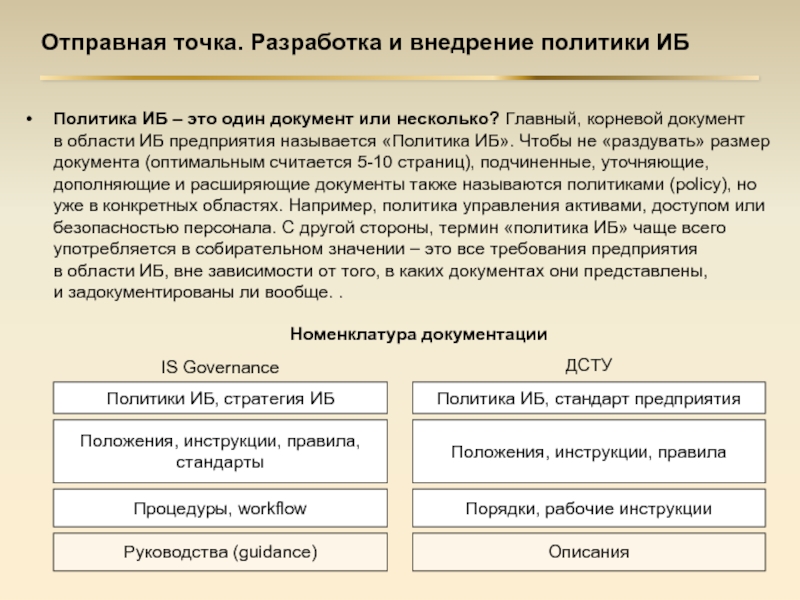

Слайд 8Политика ИБ – это один документ или несколько? Главный, корневой документ

Номенклатура документации

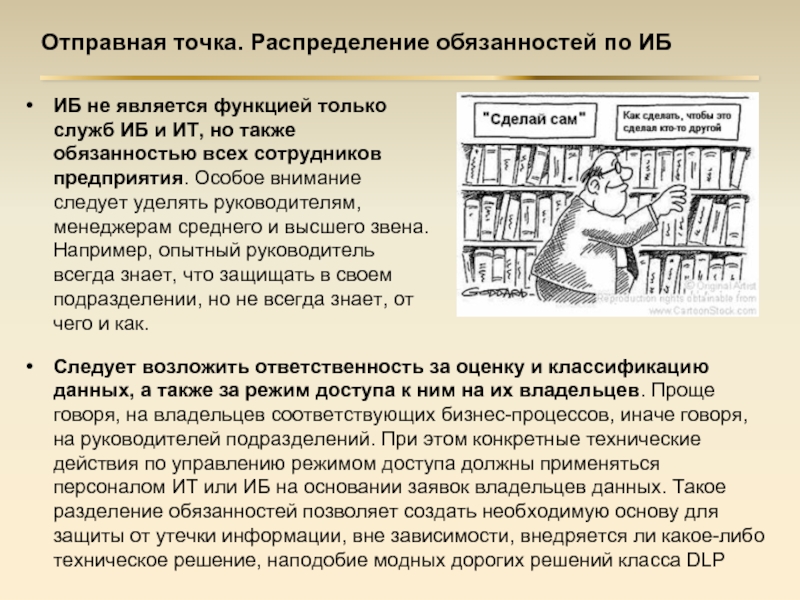

Слайд 9ИБ не является функцией только служб ИБ и ИТ, но также обязанностью

Следует возложить ответственность за оценку и классификацию данных, а также за режим доступа к ним на их владельцев. Проще говоря, на владельцев соответствующих бизнес-процессов, иначе говоря, на руководителей подразделений. При этом конкретные технические действия по управлению режимом доступа должны применяться персоналом ИТ или ИБ на основании заявок владельцев данных. Такое разделение обязанностей позволяет создать необходимую основу для защиты от утечки информации, вне зависимости, внедряется ли какое-либо техническое решение, наподобие модных дорогих решений класса DLP

Слайд 10Наиболее эффективны тренинги и презентации.

Но также может и должно быть ознакомление

Logon message (AD).

Screensaver.

IFRAME или ссылка на домашней странице.

Новости информационной безопасности (почтовая рассылка, RSS и т.п.).

Информационный раздел на внутреннем корпоративном сайте.

Тест на знание правил и требований ИБ.

Слайд 111. Семинар в рамках тренинга.

2. Презентация в рамках тренинга.

3. Моделирование ситуаций (элементы ролевой игры).

4. Ознакомление

5. Ознакомление сотрудников с политикой при перемещениях (под роспись).

6. Внеочередное ознакомление нарушителей с политикой (под роспись).

7. Рубрика в периодическом корпоративном издании.

8. Специализированная стенгазета, постер, настенный календарь.

9. Специализированный раздаточный материал (handouts): бюллетень, брошюра, настольный календарь, листовки.

Публикация основных требований и контактных данных на прочих носителях информации с корпоративным стилем, включая предметы: блокноты, пакеты, шариковые ручки и т. д.

Видеоролик со звуком (тренинг и публикация в интранет).

Конкурсы, тесты, викторины на знание требований ИБ в различных форматах.

Оффлайновые форматы повышения осведомленности

Слайд 12

Официальная независимая сертификация – средство

гарантирования уровня и статуса специалиста.

Ассоциация ISACA

На базе филиала (chapter-in-formation) и компании Ernst&Young функционирует сертификационный центр CISA/CISM. Для сертификации необходима сдача экзамена CISM, проводимого в форме теста на бумаге, подписание ряда обязательств, а также документально подтвержденный опыт в информационной безопасности не менее 5 лет.

Подготовка к сертификации CISM: http://cism.com.ua. Целевая аудитория тренинга – не технический менеджмент среднего и высшего звена.

Слайд 13Любое программное обеспечение содержит дыры, то есть, брак. Будем называть вещи

Кто должен отвечать за patch management? Для больших структур ИТ с высокими требованиями непрерывности бизнеса тестирование обновлений целесообразно вменить в обязанности не администраторов систем Microsoft (SUS/WUS/WSUS, SMS/MOM/System Center), а администраторов конкретных серверов и прикладных сервисов.

Слайд 14Привычный «джентльменский набор» безопасности ИТ – штатные средства операционных систем, Active

В дополнение к данному техническому набору, как минимум, необходимо внедрение перечисленных базовых организационных процессов ИБ. Такое внедрение позволит многим организациям увидеть реальную картину текущего состояния их информационной безопасности, в короткие сроки «подняться с колен» и увидеть перспективу для дальнейшего наведения порядка.

Безопасность ИТ – это ещё не информационная безопасность.