- Главная

- Разное

- Дизайн

- Бизнес и предпринимательство

- Аналитика

- Образование

- Развлечения

- Красота и здоровье

- Финансы

- Государство

- Путешествия

- Спорт

- Недвижимость

- Армия

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Трансформация документооборота: использование мобильных технологий. BYOD Плешков Павел Information Intelligence Group, EMC презентация

Содержание

- 1. Трансформация документооборота: использование мобильных технологий. BYOD Плешков Павел Information Intelligence Group, EMC

- 2. МЫ РАБОТАЕМ НЕ ТАК, КАК РАНЬШЕ МЫ

- 3. Как работать и как защитить информацию?

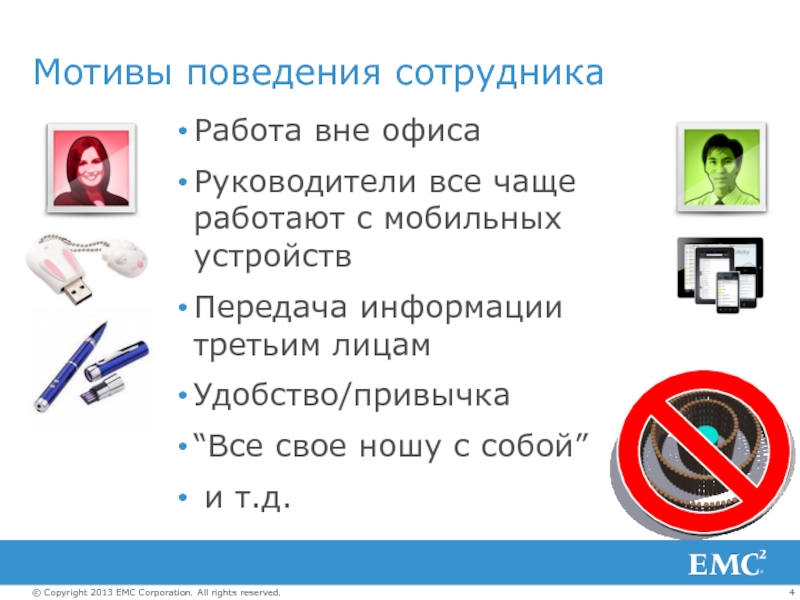

- 4. Мотивы поведения сотрудника Работа вне офиса Руководители

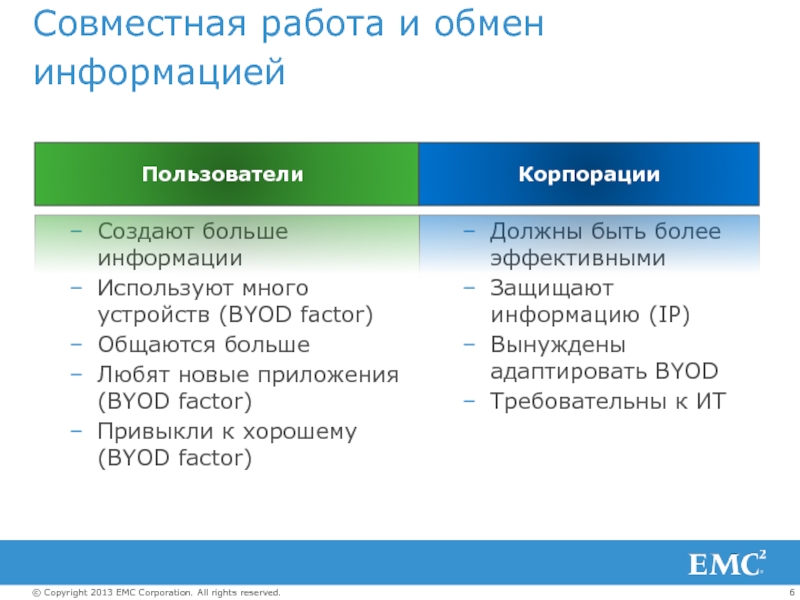

- 6. Совместная работа и обмен информацией Создают больше

- 7. Syncplicity: BYOD решение EMC File Sync & Share Enterprise Edition

- 8. КОМПАНИЯ ВНЕШНИЙ МИР ВЗАИМОДЕЙСТВУЙТЕ ВНУТРИ КОМПАНИИ

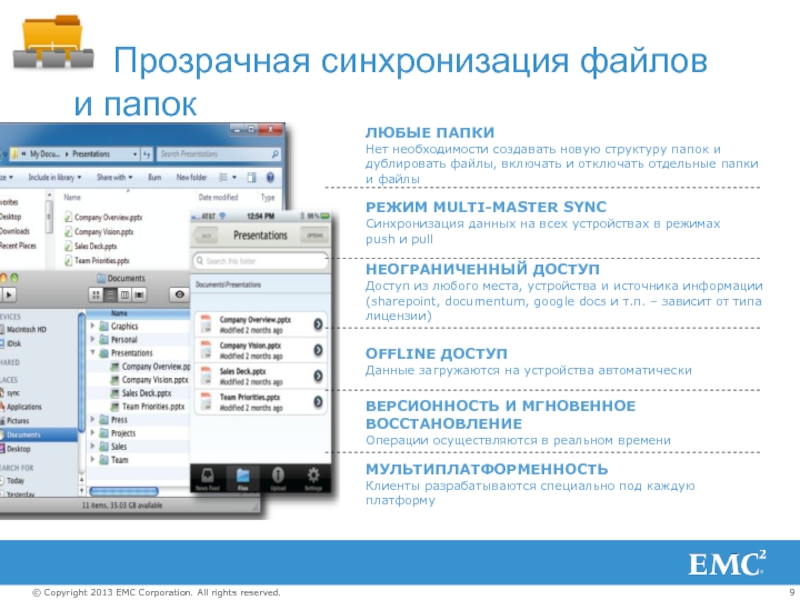

- 9. Прозрачная синхронизация файлов и папок

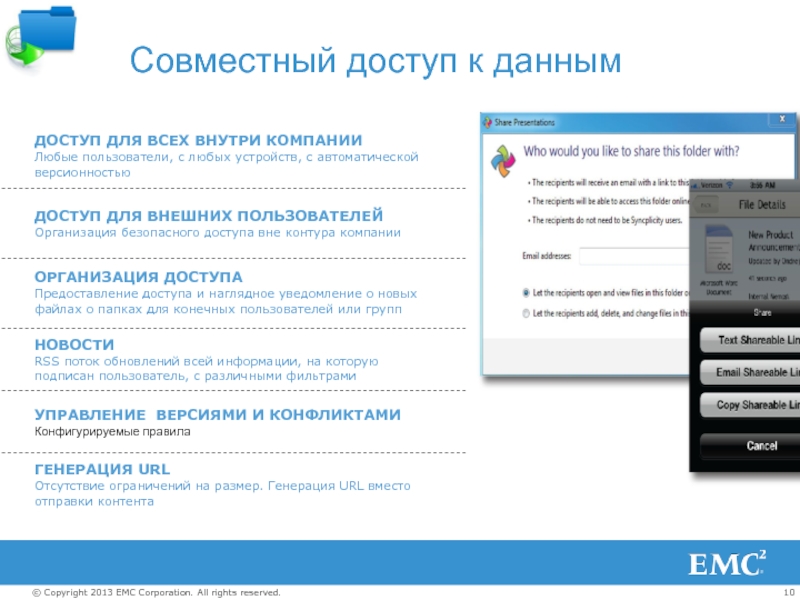

- 10. Совместный доступ к данным

- 11. Корпоративный мобильный доступ

- 12. Администрирование и безопасность

- 13. BYOD фактор в ECM и BPM задачах

- 14. IRM – защита информации за пределами периметра

- 15. Защита документов компании Защита, контроль доступа к

- 16. Syncplicity: Безопасность доступа и хранения Уровень хранения

- 17. Вопросы и ответы

Слайд 1Трансформация документооборота: использование мобильных технологий. BYOD

Плешков Павел

Information Intelligence Group, EMC

Слайд 2МЫ РАБОТАЕМ НЕ ТАК, КАК РАНЬШЕ

МЫ ИСПОЛЬЗУЕМ ВСЕ БОЛЬШЕ РАЗНЫХ УСТРОЙСТВ

НАМ

НУЖНО ВСЕ БОЛЬШЕ КОНТЕНТА, ПЛЮС ЛЕГКИЙ ДОСТУП К НЕМУ

Слайд 4Мотивы поведения сотрудника

Работа вне офиса

Руководители все чаще работают с мобильных устройств

Передача

информации третьим лицам

Удобство/привычка

“Все свое ношу с собой”

и т.д.

Удобство/привычка

“Все свое ношу с собой”

и т.д.

Слайд 6Совместная работа и обмен информацией

Создают больше информации

Используют много устройств (BYOD factor)

Общаются

больше

Любят новые приложения (BYOD factor)

Привыкли к хорошему (BYOD factor)

Любят новые приложения (BYOD factor)

Привыкли к хорошему (BYOD factor)

Должны быть более эффективными

Защищают информацию (IP)

Вынуждены адаптировать BYOD

Требовательны к ИТ

Слайд 8

КОМПАНИЯ

ВНЕШНИЙ МИР

ВЗАИМОДЕЙСТВУЙТЕ ВНУТРИ КОМПАНИИ И С ВНЕШНИМ МИРОМ

БЕЗОПАСНО

ПРОЗРАЧНО

И ПОД КОНТРОЛЕМ

Syncplicity

для Бизнеса

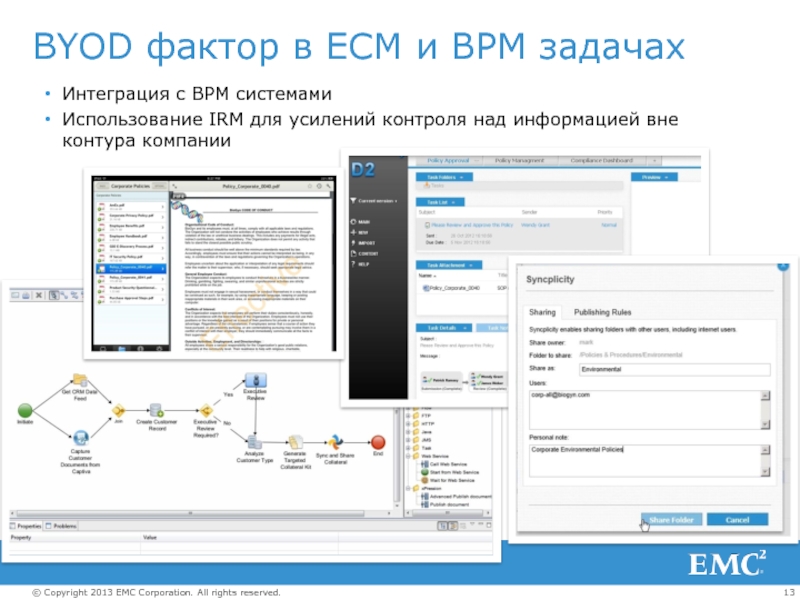

Слайд 13BYOD фактор в ECM и BPM задачах

Интеграция с BPM системами

Использование IRM

для усилений контроля над информацией вне контура компании

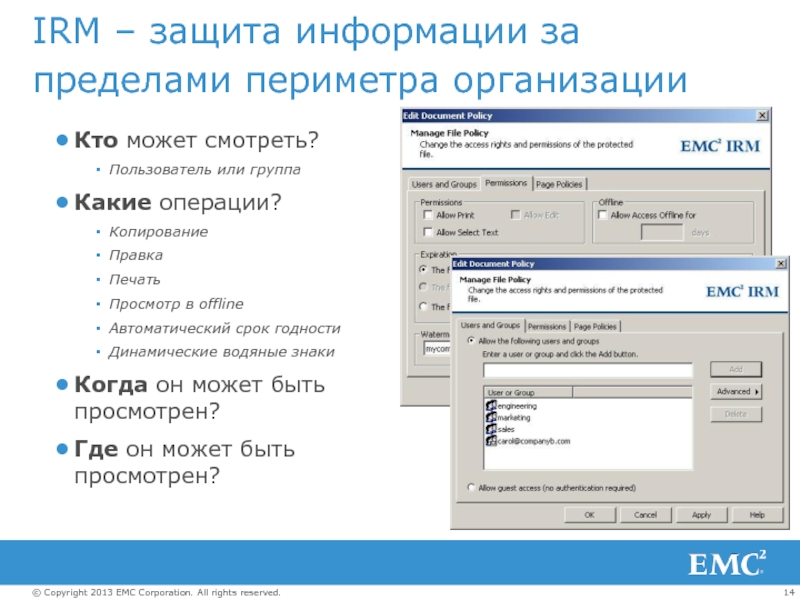

Слайд 14IRM – защита информации за пределами периметра организации

Кто может смотреть?

Пользователь или

группа

Какие операции?

Копирование

Правка

Печать

Просмотр в offline

Автоматический срок годности

Динамические водяные знаки

Когда он может быть просмотрен?

Где он может быть просмотрен?

Какие операции?

Копирование

Правка

Печать

Просмотр в offline

Автоматический срок годности

Динамические водяные знаки

Когда он может быть просмотрен?

Где он может быть просмотрен?

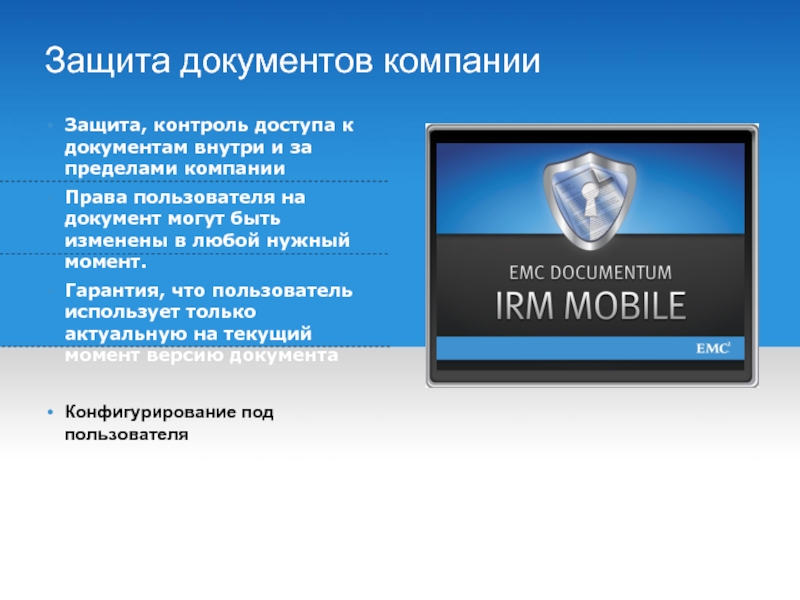

Слайд 15Защита документов компании

Защита, контроль доступа к документам внутри и за пределами

компании

Права пользователя на документ могут быть изменены в любой нужный момент.

Гарантия, что пользователь использует только актуальную на текущий момент версию документа

Конфигурирование под пользователя

Права пользователя на документ могут быть изменены в любой нужный момент.

Гарантия, что пользователь использует только актуальную на текущий момент версию документа

Конфигурирование под пользователя

Слайд 16Syncplicity: Безопасность доступа и хранения

Уровень хранения отделен от уровня управления

Ключи шифрования

отделены от СХД

Использование как собственных СХД так Облака

Дополнительная защита контура хранения корпоративными средствами шифрование и доступа

Использование как собственных СХД так Облака

Дополнительная защита контура хранения корпоративными средствами шифрование и доступа